Сертификат AM Test Lab

Номер сертификата: 174

Дата выдачи: 19.10.2016

Срок действия: 19.10.2021

4. Основные функциональные возможности продукта

4.1. Контроль информационных потоков и перехват данных

4.2. Аналитические возможности

4.4. Распознавание ухищрений инсайдеров

4.5. Контроль эффективности работы сотрудников

4.6. Предустановленные политики безопасности

5. Соответствие требованиям регуляторов

Введение

Утечка важной информации или ее непреднамеренный «слив» могут нанести бизнесу существенный вред. Как правило, источниками таких угроз являются недобросовестные или ущемленные в том или ином аспекте сотрудники компаний. Мотивы у сотрудников могут быть совершенно различные: подкуп со стороны конкурентов или заинтересованных лиц, шантаж, личная выгода и многое другое.

В условиях кризиса проблема утечки информации только возрастает. Компания SearchInform провела исследование и выяснила, что с 2014 по 2016 год число попыток «слива» информации сотрудниками российских компаний выросло на 17,3%. Согласно исследованию, 31,4% — это умышленная кража информации (в том числе сохранение информации на личном носителе «на всякий случай» или ввиду смены работы), 17,9% — случайные «сливы» данных или результат деятельности социальных инженеров. 50,7% — это инциденты, мотивы которых однозначно установить не удалось.

В связи с этим все больше компаний задумывается о надежной защите. Традиционно для защиты от утечек и контроля информационных потоков в организациях применяются системы класса DLP.

В данном обзоре мы подробно рассмотрим DLP-систему «Контур информационной безопасности SearchInform» (российское наименование продукта – «Контур информационной безопасности Серчинформ»), разработанную отечественной компанией ООО «СёрчИнформ». В материале будут рассмотрены архитектура решения, системные требования и основные функциональные возможности продукта. О работе компонентов системы и механизмах контроля информационных потоков, реализованных в продукте, речь пойдет уже в следующей статье.

Архитектура решения

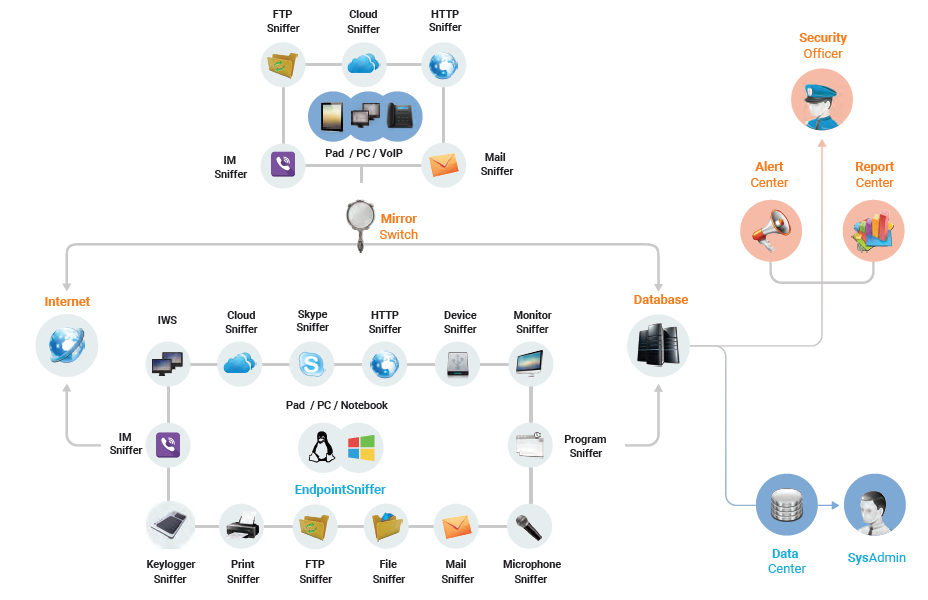

«Контур информационной безопасности SearchInform» предназначен для контроля информационных потоков в рамках локальной вычислительной сети. Контроль возможен двумя способами, в зависимости от используемого серверного компонента: SearchInform EndpointSniffer или SearchInform NetworkSniffer. Серверные компоненты представляют собой платформы, на которых работают модули перехвата данных. Каждый модуль перехвата выступает в роли анализатора трафика и контролирует свой канал передачи данных.

Рисунок 1. Архитектура DLP-системы «Контур информационной безопасности SearchInform»

«Контур информационной безопасности SearchInform» имеет модульную структуру, и условно ее можно сгруппировать следующим образом:

Модули контроля информации:

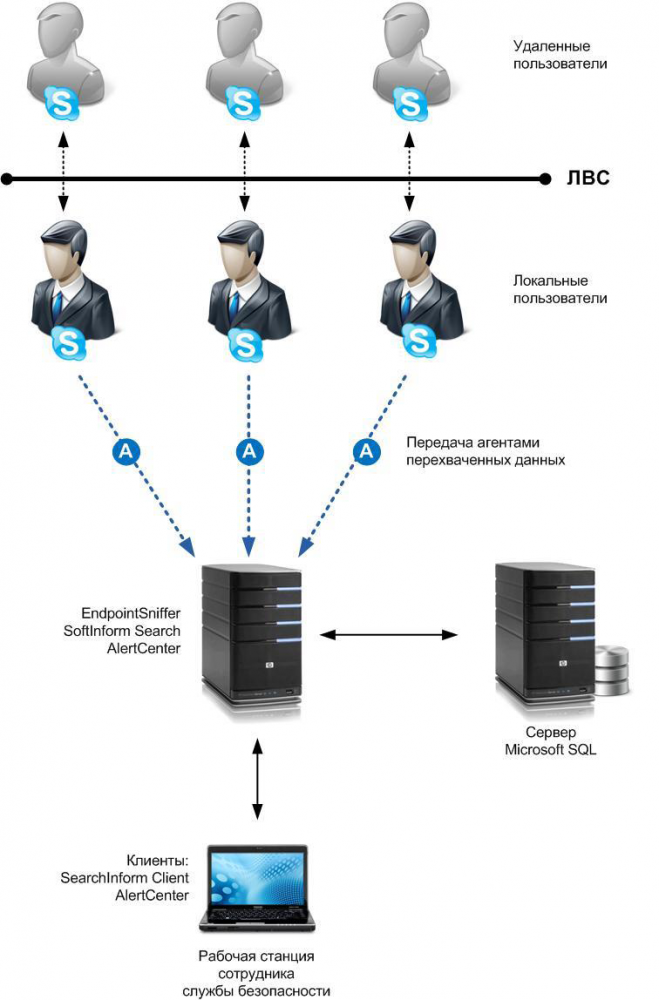

SearchInform EndpointSniffer — платформа для перехвата и блокировки информационных потоков посредством агентов, установленных на рабочие станции. Платформа Endpoint позволяет перехватывать информацию при помощи агентов, которые устанавливаются на ПК сотрудников. При этом контролируются: интернет, корпоративная и личная электронная почта, все популярные мессенджеры (Viber, ICQ, и др.), Skype, облачные хранилища, FTP, Sharepoint, вывод документов на принтеры, использование внешних устройств хранения. Контролируется файловая система ПК, активность процессов и сайтов, информация, отображаемая на мониторах ПК и улавливаемая микрофонами, нажатые клавиши, доступно удаленное онлайн-наблюдение за ПК. Также агент позволяет принудительно шифровать любые пользовательские данные, записываемые на носитель. Доступен контроль как открытых, так и шифрованных соединений. Возможна установка запрета на использование портов ввода-вывода или определенных устройств.

Также в системе реализована защита локальных ресурсов. Функционал позволяет регулировать доступ к критичным данным: скрывает/закрывает папки топ-менеджмента, запрещает доступ к информации даже привилегированным пользователям (системным администраторам, техническим специалистам и т.д.). Разграничение доступа к ресурсам (папкам и дискам) производится только на уровне DLP и не может быть отменено ни на уровне системы, ни на уровне домена.

Агенты SearchInform EndpointSniffer производят теневое копирование перехваченной информации и направляют полученные данные серверу SearchInform EndpointSniffer. Сервер помещает перехваченные данные в базу под управлением СУБД Microsoft SQL Server.

Рисунок 2. Типовая схема работы SearchInform EndpointSniffer

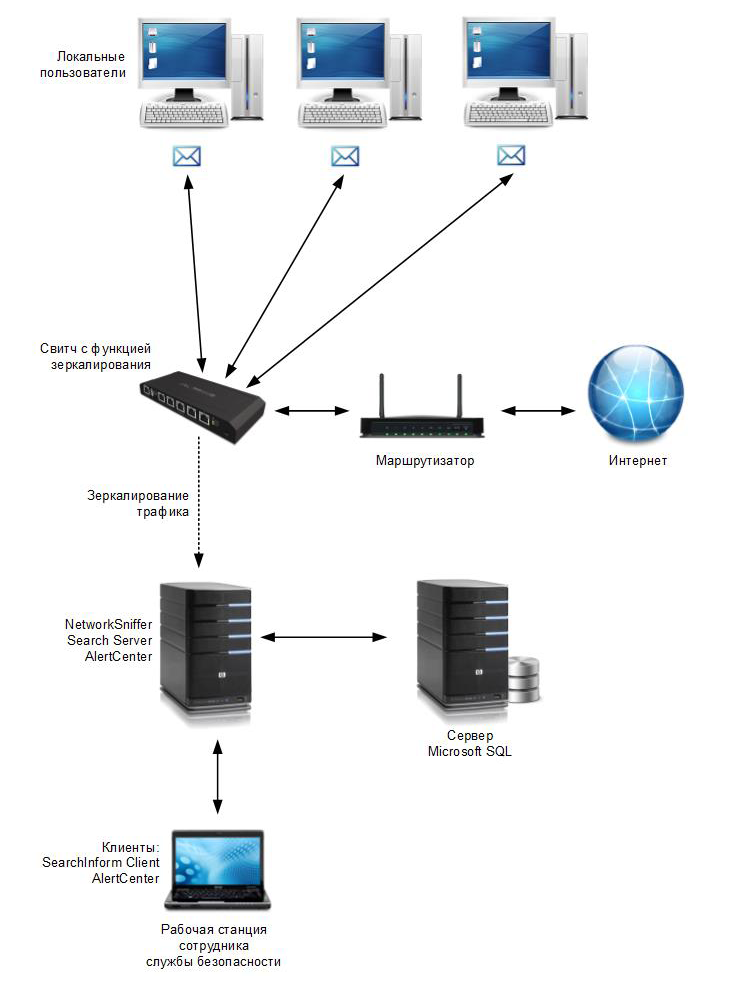

SearchInform NetworkSniffer — платформа перехвата и блокировки информационных потоков на уровне сети. SearchInform NetworkSniffer позволяет работать с зеркалируемым трафиком, прокси-серверами (ICAP либо ISA\TMG), почтовыми серверами (интеграция через почтовый ящик (POP3, IMAP, EWS), через SMTP, путем транспортных правил или журналирования), прочим корпоративным ПО, например, Lynс.

Перехват сетевого трафика производится на уровне сетевых протоколов (Mail, HTTP, IM, FTP, Cloud). Возможна фильтрация по доменному имени пользователя, имени компьютера, IP- и MAC-адресам. Перехваченные сообщения помещаются в базу данных SQL.

Рисунок 3. Типовая схема работы SearchInform NetworkSniffer

Для комплексного контроля передаваемых данных целесообразно использовать одновременно и SearchInform NetworkSniffer и SearchInform EndpointSniffer. Например, если агент сумел перехватить сообщения, не перехваченные на «зеркале», то имеет место шифрование трафика, которое может использоваться для передачи конфиденциальных данных за пределы организации. Использование двух платформ сбора также позволяет сбалансировать нагрузку на систему и агента.

Модули анализа информации:

Search Server — сервер индексации и поиска. Продукт собственной разработки, не использует чужие технологии индексации, например, elasticsearch или sphinx. Представляет собой высокопроизводительное решение для индексации любых типов данных, бесшовно интегрированное в структуру «Контура информационной безопасности SearchInform». Также позволяет индексировать документы «в покое» — на рабочих станциях пользователей или сетевых устройствах. Может индексировать любую текстовую информацию из любых источников, которые имеют API или возможность подключения через ODBC.

SearchInform AlertCenter — является «мозговым центром» системы «Контур информационной безопасности SearchInform». В AlertCenter задаются политики безопасности, модуль следит за их исполнением, а при их нарушении оповещает ИБ-специалиста об инциденте.

SearchInform ReportCenter — модуль собирает статистику и генерирует отчеты по инцидентам с нарушением политик информационной безопасности, следит за связями сотрудников с внешним миром и внутри коллектива.

Модуль администрирования:

SearchInform DataCenter — предназначен для автоматизированного и ручного управления различными аспектами работы системы. Инструмент управляет базами данных и индексами, созданными компонентами «Контура информационной безопасности», а также осуществляет автоматический мониторинг их состояния.

Модули перехвата:

- SearchInform KeyLogger — позволяет перехватывать данные, вводимые пользователем с клавиатуры.

- SearchInform FileSniffer — предназначен для контроля операций с файлами, хранящимися на серверах и в общих сетевых папках.

- SearchInform Сloud & SharePoint — предназначен для контроля трафика из облачных хранилищ.

- SearchInform FTPSniffer — предназначен для контроля входящего и исходящего FTP-трафика на уровне рабочих станций.

- SearchInform ProgramSniffer — предназначен для ведения учета активности пользователей в запускаемых ими приложениях и на посещаемых веб-ресурсах на протяжении рабочего дня.

- SearchInform PrintSniffer — предназначен для контроля содержимого документов, отправленных пользователем на печать посредством как сетевых, так и локальных принтеров.

- SearchInform HTTPSniffer — предназначен для перехвата сообщений, передаваемых по НТТР-протоколу, индексирования перехваченных сообщений и полнотекстового поиска по ним. Модуль также позволяет контролировать работу сотрудников и отслеживать их общение в рабочее время.

- SearchInform MonitorSniffer — предназначен для перехвата информации, отображаемой на мониторах пользователей. Решение поставляется совместно с программным модулем KeyLogger.

- SearchInform MicrophoneSniffer — предназначен для записи разговоров, ведущихся сотрудниками внутри офиса и в командировках.

- SearchInform MailSniffer — предназначен для перехвата почтового трафика на уровне рабочих станций и сетевых протоколов, индексирования полученных сообщений и осуществления поиска по ним.

- SearchInform IMSniffer — предназначен для перехвата сообщений популярных IM-клиентов.

- SearchInform SkypeSniffer — приложение перехватывает сеансы голосовой и текстовой связи, SMS-сообщения и файлы, передаваемые при помощи Skype.

- SearchInform DeviceSniffer — программный модуль, перехватывающий информацию, передаваемую пользователем на внешние устройства, а также отслеживающий сам факт подключения такого рода устройств.

- SearchInform ADSniffer — контроль и анализ событий журналов Active Directory позволяет выявлять подозрительные действия, которые могут совершаться системным администратором компании.

- Телефония — модуль обеспечивает перехват аудиозвонков и текстовых сообщений телефонии SIP через стандарты GSM, A-Law, u-Law и G.722.

- Модуль шифрования данных — обеспечивает шифрование всех типов данных, записываемых на внешние устройства хранения USB.

Системные требования

Системные требования «Контура информационной безопасности SearchInform» напрямую зависят от размера инфраструктуры компании. Ниже приведены минимальные системные требования для сервера DLP-системы в зависимости от количества контролируемых рабочих станций в инфраструктуре.

Таблица 1. Минимальные системные требования для сервера «Контура информационной безопасности SearchInform»

| Характеристики | Минимальная конфигурация сервера «Контур информационной безопасности SearchInform» | |||

| для контроля 50 рабочих станций | для контроля от 50 до 100 рабочих станций | для контроля от 100 до 300 рабочих станций | для контроля от 300 до 1000 рабочих станций | |

Процессор CPU | 2,4 GHz 4 Core | 2,4 GHz 6 Core | от 2 х 2,4 GHz 4 Core (2 четырех-ядерных CPU) | от 2 х 2,4 GHz 4 Core (2 четырех-ядерных CPU) |

Объем оперативной памяти RAM | 8 Gb | 8 Gb | 16 Gb | 24 Gb |

Объем устройства хранения данных HDD | 500 Gb (желательно RAID 10) | Tb (RAID 10) | 2 Tb (RAID 10) | 4 Tb (RAID 10) |

LAN | 1 Gbps | 1 Gbps | 1 Gbps | 1 Gbps |

Операционная система | MS Windows Server 2008 R2 | MS Windows Server 2008 R2 | MS Windows Server 2008 R2 | MS Windows Server 2008 R2 |

СУБД | MS SQL Server 2008 R2 Express | MS SQL Server 2008 R2 Express | MS SQL Server 2008 R2 Express | MS SQL Server 2008 R2 Express |

Агенты «Контура информационной безопасности SearchInform», которые устанавливаются на конечные точки сети, поддерживают операционные системы семейства Windows, а также отечественную операционную систему Astra Linux. Особых требований к аппаратной части рабочих станций агенты «Контура информационной безопасности SearchInform» не предъявляют.

«КИБ SearchInform» имеет гибкую политику лицензирования. Модульная архитектура продукта позволяет клиентам внедрять только те модули, в которых есть потребность. Лицензии приобретаются по количеству пользователей и количеству каналов контроля.

Также стоит отметить, что «Контур информационной безопасности SearchInform» имеет возможность интеграции со следующими системами:

- интеграция с доменной структурой Active Directory;

- интеграция с SearchInform Event Manager (SIEM);

- интеграция c почтовыми серверами Microsoft Exchange, Lotus Domino и др.;

- интеграция c Microsoft ISA / Forefront TMG и прочими прокси-серверами, работающими по протоколу ICAP.

Основные функциональные возможности продукта

Контроль информационных потоков и перехват данных

Одной из ключевых возможностей «Контура информационной безопасности SearchInform» как системы класса DLP является контроль информационных потоков и перехват данных.

«Контур информационной безопасности SearchInform» поддерживает перехват следующих данных:

- сообщения электронной почты, отправленные или полученные по протоколам SMTP, POP3, IMAP, MAPI, NNTP, HTTP(S);

- мгновенные сообщения, переданные по протоколам OSCAR (службы ICQ, AIM), MMP (Mail.ru Agent), MSNP (Windows Live/MSN), XMPP (Google Hangouts, Jabber), а также текстовые/голосовые сообщения и файлы, передаваемые посредством Microsoft Lync и Viber Desktop;

- сообщения и файлы, отправленные при помощи браузера в чаты, форумы, блоги, социальные сети (Facebook, LinkedIn, В Контакте, Moй Мир@Mail.Ru, Одноклассники.ru, Google+, Mamba.ru и др.);

- входящие и исходящие данные облачных сервисов при работе через веб-интерфейс (Google Docs, OneDrive (Microsoft), Office 365 (Office Online), DropBox, Evernote, Яндекс.Диск Cloud.mail.ru, SharePoint);

- остановка трафика на уровне сети на уровне ICAP — HTTP, FTP;

- данные, передаваемые на внешние устройства;

- история операций с файлами, расположенными на ноутбуках;

- файлы, отправленные или полученные по FTP-соединению;

- содержимое мониторов ноутбуков пользователей, а также нажатия клавиш;

- разговоры сотрудника, находящегося вне офиса;

- документы, отправленные на печать.

- текстовые и голосовые сеансы связи по Skype, файлы и SMS-сообщения, переданные или полученные при помощи Skype;

- активность пользователей и запускаемых ими приложений.

- контроль устройств на рабочих станциях.

Кроме того, в «КИБ SearchInform» существует возможность детального расследования нарушений при помощи снятия скриншотов экранов, записи видео работы пользователя на рабочем месте и аудиозаписи разговоров, перехвата данных, вводимых пользователем с клавиатуры, распознавания аудиозаписи в текст, а также текстовый поиск по аудио и видео.

В «Контуре информационной безопасности SearchInform» возможен также контроль привилегированных пользователей путем анализа событий журналов Active Directory для выявления подозрительных действий, которые могут совершаться системным администратором компании.

В системе также предусмотрена возможность детектирования агентов других DLP, тайм-трекеров, клавиатурных шпионов. Такая возможность особенно полезна, когда необходимо очистить инфраструктуру от остатков других систем контроля, которые могут создавать затруднения при интеграции и эксплуатации «Контура информационной безопасности SearchInform». Агент «КИБ SearchInform» после установки выдает информацию о недеинсталлированных продуктах, что позволяет в итоге очистить систему и спокойно работать.

Аналитические возможности

Контроль информационных потоков и перехват данных — только часть функционала DLP-системы «Контур информационной безопасности SearchInform». Чтобы проанализировать весь массив информации и обнаружить инцидент, необходимы мощные поисковые и аналитические инструменты.

Совместное использование всех типов поиска позволяет максимально эффективно защищать конфиденциальные данные в корпоративной сети и, что особенно важно в современных условиях, — резко сократить трудозатраты на их анализ. Поисковые механизмы, встроенные в DLP-систему «Контур информационной безопасности SearchInform», позволяют эффективно работать со всеми видами конфиденциальной информации, содержащейся в перехваченных данных.

В решении заложены разнообразные технологии поиска:

- Поиск по словам с учетом морфологии и синонимов. Простейший вид поиска, позволяющий находить документы, содержащие заданные слова, их различные формы и синонимы, вне зависимости от того, в каком месте документа они находятся.

- Поиск по фразам с учетом порядка слов и расстояния между ними. С помощью данного вида поиска можно анализировать документ не по отдельным словам, а по словосочетаниям (например, фамилии и имени) или устоявшимся определениям.

- Поиск по атрибутам. Использование этого вида поиска позволяет искать документы по их признакам (формату, имени отправителя или получателя и др.). Также можно отслеживать активность отдельных доменных пользователей, IP-адреса, определенные адреса электронной почты, документы и т. д.

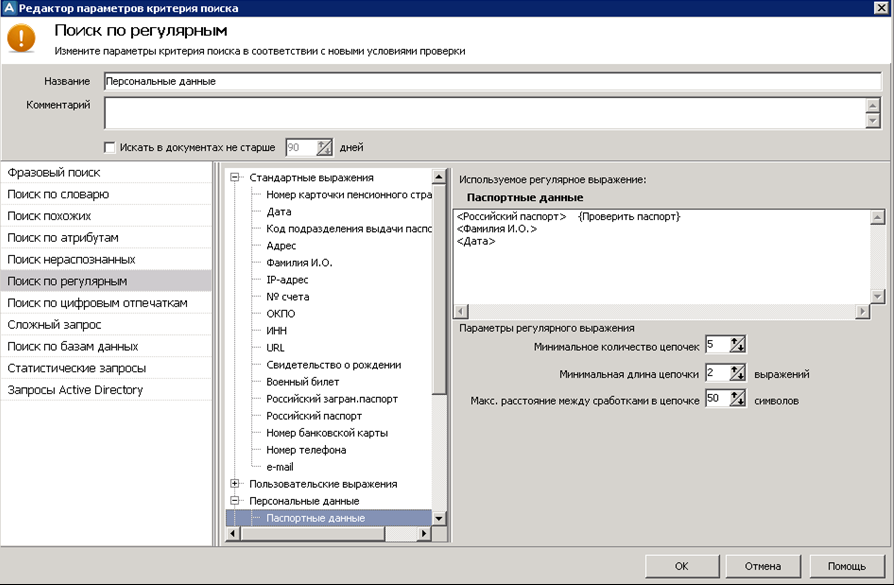

- Поиск по регулярным выражениям. Такой поиск позволяет отследить последовательности символов, характерные для различных форм персональных данных: содержащихся в финансовых документах, структурированных записях баз данных и т. п. С его помощью система оперативно реагирует на попытку отправки записи с такими персональными данными, как фамилия человека, день его рождения, номера кредитных карт, телефонов и т. д.

Рисунок 4. Пример отбора по регулярным выражениям в модуле AlertCenter

- Поиск по цифровым отпечаткам. Этот вид поиска предполагает выявление группы конфиденциальных документов и снятие с них цифровых отпечатков, по которым в дальнейшем и будет осуществляться поиск. С помощью данного метода можно быстро отследить в информационных потоках файлы, содержащие большие фрагменты текста из документов, относящихся к конфиденциальным.

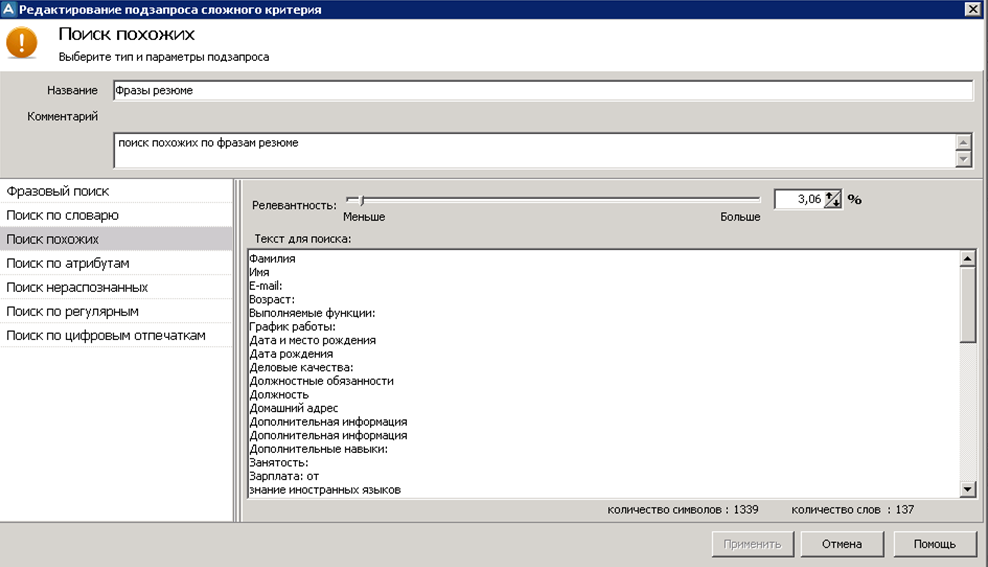

- «Поиск похожих» (запатентованный алгоритм компании «SearchInform»). Интеллектуальные возможности данного типа поиска позволяют отслеживать отсылку конфиденциальных документов даже в том случае, если они были предварительно отредактированы. В качестве поискового запроса используются как фрагменты документов, так и документы целиком. В результате поиска выявляются документы, содержащие не только весь поисковый запрос, но и файлы, похожие на него по смыслу. Данный алгоритм позволяет существенно сократить временные затраты на анализ информации, значительно упрощая работу специалиста по безопасности.

Рисунок 5. Пример «поиска похожих» средствами модуля AlertCenter

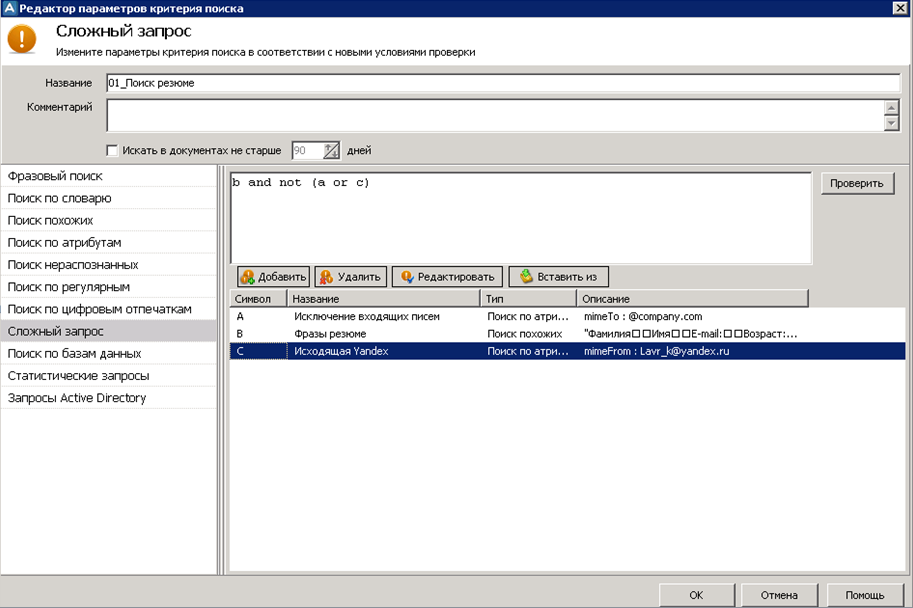

- Комплексные поисковые запросы. Сложные запросы могут включать в себя два и более простых запросов, объединенных с помощью логических операторов AND, OR, NOT. C их помощью можно решать нестандартные поисковые задачи, выбирая именно те данные, которые нужны в данный момент специалисту по информационной безопасности.

Рисунок 6. Пример сложного запроса средствами модуля AlertCenter

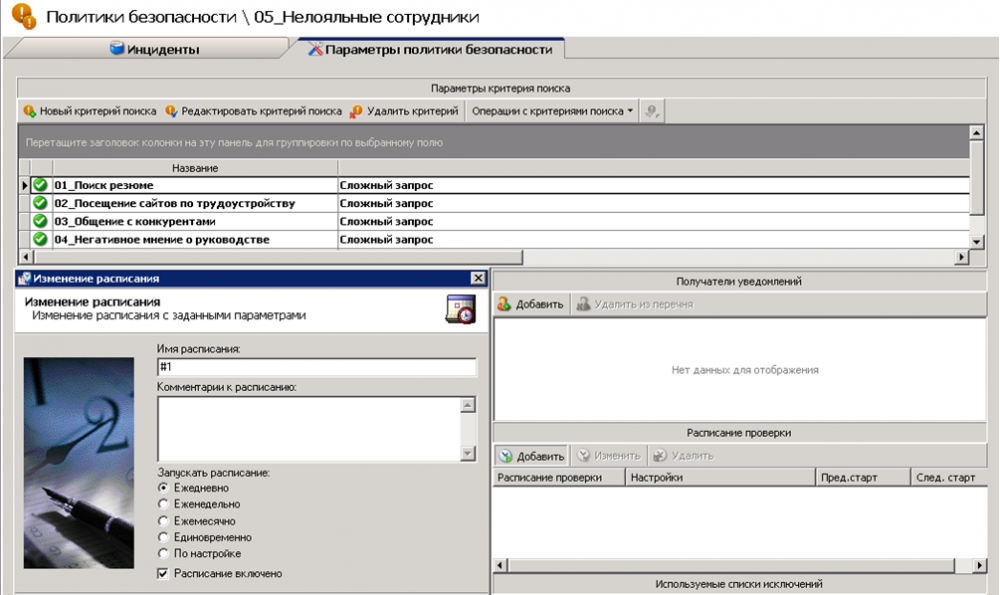

Поисковые возможности «Контура информационной безопасности SearchInform» позволяют проводить аналитику любой сложности и адаптировать DLP-систему под конкретные задачи и корпоративные стандарты. В консоли модуля AlertCenter, отвечающего за автоматическое выявление нарушений политик безопасности, задаются критерии политики ИБ и расписание их автоматической проверки. При обнаружении инцидента система оповещает сотрудника службы ИБ о нарушении политики или блокирует потенциально опасное действие до его завершения.

Рисунок 7. Настройка в модуле AlertCenter критериев и расписания проверок на примере политики безопасности «Поиск резюме»

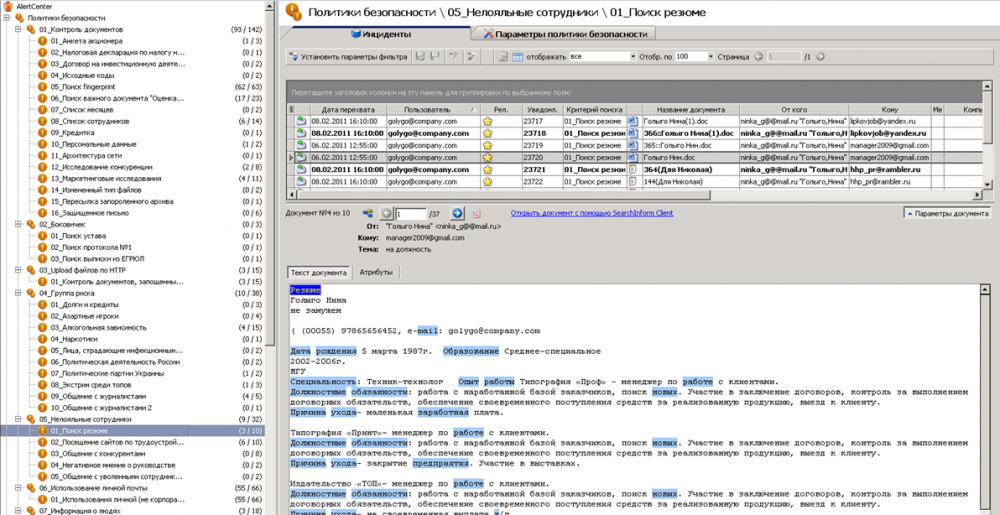

Рисунок 8. Список инцидентов, зафиксированных в соответствии с критериями политики безопасности «Поиск резюме»

Система отчетов

Модуль SearchInform ReportCenter собирает статистику по активности пользователей и инцидентам, связанным с нарушениями политик информационной безопасности, и представляет ее в виде отчетов (графиков, диаграмм, таблиц и графов):

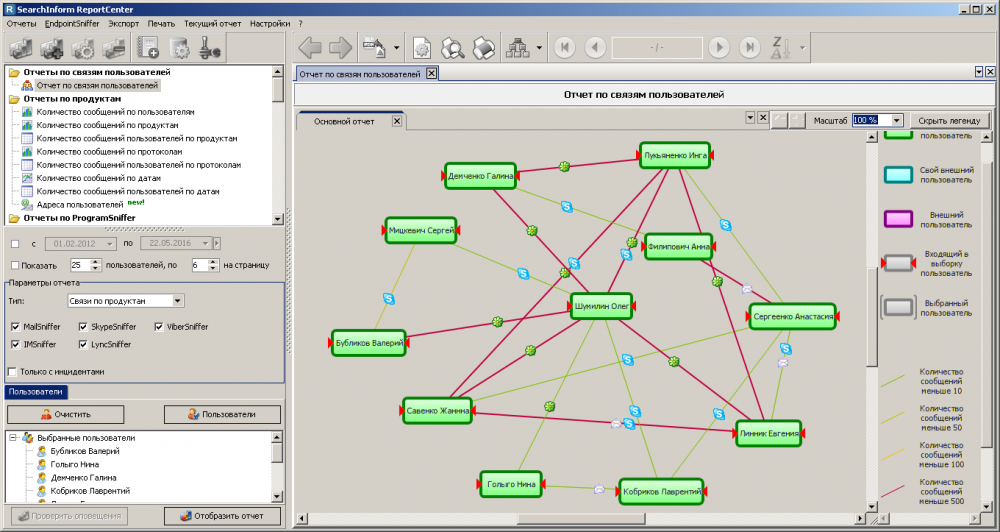

- Отчеты по связям пользователей наглядно отображают всю собранную информацию о внешних и внутренних контактах пользователей и каналах их связи.

Рисунок 9. Отчет по связям пользователей, формируемый в модуле ReportCenter

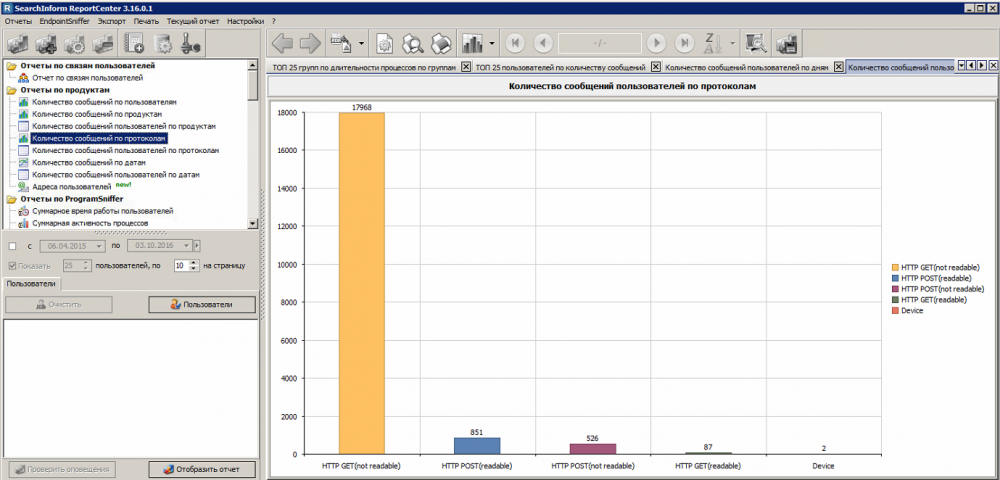

- Отчеты по продуктам системы позволяют вывести в структурированном виде статистические данные перехвата за некий промежуток времени, например, количество сообщений по пользователям и продуктам, количество сообщений по протоколам, датам и т. д.

Рисунок 10. Отчет о количестве сообщений по протоколам, формируемый в модуле ReportCenter

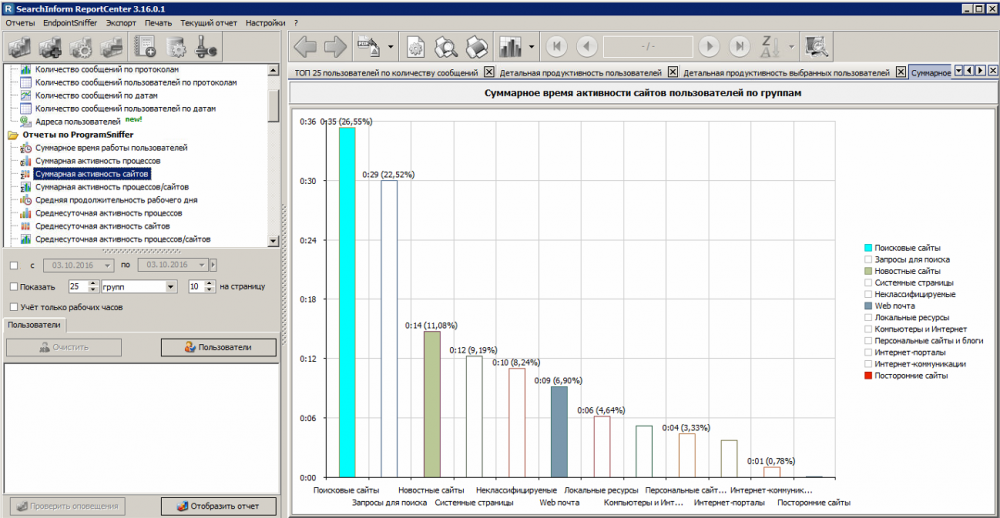

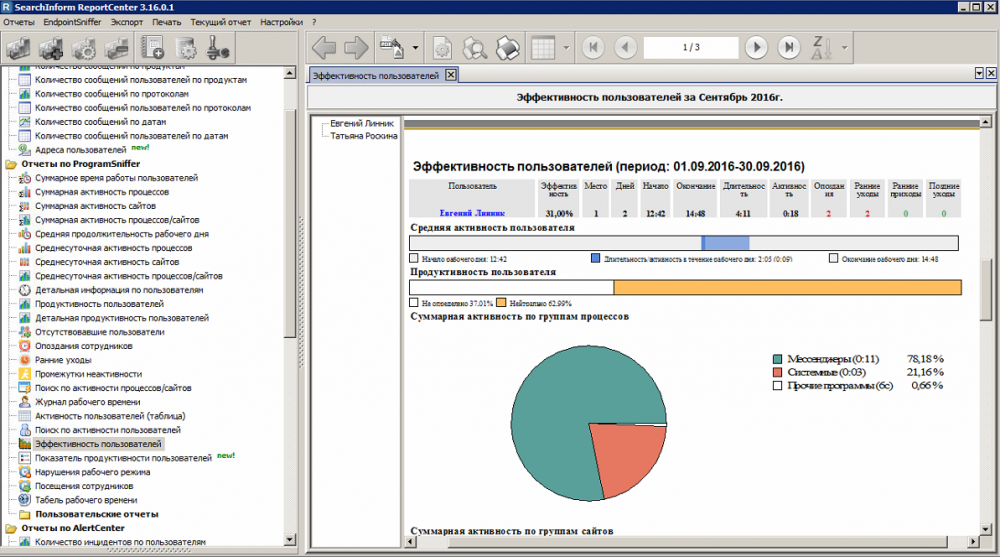

- Группа отчетов ProgramSniffer позволяет фиксировать опоздания, ранние уходы и отсутствие на рабочем месте сотрудника, оценивать эффективность сотрудников, промежутки неактивности, а также активность процессов и/или сайтов на компьютерах пользователей системы и многое другое.

Рисунок 11. Отчет о суммарном времени активности сайтов пользователей по группам, формируемый в модуле ReportCenter

- Группа отчетов AlertCenter позволяет формировать статистические отчеты по зафиксированным инцидентам.

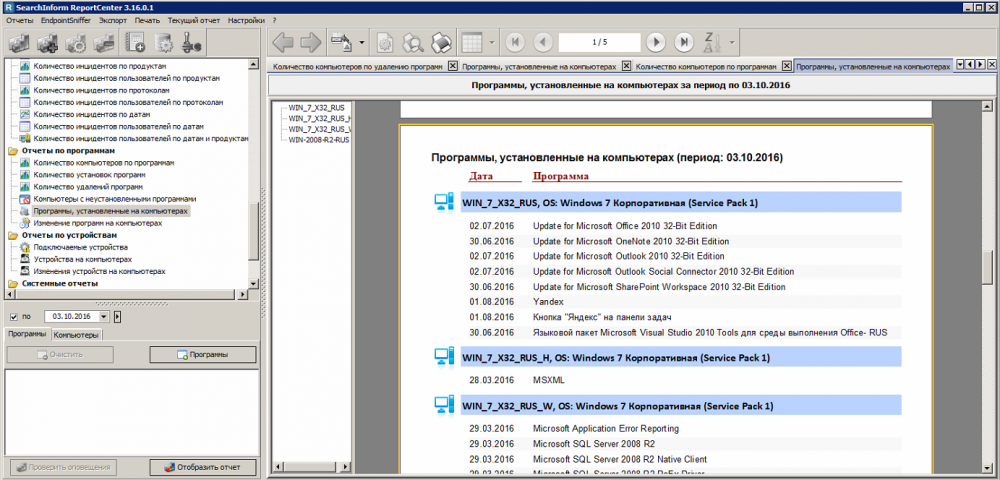

- Группа отчетов по программам позволяет формировать статистические отчеты о выполненных действиях с программным обеспечением и наличии его на компьютерах.

Рисунок 12. Отчет об установленных программах на компьютере, формируемый в модуле ReportCenter

- Группа отчетов по подключаемым устройствам позволяет формировать статистические отчеты о подключаемых устройствах, установленном оборудовании и об их изменении.

- Группа системных отчетов позволяет анализировать операции с агентами, протоколами, например, выводят список компьютеров без агентов, список компьютеров, выполнивших вход в домен, но не имеющих установленного агента и др.

«Контур информационной безопасности SearchInform» также предоставляет возможность создавать пользовательские шаблоны отчетов.

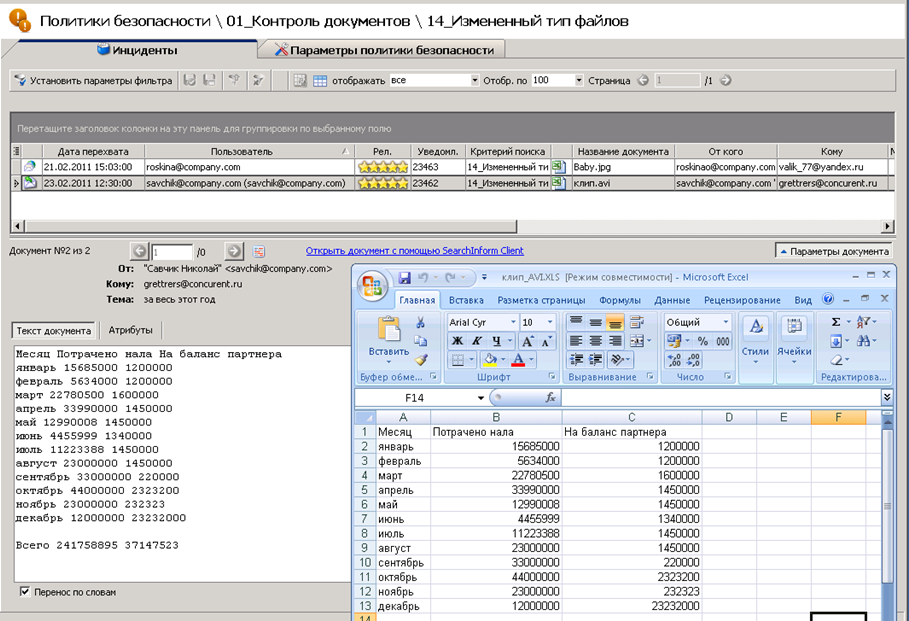

Распознавание ухищрений инсайдеров

Зачастую недобросовестные сотрудники, пытаясь обмануть службу безопасности, изменяют расширение передаваемого документа либо запаковывают данные в запароленный архив.

Для распознавания ухищрений «КИБ SearchInform» позволяет:

- распознавать текст в графических файлах и осуществлять поиск по ним;

- обнаружить передачу защищенных паролем архивов по всем каналам возможной утечки информации;

- выявлять пересылку файлов с умышленно измененным типом документа.

Рисунок 13. Пример выявления пересылки файла с умышленно измененным типом документа

Контроль эффективности работы сотрудников

Исследования показывают, что типичный офисный сотрудник использует от 30 до 70% рабочего времени в личных целях. Игры, чаты и социальные сети отнимают львиную долю оплаченного работодателем времени, снижают эффективность работы персонала и конкурентоспособность компании. Контроль соблюдения сотрудниками трудового распорядка, их активности в течение рабочего дня, а также анализ их работы в запускаемых приложениях позволяют не только решить вопросы безопасности и дисциплины, но и стимулируют сотрудников эффективно использовать рабочее время в целях организации.

В ReportCenter предусмотрена возможность формирования разнообразных отчетов, позволяющих составить представление о рациональности использования рабочего времени тем или иным пользователем, а также о соблюдении им политик безопасности организации, например:

- ТОП по числу перехваченных файлов и сообщений;

- ТОП пользователей по числу инцидентов;

- визуализация связей сотрудников с их адресатами;

- средняя продолжительность рабочего дня и суммарное время работы сотрудников;

- среднесуточная и суммарная активность запускаемых пользователями процессов;

- среднесуточная и суммарная активность на посещаемых пользователями веб-сайтах;

- детальная информация по работе пользователей;

- журнал рабочего времени пользователей;

- отчет по нарушениям рабочего режима;

- отчет по установленному и измененному на компьютерах пользователей оборудованию и др.

Рисунок 14. Отчет об эффективности пользователей, формируемый в модуле ReportCenter

Кроме того, в «Контуре информационной безопасности SearchInform» существует возможность мониторинга активности пользователей в режиме реального времени.

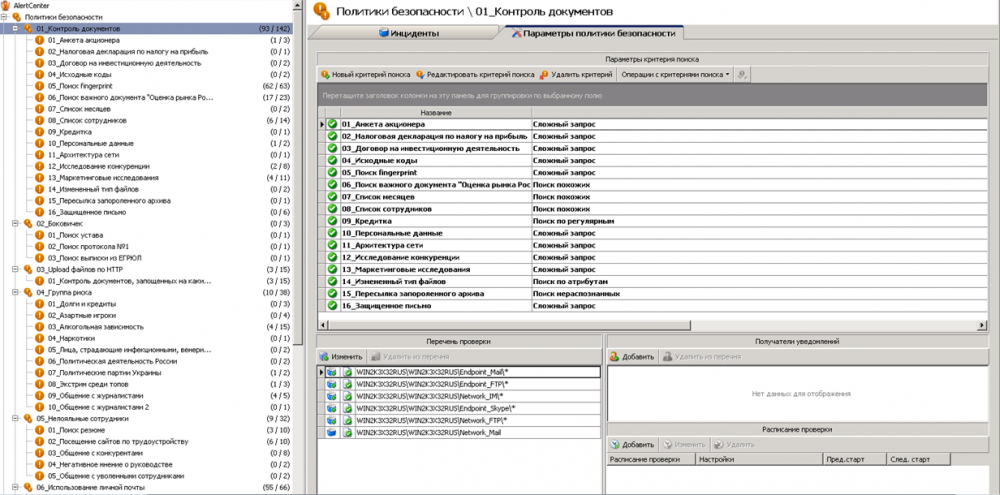

Предустановленные политики безопасности

«Контур информационной безопасности SearchInform» включает более 150 готовых политик безопасности:

Универсальные политики безопасности (актуальны для любой организации):

- контроль откатов и взяточничества;

- выявление негативных настроений и сговоров в коллективе;

- определение групп риска (проблемы с алкоголем, наркотиками, крупные долги и т. д.);

- контроль персональных данных (паспорта, номера банковских карт и др.);

- выявление общения с конкурентами, с уволенными сотрудниками;

- посещение запрещенных сайтов;

- антитеррористические политики и др.

Отраслевые политики безопасности (учитывают сферу деятельности компании):

- банки и финансы;

- добывающая и химическая промышленность;

- транспорт и логистика;

- газо-, электро- и водоснабжение;

- строительство, связь.

Индивидуальные политики безопасности — политики, которые специалисты компании бесплатно разрабатывают под запросы клиента.

Рисунок 15. Предустановленные политики безопасности «Контура информационной безопасности SearchInform»

Соответствие требованиям регуляторов

«Контур информационной безопасности SearchInform» сертифицирован по требованиям безопасности ФСТЭК России (сертификат ФСТЭК России № 3598 на соответствие ТУ и 4 уровню РД НДВ, действителен до 14.07.2019 г). Сертификация по требованиям безопасности ФСТЭК России дает возможность использовать «Контур информационной безопасности SearchInform» в составе системы защиты информационных систем, где применение сертифицированных продуктов обязательно, например, в информационных системах персональных данных, государственных информационных системах (ГИС), автоматизированных системах управления технологическим процессом (АСУ ТП).

Во второй части обзора мы покажем работу основных модулей «Контура информационной безопасности SearchInform» и сделаем общие выводы о системе.