Сертификат AM Test Lab

Номер сертификата: 205

Дата выдачи: 13.11.2017

Срок действия: 13.11.2022

- Введение

- Архитектура R-Vision IRP

- Функциональные возможности R-Vision IRP

- Инсталляция и настройка R-Vision IRP

- 4.1. Инсталляция и базовая настройка

- 4.2. Настройка ролей

- 4.3. Настройка сопряжения со смежными системами

- Работа в системе R-Vision IRP

- 5.1. Управление активами

- 5.2. Управление уязвимостями

- 5.3. Управление инцидентами

- 5.4. Повышение осведомленности пользователей

- 5.5. Отчетность

- Соответствие требованиям регуляторов

- Системные требования и политика лицензирования

- Выводы

Введение

Прежде всего хотелось бы отметить нарастающую актуальность применения решений класса Incident Response. Тема управления инцидентами затрагивается во всех международных и отечественных стандартах ИБ. Основные из них: ISO/IEC 2700х ISO/IEC 22301 и их отечественные реплики, а также отраслевые стандарты (PCI DSS, СТО БР ИББС) и другие нормативные акты, в частности связанные с ГосСОПКА.

Очевидно, что появлению решений Incident Response способствовало то, что арсенал имеющихся средств обеспечения ИБ и применяемых совместно с ними смежных систем (Service Desk, SGRC, GRC и др.) в условиях ежегодно фиксируемого увеличения кибератак не обеспечивал решения ряда ключевых задач, стоящих перед менеджерами информационной безопасности.

Основными предпосылками формирования подобных решений являлись следующие:

- Отсутствие единой системы консолидации данных об инцидентах, активах и их свойствах.

- Низкая скорость реакции на инциденты, потеря времени при расследовании инцидентов.

- Высокий процент пропущенных инцидентов, на которые не реагировали вовсе.

- Отсутствие статистики и средств аналитики, низкая резистентность системы защиты даже для повторяющихся кибератак.

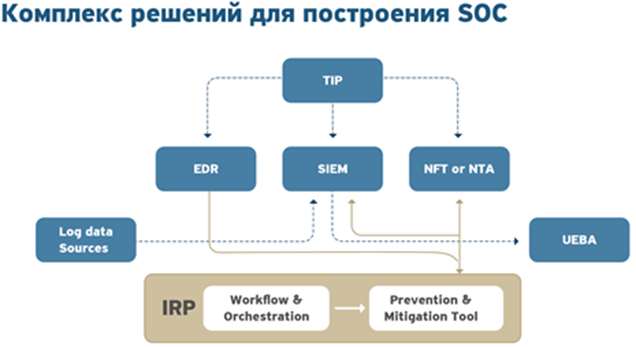

Сформировалась устойчивая потребность в адаптивной системе, способной осуществлять сбор, концентрацию и обогащение информации, поступающей из сторонних подсистем, которая бы связывала процессы управления командой SOC и обладала возможностью автоматизации функций по реагированию на инциденты, включая воздействие на объекты защиты, своего рода дирижер процессов в SOC.

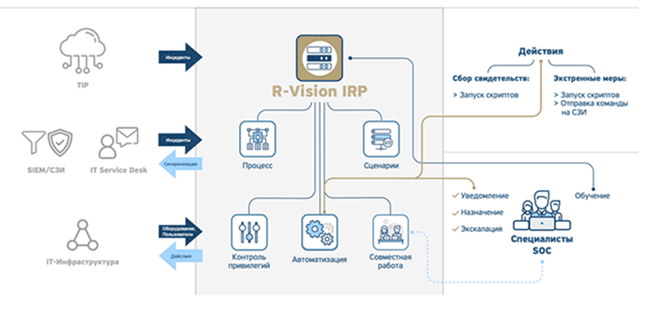

SIEM-системы, как основные элементы SOC, обеспечивающие обработку и корреляцию событий ИБ, несмотря на свою эволюцию, на эту роль не подошли. Анализируя мировой рынок решений ИБ, можно с уверенностью констатировать — решения и услуги класса Incident Response на текущий момент сформировались и закрепились. Прежде всего, стоит выделить среди них рынки США, стран Евросоюза и Израиля. Однако в данном обзоре мы рассмотрим архитектуру и основные функции российского продукта компании «Р-Вижн», а именно платформу R-Vision IRP v 3.1, а также сценарии ее применения. Позиционирование R-Vision IRP в экосистеме решений SOC представлено на рисунке 1.

Рисунок 1. Место IRP в Security Operations Center

Сокращения:

- EDR = Endpoint detection and response (EDR)

- NTA/NTF = Network traffic analysis/forensic

- SIEM = Security information and event management

- TIP=Threat Intelligence Platform

- UEBA = User and Entity Behavior Analytics

- IRP=Incident Response Platform

Архитектура R-Vision IRP

Решение R-Vision IRP поставляется в виде виртуального устройства (виртуальной машины) со всем необходимым предустановленным программным обеспечением (Virtual Appliance).

R-Vision IRP — программное решение, исходный код которого написан российской компанией-разработчиком ООО «Р-Вижн».

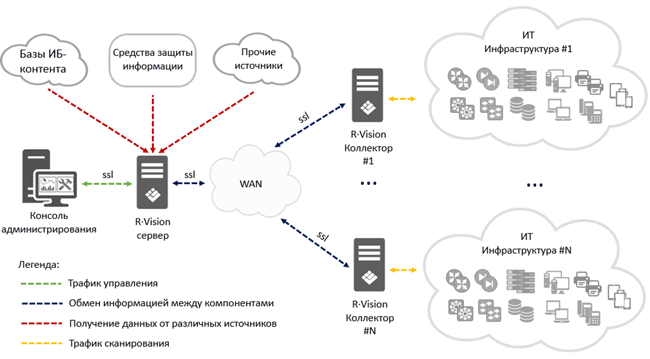

Архитектура R-Vision IRP представляет собой двухуровневую иерархию, состоящую из следующих компонентов: центрального сервера и коллекторов.

Центральный сервер R-Vision IRP реализует функции централизованного управления системой, распределения задач между компонентами, инвентаризации активов, анализа и обработки данных, визуализации данных, агрегации и хранения информации, получаемой с коллекторов.

Коллектор R-Vision IRP представляет собой компонент удаленного сбора информации, предназначенный для сканирования и сбора сведений по отдельным сегментам инфраструктуры с последующей передачей данных на центральный сервер и выполнения ряда технических действий при обработке инцидента (скриптов автоматизации).

В минимальной комплектации, для объектов с небольшой ИТ-инфраструктурой все компоненты R-Vision IRP могут размещаться на одной виртуальной машине (т. н. All-in-One-устройство).

При территориально-распределенной ИТ-инфраструктуре компании или в случае, когда число контролируемых объектов защиты значительное, решение масштабируется за счет размещения дополнительных коллекторов.

Рисунок 2. Архитектура R-Vision IRP

Управление R-Vision IRP осуществляется дистанционно посредством веб-интерфейса с применением защищенных протоколов передачи данных.

В R-Vision IRP реализована ролевая модель доступа. Предусмотрены глобальные роли на уровне системы и роли на уровне входящих в состав решения функциональных блоков. Подробнее о ролях будет рассказано ниже.

В состав R-Vision IRP входят следующие функциональные блоки:

- управление активами;

- управление инцидентами;

- управление уязвимостями;

- управление задачами;

- блок настроек.

Рисунок 3. Функциональная схема R-Vision IRP

Функциональные возможности R-Vision IRP

R-Vision IRP обеспечивает решение следующих задач:

- Агрегация информации по инцидентам и активам из различных источников в единой системе.

- Реализация единой централизованной политики по управлению реагированием на инциденты ИБ и обеспечение рабочего процесса (workflow) команды реагирования.Ведение и учет карточек инцидентов, регистрация действий пользователей при обработке инцидентов.

- Автоматизация деятельности по управлению жизненным циклом инцидентов: регистрация, заполнение полей карточки инцидента, классификация инцидентов, присвоение уровня критичности, установка и контроль сроков реагирования, синхронизация статусов.

- Автоматизация деятельности по реагированию на инциденты, проведению расследований: назначение ответственных, уведомление пользователей, получение свидетельств, обогащение информации об инциденте, распределение задач между участниками, реактивные и превентивные меры воздействия на контролируемые объекты защиты.

- Инвентаризация ИТ-инфраструктуры и управление жизненным циклом ИТ-активов, управление уязвимостями.

- Визуализация метрик ИБ.

- Автоматизация функций по формированию отчетности.

- Осуществление обмена информацией по инцидентам ИБ c другими участниками.

- Контроль привилегий пользователей (опция).

- Повышение осведомленности пользователей (опция).

Подробнее функциональные возможности платформы R-Vision IRP рассмотрим в ходе обзора решения.

Инсталляция и настройка R-Vision IRP

Инсталляция и базовая настройка

Поскольку продукт поставляется как виртуальная машина с преднастроенным программным обеспечением, для его инсталляции требуется виртуальная машина с характеристиками, удовлетворяющими требованиям документации решения (в нашем случае со следующими минимальными характеристиками: 2xvCPU, 16 ГБ RAM, 100 ГБ свободного места на диске, сетевой адаптер GE).

В качестве теста рассматривается вариант All-in-One-устройства, поэтому настройка коллекторов в нашем случае не производится.

После монтирования образа R-Vision IRP на виртуальной машине производится базовая настройка системы. Для доступа к серверу R-Vision IRP не требуется установка клиента на АРМ, достаточно ввести IP-адрес сервера в браузере.

Первый вход осуществляется под учетной записью администратора. При первом входе корректируются сетевые настройки, настраивается защищенный доступ к серверу R-Vision IRP с использованием протокола TLS 2.10.

При первоначальной настройке системы выполняется установка лицензионного ключа. Далее настраивается ролевой доступ.

В случае необходимости перед началом регистрации пользователей производится обновление системы. В нашем случае образ содержал актуальную версию программного обеспечения R-Vision, и этот шаг мы пропустили.

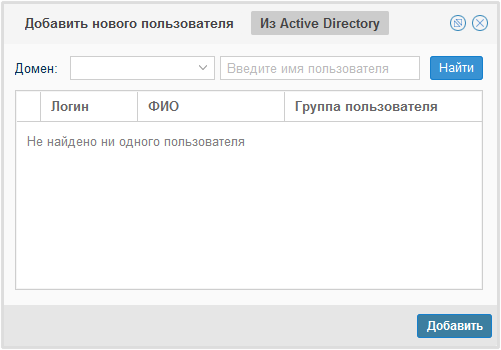

На этом шаге в R-Vision IRP регистрируются пользователи. Настраивается интеграция R-Vision IRP с Active Directory для импорта учетных записей.

Рисунок 4. Регистрация нового пользователя в R-Vision IRP

После добавления пользователей необходимо сменить все предустановленные по умолчанию пароли.

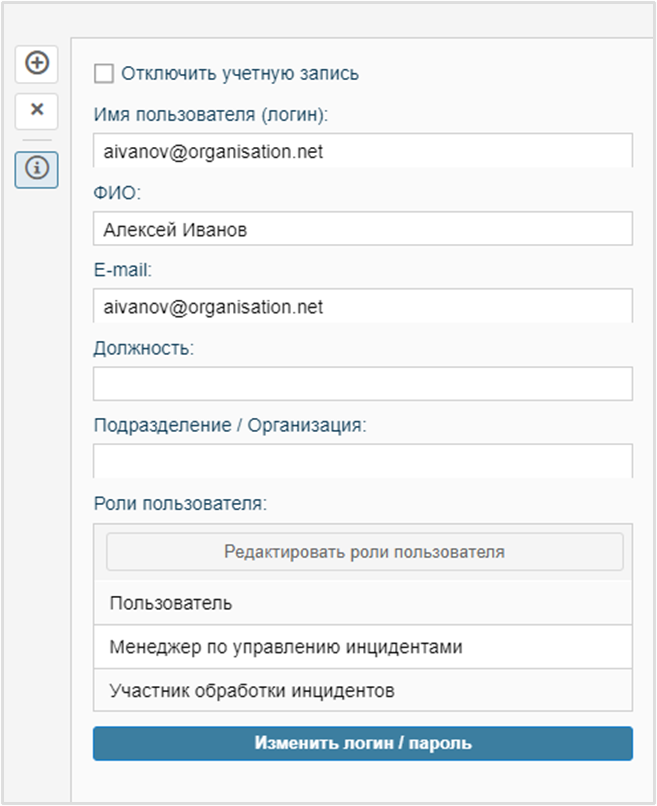

Настройка ролей

Настройка системных ролей производится в свойствах пользователя на вкладке Настройки → Пользователи системы. Системные роли позволяют управлять доступом на уровне функциональных блоков. Помимо системных ролей пользователи могут обладать специальными ролями, предоставляющими доступ к отдельным элементам системы. Их назначение осуществляется через свойства этих элементов.

Рисунок 5. Просмотр учетной записи в R-Vision IRP

К общесистемному уровню относятся следующие роли:

- Администратор — системная роль, пользователь обладает полным доступом к разделу Настройки → Общие и может создавать новых пользователей.

- Пользователь — системная роль, пользователь обладает доступом в систему, а также к тем блокам, для которых ему дополнительно предоставлен доступ.

В рамках каждого функционального блока существуют системные и специальные роли, которые обладают различным набором доступных функций – от полного доступа к опциям блока (например, менеджер по инвентаризации из раздела активы) до определенных функций (например, владелец актива).

В рамках настроенных ролей пользователи могут приступать к внесению информации об активах и непосредственной работе с системой R-Vision IRP.

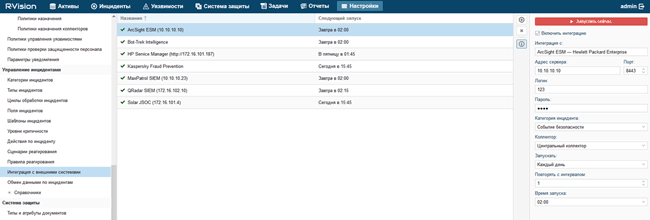

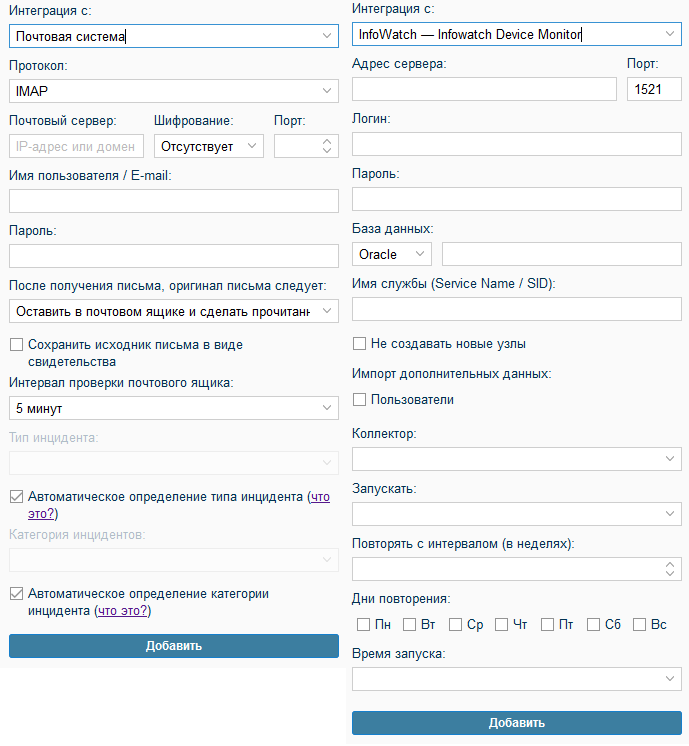

Настройка сопряжения со смежными системами

Максимальная эффективность решения R-Vision IRP достигается за счет интеграции со сторонним программным и аппаратным обеспечением c помощью коннекторов.

Коннекторы для R-Vision IRP условно делятся на следующие типы:

- Коннекторы к поставщикам инвентаризационной информации.

- Коннекторы к поставщикам сведений об инцидентах ИБ.

- Коннекторы к поставщикам сведений об уязвимостях.

- Коннекторы к поставщикам сведений об угрозах, поставщикам фидов и IoC.

- Коннекторы к другим решениям.

В таблице ниже представлены доступные коннекторы к системе R-Vision IRP. Стоит отметить, что этот перечень может быть дополнен коннекторами к другим решениям по договоренности с заказчиком.

Таблица 1. Список систем, для которых доступны коннекторы

Сканеры защищенности | SIEM | Endpoint | Системы управления ИТ-инфраструктурой | Другие решения и источники |

MaxPatrol XSpider RedCheck Nessus OpenVAS Vulners Qualys NeXpose Rapid7 | IBM Qradar HP ArcSight ESM MaxPatrol SIEM Splunk McAfee ESM RSA SA | Kaspersky KSC Symantec SEP McAfee ePO Infowatch DM Forcepoint AP-DATA SecretNеt/SecretStudio

| Microsoft SCCM HP Service Remedy ServiceNow | Solar Security JSOC Bot-Trek Intelligence (Group — IB) JIRA Kaspersky Fraud Prevention Syslog Коннектор к БД: Oracle, MSSQL, MySQL, PostgreSQL |

Уязвимости | Инциденты | Статусы агентов | Инциденты | Инциденты |

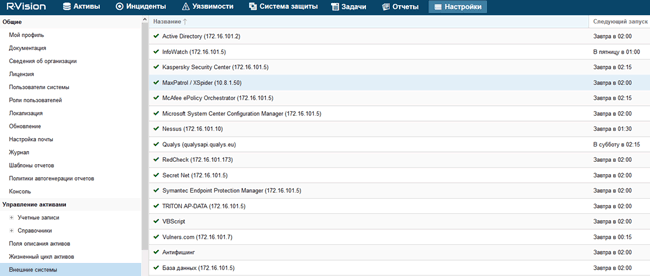

Рисунок 6. Параметры некоторых интеграций

Работа в системе R-Vision IRP

После успешной аутентификации в системе R-Vision IRP в зависимости от назначенной роли пользователю доступны определенные вкладки.

Рисунок 7. Пример рабочего пространства R-Vision пользователя с максимальным набором привилегий

Меню содержит основные функциональные блоки: под логотипом R-Vision скрывается блок визуализации с настраиваемыми дашбордами, вкладка Активы содержит блок управления активами, вкладка Инциденты — блок управления инцидентами, вкладка Уязвимости содержит блок управления уязвимостями, вкладка Задачи содержит блок управления задачами, вкладка Отчеты — блок управления отчетностью и, наконец, блок настроек доступен на соответствующей вкладке Настройки.

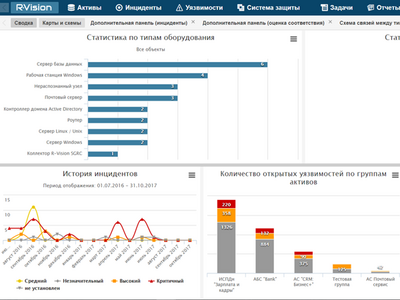

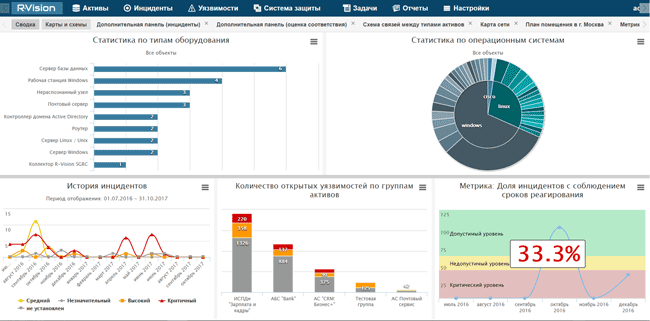

Рисунок 8. Пример дашборда R-Vision IRP

Далее последовательно рассмотрим каждый из указанных блоков и его функции.

Управление активами

Необходимо отметить, что не у всех производителей решений класса Incident Response присутствует функциональность по управлению активами, в решении R-Vision это доступно по умолчанию.

В части управления ИТ-активами R-Vision IRP решает задачу по агрегации информации по активам из разных источников — поставщиков инвентаризационной информации об ИТ-инфраструктуре. Для этих целей в системе R-Vision IRP предусмотрены коннекторы к CMDB-решениям, сканерам защищенности, антивирусным средствам защиты, базам данных и другим решениям, перечисленным в Таблице 1.

Для каждой интеграции есть возможность выбора импортируемой информации в R-Vision.

Рисунок 9. Список активных интеграций

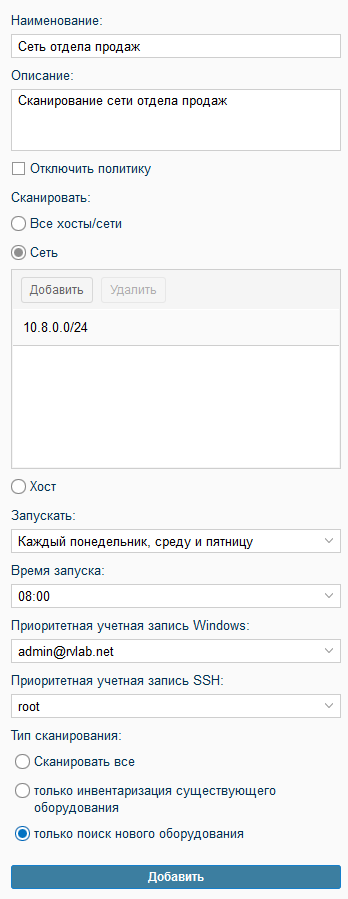

R-Vision IRP обладает встроенным механизмом инвентаризации, который позволяет проводить сканирование подсетей и собирать детальную информацию об ИТ-инфраструктуре.

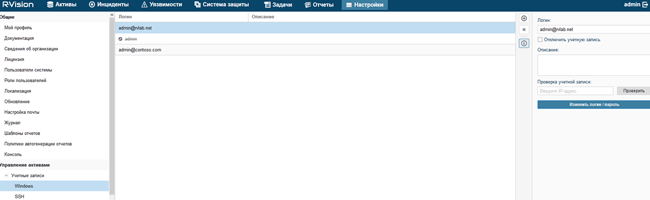

В решении R-Vision IRP не применяются агенты, поэтому перед запуском сканирования встроенным движком инвентаризации R-Vision требуется внести учетные записи для узлов и оборудования и при необходимости открыть определенные порты на маршрутизаторе, а также указать подсеть или подсети.

Рисунок 10. Настройка учетной записи для сканирования

Для сканирования рабочих станций и серверов под управлением Windows системой R-Vision используется инструментарий WMI и Remote RPC. Учетная запись для сканирования должна обладать правами локального администратора на всех сканируемых рабочих станциях.

Для сканирования серверов и рабочих станций под управлением Linux/Unix-систем, а также сетевого оборудования применяются системные команды, выполняемые по протоколу SSH.

Ввиду того, что R-Vision производит сбор данных удаленно (без помощи агентов), на рабочих станциях и серверах, подлежащих сканированию, требуется задать соответствующие разрешения для брандмауэра Windows. Должны быть разрешены входящие подключения по портам 135, 139, 445 или активированы предопределенные правила для входящих подключений:

- инструментарий управления Windows (WMI — входящий трафик);

- инструментарий управления Windows (DCOM — входящий трафик);

- удаленное управление журналом событий (именованные каналы — входящий).

В случае обнаружения на оборудовании дополнительных сетевых интерфейсов, подключенных к сетям, сведения о которых еще не внесены в базу данных блока управления активами, они записываются в базу данных R-Vision IRP и отображаются пользователю для принятия решения о необходимости их дальнейшей инвентаризации. Таким образом, возможно поэтапное обнаружение компонентов сетевой инфраструктуры, а также обнаружение несанкционированных сетей и сетевых сегментов.

Последующая инвентаризация может производиться либо путем ручного запуска сканирования, либо путем настройки соответствующих политик сканирования, позволяющих выполнять автоматическую инвентаризацию в соответствии с заданным расписанием.

Рисунок 11. Настройки инвентаризации

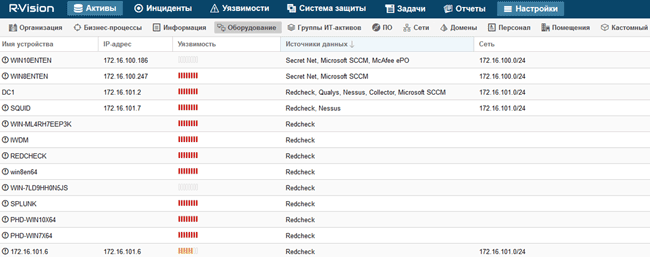

В результате сканирования во вкладке Оборудование появится список обнаруженных хостов. Для каждого объекта в правом разделе будет отображена основная информация по устройству, а также поля для внесения данных вручную. Если при сканировании аутентификация с помощью заданных учетных записей прошла успешно, узлы будут распознаны и станет доступна информация об оборудовании:

- имя устройства;

- IP-адрес;

- маска подсети;

- МАС-адрес;

- домен / рабочая группа;

- установленная операционная система;

- виртуальная машина (является ли оборудование виртуальной машиной);

- тип узла (сервер, рабочая станция, мобильное оборудование и т. д.);

- установленное программное обеспечение;

- список пользователей оборудования (в том числе из раздела Персонал);

- параметры безопасности (обновления, USB-порт, статусы агентов СЗИ);

- количество связанных инцидентов (после интеграции с поставщиками инцидентов);

- уязвимости (после интеграции с поставщиками уязвимостей или интеграции с базой vulners.com).

Дополнительно для каждого объекта может быть задано:

- статус состояния оборудования (рабочий, тестовый или в процессе внедрения);

- группы ИТ-активов;

- владелец актива, администратор и аудитор безопасности (в том числе из раздела Персонал. Назначаются автоматически при включении оборудования в группу ИТ-активов);

- инвентарный номер;

- теги;

- город и помещение.

Рисунок 12. Вкладка «Оборудование»

Можно настроить, какие именно параметры будут отображаться во вкладке Оборудование, для этого нужно отметить необходимые столбцы в шапке основной таблицы.

Интеграция с доменами Active Directory позволяет получить информацию о пользователях, зарегистрированных в них. Эта информация представлена на вкладке Персонал, где доступна вся информация об учетных записях, связанных с ними активах, и в том числе список оборудования, на котором данная учетная запись прошла успешную авторизацию (что крайне полезно при расследовании инцидентов).

В таблице Связанные инциденты в разделе свойств актива Общие сведения отображается количество инцидентов по уровням, связанных с данным активом. Щелчок левой клавишей мыши на числе инцидентов переведет в раздел Инциденты с применением фильтра по выбранному активу и уровню инцидента.

На основе собранной инвентаризационной информации система позволяет настраивать визуализацию данных на панели Карты и схемы (сети, помещения, географические карты, схемы взаимосвязей).

Найденное оборудование может автоматически или вручную объединяться в Группы ИТ-активов — это могут быть физические информационные системы и абстрактные логические группы, которые необходимо контролировать с точки зрения информационной безопасности. Они, в свою очередь, связываются с другими типами активов, доступными в системе на вкладках:

- Организация (структурны подразделения компании)

- Бизнес-процессы

- Информация (перечень типов информации и состав данных, учитываемых в рамках обеспечения ИБ)

Данная связка позволяет при анализе произошедших инцидентов по одному IP-адресу атакуемого хоста видеть полную картину взаимосвязей между материальными и нематериальными активами.

Функциональность R-Vision IRP может быть расширена за счет контроля привилегий пользователей на основе сведений, содержащихся в Active Directory.

Рисунок 13. Алгоритм работы контроля привилегий на основе данных из Active Directory

Управление уязвимостями

R-Vision IRP обладает возможностями по управлению уязвимостями и позволяет организовать процесс по их устранению.

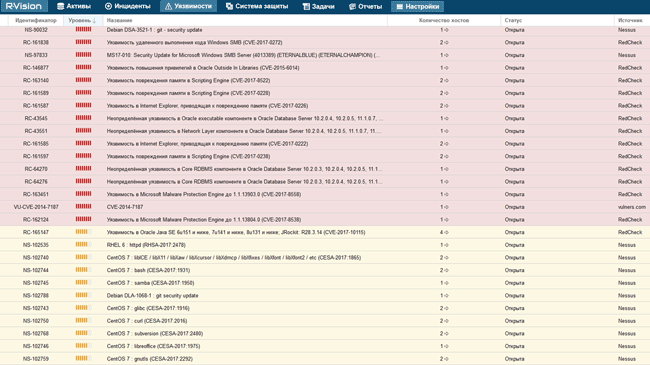

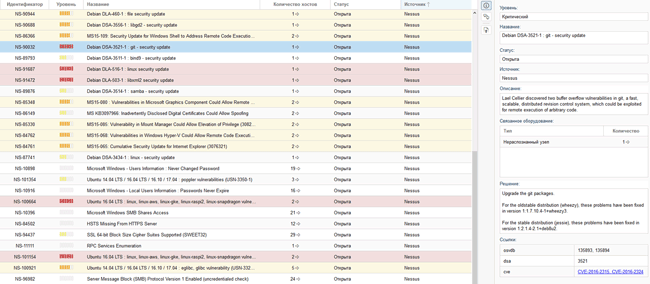

Рисунок 14. Вид вкладки «Уязвимости»

Об уязвимостях сообщают внешние источники — поставщики информации по уязвимостям. Прежде всего это сканеры уязвимостей, а также база Vulners.

R-Vision IRP позволяет импортировать информацию со сканеров уязвимостей с возможностью выбора источника, с которого будут отражаться уязвимости в системе.

Рисунок 15. Просмотр параметров уязвимости

Вкладка Уязвимости отображает сведения по актуальным уязвимостям: идентификатор, наименование и описание уязвимости, источник уязвимости, уровень критичности, количество связанных узлов и рекомендации по устранению. Доступны функции сортировки и фильтрации отображаемой информации по полям.

Благодаря взаимосвязи активов и уязвимостей система R-Vision IRP позволяет управлять уязвимостями в разрезе их принадлежности к группам ИТ-активов: для них можно добавлять правила по автоматическому назначению ответственных и сроки устранения с учетом их принадлежности той или иной группе и уровня критичности уязвимости. Таким образом решается задача автоматизации деятельности по устранению уязвимостей.

Для уязвимостей можно просмотреть подробный список хостов, текущий статус, обозначить уязвимость, как не актуальную (ложное срабатывание), а также автоматически (на основании правил) назначить ответственного и срок устранения.

Управление инцидентами

Настройка системы для обработки инцидентов

Настройку системы R-Vision IRP для обработки инцидентов необходимо начать с настройки справочников, часть из которых уже заполнена заранее аналитиками R-Vision:

- Категории инцидентов

- Типы инцидентов

- Циклы обработки инцидентов

- Поля инцидентов

- Способы реализации инцидентов

- Степень преднамеренности

- Уровни критичности

- Уровни ущерба

- Причины возникновения

- Источник инцидента

- Статус реализации

- Вероятность повторного возникновения

- Действия по инциденту

- Пользовательские справочники

В этих разделах необходимо выбрать актуальные значения или при необходимости внести свои правки, например, для реализации собственного цикла обработки инцидента или добавления дополнительных полей в карточке инцидента.

Одной из особенностей R-Vision IRP является то, что практически все справочники, присутствующие в системе, можно отредактировать, и есть возможность создания собственных справочников.

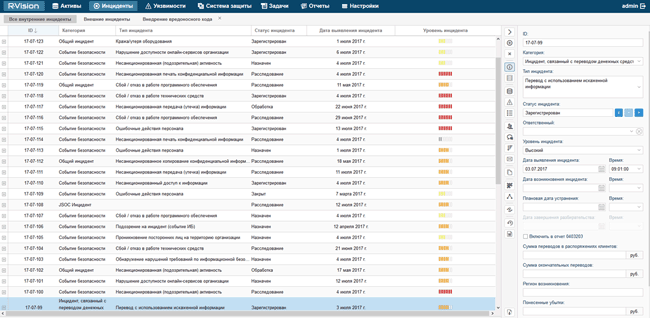

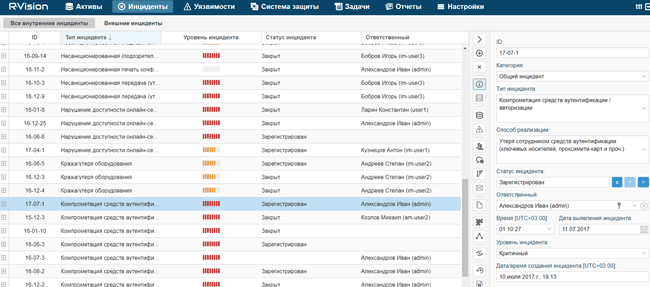

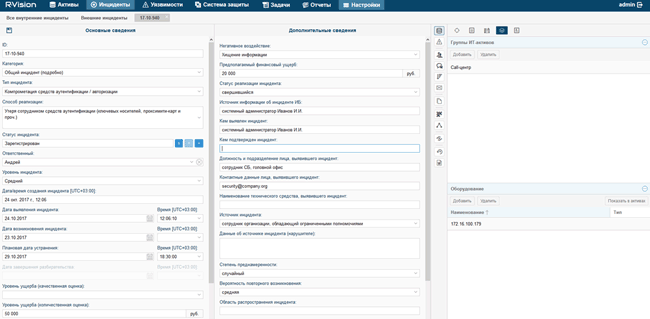

Основная работа с инцидентами происходит на вкладке Инциденты, где содержится информация обо всех зарегистрированных в системе инцидентах, а также предоставляется набор инструментов для проведения расследований инцидентов, реагирования на инциденты. На рисунке 16 представлен интерфейс рабочего пространства пользователя в роли менеджера инцидентов. На рисунке 17 представлен вариант карточки инцидента.

Рисунок 16. Интерфейс рабочего пространства менеджера инцидентов

Рисунок 17. Вариант карточки инцидента

В левой части экрана находится настраиваемый, сортируемый и доступный для фильтрации список инцидентов. Настроенные отображения и фильтры можно сохранять в отдельные вкладки для быстрого доступа к ним.

В правой части вкладки Инциденты расположены кнопки навигации по связанной с инцидентом информации и доступным элементам управления. Двойным щелчком по инциденту можно открыть его в отдельном окне, представляющем собой карточку инцидента.

Для реализации всех функций по управлению реагированием на инциденты и управлению жизненным циклом инцидентов требуется предварительная настройка всех смежных интегрируемых с R-Vision IRP подсистем.

Рисунок 18. Пример интерфейса при настройке интеграции с внешними системами

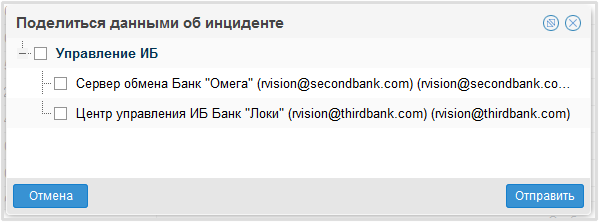

Для обмена информацией по инцидентам с другой системой R-Vision IRP настраивается функция обмена инцидентами.

Рисунок 19. Передача инцидента в другое подразделение

Создание сценариев реагирования

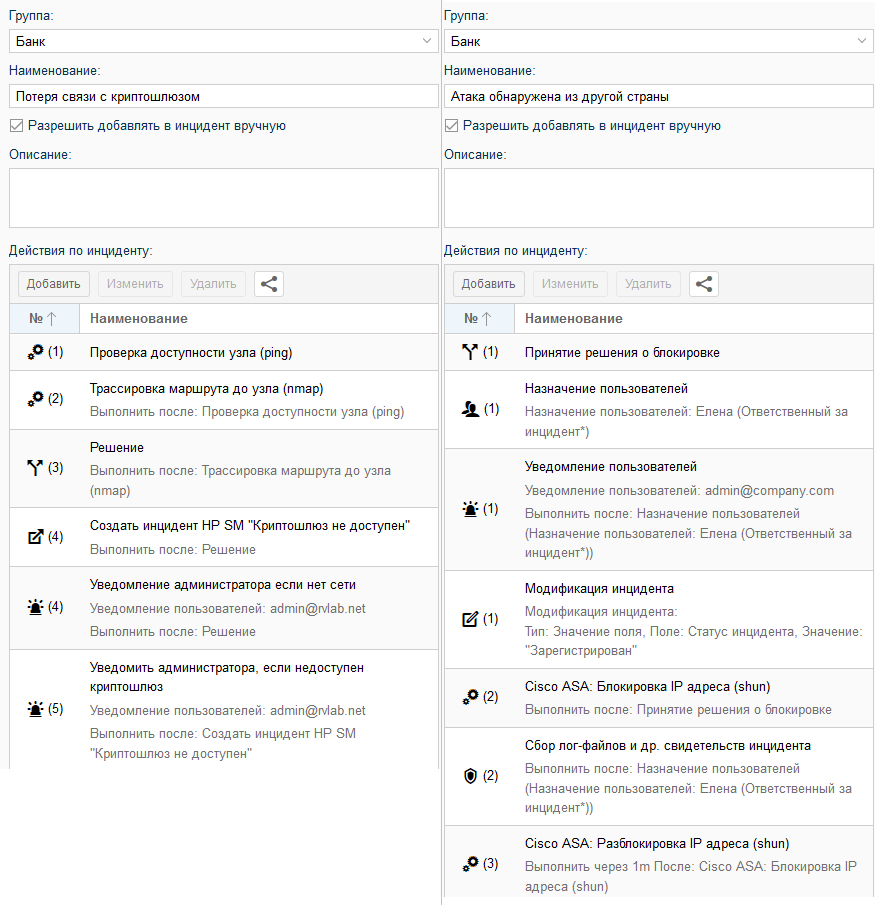

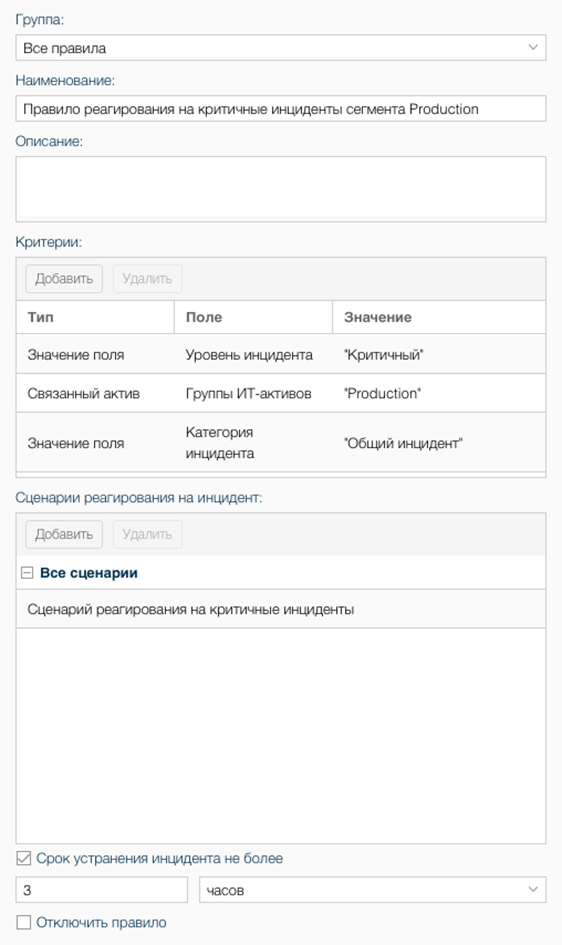

После того, как настроены вспомогательные справочники блока Инциденты, определены категории, типы инцидентов, уровни критичности и цикл обработки, настроены поля и интеграция со смежными системами, настраиваются сценарии реагирования на инциденты.

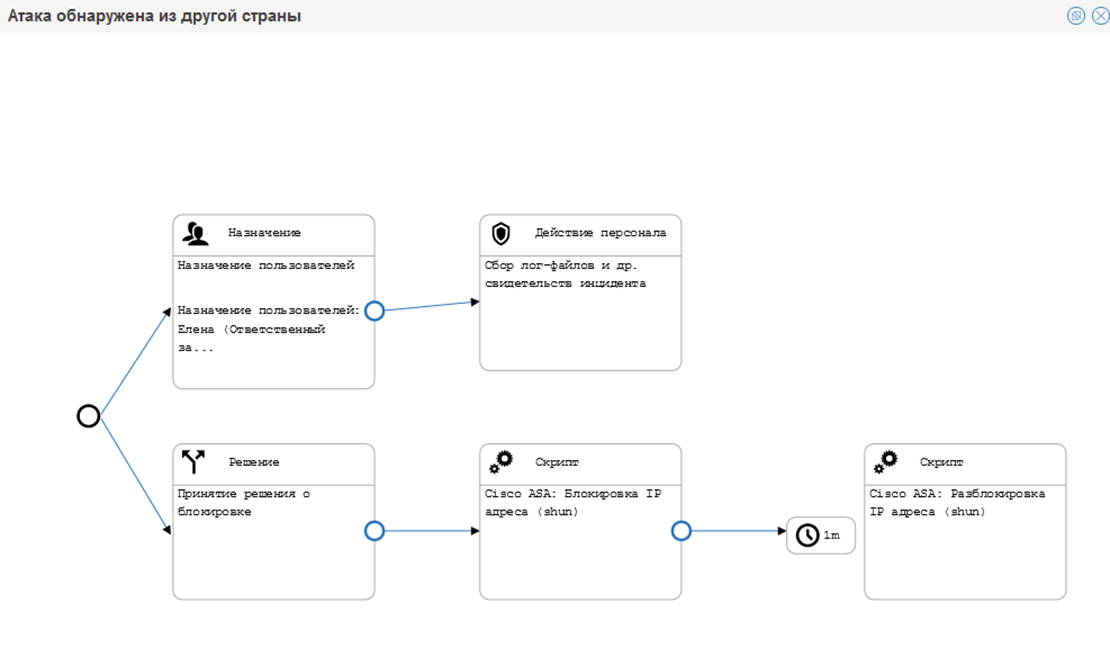

Сценарии реагирования (т. н. Playbooks) позволяют задать последовательность действий, выполняемых в автоматическом, ручном (с помощью пользователя) или комбинированном режимах. При этом последовательность выполнения действий может быть произвольной. Такая гибкость позволяет задать любую логику обработки инцидентов.

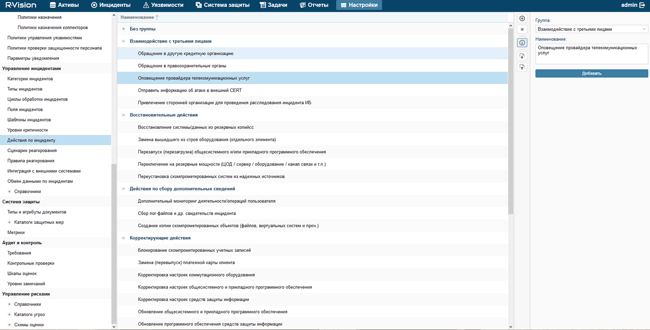

Рисунок 20. Примеры сценариев реагирования

Cозданные сценарии можно визуализировать:

Рисунок 21. Схематическая визуализация сценария в R-Vision IRP

Автоматизация действий по реагированию на инциденты заключается в срабатывании правил, определенных в сценарии. Критерием для срабатывания правил может выступать значение любого поля или связанный актив.

Рисунок 22. Создание правила реагирования

Рисунок 23. Интерфейс раздела настройки действий по инциденту

Как видим, одним из возможных действий в сценарии реагирования является запуск скриптов реагирования. Условно все скрипты реагирования можно разделить на две группы — первую группу составляют скрипты, не оказывающие воздействие на объекты защиты, во вторую входят скрипты, реализующие блокирующие действия. В системе предустановлено более 50 скриптов автоматизации.

На более детальном уровне группы скриптов разделены на следующие блоки:

- работа с файлами и папками;

- сбор данных по оборудованию;

- системные операции;

- уведомление;

- управление параметрами безопасности;

- управление пользователями;

- управление сетевыми подключениями;

- управление устройствами.

Необходимо отметить, что существует возможность добавления собственных скриптов реагирования. Поддерживаются следующие языки: Python, Java, Perl.

Сбор и обработка инцидентов

Основным способом сбора информации об инцидентах для R-Vision IRP является интеграция платформы с SIEM-системами посредством API-коннекторов. Перечень коннекторов к SIEM-системам указан выше в разделе Архитектура R-Vision IRP. В большинстве случаев интеграция с SIEM-системами является двухсторонней, что позволяет синхронизировать статус инцидента в обоих системах при его закрытии.

Альтернативным или дополнительным способом регистрации инцидента, осуществляемом в автоматическом режиме, является обращение R-Vision IRP напрямую к базе данных программного средства-поставщика информации об инциденте. Система R-Vision IRP может получать необходимую информацию об инциденте из БД MS SQL, Oracle, PostgreSQL, MySQL и др. и создавать на основе полученной информации карточку инцидента с заполненными полями.

Кроме вышеперечисленных способов доступна автоматическая регистрация инцидентов за счет интеграции R-Vision IRP с Kaspersky Fraud Prevention, HP Service Manager, JSOC, JIRA и другими системами.

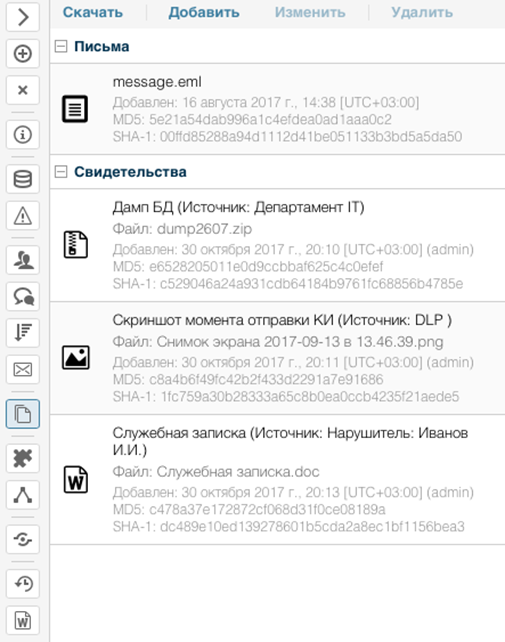

В R-Vision IRP доступна регистрация инцидента вручную пользователем системы. При этом пользователь самостоятельно определяет тип инцидента, его критичность и заполняет другие поля карточки инцидента, включая описание инцидента, источник, дату возникновения инцидента и другие сведения, может прикрепить файлы — свидетельства, скриншоты и другую сопутствующую информацию по инциденту.

Еще одним способом автоматической регистрации инцидента в R-Vision IRP является применение универсального коннектора, основанного на обработке почтовых сообщений. Здесь разработчик не ограничился лишь интеграцией с внешним почтовым сервером и включил в состав решения почтовый модуль.

R-Vision IRP позволяет получать и обрабатывать сообщения, поступающие от средств защиты на сервер R-Vision напрямую, в режиме онлайн по протоколу SMTP, а также поддерживает интеграцию с почтовыми серверами по протоколам IMAP/POP3 и EWS, где в соответствии с заданным расписанием происходит опрос определенного ящика, на который пересылаются сообщения с инцидентами.

При обработке почты осуществляется парсинг сообщений по тегам и регулярным выражениям.

При этом возможно реализовать сценарий, когда обычные пользователи отправляют сообщение определенного формата, например, с корпоративного портала на указанный ящик, а R-Vision IRP обращается к почтовому ящику согласно заданному расписанию и обрабатывает сообщение.

Еще одним способом автоматической регистрации инцидента в R-Vision IRP является обработка Syslog.

И наконец, возможен импорт инцидента из файла, созданного по определенному шаблону.

Таким образом, R-Vision IRP позволяет автоматизировать процесс регистрации инцидента практически с любого средства защиты, включая случаи, когда SIEM-система отсутствует.

Однако стоит заметить, что разработчик не позиционирует продукт R-Vision IRP как замену SIEM, поскольку в нем отсутствуют функции по корреляции событий и ряд других функций SIEM-систем, а также есть ограничения в части обработки syslog-сообщений.

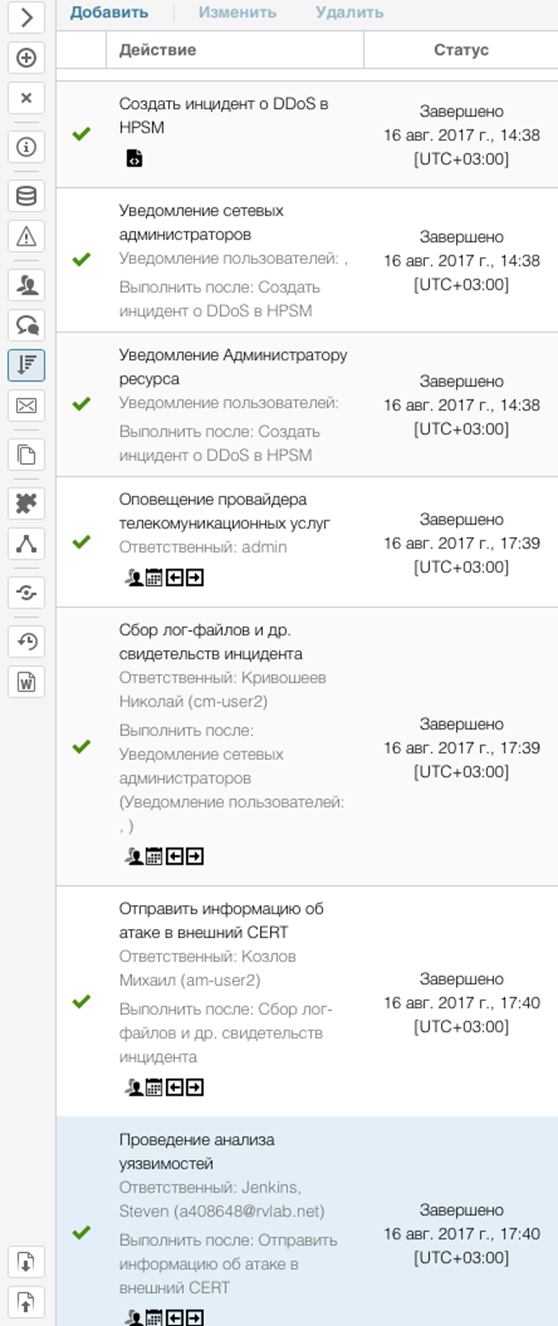

Проведение расследований

Автоматизация функций по расследованию инцидентов заключается в применении R-Vision IRP для сбора информации по инциденту, оценки последствий, выявления предпосылок, причин возникновения, сбора свидетельств, установления владельцев актива, подвергшегося атаке, а также получения другой необходимой для расследования информации и, собственно, в качестве платформы оркестрации.

В ходе расследования изучаются сведения, полученные по результатам исполнения скриптов, назначенных в сценариях реагирования, либо запущенных вручную пользователем, проводящим расследование.

Учитываются результаты работ привлеченных к расследованию специалистов по назначенным задачам, а также соблюдение сроков по ним. R-Vision IRP позволяет прикладывать к задаче любые файлы.

Механизмы визуализации графов связей инцидента и активов Компании облегчают восприятие многокомпонентной информации, позволяют проанализировать возможные цели атакующих, оценить потенциальный ущерб и др.

Помимо перечисленных функций при расследовании инцидентов используются данные из блоков Активы и Уязвимости.

Рисунок 24. Список доступных действий по выбранному инциденту

Рисунок 25. Список свидетельств по инциденту

Устранение последствий и корректировка мер

По результатам расследования инцидента и установления предпосылок к его возникновению корректируются меры защиты, в том числе редактируются сценарии реагирования на инциденты ИБ в R-Vision IRP, формируются задачи по корректировке и настройке СЗИ, изменению сигнатур, правил для сетевых средств защиты.

Для этих целей в R-Vision применяется блок управления Задачи. С помощью него сотрудники, проводящие расследование инцидентов, могут формировать задачи для смежных подразделений, назначая их отдельным пользователям. Задачи могут заключаться в изменении настроек средств защиты с целью устранения выявленных в ходе расследования недостатков или для пересмотра сценария реагирования.

Задачи могут быть созданы вручную в блоке Задачи или сформированы автоматически на основании действий персонала, добавленного в инцидент. В этом случае статус задачи и ее исполнитель синхронизируются со свойствами связанного действия по инциденту, а уровень важности — с уровнем критичности инцидента.

Рисунок 26. Интерфейс раздела Задачи

Результаты исполнения задач могут подгружаться в их свойства в виде файлов с описанием произведенных работ.

Контролируется своевременное исполнение задач.

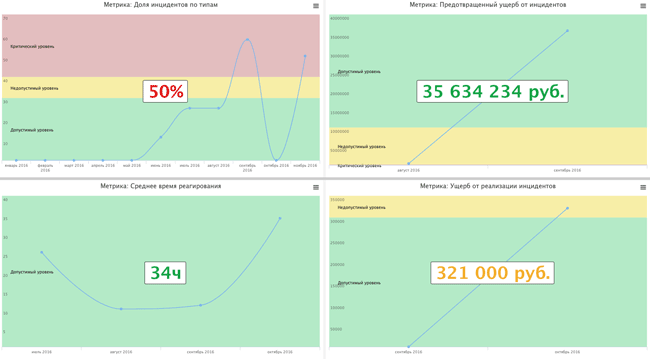

Ведется учет ключевых показателей (метрик) ИБ, которые выводятся на панели визуализации, отображается результат работы системы за выбранный период.

Рисунок 27. Отображение метрик на панели визуализации

Повышение осведомленности пользователей

Повышение осведомленности пользователей в вопросах кибербезопасности в R-Vision IRP наряду с контролем привилегий пользователей являются опциональными функциями, для их активации требуются соответствующие лицензии.

Повышение осведомленности пользователей достигается за счет интеграции R-Vision IRP с сервисом обучения и контроля защищенности antiphish.ru.

Основные характеристики данной функциональности:

- Возможность размещения сервиса как локально, так и с обращением к облачному порталу.

- Наличие курсов обучения (программ обучения).

- Возможность имитации действий киберпреступников.

- Возможность отправки пользователей на обучение из R-Vision IRP и учет статистики.

- Контроль знаний, проверка и формирование отчетности.

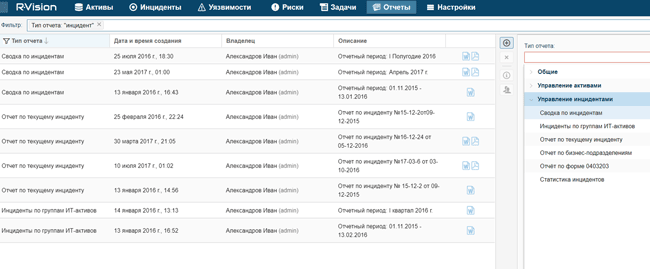

Отчетность

В системе R-Vision присутствуют шаблоны отчетов, позволяющие формировать отчеты по всем функциональным областям системы.

Отчеты могут формироваться как вручную, так и в автоматическом режиме согласно заданному расписанию.

Существует возможность формирования собственных шаблонов отчетов с выгрузкой в них определенных блоков данных. Отчеты можно сохранить в формате docx, xlsx или pdf.

Рисунок 28. Интерфейс раздела Отчеты

В рассматриваемой версии R-Vision конструктор произвольных отчетов отсутствовал, хотя число имеющихся в системе отчетов на первый взгляд показалось вполне достаточным, чтобы закрыть потребности пользователя.

Соответствие требованиям регуляторов

R-Vision IRP позволяет компаниям выполнить часть требований по соответствию отраслевым стандартам и законодательству в области обеспечения ИБ:

- 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- 152-ФЗ «О персональных данных»;

- Требования по защите данных в Национальной платежной системе (161-ФЗ, ПП-584, 382-П и другие);

- Приказы ФСТЭК России №17 (ГИС), №21 (ИСПДн), № 31 (АСУ ТП);

- Требования к безопасности данных индустрии платежных карт — PCI DSS;

- ГОСТ Р ИСО/МЭК 27002-2012, ГОСТ Р ИСО/МЭК ТО 18044-2007, ГОСТ Р ИСО/МЭК 27037-2014;

ISO/IEC 27035:2011, ISO/IEC 27037:2012, ISO/IEC 27043:2015, ISO 22320:2011, ISO/IEC 27031:2011;

- РС БР ИББС-2.5-2014 «Менеджмент инцидентов ИБ»;

- Стандарт Банка России СТО БР ИББС-1.0-2014.

R-Vision IRP (Центр контроля информационной безопасности «Р-Вижн») включен в реестр отечественного программного обеспечения.

Несмотря на то, что на текущий момент требований ФСТЭК России к средствам, реализующим функции управления инцидентами нет, производитель ведет работы по сертификации решения в части классификации по уровню контроля отсутствия недекларированных возможностей.

Системные требования и политика лицензирования

Системные требования R-Vision IRP напрямую зависят от размера ИТ-инфраструктуры, а также от особенности структуры самой компании.

Минимальные требования к виртуальной машине для размещения платформы R-Vision IRP:

- Процессор 2vCPU 4 ГГц

- Объем ОЗУ 8 ГБ

Поддерживаются типы гипервизоров: VMWare, Microsoft Hyper-V и Xen.

R-Vision IRP подходит как для крупных организаций с территориально-распределенной структурой, так и для средних компаний с консолидированной ИТ-инфраструктурой в пределах одного территориального объекта.

R-Vision IRP, как было отмечено выше, поставляется в качестве программного обеспечения, но существует возможность приобрести решение как аппаратно-программный комплекс на базе серверного оборудования как отечественного, так и зарубежного производства.

Политика лицензирования R-Vision IRP

R-Vision IRP обладает гибкой схемой лицензирования, что позволяет заказчику выбрать необходимую функциональность с возможностью последующего расширения.

Формирование стоимости R-Vision IRP зависит от следующих факторов:

- Функциональность — от облегченной версии без возможности реализации технических мер реагирования и ряда расширений до полной версии без ограничений.

- Объем контролируемой ИТ-инфраструктуры (совокупное число серверов, АРМ, включая виртуальные, число активного сетевого оборудования).

- Коннекторы к смежным системам.

- Кастомизация.

- Срок технической поддержки.

Продукт лицензируется как по схеме A la Carte, когда все перечисленные позиции рассчитываются по отдельности, так и бандлом (набор определенных позиций).

Выводы

В данном обзоре мы познакомились с флагманским решением компании R-Vision для создания центра контроля информационной безопасности (Security Operations Center) — R-Vision IRP 3.1. Мы подробно рассмотрели архитектуру решения, системные требования, вопросы, связанные с лицензированием, функциональные возможности платформы.

R-Vision IRP 3.1 представляет собой мощную платформу по управлению инцидентами и реагированию на них, которая может быть адаптирована под любую специфику заказчика.

Система представляет собой платформу агрегации информации по инцидентам, активам и уязвимостям с возможностью просмотра связей между этим элементами и сбора дополнительной информации, необходимой для обработки инцидента и его анализа.

В системе предусмотрен механизм обмена инцидентами между несколькими имплементациями систем R-Vision. Существует возможность выбора объема информации, передаваемой в рамках обмена.

Системой предоставляется возможность создавать сводки и отчетные документы, которые будут полезны при доведении информации до руководителей и бизнес-подразделений компании. Они могут быть отправлены непосредственно из интерфейса системы или служить материалом для подготовки аналитических документов.

Система позволяет проанализировать статистику по каждому типу инцидентов, запланировать мероприятия по минимизации последствий и предотвращению их в будущем в виде конкретных задач с назначением ответственных и сроков реагирования.

Достоинства:

- Гибкость и возможность реализации практически любого сценария реагирования, проведения расследования инцидента за счет возможности определения цепочки последовательных действий, среди которых могут выступать скрипты автоматизации.

- Возможность реализации сценариев, в которых последующие действия выполняются автоматически после обработки результатов выполнения предыдущего действия.

- Наличие функций реагирования на инциденты (запуск скриптов на хостах, передача команд на сетевые средства защиты) позволяет в кратчайшие сроки собрать необходимую информацию по инцидентам и заметно выделяет решение среди аналогов.

- Наличие большого количества предустановленных скриптов реагирования и возможность добавления собственных.

- Наличие средств визуализации данных, визуализация сценариев реагирования.

- Наличие функций по агрегации и управлению ИТ-активами, включая управление уязвимостями.

- Возможность применения при отсутствии у заказчика SIEM.

- Возможность адаптировать продукт через настройки, наличие большого числа предустановленных редактируемых справочников.

- Отсутствие необходимости приобретать дополнительные лицензии на смежное программное обеспечение.

- Наличие у производителя готовых коннекторов к системам, в большинстве случаев обеспечивающих двухсторонний обмен данными.

- Отечественная разработка, сопровождение и регулярный выпуск обновлений, поддержка на русском языке, возможность кастомизации под требования заказчика.

Недостатки:

- Отсутствие предустановленных сценариев реагирования на типовые инциденты.

- Отсутствие в рассматриваемой версии конструктора произвольных отчетов.