Сертификат AM Test Lab

Номер сертификата: 192

Дата выдачи: 10.07.2017

Срок действия: 10.07.2022

2. Функциональные возможности SafeInspect 2.3

3. Системные требования SafeInspect 2.3

4. Развертывание SafeInspect 2.3

5. Эксплуатация SafeInspect 2.3

Введение

Осенью 2016 года мы опубликовали на нашем сайте обзор SafeInspect версии 1.3, с того времени компания «Новые технологии безопасности» выпустила несколько обновлений продукта, текущая версия — SafeInspect 2.3. В рамках данного обзора рассмотрим, что изменилось в процессе установки, настройки и управления продуктом, а также расскажем о новых функциональных возможностях. Но для начала напомним, что SafeInspect — это средство контроля привилегированных пользователей, работающее по принципу перенаправления управляющего сетевого трафика через сервер SafeInspect с дополнительной авторизацией суперпользователей и контролем всех сеансов управления.

Аналитическое агентство Gartner отмечает значительный рост рынка PUM (Privileged User Management), в последнем отчете указывается, что количество внедрений выросло на 35% за один год. Такой впечатляющий рост подтверждает эффективность применения средств контроля привилегированных пользователей для защиты от неправомерных или опасных действий, а также утечек конфиденциальных данных со стороны системных администраторов, аутсорсинговых компаний и других пользователей, обладающих повышенными привилегиями в ИТ-системах.

Функциональные возможности SafeInspect 2.3

В новой версии SafeInspect список поддерживаемых протоколов не изменился, однако функциональность работы с протоколами во многих из них расширился. В частности, появилась возможность анализа протокола SQL с использованием анализатора протокола TCP, а также добавлена поддержка анализа и записи работы администраторов, подключающихся к виртуальным средам. Основные изменения коснулись следующих протоколов:

- SSH:

- поддержка криптографических алгоритмов Elliptic Curve, SHA-2 и RSASSA-PSS;

- новые режимы проверки ключа — добавление в доверенные при первом использовании, выбор доверенного сертификата вручную и отключение проверки доверия;

- реализован аудит туннелированных в SSH соединений по протоколам TCP, HTTP, SSH и RDP.

- SCP/SFTP:

- поддержка криптографических алгоритмов Elliptic Curve, SHA-2 и RSASSA-PSS;

- контроль направления передачи файлов и данных в подканалах с возможностью запрета передачи данных в зависимости от направления загрузки.

- RDP:

- поддержка RSASSA-PSS и технологии NLA;

- контроль направления передачи файлов и данных в перенаправлении буфера обмена и устройств;

- заключительная/финальная обработка передаваемой информации в перенаправлении буфера обмена и устройств;

- поддержка новых версий протокола RDP, реализованных в Windows 10 и Windows Server 2016;

- поддержка нескольких мониторов при подключении по протоколу RDP;

- поддержка сжатия и кэширования растровых изображений.

- HTTP/HTTPS:

- поддержка криптографических алгоритмов SHA-2 и RSASSA-PSS.

Значительная работа была проведена над функциональностью контроля защиты от утечек информации и автоматического контроля сеансов. Для поддержки сторонних DLP-систем в протоколе ICAP реализована поддержка RESPMOD — возможность анализа ответного трафика от сервера и блокировки ответа. В предыдущих версиях поддерживался только режим REQMOD, т. е. возможность контроля только запросов администраторов. Также в версии 2.3 в сопряжении с DLP-системой появилась поддержка режима postcheck — проверки трафика уже после его пропуска. Благодаря перечисленным доработкам SafeInspect 2.3 совместим с большинством DLP-систем, представленных на российском рынке.

Продолжая тему автоматического контроля, стоит упомянуть, что в SafeInspect 2.3 реализован новый модуль, обеспечивающий контроль передаваемых исполняемых команд, и блокировка соединения, если команды нежелательны, средствами самого продукта, без применения внешней DLP. Благодаря реализации в отдельном модуле анализ и блокировку соединения можно возложить на отдельный сервер, не нагружая основной прокси-сервер SafeInspect, если необходима работа с высокой сетевой нагрузкой.

Рисунок 1. Схема включения коллектора SafeInspect 2.3 в режиме L2-мост

В прозрачном режиме работы L2-Мост в новой версии SafeInspect может устанавливаться в разрыв trunk-соединения типа «точка-точка», с помощью которых обеспечивается передача трафика по нескольким виртуальным локальным сетям (VLAN) между коммутаторами. При этом SafeInspect позволяет контролировать VLAN-соединения избирательно и применять правила только для выбранных сетей.

В версии 2.3 в SafeInspect реализованы функции управления паролями для учетных записей контролируемых серверов и оборудования на большинстве поддерживаемых платформ. Управление паролями осуществляется с помощью политик безопасности, поддерживается автоматическая смена паролей по расписанию и групповое ручное изменение паролей.

В SafeInspect 2.3 полностью изменена система добавления учетных записей привилегированных пользователей. Теперь появилась возможность более гибким способом задавать правила доступа пользователей к ресурсам. Пользовательские токены доступа могут создаваться по паролю или SSL-ключу. Поддерживаются следующие варианты предоставления доступа:

- постоянный доступ;

- ежедневный доступ с ограничением по времени;

- одноразовый доступ;

- доступ с заданным периодом действия;

- выделенный доступ к отдельным хостам.

Для упрощения интеграции со сторонними системами управления учетными записями реализовано API по протоколу REST с доступом через HTTP. Интеграция с каталогами была дополнена поддержкой вложенных групп в Active Directory и работой по защищенной версии протокола LDAP — LDAPS.

Системные требования SafeInspect 2.3

В версии 2.3 добавлены: поддержка работы в VMware ESXi версии 6.0 и, соответственно, VMware Fusion версий 7.xx, поддержка Microsoft Hyper-V, поддержка OpenStack, ведутся работы по встраиванию в Azure и возможности предоставления его в облаках Microsoft. В остальном требования остались неизменными.

Минимальные системные требования инсталляции «Менеджер» + «Коллектор»:

- 4 Гб оперативной памяти;

- 80 Гб дисковый накопитель;

- 4 сетевых адаптера (e1000 или vmxnet3).

Поддерживается установка продукта на следующих системах виртуализации:

- VMware Workstation версии 9.0 и выше;

- VMware Fusion версии 7.1.1;

- VMware ESXi 5.5 и 6.0;

- Microsoft Hyper V;

- KVM;

- OpenStack;

- XEN.

Протестированная производительность модуля «Коллектор» на физических серверах HP Proliant DL360 gen9 — порядка 3000 одновременных SSH-подключений или 300 одновременных RDP-сессий.

Развертывание SafeInspect 2.3

Как и прошлая версия, SafeInspect 2.3 поставляется в виде ISO-образа, который может быть записан на носитель информации (компакт-диск), либо в виде IMG образа для записи на USB Flash. Обновление с предыдущих версий выполняется без переустановки путем загрузки образа обновления через веб-интерфейс или указания ссылки на обновление на сайте производителя.

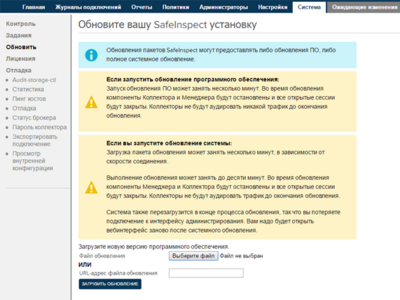

Рисунок 2. Интерфейс обновления версии в SafeInspect 2.3

Процесс установки не претерпел значительных изменений: система автоматически разворачивается на виртуальной машине на доступном жестком диске без дополнительных настроек. После установки выполняется настройка IP-адреса через командную строку, и в дальнейшем вся работа с программным комплексом осуществляется через веб-интерфейс.

Эксплуатация SafeInspect 2.3

Веб-интерфейс SafeInspect 2.3 по сравнению с версией 1.3 практически не изменился. Основная навигация также выполняется по разделам «Главная», «Журналы подключений», «Отчеты», «Политики», «Администраторы», «Настройки», «Система» и «Ожидающие изменения». Подробное описание разделов и их наполнения можно найти в нашем предыдущем обзоре, в данной статье рассмотрим новые функции — модуль автоматизированного контроля команд и новую систему управления паролями от защищаемых узлов.

Настройка встроенных функций DLP вынесена в раздел «Внешние сервисы», подраздел «Профили проверки содержимого». Включение фильтрации осуществляется с помощью команды «Добавить профиль ICAP». Параметры настраиваются в соответствии с документацией, в качестве адреса сервера указывается локальный адрес Коллектора (127.0.0.1) или адрес другого сервера SafeInspect.

Рисунок 3. Настройка профиля ICAP на встроенный модуль фильтрации в SafeInspect 2.3

Настройка списка запрещенных команд и параметров осуществляется в соседнем разделе — «Контроль команд». В иерархическом списке представлены четыре группы настроек — политики, пользователи, списки и команды. Из набора команд формируется список запрещенных к запуску функций. Собранный список привязывается к определенной политике, которую потом можно применить к защищаемым серверам или пользователям. Команды можно добавить вручную или выбрать из заданного списка, отсортированного по алфавиту. Чтобы запомнить изменения, следует нажать на кнопку «Перегрузить ICAP».

Рисунок 4. Настройка контроля команд в SafeInspect 2.3

Функциональность данного модуля реализована таким образом, чтобы можно было делать гибкие политики проверки трафика в контролируемом канале. На рисунке показан список, который облегчает выбор команд. Прочие команды и/или значения (например, номера кредитных карт) можно вводить в поле сверху. На основе выбранных или введенных данных формируется политика. Таких политик может быть неограниченное количество. К одному серверу могут быть применены разные политики, в том числе одновременно. При отслеживании сетевого трафика производится поиск заданных команд или введенных данных, и при их обнаружении происходит разрыв сетевого соединения. Данный подход позволяет администраторам гибко использовать разные политики для блокировки команд или для предотвращения передачи номеров кредитных карт или другой конфиденциальной информации. Одна и та же информация (политика) может быть использована для любых соединений с помощью гибко настраиваемых политик, которые можно «отрегулировать» до конкретного адреса или имени пользователя (или для комбинации пользователя, пришедшего с конкретного адреса), которого нужно мониторить и проверять на конкретные политики доступа.

Рисунок 5. Результаты работы контроля команд в SafeInspect 2.3

Управление политиками работы с учетными записями защищаемых узлов осуществляется из нового раздела — «Управление паролями» в меню «Политики». Для работы с паролями необходимо завести учетные записи в системе и сохранить их, нажав на кнопку «Сохранить авторизацию».

Рисунок 6. Добавление учетной записи защищаемого сервера для управления паролями в SafeInspect 2.3

Далее создается политика, включающая в себя настройки частоты смены пароля и требования к их сложности — минимальная и максимальная длина, количество спецсимволов, заглавных букв и чисел и разрешенные к использованию в пароле символы. Политика применяется к отдельным хостам или целым группам и начинает действовать — сервер SafeInspect подключается к сохраненным системам и автоматически заменяет пароли, сохраняя их в своей базе. Данная функция позволяет повысить уровень защиты для систем, настроенных на подключение к удаленным компьютерам с использованием учетных данных пользователей SafeInspect, так как все контролируемые привилегированные пользователи не имеют парольной информации и получают доступ к серверам на сеанс: по завершении сессии (сеанса) эти пароли будут изменены. В режиме входа «Ретранслировать пароль и ввод с клавиатуры» функция управления паролями не может применяться, так как заданный SafeInspect пароль недоступен обычным пользователям. Данный режим используется в случаях, когда учетные записи и пароли управляются другими системами, и позволяет не дублировать их в самой системе SafeInspect.

Рисунок 7. Настройка политики управления паролями в SafeInspect 2.3

Выводы

В прошлом нашем обзоре мы показали, что SafeInspect является полноценным и многофункциональным продуктом сегмента PAM/PUM — системой контроля доступа привилегированных пользователей.

Основные изменения в SafeInspect версии 2.3:

1 Улучшение интеграции с DLP-системами для автоматизации процесса контроля сеансов работы привилегированных пользователей на защищаемых серверах. За счет добавления нового модуля, реализующего блокировку команд или других данных, передаваемых в канале, применение автоматического контроля становится доступным даже для небольших организаций, в которых нет действующей профессиональной DLP-системы.

2. Улучшение алгоритмов разбора трафика, расширение функций безопасности, поддержка новых технологий и расширение функциональности работы с административными протоколами. В предыдущих версиях SafeInspect уже присутствовала поддержка полного спектра сетевых протоколов, используемых в администрировании, в версии 2.3 внесено множество улучшений, позволяющих более гибко и глубоко контролировать данные внутри поддерживаемых протоколов.

3. Внедрение собственного модуля блокировки команд в административных протоколах, позволяющего не только блокировать сами команды, но и осуществлять поиск любых данных (слов, номеров и пр.) в контролируемых соединениях и гибко, на основе правил, осуществлять блокировку передачи чувствительной информации вне компании или блокировать вредоносные действия привилегированных пользователей.

Стоит отметить, что технология позволяет «выносить» данный модуль за пределы системы, что необходимо в высоконагруженных сетях, а также использовать сразу несколько модулей. Это дает возможность увеличить нагрузку на систему в целом, избежав сбоя.

4. Внедрение собственной системы управления паролями на целевых серверах, а также парольных политик для администраторов, которые внесены во внутренние базы.

Достоинства:

- Поддержка большого числа протоколов передачи данных.

- Три варианта внедрения продукта в сетевую инфраструктуру, покрывающие все возможные варианты встраивания продукта, включая поддержку trunk и выборочного анализа VLAN, что обеспечивает наиболее гибкое внедрение продукта в своем классе среди остальных решений.

- Поддержка распределенных инфраструктур, кластеризации и балансировки нагрузки. Особенно это важно при наличии у клиента нескольких ЦОД.

- Возможность автоматической смены паролей на защищаемых серверах по расписанию.

- Интеграция с большинством DLP-систем, представленных на российском рынке, с поддержкой анализа отправляемых привилегированным пользователем команд и возвращаемых результатов (поддержка RESPMOD).

- Интеграция с системами IPS/IDS, антивирусными шлюзами и шлюзами контроля веб-трафика и др.

- Широкая интеграция с системами SIEM (поддерживаются и российские системы), а также с системами Big Data (путем дешифровки зашифрованного трафика и передачи расшифрованного трафика в эти системы).

- Наличие встроенного модуля автоматического анализа и блокировки команд.

- Внесение SafeInspect в Реестр российских программ.

- Минимальные системные требования: для функционирования требуется меньше аппаратных ресурсов.

- Совместимость с большинством виртуальных инфраструктур, в том числе и с OpenStack.

- Готовность к работе в облачных технологиях и в коммерческих облаках с предоставлением услуг MSSP.

Недостатки:

- Компания поддерживает установку продукта на определенных аппаратных платформах: связано это с необходимостью поддержки режима L2. Однако по желанию клиента вендор осуществляет доработку продукта для установки в серверных платформах заказчика.

- При работе в виртуальной инфраструктуре на базе Hyper-V недоступен прозрачный режим (L2) из-за технологических особенностей гипервизора. Остальные режимы работают штатно.

Добавлено 26.06.2018: SafeInspect сертифицирован ФСТЭК России и соответствует требованиям руководящих документов:

- Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации — по 5-му классу защищенности;

- Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по 4-му уровню контроля отсутствия недекларированных возможностей (НДВ).