Сертификат AM Test Lab

Номер сертификата: 68

Дата выдачи: 28.04.2010

Срок действия: 28.04.2015

4. Общая структура и схема работы SecurIT Zgate

5. Принцип работы системы SecurIT Zgate

7. Начало работы и первоначальная настройка SecurIT Zgate

8. Настройка анализа содержимого и фильтрации

Введение

Согласно концепции комплексной защиты от внутренних угроз, продвигаемой компаний SecurIT, шлюзовой продукт SecurIT Zgate важной частью IPC-системы. Концепция IPC включает в себя DLP (Data Loss Prevention) и решения для защиты данных при хранении. Впервые совмещение различных на первый взгляд технологий было предложено аналитиком IDC Брайаном Бюрком в отчете Information Protection and Control Survey: Data Loss Prevention and Encryption Trends.

В системах IPC контролируется стандартный для DLP-систем список каналов: электронная почта, Web-ресурсы (Web-почта, социальные сети, блоги), ICQ, USB-устройства и принтеры. В IPC к этим возможностям добавляется шифрование данных на серверах, магнитных лентах и в конечных точках сети — на ПК, ноутбуках и мобильных накопителях. Кроме перечня контролируемых каналов и шифруемых носителей информации, IPC существенно различаются набором методов детектирования конфиденциальных данных.

Таким образом, система SecurIT Zgate позволяющая предотвращать утечки конфиденциальной информации по сетевым каналам, является важной, если не сказать ключевой, частью единой IPC системы. SecurIT Zgate анализирует все данные, передаваемые сотрудниками за пределы информационной сети организации. В SecurIT Zgate используются современные технологии автоматического детектирования, которые безошибочно определяют уровень конфиденциальности передаваемой информации с учетом особенностей бизнеса и требований различных отраслевых стандартов.

Системные требования

Минимальные системные требования для решения SecurIT Zgate представлены в таблице ниже.

| Аппаратные и программные средства | Консоль | Сервер SecurIT Zgate | Сервер |

Процессор | Pentium 4 и выше | ||

Оперативная | 1 ГБ и выше | ||

Объем на жестком диске | 50 МБ | 80 МБ + место для временного хранения писем | 30 МБ |

Порты |

| USB |

|

ОС | MS Windows 2000 SP4 , 2000 Server SP4, XP SP3, | ||

Прочие |

| MS SQL Server | MS SQL Server |

Основные возможности SecurIT Zgate

Технологии SecurIT Zgate

В предыдущих версиях SecurIT Zgate уже использовались методы сигнатурного и лингвистического анализа, а также метод Байеса для детектирования конфиденциальных данных. Сигнатурный анализ опирается на точное совпадение слова или фразы внутри передаваемых файлов, писем и сообщений, а также анализ формальных признаков сообщений (отправитель, получатель, размер, тип, время, направление трафика и т. д.). Лингвистический анализ включает в себя технологию морфологического анализа и стемминг. Реализован он аналогично методам, используемым в поисковых системах, и позволяет анализировать текст с учетом различных грамматических словоформ. Лингвистический анализ в SecurIT Zgate поддерживает русскую морфологию, что является ключевой особенностью продукта.

Метод Байеса, используемый в большинстве систем для борьбы со спамом, определяет в SecurIT Zgate вероятность принадлежности того или иного документа к категории конфиденциальных. Отличительной особенностью метода Байеса является возможность самообучения, которая существенно расширяет сферу его применения. Точность работы по разным оценкам может составлять до 97 %.

В новой версии SecurIT Zgate 2.0 дополнительно реализованы еще две технологии детектирования. Для блокирования утечек информации, имеющей типовую структуру, в новой версии SecurIT Zgate добавилась возможность использования шаблонов и регулярных выражений.

С помощью регулярных выражений предотвращаются утечки персональных данных, финансовой информации и проектной документации в соответствии с требованиями 152-ФЗ «О персональных данных», PCI DSS, Basel II и Стандарта Банка России СТО БР ИББС-1.0-2008. Вторая новая технология — это цифровые отпечатки. Она даёт возможность сравнивать пересылаемую информацию с базой цифровых отпечатков существующих в организации конфиденциальных документов и определять такие данные даже в случае их существенной модификации. За счет этой технологии существенно упрощается и ускоряется внедрение SecurIT Zgate, так как она не требует специальных навыков и знаний. Необходимо лишь указать папки с конфиденциальными документами и задать вероятность совпадения с базой цифровых отпечатков, после которого передаваемые данные блокируются или отправляются на ручную проверку администратору SecurIT Zgate.

Для хранения архива в SecurIT Zgate 1.2 была предусмотрена поддержка Microsoft SQL Server. В SecurIT Zgate 2.0 появилась поддержка распространенной в крупных компаниях СУБД Oracle Database, а также настройка сжатия архивируемых данных. На текущий момент SecurIT Zgate – первое IPC-решение, которое поддерживает обе СУБД.

Дополнительно в новой версии добавлена поддержка сетевого трафика, перенаправляемого маршрутизаторами в режиме зеркалирования (port mirroring). Обработка перенаправляемого сетевого трафика дает возможность использовать SecurIT Zgate в режиме сбора и анализа инцидентов, аналогично традиционным DLP, и упрощает процесс первичного анализа сетевой активности на этапе пилотного внедрения системы.

SecurIT Zgate проверяет передаваемый трафик по протоколам HTTP, FTP, FTP-over-HTTP, SMTP, ESMTP, OSCAR (ICQ, AOL Instant Messenger).

В продукте реализована поддержка более 100 форматов файлов для анализа их структуры и содержимого, а также анализ архивов заданного уровня вложенности. Продукт может проводить анализ прикрепленных к сообщениям файлов и специальные политики для зашифрованных вложений (RAR, ZIP, DOC, DOCX, XLS, XLSX, PDF, ODB, ODF, ODG).

Основные возможности SecurIT Zgate:

- Фильтрация входящего, исходящего и внутреннего трафика.

- Контентный анализ передаваемых сообщений и файлов с помощью любой комбинации методов автоматической категоризации.

- Совместимость с любой почтовой системой (MTA), работающей по протоколу SMTP: Microsoft Exchange Server, IBM Lotus Domino, Kerio MailServer, Communigate Pro, Sendmail, Postfix и др.

- Работа в пассивном режиме мониторинга со снятием копии передаваемых данных или в активном режиме блокирования инцидентов в режиме реально времени.

- Гибкие политики проверки, блокировки и архивирования данных с возможностью настройки до 30 параметров.

- Применение политик в зависимости от времени передачи, направления трафика и местоположения пользователей.

- Удобные инструменты для управления словарями, описывающими различные категории документов.

- Возможность ручной проверки подозрительных сообщений и файлов.

- Модификация сообщений и возможность уведомления пользователей о результатах фильтрации.

- Интеграция со сторонними приложениями для дополнительной обработки антивирусами и системами борьбы со спамом.

- Возможность ведения полного архива передаваемых данных, включая файлы-вложения, в Microsoft SQL Server или Oracle Database.

- Масштабируемость и модульная архитектура, позволяющая учесть самые жесткие требования к производительности.

- Установка и управление через единую консоль для всех продуктов SECURIT.

- Широкие возможности для разделения ролей администраторов.

Поддержка импорта статистической информации в различные конструкторы отчётов, например, Crystal Reports или FastReport.

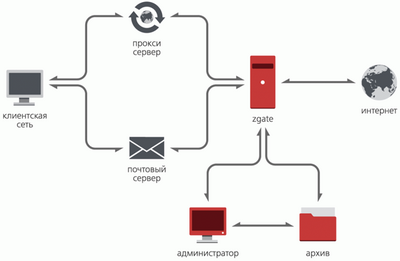

Общая структура и схема работы SecurIT Zgate

SecurIT Zgate состоит из трех компонентов:

- консоль управления;

- сервер SecurIT Zgate;

- сервер журналов.

Сервер SecurIT Zgate имеет модульную архитектуру, которая включает в себя:

- модуль контроля SMTP-трафика;

- модуль контроля внутренней почты Microsoft Exchange 2007/2010;

- модуль контроля Web, FTP и IM-трафика.

Консоль управления едина для всей линейки продуктов компании SecurIT. Её можно разместить на любом компьютере, который имеет связь с сервером SecurIT Zgate по протоколу TCP/IP. При установке следует учитывать тот факт, что даже если вы устанавливаете консоль управления и сервер SecurIT Zgate на одном компьютере – наличие на этом компьютере протокола TCP/IP обязательно.

Сервер SecurIT Zgate является ядром основного функционала всего решения и работает как системный сервис, выполняя следующие функции:

- прием и передачу сообщений;

- анализ почтовых сообщений;

- журналирование веб-трафика;

- работу с архивом;

- работу серверной части удаленного управления SecurIT Zgate.

Сервер журналов предназначен для централизованного хранения и обработки событий, информация о которых передается клиентскими модулями SecurIT Zgate. Сервер журналов может записывать информацию о событиях в базу данных Oracle или Microsoft SQL, или в XML-файл на локальном компьютере.

Принцип работы системы SecurIT Zgate

SecurIT Zgate может работать в следующих режимах:

- блокирование трафика в режиме прокси,

- пассивный мониторинг трафика в режиме прокси,

- пассивный мониторинг трафика в режиме анализа копии трафика (режим снифера),

- блокирование почтового трафика непосредственно на сервере Microsoft Exchange 2007/2010,

- мониторинг почтового трафика непосредственно на сервере Microsoft Exchange 2007/2010,

- мониторинг веб-трафика.

Блокирование трафика в режиме прокси всего проходящего через SecurIT Zgate трафика по заданным администратором правилам. В этом режиме система SecurIT Zgate работает как фильтр трафика, что подразумевает независимость функционирования системы SecurIT Zgate от модели, разработчика и версии прокси-сервера организации.

Пассивный мониторинг трафика в режиме прокси. В этом случае весь проходящий через SecurIT Zgate трафик сразу доставляется по назначению, без какой-либо фильтрации, но при этом снимается его копия и складывается в архив. Разбор и анализ архивного трафика осуществляется офицером безопасности в системе SecurIT Zgate уже после.

Пассивный мониторинг трафика в режиме анализа копии трафика (режим снифера). Письма доставляются адресатам без участия SecurIT Zgate. Трафик «зеркалируется» на сервер SecurIT Zgate средствами сетевого оборудования (коммутатора или маршрутизатора). Разбор и анализ трафика производится на сервере SecurIT Zgate по заданным правилам аналогично журналированию в режиме прокси.

Блокирование почтового трафика непосредственно на сервере Microsoft Exchange 2007/2010. Весь анализ и разбор почты в этом режиме основан на обработке уведомлений Microsoft Exchange 2007/2010. При использовании этого режима имеется дополнительная возможность фильтрации внутренней почты организации и блокировки доставки почты адресатам.

Мониторинг почтового трафика непосредственно на сервере Microsoft Exchange 2007/2010. Этот режим является модификацией режима фильтрации внутренней почты Exchange и позволяет увеличить скорость доставки сообщений. В нем отсутствует возможность блокировки доставки писем. Принцип действия также основан на обработке внутренних уведомлений Microsoft Exchange 2007/2010.

Мониторинг веб-трафика реализован в виде генерации писем-уведомлений о передаче данных через Web-сайты и службы мгновенных сообщений. Эти письма передаются на анализ серверу SecurIT Zgate. Система SecurIT Zgate обрабатывает письма-уведомления точно также как письма, пришедшие по протоколу SMTP или Microsoft Exchange 2007/2010.

Во всех режимах могут использоваться различные технологии детектирования: сигнатуры, регулярные выражения, "цифровые отпечатки" (Digital Fingerprints), лингвистические методы (морфология, стемминг), метод Байеса, ручная проверка («карантин»).

Установка SecurIT Zgate

Важно! Если планируется использовать средства SecurIT Zgate по обработке почты внутри Microsoft Exchange 2007/2010, серверная часть SecurIT Zgate должна устанавливаться на тот же компьютер, где установлен Microsoft Exchange.

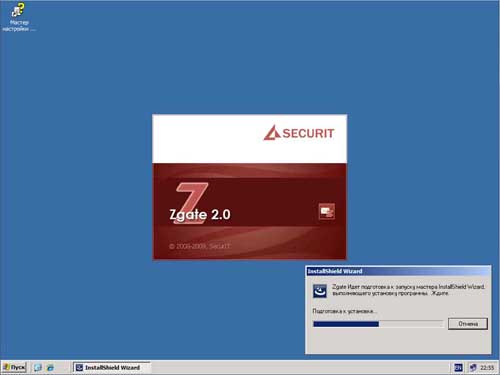

SecurIT Zgate для установки использует стандартный InstallShield. Примечательно то, что вся установка проста и сложностей не вызывает.

Рисунок 1: Начало установки SecurIT Zgate

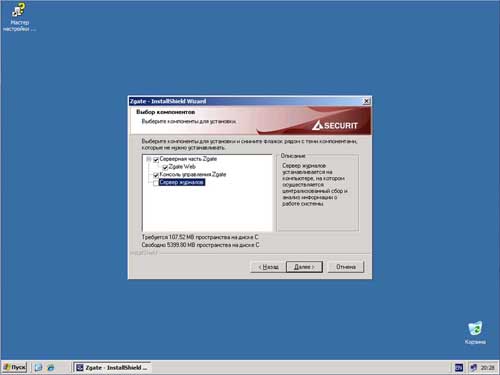

Обратите внимание на рисунок 2, сервер журналов по умолчанию не устанавливается. Его можно развернуть на другом компьютере. Журнал событий можно хранить в XML-файле, использовать отдельный сервер журналов или использовать базу данных (MSSQL Server или Oracle Database).

Рисунок 2: Выбор модулей для установки SecurIT Zgate

Работа с SecurIT Zgate ведётся через консоль управления. Для связи с сервером SecurIT Zgate консоль управления использует протокол TCP/IP и порт 1246. Не забудьте открыть этот порт в фаерволле. В дальнейшем можно при необходимости изменить этот порт.

Если хотите использовать SecurIT Zgate в режимах сниффера, то необходимо установить драйвер WinPcap на компьютер с уже установленным сервером SecurIT Zgate. Драйвер WinPcap идёт в комплекте вместе с дистрибутивом SecurIT Zgate.

Консоль управления можно установить на том же компьютере, где уже установлен SecurIT Zgate, или на отдельный.

Итак, начинаем работу с Zgate SecurIT.

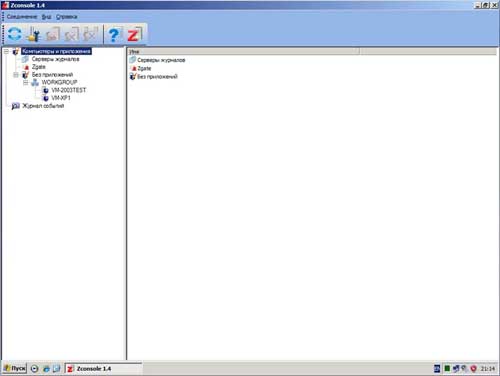

Начало работы и первоначальная настройка SecurIT Zgate

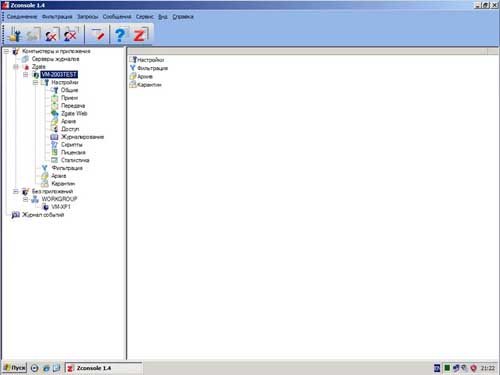

Рисунок 3: Общий вид консоли управления SecurIT Zgate

Для начала работы необходимо установить соединение с компьютером, на котором расположена серверная часть системы. Список компьютеров находится в левой части консоли управления в элементе дерева "Без приложений". В нашем примере мы устанавливали сервер SecurIT Zgate на компьютер VM-2003TEST, его мы и выберем.

После того, как мы выбрали нужный нам компьютер, и соединение с ним прошло успешно, он переносится из раздела "Без приложений" в узлы тех приложений, которые на нем установлены (в нашем случае это SecurIT Zgate) и открывается древовидный список настроек и возможностей (рисунок 4).

Рисунок 4: Соединение с компьютером прошло успешно - доступны новые возможности

Следует отметить, что список компьютеров в домене определяется либо через NetBIOS, либо загружается из Active Directory. Если у Вас большое количество компьютеров в сети, Вы можете воспользоваться опцией поиска.

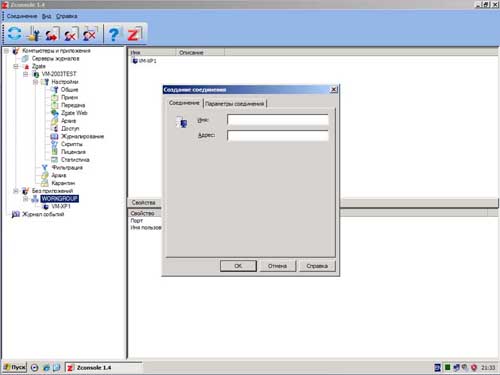

Если же компьютер отсутствует в списке "Без приложений", соединение можно установить вручную. Для этого необходимо в консоли управления раскрыть меню "Соединение" и выбрать пункт "Создать соединение". В открывшемся окне вводите имя компьютера, IP-адрес, порт (по умолчанию 1246) и данные о пользователе (рисунок 5). По умолчанию права доступа для конфигурирования SecurIT Zgate настроены таким образом, что пользователи, входящие в группу локальных администраторов, имеют полный доступ ко всем функциям системы.

Рисунок 5: Создание соединения вручную

Итак, давайте поочереди рассмотрим настройки сервера SecurIT Zgate.

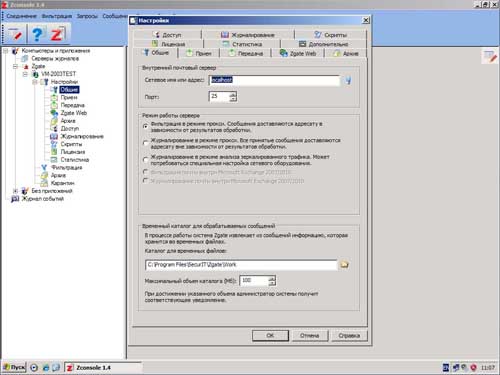

Общие. В этом разделе (рисунок 6) задаются настройки внутреннего почтового сервера, порт внутреннего почтового сервера, режим работы сервера, каталог для временного хранения обрабатываемых сообщений и указывается максимальный объём этого каталога.

Рисунок 6: Общие настройки сервера для почтового сервера в SecurIT Zgate

Как видно из рисунка, режимы работы "Фильтрация почты внутри Microsoft Exchange 2007/2010" и "Журналирование почты внутри Microsoft Exchange 2007/2010" недоступны, поскольку у нас нет в данный момент установленного и настроенного Microsoft Exchange. Режим зеркалирования (анализ копии передаваемого трафика) доступен, потому что драйвер WinPcap установлен.

Зеркалирование сообщений, передаваемых при помощи шифрованного трафика SMTP (созданного с помощью протокола TLS командой STARTTTLS) и с помощью расширения XEXCH50 протокола Exchange ESMTP не поддерживается.

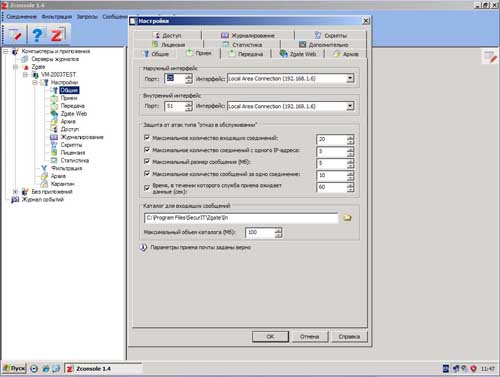

Приём. В этом разделе ведётся настройка приема почты для работы в различных режимах работы сервера (рисунок 7).

Рисунок 7: Настройка приема почты для работы в режиме прокси (журналирования)

При настройке фильтрации или журналирования в режиме прокси, задаются сетевой интерфейс и номер порта (по умолчанию 25) для приема почты снаружи системой SecurIT Zgate; сетевой интерфейс и номер порта, который используется для приема почты от внутреннего почтового сервера; каталог для входящих сообщений и его максимальный объем. В каталоге для входящих сообщений хранятся письма, поступившие в SecurIT Zgate, до их обработки или пересылки.

В этой же вкладке настраивается защита от атак типа "Отказ в обслуживании". Как видно из рисунка 7, защита от атак в обслуживании состоит из ряда условий, при несоблюдении которых сообщение не принимается. Эти условия можно включать или отключать в зависимости от надобности или ненадобности той или иной проверки.

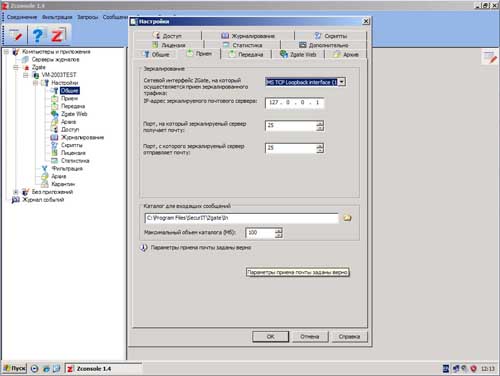

Если же сервер SecurIT Zgate работает в режиме анализа зеркалированного трафика (включается на вкладке настроек Общие), то вкладка Приём имеет следующий вид (рисунок 8).

Рисунок 8: Настройка приема почты в режиме анализа зеркалированного трафика

В настойках этого режима работы задаётся сетевой интерфейс, на который осуществляется приём зеркалированного трафика, IP-адрес зеркалируемого почтового сервера, порты, которые зеркалируемый сервер использует для получения и отправки почты, а также каталог для хранения входящих сообщений и его объём.

Важно! Для работы SecurIT Zgate в режиме зеркалирования необходимо, чтобы сетевой коммутатор, к которому подключен компьютер с SecurIT Zgate, поддерживал функцию зеркалирования. Зеркальное копирование портов (Port Mirroring) позволяет копировать трафик на контрольный порт, чтобы можно было его анализировать, не вмешиваясь в поток.

Но, наличие коммутатора с возможностью Port Mirroring не является обязательным в том случае, если SecurIT Zgate установлен на прокси-сервере организации или если SecurIT Zgate установлен на том компьютере, трафик с которого отслеживается.

При выборе на вкладке Общие режимов работы сервера Фильтрация почты внутри Microsoft Exchange 2007/2010 либо Журналирование почты внутри Microsoft Exchange 2007/2010, вкладки Прием и Передача заменяются вкладкой Microsoft Exchange.

На вкладке Microsoft Exchange настраиваются каталога входящих и исходящих сообщений и их максимальный объем (каталоги предназначены для организации очереди сообщений, отправляемых на обработку или на почтовый сервер адресата). Также на этой вкладке можно выбрать опцию "Контролировать внутреннюю почту". В этом режиме будут проверяться и внутренние письма между клиентами контролируемого почтового сервера. Данная возможность является очень важной, поскольку становится возможным контролировать и внутреннюю переписку сотрудников.

В нижней части вкладки отображается информация об ошибках или предупреждениях.

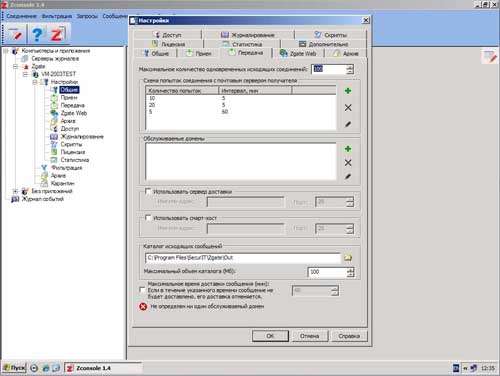

Передача. Настройки передачи почты не зависят от режима работы сервера и одинаковы как для фильтрации и журналирования в режиме прокси, так и для зеркалирования (рисунок 9).

Рисунок 9: Настройки параметров передачи почты в SecurIT Zgate

Здесь настраиваются следующие параметры: максимальное количество одновременных исходящих соединений; схемы попыток соединения; список почтовых доменов, которые обслуживает внутренний почтовый сервер; сервер доставки, на который передается почта, отправляемая наружу (если сервер доставки не задан и домен адресата не внутренний, то почту доставляет сам SecurIT Zgate, соединяясь напрямую с почтовым сервером адресата); смарт-хост, на который пересылаются письма для адресатов из обслуживаемых доменов, но отсутствующие в списках лицензирования; каталог для исходящих сообщений и его максимальный объем. Также, на смарт-хост пересылаются письма, для которых SecurIT Zgate не смог определить адрес почтового сервера через DNS, или почтовый сервер сообщил, что получатель не существует.

Схема соединения с почтовым сервером адресата состоит из серий. Серия состоит из определенного количества попыток соединений с сервером получателя сообщения и интервала в минутах между попытками. Если не удалось установить соединение согласно схеме, то письмо удаляется, и в журнал выводится соответствующее сообщение. При этом отправителю посылается письмо с сообщением об ошибке.

Вкладка Zgate Web предназначена для предотвращения утечек информации через Интернет, например, в случае, когда сотрудники умышленно или случайно отправляют конфиденциальные данные через свою веб-почту, публикует на форуме или блоге, или отправляет по ICQ.

Работа Zgate Web обеспечивается зеркалированием портов на коммутаторе или перехватом сетевого трафика на компьютере, на котором установлен SecurIT Zgate. Для использования Zgate Web на компьютер, на котором устанавливается сервер SecurIT Zgate, должен быть установлен драйвер WinPcap.

В текущей версии Zgate Web осуществляет перехват трафика, передаваемого с использованием следующих протоколов и ресурсов:

- протокол службы мгновенных сообщений AOL ICQ;

- протокол передачи файлов FTP;

- протокол передачи данных HTTP;

- почтовые сервисы: Mail.ru, Yandex.ru, Pochta.ru, Rambler.ru, Hotmail.com, Google.com, Yahoo.com;

- сервисы социальных сетей: Odnoklassniki.ru, VKontakte.ru, Livejournal.com, Blogger.com, Loveplanet.ru, LinkedIn.com, Twitter.com, Icq2go.com, Facebook.com, MySpace.com;

- службы отправки сообщений SMS/MMS: Megafon, Beeline, MTS, TELE2, SKYLINK, Web sms;

- форумы, реализованные на базе ПО PhpBb, IpBoard, Vbulletin.

Как видим, возможности контроля трафика впечатляют.

Для каждого сообщения модуль перехвата Zgate Web генерирует письмо, содержащее информацию о сообщении и набор дополнительных параметров, связанных с используемой службой. Это письмо помещается во входящие сообщения и обрабатывается системой SecurIT Zgate так же, как обычное письмо, пришедшее по протоколу SMTP.

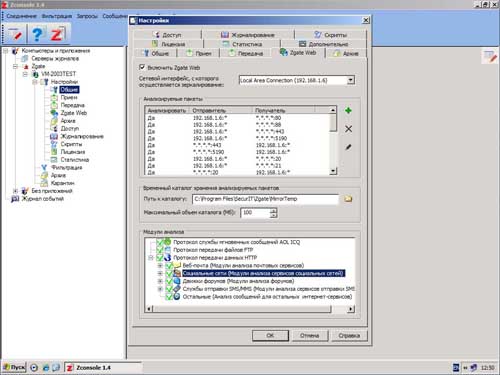

Настройки Zgate Web отображены на рисунке 10.

Рисунок 10: Настройки Zgate Web

На этой вкладке можно включить или отключить Zgate Web, а также указать сетевой интерфейс, с которого осуществляется копирование трафика, просмотреть и отредактировать список диапазонов адресов анализируемых пакетов (есть возможность добавлять свои диапазоны), выбрать каталог для хранения временных файлов и его объём, а также выбрать необходимые для работы модули анализа.

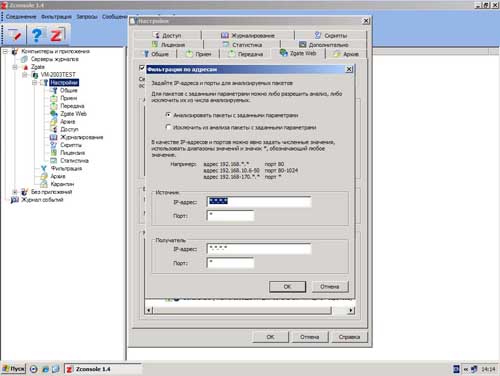

Для того чтобы добавить свой диапазон адресов анализируемых пакетов нужно нажать на кнопку "+", которая находится справа от списка анализируемых пакетов, откроется такое окно (рисунок 11).

Рисунок 11: Добавление диапазона адресов анализируемых пакетов в SecurIT Zgate

После указания нужных нам адресов и портов, а также выбора действия (анализировать или исключить из анализа), нажимаем кнопку ОК. Новый диапазон готов к работе.

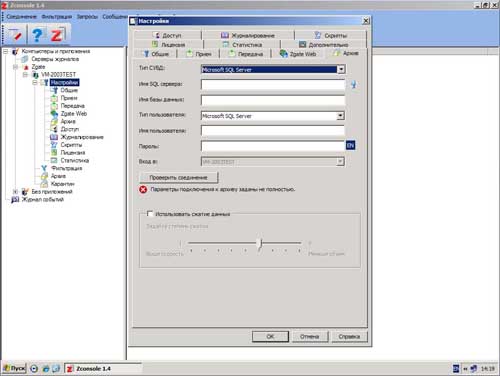

Архив. Архив предназначен для централизованного хранения копий писем, их просмотра и пересылки. Кроме того, в архиве хранятся письма, помещенные в карантин. Архив в виде базы данных может быть организован средствами Oracle или Microsoft SQL Server (рисунок 12). Часть настроек, относящихся к параметрам настройки архива, находится на вкладке Дополнительно (пункт Настройки в меню Сервис).

Рисунок 12: Выбор базы данных и настройка параметров архива в SecurIT Zgate

Для того чтобы использовать архив, нам необходимо установить и настроить MSSQL Express или Oracle (указано в минимальных системных требованиях).

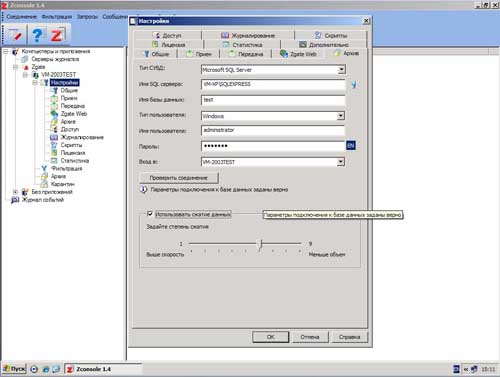

После того как мы указали необходимые настройки и пользователя для доступа к базе данных, можно проверить соединение с самой базой данных. Для этого предназначена кнопка "Проверить соединение" (рисунок 13). Также можно указать возможность сжатия данных. Выберете "золотую середину" между скоростью работы и объёмом данных.

Рисунок 13: Всё готово к работе с базой данных - соединение установлено

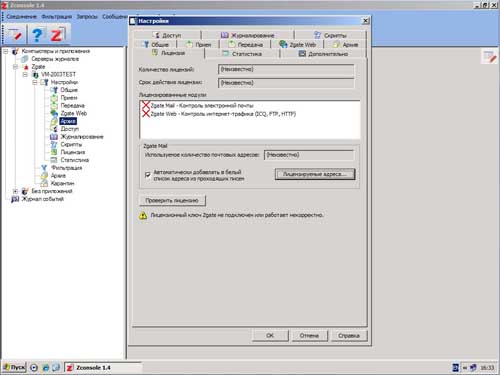

Лицензия. Предназначение вкладки ясно из самого названия. Здесь отображается количество лицензированных адресов электронной почты, срок действия лицензии, список лицензированных модулей SecurIT Zgate — Контроль электронной почты (Zgate Mail) и Контроль Web-трафика (Zgate Web). Лицензированные модули отмечены галочкой зеленого цвета (рисунок 14).

Рисунок 14: Просмотр и управление лицензиями в SecurIT Zgate

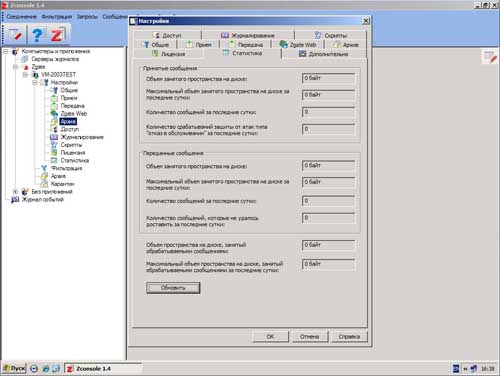

Статистика. С этой вкладкой тоже всё понятно. Здесь отображается статистика работы сервера SecurIT Zgate (рисунок 15).

Рисунок 15: Статистика работы сервера SecurIT Zgate

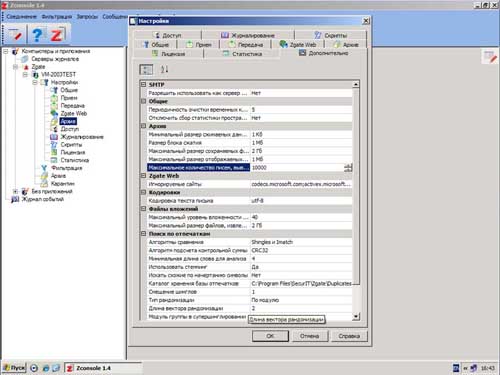

Дополнительно. На этой вкладке отображены дополнительные настройки системы (рисунок 16). Подробное описание каждого из параметров находится в документации к продукту.

Рисунок 16: Настройки дополнительных параметров работыSecurIT Zgate

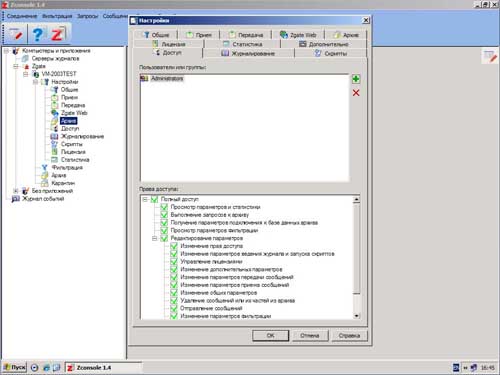

Доступ. Система SecurIT Zgate предоставляет возможность разграничивать права доступа по управлению и работе с архивом сообщений между несколькими пользователями. На этой вкладке осуществляется настройка доступа к системе (рисунок 17).

Рисунок 17: Управление доступом к системе SecurIT Zgate

Как мы уже говорили, по умолчанию права доступа для конфигурирования SecurIT Zgate настроены таким образом, что пользователи, входящие в группу локальных администраторов, имеют полный доступ ко всем функциям.

Для добавления пользователя либо группы пользователей в список доступа нажмите кнопку "+" и выберите нужную учетную запись либо группу. Затем, в нижней части окна укажите права, которыми необходимо наделить указанную учетную запись. Значок "V" означает, что пользователь получает право на эту операцию, "Х" значит, что пользователю запрещается доступ к этой функции. Права пользователя и группы, в которую он входят, суммируются аналогично принятой системе контроля доступа в Windows.

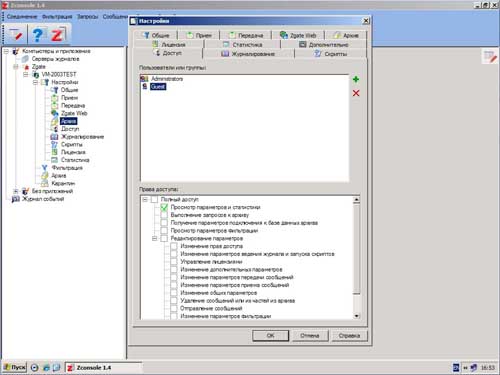

В качестве примера мы выбрали пользователя Guest и дали ему право на просмотр параметров и статистики (рисунок 18).

Рисунок 18: Выбор пользователя и назначение ему соответствующих прав

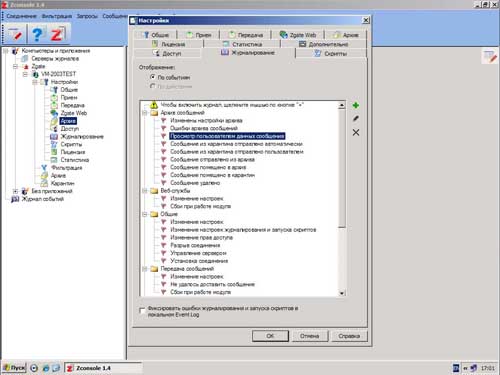

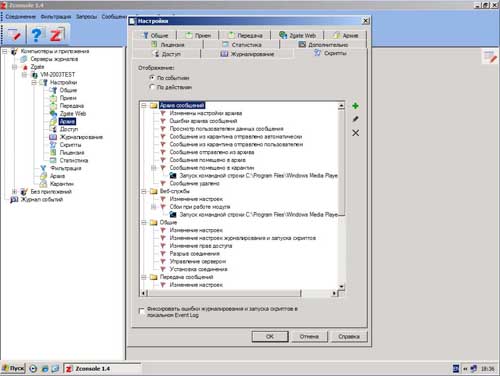

Журналирование. Система SecurIT Zgate позволяет реализовывать дополнительную обработку выполняемых ей операций посредством механизма обработки событий. Одним из вариантов такой обработки является журналирование работы SecurIT Zgate в системный журнал Windows, в файл или на Microsoft SQL Server.

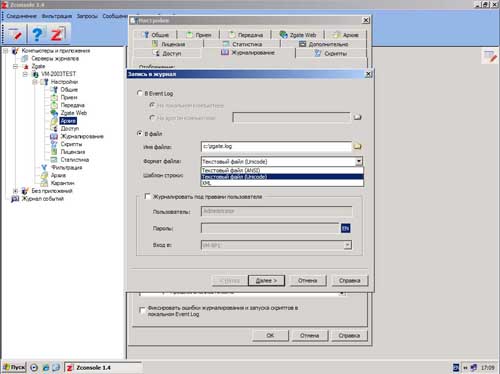

По умолчанию журналирование событий отключено (рисунок 19). Вы можете самостоятельно включить журналирование того или иного события и выбрать как именно будет осуществляться ведение журнала событий.

Рисунок 19: Список событий, за которыми будет вестись наблюдение в SecurIT Zgate

Включение журналирования для какого-либо события осуществляется очень просто. Для этого необходимо выбрать нужное нам событие и щёлкнуть кнопку "+" справа от списка событий, после чего выбрать нужный вариант журналирования. Давайте, в качестве примера, выберем вариант "журналирование" (рисунок 20).

Рисунок 20: Настройка параметров журналирования события в файл или в системный журнал

Видно, что в этом случае можно выбрать вариант журналирования в системный журнал, причём можно выбрать любой компьютер локальной сети для хранения этого журнала или же выбрать вариант журналирования в файл. Причём доступны три варианта для формата файла: текстовый ANSI, текстовый Unicode и XML. Отличие записи журнала в формат XML в отличие от записи в текстовый файл заключается в том, что файл журнала в формате XML можно анализировать средствами системы SecurIT Zgate. Для текстовых файлов такая возможность исключена.

Также можно выбрать место расположения файла журнала и права пользователя, от имени которого будет вестись журналирование.

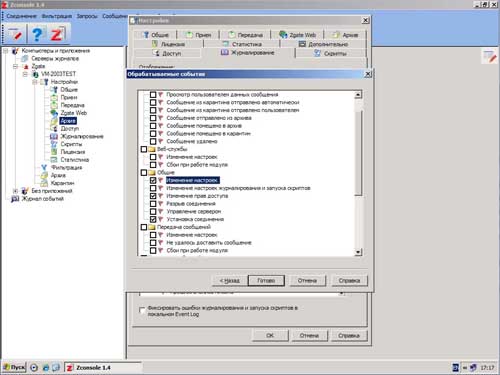

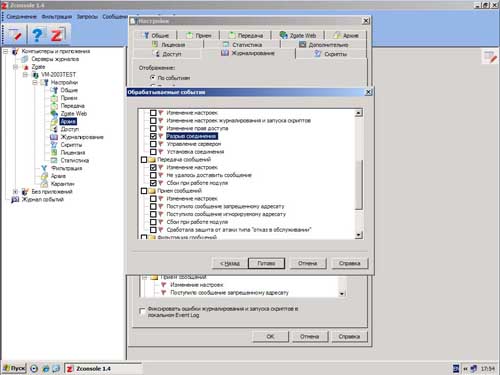

После нажатия кнопки "Далее" откроется окно с уже выбранным событием, плюс можно выбрать ещё события для журналирования с такими же параметрами (рисунок 21).

Рисунок 21: Выбор событий для журналирования в SecurIT Zgate

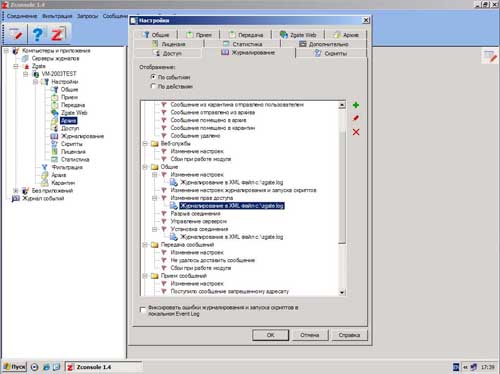

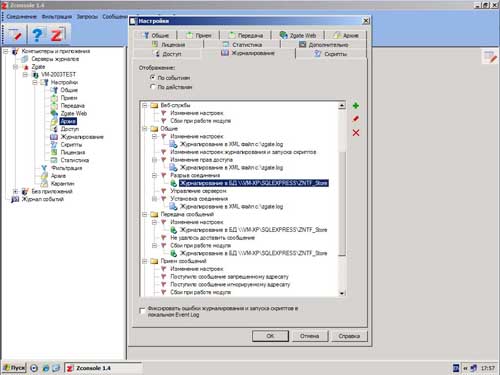

После выбора необходимых событий остаётся только нажать кнопку "Готово". Результат виден на рисунке 22. Возле журналируемых событий появились соответствующие значки с указанием параметров журналирования и места, куда журнал будет записываться.

Рисунок 22: Видно три события, которые журналируются в XML-файл

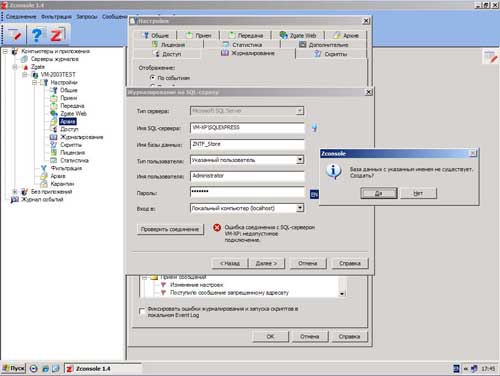

Также можно вести журналирование на сервер журналов и на Microsoft SQL Server. При журналирование на SQL-сервер, запись информации о событии производится модулем обработки в базу данных, организованную средствами Microsoft SQL Server.

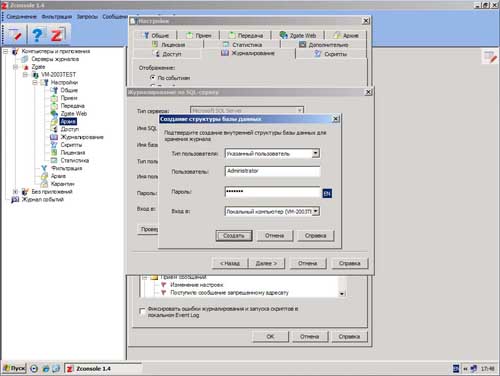

При выборе журналирования на Microsoft SQL Server необходимо будет выбрать сам сервер с MSSQL, указать параметры пользователя и проверить соединение с базой данных. Если всё будет верно, то при проверке соединения будет предложено создать новую базу данных, имя указано системой SecurIT Zgate (рисунок 23).

Рисунок 23: Выбор сервера базы данных и указание параметров соединения с ним

Рисунок 24: Подтверждение создания внутренней структуры базы данных для хранения журнала

Рисунок 25: Указываем события, которые будем журналировать

Рисунок 26: Видим события, которые будут журналироваться на указанный SQL сервер

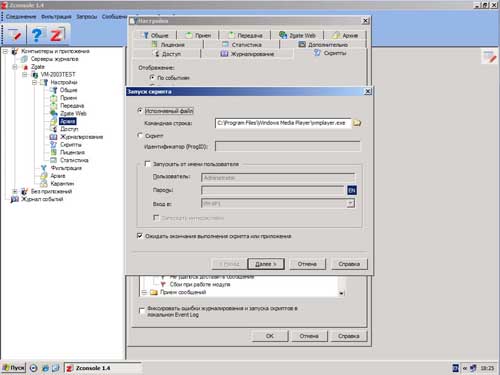

Скрипты. Еще одним видом дополнительной обработки операций, выполняемых SecurIT Zgate, может быть выполнение сценариев (скриптов) и запуск исполняемых файлов.

При происхождении выбранного события будет запущено указанное приложение или выполнен казанный сценарий. Список событий аналогичен списку событий для журналирования.

Данная опция может быть использована, к примеру, для отправки СМС о событии или блокировки рабочей станции до прибытия офицера безопасности.

Рисунок 27: Выбор исполняемого файла

В этом же окне можно указать путь к файлу сценария, указать пользователя, от имени которого будет исполняться файл или сценарий. Следует учесть, что по умолчанию приложения запускаются из-под учетной записи SYSTEM.

Рисунок 28: Список событий, при происхождении которых будет запущено приложение

На этом мы заканчиваем этап предварительной настройки системы SecurIT и переходим к настройке подсистем фильтрации.

Настройка анализа содержимого и фильтрации

Теперь рассмотрим возможности настройки системы анализа содержимого.

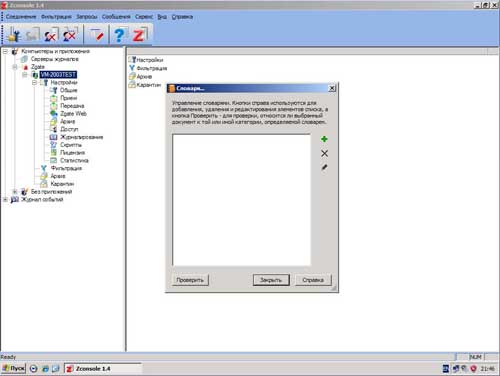

Словари. Под словарями в Zgate понимаются группы слов, объединенные по какому-либо признаку (категории). Как правило, наличие в письме слов из конкретного словаря с большой долей вероятности позволяет отнести письмо к категории, характеризуемой этим словарем. Словари в системе Zgate используются при фильтрации в методах "Анализ по словарю" и "Обработка методом Байеса".

Рекомендуется использовать словари, содержащие не более 100 (а для оптимальной производительности — не более 50) слов. Для управления словарями пройдём в меню "Сервис" команда "Словари" (рисунок 29).

Рисунок 29: Окно управления словарями в SecurIT Zgate

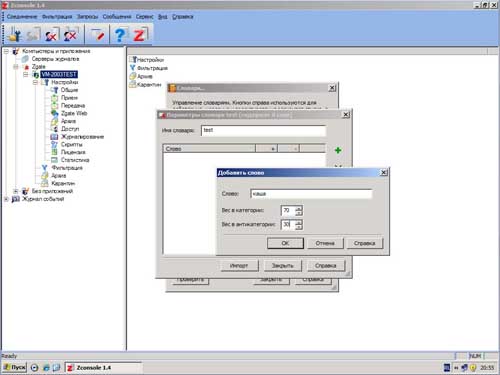

Так как SecurIT Zgate использует одни и те же словари, как при анализе почтового сообщения, так и при его обработке методом Байеса, то при создании словарей, слову всегда приписывается два параметра: вес в категории и вес в антикатегории. По умолчанию оба параметра имеют значение 50.

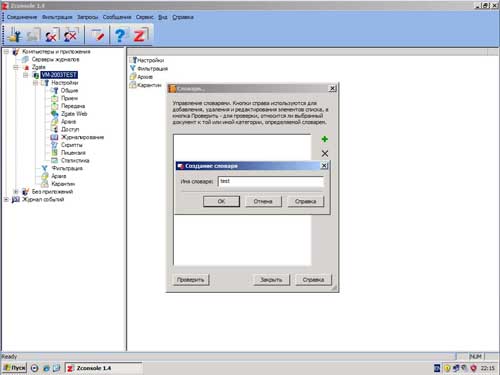

Для добавления словаря нужно нажать в окне управления словарями кнопку "+", а для того, чтобы добавить слова в словарь, нужно выделить необходимый словарь и нажать кнопку с "карандашом" (рисунок 30, 31).

Рисунок 30: Добавление словаря в SecurIT Zgate

Рисунок 31: Добавление слова в словарь в SecurIT Zgate

При вводе слов можно использовать спецсимволы:

- — любое количество любых букв или цифр;

- ? — один любой символ (буква или цифра);

- ^ — один символ-разделитель (пробел, табуляция, перевод строки);

- ! — один символ-разделитель или знак пунктуации;

- # — один символ-цифра;

- @ — один символ-буква.

Корректными символами для словаря считаются символы (,), <, >, {, }, -, _, \, спецсимволы и спецсимволы в качестве простых символов (любой спецсимвол можно сделать обычным символом путем добавления обратного слеша \). Например, тест\* означает, что в словаре находится слово тест*. А тест* означает, что в словаре находятся все слова, начинающиеся на тест - тест, тесты, тестируем и т.д.

Кроме создания и заполнения словаря вручную, можно создать словарь, импортировав слова из заранее подготовленного файла, а также есть возможность автоматической генерации словаря.

При импорте слов из файла каждому импортированному слову будет приписан вес в категории и антикатегории по умолчанию. Некорректные для словаря символы по умолчанию при импорте заменяются разделителем (пробелом).

Автоматическая генерация словаря из файла возможна с использованием специально подготовленного текстового файла с соответствующим набором слов, а также реальных документов, которые относятся, или не относятся к той или иной категории.

Кроме лингвистических методов анализа можно использовать популярный для такого класса продуктов метод «цифровых отпечатков» — это метод поиска копий контролируемых документов или частей документов в почтовом сообщении. При этом искомый текст может быть видоизменен или в письме может присутствовать только какая-то его часть.

Метод отпечатков заключается в том, что для всех конфиденциальных документов создаются их «цифровые отпечатки». Полученные отпечатки хранятся в обновляемой (в автоматическом режиме) и пополняемой базе данных. В случае необходимости проверки любого документа для него вычисляется «цифровой отпечаток», затем производится поиск похожего отпечатка среди отпечатков конфиденциальных документов, хранящихся в базе данных. Если отпечаток проверяемого файла похож на отпечаток, хранящийся в базе, то выдается соответствующее предупреждение (оповещение).

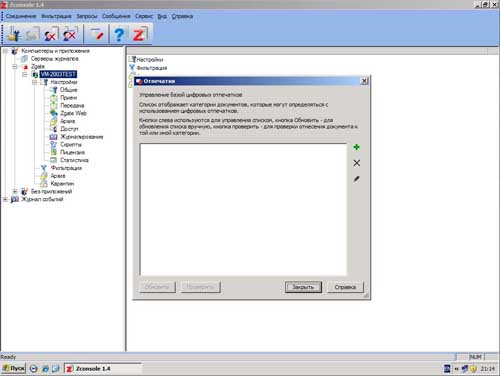

Для того чтобы начать работы с базой отпечатков, необходимо зайти в меню "Сервис" и выполнить команду "Отпечатки".

Рисунок 32: Управление базой цифровых отпечатков в SecurIT Zgate

Чтобы добавить новую категорию документов для снятия отпечатков, необходимо нажать

кнопку "+". Для редактирования нажать кнопку "карандаш" и кнопку "Х" — для удаления категории.

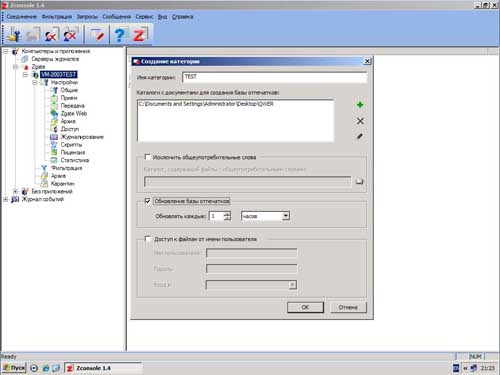

Рисунок 33: Создание категории документов в SecurIT Zgate

Также при создании категории указывается время обновления базы отпечатков, задаются параметры пользователя, от имени которого будет осуществляться доступ к файлам и добавляются файлы, которые содержат общеупотребительные слова, исключаемые из проверки.

Для создания отпечатков можно использовать файлы следующих форматов: .txt, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pdf, .html, .rtf, .odt, .ods, .odp, .dbf, .wps, .xml* (формат .xml анализируется как обычный текстовый документ).

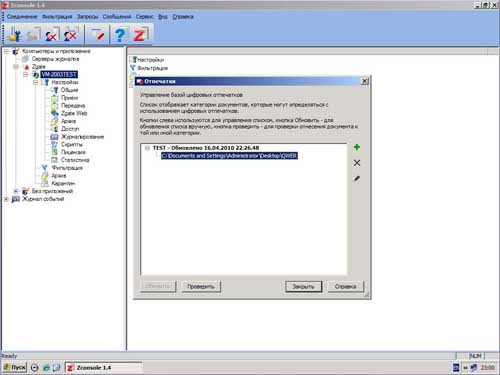

Рисунок 34: Категория создана и готова к работе

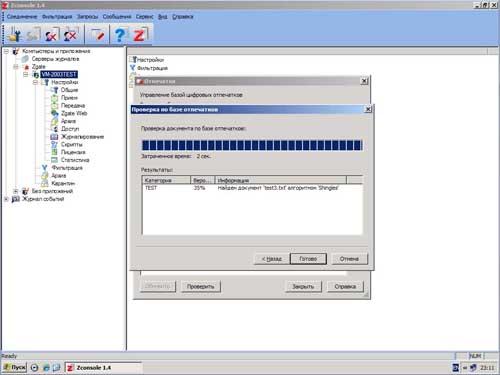

Созданную категорию можно подвергнуть тестовой проверке. Тестовая проверка файла методом отпечатков предназначена для определения правильности настроек цифровых отпечатков и корректности описания категорий. В ходе проверки определяется, является ли цифровой отпечаток проверяемого файла (документа) похожим на цифровой отпечаток документа, хранящегося в созданной ранее базе определенной категории. Поиск похожих документов выполняется с учетом того, что часть или все русские символы в проверяемом документе могли быть заменены на сходные по написанию английские символы, и наоборот.

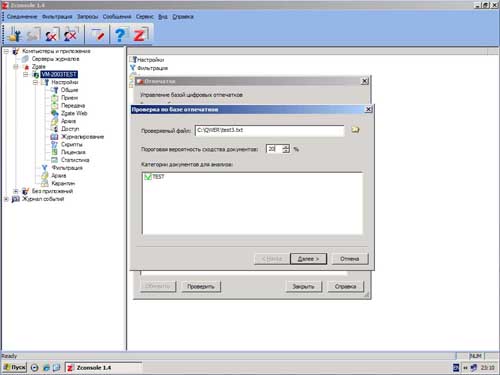

Для того чтобы провести проверку, необходимо нажать кнопку "Проверить" снизу в окне управления базой отпечатков и выбрать проверяемый файл, указав процент вероятности сходства.

Столь развитая система категоризации позволяет создавать отдельные категории для различного содержимого сообщений. В свою очередь это даёт возможность грамотно категоризировать уведомления об инцидентах в журнале и позволит офицеру безопасности выставить приоритеты и оперативно отреагировать на события.

Рисунок 35: Задание параметров проверки трафика в SecurIT Zgate

Рисунок 36: Результат проверки

В продолжении обзора SecurIT Zgate (часть II) подробно рассказано о настройках правил контроля и анализа трафика, действий осуществляемых при обнаружении инцидентов, а также сделаны итоговые выводы.

/reviews/securit_zgate_part2

Автор обзора:

Алексей Баранов