Защита автоматизированных систем управления технологическими процессами (АСУ ТП) — сложная задача из-за особенностей работы производственных сетей. Когда внешние средства защиты трудно встроить в такую инфраструктуру, используют встроенные механизмы кибербезопасности.

- Введение

- Факторы риска для систем промышленной автоматизации

- Способы обеспечения кибербезопасности в АСУ ТП

- Обзор мирового рынка кибербезопасности АСУ ТП

- Обзор отечественного рынка встроенных механизмов кибербезопасности АСУ ТП

- 5.1. «Аксит»

- 5.2. «КРУГ»

- 5.3. «Лаборатория Касперского»

- 5.4. «Модульные системы Торнадо»

- 5.5. «МПС софт»

- 5.6. Элтекс

- 5.7. «РегЛаб»

- 5.8. «СибКом»

- 5.9. «Симпл-Скада»

- 5.10. «Систэм Электрик»

- 5.11. ТРЭИ

- 5.12. Альтернативные продукты

- Выводы

Введение

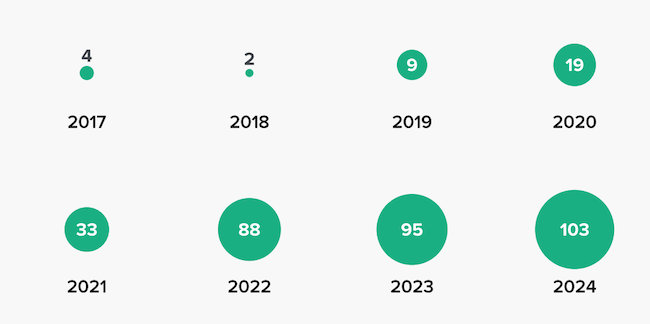

Промышленные предприятия всё чаще становятся объектом атак хакеров и целых группировок, специализирующихся на сложных устойчивых угрозах (Advanced Persistent Threat, APT). В соответствии с исследованием компании InfoWatch, количество киберинцидентов по части АСУ ТП в мире увеличилось более чем в 25 раз за последние 7–8 лет.

Рисунок 1. Динамика киберинцидентов в отношении АСУ ТП в мире в 2017–2024 гг. (источник: InfoWatch)

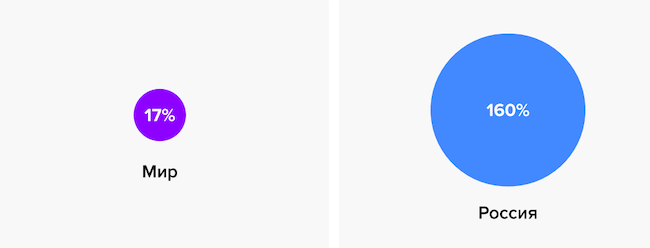

При этом в России рост количества киберинцидентов по части АСУ ТП за последние два года (160%) значительно превышает общемировой показатель за тот же период (17%). Подобный рост в РФ можно объяснить несколькими факторами:

- волна хактивизма, возникшая ввиду осложнившейся политической обстановки;

- увеличение доли цифровизации на таких предприятиях привело не только к экономическому эффекту, но и к увеличению количества векторов, которые могут быть использованы для проникновения в промышленный сегмент предприятия;

- предприятия, использовавшие зарубежные средства защиты информации (СЗИ) и элементы автоматизации, в 2022 г. остались без их официальной поддержки, и, соответственно, возможности своевременного устранения уязвимостей.

Рисунок 2. Динамика киберинцидентов по части АСУ ТП в мире и России в 2022–2024 гг. (источник: InfoWatch)

Среди отечественных промышленных предприятий, атакованных в 2022–2025 гг., можно назвать «Гаскар Интеграция», IEK Group, «Черкизово», «Мираторг», «Тавр», «Селятино». В действительности, атакуемых компаний намного больше, однако информация об инцидентах не всегда становится известна СМИ.

Факторы риска для систем промышленной автоматизации

В соответствии с аналитическим отчётом компании Positive Technologies, есть несколько факторов, в соответствии с которыми системы промышленной автоматизации попадают в зону риска: активная цифровизация производственных компаний, геополитическая ситуация и хактивизм.

Акцентируется, что наибольший интерес для хактивистов представляют государственные сервисы, топливно-энергетический комплекс, транспортная инфраструктура, телекоммуникации, финансовый сектор. Нарушение деятельности организаций и вмешательство в их бизнес-процессы рассматриваются хактивистами прежде всего как инструмент стратегического давления на отрасли и государство в целом.

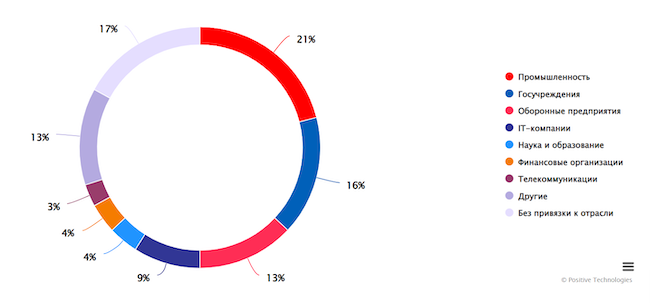

Рисунок 3. Статистика по успешным кибератакам на отрасли промышленности РФ (источник: Positive Technologies)

Низкая защищённость промышленных компаний обуславливается дефицитом квалифицированных кадров и зрелых продуктов. Внедрение новых технологий создаёт новые классы уязвимостей, которые часто не замечаются на ранних этапах внедрения.

Дополнительным фактором риска становится курс на импортозамещение. Если в организации переход на отечественное ПО и оборудование происходит в сжатые сроки, без должного внимания к анализу защищённости, то создаётся благоприятная среда для злоумышленников — незрелые системы легче атаковать, особенно в условиях уязвимостей «нулевого дня» или утечек исходного кода.

Активный интерес к производству со стороны хакеров находит отражение в следующих фактах:

- На промышленность пришлось 17% всех успешных кибератак на организации, что на 6 процентных пунктов больше, чем в 2023 году и первой половине 2024-го.

- Жертвами финансово мотивированных группировок чаще всего становились промышленные предприятия (16%).

- В 21% случаев производственные компании были успешно атакованы кибершпионскими группировками.

- Промышленность лидирует по количеству успешных атак со стороны хактивистов. Во второй половине 2024-го и в первых трёх кварталах 2025-го российские организации стали объектами атак как минимум 18 хактивистских группировок, на долю которых пришлось 19% всех успешных кибератак.

- Промышленные компании остаются самой атакуемой отраслью в России: на их долю приходится 17% всех успешных кибератак, направленных на российские организации.

Рисунок 4. Статистика по атакам на промышленные предприятия РФ (источник: Positive Technologies)

В России информационной безопасности производственной отрасли уделяется особое внимание: приняты законопроекты, направленные на защиту производства и критической инфраструктуры, вендоры совместно с представителями промышленных отраслей разрабатывают отдельные решения.

Наша редакция также уделяет немало внимания этому направлению. Так, ранее мы выпускали обзор рынка накладных средств защиты АСУ ТП, проводили эфир по встроенным средствам кибербезопасности АСУ ТП, рассматривали ошибки руководителей служб ИБ в вопросах защиты АСУ ТП и практику обеспечения киберустойчивости в нефтегазовой отрасли.

Способы обеспечения кибербезопасности в АСУ ТП

Обеспечение кибербезопасности промышленных систем является очень сложной задачей. Этому способствует несколько факторов:

- устаревшая инфраструктура производственных сетей, в результате чего промышленная сеть может быть построена на бытовых коммутаторах, не приспособленных для решения сложных задач;

- непрерывность производственного цикла, который не позволяет оперативно вносить изменения в инфраструктуру АСУ ТП;

- объединённые корпоративные и технологические сети, что облегчает хакерам возможность совершения кибератаки.

Рисунок 5. Принцип эшелонированной защиты АСУ ТП (источник: «Крок»)

В соответствии со статистикой исследователей из Positive Technologies, основным фокусом атак становились автоматизированные рабочие месте (АРМ) операторов, SCADA-серверы (от английского Supervisory Control And Data Acquisition — система диспетчерского управления и сбора данных) и программируемые логические контроллеры.

Рисунок 6. Статистика по атакам на АСУ ТП (источник: «УльтимаТек»)

Меры обеспечения безопасности значимых объектов, куда входят в том числе и промышленные системы, определяются приказом ФСТЭК России №239 от 25 декабря 2017 г. К ним относятся:

- идентификация и аутентификация (ИАФ);

- управление доступом (УПД);

- ограничение программной среды (ОПС);

- защита машинных носителей информации (ЗНИ);

- аудит безопасности (АУД);

- антивирусная защита (АВЗ);

- предотвращение вторжений (компьютерных атак) (СОВ);

- обеспечение целостности (ОЦЛ);

- обеспечение доступности (ОДТ);

- защита технических средств и систем (ЗТС);

- защита информационной (автоматизированной) системы и её компонентов (ЗИС);

- реагирование на компьютерные инциденты (ИНЦ);

- управление конфигурацией (УКФ);

- управление обновлениями программного обеспечения (ОПО);

- планирование мероприятий по обеспечению безопасности (ПЛН);

- обеспечение действий в нештатных ситуациях (ДНС);

- информирование и обучение персонала (ИПО);

Для исполнения указанных мер могут применяться административные и организационные мероприятия, использоваться встроенные и наложенные средства безопасности.

К встроенным средствам кибербезопасности относятся штатные механизмы защиты компонентов АСУ ТП. К ним, например, могут относиться: ролевые модели доступа, шифрование каналов связи, журналирование действий пользователей и администраторов, резервное копирование, целостность кода и конфигурации программных модулей, встроенные межсетевые экраны.

К категории накладных СЗИ относятся межсетевые экраны нового поколения (Next-Generation Firewall, NGFW), средства антивирусной защиты, комплексы управления событиями (Security Information and Event Management, SIEM), системы оркестровки и автоматизации (Security Orchestration Automation and Response, SOAR), а также другие программные и программно-аппаратные комплексы.

Обзор мирового рынка кибербезопасности АСУ ТП

Во многих странах мира, как и в России, действуют директивы, направленные на защиту критической инфраструктуры. Например, в ЕС год назад вступила в силу директива NIS 2, распространяющаяся на такие сектора экономики, как энергетика, транспорт, здравоохранение, финансы, управление отходами, почтовые услуги, цифровая инфраструктура. В связи с этим, наличие встроенных функций кибербезопасности в продуктах вендоров — это не только забота о клиенте, но также и конкурентное преимущество в борьбе за него.

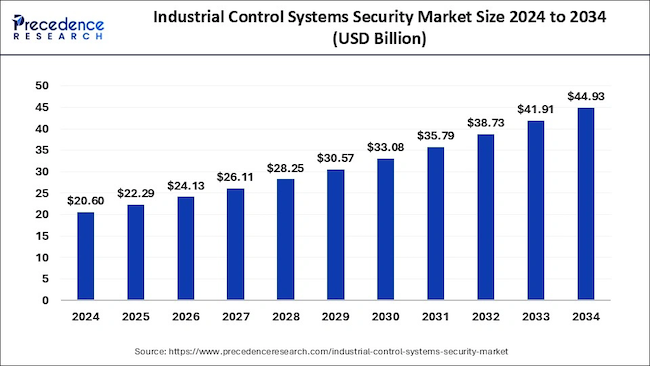

Глобальные аналитические агентства не рассматривают сегмент встроенной киберзащиты АСУ ТП изолированно, однако есть возможность оценить рынок кибербезопасности промышленных систем автоматизации в целом.

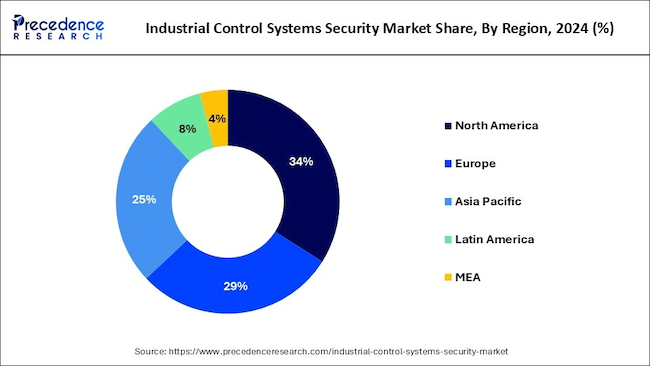

В соответствии с исследованием Precedence Research, мировой рынок защиты АСУ ТП является растущим. Так, если по состоянию на начало 2025 г. его объём составлял 20,6 млрд долларов США, то к 2035 г. он вырастет до 44,93 млрд долларов.

Рисунок 7. Прогноз роста объёмов для рынка систем защиты АСУ ТП (источник: precedenceresearch.com)

Рисунок 8. Распределение рынка средств защиты АСУ ТП по регионам (источник: precedenceresearch.com)

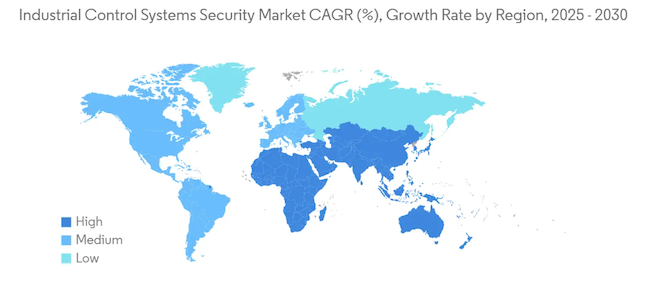

При этом крупнейшим регионом продаж является Северная Америка, в то время как самым быстрорастущим — Азиатско-Тихоокеанский регион.

Рисунок 9. Рост рынка средств защиты АСУ ТП по регионам (источник: precedenceresearch.com)

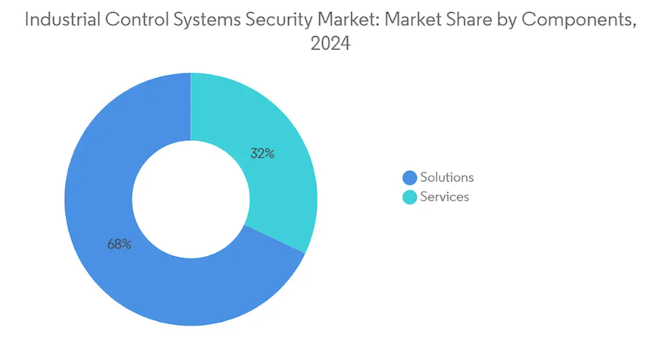

Необходимо отметить что за рубежом развиты услуги по защите промышленных систем. В 2024 г. этот сегмент рынка занимал долю в 32% (6,1 млрд долларов США), в то время как доля решений по безопасности составила 68% (13,2 млрд долларов США).

Популярность услуг по защите промышленных систем связана прежде всего с нехваткой специалистов в этой сфере. Кроме того, договоры на обслуживание помогают регулярно обновлять программное обеспесение и настроивать правила работы системы, что позволяет сократить время установки обновлений более чем на 30%.

Рисунок 10. Распределение защиты АСУ ТП по сервисам и продуктам (источник: mordorintelligence.com)

Необходимо отметить тренд на технологические партнёрства среди производителей ИБ-продуктов и систем автоматизации. Например, Honeywell сотрудничает с Claroty, чтобы объединить обнаружение активов в своей платформе Forge, а IBM и Siemens предоставляют услуги совместного реагирования на условиях абонентского обслуживания. Эти услуги охватывают производственные цеха и корпоративные центры обработки данных.

В целом среди производителей компонентов АСУ ТП можно выделить следующие компании:

- Siemens,

- Rockwell Automation (Allen-Bradley),

- Schneider Electric,

- Emerson,

- ABB,

- AVEVA,

- Inductive Automation,

- GE Digital,

- Omron,

- Yokogawa и др.

Мировые лидеры применяют концепцию архитектурной киберустойчивости (Secure by Design), обеспечивают соответствие стандарту ISO 27001, выстраивают многослойную глубоко эшелонированную защиту. Применяемые ими подходы позволяют защищать от угроз как аппаратную продукцию этих вендоров, так и программные системы для управления ими.

Обзор отечественного рынка встроенных механизмов кибербезопасности АСУ ТП

Драйверами развития отечественного рынка встроенных средств кибербезопасности АСУ ТП являются законодательство и киберинциденты, наглядно демонстрирующие важность защиты производственных систем. В частности, эксперты выделяют следующие причины инцидентов по части критической инфраструктуры: старые унаследованные (legacy) элементы, незащищённые стыки производственных и корпоративных сетей, незащищённый удалённый доступ. Всё это формирует потребность в киберзащите.

При этом отмечается рост качества отечественных средств по защите АСУ ТП и их разнообразие. Однако клиенты не всегда подбирают СЗИ, которые соответствуют существующей инфраструктуре и могут эффективно её защитить. Так же как и за рубежом, в России актуальна проблема дефицита кадров.

В соответствии с анализом, российский рынок АСУ ТП превысил 120 млрд рублей по итогам 2024 года. Основными драйверами роста стали секторы добычи полезных ископаемых и энергетики. Аналитика заявляет о многократном росте российского рынка АСУ ТП со среднегодовыми темпами на уровне 27% в период с 2024 по 2027 год, что позволит достичь отметки в 218,3 млрд рублей.

Итак, благодаря таким драйверам, как модернизация систем АСУ ТП, импортозамещение и противостояние существующим киберугрозам, ожидается значительный рост объёма рынка средств защиты промышленных систем.

В этом обзоре рассматриваются встроенные механизмы защиты АСУ ТП следующих производителей:

- «Аксит»;

- НПФ «КРУГ»;

- «Лаборатория Касперского»;

- «Модульные системы Торнадо»;

- «МПС софт»;

- ЭЛТЕКС;

- «РегЛаб»;

- «СибКом»;

- «Симпл-Скада»;

- «Систэм Электрик»;

- ТРЭИ.

При составлении обзора отечественного рынка встроенных механизмов кибербезопасности АСУ ТП учитывалось наличие продукта в реестре российской радиоэлектронной продукции Минпромторга или едином реестре российских программ Минцифры, а также возможность обеспечения основных свойств информации с точки зрения ИБ: конфиденциальности, целостности и доступности.

«Аксит»

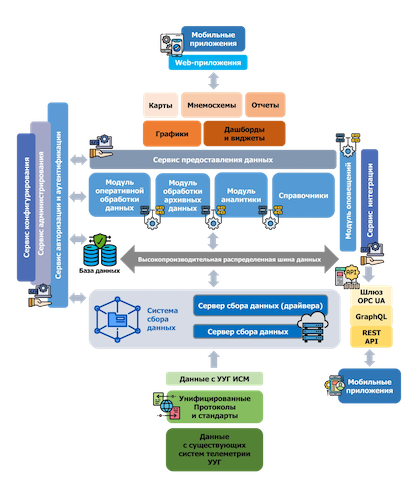

Назначением малокодовой (low-code) платформы «Акси.SCADA» является создание программных решений для автоматизации технологических бизнес-процессов промышленных предприятий и коммунально-бытового сектора. Система предназначена для решения разных задач цифровизации технологических процессов, создания масштабируемых типовых решений и облачных сервисов, подходящих для замены зарубежных информационно-управляющих систем, HMI (Human Machine Interface — человеко-машинного интерфейса) -, SCADA- и MES-систем (Manufacturing Execution System — программные комплексы для управления и контроля производственных процессов).

С точки зрения информационной безопасности выделяются следующие возможности продукта: единый портал авторизации и аутентификации с поддержкой аутентификации OAuth 2.0, управление правами доступа через контроль идентификаторов пользователей на всех уровнях предоставления данных, шифрование информации по ГОСТ.

Рисунок 11. Архитектура «Акси.SCADA»

Система «Акси.SCADA» внесена в реестр российского ПО (реестровая запись №12734 от 28.01.2022).

Больше информации о системе можно найти на сайте.

«КРУГ»

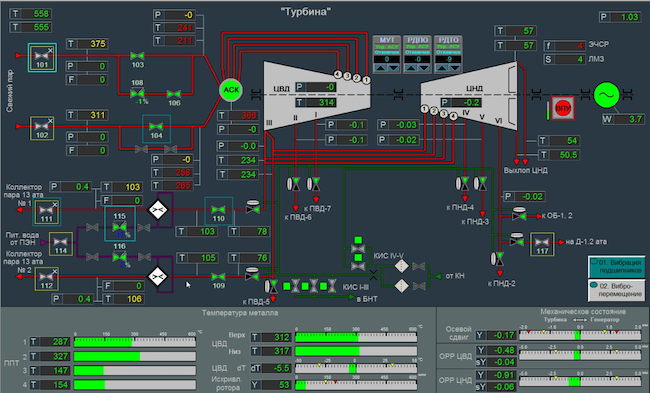

SCADA-система «КРУГ-2000» научно-производственной фирмы «КРУГ» — средство для построения автоматизированных систем управления объектами предприятий, систем телемеханики, решения задач учёта энергоресурсов и диспетчеризации.

Информационная безопасность продукта обеспечивается за счёт следующих мер: использование отказоустойчивого протокола обмена между SCADA и системами реального времени контроллеров (при работе в составе программно-технического комплекса (ПТК) «КРУГ-2000»), управление доступом и полномочиями.

В целом компания уделяет повышенное внимание обеспечению безопасности своих продуктов, проводя работы по приведению функциональности программно-аппаратного комплекса «КРУГ-2000», на базе которого строятся АСУ ТП, в соответствие с требованиями нормативных правовых документов, в т.ч. № 187-ФЗ, приказов ФСТЭК России № 31 и № 239. Проводятся комплексные испытания на совместимость ПАК «КРУГ-2000» со специализированными наложенными средствами защиты АСУ ТП.

Рисунок 12. Интерфейс SCADA-системы «КРУГ-2000»

SCADA система «КРУГ-2000» имеет реестровую запись №541 от 29.04.2016.

Больше информации о системе можно найти на сайте.

«Лаборатория Касперского»

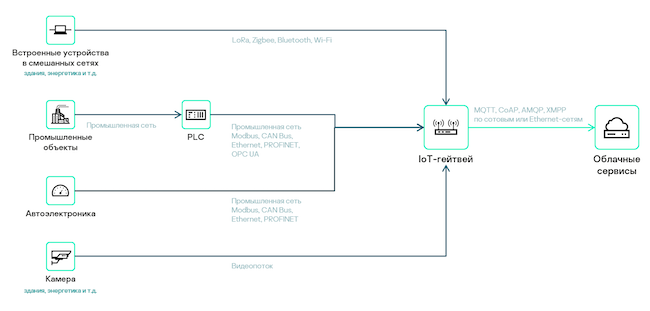

Для обеспечения ИБ в отраслях с повышенными требованиями к безопасности, вендором разработана операционная система KasperskyOS, с помощью которой можно закладывать безопасность на уровне архитектуры промышленных ИТ-инфраструктур на этапе их построения.

На базе KasperskyOS разработаны кибериммунные тонкие клиенты Kaspersky Thin Client (KTC) и компонент KasperskyOS SDK для IoT-контроллеров (программно-логический контроллер, ПЛК).

Использование микроядерной KasperskyOS позволяет избегать несанкционированных действий и запуска недоверенных программ на производстве.

KasperskyOS SDK для IoT-контроллеров (ПЛК ) — это программная платформа для создания кибериммунных контроллеров интернета вещей на базе KasperskyOS.

Рисунок 13. Функции IoT-шлюза в промышленной сети

Обозначенные выше элементы внесены в реестр российского ПО. KasperskyOS имеет реестровую запись №5564 от 24.06.2019, Kaspersky Thin Client внесён в реестр с записью №11965 от 29.10.2021, KISG присвоена запись №11928 от 29.10.2021.

Больше информации о системе можно найти на сайте.

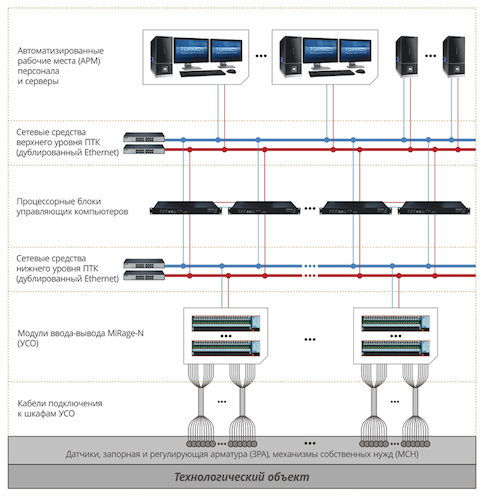

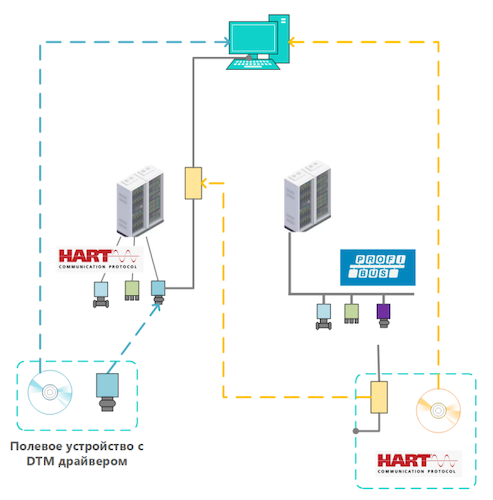

«Модульные системы Торнадо»

Программно-технический комплекс (ПТК) «Торнадо» относится к классу «распределённая система управления» (Distributed Control System, DCS). Аппаратная часть комплекса (модули ввода-вывода и промышленные компьютеры) разработана компанией «Модульные системы Торнадо» самостоятельно. Программные компоненты ПТК базируются на продуктах ISaGRAF и InTouch. Система интегрирована в единый комплекс.

Информационная безопасность продукта обеспечивается за счет резервирования и дублирования ключевых элементов, включая автоматизированные рабочие места, контроллеры и сетевые средства, подсистему питания, управление доступом и полномочиями, внедрение процесса безопасной разработки.

Рисунок 14. Схема взаимодействия «Торнадо-N» и полевых устройств

ПАК «Торнадо-N» имеет реестровую запись №26076 от 28.12.2024. Программное обеспечение и технические средства, входящие в состав ПАК, также внесены в реестр отечественного ПО и реестр промышленной продукции, произведённой на территории РФ.

Больше информации о системе можно найти на сайте.

«МПС софт»

MasterSCADA 4D от компании ООО «МПС софт» является программно-инструментальным комплексом для разработки проектов систем автоматизации и диспетчеризации технологических и производственных процессов. MasterSCADA 4D позволяет разрабатывать проекты любого масштаба и сложности — от локальных до крупных территориально-распределённых систем.

Информационная безопасность продукта обеспечивается за счёт реализованной ролевой системы разграничения доступа, при которой для каждой роли в системе реализуются правила предоставления доступа с учётом особенностей автоматизируемого процесса. Ролевая система разработана с учётом требований ФСТЭК и ключевых заказчиков.

Рисунок 15. Интерфейс MasterSCADA 4D

MasterSCADA 4.0 внесена в реестр отечественного ПО и имеет реестровую запись №13907 от 14.06.2022. Также, MasterSCADA 4D соответствует требованиям по обеспечению безопасности значимых объектов критической информационной инфраструктуры РФ (239 приказ ФСТЭК) и может применяться на значимых объектах КИИ 1 категории значимости. Подробнее здесь.

Больше информации о продукции можно найти на сайте.

Элтекс

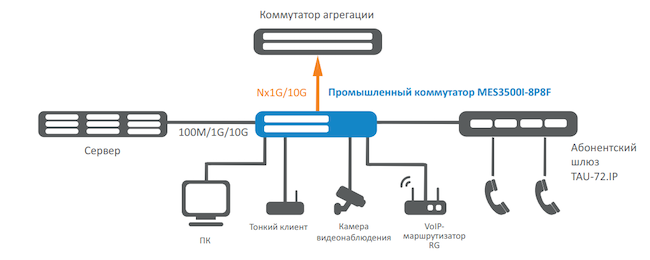

Основной деятельностью компании является разработка и производство телекоммуникационного оборудования. В линейку продукции входят промышленные коммутаторы, которые обеспечивают надежную и защищенную передачу данных. Они рассчитаны на работу в сложных условиях — при перепадах температуры, вибрациях и других воздействиях.

С точки зрения информационной безопасности выделяются следующие возможности промышленных коммутаторов: защита портов с фильтрацией по MAC-адресам, поддержка стандарта 802.1x., контроль протокола DHCP, защита IP-адреса клиента (IP Source Guard), контроль протокола ARP (ARP Inspection), ACL (Access Control List, списки контроля доступа) на базе IP- и MAC-адресов, защита от DoS-атак.

Рисунок 16. Пример реализации сети на базе промышленного коммутатора MES3500I-8P8F

Промышленные коммутаторы компании внесены в реестр российской радиоэлектронной продукции, им присвоены соответствующие (многочисленные) реестровые записи.

Больше информации о системе можно найти на сайте.

«РегЛаб»

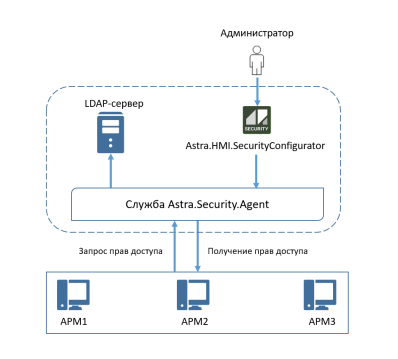

Программно-технический комплекс AstraRegul компании ООО «РегЛаб» является единым программным решением для покрытия всех стадий жизненного цикла проекта автоматизации — от проектирования до сопровождения.

Вендор показывает серьёзный подход к вопросам ИБ: на портале размещён отдельный документ с описанием подсистемы, разработанной для обеспечения безопасности продукта, а также рекомендациями вендора по безопасному администрированию AstraRegul.

Рисунок 17. Подсистема безопасности ПТК AstraRegul

Программно-технический комплекс AstraRegul в реестре отечественного ПО имеет реестровую запись №23314 от 15.07.2024. Программное обеспечение AstraRegul, входящее в состав ПТК, внесено в тот же реестр с записью №15886 от 09.12.2022, а ПЛК, составляющий аппаратную часть комплекса, зарегистрирован в реестре российской радиоэлектронной продукции и имеет номер 10393962 от 29.03.2023.

Больше информации о системе можно найти на сайте производителя.

«СибКом»

ПК СТМ КАСКАД компании «СибКом» предназначен для автоматизации сбора, обработки информации и анализа данных любых технологических объектов. Информационная безопасность продукта обеспечивается за счёт следующих мер: шифрование каналов связи, управление доступами и полномочиями, шифрование панелей, скриптов и библиотек, соответствие ГОСТ Р МЭК 62443-2-1-2015 (Сети коммуникационные промышленные. Защищённость (кибербезопасность) сети и системы).

Рисунок 18. Схема взаимодействия ПАК СТМ КАСКАД и полевых устройств

Система ПК СТМ КАСКАД имеет реестровую запись №13232 от 11.04.2022. На базе этой системы и контроллера АБАК ПЛК (№ 10227701 в реестре радиоэлектронной продукции, произведённой на территории РФ) разработан программно-аппаратный комплекс ПАК АТМ (реестровая запись №26656 от 12.02.2025).

Больше информации о системе можно найти на сайте.

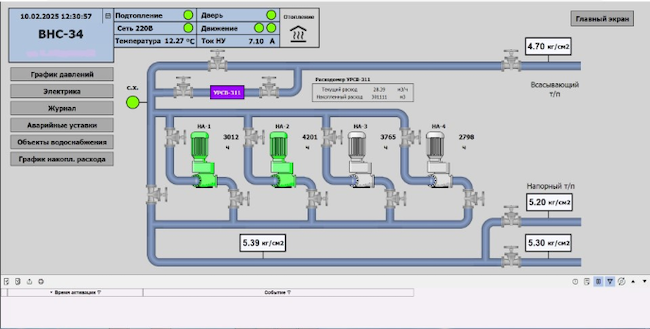

«Симпл-Скада»

SIMPLE-SCADA — система для сбора, обработки, диспетчерского контроля, отображения и архивирования информации об объектах мониторинга или управления.

Информационная безопасность продукта обеспечивается за счёт следующих мер: ограничение доступа к системе по IP-адресам, доступ к проектам по паролю, шифрование файлов проекта, шифрование трафика между сервером и клиентами, резервирование серверов, защита от перебора паролей, контроль целостности системных файлов и файлов проекта.

Рисунок 19. Интерфейс SIMPLE-SCADA

SIMPLE-SCADA внесена в реестр отечественного ПО, реестровая запись №4345 от 29.03.2018.

Больше информации о системе можно найти на сайте вендора.

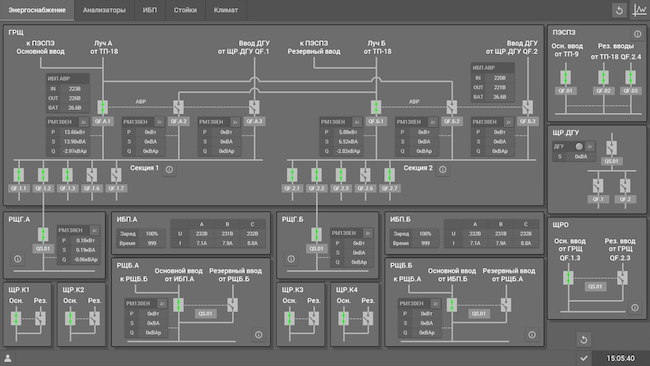

«Систэм Электрик»

Компания «Систэм Электрик» (Systeme Electric) является производителем оборудования и комплексных решений в области распределения электроэнергии и автоматизации. Кроме оборудования, компания разрабатывает SCADA-системы и иное программное обеспечение для автоматизации.

«Систэм Электрик» уделяет значительное внимание кибербезопасности своих продуктов, следуя концепции «Security by Design», и делится этим подходом с клиентом и партнёрами. Кроме реализации своей концепции, компания проверяет уровень кибербезопасности своих продуктов с привлечением вендоров из сегмента информационной безопасности.

Программное обеспечение и устройства, выпускаемые «Систэм Электрик», внесены в реестр отечественного программного обеспечения и реестр РЭП.

Больше информации о продукции можно найти на сайте производителя.

ТРЭИ

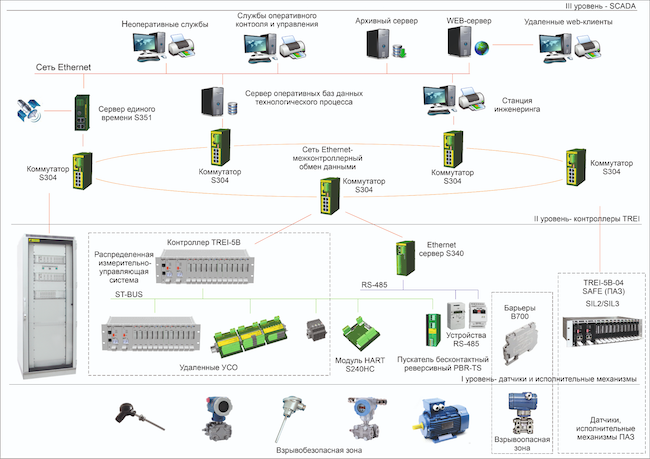

Компания ТРЭИ занимается производством как компонентной базы, так и программного обеспечения для АСУ ТП. В номенклатуру выпускаемой продукции входят контроллеры, коммуникационное оборудование, программно-технические комплексы и многое другое.

Меры по обеспечению ИБ в разных продуктах реализованы по-разному. Так, в среде разработки Unimod PRO 2 реализована ролевая модель, возможность настройки парольной политики, логирование действий и возможность передачи логов по протоколу Syslog. Промышленные коммутаторы S304, S305 поддерживают безопасность портов на основе белого списка MAC-адресов.

Рисунок 20. АСУ ТП на базе продукции ТРЭИ

Продукция компании внесена в соответствующие реестры. В частности, исполнительная система UnimodPRO имеет реестровую запись №18848 от 05.09.2023, а коммуникационные модули серии S внесены в реестр РЭП под №10120375 от 25.06.2025 (во время работы над обзором в реестре появилась отметка о досрочном прекращении действия записи).

Больше информации о продукции можно найти на сайте производителя.

Альтернативные продукты

Среди отечественных производителей, которые уделяют внимание кибербезопасности, но не внесены в соответствующие реестры, можно выделить завод «ФИЗПРИБОР» и компанию «Овен».

«ФИЗПРИБОР», производящий системы АСУ ТП для атомных станций, декларирует подход Secure by Design. SCADA-система «Телемеханика ЛАЙТ» от «Овен» имеет такие механизмы безопасности, как управление доступами, журналирование событий и аудит действий пользователей, ограничение доступа по IP-адресу.

Выводы

За последние несколько лет разработчики в области промышленной автоматизации объективно оценили риски по части информационной безопасности и закладывают решения по принятию мер для уменьшения вероятности возникновения угроз или её воздействия в свои продукты. На данный момент это в основном минимальные меры, направленные, на разграничение доступа и контроль целостности программ.

Однако очевиден вектор на развитие функций защиты информации в контроллерах, SCADA-системах, промышленных коммутаторах и других средствах автоматизации. Этому способствует запрос рынка, почувствовавшего боль от кибератак, активное импортозамещение и законодательные инициативы.