11 ноября компания Kaspersky уже в третий раз официально отметила День кибериммунитета. Увы, многие в ИТ и ИБ до сих пор рассматривают кибериммунный подход как экзотику. В то же время о его значимости всё громче говорит, например, Gartner. Что же реально происходит в этой нише сейчас?

- Введение

- Немного истории

- Истоки появления идеи кибериммунности

- Кибериммунный подход «Лаборатории Касперского»

- Что мы знаем об иммунитете из биологии

- От биологических к искусственным иммунным системам

- От теории к практике

- Глобальный рынок Digital Immune Systems

- Кибериммунность на основе FLASK

- Выводы

Введение

В прошлогоднем интервью, которое эксперты из «Лаборатории Касперского» дали нашему изданию, содержалось следующее определение: кибериммунитет, или кибериммунный подход, — это построение конструктивно безопасных (secure by design) решений. Говоря о «подходе», спикеры имели в виду комбинацию исследований, методологий разработки и технических компонентов, без которых трудно или вообще невозможно построить систему со «встроенной» безопасностью. Всё вместе это составляет понятие «кибериммунитет». Кибериммунность, по словам экспертов, — врождённое свойство решения, но оно не появляется само по себе: его нужно создать.

Из определения можно сделать вывод, что речь идёт о некоем новом качественном переходе в ИБ-разработках. «Лаборатория Касперского» выступает в этой нише как визионер, а День кибериммунитета — это способ привлечь внимание к теме, которая многими пока недооценена.

Немного истории

Как сообщает «Лаборатория Касперского», концепция кибериммунитета зародилась в компании 11 ноября 2002 года. В этот день, видимо, произошло какое-то важное событие, породившее идею о необходимости создания технологий и решений на таких подходах к безопасности, которые отличались бы от традиционных.

Традиционный подход к разработкам программных систем (антивирусов, средств управления устройствами, антифишинговых решений и т. д.) всегда был сугубо алгоритмическим. Он подразумевает следующее:

- система работает по заранее заложенным алгоритмам;

- угрозы могут возникать искусственным или естественным путём;

- они должны устраняться или против них необходимо выстраивать противодействие, используя принцип наложения средств защиты (ИБ) поверх ИТ-систем.

Кибериммунный подход выстраивается на иных принципах: необходимо перейти к разработке программных систем, которые будут «исходно безопасными» и смогут в известной мере самостоятельно, в силу своей природы, «сопротивляться» возникающим угрозам.

Истоки появления идеи кибериммунности

Известно, что в «Лаборатории Касперского» занимались фундаментальными исследованиями критически важных индустриальных систем, связанных с авионикой, автотранспортом, промышленным оборудованием, технологиями связи и т. д. Эксперты искали новые подходы к созданию программных систем нового поколения для таких комплексов и устройств в их составе. Видимо, в результате этих поисков родилось понимание, что необходимо закладывать устойчивость к угрозам в сам фундамент подобных систем.

Первое время разработка кибериммунной операционной системы KasperskyOS велась на уровне эскизной проработки концепции. Десять лет спустя, в 2012 году, началась стадия разработки реальных устройств.

По слухам, уже тогда 11 ноября стало внутрикорпоративным праздником. Ещё через десять лет, в 2022 году, в рамках мероприятия Kaspersky Security Day в Хакасии было предложено назвать 11 ноября Днём кибериммунитета.

Зачем? Компания стремилась привлечь внимание к направлению разработки кибериммунных устройств. Возникла потребность сформировать сообщество последователей и запустить процесс активного внедрения новых продуктов на промышленных предприятиях.

Рисунок 1. Дмитрий Лукиян, руководитель направления по развитию бизнеса решений на базе KasperskyOS

Кибериммунный подход «Лаборатории Касперского»

Кибериммунное устройство проектируется так, чтобы в нём присутствовали только те элементы, которые необходимы для выполнения функциональных целей с учётом выбранной политики безопасности. Для такого устройства не особенно важно, какие новые виды атак появляются. Формально, оно не должно реагировать на них путём обновления сигнатур или внешнего управления.

Раскроем этот принцип через технические механизмы. Известно, что при разработке подхода в «Лаборатории Касперского» опирались на следующие базовые элементы:

- Принцип «secure by design», т. е. сквозное обеспечение безопасности в процессе проектирования и в ходе жизненного цикла продукта.

- Принцип минимизации доверенной кодовой базы, т. е. разработка сверхкомпактного микроядра ОС, попытки компрометации которого будут максимально затруднены.

- Использование концепции MILS для управления потоками данных внутри устройства и строгая изоляция программных элементов вне микроядра ОС. Это достигается за счёт применения сквозных политик безопасности по технологии FLASK (Flux Advanced Security Kernel).

В 2023 году «Лаборатория Касперского» провела опрос среди специалистов из области ИБ, чтобы оценить уровень знакомства с кибериммунным подходом. Согласно полученным результатам, каждый пятый (20 %) отнёс кибериммунность к числу ключевых параметров при выборе гаджета, поставив её выше стоимости или функциональности. У более чем половины опрошенных (60 %) кибериммунность ассоциировалась с кибербезопасностью, у 42 % — с ИТ, у 17 % — с медициной.

Что мы знаем об иммунитете из биологии

Иммунная система человека — это удивительная и невероятно сложная конструкция. Определённые клетки способны «запоминать» захватчиков, которых они «видели» раньше. Благодаря иммунитету формируются миллиарды «воспоминаний», которые тиражируются по телу человека. Система не знает заранее, откуда ждать нападения, поэтому элементы защиты размещаются повсюду.

Как следствие, у нашей иммунной системы нет периметра защиты, она является частью всей конструкции под названием «человек». Благодаря этому подходу, несмотря на все понесённые затраты, организм способен быстрее и результативнее реагировать на заражения патогенами.

Но даже в биологических системах не всё так просто. Допустим, человек заразился вирусом кори. Однократной иммунной реакции достаточно, чтобы сформировать защиту на клеточном уровне. Создаётся впечатление, что проблема решена. Но оказывается, что корь разрушает другие, ранее существовавшие в организме «клетки памяти». Иммунитет ослабевает, и человек теперь может повторно заразиться целым рядом других болезней, к которым ранее был устойчив.

Всё это указывает на сложность перенесения данного принципа в кибериммунные устройства. Строго говоря, здесь даже нет прямых параллелей: биологическая устойчивость к угрозам достигается главным образом путём «знакомства» с возбудителями инфекций, а под кибериммунностью обычно понимают способность противостоять угрозе ещё до первой встречи с нею. Может быть, при разработке кибериммунного подхода и не надо изучать работу биологических систем?

От биологических к искусственным иммунным системам

В 2018 году в Великобритании опубликовали результаты исследований иммунных систем живых организмов. На их основе были выработаны принципы, которые можно применять для строительства искусственных кибериммунных систем.

Было отмечено, что работа иммунной системы может строиться на следующих принципах:

- Самоорганизация, т. е. способность системы адаптировать свою внутреннюю структуру к окружающей среде без внешнего управления.

- Несколько уровней иммунной реакции. После отражения атаки на отдельный элемент кибериммунной системы она должна самопроизвольно формировать защитную реакцию и тиражировать её на остальные элементы.

- Идея защиты через клонирование: если атакующий начинает бороться с защитными элементами, в кибериммунной системе должен запускаться механизм их тиражирования. Тогда их становится настолько много, что действия злоумышленника терпят крах.

- Адаптация и диверсификация. Элементы защиты могут изменяться с учётом особенностей отражаемой кибератаки.

- Извлечение знаний и обобщение. Способ выявления атакующих действий и механизмы противодействия должны сохраняться и использоваться в будущем.

- Использование сетевой структуры. В организации системы защиты важны не только функции, но и топология. Периметр обороны должен выстраиваться быстрее, чем атакующий доберётся до той или иной точки.

- Метадинамика: механизм защиты для кибериммунных систем должен пополняться новыми правилами борьбы с угрозами.

- Идентификация «свой — чужой», т. е. в кибериммунных системах должна применяться собственная система маркировки, которая будет препятствовать действиям атакующих и помогать своим элементам защищаться.

При этом применяемые алгоритмы могут «перестраиваться» и продолжать выполнять намеченную функциональную задачу. Таким образом, безопасность может выражаться не только в существовании функций противодействия кибератакам, но в наличии «запасных алгоритмов», которые могут стать активными в случае атаки.

От теории к практике

До сих пор мы говорили только о теоретических изысканиях для развития принципа кибериммунности. Но пора перейти к тому, какие практические шаги уже были сделаны.

«Лаборатория Касперского» начала предлагать на рынке кибериммунные промышленные изделия начиная с 2022 года. Первыми появились интернет-шлюзы Kaspersky IoT Gateway на базе KasperskyOS.

Рисунок 2. Интернет-шлюзы Kaspersky IoT Gateway на базе KasperskyOS

В сентябре 2022 года было объявлено, что «Лаборатория Касперского» и ГК «ТОНК» совместно выпускают систему Kaspersky Secure Remote Workspace (KSRW). Она состоит из двух элементов: «тонкого клиента» Kaspersky Thin Client и консоли Kaspersky Security Center. Обе подсистемы были сразу внесены в единый реестр российских программ для ЭВМ и баз данных.

Летом 2024 года «Лаборатория Касперского» и Gravity Group подписали на «Иннопроме — 2024» совместное соглашение о запуске разработки мобильных приложений на базе KasperskyOS. Это партнёрство направлено на создание безопасных мобильных устройств для промышленных и коммерческих секторов.

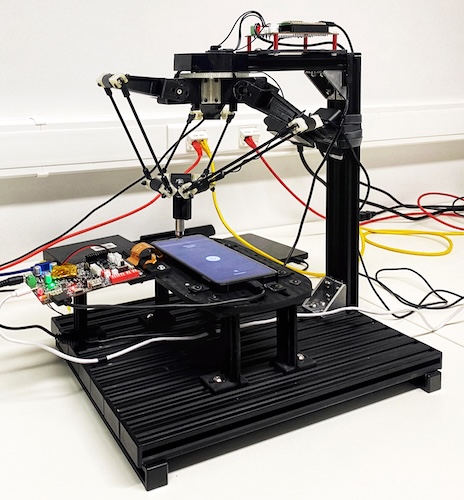

Среди самых свежих новинок — два рабочих прототипа робота, оснащённого манипулятором для сенсорных экранов (тапстером). Об этом было объявлено в рамках празднования нынешнего Дня кибериммунитета. Манипулятор выступает в роли человеческого пальца; робот имитирует действия пользователя, позволяя изучать опыт взаимодействия с устройством через экран.

Рисунок 3. Прототип робота для тестирования кибериммунных устройств на базе KasperskyOS

«Робот существенно ускоряет тестирование, а также обеспечивает недостижимую для человека скорость, стабильность и повторяемость тестов, например когда необходимо десятки раз одинаковым образом проходить по пунктам меню, — рассказал Дмитрий Лукиян, руководитель направления по развитию бизнеса решений на базе KasperskyOS. — Благодаря роботам исследователи смогут анализировать, как ведёт себя одно и то же устройство при повторении одной и той же манипуляции, но с изменённым кодом. При выборе модели робота мы ориентировались на опыт крупнейших производителей оборудования. Сейчас в разработке находится робот, который способен тестировать датчик акселерометра, ускорения или гироскопа, то есть может поворачивать и фиксировать устройство в разных плоскостях».

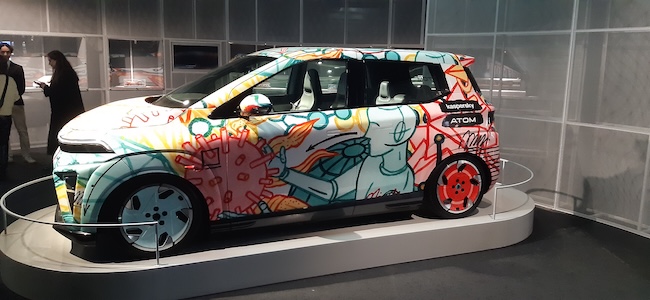

Другая новая разработка — специализированный шлюз для защиты внутренней компьютерной коммуникационной системы электроавтомобиля «Атом». Прототип машины, созданный АО «Кама», демонстрируется сейчас в павильоне «Транспорт СССР» (№ 26) на ВДНХ в рамках работы выставки от музея транспорта Москвы «Ты выглядишь на все 100!». Известно, что компьютерное тестирование этого кибериммунного шлюза для автомобиля проводилось на ресурсах облачного провайдера Selectel с применением различных систем ИИ и машинного обучения.

Рисунок 4. Электроавтомобиль «Атом» с установленным шлюзом безопасности на базе KasperskyOS

Глобальный рынок Digital Immune Systems

Но что происходит с развитием кибериммунного принципа на глобальном уровне? Ведь было бы странно, если бы его разработкой занимались только в России.

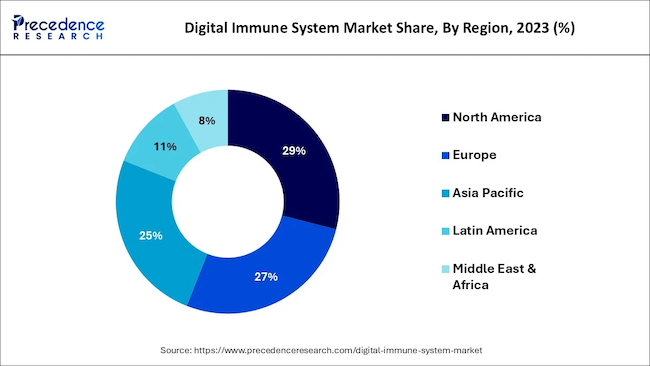

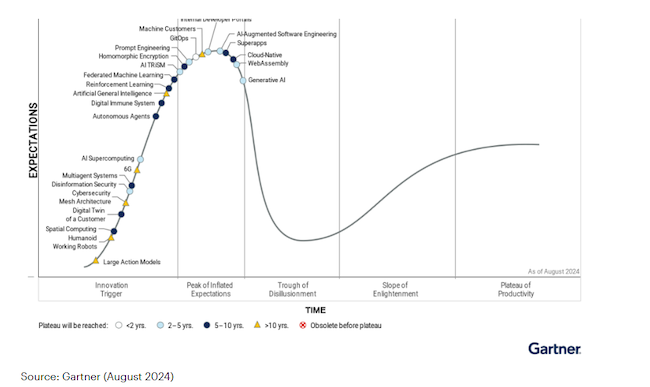

Для ответа на этот вопрос мы воспользовались результатами работы аналитиков Gartner и Precedence Research. Выяснилось, что они выделяют направление «Системы цифрового иммунитета», или Digital Immune Systems (DIS).

Рисунок 5. Мировой рынок Digital Immune Systems в 2023 г. (Precedence Research)

Сразу отметим, что это — новое направление. Заявления о его значимости и привлекательности для инвестиций в масштабах глобального рынка появились только в 2022 году. Самые высокие темпы роста продуктов в этой нише связаны со странами Юго-Восточной Азии (Asia Pacific); главными потребителями названы ИТ и телеком; основное применение — на месте (on-premise).

Аналитики Precedence Research назвали также крупных вендоров в нише Digital Immune Systems, выделив следующие компании:

- IBM,

- Cisco Systems,

- McAfee,

- Trellix (прежде FireEye),

- Palo Alto Networks,

- HCL Technologies,

- Microsoft,

- Trend Micro,

- Check Point Software Technologies,

- Broadcom.

Теперь несколько слов, которые позволят расширить взгляд на проблему.

Gartner связывает понятие «системы цифрового иммунитета» не со специальными устройствами, которые характеризуются конструктивной кибербезопасностью, а с комплексами механизмов и мер для защиты цифровых сетевых инфраструктур, состоящих из обычных устройств. За системами класса DIS закрепляются функции постоянного цифрового мониторинга, выявления угроз и реагирования на них. Суть концепции DIS — динамично перестраивать адаптивную среду кибербезопасности с учётом динамики развития ландшафта угроз.

Системы DIS объединяют в себе различные технологии, в том числе искусственный интеллект, машинное обучение, средства автоматизации и применения аналитики. «Иммунность» здесь выражается в том, что созданная система кибербезопасности улучшается со временем, опираясь на результаты изучения прошлых инцидентов. Это позволяет ей постоянно обновляться для защиты от новых, более сложных атак.

Рисунок 6. Цикл зрелости инновационных технологий (Gartner, 2024)

Кибериммунность на основе FLASK

Несмотря на определённое родство, подход «Лаборатории Касперского» и концепция DIS совершенно различны. Для западных аналитиков цифровой иммунитет — это надстройка над существующим парком ИТ-устройств и систем безопасности. «Лаборатория Касперского» же нацелена на разработку уникальных устройств, где кибериммунный подход является фундаментальной частью архитектуры.

Мы уже отмечали ранее, что в основе подхода «Лаборатории Касперского» к кибериммунитету лежит применение технологии FLASK. Расскажем об этом более подробно.

Разработка технологии FLASK началась в США с привлечением сил Агентства национальной безопасности (АНБ) и Secure Computing Corporation (SCC) в 1992–1993 годах. Это было связано с реализацией проекта Distributed Trusted Mach (DTMach) и созданием механизма гибкого контроля доступа к микроядру Type Enforcement (TE).

Последующее развитие FLASK шло в контексте создания новой архитектуры безопасности в рамках разработки ОС Distributed Trusted Operating System (DTOS). Конечным итогом этого проекта стала реализация FLASK и архитектуры Multi Level Security (MLS) для ОС Security-Enhanced Linux (SELinux). Помимо АНБ в развитии проекта участвовали NAI Labs, Secure Computing Corporation и MITRE. Основной целью стало развитие концепции мандатного управления доступом (Mandatory Access Control, MAC) к ядру Linux.

22 декабря 2000 года АНБ сделала код своих разработок открытым, опубликовав его на сайте nsa.gov. Тем самым была подчёркнута потребность в создании более безопасных ОС.

За пять лет SELinux стал стандартом для индустриальных отраслей экономики. Политика открытости позволила существенно продвинуться в родственных разработках, в которых участвовало АНБ, включая разработку инструмента для реверс-инжиниринга Ghidra и системы распределённого хранения больших объёмов информации Accumulo. В основе последней лежала разработка Google Bigtable, использованная также в Apache Hadoop, Apache ZooKeeper и Apache Thrift.

В 2012 году АНБ публично выпустило эталонную реализацию Security Enhancements (SE) с открытым исходным кодом для Android. Элементы этого проекта нашли применение в получивших широкое распространение Samsung Knox и Google Android 4.3+.

Однако дальнейшие разработки SELinux ушли в тень. По слухам, были выявлены признаки затруднений по части прозрачности: системные администраторы не могли управлять политиками безопасности внутри сети так же просто, как раньше, из-за недоступности встроенных внутренних механизмов контроля.

Выводы

«Лаборатория Касперского» отпраздновала в третий раз День кибериммунитета. Тема конструктивной кибербезопасности продолжает оставаться яркой и интересной для будущего развития систем ИБ и ИТ. Следует, впрочем, отметить, что бизнес и государство пока слабо поддерживают разработки в этом направлении, их значимость явно недооценена сейчас.