Целевые атаки год от года становятся все быстрее и изощренней. Чтобы обнаружить такую атаку и отразить нее, нужен большой набор различных средств защиты. Однако рынок информационной безопасности уже предлагает и комплексные решения. В данной статье подробно рассмотрена проблематика целевых атак и способы борьбы с ними.

2. Что такое целевые атаки и насколько они опасны?

3. Мировой рынок защиты от целевых атак

4.3. Fortinet Advanced Threat Protection

4.4. Palo Alto Networks WildFire

4.5. Proofpoint Targeted Attack Protection

5.1. FireEye Threat Intelligence

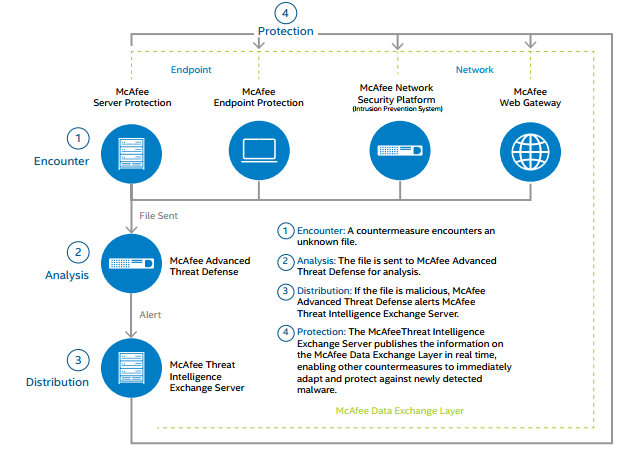

5.2. McAfee Advanced Threat Defense/Threat Intelligence

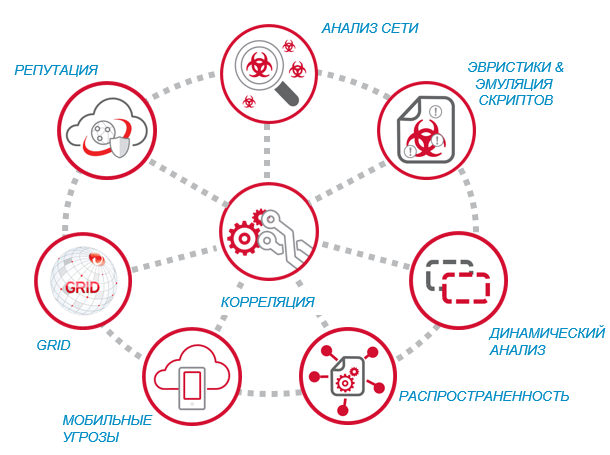

5.3. Trend Micro Deep Discovery

5.4. Cisco Advanced Malware Protection

5.5. Symantec Advanced Threat Protection

6. Российские решения по защите от целевых атак

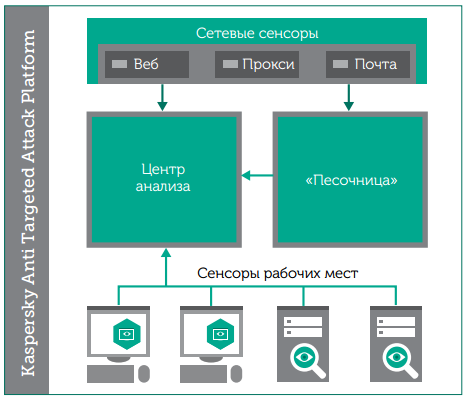

6.1. Kaspersky Anti Targeted Attack Platform

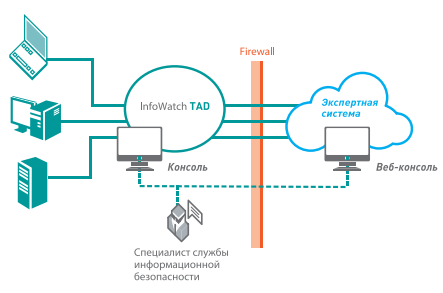

6.2. InfoWatch Targeted Attack Detector

Введение

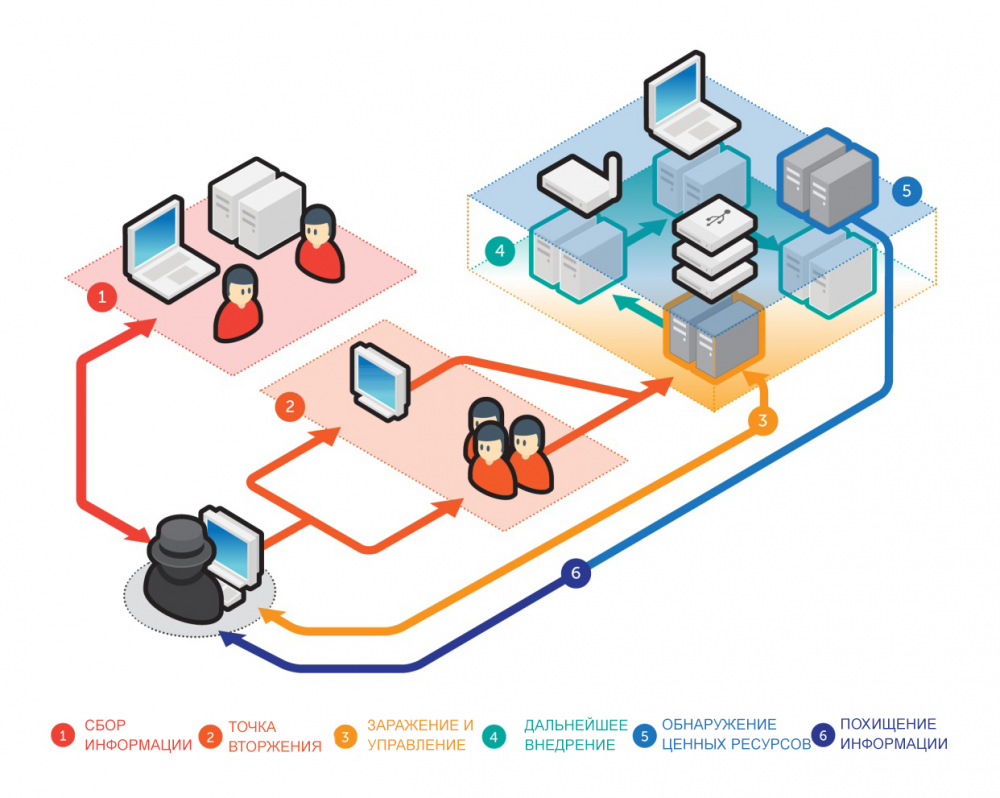

Все сетевые атаки можно классифицировать по цели, которую преследует злоумышленник. Изначально компьютерные атаки чаще всего совершались с целью «повандалить» — разрабатывались вирусы, удаляющие важную информацию, сайты атаковали, чтобы изменить их внешний вид, и так далее. С развитием информатизации атаки стали преследовать новые задачи — извлечение финансовой выгоды, реализация конкурентной борьбы, решение разведывательных задач и многие другие. Цели атак также претерпели изменения: если раньше злоумышленник старался взломать любую инфраструктуру, подверженную взлому, и атаки носили массовый характер, то теперь всё чаще проводятся целевые атаки. Целевые атаки — это направленный взлом определенных сетей или отдельных компьютеров. В отличие от массовых атак, в которых взламываются наименее защищенные компьютеры без разбора, в целевой атаке злоумышленник ищет возможность проникнуть в систему вне зависимости от степени ее защищенности.

Целевая атака может быть направлена на определенную организацию, группу компаний, отрасль экономики или государственные структуры. Осуществлять целевое вторжение может группа киберпреступников, действуя по найму, террористические организации и спецслужбы отдельных государств. Атаки на большую часть коммерческих организаций чаще всего производятся по заказу конкурентов или лицами, которые обладают возможностью монетизировать полученную от взлома информацию. Атаки же на крупнейшие предприятия (особенно АСУ ТП), целые отрасли и государственные структуры — чаще всего дело рук спецслужб иностранных государств.

При проведении целевых атак используются все доступные злоумышленникам средства — специально разработанные вредоносные программы, атаки на веб-серверы и сетевую инфраструктуру, социальная инженерия, использование инсайдеров и так далее. Говоря о целевых атаках, в первую очередь мы будем упоминать об угрозах APT (Advanced Persistent Threat). APT — это сложная, развитая и устойчивая атака, направленная на захват контроля над целевой инфраструктурой. Она проводится обычно с адаптацией под применяемые средства защиты, чтобы провести проникновение незаметно — это позволяет злоумышленникам сохранять контроль над зараженной системой максимально возможное время. APT применяется в целевых атаках на хорошо защищенные системы, когда простые методы направленного вторжения не срабатывают или могут быстро выдать злоумышленника.

Для борьбы с целевыми атаками не существует универсального рецепта, требуется обеспечить защиту на всех уровнях, включая обучение и проверку персонала.

Рисунок 1. Условная схема проведения целевых атак из исследования Trend Micro

Для борьбы с целевыми атаками часто используются специальные программные и аппаратные средства, которые решают целый комплекс задач и объединяют в себе множество уровней защиты. Основная цель этих решений — обнаружить такую атаку по косвенным признакам и путем выявления различных отклонений в работе пользователей и сетевой инфраструктуры.

Что такое целевые атаки и насколько они опасны?

Примеров раскрытых целевых атак множество, здесь мы говорим об APT, наиболее известные и резонансные атаки реализуются в рамках межгосударственной киберборьбы. Имена сетевых червей Flame и Stuxnet у всех на слуху, это специально разработанные компьютерные вирусы, подпадающие под определение APT, направленные на заранее определенные типы инфраструктур в отдельных странах. Вирус Flame специализировался на атаках объектов ядерной отрасли, а Stuxnet заражал SCADA-системы, обе вредоносных программы были направлены против предприятий Ирана. И подобных изощренных и хорошо подготовленных атак уже насчитываются десятки.

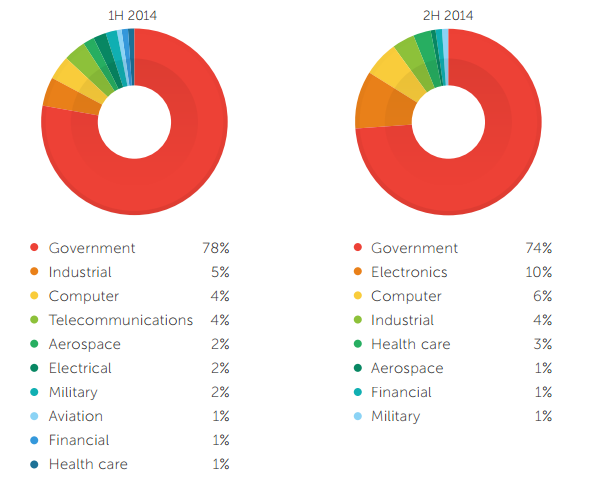

Намного более массовой выглядит картина с целевыми атаками, выполняемыми простыми с технической точки зрения методами. Мировые новости пестрят сообщениями об обнаружении различных типов целевых атак, только за последние несколько месяцев СМИ сообщали о попытках вторжения в государственные органы Индии, об атаках на банковскую систему стран Среднего Востока, о кибернападении на политические партии в Европе и так далее. Компания Trend Micro в отчете о тенденциях развития целевых атак определяет наиболее часто подвергающиеся атакам отрасли — лидерство с большим отрывом держат государственные информационные системы, составляя около 75% от всего объема обнаруженных атак, на втором месте индустриальная и энергетическая отрасли.

Рисунок 2. Распределение целевых атак по отраслям, данные Trend Micro

Аналитики компании Symantec дополнительно обращают внимание, что в последние несколько лет возросло число целевых атак на организации малого и среднего бизнеса до 43% и 22% в 2015 году соответственно, что говорит о низкой защищенности инфраструктур небольших компаний и существовании устойчивого спроса на данные этих компаний со стороны злоумышленников. Однако стоит отметить, что Symantec под целевыми атаками понимает в том числе уникальный образец вредоносного кода и таким образом учитывает даже адресные рассылки троянов-шифровальщиков.

Российский бизнес также постоянно сталкивается с целевыми атаками, больше всего от них страдает банковская сфера, являющаяся лакомым кусочком для злоумышленников. В отчете Центрального Банка за 2014 год указывается, что путем целевых атак на инфраструктуры банков злоумышленники пытались списать более 210 млн рублей, это около 6% от всех несанкционированных списаний. В отчете за 2015 год финансовая угроза составляла уже около 900 млн рублей, рост только за один год составил почти 430%. Другие сферы также зачастую становятся целями для злоумышленников, в том числе классифицируемые как APT. На специальной странице «Лаборатории Касперского» собраны все известные вредоносные программы, разработанные для осуществления целевых атак.

Применительно к России на текущий момент известно более 20 вредоносных программ, атакующих различные отраслевые организации. Достоверных публичных данных о целевых атаках на государственные структуры России нет, но косвенно об актуальности угрозы говорит большое число активностей, направленных на разработку и создание общих систем обнаружения, предотвращения и ликвидации последствий компьютерных атак, включая ГосСОПКА для государственных структур и FinCERT Банка России для кредитно-финансовой сферы.

Мировой рынок защиты от целевых атак

По версии Gartner, для полноценного детектирования и противодействия направленным атакам и защите от угроз APT необходимо использовать одновременно минимум пять основных методов и технологий защиты:

- Применение технологий анализа сетевого трафика для построения нормальной модели сетевого взаимодействия и дальнейший поиск отклонений и аномальных ситуаций. Данный анализ происходит в реальном времени с блокировкой подозрительного трафика для предотвращения атак.

- Сбор данных о сетевом трафике без активного противодействия для поиска аномалий и проведения анализа на большом объеме данных. Применяется только для детектирования атак и последующего расследования происшествий.

- Применение технологии «песочниц» для анализа поведения скриптов и приложений, которые загружаются пользователями на рабочих станциях или проходят в сетевом трафике.

- Поведенческий анализ пользовательских рабочих станций — перехват различных системных функций и обращений к ресурсам компьютеров и поиск аномалий в функционировании пользовательских приложений и операционной системы. Включает в себя проактивные механизмы защиты — блокирует подозрительные операции и изолирует потенциально вредоносные приложения.

- Сбор данных об активности приложений и операционной системы на рабочих станциях без активного противодействия для дальнейшей работы с большим объемом данных.

Если аккумулировать подходы Gartner, то можно выделить три основных технологии для обнаружения направленных атак — анализ сетевого трафика, поведенческий анализ на конечных точках и применение «песочницы». Кроме основных направлений важно не забывать о дополнительных частных защитных механизмах. Целевые атаки и APT распределены по времени, используют разные векторы атак и точки вторжения, и чем больше используется различных средств и методов защиты, тем выше шанс своевременно обнаружить и предотвратить атаку.

Способы реализации защитных механизмов в средствах противодействия целевым атакам различны, но общие принципы, описанные Gartner, соблюдаются во всех продуктах. Некоторые из вендоров останавливаются на глубокой проработке одного из методов, другие пытаются охватить все области и предлагать заказчикам комплексные и самодостаточные решения, третьи — собирают решения по защите от целевых атак на базе существующих линеек продуктов.

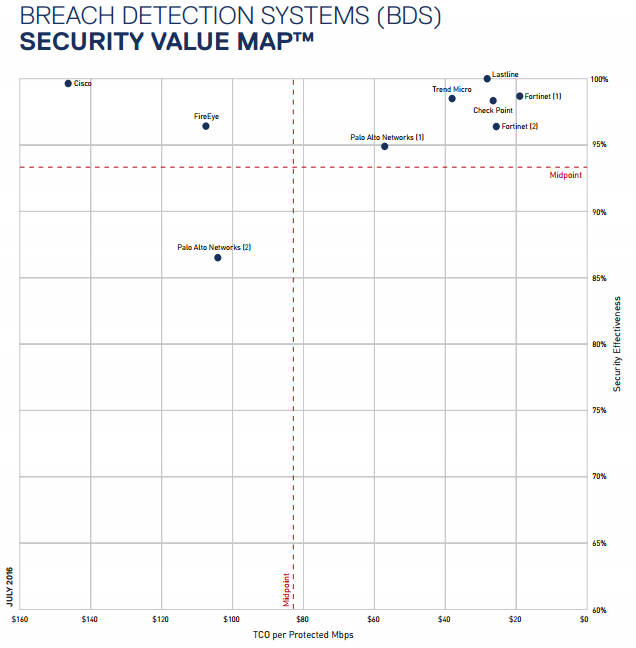

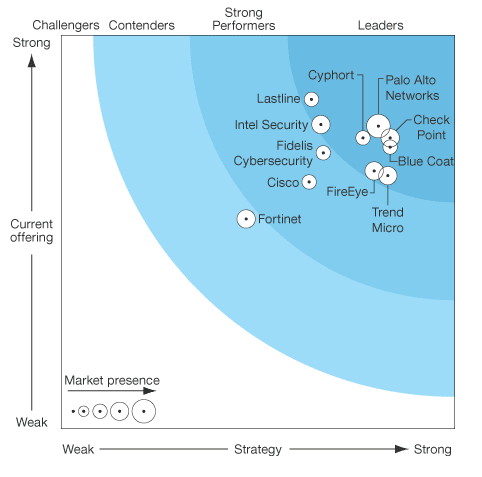

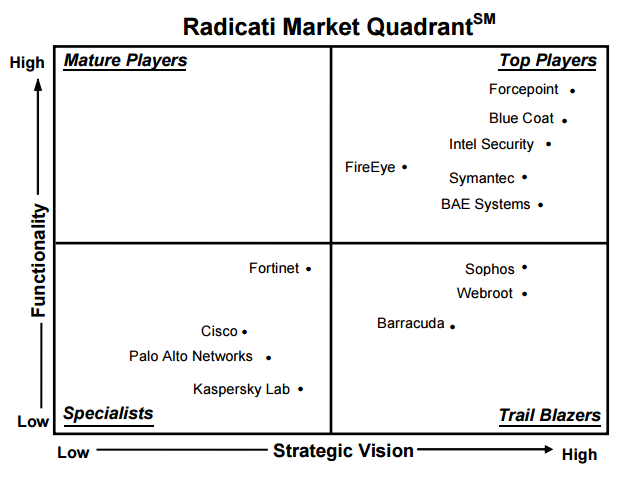

Мировой рынок огромен, решения по защите от целевых атак предлагает большая часть вендоров, создающих продукты для защиты информации. Вместе с тем, значительное число продуктов не является как таковыми средствами защиты от направленных атак, производители часто применяют маркетинговые уловки для перепозиционирования своих существующих продуктов под новые тренды. При выборе решений на мировом рынке стоит ориентироваться на заслуживающую доверия аналитику, например отчеты Breach detection systems от NSS Labs, The Forrester Wave: Automated Malware Analysis, Q2 2016 от аналитиков Forrester и отчет The Radicati Group Advanced Persistent Threat (APT) Protection-Market Quadrant 2016.

Рисунок 3. График эффективности средств защиты от APT, NSS Labs

Рисунок 4. Оценка рынка средств защиты от целевых атак и APT по версии Forrester

Рисунок 5. Рейтинг средств защиты от целевых атак и APT от Radicati Group

Ориентируясь на эту рыночную аналитику и присутствие вендоров на территории России и СНГ, далее в обзоре мы подробно рассмотрим лидеров — продукты компаний Intel Security (McAfee), Trend Micro, Proofpoint, Arbor, Cisco, Check Point, FireEye, Symantec, Fortinet и Palo Alto Networks.

Специализированные решения

В первой группе вендоров представлены нишевые продукты, функции которых сосредоточены на одном или нескольких методах контроля или канале возможного вторжения. Как правило, вендоры, выпускающие специализированные решения, глубоко погружены в одну проблематику и предлагают продукты высокого качества и степени обнаружения. Поэтому при построении системы защиты от целевых атак продукты перечисленных ниже вендоров могут использоваться как дополнение к другим продуктам, охватывающим другие возможные каналы вторжений.

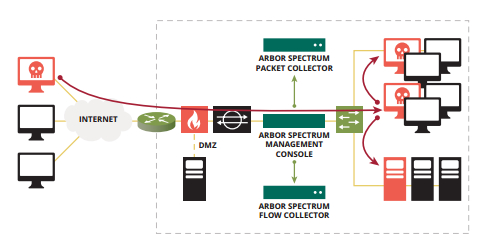

Arbor Spectrum

Arbor Spectrum — новое решение на рынке защиты от целевых атак, представленное всего несколько месяцев назад. Специализация компании Arbor на работе с сетевым трафиком и обеспечении защиты от DDoS-атак сказалась на подходе к предотвращению целевых взломов. Решение Spectrum представляет собой сетевое устройство, функционирующее как на границе периметра, так и внутри локальных сетей заказчика. Основная функция Arbor Spectrum — сбор и анализ сетевого трафика для дальнейшего выявления аномалий и расследования инцидентов в сети. Работа анализаторов строится не только на изолированной эвристической логике, но и на глобальном уровне с помощью облачных сервисов Arbor. Благодаря распространенности применения продукции компания Arbor анализирует более трети всего интернет-трафика, что позволяет оперативно отслеживать новые виды угроз и поведения, характерного для вредоносного программного обеспечения, и путем применения правил в сетях, защищенных Spectrum, предотвращать вторжения на самых ранних стадиях.

Рисунок 6. Схема работы Arbor Spectrum

Достоинства:

- Интеграция с программой ATLAS Intelligence и использование глобального облака Arbor — решение анализирует и оперативно реагирует на мировые угрозы в режиме реального времени.

- Различные устройства в линейке Arbor Spectrum, позволяющие решить задачи по защите от целевых атак в инфраструктурах любого размера.

- Подробная система журналирования и отчетов позволяет проводить глубокий ретроспективный анализ.

![]()

Check Point SandBlast

Check Point SandBlast — это механизм «песочницы» для анализа приложений и скриптов с целью поиска неизвестных угроз. Механизмы SandBlast встраиваются в существующие решения компании Check Point — в сетевые шлюзы и средства защиты рабочих мест. В линейке продуктов представлены следующие решения для различных продуктов CheckPoint:

- SandBlast Network Security — модуль SandBlast в виде программного блейда, который может разворачиваться на устройствах линейки NGFW (подробный обзор данной линейки, статья о технологии SandBlast). В качестве дополнительного модуля защиты SandBlast получает информацию для анализа от других программных блейдов и по результатам анализа может выдавать команды на блокировку вредоносного трафика.

- SandBlast Agent — продукт для защиты конечных точек, обеспечивающий целый комплекс функций: защиту от вирусных атак и вредоносного ПО, обеспечение безопасности веб-браузера, блокировка фишинговых сайтов и страниц, защита чувствительных данных (например, номеров кредитных карт), полнодисковое шифрование и другие. SandBlast Agent поддерживает разные варианты установки, отличающиеся набором защитных механизмов.

- SandBlast Cloud — решение для защиты облачного сервиса Office 365, позволяет фильтровать и анализировать в «песочнице» исходящие и входящие почтовые сообщения с вложениями на уровне всей компании.

Достоинства:

- Применение общей технологии для защиты разных каналов вторжения — возможность анализа сетевого трафика, защита почтового сервера, обеспечение безопасности конечных устройств.

- Встраивание продукта в инфраструктуру Check Point — возможность развертывания решения на существующем аппаратном обеспечении, интеграция управления и мониторинга с единым продуктом Check Point SmartConsole, снижение затрат на внедрение и администрирование.

- Поддержка анализа в «песочнице» большого числа типов файлов — обычных исполняемых файлов, различных скриптов, офисных документов с макросами и так далее.

![]()

Fortinet Advanced Threat Protection

Компания Fortinet придерживается комплексного подхода к защите от таргетированных атак. Решение Fortinet Advanced Threat Protection включает в себя пять продуктов — четыре аппаратных и один программный. В число устройств Fortinet Advanced Threat Protection входят межсетевой экран нового поколения (NGFW), модуль обнаружения атак, защищенный шлюз для электронной почты и брандмауэр веб-приложений, а также программный продукт FortiClient — решение для защиты конечных точек.

В основе же платформы Fortinet Advanced Threat Protection лежит специализированное решение для защиты от таргетированных атак — собственная «песочница» FortiSandbox, выполняющая анализ подозрительных приложений, скриптов, офисных документов и файлов другого типа. Отслеживаются и перехватываются файлы, передаваемые по сети, загружаемые с веб-сайтов, пересылаемые по электронной почте и запускаемые на рабочих местах. Каждый неизвестный файл передается на анализ в FortiSandbox, а результаты обрабатываются в облачной службе FortiGuard, которая аккумулирует данные со всех защитных компонентов, проводит аналитику и принимает решения о блокировке подозрительной активности.

Подробнее о работе Fortinet Advanced Threat Protection можно узнать в нашей аналитической статье.

Достоинства:

- Большой набор продуктов в составе общего решения, позволяющий закрыть большинство каналов возможного проникновения в защищаемую сеть.

- Интеграция брандмауэра веб-приложений в систему защиты от целевых атак, позволяющая повысить уровень защиты крупных инфраструктур, в которой присутствуют публичные веб-сервера.

- Высокий уровень защиты по результатам независимого тестирования.

![]()

Palo Alto Networks WildFire

Компания Palo Alto Networks известна благодаря своим профессиональным продуктам в области управления и защиты сетевого трафика – межсетевым экранам нового поколения и хостовой защите TRAPS. Решение по защите от направленных атак от Palo Alto Networks также направлено на анализ и фильтрацию файлов, передаваемых по сети по различным приложениям, например HTTP(S), SMTP(S), POP3, IMAP, FTP, SMB. Palo Alto Networks WildFire – компонент платформы безопасности Palo Alto Networks. Данный продукт анализирует перехватываемый сетевой трафик, разбирая множество прикладных сетевых протоколов, и детектирует APT-угрозы и сложные сетевые атаки на сетевую инфраструктуру и защищаемые компьютеры, находящиеся за сетевым устройством и своевременно блокирует угрозы используя сигнатуры скрытых туннелей, антивируса, IPS, DNS Sinkholing и Threat Intelligence. WildFire использует механизм песочницы, позволяющий провести поведенческий анализ для различных файлов, передаваемых по сети – приложений, архивов, офисных документов и т.д. Анализ данных WildFire может проводить непосредственно на локальной платформе, на которой он развернут, либо в глобальном облаке Palo Alto Networks, доступном по подписке. Для анализа в песочнице используются операционные системы семейства Windows, macOS, Android и офисные приложения внутри этих операционных систем.

Также Palo Alto Networks предлагает защиту рабочих станций и серверов Windows, используя технологию ловушек. Продукт так и называется TRAPS (ловушки). На сегодяшний день известно 113 методов эксплуатации уязвимостей, которые можно использовать в эксплойтах. И TRAPS реализует ловушки для каждого метода. Как только эксплойт пытается использовать хоть один известный метод эксплуатации, он сразу попадает в ловушку: процесс с эксплойтом останавливается и не требуется дорогостоящего лечения операционной системы. В год появляется 1-2 новых метода эксплуатации Windows и разрабочики сразу же добавляют для них новые ловушки. Данный метод позволяет ловить как известные, так и неизвестные эксплойты.

Достоинства:

- Единое устройство для анализа и блокирования загрузки вредоносного кода и каналов управления вредоносным кодом.

- Гибридные возможности анализа с использованием частного облака и облака Palo Alto Networks.

- Большой список поддерживаемых протоколов для анализа и перечня поддерживаемых типов файлов для обработки в песочнице, включая расшифрование SSL/TLS.

- Генерация сигнатуры для вредоносного кода в течении 5 минут.

- Интеграция песочницы Wildfire с хостовой защитой от эксплойтов TRAPS.

- Интеграция с использованием REST API с любыми другими решениями.

- Защита срабатывает на любом этапе APT: вторжение, распространение по сети, удаленное управление, вывод данных.

![]()

Proofpoint Targeted Attack Protection

Компания Proofpoint специализируется на защите электронной почты и почтовых серверов, поэтому решение по защите от целевых атак Proofpoint Targeted Attack Protection также рассматривает угрозу целевой атаки в разрезе проникновения в защищаемую сеть через зараженные почтовые сообщения. В отличие от всех конкурентов, Proofpoint не ставит перед собой целью закрыть все возможные точки проникновения, вместо этого предлагается использовать продукт Proofpoint Targeted Attack Protection как дополнительную надежную защиту электронной почты.

Proofpoint Targeted Attack Protection анализирует весь почтовый трафик на любых устройствах, включая мобильные, проверяя все почтовые вложения в облаке компании и обеспечивая защиту от фишинговых сообщений и ссылок в письмах. В продукте присутствует технология «песочницы» для неизвестных вложений, анализирующая файлы в облаке Proofpoint с использованием статического и динамического анализа. Кроме того, Targeted Attack Protection строит поведенческие шаблоны для каждого пользователя и выявляет отклонения от них для отражения аномалий в статистических отчетах. Подобный подход открывает возможность специалистам по информационной безопасности проводить ретроспективный анализ и выявлять этапы и технологии целевых атак.

Достоинства:

- Специализация на защите электронной почты, высокие компетенции компании Proofpoint в данной области.

- Обеспечение защиты при работе с почтовыми сообщениями на любых устройствах, включая мобильные.

- Использование облака для анализа потенциально опасных почтовых вложений в «песочнице» позволяет не тратить аппаратные ресурсы заказчика на решение данной задачи.

Комплексные решения

Вторая группа вендоров предлагает рынку комплексные решения, охватывающие максимальное число возможных каналов вторжения. На рынке комплексных продуктов распространено два основных подхода к созданию решений по защите от целевых атак — либо вендоры просто перепозиционируют существующую линейку продуктов как комплексное решение по защите от целевых атак, либо выпускают условно новый продукт, используя существующие технологии или объединяя текущие решения с помощью общих модулей для интеграции разных продуктов и корреляции данных между ними.

![]()

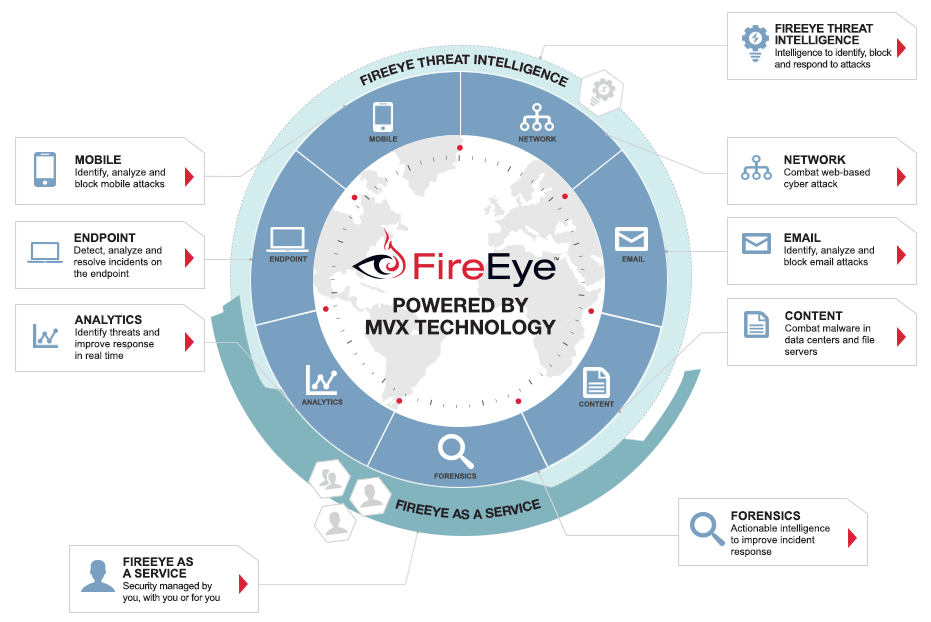

FireEye Threat Intelligence

Компания FireEye разработала большой набор компонентов, которые могут применяться для защиты от целевых атак. Все решения компании могут внедряться независимо друг от друга или совместно — для повышения общего уровня защищенности. Продукты FireEye нацелены на борьбу с угрозами вредоносного ПО и обеспечивают глубокий анализ и корреляцию различных факторов и событий для обнаружения сложных атак. Почти все компоненты снабжены фирменной «песочницей» для глубокого анализа поведения неизвестных приложений.

Рисунок 7. Компоненты защиты от целевых атак компании FireEye

Платформа FireEye Threat Intelligence включает в себя следующие средства защиты, так или иначе связанные с защитой от направленных атак:

- FireEye Network Threat Prevention Platform — платформа для анализа сетевого трафика, которая обеспечивает сбор информации о сетевой активности и анализ проходящего трафика в режиме реального времени. Дополнительно в данную платформу встраивается модуль Intrusion Prevention System, обеспечивающий защиту от различных видов «классических» сетевых атак, и модуль Network Forensics Platform, обеспечивающий сбор данных для модуля FireEye Investigation Analysis.

- FireEye Email Security Products — модуль проверки почтовых сообщений на наличие вредоносных вложений, подозрительных и фишинговых ссылок. Дополнительно модуль может выполнять функции по фильтрации рекламных писем.

- FireEye Investigation Analysis — данный модуль использует информацию, собранную другими функциональными компонентами, для проведения анализа информации на длительном временном периоде, для поиска замаскированных целевых атак и проведения различных расследований.

- FireEye Endpoint Threat Prevention — модуль защиты рабочих мест от вредоносного программного обеспечения и различных угроз безопасности.

- FireEye Mobile Security — модуль защиты портативных устройств, который может дополнительно интегрироваться с решениями класса MDM — контроль доступа и использования мобильных устройств.

- File Content Security — инфраструктурный компонент, который обеспечивает непрерывное сканирование и анализ ресурсов общего доступа в локальных сетях (сетевые шары, файловые сервера) на предмет размещения в них вредоносных и подозрительных программ, скриптов и других типов файлов.

- Threat Analytics Platform — объединяющий компонент, который применяет различные правила поиска угроз и проводит глубокий анализ данных к информации, собираемой другими модулями FireEye и сторонними продуктами, включая межсетевые экраны, антивирусы, операционные системы и многие другие.

Достоинства:

- Широкий набор компонентов, покрывающих большую часть распространенных методов борьбы с целевыми атаками.

- Глубокая экспертиза вендора в области борьбы с целевыми атаками.

- Возможность использовать технологии FireEye как сервис, без необходимости закупать и разворачивать сложное техническое обеспечение.

![]()

McAfee Advanced Threat Defense/Threat Intelligence

Компания Intel McAfee не представила на рынке отдельного продукта для решения задач по защите от целевых атак, но при этом вендор позиционирует возможность применения своих продуктов для выполнения данной задачи и, в первую очередь, речь идет о McAfee Advanced Threat Defense, средстве противодействия вредоносным программам и сложным видам атак. В отдельной брошюре Combatting Advanced Targeted Attacks: PROTECT рассматривается вариант с применением набора продуктов McAfee для построения защиты от целевых атак. По классификации Gartner продукты McAfee используют сразу все методы противодействия направленным атакам.

Рисунок 8. Технологии McAfee, применяемые для построения комплексной защиты от целевых атак

Защита от целевых атак, по мнению McAfee, выстраивается с помощью трех уровней:

- На первом уровне применяются продукты для защиты конечных точек, серверов, сети и веб-приложений: McAfee Server Protection, McAfee Endpoint Protection, McAfree Network Security Platform и McAfee Web Gateway. Данные продукты собирают необходимую для анализа информацию и обеспечивают противостояние атакам.

- Второй уровень представлен решением McAfee Advanced Threat Defense, которое анализирует полученные с первого уровня данные, включая потенциально вредоносные файлы, перехваченные в сети, на рабочих местах и на серверах, и, в случае выявления угроз, передает информацию на третий уровень.

- На третьем уровне продукт McAfree Threat Intelligence Exchange Server обеспечивает предоставление обратной связи для первого уровня по обнаруженным угрозам, с помощью данного продукта происходит обновление баз данных и политик безопасности для продуктов уровня конечных точек и сети.

Достоинства:

- Большой набор различных средств защиты, закрывающих большинство потенциальных каналов атак.

- Наличие глобальной сети обмена информацией об угрозах и атаках — McAfee Global Threat Intelligence — позволяет эффективнее противостоять целевым атакам на отрасли и группы компаний.

Trend Micro Deep Discovery

Решение Trend Micro Deep Discovery — это многомодульный продукт, обеспечивающий защиту и анализ информации на разных уровнях. Информацию, накапливаемую модулями Deep Discovery, предполагается обрабатывать с помощью встроенного решения по комплексному анализу событий, либо с помощью любой SIEM-системы.

Рисунок 9. Логическая схема решения Trend Micro Deep Discovery

Применяемые в Trend Micro Deep Discovery методы подпадают под описание первых трех методов по классификации, представленной выше — продукт обеспечивает анализ и накопление сетевого трафика и реализует функцию «песочницы», при этом в продукте не представлены модули для осуществления поведенческого анализа пользователей.

В состав Trend Micro Deep Discovery входят следующие продукты:

- Deep Discovery Inspector — сетевой анализатор, перехватывающий трафик и исследующий сетевую активность сети предприятия. Данный продукт способен обнаруживать сигнатурными и эвристическими методами сетевые атаки, передачу зараженных файлов по сети, а также выявлять в трафике управляющие команды, используемые для передачи инструкций сетевым червям. Продукт доступен в виде виртуального устройства или аппаратного решения. В последнем случае продукт допускает развертывание «песочниц» непосредственно внутри устройства.

- Deep Discovery Email Inspector — модуль проверки почтового трафика, позволяющий обнаружить зараженные вложения, фишинговые письма и другие угрозы, связанные с использованием электронной почты. Продукт содержит встроенные «песочницы», а также может использовать внешние, развернутые на Deep Discovery Analyzer.

- Deep Discovery Analyzer — сервис «песочницы» для анализа неизвестных, потенциально вредоносных файлов. Данный продукт может получать на анализ подозрительные файлы от продуктов Trend Micro, других компонентов Deep Discovery и продуктов других производителей, проводить их анализ и выносить вердикт относительно степени опасности.

- Trend Micro Endpoint Sensor — средство расследования инцидентов на конечных точках.

- Trend Micro Control Manager — средство централизованной работы с продуктами Deep Discovery, сбора и анализа журналов аудита и предоставления информации в виде подробных таблиц и отчетов.

Достоинства:

- Широкий набор специализированных модулей, разработанных специально для защиты от целевых атак.

- Возможность простой интеграции модулей с системами SIEM для построения комплексной мультивендорной системы обнаружения целевых атак.

- Возможность передачи файлов на анализ из любых источников и продуктов через специализированное SDK, а также возможностью создавать собственные «песочницы» у заказчика с любым установленным набором прикладного ПО.

- Применение проверенных технологий Trend Micro по защите от известных и новых сетевых вторжений и атак, проводимых на конечные точки (рабочие места и сервера).

Cisco Advanced Malware Protection

Cisco Advanced Malware Protection — комплексный продукт по защите от вредоносных программ и таргетированных атак. Cisco придерживается концепции комплексной многоуровневой защиты от целевых атак и не предлагает какой-либо отдельный специализированный продукт для этого. Однако данное решение предлагается как важный элемент системы защиты от целевых атак с применением сложных и уникальных образцов вредоносного кода. Оно может быть дополнено другими продуктами компании, например Cisco Stealthwatch или Cognitive Threat Analytics для анализа сетевого трафика, устройствами Cisco FirePOWER, Cisco ASA и т. д.

Cisco Advanced Malware Protection включает в себя набор компонентов для защиты различных объектов инфраструктуры:

- Cisco Advanced Malware Protection for Endpoints для защиты конечных точек;

- Cisco Advanced Malware Protection for Networks для реализации сетевой защиты;

- Cisco Advanced Malware Protection for Content для защиты электронной почты и веб-трафика.

Cisco Advanced Malware Threat Grid представляет собой унифицированное решение для статического и динамического анализа вредоносных программ и потенциальных угроз.

В Cisco Advanced Malware Protection for Endpoints присутствует собственная «песочница» для исполнения подозрительных программ и анализа их поведения. Детектирование производится различными методами — сигнатурной проверкой, анализом поведения приложений, различными видами эвристики и методом машинного обучения. Дополнительно в продукте реализована возможность записи данных о поведенческом портрете пользователя и его приложений, что позволяет проводить анализ по большому набору данных на длительном отрезке времени. Cisco Advanced Malware Protection for Endpoints работает на большом числе операционных систем — Windows, macOS, Linux и Android, что позволяет построить кроссплатформенную систему защиты.

Сетевая защита Cisco Advanced Malware Protection for Networks встраивается как дополнительный модуль в линейку аппаратных средств защиты Cisco Next-Generation Intrusion Prevention System и позволяет контролировать весь сетевой трафик с перехватом загружаемых и передаваемых файлов для их дальнейшего анализа. Также сетевая защита в комплексе Cisco Advanced Malware Protection может быть развернута на базе устройств Cisco Next-Generation Firewalls, Meraki MX UTM Platform и ISR-роутерах для защиты АСУ ТП.

Весь комплекс продуктов Cisco Advanced Malware Protection объединен общими функциями по анализу потенциально опасных программ, которые осуществляются в разворачиваемом частном облаке и включают в себя проверку подозрительных файлов в «песочнице», а также общим управлением и мониторингом.

Достоинства:

- Большой набор решений, покрывающих большинство возможных каналов атак, поддержка всех основных операционных систем для защиты конечных точек и мобильных устройств.

- Обеспечение высокого уровня защиты от массовых и уникальных вредоносных программ, деятельность которых можно отследить только анализом поведения за длительный период времени на рабочих местах.

- Широкие функции по визуализации угроз, отображение данных по любой активности на защищаемых компьютерах и возможность ручного управления системой.

- Интеграция с другими продуктами безопасности Cisco.

- Наличие специализированных решений для сложных инфраструктур и АСУ ТП.

Symantec Advanced Threat Protection

Как и у большинства лидеров в области борьбы с целевыми атаками и APT, компания Symantec в одном решении под общим названием Symantec Advanced Threat Protection представляет несколько продуктов, объединенных общей платформой аналитики и управления. Основным ядром платформы Symantec Advanced Threat Protection является облачная технология анализа потенциально вредоносных файлов с помощью «песочницы».

В решение Symantec Advanced Threat Protection входят компоненты Endpoint, Email и Network. Компонент для защиты конечных точек представляет собой легковесный агент, который собирает данные об активностях на защищаемых компьютерах и передает их для анализа в частное облако. Данный модуль может применяться самостоятельно или в составе Symantec Endpoint Protection — продукта с широким набором функций для комплексной защиты конечных точек. Компонент защиты электронной почты — это специальный модуль-надстройка для другого продукта компании — Symantec Email Security — облачного решения для защиты почтовых серверов. Сетевой модуль Symantec Advanced Threat Protection Network является сетевым решением для перехвата и анализа сетевого трафика в режиме реального времени и включает в себя функции обнаружения и предотвращения сетевых вторжений.

Достоинства:

- Удобная система мониторинга и визуального отображения информации об атаках в режиме реального времени с подробным описанием происходящих процессов.

- Глубокая интеграция продуктов Symantec Advanced Threat Protection с другими продуктами компании Symatec.

Российские решения по защите от целевых атак

Российский рынок средств защиты от целевых атак только начинает формироваться, на данный момент специализированные решения на рынке представили только два отечественных вендора — «Лаборатория Касперского» и компания InfoWatch. Продукты от данных производителей появились на рынке не так давно и пока мало заметны на фоне иностранных решений, но наблюдаются тенденции развития данного сегмента средств защиты.

![]()

Kaspersky Anti Targeted Attack Platform

Решение «Лаборатории Касперского» по защите от целевых атак было представлено только в этом году, но копания уже успела попасть в отчеты мировых аналитиков. Так, Radicati Group в своем отчете оценивает продукт Kaspersky Anti Targeted Attack Platform как нишевого игрока с хорошим будущим потенциалом. В основе Kaspersky Anti Targeted Attack Platform лежит целая платформа, включающая в себя множество сенсоров, собирающих различную информацию о процессах, происходящих в инфраструктуре защищаемой сети. Анализ собранной информации, корреляция различных событий и выявление аномальных ситуаций лежит в основе детектирования целевой атаки.

В состав платформы входят следующие компоненты:

- Сетевые сенсоры — модули по перехвату сетевого трафика, анализирующие обращения к веб-сайтам, почтовым и прокси-серверам. Включают в себя возможность извлечения почтовых вложений, загружаемых и передаваемых файлов для передачи их на анализ в модуль «Песочница».

- Сенсоры рабочих мест — небольшие программы, устанавливающиеся на конечные точки — рабочие станции и сервера. Выполняют перехват сетевого трафика на уровне отдельных станций, также направляя данные для анализа в другие модули.

- «Песочница» — отдельный модуль для анализа неизвестного программного обеспечения — почтовых вложений, загружаемых и передаваемых файлов. Поддерживается интеграция с облачной сетью Kaspersky Security Network для определения репутации файлов или с автономным частным облачным решением Kaspersky Private Security Network, изолированным от внешнего мира.

- «Центр анализа» — основное ядро системы, в котором проводится корреляция и анализ собранной информации, оцениваются и классифицируются угрозы по степени критичности. Кроме того, «Центр управления» обеспечивает управление всей системой защиты и предоставляет доступ администраторов к интерфейсу настройки и отчетов.

Рисунок 10. Архитектура решения Kaspersky Anti Targeted Attack Platform

Достоинства:

- Большое число модулей, охватывающих весь сетевой трафик в защищаемой инфраструктуре.

- Быстрая скорость внедрения сенсоров без изменения сетевых настроек и создания дополнительных нагрузок для сетевого оборудования и рабочих мест.

- Автоматическая классификация всех инцидентов по уровням опасности, выделение целевых атак в общем наборе отраженных угроз.

- Тесная интеграция с облачным центром Kaspersky Security Network и доступ к данным и аналитике от специалистов «Лаборатории Касперского».

InfoWatch Targeted Attack Detector

Решение InfoWatch Targeted Attack Detector представлено на рынке уже более двух лет и за это время было многократно внедрено в России. Особый подход компании InfoWatch — в глубоком контроле состояния рабочих станций, накоплении информации об активности пользователей и приложений в облачном сервисе и последующий анализ, основанный на работе с большими данными (big data). Основной агент Targeted Attack Detector устанавливается на конечные точки в инфраструктуре заказчика и собирает информацию об изменениях, происходящих в операционной системе. Решение постоянно сканирует различные характеристики объектов системы, классифицирует и анализирует эту информацию. Выявление целевых атак осуществляется путем сверки «срезов» состояний системы и выявления изменений и аномалий между состояниями в разное время.

Информация, собираемая агентами, передается на общий сервер, который осуществляет централизованную работу с информацией и реализует необходимую логику продукта. Также сервер управляет централизованным развертыванием агентов и их настройкой. Еще одним элементом решения InfoWatch Targeted Attack Detector является облачная экспертная система, в которой накапливается анонимная информация от всех пользователей продукта. Уникальные алгоритмы работы с массивами больших данных (big data) позволяют повысить эффективность обнаружения целевых атак.

Рисунок 11. Архитектура решения InfoWatch Targeted Attack Detector

Достоинства:

- Уникальный подход к обнаружению целевых атак путем построения «срезов» состояний операционной системы и к анализу изменений с помощью статистического и динамического анализа.

- Выявление проводимых целевых атак методом обнаружения аномалий и проведения ретроспективного анализа.

- Легковесность агентов, устанавливаемых на конечных точках, не нагружающих систему и не требующих изменения инфраструктуры при внедрении.

- Низкие требования к инфраструктуре заказчиков, выполнение основной работы в облаке компании InfoWatch.

- Возможность подключения аналитиков компании InfoWatch для изучения происходящих в системе процессов и помощи в решении возникающих вопросов и задач.

Но это далеко не все российские системы защиты от таргетированных атак. На волне импортозамещения образуются новые компании, стремящиеся занять перспективный рынок. Например, в сентябре публике была представлена система «Афина» от компании «АВ Софт», разработанная на базе открыто распространяемого исходного кода.

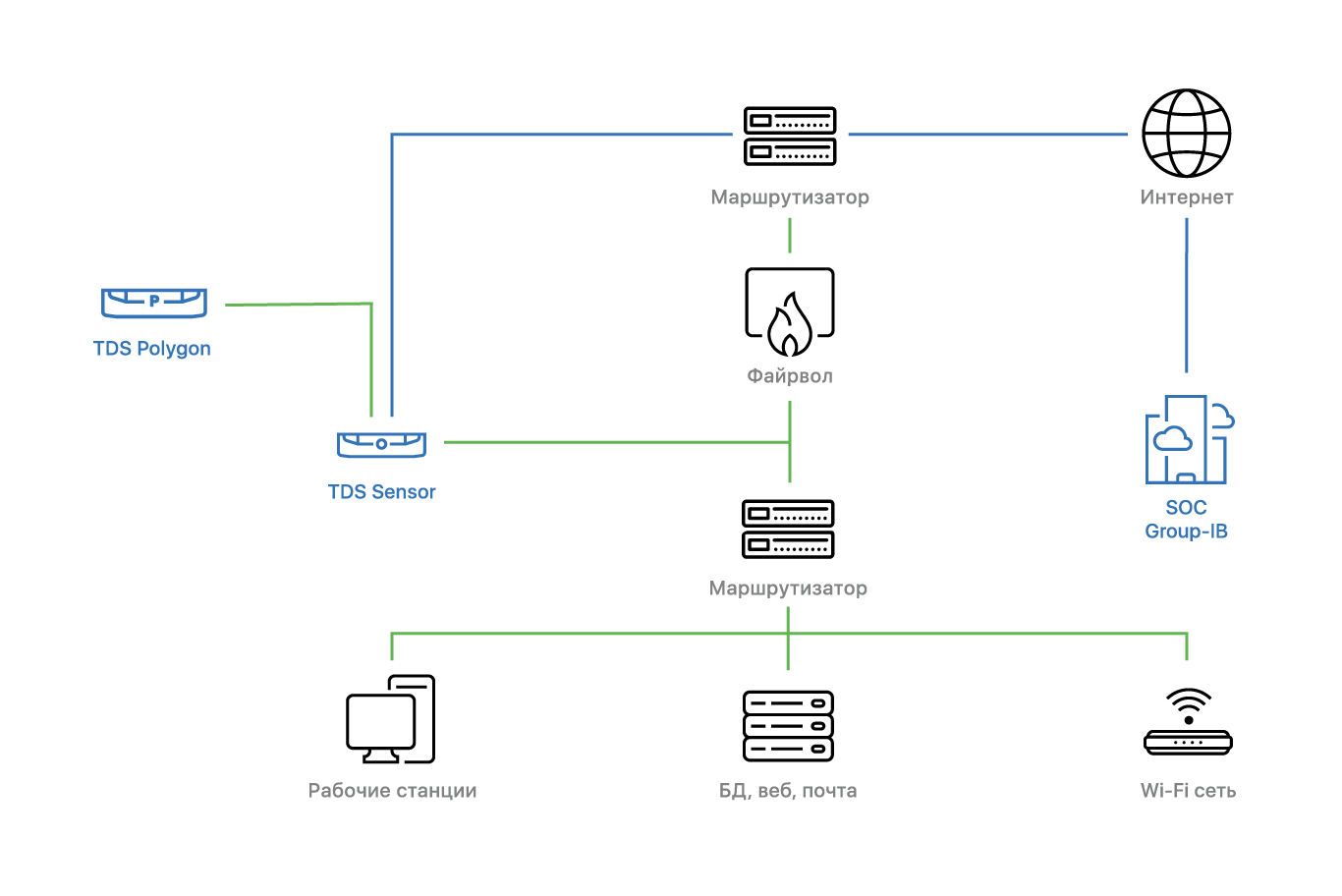

Group-IB – TDS

14 лет работы на рынке и участие в 80% расследований высокотехнологичных преступлений позволили российской компании Group-IB накопить опыт для создания системы обнаружения целевых атак TDS.

TDS анализирует данные с учетом информации, поступающей из Bot-Trek Intelligence – собственной высокотехнологичной системы Group-IB по слежению за инфраструктурой и взаимодействиями киберпреступников, позволившей компании дважды войти в отчеты Gartner в категории “Threat Intelligence”. Эти компетенции позволяют anti-APT продукту Group-IB лучше других находить сложные угрозы, в том числе исходящие из самого опасного хакерского комьюнити — российского.

Отдельного упоминания заслуживает бесплатно предлагаемое Group-IB в партнерстве с AIG в России страховое покрытие на случай, если инцидент все-таки случится. Таким образом, приобретая TDS, клиенты компании защищаются не только «технологических» угроз, но и от многих киберпреступлений с участием человеческого фактора, использования инсайдеров и социальной инженерии.

В состав комплекса TDS входят три модуля:

- TDS Sensor – сетевое устройство для анализа сетевых соединений, генерируемых защищаемой инфраструктурой. Выявляет коммуникации зараженных устройств с командными центрами, сетевые аномалии и необычное поведение устройств. Набор признаков, по которым определяется зловредная активность и настройки классификаторов обновляются ежедневно. TDS Sensor умеет извлекать потенциально-опасные объекты и из почтового трафика.

- TDS Polygon («песочница») – аппаратное решение, анализирующее поведение потенциально-опасных объектов в изолированной среде. Низкоуровневый системный монитор регистрирует все изменения, происходящие в системе после запуска/открытия объекта. Вердикт о степени опасности объекта выносится на основании работы классификатора, формируемого системой машинного обучения.

Алгоритмы машинного обучения, используемые в Polygon, прошли обучение на уникальной базе угроз, собранной Group-IB за 14 лет.

- SOC Group-IB. Если эта опция активирована, информация о выявленных инцидентах по защищенному каналу передается в SOC Group-IB, где события автоматически коррелируются и взвешиваются в системе, после чего анализируются специалистами Group-IB - круглосуточно и без выходных. Все данные об угрозах и результаты анализа инцидентов доступны в web-интерфейсе, в который встроена удобная тикет-система. В случае регистрации критических событий сотрудники Group-IB уведомляют клиента и оказывают поддержку по выявленному инциденту, которая может включать в себя работы по реагированию силами криминалистической лаборатории Group-IB.

Рисунок 12. Архитектура системы обнаружения целевых атак Group-IB TDS

Достоинства TDS от Group-IB:

- Круглосуточная поддержка экспертами SOC Group-IB “в комплекте”, что позволяет сократить трудозатраты на обслуживание системы со стороны клиента;

- Сочетание уникального опыта компании и технологий машинного обучения обеспечивают высочайщий уровень детектирования

- Удобный и наглядный веб-интерфейс, облачная система управления и отчётности;

- Уникальная для российского рынка услуга по страхованию киберрисков от AIG, предоставляемая бесплатно в комплекте с TDS;

- Помня, что ни одно решение не может дать 100% защиты от угроз, учитывайте, что Group-IB также предоставляет услуги по реагированию и расследованию инцидентов ИБ, а значит поможет оперативно остановить развитие инцидента и оформить доказательную базу согласно требованиям российского законодательства, если инцидент все же произошел

Таратынов Павел, начальник отдела безопасности сетевых технологий, ЗАО НИП «Информзащита»:

«В настоящее время в профессиональном сообществе уже не стоит вопрос — надо ли защищаться от целенаправленных атак и угроз «нулевого дня» (далее для краткости будет использоваться термин АРТ). Вопрос стоит в выборе наиболее эффективных средств и механизмов защиты в рамках комплексной системы информационной безопасности.

Статистика по инцидентам, отчеты аналитических агентств и вендоров, общение с заказчиками и наш практический опыт наглядно доказывают, что стать целью целенаправленных атак или пострадать от вредоносного ПО «нулевого дня» может практически любая организация среднего и крупного бизнеса. Возможность использования эксплойтов и ВПО «нулевого дня» появляется у все большого числа злоумышленников и, как следствие, расширяется круг потенциальных целей. Конечно же, в первую очередь злоумышленников интересуют финансовые организации, телекомы, госкомпании, где выгода от взлома очевидна.

По итогам проводимых нами экспресс-аудитов ИБ в сети заказчика, мы в 90% случаев находим следы активности вредоносного ПО, бот-сетей и другие угрозы. И это у заказчиков, у которых внедрены комплексные системы ИБ и выстроены процессы управления ИБ. К сожалению, этот факт в том числе показывает низкую эффективность традиционных сигнатурных средств защиты информации при обнаружении целенаправленных атак и угроз «нулевого дня».

Это не означает, что традиционные сигнатурные СЗИ можно «выкинуть на свалку» и нужно срочно заменить на новые решения. Однако необходимость дополнять существующую систему защиты специализированными решениями для обнаружения АРТ сегодня уже ни у кого не вызывает сомнений. Одним из вариантов таких решений, довольно эффективным и уже неплохо себя зарекомендовавшим, являются решения типа «песочниц».

Совместно с одним из наших заказчиков мы проводили тестирование «песочниц» на реальном интернет-трафике компании. Тревожным, но не удивительным стал факт обнаружения большого количества угроз «нулевого дня», которые пропустили традиционные сигнатурные СЗИ, весьма эффективные при противодействии известным угрозам. И таких примеров в нашем опыте довольно много.

Порекомендовать можно следующее: в первую очередь, необходимо реально оценить текущий уровень ИБ в организации. Для выполнения этой задачи мы в качестве альтернативы дорогостоящим и длительным комплексным аудитам предлагаем нашим клиентам проведение экспресс-оценки ИБ сети организации. Конечно, надо понимать, что это не полноценная замена аудиту, все зависит от задач заказчика, но для быстрой оценки реальной безопасности сети в большинстве случаев такой экспресс-оценки оказывается достаточно. Как минимум, это позволяет «подсветить» проблемные моменты и дает понимание, на что необходимо обратить внимание.

При выборе же средств защиты от целенаправленных атак и угроз «нулевого дня» мы рекомендуем предварительно проводить «пилотирование». Это позволит сделать осознанный и обоснованный выбор в пользу того или иного решения, подходящего именно для конкретной организации и инфраструктуры. К счастью, выбор на рынке сейчас очень широкий, и в каждом конкретном случае плюсы и минусы того или иного решения могут сыграть решающую роль».

Александр Русецкий, менеджер по продвижению инфраструктурных решений Центра информационной безопасности компании «Инфосистемы Джет»

Сегодня все больше компаний несут серьезные финансовые потери из-за целевых (или таргетированных) атак. Такие атаки сложно обнаружить и практически невозможно отразить классическими средствами защиты — межсетевыми экранами, IPS, веб- и почтовыми шлюзами, антивирусами и т. п. Несколько лет назад, в ответ на угрозы целевых атак, на рынке появились решения класса Anti-APT, обеспечивающие раннее выявление аномальных активностей в информационной инфраструктуре. Сейчас такие решения являются уже зрелыми, их применение рекомендовано международными стандартами и методологиями обеспечения информационной безопасности. При этом для каждой организации такое решение выбирается индивидуально и, как правило, представляет собой комплекс защитных средств («песочница», мониторинг сетевого трафика и поведенческий анализ, защита рабочих станций).

Как же грамотно подойти к этой задаче? Вот несколько рекомендаций, основанных на опыте тестирования и реального внедрения средств защиты от таргетированных атак у наших заказчиков.

Прежде всего следует определить, какой вектор атаки необходимо блокировать. Основная цель злоумышленников — монетизация результатов атаки. Чтобы защититься, организация должна знать свои бизнес-процессы, понимать, что и на каком этапе у нее могут украсть. Для этого полезно изучить аналитические отчеты специализированных компаний, международных и российских. Большую помощь в этом может также оказать консалтинг со стороны опытного интегратора. Важная вещь — референсные визиты. Они позволяют понять, с какими угрозами борются коллеги по отрасли, и ознакомиться с независимым мнением.

Следующий шаг — изучение представленных на рынке решений в области ИБ и составление сравнительной таблицы: по функционалу, плюсам/минусам, стоимости, «дорожным картам» (и тут в помощь как раз представленный Anti-Malware.ru обзор рынка защиты от целевых атак, а также написанный специалистами компании «Инфосистемы Джет» выпуск журнала Jet Info, посвященный защите от таргетированных атак: http://www.jetinfo.ru/jetinfo_arhiv/obzor-reshenij-po-zaschite-ot-tselevykh/2016). Это позволит понять, каких усилий и средств потребует внедрение того или иного Anti-APT-решения и какие проблемы можно решить с его помощью. Выбирая производителя, следует принять во внимание существующий ИБ-ландшафт организации: если в инфраструктуре используются средства защиты конкретного вендора, логично остановиться на продукте из его же портфеля, поскольку это упростит интеграцию; если целью ставится построение платформонезависимого решения, имеет смысл присмотреться к самостоятельным специализированным Anti-APT продуктам.

Важный этап проекта по внедрению Anti-APT — тестирование, в том числе на копии реального трафика. Это позволит понять, что нового привносит Anti-APT по сравнению с уже имеющимися средствами ИБ, а также оценить реальную производительность решения, количество ложных срабатываний и т. д. Кроме того, тестирование поможет определить, в каких случаях имеет смысл включать режим блокировки, чтобы работа Anti-APT не сказывалась на производительности основных бизнес-процессов организации.

Выводы

Целевые атаки являются серьезной угрозой безопасности инфраструктур практически каждой организации — бизнеса любого размера, государственных органов, банков, предприятий промышленности и многих других. Увеличение числа направленных целевых атак и развитых устойчивых угроз (APT) требует новых средств защиты для сохранения высокого уровня безопасности информационных систем. Традиционный набор средств защиты информации, достойно защищающий от массовых угроз, не способен противостоять злоумышленникам, которые нацелились на взлом конкретной инфраструктуры. Вендоры продуктов для информационной безопасности отреагировали на набирающий популярность вид атак и предлагают множество решений, выполняющих функции по обнаружению и противодействию целевым атакам.

Мировой рынок традиционно представлен большим число крупных вендоров, предлагающих продукты разного уровня, как по стоимости, так и по качеству защиты. Некоторые производители, например Intel Security (McAfee) и Cisco, решили не выпускать отдельного решения для защиты от целевых атак, но публикуют набор рекомендаций по совмещению существующих продуктов для достижения необходимой цели. Другие разработчики выпустили специализированные продукты со своими модулями, компонентами и системами управления, к этой группе можно отнести компании Trend Micro, FireEye, «Лабораторию Касперского», Group-IB и InfoWatch. Но всё же большая часть вендоров идут по пути выпуска специализированных продуктов для наращивания существующей системы защиты в общей экосистеме — например, Symatec, Fortinet, Check Point и Palo Alto Networks.

Защита от направленных атак может выполняться разными методами, основанными на защите различных каналов атак с помощью современных технологий детектирования. С этой точки зрения производители разделились на две группы — одни сосредоточились на собственной специализации и предложили новый продукт, закрывающий только один вид атак: Arbor Networks предлагает решение для защиты сетевого трафика, Palo Alto Networks — для сетевого трафика и защите от эксплойтов на конечных точках, Proofpoint — для защиты электронной почты. Другая группа — вендоры с универсальными решениями, закрывающими большое число каналов вторжений.

Отечественный рынок защиты от целевых атак пока представлен всего двумя вендорами. Подходы «Лаборатории Касперского», InfoWatch и Group-IB несколько отличаются — первые ставят в приоритет анализ сетевого трафика, вторые — анализ состояния операционной системы и локальных ресурсов. Group-IB добивается высокой эффективности благодаря интеграция с собственной системой киберразведки, отмеченной в отчетах Gartner. У каждого продукта есть свои достоинства и недостатки, оценить которые поможет опытная эксплуатация и подробные сравнения решений.