В статье описывается практическое применение технологии Check Point SandBlast Threat Extraction — одного из ключевых компонентов Check Point SandBlast. Данная технология предназначена для оперативного исключения из файлов, передаваемых пользователю по сети, потенциально опасного содержимого и предоставления ему чистых реконструированных файлов.

Введение

Обмен документами, деловая переписка, осуществляемые в электронном виде, позволяют значительно сократить время, необходимое для принятия решений и заключения значимых для организации договорных отношений. Однако, как и у любой медали, тут есть и обратная сторона.

Все чаще злоумышленники используют электронную почту и присущее любому человеку любопытство и чрезмерную ответственность, чтобы внедрить в корпоративную инфраструктуру организации зловредный код. Эксплойты (используемые в дальнейшем для подтягивания «тяжелой артиллерии») размещаются в сообщениях электронной почты в виде вложений или ссылок, открывая которые, сотрудник «распахивает двери» корпоративной сети злоумышленнику. К тому же, зависимость пользователей от социальных сетей и размещения там всевозможной информации о себе (место работы, должность, фотографии, сведения о коллегах – «в друзьях» ) позволяет злоумышленнику без особых усилий получить необходимую информацию и подготовить пользователю «персонализированное» сообщение. Такое сообщение никак не будет выдавать свою злонамеренность, но заставит пользователя отреагировать соответствующим образом, необходимым злоумышленнику.

Просмотр вложенных файлов и переход по ссылкам осуществляется по разным причинам, например:

- простое любопытство;

- письмо пришло якобы от руководителя или надзорного органа (или с адресов, очень похожих на них), и на исполнение поручений, представленных в письме, отводится слишком мало времени, чтобы прояснить ситуацию.

Во многих крупных организациях уже используются так называемые «песочницы» — решения, позволяющие осуществлять эмуляцию среды развертывания зловредного кода и выявить потенциальную опасность. Однако большинство случаев песочницы работают только в режиме обнаружения, а не блокирования (предотвращения). В таком режиме вредоносный код эмулируется после или параллельно его фактической доставке жертве. За это время его уже могут успеть запустить и атака начнет реализовываться. Следовательно, необходимо будет принимать меры, чтобы предотвратить его дальнейшее распространение. Но независимо от того, какой режим работы установлен в «песочнице», эмуляция и обнаружение опять же требуют определенного времени, а бизнесу для решения его задач присланные данные нужны прямо сейчас.

Одна из египетских легенд гласит: «Фараон настолько боялся быть отравленным, что просил писцов переписывать все приходящие сообщения на свои папирусы, но это занимало длительное время». Одно из таких решений, выступающее в качестве «писцов» из египетской легенды, но позволяющих оперативно (мгновенно и автоматически) предоставить бизнес-пользователям содержимое материалов переписки в безопасном виде, предложила компания Check Point в своей технологии SandBlast Threat Extraction (для краткости будем использовать сокращение TEx).

Принцип работы Check Point SandBlast Threat Extraction

Принцип работы SandBlast Threat Extraction звучит очень просто — исключить все потенциально опасное содержимое из документа, присланного сотруднику организации.

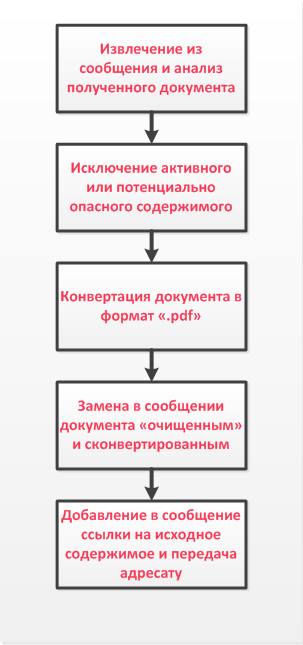

Алгоритм работы TEx в общем виде представлен на рисунке ниже.

Рисунок 1. Общий вид алгоритма работы Check Point SandBlast Threat Extraction

Из письма, направленного сотруднику по электронной почте, извлекается файл-вложение. Этот файл анализируется и из него исключается все активное и потенциально опасное содержимое, например:

- свойства документа;

- макросы в документе;

- гиперссылки и др.

После удаления такого содержимого полученный файл конвертируется в формат PDF для обеспечения большего уровня защищенности. Сконвертированный и очищенный файл прикрепляется к тексту письма, при этом в тело письма добавляется ссылка на исходный файл, который размещается на шлюзе безопасности и передается в «песочницу» для последующего детального анализа компонентом SandBlast Threat Emulation (см. обзор «Обзор технологии Check Point SandBlast Zero-Day Protection») . Сформированное сообщение передается адресату. При желании, пользователь может не просто скачать проверенный файл, а получить целиком оригинальное письмо. Кроме того, скачивание файла и получение оригинального письма осуществляются без участия (вмешательства) администратора или службы поддержки.

Пример использования Check Point SandBlast Threat Extraction

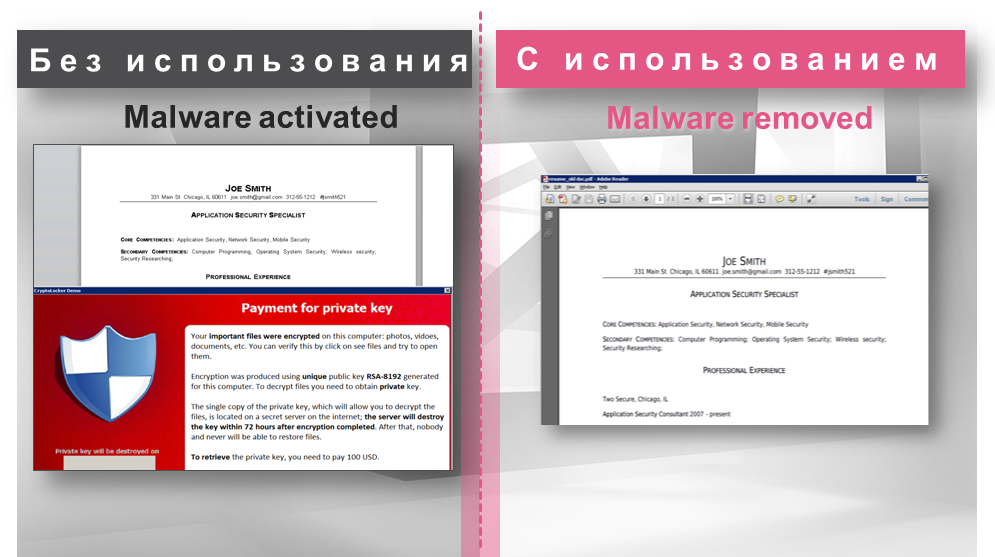

В качестве примера работы Check Point SandBlast Threat Extraction может быть продемонстрировано получение письма, содержащего документ с резюме кандидата на вакантную должность, «начиненного» потенциально опасным содержимым — вирусом-шифровальщиком. На рисунке ниже приведено:

- слева — открытие файла без использования TEx;

- справа — когда технология TEx применяется организацией.

Рисунок 2. Пример открытия потенциально опасного файла без использования и с использованием технологии SandBlast Threat Extraction

С правой стороны на этом рисунке приведен уже очищенный и сконвертированный в формат PDF файл, содержащий резюме кандидата. Однако системный администратор при настройке TEx может указать типы файлов, которые необходимо анализировать, а также определить, будет ли файл конвертироваться в формат PDF или он останется в письме в исходном формате.

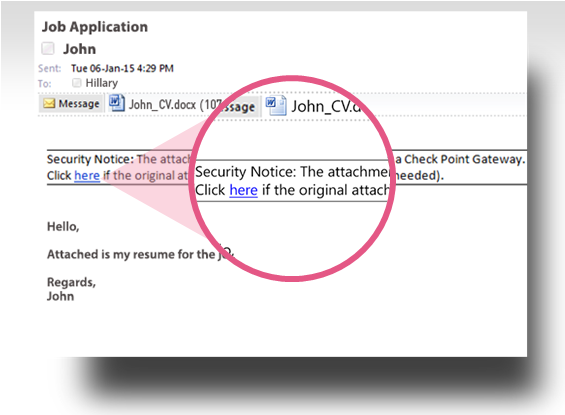

Адресату данного письма после очистки будет предоставлено письмо (приведено на рисунке ниже), содержащее:

- очищенный файл (в исходном или сконвертированном формате);

- ссылку на исходный файл.

Рисунок 3. Пример письма с очищенным файлом

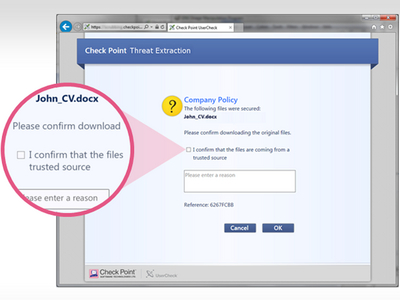

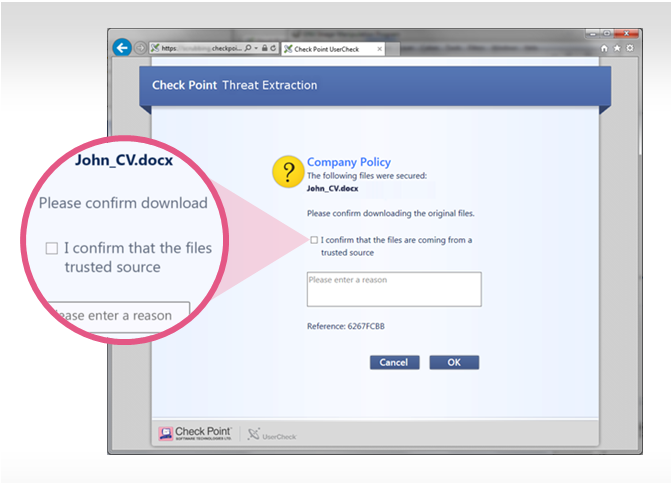

При нажатии адресатом на ссылку (при необходимости получить исходный файл) ему отобразится окно, в котором он фактически принимает всю ответственность на себя, подтверждая получение файла от доверенного источника. Кроме того, в этом окне он должен указать причину необходимости открытия исходного файла. Это еще один барьер, заставляющий пользователей дополнительно подумать, прежде чем открыть исходный файл.

Рисунок 4. Окно запроса и обоснования необходимости открытия исходного файла

Выводы

Технология Check Point SandBlast Threat Extraction позволяет оперативно предоставить бизнес-пользователям содержимое материалов переписки в гарантированно безопасном виде, пока исходное содержимое проходит детальную проверку в «песочнице».

Эта технология оперативна потому, что не осуществляется анализ содержимого передаваемых файлов на предмет наличия в них именно зловредной начинки, а просто исключается любое активное или потенциально опасное содержимое (без разделения на «зловред» и «не зловред»). Фактически информация из передаваемых потенциально опасных файлов пересобирается системой на лету в формат PDF. При необходимости, например, если после конвертации файл потерял часть форматирования, пользователь может запросить оригинал и получить его после детального анализа в песочнице.

Гибкость настройки SandBlast Threat Extraction позволяют системному администратору указать типы файлов, которые необходимо анализировать, а также определить, будет ли файл конвертироваться в формат PDF или останется в письме в исходном формате.