Искусственный интеллект становится обязательным атрибутом систем защиты информации. Механизмы машинного обучения уже присутствуют внутри антивирусных программ, сканеров, поисковиков и многих других цифровых продуктов. Задача кибербезопасника — найти наиболее эффективные решения.

- Введение

- Какие задачи ИБ решаются с помощью искусственного интеллекта?

- Поисковые системы для кибербезопасников

- 3.1. DNSdumpster

- 3.2. Exploit Database

- 3.3. FullHunt

- 3.4. GreyNoise

- 3.5. Intelligence X

- 3.6. Netlas

- 3.7. ONYPHE

- 3.8 Searchcode

- 3.9. Shodan

- 3.10. Urlscan.io

- 3.11. Wigle

- ИИ-инструменты для кибербезопасников

- Генеративные инструменты в кибератаках

- Выводы

Введение

Объём рынка искусственного интеллекта в России постоянно увеличивается. Его ежегодный прирост составляет около 20 % (по данным Центра стратегических разработок). Согласно прогнозам аналитиков, наметившийся тренд продлится до 2030 года. Применение ИИ для повышения кибербезопасности постепенно становится приоритетной задачей.

Активная интеграция алгоритмов на базе машинного обучения актуальна как для крупных корпораций, так и для среднего и малого бизнеса. Потребность в постоянном совершенствовании защиты вызвана ростом хакерских атак, против которых традиционные средства неэффективны. Только за 2022 год, по данным Фонда развития интернет-инициатив, количество киберпреступных операций увеличилось на 54 %. В 2023–2024 гг. наметившаяся тенденция сохранилась.

Защита на базе машинного обучения способна оперативно реагировать на инциденты и надёжно обеспечивать конфиденциальность данных. Неудивительно, что спрос на инструменты искусственного интеллекта в кибербезопасности остаётся высоким. Постоянно появляются новые продукты и решения. Весьма востребованны «умные» поисковые системы и ИИ-инструменты.

Какие задачи ИБ решаются с помощью искусственного интеллекта?

Главная цель использования ИИ в информационной безопасности — усиление защиты. Разработчики таких инструментов предлагают решения по борьбе с угрозами для корпоративных сетей, облачных хранилищ, онлайн-сервисов.

Задачи искусственного интеллекта в ИБ — это обнаружение и предотвращение кибератак, противодействие утечкам данных, сохранение цепочек поставок, совершенствование контроля и управления доступом, мониторинг поведения пользователей и выявление несанкционированных действий. Кроме того, решения на основе ИИ выполняют поиск уязвимостей, прогнозируют угрозы на основе выявленных трендов, распознают и блокируют фишинг, спам, действия ботов, мошенническую активность.

Применение технологий искусственного интеллекта в информационной безопасности обширно. Они используются в поисковиках, антивирусах, межсетевых экранах, системах предотвращения утечек (DLP), комплексах обнаружения событий и аномальной активности, инструментах борьбы с фродом.

Поисковые системы для кибербезопасников

Сегодня на рынке существует большое количество сервисов, которые позволяют решать ряд задач из области обеспечения информационной безопасности. Мы отобрали самые популярные ресурсы такого рода и составили обзор.

DNSdumpster

Один из ведущих инструментов, который одновременно используют и безопасники, и хакеры. Он предназначен для поиска сведений о доменах и IP-адресах. Создатель DNSdumpster — австралийская компания Hacker Target. Она специализируется на разработке онлайн-сканеров уязвимости для крупных и малых предприятий.

Рисунок 1. Интерфейс сайта DNSdumpster

Задачи DNSdumpster:

- добыча информации о домене и поддоменах, получение DNS-записей, связанных с определённым IP-адресом;

- обнаружение пропущенных поддоменов и неправильно настроенных DNS-записей;

- сбор сведений в ходе проведения тестирования на проникновение;

- быстрая идентификация атаки;

- получение ценных сведений для выстраивания стратегии защиты.

Сервис DNSdumpster бесплатен, однако у него есть ограничение по количеству хостов. Тем, кто его достиг, разработчики предлагают платные сервисы с аналогичными алгоритмами поиска данных.

Exploit Database

Общедоступная и ежедневно обновляемая база данных, в которой содержится каталог уязвимостей и эксплойтов. Её используют тестировщики, аналитики, консультанты, специалисты по кибербезопасности и разработчики программного обеспечения. В Exploit Database можно найти описания брешей (название, тип, автор, дата создания и др.), версии уязвимого программного обеспечения и ссылки на исходные коды эксплойтов.

Рисунок 2. Интерфейс сайта Exploit Database

Инструмент работает через сайт. Если требуется офлайн-версия, можно развернуть её на операционной системе семейства Linux.

Ограничения Exploit Database:

- Ненадёжность представленных эксплойтов. База может содержать устаревший контент, недостоверную информацию и пр.

- Необходимость проверять информацию перед использованием.

- Большой объём записей, для которых приходится определять критерии фильтрации.

Ключевое преимущество Exploit Database — её интерфейс. Через него организованы автопоиск и извлечение данных, а также интеграция с другими системами (например, со сканерами уязвимостей, платформами тестирования на проникновение). Ещё одна сильная сторона — возможность анализа и модификации кода эксплойта. Программисты могут изучать исходные данные и адаптировать их под конкретные сценарии.

FullHunt

Система с применением ИИ, задача которой — помогать безопасникам управлять площадью атаки для их организаций. FullHunt выявляет доступные извне активы, которые могут стать мишенями хакерских операций, а также обнаруживает уязвимости и небезопасные конфигурации. Разработчик инструмента — канадская компания FullHunt LTD.

Рисунок 3. Интерфейс сайта FullHunt

Разработчики предлагают два варианта доступа к платформе: «Community» и «Enterprise». Первый вариант бесплатен, даёт доступ к базовым функциям поиска. Тарифный план «Enterprise» отличается расширенными возможностями поиска, позволяет вести непрерывный мониторинг и отслеживать сертификаты TLS, а также обеспечивает пользователя рядом других преимуществ. Предусмотрена бесплатная пробная версия сроком на семь дней.

GreyNoise

Сервис с применением искусственного интеллекта, включающий в себя сеть сенсоров и аналитическую подсистему. Первая ведёт сбор данных о текущей онлайн-активности, бизнес-приложениях и вредоносном трафике, а вторая помечает соответствующим образом IP-адреса и классифицирует обнаруженные действия. С помощью GreyNoise можно повысить эффективность работы службы безопасности за счёт устранения ложных срабатываний и выстраивания приоритетов при реагировании на реальные угрозы. Разработчик сервиса — американская компания GreyNoise Inc.

Рисунок 4. Интерфейс сайта GreyNoise

Чтобы начать работу, необходимо создать бесплатную учётную запись. Все версии платформы находятся в свободном доступе в течение пробного периода. После его завершения пользователь может оформить платную подписку. Информацию о стоимости можно узнать в службе поддержки клиентов.

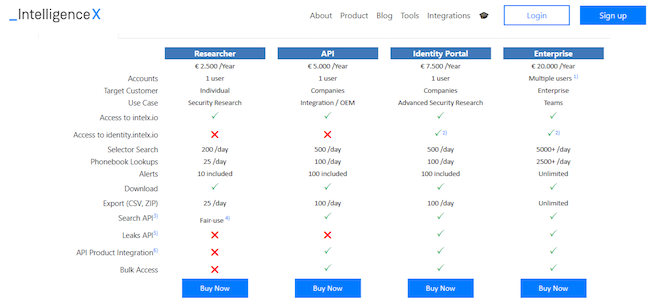

Intelligence X

Поисковая система и архив данных. Разработчик — одноимённая независимая технологическая компания, основанная в 2018 году в Праге. Предложенный Intelligence X инструмент обладает следующими особенностями:

- расширенная база поиска (включая даркнет, данные Whois и пр.);

- поиск по конкретным терминам (адресам электронной почты, доменам, URL, IP-адресам и пр.);

- специфическая система хранения архивов с результатами поиска.

Рисунок 5. Тарифные планы Intelligence X

Поисковик Intelligence X — платный, но базовые функции находятся в открытом доступе. Стоимость зависит от тарифа. Имеется бесплатный тестовый семидневный период.

Netlas

Комплекс приложений для интернет-аналитиков. В него входят все необходимые кибербезопасникам инструменты для получения технической информации о доменных именах, IP-адресах, сайтах, приложениях и прочих онлайн-активах. Продукт Netlas разработан одноимённой компанией из Армении.

Рисунок 6. Интерфейс сайта Netlas

Преимущества Netlas:

- эффективный интернет-сканер;

- возможность создавать сложные поисковые запросы с разными условиями и операторами;

- широкий диапазон средств для обнаружения площади атаки;

- поиск по всему контенту веб-страницы.

Разработчики предоставляют бесплатный доступ к сервису, однако в свободном доступе он позволит обрабатывать не более 50 запросов в день. Чтобы увеличить лимиты, необходимо оформить подписку. Клиентам доступны два тарифа: «Freelancer» и «Business», за 30 и 150 долларов в месяц соответственно.

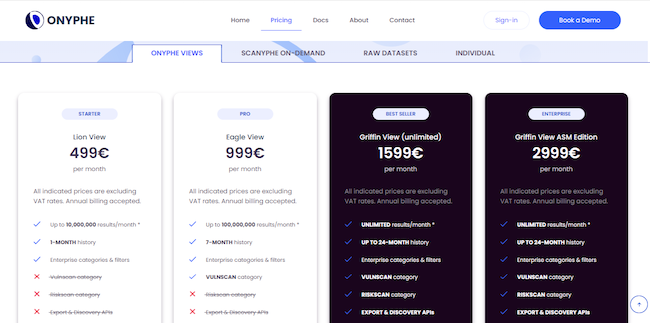

ONYPHE

Поисковая система, нацеленная на обнаружение уязвимостей. Функциональность ONYPHE позволяет сканировать все онлайн-ресурсы, включая даркнет. Разработчик — одноимённая французская компания.

Рисунок 7. Тарифные планы ONYPHE

Часть функций поисковика ONYPHE доступна бесплатно, но для полноценного сканирования их недостаточно. Расширенные функциональные возможности есть только в платных подписках. Их стоимость зависит от выбранного тарифа и варьируется от 499 до 2999 евро в месяц.

Searchcode

Поисковая система с применением искусственного интеллекта. Находится в открытом доступе, может использоваться любым желающим. Автор Searchcode — австралиец Бен Бойтер. Поисковик охватывает:

- 75 млрд строк кода из 40 млн проектов;

- реальные образцы функций, программных интерфейсов и библиотек на 243 языках;

- более 10 общедоступных источников кода (например, Bitbucket, CodePlex, Fedora Project, GitLab).

Рисунок 8. Интерфейс сайта Searchcode

В Searchcode можно настраивать фильтрацию по языку, источнику, количеству строк кода. Настройки фильтров сохраняются в следующем поисковом запросе, однако пользователь при необходимости может очистить их.

Shodan

Первый поисковик, нацеленный на разные типы сетевых узлов. Он может находить данные с веб-камер, компьютеров, принтеров, маршрутизаторов, мобильных телефонов и других устройств, подключённых к интернету. Shodan собирает информацию по протоколам HTTP, FTP, SSH, Telnet, IMAP, SNMP, SMTP, SIP и RTCP.

Разработчик Shodan — американец Джон Мэтерли. Проект был запущен в 2009 году.

Рисунок 9. Интерфейс сайта Shodan

Преимущества поисковика Shodan:

- еженедельное обновление данных;

- удобный мониторинг сети;

- получение уведомлений в режиме реального времени;

- простая интеграция с браузером (нужен лишь плагин для Chrome и Firefox, который можно скачать на сайте разработчика).

Поисковик Shodan является платным. Пользователям доступны три тарифных плана: «Freelancer», «Small Business» и «Corporate», за 69, 359 и 1099 долларов в месяц соответственно.

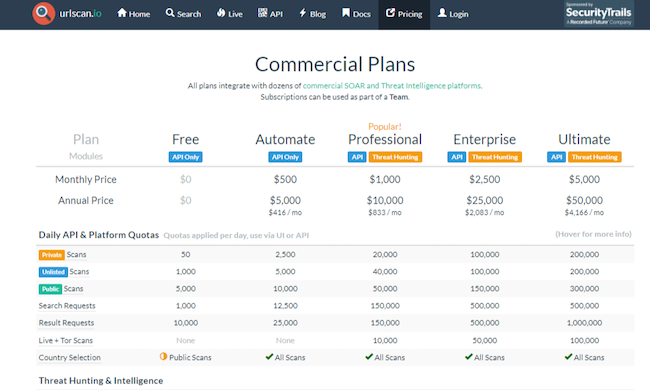

Urlscan.io

Сканер со встроенным искусственным интеллектом, анализирующий веб-сайты и URL на предмет рисков. Он был создан в 2016 году Йоханнесом Гилгером. Urlscan.io помогает обнаруживать потенциальные и реальные угрозы и выявлять уязвимости в системе защиты.

При оценке сканер рассматривает такие аспекты, как контент и структура ресурса, наличие вредоносного кода, присутствие сомнительных ссылок, попытки фишинговых атак и несанкционированного доступа, зарегистрированные факты нарушений в прошлом (проверка репутации ресурса), наличие небезопасных конфигураций и устаревшего ПО.

Сервис Urlscan.io имеет репутацию надёжного, имеет открытый исходный код. Безопасность обеспечивается за счёт выполнения сканирования в контролируемой среде.

Преимущества Urlscan.io:

- Фишинговая лента. Система ежедневно обнаруживает вредоносные и фишинговые URL.

- Удобные программный (API) и пользовательский (GUI) интерфейсы.

- Совместимость с большинством популярных платформ оркестровки и автоматизации (SOAR), как коммерческих, так и свободно распространяемых. Интеграция с ними осуществляется по ключу API.

- Бесплатная пробная версия любого тарифа на 30 дней.

- Подробные аналитические отчёты с информацией о домене, IP-адресе, SSL-сертификате и пр.

- Возможность мониторинга в настоящем времени.

Рисунок 10. Тарифные планы Urlscan.io

Часть базовых функций Urlscan.io бесплатны, но для полноценной работы сканера лучше подключить один из платных пакетов, перечень которых показан на иллюстрации выше.

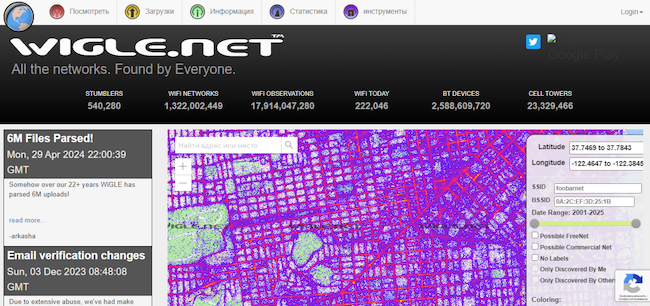

Wigle

Название Wigle — аббревиатура от Wireless Geographic Logging Engine. Это «умный» поисковик, собирающий сведения о вайфай-точках по всему миру. Сервис помогает повысить безопасность беспроводной сети.

Рисунок 11. Интерфейс сайта Wigle.net

Wigle ведет поиск по следующим критериям:

- координаты GPS;

- тип шифрования;

- MAC-адрес;

- SSIP (по целому значению или его части);

- сила сигнала.

Поисковик Wigle бесплатен. Его база данных состоит из общедоступной информации от обычных пользователей. Загрузить сведения о беспроводных точках доступа может любой желающий через мобильное приложение разработчика Wigle.

ИИ-инструменты для кибербезопасников

Поисковики полезны, но выстроить на них надёжную защиту невозможно. Мы собрали несколько популярных инструментов с искусственным интеллектом, которые пригодятся для предотвращения и нейтрализации угроз.

Darktrace

Методы машинного обучения, применяемые в этом продукте, позволяют анализировать активность пользователей и формировать паттерны поведения. Благодаря этому программа способна отличать нормальное состояние от потенциальной угрозы. При обнаружении тревожных сигналов Darktrace отправляет уведомление в службу безопасности компании.

Рисунок 12. Устройство платформы Darktrace

Задачи Darktrace:

- непрерывный анализ и обучение на базе полученных данных;

- распознавание угроз информационной безопасности и автономное реагирование на них;

- оповещение об опасности.

Инструмент Darktrace помогает в защите от вирусов, промышленного шпионажа, потери данных. Разработчиком является одноимённая британская компания.

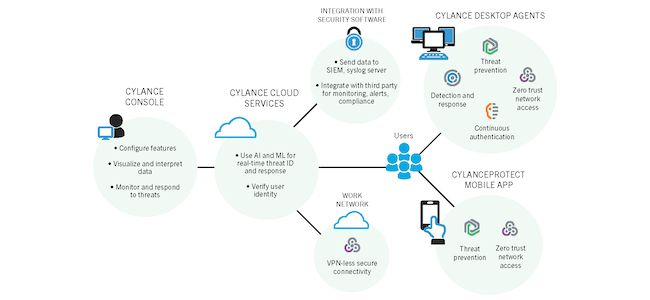

Cylance

Задача продукта — анализировать кибератаки в настоящем времени и прогнозировать их появление в будущем. Разработчиком является американская корпорация Cylance Inc., но текущий собственник — BlackBerry Ltd., которая выкупила компанию в 2019 году. Впрочем, Cylance остаётся её основным информационным продуктом. Он интегрирован с коммуникационной платформой BlackBerry Spark.

Рисунок 13. Архитектура решений Cylance

Особенность Cylance состоит в том, что он базируется на математическом моделировании, а не на сигнатурах. Это позволяет инструменту реализовывать блокировку угроз при помощи поведенческого анализа, а также оценивать алгоритмы программ и классифицировать их на вредоносные и безопасные. Основной минус Cylance — сложная модернизация системы.

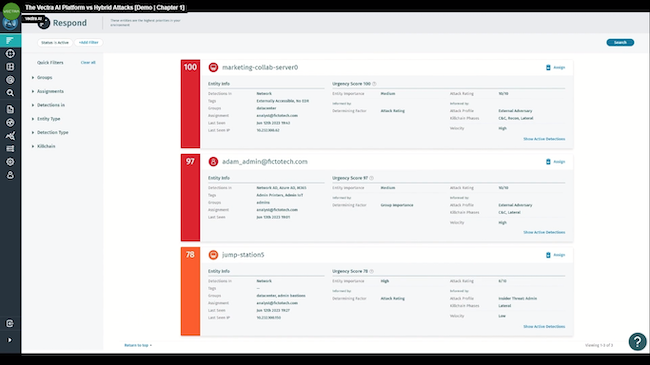

Vectra AI

Система анализа атак, предназначенная для обнаружения угроз. Разработчик — американская ИТ-компания с таким же названием. Основу Vectra AI составляет искусственный интеллект, который выявляет закономерности в поведении злоумышленников и сортирует сигналы о вредоносных действиях. Затем полученные данные сравниваются и каждому инциденту присваивается приоритет. В систему поступают не только собственные данные производителя, но и сведения об атаках из AWS, Microsoft Azure, Google Cloud, Microsoft 365, Microsoft Azure AD.

Рисунок 14. Интерфейс платформы Vectra AI

Хотя инструмент многократно доказывал свою эффективность, не все готовы к его использованию. Алгоритм работы программы сложен. Интуитивно понять его без инструкции может далеко не каждый.

Генеративные инструменты в кибератаках

Технологии на базе искусственного интеллекта проникают и в среду хакеров. Такие инструменты называют «тёмным» или «наступательным» ИИ. Их применение привело к тому, что атаки злоумышленников стали более изощрёнными. Поэтому старые методы обеспечения безопасности перестали работать.

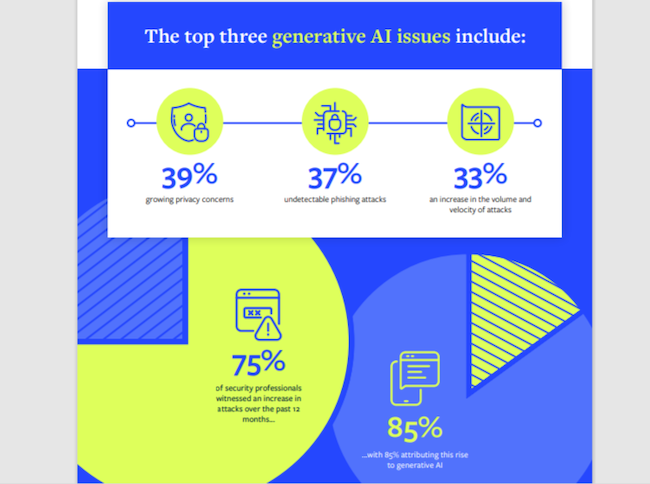

Особую опасность представляет наступательный генеративный ИИ. С его помощью хакеры создают новые алгоритмы атак, которые легко обходят защиту. Так, в аналитической отчётности американской ИБ-компании Deep Instinct говорится, что только за прошлый 2023 год 75 % опрошенных специалистов по информационной безопасности отметили многократный рост числа попыток взлома, причём в 85 % случаев при атаке был использован генеративный ИИ.

Кроме того, не так давно мы публиковали разбор злых аналогов ChatGPT: xxXGPT, WormGPT, WolfGPT, FraudGPT, DarkBERT, HackerGPT.

Рисунок 15. Инфографика из отчёта Deep Instinct за октябрь 2023 года

Основные проблемы, порождаемые наступательным генеративным ИИ:

- рост скорости и объёмов атак;

- малозаметность фишинга и попыток взлома;

- угроза раскрытия конфиденциальной информации.

Злоумышленники научились точно идентифицировать системы защиты и моделировать такое поведение, которое не вызывает подозрений. Чтобы хакерам не удавалось обходить средства контроля, кибербезопасникам приходится постоянно держать руку на пульсе и отслеживать постоянно меняющиеся алгоритмы взлома.

Выводы

Применение искусственного интеллекта существенно облегчает работу кибербезопасников. Однако это не даёт стопроцентной защиты информации. Специалистам приходится решать такие проблемы, как необходимость оперативной обработки терабайтов «зашумлённых» данных и потребность в постоянном поиске новых эвристических решений, способных устранять угрозы. Пока реализовать какой-либо единый подход по эффективному применению искусственного интеллекта в информационной безопасности не удаётся. Впрочем, эксперты отрасли не прекращают попыток и постоянно совершенствуют защитные системы.