Тема безопасности киберфизических систем пока редко поднимается в обсуждениях среди ИБ-сообщества России. Хотя появление «умных» девайсов, IoT, самоуправляемых устройств уже стало полноценной реальностью, оценка их защищённости ещё ждёт своего часа. Этой теме уделили внимание на мероприятии «Рутокен Day 2025».

- Введение

- Киберфизические системы… Что это такое?

- Критическая ситуация с безопасностью киберфизических систем

- Надежность или кибербезопасность?

- Ландшафт угроз для киберфизических систем

- Подходы к защите киберфизических систем

- Реалии защищенности киберфизических систем в России

- Необходимо внедрять концепцию корневого доверия (RoT)

- Выводы

Введение

Среди главных тем второй технологической партнерской конференции «Рутокен Day 2025» была безопасность киберфизических систем. Ей было уделено такое же внимание, как и двум другим основным темам пленарной части: развитию технологий электронной подписи и текущим трендам управления доступом.

Появление безопасности киберфизических систем (КФС) среди главных тем для ИБ многим кажется закономерным. О существовании многочисленных устройств КФС знают все. К ним относятся самые разные продукты: всевозможные разновидности «умных» систем, IoT, беспилотные автомобили и автономные дроны, самоуправляемые комбайны и горнопроходческие машины, самолеты, лампочки, светодиодные ленты — эти устройства уже есть повсюду. Но при этом как будто никто не замечает отсутствия оценки уровня их безопасности.

Рисунок 1. Круглый стол по развитию защиты киберфизических систем на «Рутокен Day 2025»

Основные отговорки звучат так:

- Устройства слишком простые — ломаться нечему, компрометировать нечего.

- Некоторые КФС, наоборот, чрезмерно сложны (например, авионика) и их защитой занимаются профессионалы.

- Передаваемые данные якобы не нуждаются в защите, важнее обезопасить системы их сбора.

Этот перечень можно продолжать бесконечно.

Казалось бы, все ясно. Кибербезопасность киберфизических систем — это частный случай их общей безопасности. Предполагается, что их можно защищать существующими ИБ-средствами. Однако специфику их защиты осознали уже давно. По отдельным направлениям (например, кибербезопасность автомобилей) исследования ведутся уже более 10 лет. Но тема общей кибербезопасности КФС до сих пор остается на периферии ИБ-обсуждений.

Появление на «Рутокен Day 2025» темы защищенности КФС — это достижение «Компании “Актив”». Там создан одноименный департамент, его руководитель Алексей Лазарев выступил в роли ведущего третьего круглого стола на конференции.

Рисунок 2. Алексей Лазарев, «Компания “Актив”»

Участниками круглого стола стали:

- Дмитрий Даренский, руководитель направления промышленной кибербезопасности в Positive Technologies.

- Марина Сорокина, руководитель направления в отделе развития продуктов «ИнфоТеКС».

- Владимир Карантаев, менеджер по анализу эффективного использования аппаратных средств, «Лаборатория Касперского».

Почему тема КФС привлекла «Компанию “Актив”»? Она хорошо известна на рынке своими средствами аутентификации и электронной подписи «Рутокен», технологиями защиты ПО от копирования и пиратства Guardant, проектами консалтинга и аудита в сфере ИБ. Поэтому тема КФС достаточно близка ее специализации.

Киберфизические системы… Что это такое?

Тема «особого» отношения к КФС на российском рынке сразу отметили участники круглого стола. Как сказала Марина Сорокина, вопрос «Что это такое?» нередко возникает даже при общении с заказчиками. Многие участники рынка часто не понимают, какой смысл вкладывается в понятие КФС, настолько широкий набор продуктов, систем, устройств можно отнести к этому классу.

Участники круглого стола сошлись на мнении, что под киберфизическими системами (КФС) следует понимать «интеллектуальные системы, в которых уже на этапе проектирования заложено взаимодействие их физических элементов и вычислительной сети». К таким устройствам можно отнести как классические АСУ ТП, так и индустриальный интернет вещей (IIoT), беспилотный транспорт, элементы «умного города», городской инфраструктуры и т.д.

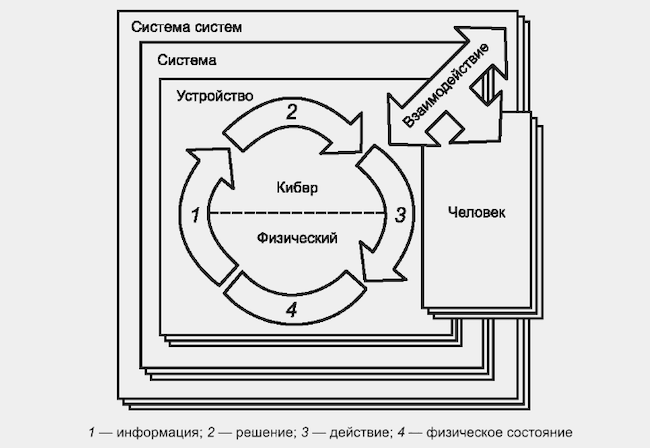

Отметим, что понимание КФС только формируется не только у заказчиков, но и у регуляторов рынка. Важным достижением 2024 года стало принятие российского ГОСТ Р 71576-2024 «Системы киберфизические». Он вступил в силу с 1 января 2025 г. Концептуальная модель КФС, согласно ГОСТу, теперь представлена в следующем виде.

Рисунок 3. Концептуальная модель киберфизических систем, согласно ГОСТ Р 71576-2024

В ГОСТ Р 71576-2024 особо выделено, что к системам КФС могут относиться как отдельные киберфизические устройства (например, «умная» лампочка), так и комплекты из одного или нескольких киберфизических устройств, которые в результате совместного применения образуют КФС (например, «умный дом»). Более того, системы КФС могут включать несколько подсистем КФС, каждая из которых может состоять из одного или нескольких киберфизических устройств.

ГОСТ описывает также и архитектуру киберфизических устройств через пятиуровневую систему:

- Уровень 1: «Коммуникационная среда».

- Уровень 2: «Конверсия».

- Уровень 3: «Киберуровень».

- Уровень 4: «Самопознание».

- Уровень 5: «Самоконфигурация».

Рисунок 4. Функции киберфизических систем (КФС) по ГОСТ Р 71576-2024

Критическая ситуация с безопасностью киберфизических систем

Получается, что уровень безопасности КФС критически низкий, причем не только в России, но и во всем мире? Рассмотрим оценки для России.

Как отметил Владимир Карантаев («Лаборатория Касперского»), недавно компания Positive Technologies провела при поддержке Минпромторга анализ состояния КФС на российском рынке. Согласно полученным оценкам, у 40% исследованных промышленных объектов были обнаружены серьезные изъяны в их киберзащищенности. К числу нарушений относились случаи, которые могут быть использованы злоумышленниками и их эксплуатация может вызвать нарушение функционирования промышленных объектов.

С этой оценкой согласился Дмитрий Даренский (Positive Technologies). Он отметил, что на сегодняшний день задача обеспечения технической защиты для индустриальных информационных систем внесена в список планов предприятий только благодаря появлению в 2017 году закона о КИИ. Какой достигнут результат?

«За прошедшие восемь лет порядка 26% предприятий только подошли к запуску проектов по технической защите своих критических систем».

Другими словами, 3/4 российских компаний еще даже не приступали к задачам повышения кибербезопасности своих индустриальных систем.

Надежность или кибербезопасность?

Может, системы КФС настолько защищены «на конструкционном уровне», что задача повышения их кибербезопасности не является приоритетной? Чтобы ответить на этот вопрос, необходимо сделать небольшой экскурс в историю.

До сих пор многие продолжают рассматривать кибербезопасность КФС как синоним их надежности. Принципы высокой надежности (отказоустойчивости) закладывались еще на этапе их проектирования. Этот же подход применяется и в отношении разработки их программной части. Поэтому формально многие не выделяют кибербезопасность КФС в отдельную категорию. Отчасти это происходит еще и потому, что кибербезопасность даже не заложена в принципиальную модель (концепцию) самих устройств.

В то же время КФС часто функционируют удаленно от их пользователя, часто они располагаются на территории, где находится потенциальный нарушитель — например, при саботаже. Это создает особые риски. Эти девайсы могут подвергаться DDoS-атакам (или участвовать в них), взлому, эксплуатации уязвимостей и пр. В отличие от активно продвигаемого мнения всплеск подобных атак против КФС начался задолго до 2022 года, отметила Марина Сорокина («ИнфоТеКС»).

Особенностью этих кибератак является то, что дело не исчерпывается выводом из строя КФС или нарушением логики их функционирования. Эти устройства могут сами становиться источником кибератак против других систем. В этом случае отсутствие внимания к безопасности КФС становится угрозой не только для производителя и владельца, но и для пользователей других промышленных систем, которые не относятся к КФС.

Рисунок 5. Марина Сорокина, «ИнфоТеКС»

Ландшафт угроз для киберфизических систем

«Ландшафт угроз для КФС очень сложный. Это связано прежде всего с тем, что понятие КФС охватывает в себе как промышленные системы, так и бытовые устройства. В результате немногие понимают, как правильно интерпретировать требования к их кибербезопасности, — отметил Дмитрий Даренский (Positive Technologies). — Более того, ландшафт угроз КФС не меняется уже десятилетия, хотя первые инциденты начали происходить еще в конце 1980-х годов».

Все это создает особые трудности. Подходы к безопасности из начала 1990-х гг. ограничивались только вводом логина-пароля на рабочей станции. Внедрение встроенных систем криптографии в промышленности идет сейчас крайне медленно из-за узости рынка. Многие промышленные устройства являются уникальными, поэтому ожидать появления сколько-нибудь значимых объемов можно ожидать не раньше 10–25 лет. Рыночные рычаги в таких условиях отсутствуют. В результате риски получаются завышенными.

Можно взять для примера бытовые «умные» лампочки. Там «китайская» криптография уже активно внедряется и ее распространение идет полным ходом в России, обратила внимание Марина Сорокина («ИнфоТеКС»). В этих устройствах нет российской криптографии, а российские заказчики не диктуют свои требования.

Подходы к защите киберфизических систем

Согласно принятому ГОСТу, для обеспечения кибербезопасности КФС должны быть удовлетворены следующие требования:

- устойчивость их работы;

- конфиденциальность используемых данных;

- устойчивость к злонамеренным атакам;

- возможность обнаружения вторжений.

Для противодействия злонамеренным действия при эксплуатации КФС требуется обеспечить, согласно ГОСТу, выявление:

- небезопасных управляющих действий;

- ситуаций выхода за ограничения безопасности;

- случаев потери управляемости.

При проектировании новых КФС разработчикам необходимо проводить анализ рисков и выявлять условия, при которых КФС может перейти в состояние, приводящее к потере управляемости.

Однако следует принять во внимание, что парк находящихся в эксплуатации КФС уже насыщен многочисленными устройствами, которые разрабатывались, когда еще не было ГОСТа. Отказаться от них невозможно. Они будут оставаться в инфраструктуре компаний. Поэтому проблема, как защищать их и обеспечить их кибербезопасность, останется.

Рисунок 6. Владимир Карантаев, «Лаборатория Касперского»

Вендоры пытаются повысить защищенность существующей экосистемы настолько, насколько это возможно, отметил Владимир Карантаев («Лаборатория Касперского»). Для их защиты применяются все возможные средства накладной безопасности, организуется эффективный мониторинг, принимаются правила реагирования на случай инцидентов или подозрений. Хуже всего обстоят дела с реагированием. Требования ИБ очень сложно переводить на язык технологов. Убедить их в существовании рисков и необходимости выстраивать адекватные меры противодействия, не всегда удается.

Реалии защищенности киберфизических систем в России

Как уже было отмечено, компания Positive Technologies провела исследование российского рынка КФС и получила оценку, какие классы систем защиты используются. Как заявил Дмитрий Даренский, в подавляющем большинстве случаев компании используют только антивирусную защиту плюс межсетевые экраны. Если говорить о средствах защиты каналов передачи данных для КФС, то в реальности охват такой формы защиты составляет менее 1% компаний.

Все участники круглого стола согласились, что антивирус и файрвол — это только «гигиена», «джентльменский набор» средств защиты. Их должны иметь все компании, но фактически, как показали результаты исследования, даже такие наборы используют только 40% предприятий.

Индустриальные системы давно подвергаются целевым кибератакам, отметил Дмитрий Даренский, это не просто случайное заражение вредоносным кодом, а целенаправленная, подготовленная операция, против которой «средства гигиены» бесполезны и неэффективны.

Рисунок 7. Дмитрий Даренский, Positive Technologies

Но опасность ситуации даже еще выше, чем уже сказано. Большие проблемы связаны с тем, что более 80% ИБ-сотрудников, которые занимаются эксплуатацией промышленных систем, являются специалистами по администрированию средств защиты, а не по их разработке, отметил Дмитрий Даренский. Поскольку каждый случай в промышленной сфере уникальный, в том числе с точки зрения набора применяемых КФС, необходимо понимать архитектуру применяемых «умных» устройств для организации эффективного противодействия киберугрозам, а также особенности их эксплуатации и реальные пути для кибератак. Без этого крайне сложно обеспечить надежную защиту.

Что имеем в итоге? Наблюдается огромный разрыв между тем, какие стандарты разрабатываются в стране, и тем, что на самом деле существует в реальной жизни.

Необходимо внедрять концепцию корневого доверия (RoT)

Очевидно, что большинство КФС являются «вещью в себе». Применение накладных средств защиты оказывает влияние только на данные, которые передаются между этими устройствами. Но нельзя защитить данные, если не защитить само устройство. Оно будет моментально атаковано, отмечает Марина Сорокина («ИнфоТеКС»).

«Бесполезно только шифровать данные между устройствами, — дополняет Владимир Карантаев («Лаборатория Касперского»). — Надо переходить к другим принципам и разрабатывать устройства, которые способны сохранять свои эксплуатационные свойства во враждебной эксплуатационной среде. Надо переводить безопасность КФС в область технологий, чтобы получить возможность достигнуть поставленной цели».

В качестве возможного решения участники круглого стола назвали концепцию корневого доверия (Root-of-Trust, RoT). Ее разработкой занималась Trusted Computing Group (TCG), где были сформированы требования к выбору компонентов для повышения доверия и безопасности в вычислительных системах и обеспечения гарантии того, что системы действуют надлежащим образом для своих приложений.

Надо отметить, что концепция RoT не только задает определенный набор надежных функций. Ее интеграция часто требует использования специализированного чипа (TPM), работа которого позволяет выявлять надежные источники данных, на которые можно положиться при работе криптографической системы.

Безусловно надо выстраивать цепочку доверия, подчеркнула Марина Сорокина. В этом случае работа КФС по своим характеристикам не будет существенно отличаться от корпоративных систем, где уже применяется концепция RoT. Отличие состоит только в том, что для КФС нет непосредственного пользователя как субъекта, который получает доступ к устройству и взаимодействует с ним. Все остальное очень похоже.

Выводы

Если подытожить результаты обсуждения проблем с кибербезопасностью КФС на круглом столе «Рутокен Day 2025», то их много, они разнообразны, их надо решать. Появление ГОСТ Р 71576-2024 отражает то, что регуляторы наконец не только осознали проблему, но и стали принимать меры для решения задачи. Предстоит сделать еще немало, но процесс уже запущен.