Современная инфраструктура данных развивается, но её защита остаётся малоэффективной из-за использования узкопрофильных ИБ-инструментов. Поэтому рынку необходимы новые решения, которые упростят управление информацией и обеспечат высокий уровень её защиты, — платформы безопасности данных (Data Security Platforms).

- Введение

- Как эволюционировали методы защиты данных

- Атомарный подход к защите — причина появления слабых мест в инфраструктуре

- Выводы

Введение

Конфиденциальные данные являются ценными активами для компаний, так как обеспечивают им конкурентоспособность на рынке, помогают точно формулировать бизнес-цели и достигать их. Несанкционированное раскрытие такой информации может привести к серьёзным последствиям, и речь идёт не только о прямых финансовых потерях.

Так, например, по данным исследования института SANS и компании CrashPlan, больше всего организации опасаются репутационных рисков, что, в свою очередь, грозит потерей клиентов, снижением доли на рынке или стоимости акций. На втором месте — риск наступления юридических последствий. Для российских компаний этот риск становится весьма актуальным: в декабре 2024 года президент России Владимир Путин подписал федеральные законы № 420-ФЗ и 421-ФЗ, существенно ужесточившие Кодекс об административных правонарушениях и Уголовный кодекс. Эти документы касаются оборотных штрафов, идея которых обсуждается с 2022 года после волны кибератак, приведших к утечкам данных и поднявших вопрос об ответственности за защиту конфиденциальной информации.

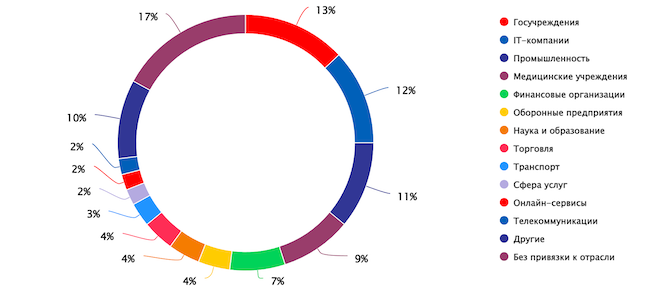

Результатом каждой второй успешной атаки на организации в первом полугодии 2024 года стала утечка подобных сведений. Больше всего от действий хакеров страдают государственные органы, промышленность, медицинский сектор, финансовая отрасль и ИТ-компании.

Рисунок 1. Распределение количества утечек по отраслям (источник: ptsecurity.com)

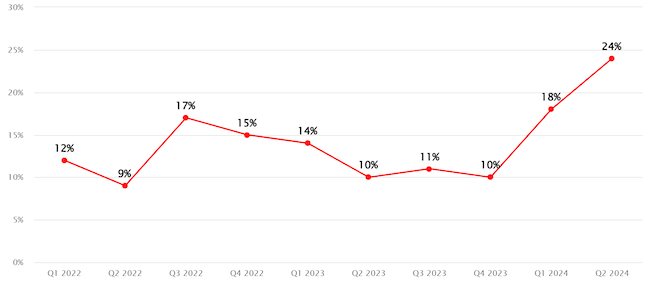

Ключевыми целями преступников стали кражи учётных данных и коммерческой тайны. Кроме того, в связи с текущей геополитической ситуацией интерес хакеров к подрыву инфраструктуры и к публикации украденных данных только усиливается. Об этом сообщает Positive Technologies в своём отчёте о киберугрозах, основанном на анализе объявлений с форумов теневого рынка и сообщений о публично раскрытых инцидентах.

Рисунок 2. Динамика утечек учётных данных из организаций (источник: ptsecurity.com)

Становится очевидным: при постоянном увеличении объёма данных и их разнообразия компаниям необходимо не только эффективно хранить и обрабатывать эту информацию, но и обеспечивать её безопасность. Теперь защита данных — критически важная задача, с которой существующие системы кибербезопасности, судя по объёмам утечек, справляются недостаточно эффективно.

Как эволюционировали методы защиты данных

В последние десятилетия инфраструктура хранения и обработки данных претерпела значительные изменения, которые отражают развитие технологий, трансформацию потребностей бизнеса и подходов к безопасности. Условно этот процесс можно разделить на четыре этапа.

Ручное управление данными: 1980-е — конец 1990-х годов

В этот период большинство компаний имели относительно небольшое количество ИТ-активов: 100–200 компьютеров и 10–20 серверов. Бизнес ещё не был полностью цифровизирован, и критически важная информация хранилась в основном на бумаге или в простых электронных форматах. Сама защита данных не была в фокусе внимания, компании беспокоились о безопасности информации в целом, применяя базовые инструменты: файрволы, антивирусные программы и системы обнаружения вторжений (IDS / IPS).

Цифровая трансформация: начало 2000-х годов

На старте нового тысячелетия компании начали активно цифровизировать свои процессы. Инфраструктура стала более сложной, ИТ-активы теперь были централизованы и часто находились в одном или двух офисах. Значительно выросло и количество информации, требующей защиты. Компании начали осознавать угрозы утечек и стали классифицировать данные. Появились первые фокусные решения для защиты информации, ключевыми из которых были системы предотвращения утечек (Data Leak Prevention, DLP).

Расширение ИТ-возможностей: середина 2000-х — середина 2010-х годов

В течение следующего десятилетия бизнес продолжал активную цифровизацию, а инфраструктура стала распределённой. Наблюдался бум использования баз данных и файловых хранилищ, а некоторые компании делали первые шаги по внедрению облачных технологий. С увеличением объёма данных и их разнообразия DLP-системы уже не закрывали всех потребностей в защите, в связи с чем возникли специализированные решения для разных объектов инфраструктуры, например системы контроля и защиты баз данных — DAM и DBF (Database Activity Monitoring и Database Firewall). Подход к обеспечению безопасности стал более комплексным ещё и за счёт защиты пользователей.

Эра больших данных: середина 2010-х годов — наши дни

Цифровизация бизнеса достигла пика, а данных стало настолько много, что теперь они «живут своей жизнью». Сейчас информация — среди основных активов компаний, а при выстраивании бизнес-процессов всё чаще применяется подход «data-driven». Для этого бизнес активно использует технологии сбора и анализа больших данных (big data), что требует ещё более глубокой защиты информации. Однако многие компании продолжают использовать ранее разработанные инструменты (DLP, DBF, DCAP и другие), каждый из которых решает конкретную задачу, а не даёт полной защиты данных.

Атомарный подход к защите — причина появления слабых мест в инфраструктуре

Чтобы защитить современную гетерогенную инфраструктуру со множеством внутренних взаимосвязей с помощью традиционных инструментов, необходимо внедрить большое количество систем безопасности. Так, по результатам опроса Positive Technologies, компания со штатом более 1000 человек в среднем использует шесть различных продуктов для защиты данных.

Для этого необходимы не только финансовые инвестиции, но и значительные усилия со стороны сотрудников, которым приходится самостоятельно поддерживать эти решения и интегрировать их как между собой, так и с другими внутренними процессами. Обычно при таком подходе невозможно достичь качественного покрытия инфраструктуры и собирать актуальные данные в любой момент времени. Как показал опрос Positive Technologies, при таком подходе специалисты по ИБ в среднем оценивают уровень защищённости данных компании на два из пяти баллов. На фоне увеличения штрафов за утечки, организации рискуют столкнуться с очень серьёзными финансовыми последствиями.

В связи с этим возникла потребность в комплексном подходе к защите, который позволил бы специалистам по ИБ в реальном времени получать информацию о следующем:

- Сколько всего данных в инфраструктуре прямо сейчас?

- Где они находятся и как связаны друг с другом?

- Где хранится чувствительная информация?

- Кто имеет к ней доступ и как его ограничить?

- Кто и как обращается к чувствительным данным?

Поиск соответствующего решения актуален как в России, так и на глобальном рынке. Например, в 2023 году аналитические агентства KuppingerCole и Forrester говорили о важности интеграции различных функций безопасности в единую платформу, которую компания Gartner назвала новым классом решений — Data Security Platform (DSP).

Что предлагает датацентричный подход

Для результативной защиты информации индустрия ИБ разработала датацентричный подход, который призван обеспечить безопасность данных на всех этапах их жизненного цикла — от создания и хранения до передачи и уничтожения — независимо от того, где они находятся и как используются.

Этой задаче соответствует новый класс решений — DSP. В основу заложена идея интеграции разных инструментов и технологий защиты в существующие процессы управления информацией, а также автоматического обнаружения и классификации данных. DSP обеспечивает единый интерфейс для мониторинга и анализа состояния безопасности инфраструктуры, что позволяет быстро выявлять уязвимости и реагировать на инциденты.

Кроме того, такие платформы поддерживают интеграцию с другими системами безопасности, что помогает создавать гибкую и адаптивную архитектуру защиты. Можно не только улучшить защищённость данных, но и освободить время сотрудников для более важных задач.

Отечественные вендоры уже разрабатывают такие инструменты. Например, Positive Technologies представила MVP-версию продукта PT Data Security, в основу которого заложена идеология DSP. Решение позволяет в настоящем времени и с минимальным участием человека выявлять критически важные элементы, содержащие чувствительную информацию, и анализировать матрицу доступа и обращения к данным. Чёткое представление о реальном положении дел помогает компаниям вовремя предупреждать утечки и усложняет задачу злоумышленникам.

Ключевая функция ранней версии PT Data Security — автоматизированная классификация данных. Продукт позволяет находить различные классы критически значимой информации независимо от формата хранения. Это упрощает процесс управления данными и позволяет сосредоточиться на их защите.

Выводы

За последнее десятилетие ценность данных сильно возросла, усугубились и последствия их компрометации. Это сделало утечку конфиденциальной информации одним из недопустимых событий для компаний. Тем не менее каждая вторая успешная атака на организации в первом полугодии 2024 года обернулась утечкой. Следовательно, настало время пересмотреть подход к обеспечению безопасности данных и предложить рынку новые эффективные меры защиты.

Так возникла концепция Data Security Platform. В отличие от узкоспециализированных инструментов, продукты такого класса обеспечивают более глубокую интеграцию ИБ с бизнес-процессами и позволяют компаниям адаптироваться к новым вызовам, сохраняя защищённость одного из ключевых активов. Российские вендоры уже идут в сторону создания подобных решений; пример — продукт PT Data Security.