Распространение виртуальных инфраструктур приводит к появлению новых угроз и заставляет по-новому подходить к безопасности. На чём строятся эффективные подходы к обнаружению вторжений в облачные системы (Intrusion Detection Systems, IDS)?

- Введение

- Два подхода к обнаружению вторжений

- Какие бывают решения для обнаружения вторжений

- Почему обычные подходы к безопасности не работают в облаках

- Какие бывают атаки на облачные инфраструктуры

- Чем облачные IDS отличаются от традиционных

- Выводы

Введение

Системы обнаружения вторжений (Intrusion Detection Systems, IDS) — один из передовых эшелонов информационной безопасности, объединяющих в себе программные и аппаратные средства. Эти системы отвечают за обнаружение событий по безопасности в режиме реального времени, а также за выявление подозрительных действий, которые могут создать угрозу.

Эксперты рынка ИБ, которые в конце 2023 года поделились с нами прогнозами по развитию угроз в ближайшем будущем, считают, что атаки на облака будут только расти. Следуя за корпоративными приложениями и пользовательскими сервисами, которые активно мигрируют в эти среды, злоумышленники создают методы атак, направленные специально на облачные ресурсы. Сказывается и недостаток нативных (cloud native) решений по безопасности, особенно на российском рынке.

Поговорим подробнее о том, как работают решения для обнаружения вторжений и в чём заключается специфика облачной кибербезопасности.

Два подхода к обнаружению вторжений

Системы обнаружения вторжений (Intrusion Detection Systems, IDS) позволяют увидеть вредоносную активность в сети до того, как будет нанесён значительный вред. На верхнем уровне роль IDS заключается в следующем:

- Мониторинг маршрутизаторов, файрволов, систем авторизации и аутентификации, серверов приложений и пр.

- Исследование системных журналов, логов ОС и др.

- Определение структуры типичных кибератак по сигнатурам и индикаторам компрометации.

По сути своей IDS — это анализатор пакетов данных, который обнаруживает аномалии в информации проходящей по различным каналам. Для этого применяются анализ системных артефактов (таких как файлы журналов, логи процессов и т. д.) и контроль сетевого трафика.

Чтобы определить вредоносную активность, IDS применяют два подхода:

- Обнаружение на основе сигнатур работает путём определения известных шаблонов атак. Если в логах обнаруживаются события, которые напоминают обнаруженные ранее формы активности и индикаторы компрометации, то они признаются подозрительными и отправляются на дополнительный анализ автоматическими или ручными методами.

- Обнаружение на основе аномалий работает через анализ действий, выполняемых пользователем или хостами в инфраструктуре. Для этого для разных систем создаются базовые профили, отражающие обычные действия (например, устанавливается пороговое значение для нормального использования интернет-канала). Если в дальнейшем система, хост или пользователь начинают совершать действия, которые выходят за рамки установленного профиля, IDS забьёт тревогу.

У обоих вариантов есть сильные и слабые стороны. Обнаружение на основе сигнатур работает в настоящем времени, но не помогает обнаружить неизвестные атаки. Определение аномалий может привлечь внимание к необычным действиям, но уже после их выполнения. Чтобы сгладить недостатки существующих методов, разработчики IDS применяют гибридный подход, объединяя в своих продуктах технологии поиска сигнатур и определения аномалий.

Какие бывают решения для обнаружения вторжений

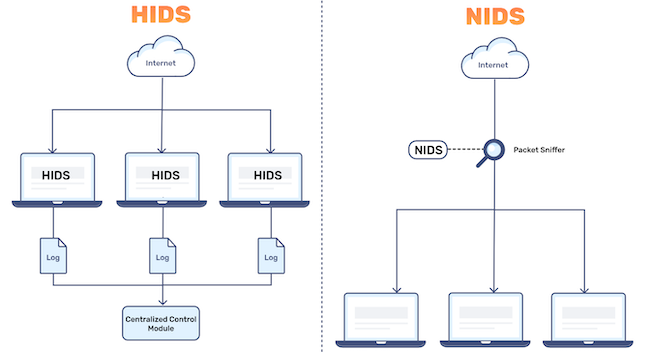

Системы обнаружения вторжений классифицируются в зависимости от того, где размещены IDS-агенты (датчики): на хостах или в сети. В первом случае они называются HIDS, во втором — NIDS.

Рисунок 1. Схема работы систем обнаружения вторжений на хостах и в сети. Источник: bunny.net

Системы обнаружения вторжений на хостах

Такие решения отслеживают и анализируют конфигурацию систем и активность приложений на персональных компьютерах, серверах и прочих устройствах, работающих в корпоративной сети.

HIDS-агенты делают снимок существующих системных файлов и сравнивают его с предыдущими снимками. Они определяют изменения, такие как перезапись, удаление или получение доступа к определённым портам. Администраторы получают оповещения для расследования действий, которые вызывают подозрения.

HIDS отлично справляются с блокированием внутренних угроз. Они могут определять изменения разрешений для файлов и необычные запросы «клиент — сервер». Одно из преимуществ таких решений — в том, что они могут проверять данные до их попадания в корпоративную сеть в зашифрованном виде.

Кроме того, им доступны информация в системной памяти и другие сведения, которые сетевые решения не видят или могут упустить при сложных атаках — например, когда вредоносный код собирается по кусочкам из множества разрозненных пакетов данных. HIDS также бывают полезны для предотвращения общения хостов друг с другом.

Пожалуй, главная проблема HIDS заключается в том, что её агенты можно отключить, если вредоносной программе удастся закрепиться на хосте.

Системы обнаружения вторжений в сети

NIDS отслеживают и анализируют сетевой трафик, проверяя содержимое и заголовки всех пакетов, перемещающихся по корпоративной сети. Они могут разобрать пакеты данных буквально до байтов, чтобы удостовериться, что там нет аномалий, команд вредоносному коду на хостах или признаков попыток организовать утечку данных. Такой глубокий анализ позволяет NIDS обнаруживать скрытые атаки по протоколам DNS, ICMP или NTP, которые остаются вне поля зрения других систем сетевой безопасности.

NIDS не получится отключить, получив контроль над хостом. Принцип работы NIDS — в том, чтобы вовсе не позволить пакетам данных достигнуть конечной точки. Её агенты размещаются в критических узлах сети, где они могут отслеживать трафик со всех сетевых устройств. Например, их устанавливают в подсетях, где расположены файрволы, чтобы обнаруживать DDoS-атаки.

Однако и в этом случае есть слабые места. Главная проблема NIDS — они не могут проверять зашифрованный трафик. В некоторых организациях средства сетевой безопасности расшифровывают трафик по мере его прохождения через сеть. Однако если злоумышленнику удалось провести зашифрованный трафик по корпоративным каналам, то сетевое решение не сможет заблокировать атаку, по крайней мере пока нарушитель не проявится в сети.

Почему обычные подходы к безопасности не работают в облаках

Виртуальные инфраструктуры создают целый ряд технологических трудностей, с которыми не получится справиться традиционными методами. Например, из-за неспособности NIDS проникать в зашифрованные каналы данных она не может обеспечить полный контроль над данными внутри облачного периметра.

Второй критически важный фактор состоит в том, что облачные среды гораздо хаотичнее классических. Помимо обширных зон зашифрованного и непрозрачного трафика, их характерные черты — это постоянные изменения периметра безопасности, территориальная распределённость инфраструктуры, которая может охватывать целые регионы, динамические изменения нагрузки на сеть и потребляемых мощностей.

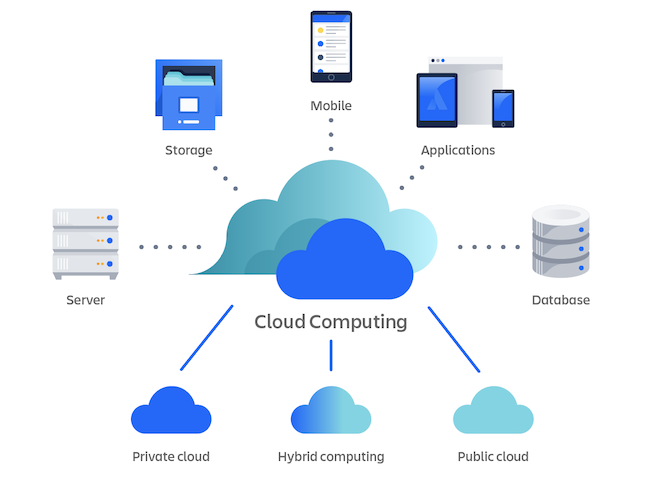

Распределённая и открытая структура облачных сервисов может включать в себя сервисно-ориентированные продукты и платформы, мультиарендные и многопользовательские системы и целые автономные административные инфраструктуры. Каждый из трёх взаимозависимых уровней виртуальной среды — серверная инфраструктура, платформа виртуализации, приложения — может содержать собственные уязвимости, подвергая всю облачную архитектуру комплексным угрозам, включая угрозы целостности, конфиденциальности и доступности её ресурсов и данных.

Рисунок 2. Компоненты облачной инфраструктуры. Источник: Atlassian

Другими словами, это полная противоположность прежним корпоративным сетям, которые создавались с расчётом на стабильность, предсказуемое планирование потребляемых мощностей, неизменный периметр безопасности.

Какие бывают атаки на облачные инфраструктуры

За последние годы было множество примеров разрушительных кибератак. Достаточно вспомнить уязвимость «нулевого дня» Log4Shell, которая в 2021 году возглавила рейтинг по частоте применения в кибератаках. Эта брешь обнаружилась в библиотеке логирования Apache Log4j, которую используют разработчики самых разных продуктов по всему миру. Даже в 2024 году эксперты называют Log4Shell самой серьёзной угрозой для российских корпоративных сетей.

Основные атаки, угрожающие облачным инфраструктурам, — это:

- Сканирование портов. В отсутствие эффективной защиты злоумышленник может просканировать периметр виртуальной среды и создать карту: какие порты открыты, какие — закрыты, на каких развёрнуты фильтры, на каких — нет, и т. д. Затем злоумышленник использует эти сведения, чтобы атаковать незащищённые порты, нарушая конфиденциальность и целостность данных в облаке.

- Атака типа «отказ в обслуживании» (DoS / DDoS). Злоумышленник использует сети компьютеров (ботов, зомби), чтобы заполнить каналы передачи данных большим количеством пакетов и сделать виртуальные ресурсы недоступными. Корпоративные системы в облаке становятся недоступны внутренним пользователям, а внешние пользователи лишаются доступа к публичным сервисам.

- Атака через инсайдера. Бывший или нынешний работник компании, пользователь со стороны контрагента или поставщика ИТ-сервиса может стать источником угрозы в облачной среде. Получив доступ к такой учётной записи, злоумышленники могут быстро развивать атаку, используя новые данные об инфраструктуре и создавая собственные учётные записи с правами администратора.

- Атака по бэкдор-каналу. Скомпрометированный узел в облаке используется здесь как бот для выполнения команд злоумышленника.

Нетрудно заметить, что всё это — по сути вариации ранее известных схем, получающих новую силу из-за вышеупомянутых недостатков традиционных IDS. Однако ошибочно было бы думать, что киберпреступники смогли перехватить инициативу: производители ИБ-систем и облачные провайдеры уже предлагают решения, которые учитывают специфику сегодняшнего ландшафта угроз.

Чем облачные IDS отличаются от традиционных

Средства облачной безопасности разработаны с учётом динамических аспектов облачных инфраструктур. Они могут принимать данные из контейнеров, работать с микросервисами, о существовании которых традиционные методы безопасности никогда бы не узнали. Наконец, они обеспечивают целостное представление обо всей площади атаки, включая частные, публичные и гибридные виртуальные среды.

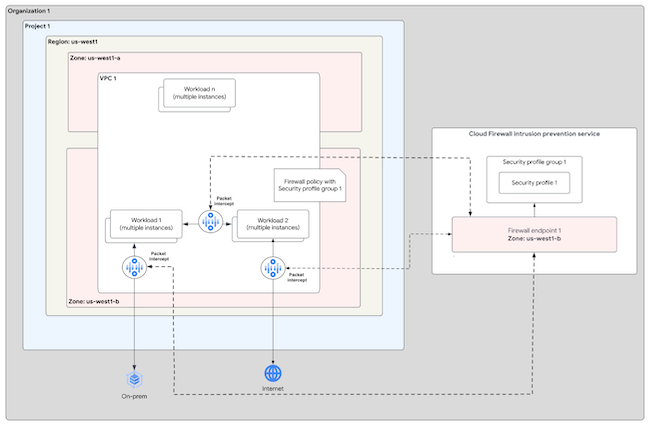

Чтобы справляться с этими задачами, облачная IDS включает в себя функции межсетевого экрана, файрвола веб-приложений (Web Application Firewall, WAF), системы анализа сетевого трафика (Network Traffic Analysis, NTA). Крупнейшие провайдеры вроде Google, Amazon и Alibaba определяют такое решение как облачный NGFW, поскольку его главной задачей фактически является сегментация виртуальной среды c контролем трафика, поступающего в каждую отдельную зону или из неё.

Например, вот как работает облачная система обнаружения и предотвращения вторжений от Google — Cloud Next Generation Firewall. Она создаёт на периметре корпоративной виртуальной среды конечные точки зонального файрвола, которые перехватывают пакеты для прозрачной сигнатурной проверки рабочих нагрузок и защиты их от угроз.

Служба предотвращения вторжений обрабатывает трафик в следующей последовательности:

- Правила политики файрвола применяются к трафику экземпляров ВМ или кластеров Google Kubernetes Engine в сети.

- Соответствующий трафик перехватывается, пакеты отправляются на конечную точку файрвола для проверки на 7-м уровне сетевой модели OSI.

- Файрвол сканирует пакеты на наличие сигнатур угроз.

- При обнаружении угрозы для пакета выполняется действие, которое настроено в профиле безопасности.

Рисунок 3. Схема работы облачной IDS в Google Cloud. Источник: cloud.google.com

Cloud Next Generation Firewall позволяет расшифровывать пакеты данных, передаваемые по протоколу TLS, что решает проблему непрозрачного трафика, с которым не справлялись NIDS предыдущих поколений. TLS-соединения проверяются на входящих и исходящих соединениях.

Эта функция отличает Google Cloud, например, от Alibaba Cloud, где разработчики сразу предупреждают, что их облачный файрвол не может обработать зашифрованный с помощью SSL или TLS трафик. Вместо этого защищённые пакеты данных анализируются с помощью комплекса правил, использующих «отпечатки пальцев» и постоянно пополняемую базу киберразведки (Threat Intelligence).

Выводы

Облачные IDS обеспечивают защиту от угроз, с которыми сталкиваются компании при создании виртуальных инфраструктур. Их работа учитывает специфические условия облаков, позволяя бизнесу не жертвовать безопасностью ради гибкости и масштабируемости ресурсов.

Эти решения объединяют в себе возможности предыдущих поколений ИБ-систем: обеспечивают безопасное разделение виртуальных сред, отслеживают весь объём трафика в корпоративных каналах передачи данных, приводят контроль периметра безопасности в соответствие сегодняшним реалиям.

На фоне растущих угроз целенаправленных атак на виртуальные инфраструктуры облачные системы обнаружения вторжений становятся таким же обязательным элементом безопасности, как и виртуальные частные сети внутри корпоративного периметра.