В новом эфире AM Live эксперты говорили о том, что в условиях растущих киберугроз организациям необходимо готовить свои инфраструктуры к отражению атак. Комплексный подход включает в себя разработку чёткого плана защиты, внедрение современных технологий и обучение сотрудников. Постоянное обновление стратегий безопасности и внимание ко внутренним рискам критически важны для успешной защиты.

- Введение

- Подготовка инфраструктуры к отражению атак

- Работы по подготовке инфраструктуры к отражению атак

- Изменения в требованиях и методиках по защите инфраструктуры

- Выводы

Введение

В настоящее время киберугрозы становятся одной из главных проблем для организаций любого масштаба. Атаки на информационные системы могут иметь серьёзные последствия, включая утечку конфиденциальной информации, финансовые потери и подрыв репутации.

В связи с этим подготовка инфраструктуры к отражению кибератак приобретает критическое значение. Ключевыми аспектами этой подготовки являются разработка чёткого плана, организационные и технические меры, а также создание эффективной стратегии защиты. Важность мониторинга и адаптации к новым угрозам также не может быть недооценена, потому что киберугрозы постоянно совершенствуются.

Организациям необходимо обеспечить комплексный подход к безопасности, который будет включать в себя как технологические решения, так и организационные изменения. Следует учитывать не только внешние риски, но и внутренние, связанные с человеческим фактором, что требует повышения уровня осведомлённости сотрудников и внедрения программ обучения.

Комплексный подход к безопасности включает в себя внедрение современных технологий, таких как системы обнаружения и предотвращения вторжений, антивирусные программы и средства шифрования данных. Однако технологии сами по себе недостаточны; необходимы также организационные изменения, включающие в себя создание чётких протоколов реагирования на инциденты и разработку планов восстановления после атак. Важно обеспечить защиту не только в офисе, но и за его пределами, что стало особенно актуальным в условиях роста объёмов удалённой работы.

Рисунок 1. Эксперты отрасли в студии телепроекта AM Live

Спикеры прямого эфира:

- Владимир Зуев, руководитель коммерческого SOC, «МегаФон ПроБизнес».

- Анастасия Важенина, руководитель практики развития метапродуктов, Positive Technologies.

- Дмитрий Кокорин, директор департамента внутренней ИБ, Innostage.

- Виталий Масютин, заместитель директора департамента ИБ, «Линза».

- Михаил Климов, руководитель направления SOC, МТС RED.

- Антон Ефимов, директор департамента архитектуры стратегических проектов, ГК «Солар».

Ведущий и модератор дискуссии — Руслан Иванов, технический директор ITKey.

Подготовка инфраструктуры к отражению атак

Подготовка инфраструктуры к отражению атак представляет собой комплекс мероприятий, направленных на обеспечение кибербезопасности и минимизацию рисков в случае возникновения инцидентов. Этот процесс включает в себя несколько ключевых этапов, каждый из которых играет важную роль в создании устойчивой киберзащиты.

План по подготовке инфраструктуры

Для предотвращения простоя в бизнесе, а также для эффективной защиты компании необходимо уделять внимание не только подготовке инфраструктуры, но и круглосуточному мониторингу систем, отмечает Михаил Климов.

Следует применять комплексный подход к выстраиванию информационной безопасности, учитывающий то, какие меры позволят в кратчайшие сроки значительно повысить защищённость без превышения заложенного бюджета, добавил спикер Антон Ефимов. Этого можно достичь за счёт подключения облачных сервисов, уменьшения площади атаки, сегментации сети и других действий.

Первым этапом в построении системы защиты является определение уязвимых и незащищённых мест в инфраструктуре, отметил Владимир Зуев.

Владимир Зуев, руководитель коммерческого SOC, «МегаФон ПроБизнес»

Следует определить, какие активы или сервисы являются критически важными — например, в силу того, что они обрабатывают специфические данные или особые информационные потоки.

По мнению Анастасии Важениной, целеполагание первично и позволяет чётко понять, чего хочет добиться компания. Кроме этого, параллельно стоит принять меры, которые возможно реализовать в максимально сжатые сроки, а также наладить работу отделов ИТ и ИБ.

Регуляторы в области информационной безопасности определили ряд требований для некоторых систем, отметил Антон Ефимов. Они предусматривают необходимость предоставления данных об атаках, а также утверждения плана реагирования на инциденты. Регуляторы требуют наличия плана реагирования, но трудно его придерживаться без понимания ситуации.

Когда руководители компании понимают, что кибербезопасность необходима, должен быть применён двусторонний подход: «белого ящика» и «чёрного ящика», отметила Анастасия Важенина.

Анастасия Важенина, руководитель практики развития метапродуктов, Positive Technologies

Лучше всего начать с управления активами (Asset Management): это позволит наладить контроль и определить, какие из них являются критически важными. Потом стоит обратить внимание на уязвимости и закрыть их, ведь кибербезопасность должна работать на благо бизнеса.

Антон Ефимов добавил, что также нужно провести аудит, который поможет в дальнейшем при выстраивании работы процессов и реализации плана по безопасности инфраструктуры.

Работа компании невозможна без обеспечения её киберустойчивости, отмечает Дмитрий Кокорин. Для этого важно понимать, что именно нужно защитить: инфраструктуру или бизнес. Диалог между директорами по ИБ и ИТ должен быть дружественным и взаимовыгодным, ведь они совместно работают для достижения одной цели.

Использование базовых механизмов мониторинга, сегментации и контроля доступа позволит сделать защиту более полной и надёжной, отметил Виталий Масютин.

Виталий Масютин, заместитель директора департамента ИБ, «Линза»

Компаниям следует идти по спирали развития кибербезопасности, начиная с простых решений и постепенно усложняя их. Результаты предыдущих циклов помогут выявить проблемы и предложить правильные решения.

Преимущества облачных провайдеров в обеспечении ИБ связаны с тем, что они способны предложить более беспристрастный подход, добавил Владимир Зуев. Они могут помочь выявить неэффективные процессы и предложить способы их переорганизации и доработки. Внешний провайдер может показать новые методы и подходы, что повысит уровень безопасности.

Опыт SOC важен для создания сценариев и правил корреляции, добавил Михаил Климов. Заказчику трудно достичь такого уровня экспертизы самостоятельно. Облачный SOC позволяет быстро внедрить сценарии и получить результаты в кратчайшие сроки.

Необходимость подготавливать инфраструктуру организационно и технически

«Что важнее: подготовиться технически или организационно?» — задал вопрос ведущий.

Руслан Иванов, ведущий и модератор дискуссии, технический директор ITKey

Антон Ефимов ответил, что организационные меры необходимы для защиты, но требуют значительных затрат времени и сил. Важно начать с организации работы процессов и людей, а затем внедрять технические меры. Базовыми мерами для обеспечения безопасности являются контроль внешних подключений и защита удалённого доступа.

Виталий Масютин акцентировал внимание на том, что защита периметра не всегда предотвращает внутренние угрозы. Важно контролировать действия пользователей на конечных устройствах. Технические меры могут быть недостаточными без организационных изменений.

Анастасия Важенина добавила, что отделу по информационной безопасности стоит договариваться с ИТ-специалистами для совместной работы. Отдел ИТ может помочь с ресурсами и настройками безопасности. В долгосрочной перспективе коммуникация и разделение задач улучшат защиту.

Владимир Зуев отметил, что настройка аудита для больших инфраструктур является трудоёмкой задачей, а также требует ресурсов, которые зачастую ограничены. Однако базовый аудит можно наладить быстро, если есть заинтересованность. Для этого важно организовать совместную продуктивную работу администраторов и ИТ-специалистов.

Рисунок 2. Определены ли в вашей организации цели работы отдела ИБ?

В ходе опроса аудитории, посвящённого определению целей работы отделов ИБ в организациях, были получены интересные результаты. 42 % респондентов отметили, что в их организациях чётко определены главные риски; это свидетельствует о серьёзном подходе к вопросам безопасности и об осознании важности управления рисками. 22 % опрошенных заявили, что цели их отдела ИБ определяются требованиями регуляторов, т. е. их главная задача — избежать штрафов и других последствий несоблюдения предписаний. Ещё 22 % участников опроса отметили, что у их отдела ИБ нет чётко сформулированной цели, а есть лишь путь, по которому они идут. Это указывает на отсутствие ясной стратегии и необходимость более чёткого планирования.

Только 4 % зрителей указали, что в их организациях рассчитываются финансовые показатели эффективности работы отдела ИБ. Это может свидетельствовать о том, что многие компании ещё не полностью интегрировали финансовые аспекты в свои стратегии управления безопасностью.

Разработка плана защиты от атак

При разработке стратегии кибербезопасности необходимо учитывать масштаб инфраструктуры, активы, человеческий фактор и используемые инструменты, отметил Владимир Зуев. Моделирование угроз требует проведения глубокого анализа. Важно выделить основные векторы угроз и организовать итеративный процесс анализа и усиления защиты (харденинга).

Ключевыми аспектами являются идентификация критических моментов и этапов реализации угроз. Процесс реагирования на инциденты должен быть основан на эффективной коммуникации и вовлечении всех заинтересованных участников. Структурирование процесса на этапы «до атаки», «во время» и «после неё» способствует более глубокому пониманию рисков и потенциальных последствий.

Моделирование угроз должно представлять собой непрерывный и динамический процесс, отметила Анастасия Важенина. Крайне важно регулярно пересматривать и актуализировать оценку угроз, а также активно работать над мерами по смягчению последствий. Результаты моделирования необходимо обсуждать с ИТ-специалистами для обеспечения комплексного подхода к управлению рисками.

Рекомендуется организовывать совместные киберучения для отработки различных сценариев атак, добавил Антон Ефимов.

Антон Ефимов, директор департамента архитектуры стратегических проектов, ГК «Солар»

Ключевым аспектом является работа в условиях максимально приближенных к реальным. Совместное взаимодействие помогает избежать дезорганизации при реагировании на инциденты.

Моделирование угроз позволяет детализировать источники и механизмы потенциальных атак, добавил Дмитрий Кокорин. Это, в свою очередь, способствует разработке эффективных защитных мер и приоритизации рисков для оптимизации процесса управления безопасностью.

Дмитрий Кокорин, директор департамента внутренней ИБ, Innostage

Защита критически важных активов и ресурсов, таких как электронная почта и публикуемые материалы, является первоочередной задачей, отметил Виталий Масютин. Централизованная идентификация и управление встроенными учётными записями существенно усиливают безопасность. Быстрое получение результатов позволяет продемонстрировать руководству эффективность проводимых мероприятий и, соответственно, способствует повышению общего уровня защищённости.

Следует чётко очерчивать сферы ответственности ИТ, подразделения информационной безопасности, бизнес-единиц и других отделов, отметил Владимир Зуев. Процессы реагирования на инциденты должны быть документированы, чтобы обеспечить ясность действий и понимание ролей каждого участника в случае возникновения инцидента.

Киберучения и регулярные проверки необходимы для поддержания безопасности. Спикеры практически единогласно пришли к выводу, что необходимо проводить киберучения минимум один раз в год. С одной стороны, регулярные проверки помогают выявлять проблемные места и улучшать планы защиты. С другой — непрерывные тесты могут привести к повышению толерантности к угрозам, аналитики перестанут различать реальные и ложные атаки. Для организации качественной работы компаниям важно, чтобы аналитики одинаково эффективно реагировали на все типы атак.

Подготовка к кибератакам должна быть быстрой и действенной, отмечает Дмитрий Кокорин. Сначала нужно сосредоточиться на точках входа, таких как службы на сетевом периметре, вайфай, удалённые подключения и пользовательские рабочие станции. После этого можно переходить к инфраструктурным сервисам: например, снизить возможности разведки и перемещения в инфраструктуре, внедрить дополнительные средства защиты или оркестровки. Необходимо уделить особое внимание работе с критически важными системами и сосредоточиться на их оптимизации и защите.

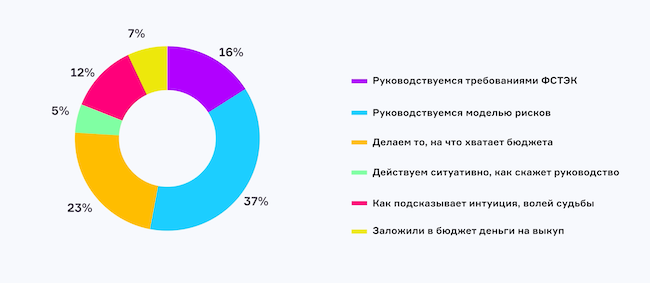

Рисунок 3. Как вы приоритизируете работы по подготовке инфраструктуры к отражению атак?

Большинство (37 %) участников опроса о приоритизации работ по подготовке инфраструктуры к отражению атак заявили, что руководствуются моделью рисков. Этот подход подчёркивает важность оценки угроз и уязвимостей, что позволяет более эффективно распределять ресурсы и усилия на защиту критически важных активов. 23 % участников признались, что ими управляет бюджет; следовательно, финансовые ограничения играют значительную роль в принятии решений и планировании работ по подготовке инфраструктуры к отражению атак. 16 % отметили, что приоритеты в их работе определяются требованиями ФСТЭК России.

Интересно, что 5 % респондентов действуют ситуативно, полагаясь на указания руководства. Это может указывать на недостаток чёткой стратегии и системного подхода к вопросам безопасности в этих организациях.

Ключевыми метриками в области информационной безопасности, по мнению Анастасии Важениной, являются такие показатели, как длительность атаки, скорость обнаружения и реагирования. Необходимо также учитывать уровень квалификации злоумышленников и частоту атак. Анализ должен проводиться в режиме реального времени для поддержания актуальности данных. Оценку киберустойчивости также стоит проводить на постоянной основе, чтобы отслеживать динамику изменений.

Недавно ФСТЭК России выпустила метрики для оценки защиты информации, добавил Михаил Климов. Они делятся на три категории: критический уровень, низкий и базовый. Для достижения базового уровня необходимо знать внешний периметр и его уязвимости, а также обеспечить защиту от DDoS-атак.

Михаил Климов, руководитель направления SOC, МТС RED

Антон Ефимов предложил использовать операционные, тактические и стратегические метрики для определения готовности компании к атакам. Организация должна иметь чёткое представление о том, как метрики влияют на защиту ключевых процессов и систем. Показатели должны быть интуитивно понятными и доступными для восприятия бизнесом, чтобы обеспечить эффективное взаимодействие между техническими и управленческими слоями.

Работы по подготовке инфраструктуры к отражению атак

Защищённая инфраструктура отличается зрелыми процессами управления, устойчивыми к угрозам активами, мониторингом реагирования и восстановления, считает Михаил Климов.

Безопасность определяется наличием видимой и контролируемой инфраструктуры, обеспечением отказоустойчивости критически важных систем, а также способностью организации выдержать критическое событие, отметил Дмитрий Кокорин.

По мнению Анастасии Важениной, защищённость определяется состоянием всех составляющих ИБ, когда при любой атаке основные бизнес-процессы будут штатно функционировать.

Владимир Зуев отметил, что важно иметь контролируемый и чётко очерченный периметр, а также эксплуатировать сервисы мониторинга и минимизации последствий инцидентов.

Как отметил Антон Ефимов, защищённая инфраструктура отличается видимостью, что позволяет знать её устройство и полноценно охватывать её средствами мониторинга.

Самые необходимые технические меры защиты, по мнению спикеров, — это патчинг, сегментация сети, а также управление привилегированными учётными записями. Стоит использовать различные ловушки, уделить внимание повышению киберграмотности пользователей. Также важно проводить аудит прав доступа и централизацию учётных записей.

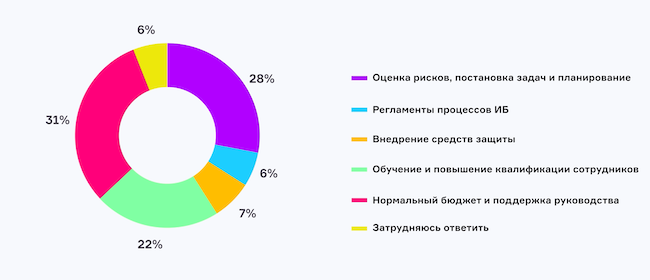

Рисунок 4. Каков, на ваш взгляд, главный компонент подготовки инфраструктуры к отражению атак?

Зрители поделились своими мнениями по вопросу выбора главного компонента подготовки инфраструктуры к отражению атак, что позволило выявить ключевые аспекты, важные для обеспечения информационной безопасности.

Наибольшее количество респондентов, а именно 31 %, указали, что основными компонентами подготовки являются нормальный бюджет и поддержка руководства. Это подчёркивает важность финансовых ресурсов и заинтересованности топ-менеджмента в вопросах безопасности.

Следующим по значимости оказался ответ «оценка рисков, постановка задач и планирование» (28 % участников опроса). Этот подход акцентирует внимание на необходимости системного анализа угроз и чёткого определения целей, что позволяет более эффективно распределять ресурсы и разрабатывать стратегии защиты.

22 % респондентов отметили, что обучение и повышение квалификации сотрудников играют важную роль в подготовке к отражению атак. Это свидетельствует о понимании того, что человеческий фактор остаётся одним из самых уязвимых мест в системе безопасности.

Лишь 6 % респондентов поставили на первое место регламенты процессов информационной безопасности. Возможно, это свидетельствует о том, что в большинстве компаний и организаций регламентация уже давно проведена в полном объёме.

Результаты опроса демонстрируют разнообразие мнений о главных компонентах подготовки инфраструктуры к отражению атак, при этом акцентируя внимание на важности как финансовой поддержки, так и стратегического планирования и обучения сотрудников.

В ходе обсуждения инструментов и методов для проверки охвата мониторинга спикер Антон Ефимов подчеркнул важность моделирования активов и инвентаризации в сложных инфраструктурах. Одной из ключевых проблем является несовместимость данных между различными системами, что обуславливает необходимость создания единой модели активов.

Специалисты по безопасности часто сталкиваются с трудностями при проведении проверок активов, что делает создание унифицированной модели критически важным для обеспечения эффективной работы в области кибербезопасности. Кроме того, обновление модели активов в настоящем времени является необходимым условием поддержания актуальности и эффективности мер безопасности.

Ключевым аспектом киберзащиты является сбор информации о хостах и устройствах, отметил Виталий Масютин. Необходимо чётко определить цели мониторинга и осуществлять сбор данных с учётом существующих ограничений. Важным условием достижения полноты информации является активное взаимодействие с пользователями и инженерами, что позволяет обеспечить комплексное понимание инфраструктуры и её уязвимостей.

В зрелых организациях критически важно фиксировать риски и изолировать их. Сегментация и приоритизация рисков являются необходимыми мерами для эффективного мониторинга. Формулирование конкретных вопросов способствует более продуктивному взаимодействию с ИТ-специалистами, что позволяет углубить понимание текущих угроз и улучшить процесс управления рисками.

Меры безопасности при организации удалённой работы

Удалённая работа стала нормой, особенно после пандемии. В связи с этим необходимо внедрение виртуальных частных сетей (VPN) с двухфакторной аутентификацией для обеспечения безопасного доступа, отмечает Михаил Климов. Крайне важно использовать антивирусное программное обеспечение и строго соблюдать доменные политики.

Пользователи мобильных устройств также подвержены рискам, что требует особого внимания к защите корпоративных данных и коммуникаций. Применение корпоративных средств связи и мессенджеров способствует снижению потенциальных угроз и повышению уровня безопасности, а шифрование дисков и регулярное создание резервных копий выступают ключевыми мерами защиты данных. Важно разработать и внедрить план восстановления информации, который обеспечит сохранность последней в случае утраты устройства.

Удалённые сотрудники подразделяются на категории в зависимости от того, используют ли они корпоративное оборудование и нужен ли им доступ через VPN, отметил Дмитрий Кокорин. Для каждой из этих категорий разрабатываются специфические меры безопасности и соответствующие условия доступа к сервисам, что обеспечивает оптимальную защиту корпоративной информации.

Необходимо проводить ранжирование пользователей по уровню риска и типу используемых устройств, отмечает Виталий Масютин. Рекомендуется реализовать доступ через SSH и применять периметровый файрвол для усиления защиты сети. Реализация разграничения доступа для различных групп пользователей является ключевым аспектом безопасности. Необходимо при этом создать изолированные сегменты для разработчиков, что позволит минимизировать риски несанкционированного доступа к наиболее важным данным.

Также следует внедрить меры по минимизации прав доступа и применять превентивные механизмы защиты для обеспечения целостности и конфиденциальности информации.

Защита сетевой инфраструктуры

В любой организации желательно отключать неиспользуемые протоколы для снижения числа потенциальных уязвимостей, отмечает эксперт Дмитрий Кокорин. Также следует исключить горизонтальные сетевые связи, чтобы минимизировать риск несанкционированного доступа.

Внутренние учётные записи должны использовать VPN для обеспечения защищённого канала связи и повышения уровня конфиденциальности данных. Охрана периметра сети является необходимой частью обеспечения информационной безопасности. Сегментация сети и контроль над уязвимыми системами позволяют ограничить спектр потенциальных точек доступа злоумышленников, добавил Антон Ефимов.

Также необходимо обеспечить разделение сетевых связей и протоколов: это способствует повышению уровня безопасности и минимизации рисков несанкционированного доступа к самым важным ресурсам. Контроль внешних сервисов и компонентов для обеспечения информационной безопасности необходим, отмечает Анастасия Важенина. Для снижения рисков несанкционированного доступа и потенциальных угроз важно минимизировать привилегии для подрядчиков.

Изоляция процессов разработки в специализированных облачных средах обеспечивает дополнительный уровень безопасности. Создание песочниц для разработки позволяет тестировать новые решения в защищённой среде, минимизируя возможные негативные последствия. Необходимо также адаптировать подходы к управлению рисками в соответствии с современными угрозами.

Компаниям стоит уделять особое внимание проверке кода и библиотек на безопасность, отмечает Антон Ефимов. Внедрение сторонних библиотек из интернета может привести к серьёзным уязвимостям, поэтому заказчику необходимо контролировать все этапы работы, чтобы предотвратить утечки данных и финансовые потери.

Применение средств автоматизации для решения задач по инвентаризации активов и оценке уровня их охвата мониторингом позволяет значительно повысить эффективность соответствующих процессов. Использование инструментов автоматизации конфигурирования снижает роль человеческого фактора в управлении безопасностью.

Автоматизация мониторинга площади атаки и обнаружения фишинговых доменов позволяет компании соответствовать современным стандартам кибербезопасности, отметил Владимир Зуев. Такой подход даёт возможность эффективно идентифицировать потенциальные угрозы и реагировать на них, минимизируя риски и повышая общий уровень защищённости информационных активов. Внедрение специализированных инструментов для контроля конфигураций и обнаружения компрометации активов обеспечивает проактивный подход к управлению безопасностью, позволяя своевременно реагировать на инциденты и сводить риски к нулю.

Подготовка к кибератакам

Для обеспечения безопасности компании необходимо подготовить инфраструктуру к отражению атак, отмечает Дмитрий Кокорин. Наличие чёткого плана действий на случай инцидента позволяет оперативно реагировать на угрозы и минимизировать последствия. Важно различать те инциденты, о которых организация узнала самостоятельно, и те, о которых её уведомили внешние источники, так как это влияет на подход к реагированию.

Необходимость заготовленных материалов для пиар-службы также неоспорима, сотрудники должны знать порядок действий в каждом конкретном случае. Шаблоны писем для регуляторов и партнёров должны быть готовы заранее, а участие представителей бизнеса и пиара в киберучениях способствует лучшему пониманию ситуации и улучшению коммуникации в кризисных условиях.

Любой компании желательно иметь несколько планов действий — сразу после инцидента, при локализации угрозы и на этапе восстановления системы, добавил Михаил Климов. Заранее стоит подготовить контакты для оказания помощи и контракты на форензику: это обеспечит быстрое реагирование на инциденты.

Детальный план реагирования должен учитывать все факторы, влияющие на восстановление инфраструктуры, отмечает Владимир Зуев. Проведение штабных киберучений поможет улучшить подготовку команды и повысить общую устойчивость организации к угрозам.

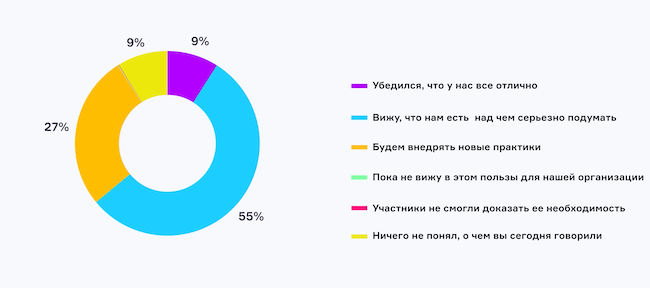

Рисунок 5. Каково ваше мнение относительно подготовки инфраструктуры к отражению кибератак?

Участники эфира выразили разнообразные взгляды на сложившуюся ситуацию в области информационной безопасности. Большинство участников (55 %) сказали, что им есть над чем серьёзно подумать. Это говорит о том, что многие организации осознают наличие проблем или пробелов в своей подготовке к кибератакам и готовы к анализу текущей ситуации для улучшения своих позиций. 27 % респондентов заявили, что планируют внедрять новые практики, продемонстрировав готовность адаптироваться к изменяющимся угрозам.

Отметим, что никто из участников не назвал тему беседы бесполезной для своей организации. Не нашлось и тех, кто заявил бы, что спикеры не смогли доказать необходимость подготовки инфраструктуры к отражению атак. Это подчёркивает общую осведомлённость о важности вопросов кибербезопасности.

Результаты опроса показывают, что большинство участников осознают значимость подготовки к кибератакам и готовы работать над улучшением своих практик, в то время как небольшая часть респондентов уверена в своей готовности или испытывает трудности в понимании темы.

Изменения в требованиях и методиках по защите инфраструктуры

Эксперты отмечают следующие основные тенденции в области подготовки инфраструктуры к отражению атак.

Виталий Масютин прогнозирует, что в ближайшее время автоматизация планирования и реагирования на кибератаки станет ещё более значимым аспектом обеспечения кибербезопасности.

Михаил Климов отмечает, что организационная часть борьбы с угрозами не изменится сильно, однако появятся новые способы выявления инцидентов — с большей скоростью и точностью.

Дмитрий Кокорин считает, что компаниям следует обратить особое внимание на увеличение экспертизы, а также сосредоточиться на повышении скорости реагирования.

Анастасия Важенина предвидит скорый переход от статического моделирования к динамическому. Это позволит адаптироваться к изменяющимся угрозам.

Владимир Зуев отметил, что в будущем значительно вырастут осознанность действий пользователей и понимание необходимости внедрения защитных мер. Также, по мнению эксперта, повысится потребность в инструментах автоматизации, которые помогут значительно упростить текущие задачи специалистов.

Антон Ефимов предсказал значительный рост уровня зрелости компаний, который позволит уйти от простого соответствия требованиям в сторону бизнес-ориентированного подхода к защите.

Регуляторы также стремятся к бизнес-ориентированному подходу, вводя методологии по ИБ-стеку и требования к разработке защищённых систем, добавил Михаил Климов. Стандарты, такие как ГОСТ Р 59711-2022, помогают в оценке защищённости и детально описывают разработку плана реагирования. Приказы ФСТЭК России № 17 и 239 содержат требования по киберустойчивости, включая резервирование и бэкапы. Ожидается, что эти требования будут развиваться — для обеспечения быстрого восстановления после инцидентов.

Нормативно-правовые акты подчёркивают важность осознания целей и способов защиты бизнес-процессов, отмечает Анастасия Важенина. Регуляторы акцентируют внимание на безопасности критически важных систем, а не только хостов.

Регуляторы предлагают бизнесу определить, что действительно влияет на его деятельность, и сосредоточиться на защите этих аспектов, отмечает Антон Ефимов. В случае инцидента регуляторы готовы оказать помощь в восстановлении.

По словам Владимира Зуева, отраслевое регулирование также начинает играть важную роль, позволяя более детально рассматривать проблемы в каждой конкретной области.

Кроме того, важно регулярно проверять инфраструктуру на наличие уязвимостей, блокировать неиспользуемые учётные записи, проверять настройки безопасности и обновлять базы антивирусов для обеспечения надёжной защиты, добавил Виталий Масютин.

Выводы

Подготовка инфраструктуры к отражению кибератак требует системного и многогранного подхода. Важными аспектами являются разработка плана защиты, использование современных инструментов мониторинга и внедрение мер безопасности для удалённой работы. Нужны постоянное обновление знаний и адаптация к меняющимся угрозам, регулярный анализ и пересмотр стратегий защиты. В условиях быстро развивающегося киберпространства организациям необходимо быть готовыми не только к отражению атак, но и к проактивному управлению рисками.

Успешная защита инфраструктуры зависит от сочетания технологий, процессов и человеческого фактора, что позволяет обеспечить надёжность и безопасность в цифровом мире. Важно помнить, что кибербезопасность — это не разовая задача, а непрерывный процесс, требующий постоянного внимания и ресурсов. Организации, которые готовы инвестировать в обучение, технологии и адаптацию к новым вызовам, будут лучше защищены и смогут минимизировать последствия кибератак.

Телепроект AM Live еженедельно собирает экспертов отрасли в студии для обсуждения актуальных тем российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!