Security Awareness — неотъемлемая часть технологической структуры любой крупной компании, для которой вопросы безопасности стоят не на последнем месте. Обучение сотрудников основам кибербезопасного поведения помогает значительно снизить риски компрометации корпоративных данных.

- Введение

- Способы организации SOC и процесс сбора информации

- 2.1. Мониторинг

- 2.2. Интеграция SA с SOC

- 2.3. Локальное решение (on-premise)

- 2.4. Облачное решение

- Преимущества интеграции SA и SOC

- Выводы

Введение

Слабая осведомлённость пользователей в вопросах ИБ — прекрасная возможность для начала кибератаки. Подавляющее большинство угроз, нацеленных на бизнес, связаны с действиями сотрудников внутри: соблюдают ли они общие принципы кибербезопасного поведения и применяют ли в своей работе практики, позволяющие повысить общий уровень защищённости. Это касается не только переходов по фишинговым ссылкам и паролей, состоящих из даты рождения любимого родственника, но и отсутствия безопасной культуры цифровых коммуникаций внутри компании в целом.

Фишинг и охота за ценными корпоративными данными продолжают создавать серьёзные проблемы для организаций разных размеров во всех секторах бизнеса. Киберпреступники совершенствуют методы атак: экспериментируют с различными приманками и приёмами социальной инженерии, осваивают новые технологии и находят уязвимости в софте.

Современные инструменты для атак, поддерживаемые искусственным интеллектом, могут создавать электронные письма, практически неотличимые от сообщений реальных пользователей и сервисов, а дипфейки могут с лёгкостью имитировать речь любого человека. После успешного проникновения в систему злоумышленники способны нанести бизнесу значительный вред.

Постоянное повышение осведомлённости сотрудников позволяет существенно снизить риски утечки информации. Для выполнения этой задачи на рынке ИБ существует отдельный класс решений по обучению сотрудников основам кибербезопасности — Security Awareness (SA). Они представлены в виде соответствующего ПО или сервисов, отличающихся друг от друга набором возможностей. Например, в состав сервиса повышения киберграмотности МТС RED входит не только проведение тренировочных фишинговых рассылок, но и сопровождение процесса обучения, включая анализ бизнес-процессов компании и формирование отчётности.

Однако SA как самостоятельное решение без интеграции с другими средствами ИБ имеет некоторые недостатки, самые существенные из которых — временной лаг, необходимый для анализа событий, ручная верификация и хаотичное назначение курсов по первым признакам события. Это приводит к перегрузке сотрудника контентом и потере ценного времени.

Для обеспечения максимальной эффективности эксперты рекомендуют использовать симбиоз Security Awareness с центром мониторинга и реагирования (Security Operations Center). Интеграция помогает оптимизировать процесс назначения курсов и значительно повысить эффективность обучения.

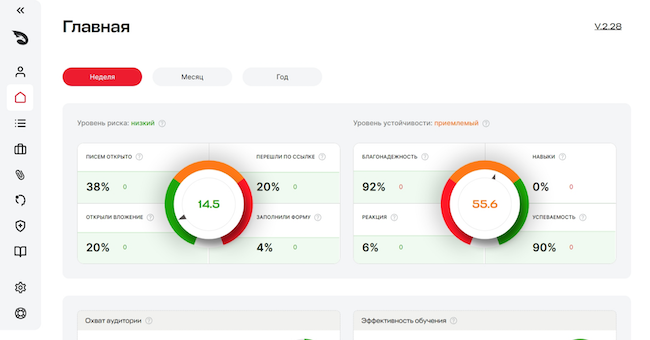

Рисунок 1. Интерфейс системы Security Awareness

Способы организации SOC и процесс сбора информации

Security Operations Center действует как центральный командный пункт, получающий данные со всей ИТ-инфраструктуры организации, включая сети, устройства и хранилища информации, где бы эти активы ни находились. По сути, SOC — это точка корреляции для каждого события, зарегистрированного в компании. Для каждого события SOC должен решить, как оно будет обрабатываться, и сформировать план дальнейших действий.

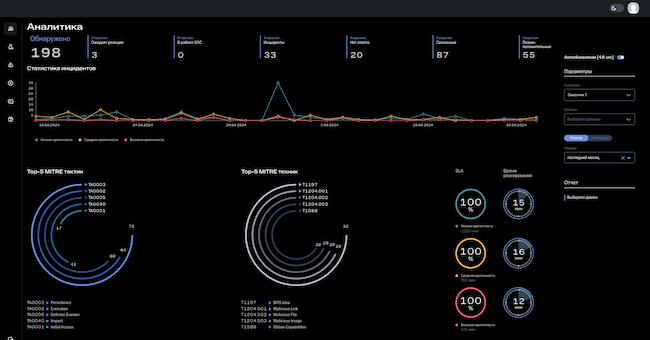

Рисунок 2. Интерфейс SOC

Мониторинг

Центр мониторинга оперативно выявляет подозрительные действия и любые отклонения от нормы. Мониторинг сети позволяет немедленно получать уведомления о возникающих угрозах для предотвращения атаки или смягчения уже нанесённого ущерба. Инструменты мониторинга включают в себя продукты класса SIEM, EDR, SOAR или XDR, самые совершенные из которых могут использовать поведенческий анализ, чтобы обучить систему разнице между регулярными событиями и реальными угрозами для более точного выявления последних.

Обилие инструментов SOC позволяет эффективно противостоять продолжительным атакам повышенной сложности, распространение которых невозможно без сбора информации из большого количества источников.

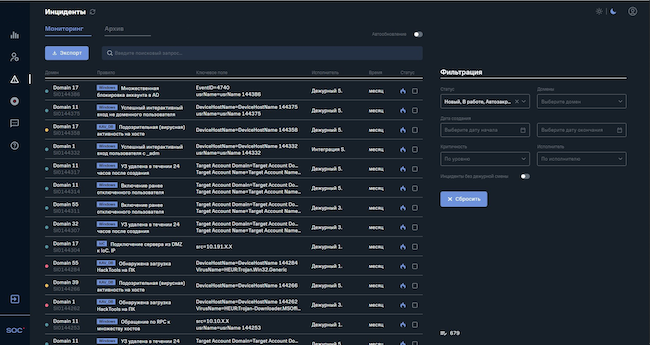

Рисунок 3. Дашборд с мониторингом инцидентов

Когда инструменты мониторинга выдают уведомления об угрозах, SOC внимательно изучает каждое из них, исключает любые ложноположительные срабатывания (false positives) и определяет, насколько агрессивны реальные угрозы и на что они могут быть нацелены. Это позволяет правильно приоритизировать события, в первую очередь обрабатывая самые критически значимые инциденты.

Интеграция SA с SOC

Security Operations Center собирает события с конечных устройств и средств защиты в инфраструктуре заказчика, обрабатывает и соотносит их. На основании уникальных правил корреляции создаются оповещения, которые в дальнейшем анализируются командой SOC. В системе есть правила, которые напрямую связаны с Security Awareness. Их главная задача — реакция на неосторожные действия сотрудников: открытое фишинговое письмо, попытка скачать файл из недостоверного источника или небрежная работа с конфиденциальными данными.

На основании верификации и реакции на инцидент сотрудникам направляется персонализированный обучающий материал. Это более точечное и более направленное повышение квалификации, чем назначение курсов в автоматическом режиме. При этом возрастает эффективность: пользователь получает только действительно нужные ему курсы.

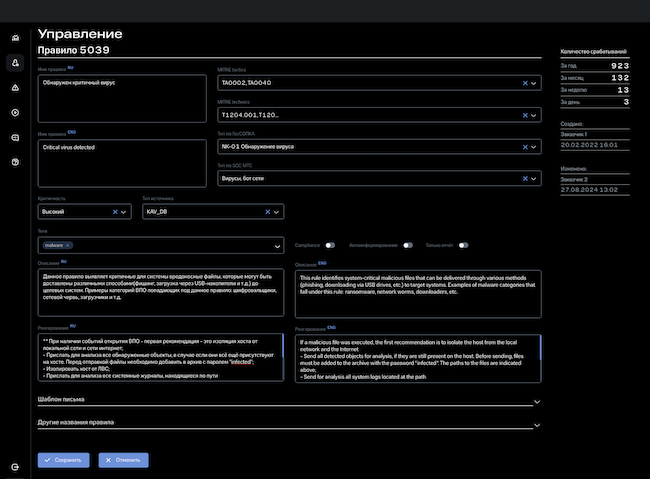

Рисунок 4. Правило для выявления вредоносных файлов

Рассмотрим, как это выглядит на практике. Процесс работы со входящим событием начинается с верификации — станет оно в итоге инцидентом или нет. В случае подтверждения инцидента первая или вторая линия SOC начинает взаимодействие со службой информационной безопасности заказчика. Такой процесс называется первой реакцией.

Допустим, у пользователя сработало антивирусное решение и ИБ-специалист заказчика автоматически получил оповещение. На первый взгляд, процесс для компании прошёл безопасно, но кто знает, какой сценарий случится в следующий раз. Сейчас антивирус смог заблокировать вредоносное письмо. Но если сотрудник стал конкретной целью для злоумышленника, повысить уровень защищённости ценных данных помогут только человеческая бдительность и образованность. Это значит, что сотруднику надо пройти курс обучения антивирусной защите, и, возможно, не раз, но при этом система не должна заспамить пользователя этим курсом. Для умного решения этой задачи используется механизм реакции с участием специалистов Security Operations Center.

В качестве дополнительной меры безопасности сотруднику будет назначен курс по антивирусной защите и опасности вирусов. Если сработала система «Антиспам», курсы по кибербезопасному поведению расскажут о подставных URL-адресах и правилах безопасной работы с корпоративной почтой. Аналогичный сценарий воплотится и в результате реакции системы DLP на попытку отправки конфиденциальной информации за пределы организации. Процесс будет зависеть от тех систем, которые включает в себя конкретный Security Operations Center.

Локальное решение (on-premise)

Интеграция SA с другими решениями — нетривиальная задача для большинства заказчиков, тем более если в компании не хватает ресурсов для создания своей команды реагирования первой и второй линии. Поэтому многие идут по пути «коробочной» интеграции. Когда Security Awareness используется заказчиком в качестве локального решения, функциональность системы зависит от подключения ко всем средствам защиты: SA отдельно подключается к антивирусу, отдельно — к DLP-системе и ко всем остальным решениям соответственно, что дублирует функциональность SOC.

Процесс раздельного сбора событий со множества систем серьёзно нагружает работой аналитиков заказчика, иногда даёт ложноположительные срабатывания, а сотруднику могут неоднократно дублироваться курсы, которые он недавно проходил. Можно вручную настроить временной лаг, чтобы система не назначала сотруднику новое обучение, но из-за отсутствия автоматизации эффективность работы снизится.

Облачное решение

В случае облачной инсталляции SA-решения возникают риски, поскольку заказчику необходимо передавать свои события стороннему сервис-провайдеру с помощью VPN-туннелей и обеспечить доступ к логам средств защиты информации для третьей стороны. Это приводит к потенциальным угрозам для компании, особенно если партнёр, предоставляющий Security Awareness, не имеет собственного SOC для оперативного выявления угроз в своём контуре.

Для обмена информацией с системами, которые не находятся в облаке, потребуется дополнительная настройка. В большинстве случаев SOC расположен внутри инфраструктуры компании, а не в облаке. Для успешной интеграции с SOC придётся настраивать индивидуальные процессы: заказчик получает доступ к инсталляции, самостоятельно управляет рассылками и создаёт шаблоны. Работа с сервисом в таком формате подразумевает определённые затраты в виде дополнительных ресурсов на создание команды и обслуживание системы. Без должного внимания к процессам в облачном решении могут развиться нежелательные уязвимости.

Преимущества интеграции SA и SOC

Как мы видим, в случае интеграции сервиса Security Awareness с SOC процесс становится более эффективным. В системе заказчика остаются результаты прохождения курсов, с которыми он всегда может ознакомиться.

Но самое главное для автоматизации всего процесса — это первоначальная верификация инцидента, которая позволяет правильно его отрабатывать и минимизирует количество ложноположительных срабатываний. В такой схеме взаимодействия сотрудники проходят только те курсы, которые им действительно будут полезны, а аналитики получают доступ к полной истории инцидентов и назначенного обучения.

Выводы

Перенесёмся на два-три года вперёд. В атаках с применением искусственного интеллекта будут использоваться большие языковые модели (LLM). Они смогут генерировать сложные контекстозависимые взаимодействия, с пугающей точностью имитирующие поведение реального человека в сети.

Security Awareness как класс продуктов наработал отличные практики для обучения сотрудников относительно сложным навыкам, полезным не только в корпоративной среде, но и в рамках личной безопасности, однако для противостояния актуальным угрозам важен комплексный подход — в том числе и интеграция с Security Operations Center.

Формирование культуры цифровой безопасности в компании во многом зависит от заинтересованности сотрудников в обучении. Отсутствие контроля над процессом повышения киберграмотности и хаотичное назначение курсов могут помешать достижению желаемого результата. Синергия Security Awareness и SOC помогает эффективно выстроить бизнес-процессы и упорядочить план обучения, а в перспективе — повысить защищённость компании от фишинговых атак, минимизировать утечки критически важных корпоративных данных и поднять уровень компетенций сотрудников по общим вопросам кибербезопасности.