Приглашённые эксперты обсудили в эфире AM Live строительство корпоративных SOC — центров мониторинга и реагирования на кибератаки. Кажется, будто эта тема ушла в прошлое с появлением аутсорсинга, но на деле такое впечатление иллюзорно. Давайте разберёмся, при каких условиях стоит идти в сторону создания собственного SOC, как его спроектировать и какие инструменты для этого нужны.

- Введение

- Что лучше: собственный SOC или аутсорсинг?

- Как использование SOC связано с законами РФ?

- Сколько времени требуется на развитие SOC?

- Гибридные SOC

- Технологическое устройство SOC

- 6.1. Уровни

- 6.2. Источники угроз

- 6.3. Слепые зоны

- 6.4. Средства для оснащения SOC

- 6.5. Визуализация работы SOC

- Детектирующая логика

- Занимается ли SOC реагированием?

- Как избежать ошибок?

- Изменения и тренды

- Выводы

Введение

В наше время информационная безопасность критически важна и приоритетна для компаний, в связи с чем тема использования SOC становится всё более актуальной. При принятии решения об усилении защиты данных и информационных ресурсов возникает дилемма: создать собственный SOC или воспользоваться услугами аутсорсинга. Преимущества и недостатки есть у каждого из вариантов.

Рисунок 1. Эксперты отрасли в студии телепроекта AM Live

Спикеры прямого эфира:

- Андрей Дугин, руководитель центра сервисов информационной безопасности, МТС RED;

- Максим Струпинский, архитектор проектов по информационной безопасности, R-Vision;

- Роман Назаров, руководитель «SOC Консалтинга», «Лаборатория Касперского»;

- Анастасия Федорова, директор по развитию центра мониторинга кибербезопасности, «К2 Кибербезопасность»;

- Александр Кузнецов, руководитель группы архитектуры Solar JSOC, ГК «Солар»;

- Александр Дорофеев, генеральный директор, «Эшелон Технологии»;

- Андрей Шаляпин, руководитель управления мониторинга киберугроз, BI.ZONE;

- Алексей Пешик, ведущий инженер-эксперт, Security Vision.

Ведущий и модератор дискуссии — Илья Шабанов, генеральный директор «АМ Медиа».

Что лучше: собственный SOC или аутсорсинг?

Рынок аутсорсинга в России за последние годы вырос, и, казалось бы, нет смысла идти на строительство собственного SOC. Однако мы видим, что эта тема живёт и набирает популярность. Когда нужно идти по собственному пути в построении SOC для крупного или даже среднего бизнеса?

Когда нужно строить свой SOC

Целесообразно строить свой SOC крупной компании, у которой есть бюджет и время, обозначил своё мнение Андрей Дугин. Нужно выбрать решение, защитить бюджет, провести внедрение, интеграции; всё это может затянуться на пару лет.

Андрей Дугин, руководитель центра сервисов информационной безопасности, МТС RED

Александр Дорофеев, напротив, считает, что собственный SOC подходит не только крупному бизнесу, но и небольшим компаниям. Можно начать с малого: поставить SIEM-систему, настроить её, а потом постепенно расширять границы и совершенствовать экспертизу.

Однако большинство экспертов уверены, что внутренний SOC целесообразно строить только в больших компаниях.

Максим Струпинский добавил, что компания должна быть еще и стратегически значимой для государства. Также нужен специалист, который возьмёт на себя управление SOC внутри компании.

Максим Струпинский, архитектор проектов по информационной безопасности, R-Vision

Эксперты сошлись в том, что при решении строить свой SOC нужно учитывать бизнес-контекст.

Плюсы и минусы внутреннего SOC

Максим Струпинский выделил преимущества внутреннего SOC:

- возможность интеграции в свою инфраструктуру;

- понимание того, какие процессы и как именно работают;

- персональная проработка модели угроз с учётом расположения и сферы деятельности фирмы;

- гибкость настроек и масштабируемость логики реагирования и детектирующей логики;

- рост киберустойчивости организации.

Из минусов он назвал высокую стоимость, зашоренность (низкую видимость угроз), недостаточность компетенций людей, которые занимаются администрированием и принимают участие в реагировании, а также долгий процесс формирования и построения SOC.

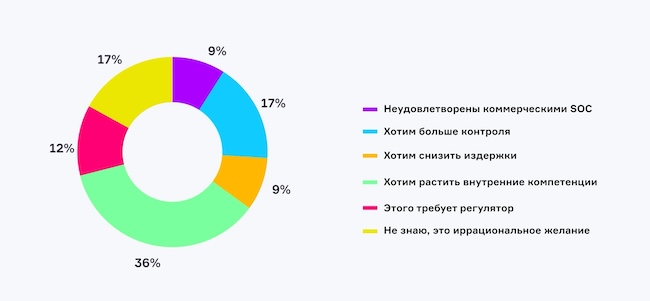

Роман Назаров рассказал об основной мотивации, которая движет компаниями при начале строительства SOC. Это контроль своей инфраструктуры, рост внутренней экспертизы, требования регулятора, федеральные законы.

Роман Назаров, руководитель «SOC Консалтинга», «Лаборатория Касперского»

Как использование SOC связано с законами РФ?

Федеральные законы о персональных данных и о защите критической информационной инфраструктуры имеют положения, которые требуют осуществлять мониторинг, выявлять инциденты и передавать информацию в НКЦКИ, напомнил Александр Дорофеев. Президентский указ № 250 расширяет список, в который попадают порядка 500 тысяч организаций. Кроме того, требования по мониторингу, реагированию на инциденты, контролю защищённости и выявлению атак есть практически во всех приказах ФСТЭК России. По сути, SOC нужен всем, просто следует решить вопрос о его границах и нужной степени зрелости.

Александр Дорофеев, генеральный директор, «Эшелон Технологии»

Анастасия Федорова считает, что последние законы о защите персональных данных и увеличении штрафов за их нарушение особенно сильно склонили компании к созданию SOC.

По данным опроса зрителей телеэфира AM Live, идея строительства своего SOC привлекает прежде всего возможностью растить внутренние компетенции (36% респондентов). 17% опрошенных хотят больше контроля, ещё столько же — не могут рационально объяснить своё желание. 12% следуют требованиям регулятора.

Рисунок 2. Чем привлекательна для вас идея строительства собственного SOC?

Сколько времени требуется на развитие SOC?

Анастасия Федорова считает, что всё зависит от размера компании и объёма процессов. Если вы привлекаете вендора, всё пройдет быстрее — от шести месяцев до года. Дальше компании нужно развивать SOC самостоятельно. При закладывании бюджета нужно понимать, что компания получит полноценную систему примерно через два года.

Анастасия Федорова, директор по развитию центра мониторинга кибербезопасности, «К2 Кибербезопасность»

Александр Кузнецов утверждает, что минимальный срок — от полугода. Роман Назаров считает, что средний срок — от одного года, а шесть месяцев — это запуск минимального набора сервисов.

Александр Дорофеев рассказал, что в его компании внедрение и настройка системы в среднем занимают один-два месяца. Конечно, это стартовый минимальный набор функций, который потом нужно развивать.

Андрей Шаляпин уверен, что полноценное внедрение SOC занимает не менее двух-трёх лет.

Гибридные SOC

Александр Кузнецов утверждает, что 99 % всех SOC — гибридные. Единицы компаний закрывают все потребности своими силами, остальные хоть и минимально, но всё же потребляют сторонние услуги.

Александр Кузнецов, руководитель группы архитектуры Solar JSOC, ГК «Солар»

Ведущий поинтересовался мнением коллег о том, как быть с конфликтом интересов, когда компания обращается с запросом на создание собственного SOC, а провайдеру выгоднее работать с нею на аутсорсинге. Андрей Дугин видит эту ситуацию так: если клиент решил построить свой SOC, то лучше выполнить эту задачу, чем отпустить его к другому провайдеру. Кроме того, в консалтинге можно управлять тарифной политикой так, чтобы не потерять в финансовой составляющей.

В дальнейшем компании всё равно потребуются дополнительные услуги и с большой вероятностью она обратится к тому же провайдеру.

Технологическое устройство SOC

Представить устройство этой системы сложно, но если визуализировать её и показать схематично, то работа SOC становится более прозрачной и понятной.

Уровни

Ведущий предложил наглядную схему технологического устройства SOC, на которой были выделены три уровня: формирования данных, анализа данных и поддержки принятия решений.

Александр Кузнецов взял слово, чтобы объяснить подробнее эту схему. Нижний слой — источники событий и точки реагирования. Несколько решений, которые находятся на пограничном уровне (EDR, NTA) и попадают на уровень анализа данных или в класс источников в зависимости от того, есть ли соответствующие процессы в центре мониторинга. Верхний уровень — поддержка и принятие решений.

Источники угроз

Слово взял Андрей Шаляпин, пояснивший свой подход к этому вопросу. Из всего множества источников логично выделить две категории: первые приносят наибольшую пользу для детектирования угроз, а вторые — это те источники, которые в меньшей степени помогают что-то детектировать, но привносят богатый контекст, который помогает восстановить хронологию вектора атаки для обогащения.

Андрей Шаляпин, руководитель управления мониторинга киберугроз, BI.ZONE

Поскольку SOC в первую очередь фокусируется на обнаружении угроз, интересна первая категория источников. Чтобы вычислить конкретные типы, не нужно понимать, как работает каждое правило и какими событиями оно оперирует; достаточно обратиться к MITRE ATT&CK, где несколько версий назад появился такой артефакт, как Data Sources — те типы данных, которые нужны для детектирования техник и подтехник.

Слепые зоны

Многие атаки осуществляются через поставщиков данных, через различные третьи организации. С этим сейчас активно борется НКЦКИ: взаимодействует с субъектами КИИ, чтобы обеспечить безопасность организаций, объяснил Александр Кузнецов.

Ещё одна слепая зона, которая не так популярна, — это бизнес-приложения. Другая большая область (может быть, не очень характерная для России) — это облака.

Александр Кузнецов также отметил, что не встречал ни одного SOC со стопроцентным охватом, это недостижимо.

Спикеры пришли к выводу, что зачастую наблюдается перекос в сторону средств защиты: делается упор на EDR, антивирусы, средства сетевой безопасности, но при этом забывают об ИТ-инфраструктуре, бизнес-приложениях, системах АСУ ТП.

Средства для оснащения SOC

Ведущий спросил экспертов, чем нужно оснастить систему на уровне анализа данных, какое требуется ядро из приложений.

Максим Струпинский выразил мнение, что центральное средство оснащения — это SOAR. Второе по значимости — SIEM. Все остальные системы — СЗИ, NTA, TI — можно доращивать».

Алексей Пешик уточнил, что SOAR — это сложная технология, которая нужна не каждой компании, особенно в среднем сегменте рынка. Поэтому утверждение, что SOAR должен быть центральным средством системы, не всегда справедливо.

Алексей Пешик, ведущий инженер-эксперт, Security Vision

Андрей Дугин добавил, что ничего не будет эффективно работать без нормального сбора логов.

Визуализация работы SOC

Александр Кузнецов продолжил мысль и сказал, что визуализация существует в двух плоскостях. Первая — для работы, вторая — для «вау-эффекта». Есть организации, где это нужно для вовлечения руководства и важно для продвижения в отрасли.

Алексей Пешик добавил, что визуализационным эффектом могут также обладать графы, сейчас многие системы к этому приходят.

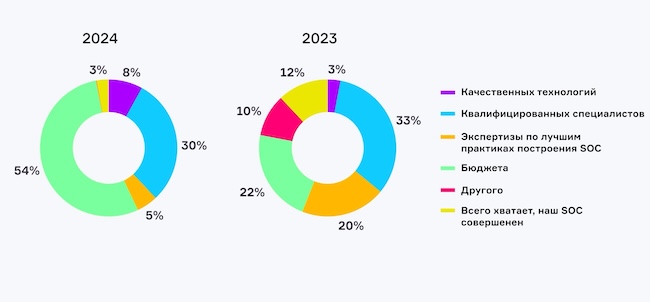

Ведущий предложил сравнить результаты второго опроса аудитории с показателями прошлого года. Были заметны определённые изменения. Так, большинство респондентов (54%) признались, что им не хватает бюджета, тогда как год назад этот ответ выбрали только 22%. Экспертизы по лучшим практикам построения SOC недостаёт лишь 5% зрителей, хотя год назад их было 20 %. Считают свой SOC совершенным 3% (в прошлом году — 12%).

Рисунок 3. Чего вам не хватает для создания / работы эффективного SOC?

Детектирующая логика

Ведущий предложил разобраться в том, где брать детектирующую логику, как часто её обновлять и совершенствовать. Нужны ли для этого отдельные специалисты?

Андрей Дугин пояснил, что у вендоров есть готовые пакеты с шаблонной логикой корреляции, которые они продают вместе с SIEM. Единственный нюанс, который нужно учесть: их обязательно нужно адаптировать под свою инфраструктуру.

Андрей Шаляпин предлагает купить готовые правила у компании, в которой SOC уже работает, и адаптировать под себя, но при условии, что SIEM-системы совпадают.

Анастасия Федорова предупреждает, что развитие контента, своего или готового, — это процесс, на который нужно закладывать бюджет (или обеспечить работу людей, которые будут заниматься этим системно).

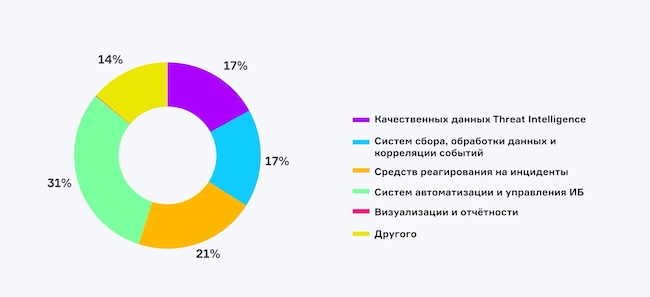

Ведущий привёл результаты третьего опроса. Большинство респондентов (31%) ответили, что для оснащения SOC им не хватает систем автоматизации и управления ИБ. В средствах реагирования на инциденты нуждается 21% опрошенных. По 17% голосов пришлось на варианты «Качественные данные Threat Intelligence» и «Системы сбора, обработки данных и корреляции событий».

Рисунок 4. Каких инструментов вам больше всего не хватает для оснащения SOC?

Занимается ли SOC реагированием?

Анастасия Федорова считает, что SOC — это в первую очередь мониторинг и анализ событий. Реагирование может входить в зону ответственности коммерческих SOC, если это принято в компании, но такое бывает не всегда. Часто реагирование отдаётся отделу ИТ, с которым выстраивается взаимодействие.

Алексей Пешик добавил, что активное реагирование пока плохо развито и иногда ограничивается отправкой сообщений в мессенджер.

Александр Кузнецов выразил несогласие с коллегами, заявив, что реагирование — это крайне важная часть работы SOC и без него нет смысла во всей системе безопасности. По его словам, реагирование начинается с фазы противодействия, а не звонка или отправки уведомления.

Как избежать ошибок?

О чём нужно помнить на этапе строительства собственного SOC, чтобы избежать проблем и ошибок:

- Чтобы сэкономить, нужно не собирать все данные, а действовать прицельно.

- Внимательно изучайте SIEM, который покупаете: какая СУБД, для какой среды он создан.

- Документируйте всё, что делаете — на случай отсутствия сотрудника, ротации команды.

- Компетенции перекладывайте в процесс.

- Фундамент SOC — это хорошая команда.

- С осторожностью относитесь к открытому коду.

- При выборе технологий опирайтесь на цели, для которых SOC создаётся.

- Учитывайте перспективы развития.

- Проведите пентест, пригласите стороннюю компанию проверить, всё ли хорошо работает.

Результаты четвёртого опроса аудитории показали, что усиливать построенный SOC будут 23%, заинтересовались построением собственного SOC — 27%, считают эту меру избыточной для своей компании — 32%.

Рисунок 5. Каково ваше мнение относительно строительства корпоративного SOC?

Изменения и тренды

Эксперты прогнозируют следующие изменения и новые тенденции в развитии SOC:

- Расширение использования продуктов класса XDR (Extended Detection and Response).

- Глобальное импортозамещение, появление отечественных решений разных классов.

- Экосистемность.

- Использование искусственного интеллекта при анализе событий.

- Применение поведенческого анализа, внедрение UEBA-систем.

- Появление в составе SOC новых классов решений, таких как Breach and Attack Simulation, которые используются для оценки эффективности детектирующей логики.

Выводы

Корпоративный SOC — крайне важный механизм мониторинга, обнаружения угроз и реагирования на них. Его фундамент — команда специалистов по безопасности, которые используют различные инструменты и технологии для непрерывной защиты информационных систем.

Построение внутреннего SOC — долгий и сложный процесс. Эксперты прогнозируют, что в этой области будут идти развитие технологий, внедрение автоматизации и ИИ в системы мониторинга и реагирования, создание отечественных аналогов главных инструментов обеспечения безопасности.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!