На примере реальных кейсов рассмотрим, как сервис обнаружения, обработки и расследования киберинцидентов MDR (Managed Detection and Response) справляется с задачей предоставления аналитической «живой» отчётности в удобном формате для внутренней команды безопасности.

- Введение

- От EDR к MDR-сервису

- 2.1. Ограничения EDR

- 2.2. Что такое MDR

- 2.3. Преимущества MDR

- 2.3.1. Аналитика от самого разработчика

- 2.3.2. Круглосуточный мониторинг

- 2.3.3. Экосистемность

- 2.3.4. Уникальные аналитические инструменты

- 2.4. Ограничения MDR

- 2.4.1. Передача данных из контура

- 2.4.2. Стоимость

- 2.4.3. Ложноположительные срабатывания

- Функциональные возможности MDR

- Примеры кейсов на базе Kaspersky MDR

- Выводы

Введение

Ключевым элементом киберзащиты в компаниях часто является EDR (Endpoint Detection and Response, обнаружение и реагирование на конечных точках). EDR помогает ИБ-отделу компании противостоять современным целевым APT-атакам и скрытым угрозам.

EDR-агенты собирают данные телеметрии с рабочих станций, серверов и прочих активов, на которые можно установить агент EDR. Далее «сырая» телеметрия поступает на сервер обработки, после чего результаты передаются на анализ специалистам SOC в виде инфографики, алертов и уведомлений в режиме настоящего времени.

С точки зрения эшелонированной защиты надо исходить из того, что злоумышленники могут попытаться обойти сетевые СЗИ, в таком случае современный EDR зафиксирует маркеры атаки: очистку журналов, повышение привилегий, создание новых учётных записей и прочие действия в рамках клиентской ОС. EDR-агенты хорошо справляются со сбором маркеров, но зафиксирует ли атаку специалист?

От EDR к MDR-сервису

EDR эффективен для обнаружения самых сложных и комплексных атак на конечных точках, но, как и любое другое средство защиты, имеет свои ограничения.

Ограничения EDR

Основная проблема сложных аналитических систем — в том, что у множества компаний отсутствует необходимое количество ресурсов (ограничен бюджет, не хватает квалифицированных кадров на рынке труда) для создания полноценного SOC.

SOC (Security Operations Center, центр мониторинга информационной безопасности) занимается тем, что погружается в разбор потока телеметрии: своевременно расследует поступающие алерты и реагирует на них, анализирует нетипичные шаблоны поведения, а также реализовывает проактивную защиту.

Рисунок 1. Статистика инцидентов по данным Kaspersky

Важно отметить разницу с эксплуатацией, например, SIEM-системы — более устоявшегося решения на рынке. Компании давно понимают, какие компетенции требуются от офицеров безопасности, которые пользуются SIEM-системой: это широкие знания ИТ и сетевых технологий, опыт расследования инцидентов. Для работы же с EDR требуются более узкие и углублённые компетенции по администрированию операционных систем и работе с прикладным ПО.

Для решения проблем нехватки ресурсов и компетенций, а также для ускорения реагирования на инциденты компании всё чаще прибегают к такому варианту, как MDR (Managed Detection and Response, сервис по обнаружению киберинцидентов и реагированию на них).

Что такое MDR

MDR — гибрид EDR и сервиса по его обслуживанию. В состав услуги входят мониторинг инфраструктуры, обнаружение инцидентов и, в некоторых случаях, реагирование на них, а также поддержка в случае обнаружения атак.

MDR — это решение, которое фокусируется строго на телеметрии и на расследованиях инцидентов с её помощью. Телеметрия, на базе которой проводится анализ, может включать в себя:

- журналы ОС;

- информацию о пользователях и их привилегиях;

- ветки реестра;

- данные о сетевых подключениях;

- почтовую активность и хеши вложений;

- полные данные о ПО и его действиях.

Чаще всего MDR предлагается тем организациям, у которых наблюдается недостаток сотрудников или компетенций. Зачастую в круг обязанностей сотрудника из отдела ИБ входят множество непрофильных задач, а также техподдержка и сопровождение уже используемых решений, так что для надлежащего расследования алертов EDR-системы времени не хватает.

MDR помогает организациям не только собрать поток телеметрии, но и компетентно его обработать, а также распознать атаку. Дело в том, что в обычном режиме EDR-система зачастую генерирует множество ложноположительных срабатываний. В крупных организациях количество таких событий может исчисляться десятками тысяч в сутки. При этом сложные атаки, такие как APT, всегда хорошо маскируются, злоумышленники стараются имитировать поведение пользователя, в том числе и администратора.

Преимущества MDR

Попробуем разобраться в сильных сторонах MDR-систем, пройдёмся по каждому аспекту.

Аналитика от самого разработчика

Воспользоваться любым комплексным инструментом защиты лучше всего сможет его разработчик, так как он понимает нюансы. С точки зрения поиска угроз в телеметрии лучшими аналитиками будут подготовленные разработчиками люди, потому что только они могут с наибольшей эффективностью использовать те инструменты, которые только тестируются и обкатываются на реальной телеметрии и готовятся к выходу на рынок, но ещё не отработаны в плане ложноположительных срабатываний.

Для предоставления качественного и оперативного сервиса вендор должен обладать арсеналом зрелых продуктов и иметь собственный центр исследований угроз, без этих условий создание комплексных средств защиты просто невозможно.

Центр исследований обновляет данные по сигнатурам, собирает последние сведения об изменении ландшафта угроз, глубоко погружён в особенности защиты ИТ-систем разных отраслей и секторов экономики и т. д.

Круглосуточный мониторинг

Также важной особенностью является круглосуточный мониторинг, который трудно реализовать даже при зрелых процессах ИБ: сотрудник может отвлечься на другую задачу, уйти в отпуск, заболеть или столкнуться с другим форс-мажорным обстоятельством.

Рисунок 2. Скорость реагирования на инциденты по данным Kaspersky

Экосистемность

Немаловажным преимуществом является экосистемный подход, который позволяет вендору получать ещё больше данных от разных СЗИ. Благодаря этому MDR в SOC может распознать большее количество рисков, так как имеет данные о событиях от разных источников.

Экосистемность также упрощает поддержку продуктов и их внедрение. Например, в случае Kaspersky MDR установка агента не требуется, активировать продукт можно в настройках антивируса, если он (или какой-то другой продукт экосистемы) уже установлен на хосте.

Уникальные аналитические инструменты

Вендоры зачастую могут применять самые прогрессивные и современные инструменты, в том числе технологии машинного обучения (Machine Learning, ML). В контексте обработки телеметрии, поступающей от EDR, такие данные создают риск большого числа ложных срабатываний, с которыми могут эффективно работать только инженеры вендора, так как они имеют прямой выход на разработчиков новых инструментов и могут гибко настраивать последние под ситуацию.

При выявлении корреляций уже на этапе обработки, подготовленный специалист может оперативно фильтровать ложные срабатывания и фокусироваться на действительно значимых аномалиях.

Ограничения MDR

Выделим также некоторые ограничения MDR-систем.

Передача данных из контура

В России существует множество компаний, которые ограничены требованиями регуляторов и не могут передавать данные за пределы сети организации.

Здесь MDR не обеспечивает достаточной гибкости, так как телеметрия в любом случае передаётся вовне. Могут потребоваться услуги сервис-провайдера, который поможет реализовать взаимодействие MDR с объектами КИИ, в т. ч. значимыми, согласно перечню требований.

Стоимость

Стоимость использования сервиса может оказаться высокой, разница в стоимости между EDR и MDR зависит от вводных данных, чей спектр начинается с количества защищаемых хостов и ФОТ аналитика-человека и заканчивается затратами на электроэнергию и аренду серверного помещения.

Вендор продаёт не только инструмент, но и готовые компетенции для выявления атак. Грубый расчёт стоимости владения EDR может быть таким: стоимость лицензии EDR, аренда серверных мощностей, а также оплата работы внутренних аналитиков.

В каждом отдельном случае организации надо определиться, какой вариант будет предпочтительнее.

Ложноположительные срабатывания

Выше мы отмечали, что аналитик может применять уникальные инструменты для обнаружения корреляций в телеметрии и другие подходы в расследованиях.

Поток ложноположительных срабатываний для инженеров MDR в SOC при таком раскладе может быть ещё больше, чем в локальной EDR-системе, однако всё это происходит прозрачно на стороне вендора и представляется как результат в понятном и удобном для заказчика формате.

Как и многие другие инструменты, EDR-агенты на конечных точках могут реагировать, например, на сетевой сканер, странное поведение пользователя или активность прикладного ПО. Для уменьшения числа подобных ложноположительных срабатываний требуется настройка: например, добавление IP-адреса сканера в исключения или ведение белого списка ПО (в случае разработки).

Функциональные возможности MDR

Продуктов класса MDR на рынке существует несколько, но далее мы будем рассматривать схему работы и функции на примере Kaspersky MDR, так как этот продукт позволяет наглядно показать различия между MDR и EDR.

Рисунок 3. Схема работы Kaspersky MDR

Телеметрия с агентов, которые установлены на конечных точках, отправляется в SOC «Лаборатории Касперского», где проходит обработку и анализ.

Доступ специалистов вендора и заказчика к единой консоли происходит через веб-интерфейс.

Основные возможности Kaspersky MDR:

- Поиск угроз в автоматическом режиме.

- Мониторинг 24×7, выявление и обработка инцидентов.

- Веб-консоль управления MDR c панелями, инфографикой и отчётами.

- Набор сценариев реагирования и поддержка принятия контрмер в автоматическом режиме.

- Проверка доступности активов и работоспособности системы безопасности.

- Доступ к порталу Threat Intelligence.

- Расширенная экспертная поддержка для управления инцидентами и возможность получать сведения о них в полном формате.

- API для экспорта данных Kaspersky MDR во внешние системы.

- Добавление и изменение комментариев к инцидентам.

- Мультиарендность.

Переходим к практической части.

Примеры кейсов на базе Kaspersky MDR

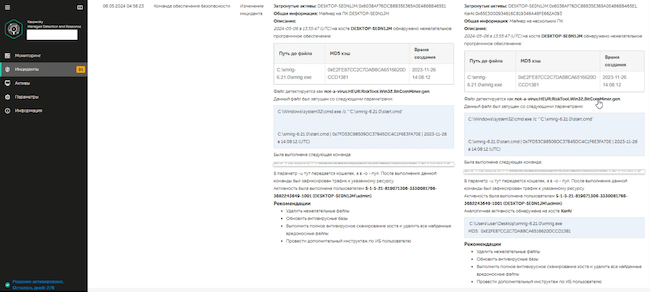

На примере реальных ИБ-инцидентов, выявленных MDR-платформой в практике iTPROTECT, мы не только покажем возможности платформы, но и проиллюстрируем важность участия человека в расследовании.

Для этого мы подобрали несколько показательных скриншотов из центра расследований MDR, которым пользуется один из заказчиков. Кстати, в данном случае выбор в пользу MDR был сделан компанией из-за возможности сэкономить на сопровождении и не раздувать штат ИБ-специалистов.

Человеческий фактор

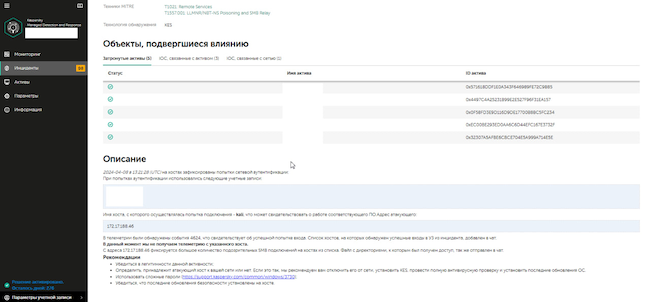

Рассмотрим случай, где злоумышленником был получен доступ к учётным данным пользователей для VPN-подключения к сети организации.

Рисунок 4. Нелегитимный доступ к учётным данным

Здесь аналитики вендора выделили особо имя хоста, которое совпадает с названием популярной ОС Kali, что явно свидетельствует об атаке, а не ложноположительном срабатывании.

Иногда EDR-система не может правильно распознать маркеры подобного типа, в других случаях эти сигналы могут потеряться в потоке телеметрии, поэтому внимательное участие человека в анализе данных всегда актуально, будь то штат SOC вендора или аналитики из ИБ-отдела компании.

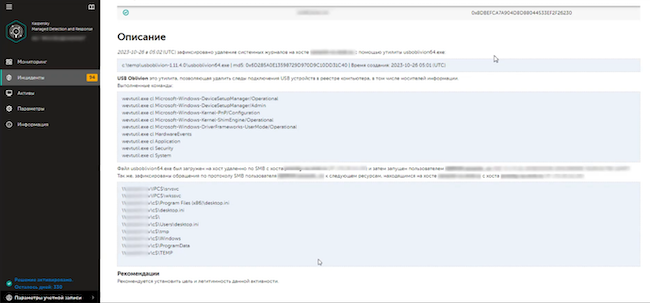

В следующем случае, чтобы скрыть факт несанкционированного доступа к хосту, злоумышленник использовал утилиту, которая очищает историю всех подключений USB-устройств в реестре.

Рисунок 5. Удаление системных журналов на хосте

Специалист внешнего SOC понимает назначение данной утилиты, чего не может «видеть» классическая EDR-система.

Подобные тонкие нюансы, зачастую самые очевидные, способен заметить только человек, поэтому в автоматизации любых процессов в какой-то момент достигается предел.

Экосистемный подход

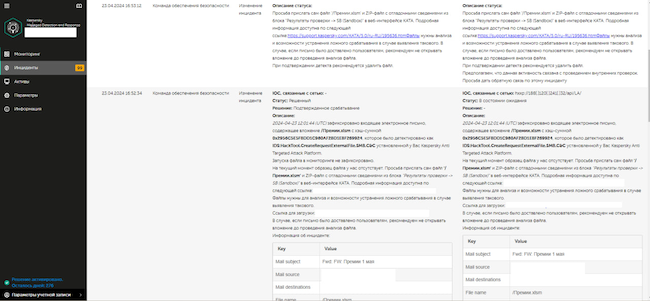

В следующем кейсе обнаружено вредоносное вложение, которое было зафиксировано не EDR-системой, а песочницей того же производителя.

Рисунок 6. Вредоносное вложение

Событие было замечено аналитиком MDR SOC благодаря тому, что в компании сформировалась экосистема продуктов Kaspersky.

Экосистемный подход в продуктах ИБ позволяет обогащать SOC данными от различных средств защиты и строить более полноценную картину при оценке рисков, что в конечном итоге повышает уровень проактивной защиты.

Подробный отчёт о расследовании

Также важным преимуществом для любых СЗИ является наглядность: например, в песочнице можно увидеть дерево процессов, с которым связывается анализируемый файл.

Возьмём для примера простейший порядок загрузки вредоносного объекта:

- Открыт DOC-файл.

- Запущен макрос.

- В макросе выполнена CLI-команда.

- Открыто сетевое соединение.

- Произведена загрузка содержимого.

- Содержимое прописано в автозагрузку ОС.

MDR предоставляет не только оперативность и удобство, но и наглядность в расследовании инцидентов и оценке рисков.

Рисунок 7. Подозрительная активность

Каждый инцидент порождает своего рода мастер-класс от аналитиков вендора, где представлена полная цепочка атаки.

Ещё один пример отчёта — о расследовании инцидента с майнером на хосте.

Рисунок 8. Удаление майнера

Любой отчёт от MDR SOC содержит первичные рекомендации по купированию угрозы. Благодаря этому он не только полезен для устранения слабых мест в защите, но и может помочь освоиться новым работникам ИБ-отдела компании, которые только знакомятся с ИТ-инфраструктурой и особенностями защищаемого контура.

Рекомендации специалистов SOC

В случае обнаружения угрозы EDR не говорит, что делать. MDR же поставляет всю необходимую информацию о проблеме и на верхнем уровне обозначает пути её решения в удобном и понятном для всех участников формате отчёта.

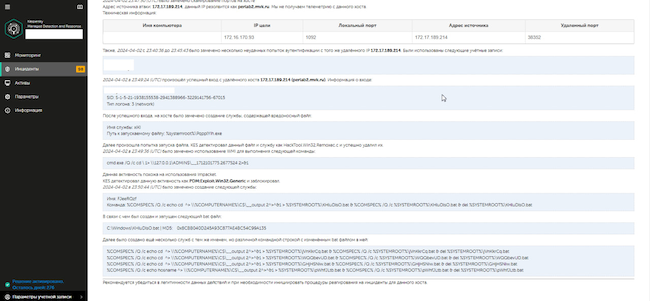

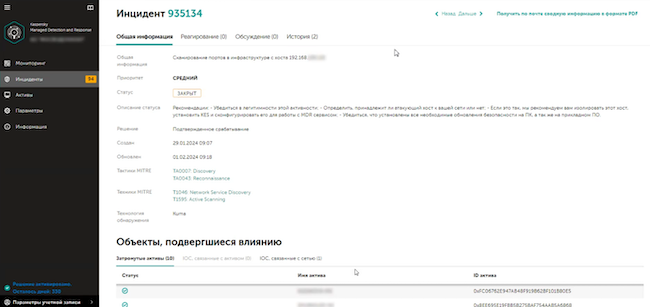

В следующем кейсе были просканированы порты на сетевых активах инфраструктуры.

Рисунок 9. Сканирование портов

Аналитик предоставил полную информацию об инциденте и предложил первоначальные меры по расследованию.

После выполнения этих рекомендаций заказчик может закрыть тикет или продолжить диалог с инженером MDR в SOC, если требуются дальнейшие действия по реагированию на обнаруженные аномалии.

Выводы

В статье мы наглядно продемонстрировали разницу между подходами EDR и MDR. Как видно из примеров, участие человека остаётся важнейшим элементом непрерывной безопасности. Автоматизировать рутину и обработку «сырых» данных телеметрии возможно только до определённого предела, за которым уже требуется человек с настоящими компетенциями и опытом расследования аномалий.

Вне зависимости от того, есть ли в организации широкие внутренние компетенции, могут возникать трудности с обеспечением непрерывности процессов ИБ — например, в случаях увольнения сотрудников или по причине их пребывания в отпуске. При использовании сервисной модели такого быть не может. MDR прежде всего помогает закрыть проблему нехватки кадров в компании и кадрового голода на рынке труда.

Зачастую компаниям трудно определиться с выбором: нужно ли наращивать свои собственные внутренние компетенции или взять готовые у поставщика SOC? Каждый расчёт имеет индивидуальный характер, требуется многоступенчатый анализ стоимости владения EDR или использования MDR-сервиса. Процесс выбора упростят объективная оценка и помощь в экономическом обосновании для руководства со стороны внешней команды.

В своей практике специалисты iTPROTECT не единожды сталкивались с тяготением заказчика к MDR-решению, особенно в случае большого количества защищаемых хостов. Как правило, основной причиной выбора MDR является отсутствие у внутренней ИБ-команды той экспертной квалификации, которая нужна для сопровождения системы.

Но каждый случай уникален, с выбором проще определиться, получив объективную оценку и помощь в экономическом обосновании для руководства от внешней команды.