Не секрет, что фишеры и APT-группировки в последние годы рассматривают российские организации как одни из приоритетных целей для таргетированных атак. Однако ИБ-специалисты тоже не сидят сложа руки: одну из сложных фишинговых кампаний, например, удалось выявить и остановить с помощью сетевой песочницы PT Sandbox. Рассказываем, как это было.

- Введение

- Обнаружение активности вредоносных программ

- Анализ вредоносных программ

- 3.1. Загрузчики

- 3.2. PureLogs Stealer

- 3.3. DarkVision RAT

- Выводы

Введение

Специалисты отдела экспертизы PT Sandbox PT ESC (экспертного центра безопасности Positive Technologies) зафиксировали фишинговую атаку на российские организации. Обнаружила её песочница PT Sandbox с помощью поведенческого анализа. Для сайта Anti-Malware.ru эксперты, которые выявили вредоносную активность, рассказывают все подробности.

Обнаружение активности вредоносных программ

В ноябре в ходе анализа актуальных угроз эксперты PT Sandbox зафиксировали рассылку фишинговых писем такого содержания (ссылка содержится в исходном HTML-коде):

Платежное поручение! Ждем от вас акты

<div><a href="hxxps[:]//glbuhi[.]ru/oplata_plateznoe_1C.rar" rel="noopener noreferrer"><img src="cid:325651728893560@mks45hieef2apcju.myt.yp-c.yandex.net" style="max-width:100%">

-------- Конец пересылаемого сообщения --------

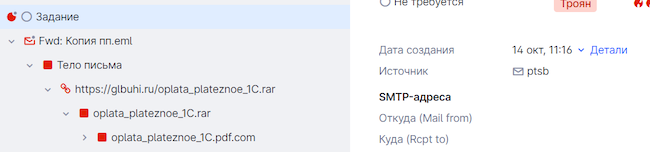

Это письмо получено 14 октября. Оно обошло первый эшелон защиты (почтовый шлюз) и попало на анализ в продукт PT Sandbox. Песочница проанализировала ссылку из письма с помощью модуля PT Crawler и скачала содержимое. По ссылке находился RAR-архив с исполняемым файлом, замаскированным под PDF.

Рисунок 1. Фрагмент задания на первое письмо в PT Sandbox

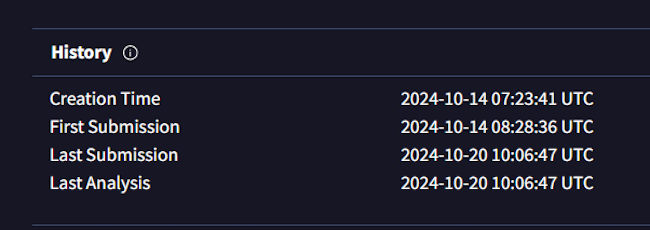

По тому, что информация о файле появилась в VirusTotal (VT) 14 октября, можно предположить, что не все средства защиты успели обновить свои базы и, соответственно, начать детектировать вредоносное содержимое. Как мы знаем, все крупные антивирусные вендоры сразу добавляют информацию о файле в VT при обнаружении. Поэтому файл оказался на проверке в песочнице.

Рисунок 2. Дата обнаружения первого файла в системе VirusTotal

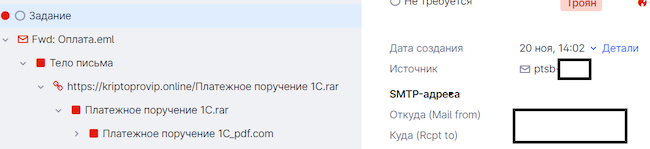

Следующее письмо, с похожим текстом, было получено 20 ноября. На этот раз оно содержало другую ссылку.

Рисунок 3. Фрагмент задания на второе письмо в PT Sandbox

Сведения о втором файле также появились в VT в день получения письма (20 ноября). На рисунке 3 видно, что в этот раз домен злоумышленников мимикрировал под сайт производителя СЗИ. Проверив домен в системе VT на следующий день, мы увидели, что он ассоциируется со многими вредоносными файлами, замеченными в ноябре и ориентированными в первую очередь на российские организации.

Рисунок 4. Файлы, ассоциированные с доменом злоумышленников

Указанные письма рассылались с легитимных почтовых ящиков, которые, по предварительным данным, принадлежат реальным организациям. Однако на момент отправки письма эти почтовые адреса находились под контролем злоумышленников.

Анализ вредоносных программ

Загрузчики

Оба файла являются загрузчиками вредоносных программ (Trojan‑Downloader), написанными на .NET, в связи с чем для их декомпиляции использовался dnSpy.

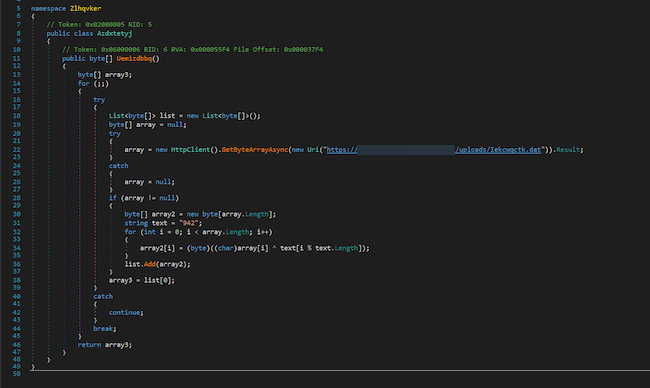

Домен первого файла «oplata_plateznoe_1C.pdf.com», с которого скачивается нагрузка (см. рисунок 1), во время анализа был недоступен, но информацию можно найти в VT. После скачивания нагрузка расшифровывается с помощью алгоритма Triple DES с ключом «tQenhsrNivSxJy6MngtgxA==» (base64) и инициализирующим вектором «aEx6Ro6MJKU=» (base64). Со вторым загрузчиком проще: нагрузка расшифровывается с помощью XOR.

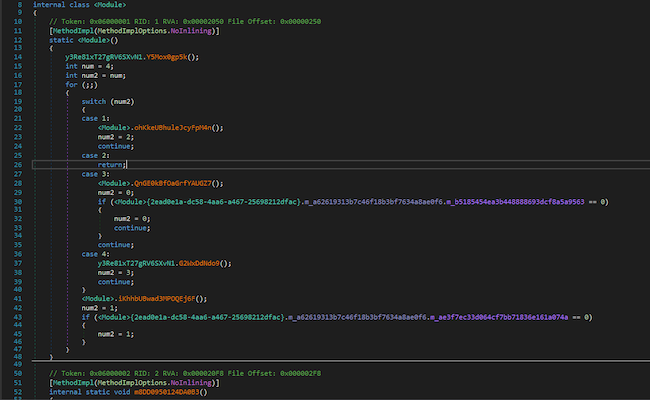

Рисунок 5. Фрагмент декомпилированного загрузчика второго семпла

Второй файл — «Платежное поручение 1C_pdf.com» — во время проверки был доступен и наиболее полно раскрылся в ходе поведенческого анализа. У обоих файлов — общий адрес управляющего сервера (89[.]110[.]100[.]37), что ещё раз подтверждает вывод об их принадлежности к одной кампании. Скачиваемая нагрузка защищена с помощью средства обфускации кода .NET Reactor(6.X) [Control Flow + Anti-Tamper + Anti-ILDASM].

Рисунок 6. Фрагмент декомпилированной нагрузки вредоносных программ

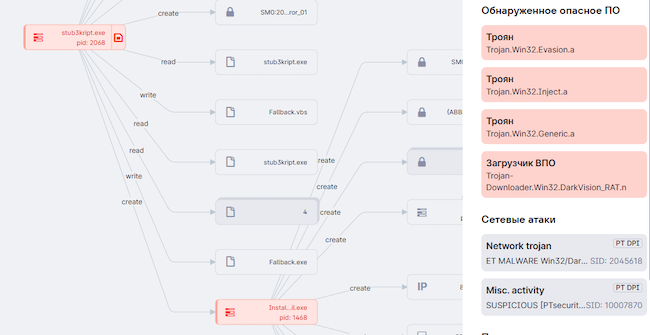

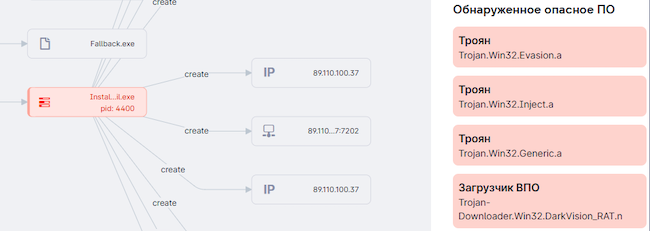

После запуска нагрузки первой стадии скачиваются последующие: PureLogs Stealer, AsyncRAT или DarkVision RAT. Все они запускаются через внедрение кода в легитимный процесс Microsoft.NET Framework «InstallUtil.exe».

Рисунок 7. Фрагмент поведенческого графа вредоносных программ в PT Sandbox во время внедрения кода

На этой стадии файл детектируется песочницей как «Trojan.Win32.Generic.a / Trojan.Win32.Inject.a». Все дополнительно скачиваемые нагрузки уже не один раз анализировались и хорошо известны, поэтому пройдёмся по их функциям бегло.

PureLogs Stealer

Собирает из системы и отправляет на сервер:

- данные браузеров, включая расширения;

- данные криптокошельков;

- информацию о пользователе и конфигурации компьютера.

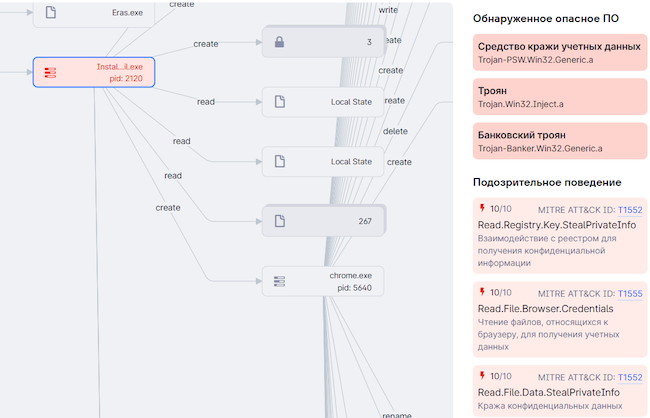

Рисунок 8. Фрагмент поведенческого графа вредоносных программ в PT Sandbox во время похищения учётных данных

Файл детектируется в песочнице как «Trojan-PSW.Win32.Generic.a», подробный разбор можно прочитать тут.

DarkVision RAT

Эта нагрузка закрепляется в системе через добавление в автозапуск («Start Menu», «Programs», «Startup») скриптов, а также путём внесения исполняемого каталога файла в список исключений Microsoft Defender: «powershell.exe Add-MpPreference -ExclusionPath».

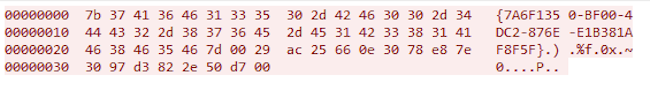

Пример трафика при взаимодействии с управляющим сервером (трафик получен при анализе сессии в песочнице) показан на рис. 9.

Рисунок 9. Фрагмент трафика вредоносных программ в сети

Рисунок 10. Фрагмент поведенческого графа вредоносных программ в PT Sandbox во время взаимодействия с C2

Помимо перечисленных поведенческих сигнатур, файл детектируется в песочнице как «Trojan-Downloader.Win32.DarkVision_RAT.n» после срабатывания сигнатуры сетевой экспертизы PT Sandbox. В этом случае в ходе поведенческого анализа она помогла подтвердить, что файл действительно представляет собой вредоносную программу, и понять, к какому именно семейству принадлежит модуль. Благодаря этому в открытых источниках можно было легко найти подробный технический разбор этого вредоноса. В дальнейшем факт был подтверждён с помощью поведенческого анализа файла.

Таблица 1. Индикаторы компрометации, по которым можно обнаружить указанную вредоносную программу

|

URL, домены, IP-адреса, хеши SHA-256 |

Описание |

|

hxxps[://]glbuhi[.]ru/oplata_plateznoe_1C.rar |

Ссылка на первый экземпляр вредоносной программы |

|

hxxps[://]glbuhi[.]ru/panel/uploads/Bneedmrn[.]mp4 |

Нагрузка первого экземпляра вредоносной программы |

|

hxxps[://]kriptoprovip[.]online/Платежное поручение 1С.rar |

Ссылка на второй экземпляр вредоносной программы |

|

hxxps[://]kriptoprovip[.]online/panel/uploads/Iekcwqctk[.]dat |

Нагрузка второго экземпляра вредоносной программы |

|

89[.]110[.]100[.]37 |

Управляющий сервер |

|

4c83b610b98287117b86200a7957629007fdda7526f0673d872f575aba5950bc |

Изначальный загрузчик первого экземпляра вредоносной программы |

|

5c3cf399f26c97a219a4d0cfc1c5ae51f5e4748c670528ba797aae6679fc6815 |

Скачиваемая нагрузка первого экземпляра вредоносной программы |

|

88f340643cb029167d027a28af60309f28ca5f11b55dd397795a5bcd442ab35d |

Изначальный загрузчик второго экземпляра вредоносной программы |

|

2bdc51a7bd6db5c50487dd5f294b4fcc40562492094e3bf506736404ef398d33 |

Скачиваемая нагрузка второго экземпляра вредоносной программы |

Поскольку указанные домены заводились специально для этой кампании, отдельно стоит упомянуть о почтовых ящиках администраторов, которые с ними ассоциировались по открытой информации: gosuslwgi2024@internet[.]ru и 8943bdec4ce4f659s@internet[.]ru.

Кроме того, нам удалось найти ещё один домен, ассоциированный с этими электронными адресами: modultaip[.]online. Он, возможно, также будет использоваться злоумышленниками в дальнейшем.

Выводы

Из этих кейсов видно, что новые вредоносные программы практически невозможно обнаружить статическими методами анализа. Злоумышленники могут изменить схему обфускации, и файл пропадёт с радаров. Не спасут и базовые средства защиты, так как письма могут приходить со взломанных легитимных почтовых ящиков контрагентов организации. Но усиление безопасности решениями с поведенческим анализом вредоносных программ, например песочницей PT Sandbox, позволит обеспечить защиту от новых и неизвестных ранее угроз и заблокировать их проникновение в контур компании.

Авторы:

Илья Тюнькин, специалист отдела экспертизы PT Sandbox

Шаих Галиев, руководитель отдела экспертизы PT Sandbox