Threat Intelligence (TI) — один из важнейших инструментов, помогающий компаниям анализировать индикаторы компрометации и реагировать на угрозы. Эксперты в студии AM Live делятся практическими рекомендациями, какие фиды лучше использовать, как автоматизировать сбор и анализ данных о киберугрозах.

- Введение

- В чём смысл киберразведки?

- Из каких источников можно брать фиды Threat Intelligence?

- Как фиды Threat Intelligence предотвращают кибератаки на ранней стадии?

- Технологический минимум для выстраивания процессов киберразведки

- Лучшие инструменты Threat Intelligence для бизнеса: чего не хватает?

- Прогнозы экспертов: новые вызовы и рост спроса на Threat Intelligence

- Выводы

Введение

Будучи ключевым направлением в области информационной безопасности, киберразведка играет важнейшую роль в защите государственных, корпоративных и частных интересов. Threat Intelligence (TI, разведка угроз) — это процесс сбора и анализа информации о существующих и потенциальных угрозах в киберпространстве. TI позволяет организациям не только реагировать на произошедшие инциденты, но и проактивно выявлять потенциальные риски, понимать тактики, техники и процедуры злоумышленников, а также адаптировать свои системы защиты к меняющимся условиям.

Рисунок 1. Эксперты в студии AM Live

Участники эфира (справа налево):

- Илья Селезнёв, руководитель продукта «Гарда Threat Intelligence», группа компаний «Гарда».

- Валерия Чулкова, менеджер продукта, R-Vision.

- Алексей Вишняков, технический директор Центра исследования киберугроз Solar 4RAYS, ГК «Солар».

- Олег Скулкин, руководитель, BI.ZONE Threat Intelligence.

- Денис Кувшинов, руководитель департамента TI Экспертного центра безопасности, Positive Technologies.

- Евгений Чунихин, бизнес-руководитель направления киберразведки, F6.

- Егор Клименко, руководитель продукта Security Vision.

Ведущий и модератор эфира — Александр Осипов, директор по продуктовому портфелю, Red Security.

В чём смысл киберразведки?

Киберразведка — это сбор по всему миру информации о том, какие существуют хакерские группировки, как они атакуют, какие инструменты используют. Подобные сведения нужны для того, чтобы сотрудники любой компании могли защищать свою инфраструктуру. Дискуссия началась с этого простого определения, которое дал Егор Клименко.

Олег Скулкин добавил, что киберразведка позволяет понять, как именно злоумышленники будут действовать в конкретном регионе. Имея соответствующие сведения, организации могут скорректировать свои действия для обеспечения безопасности и правильно реагировать на срабатывания систем защиты.

Олег Скулкин, руководитель BI.ZONE Threat Intelligence

Существуют разные подходы к поиску данных для киберразведки. Валерия Чулкова сочла, что для начала допустимо использовать свободно распространяемые потоки данных (опенсорсные фиды). Множество машиночитаемых сведений можно агрегировать и находить для него то или иное применение. В большинстве своём подобная информация не обогащена контекстом.

Если есть задача работать с данными TI более глубоко и качественно, то нужно использовать коммерческие фиды. Там подавляющая часть сведений публикуется в виде отчётов о деятельности кибергруппировок, о планируемых атаках или готовых кейсах. Эти данные допустимо анализировать с применением моделей машинного обучения (ML).

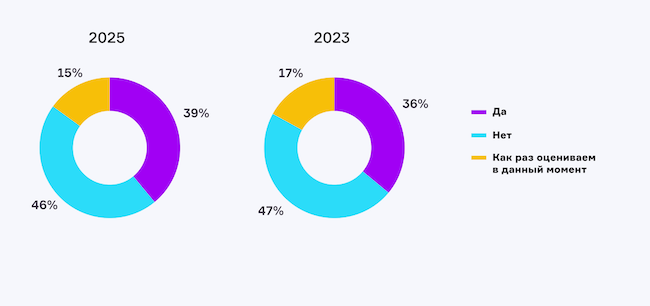

Первый опрос в прямом эфире AM Live показал, используют ли компании сервисы Threat Intelligence: да — 39 %, нет — 46 %, оценивают в данный момент — 15 %. По сравнению с аналогичным исследованием два года назад пользователей TI стало немного больше.

Рисунок 2. Используете ли вы сервисы Threat Intelligence в данный момент?

В рамках рубрики «Верю — не верю» участники эфира рассказали истории о необычных способах получать информацию о злоумышленниках и ошибках в ИБ с серьёзными последствиями.

Илья Селезнёв: «В качестве одного из источников данных мы используем форумы, каналы. Оценку сведений выполняем на основании расстояния Ливенштейна. Критерии рассчитываются для каждого форума и учитывают количество участников, срок существования канала, то, какая информация публиковалась ранее, насколько она релевантна». Метрика действительно существует, востребована для определения похожести индикаторов.

Валерия Чулкова: «Банковский сотрудник работал один в смене, так как был выходной день. Специалист не обратил внимания на то, что принтер, который печатает критически важную информацию, не функционирует. Через сутки он решил перезагрузить устройство. Оказалось, что его банк рискует потерять огромную сумму. Эта история показывает, что нельзя пренебрегать даже такими бытовыми вещами, как принтер». Это реальный случай, произошедший в 2016 году в Национальном банке Бангладеш, который подвергся атаке со стороны группы киберпреступников Lazarus Group.

Алексей Вишняков: «Был процесс обработки срабатывания на honeypot. В какой-то момент на одной из машин произошло обращение к домену, который не зарегистрирован. Сотрудники перехватили запрос и передали в систему sinkholing. После этого оказалось, что в эту точку “стучались” 90–95 тысяч устройств, в том числе порядка 40–45 тысяч вызовов происходило с белых адресов. Таким образом удалось собрать классный фид».

Олег Скулкин: «Мы используем сети Honeynet для понимания действий злоумышленников. Они замаскированы под обычную организацию. Запускается вложение из фишингового письма, и сеть следит за тем, что начинают делать злоумышленники. Однажды мы наблюдали за действиями группировки. В какой-то момент наши противники поняли, что это не организация, и решили поприветствовать аналитиков нелицеприятным изображением. Позже они вышли на связь и представились: “Это те самые хакеры”».

Денис Кувшинов: «История связана с активностью группировки Space Pirates. Ребята из респонса принесли семпл. Это не было похоже на их инструмент, и оставалось непонятно, что перед нами. После исследования GitHub, куда сливались данные, мы нашли имя компьютера, где тестировали этот инструмент в самом начале. Оказалось, что какой-то человек на китайском форуме писал с этой машины просьбу о помощи решить проблему. В итоге получилось связать этот вредоносный объект с группировкой».

Евгений Чунихин: «Мы работали с горнодобывающей компанией по кейсам с редкоземельными металлами. В инструменте TI есть часы аналитики, которые можно использовать. Безопасник решил поискать информацию о продаже урана на форумах в даркнете. Через полгода были накоплены сведения о продаже, удалось сделать контрольную закупку. Ещё через полгода пришёл запрос из МВД с просьбой уточнить, кто интересовался этой информацией». Закупки и запроса на самом деле не было, но мониторинг имел место.

Егор Клименко: «Интеграторы делали тестовую систему для региональной компании. Там было немного импортозамещённого ПО, AD и средства кибербезопасности: TI, коннекторы с SIEM и NGFW. В какой-то момент при загрузке фидов TI показал мэтч и рекомендовал проверить IP-адреса. По данным NGFW, один из компьютеров начинает “стучаться” наружу. Оказалось, что стажёр, который делал эту тестовую зону, установил на компьютер логин admin и пароль «1234» и вывел интернет. За ночь его автоматизированно взломали и подключили к Command-and-Control server».

Из каких источников можно брать фиды Threat Intelligence?

В первую очередь стоит понимать, что компания будет делать с фидами. Если у вендора достаточно мощностей, чтобы обогатить открытые данные из разных источников и получить дополнительный контекст, то с ними можно работать и даже распространять их среди клиентов. Для более мелких компаний взятые из открытых источников фиды способны принести больше проблем, чем пользы. Такого мнения придерживается Денис Кувшинов.

Денис Кувшинов, руководитель департамента TI Экспертного центра безопасности, Positive Technologies

Егор Клименко привёл классификацию источников:

- огромное комьюнити, которое постоянно пополняет их совокупность опенсорс-данных, но последние дают много ложных срабатываний;

- исследовательские центры, создающие данные с полным контекстом, но последних очень мало, так как их трудно получить;

- вендоры, которые обогащают опенсорс-данные, что помогает снизить количество ошибок, и продают результат как продукт.

Алексей Вишняков уверен, что многое зависит от цели. Допустимо взять опенсорсный фид как дополнительный источник информации, но он подходит не для всех сценариев (предотвратить вторжение с его помощью вряд ли удастся) и может даже навредить.

Алексей Вишняков, технический директор Центра исследования киберугроз Solar 4RAYS, ГК «Солар»

Олег Скулкин добавил, что киберразведка помогает получить контекст, выбрать правильные действия в случае обнаружения угроз. Использование фидов без контекста увеличивает количество ложноположительных срабатываний.

Источники данных разнообразны: открытые, собственные, форумы, каналы. Немашиночитаемую информацию разбирают аналитики. Её фильтруют, валидируют, чтобы уменьшить количество ложноположительных срабатываний или исключить неправильную атрибуцию, присваивают рейтинг, оценивают критическую значимость. В итоге заказчик получает продукт, который можно использовать по-разному — в периметровых, сетевых средствах защиты информации. О последовательности действий рассказал Илья Селезнёв.

Александр Осипов напомнил, что злоумышленники тоже имеют доступ к фидам из открытых источников, они могут модифицировать свой инструментарий и вовремя менять его с учётом общей информации. Так насколько в этом плане применимы и полезны опенсорсные фиды?

Александр Осипов, директор по продуктовому портфелю, Red Security

Денис Кувшинов подтвердил, что хакеры действительно варьируют инструменты в зависимости от трендов, переходят на менее известные, которые приходится заново мониторить. Евгений Чунихин считает, что на опенсорсных фидах можно тренироваться, но польза от коммерческих больше.

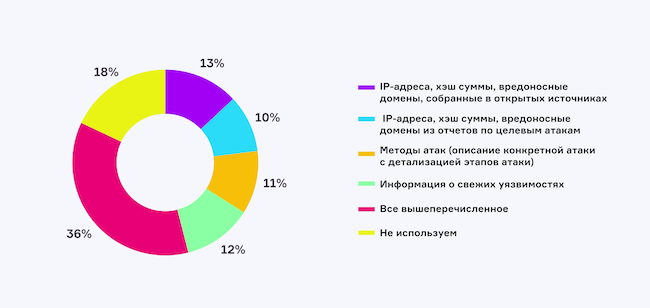

В рамках второго опроса зрители AM Live ответили, какие данные киберразведки для них полезны. 36 % ответивших применяют абсолютно всё, что только возможно. Тех, кто обходится без такой информации, оказалось 18 %.

Рисунок 3. Какие данные киберразведки вы используете?

Как фиды Threat Intelligence предотвращают кибератаки на ранней стадии?

Стопроцентно достоверные данные Алексей Вишняков предлагает направить в антивирус, EDR, системы классов Network Detection and Response, Next Generation Firewall, Intrusion Detection System, Sandbox, Web Application Firewall. Их можно ставить в режим автоблокировки — так фиды помогают проактивно предотвращать атаки.

Если ведётся автоматизированная работа с индикаторами компрометации, то контекст, полученный за счёт внешней экспертизы, даёт понимание мотивации и цели злоумышленника. Исходя из этого, можно предположить, какими будут его следующие шаги.

Когда есть следы компрометации в машиночитаемых данных, экспертиза, предположение о мотивации и целях и всё это согласуется с деятельностью компании, удаётся выяснить потенциальную угрозу, предполагаемый ущерб и следующие шаги злоумышленника. Тогда есть шанс сработать на опережение, рассказала Валерия Чулкова.

Валерия Чулкова, менеджер продукта, R-Vision

Отвечая на вопрос модератора о полезности отраслевых фидов, Евгений Чунихин подчеркнул, что нужно видеть и анализировать весь ландшафт угроз, не ограничиваясь «своей» отраслью. Сейчас границы классификации киберпреступных группировок размываются, цели злоумышленников могут меняться.

Хотя для защиты большинство крупных компаний используют комплексы классов Security Information and Event Management, Security Orchestration, Automation and Response, Endpoint Detection and Response и другие системы с широкими наборами функций, «топливом» для них являются именно фиды TI. Чем они качественнее, тем лучше работают системы информационной безопасности.

Олег Скулкин добавил, что если есть правила SIEM или EDR, обнаруживающие определённый поведенческий маркер, который связан с каким-либо вредоносным объектом или техникой злоумышленника, то получается обнаружить вредоносную активность заблаговременно.

Технологический минимум для выстраивания процессов киберразведки

TI могут использовать не только крупные, но и небольшие компании, утверждает Илья Селезнёв . Для этого настраивается автоматическая блокировка действий, которые, по мнению поставщиков фидов, являются вредоносными. Такой сценарий доступен большинству компаний на рынке, у которых есть любой файрвол. Если предприятие самостоятельно занимается поиском и накоплением индикаторов компрометации, оно должна учитывать актуальность этих данных и вероятность ложноположительных срабатываний.

Илья Селезнёв, руководитель продукта «Гарда Threat Intelligence», группа компаний «Гарда»

Прежде чем начинать построение киберразведки, нужно понять, какова её цель. Небольшим организациям, по мнению Дениса Кувшинова, не всегда нужна полноценная служба, иногда достаточно базовых средств защиты. Крупные компании (известные банки, производственные предприятия) обычно сами выстраивают процессы киберразведки, перенимая опыт у коллег.

Евгений Чунихин предлагает заказчикам обратиться в коммерческую организацию, которая занимается киберразведкой, чтобы получить доступ к её интерфейсам и получать хотя бы минимальную информацию о злоумышленниках. Большие коллекции данных можно передать по API. Как минимум стоит начать с оценки площади атаки (Attack Surface Management). Затем имеет смысл перейти к отчётам и индикаторам, чтобы разобраться, как в целом работают процессы. Далее можно заняться более серьёзным вооружением TI.

Евгений Чунихин, бизнес-руководитель направления киберразведки, F6

Егор Клименко добавил, что специализированная платформа для сбора и обработки данных позволяет делать сопоставление с привлечением большого количества фидов и внутренних логов. Кроме платформы есть и другие варианты: некоторые вендоры частично встраивают такие функции в SIEM или другие средства защиты.

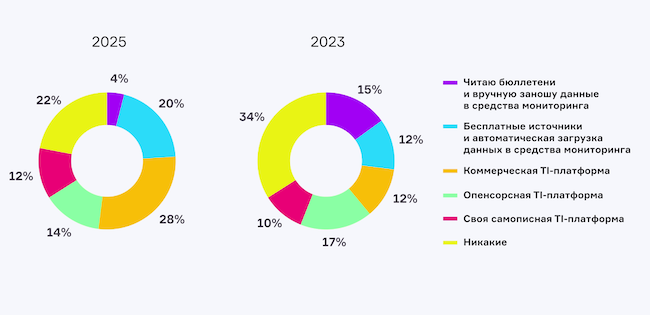

Третий опрос показал, какие инструменты для работы с TI используют зрители AM Live в своих компаниях: коммерческую TI-платформу — 28 %, бесплатные источники и автоматическую загрузку данных в средства мониторинга — 20 %, опенсорсную TI-платформу — 14 %, самописную TI-платформу — 12 %. Читают бюллетени и вручную заносят данные в средства мониторинга 4 %. Ещё 22 % не берут на вооружение никаких средств.

Рисунок 4. Какие инструменты для работы с TI вы используете?

Лучшие инструменты Threat Intelligence для бизнеса: чего не хватает?

Частая ошибка компаний — покупать единственный фид или фиды одного вендора. Об этом рассказал Илья Селезнёв. Чем больше поставщиков фидов, тем качественнее и быстрее принимаются решения о том, на какое событие стоит реагировать в первую очередь.

Егор Клименко привёл пример, как система может работать в крупной компании: Threat Intelligence Platform находится на периметре, собирает всю внешнюю информацию, затем отдаёт в SIEM, где скапливаются данные от внутренних источников. Эти данные обогащаются, сопоставляются, поступают в систему управления инцидентами и опять отдаются на TI-платформу.

Обеспечивается интеграция со средствами защиты, чтобы быстро реагировать на инциденты. Платформы разных вендоров должны максимально интегрироваться между собой, стоит создать мультивендорную систему. Компаниям важно быть независимыми, при этом правильно обеспечивать свою безопасность.

Егор Клименко, руководитель продукта Security Vision

Алексей Вишняков уверен, что ошибка многих компаний — оценка TI-данных сугубо по количественным показателям. Сначала заказчику кажется, что ложноположительных срабатываний слишком много. Потом, когда часть фидов отключают, заказчик может счесть, что потоков данных слишком мало и непонятно, за какой результат он платит. Важно найти баланс.

Завершая разговор, Олег Скулкин перечислил, как можно использовать данные TI: предвосхищать атаки, задействовать в рамках Incident Response, проверять эффективность средств защиты, применять для проактивного поиска угроз.

Прогнозы экспертов: новые вызовы и рост спроса на Threat Intelligence

Олег Скулкин:

«Спрос рождает зрелость компании. Нужно доносить на понятном языке, обучать заказчиков, создавать практические руководства, чтобы люди начали применять TI у себя и им было понятно, как это работает».

Илья Селезнёв:

«Спрос будет расти благодаря выходу на рынок новых игроков. Технология станет понятнее и дешевле. Это вызов для вендоров: нужно отстраиваться от конкурентов, предлагать новое, создавать и доказывать свою ценность».

Алексей Вишняков:

«Заказчики смогут лучше формировать свои требования, ориентируясь не на количество и разнообразие данных, а на сценарии использования. Будет больше внимания не к индикаторам компрометации, а к индикаторам атак, детектам, правилам, возможностям интегрировать правила в продукты».

Денис Кувшинов:

«В будущем появятся бесшовные технологии, связывающие продукты ИБ и TI. Они позволят аналитикам получать данные, например, с помощью больших языковых моделей».

Валерия Чулкова:

«Атаки и угрозы будут сложнее, как и задачи разработчиков. Нужно за всем успевать, делать продукты и сервисы более понятными пользователям. ML может содействовать в этом. Аналитики останутся востребованными , так как перекладывать ответственность на алгоритм за принятие сложных и критически важных решений пока рано. Это хороший инструмент, который поможет аналитикам наращивать экспертизу».

Евгений Чунихин:

«Есть запросы на машинное обучение на основе данных TI, эта тенденция получит дальнейшее развитие. Скорее всего, заказчики предпочтут гибридный вариант. Спрос на TI будет расти, в том числе из-за ужесточения требований регулятора».

Егор Клименко:

«Из-за роста атак с использованием ИИ увеличится спрос на TI, так как он необходим для защиты от сложных угроз».

Четвёртый опрос показал, как изменилось мнение зрителей о TI после эфира. В том, что всё делают правильно, убедились 39 % респондентов, 21 % считают, что это интересно, но пока избыточно для их компаний. Заинтересовались и готовы тестировать 18 %.

Рисунок 5. Каково ваше мнение о TI после эфира?

Выводы

Киберразведка позволяет не только выявлять и предотвращать кибератаки, но и прогнозировать потенциальные угрозы, анализировать действия злоумышленников и обеспечивать защиту критически важных информационных ресурсов. Она крайне востребована при реагировании на инциденты.

Развитие киберразведки требует постоянного совершенствования технологий, подготовки квалифицированных специалистов и обучения пользователей. В будущем эта сфера деятельности, вероятно, станет ещё более интеллектуальной, автоматизированной и адаптивной, что откроет новые возможности для защиты данных и обеспечения кибербезопасности в глобальном масштабе.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!