Интерес к услугам киберразведки (Threat Intelligence, TI) растёт среди российских компаний разных отраслей деятельности. Причём эта тенденция наблюдается не только у бизнеса, но и в государственном секторе. Рассказываем, как изменился рынок TI за последние годы.

- Введение

- Threat Intelligence (TI): основные понятия

- Как развивается мировой рынок Threat Intelligence

- Как обстоят дела на российском рынке киберразведки

- Обзор отечественных платформ и сервисов Threat Intelligence

- 5.1. BI.ZONE Threat Intelligence

- 5.2. CTT Cyber Threat Intelligence

- 5.3. F6 Threat Intelligence

- 5.4. Kaspersky Threat Intelligence

- 5.5. Security Vision Threat Intelligence Platform (Security Vision TIP)

- 5.6. Solar Threat Intelligence Feeds (Solar TI Feeds)

- 5.7. PT Fusion

- 5.8. PT Threat Intelligence Feeds (PT Feeds)

- 5.9. R-Vision Threat Intelligence Platform (R-Vision TIP)

- 5.10. Sber X-Threat Intelligence (Sber X-TI)

- 5.11. «Гарда Threat Intelligence Feeds» («Гарда TI Feeds»)

- Выводы

Введение

Количество платформ и сервисов киберразведки в России продолжает расти, что обусловлено увеличением числа целевых атак на объекты критической информационной инфраструктуры (КИИ) и уходом западных вендоров. В совокупности эти факторы стимулировали активное развитие отечественных TI-решений, в результате чего ведущие российские ИБ-компании начали создавать собственные платформы, порталы и дополнительные сервисы в составе комплексных продуктов.

За последние 2 года российский рынок киберразведки вырос примерно в 2 раза — это отмечают как аналитики, так и сами разработчики TI. Такой рост объясняется не столько недоступностью зарубежных продуктов, сколько объективной потребностью бизнеса в более совершенных и эффективных системах защиты, способных противостоять современным киберугрозам.

Threat Intelligence (TI): основные понятия

Существуют различные трактовки понятия Threat Intelligence (TI) или Cyber Threat Intelligence (CTI). Дословно этот термин переводится как «разведка в области киберугроз», но его значение может меняться в зависимости от контекста. Сейчас в сфере ИБ под Threat Intelligence чаще всего понимают данные о текущих или потенциальных угрозах для конкретной компании. Но имеются в виду не просто аналитические отчёты и доступная статистика, а структурированные знания, полученные в результате анализа информации об актуальных киберрисках, которые можно применить для принятия взвешенных решений по обеспечению ИБ.

Основная цель киберразведки — перейти от реактивной модели выстраивания защиты, где безопасность строится на срабатывании сигнатур или известных правил, к проактивной, т. е. действовать на упреждение угроз. Чёткое понимание киберугроз, с которыми может столкнуться конкретная организация, даёт ей возможность избежать нежелательных инцидентов.

Чтобы понимать, кто и каким способом может атаковать организацию, необходимо иметь представление о действующих хакерских группировках, целях, тактике и инструментах киберпреступников. Для этого используются TTP (Tactics, Techniques and Procedures) — детализированные описания моделей поведения злоумышленников до определённого уровня конкретики. Кроме того, для сбора информации об угрозах применяются индикаторы двух типов: индикаторы компрометации (Indicators of Compromise, IoC) и индикаторы атаки (Indicators of Attack, IoA).

Индикаторы IoC — это технические артефакты вредоносных объектов или действий, указывающих на то, что система уже была или находится под угрозой. Они представляют собой статические объекты:

- хеш-суммы файлов;

- имена и расположение файлов;

- IP-адреса;

- DNS-адреса серверов;

- ссылки на фишинговые страницы и пр.

Индикаторы IoA — это правила, содержащие описание определённых последовательностей действий, которые могут свидетельствовать о целевой атаке. IoA фокусируются на выявлении действий злоумышленников на ранних стадиях атаки. Индикаторами атаки могут быть такие динамические объекты, как:

- нетипичное поведение авторизованных пользователей;

- множественные неудачные попытки аутентификации с одного хоста;

- попытки превышения доступных прав;

- злоупотребление легитимными инструментами;

- аномальные попытки доступа к файлам и пр.

Сами потоки машиночитаемых данных, содержащие индикаторы киберугроз, принято называть фидами (от англ. Threat Intelligence Feeds). Фиды либо сами индикаторы компрометации классифицируют на отдельные категории по определённому признаку: DDoS-фиды, C&C-фиды, фиды, представляющие собой хеши вредоносных файлов, и пр.

Фиды содержат регулярно обновляемые сведения об угрозах и могут быть применены для проактивной защиты. Они позволяют отслеживать актуальные отраслевые угрозы, дают важный контекст для эффективного и быстрого обнаружения вредоносной сетевой активности, предоставляют дополнительные данные для оценки опасности инцидента и приоритизации задач по реагированию.

Обработку большого объёма фидов целесообразно автоматизировать. Поэтому для сбора, накопления и анализа данных киберразведки используются специализированные платформы — TIP (Threat Intelligence Platform). Они могут агрегировать информацию из источников различного типа: в частности, из открытых источников (OSINT), коммерческих и даркнета. Именно о таких решениях мы и расскажем далее.

Как развивается мировой рынок Threat Intelligence

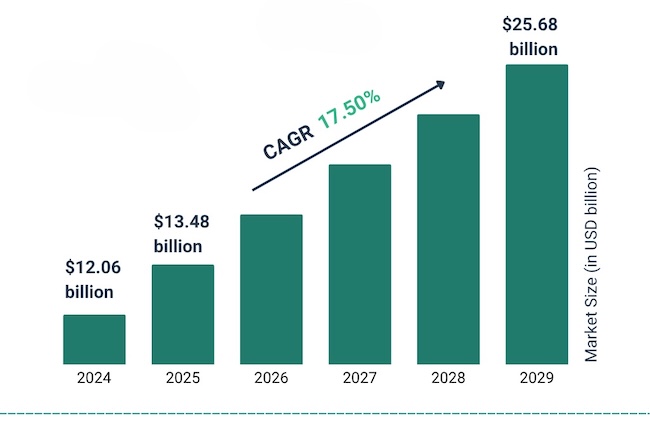

Для оценки объёма мирового рынка Threat Intelligence можно обратиться к исследованию The Business Research Company. Ожидается, что в ближайшие несколько лет будет наблюдаться быстрый рост рынка. При среднегодовом темпе роста (Compound Annual Growth Rate, CAGR) в 17,5 % в 2029 году объём рынка может вырасти до 25,68 млрд долларов.

Рисунок 1. Прогноз роста рынка TI (источник: thebusinessresearchcompany.com)

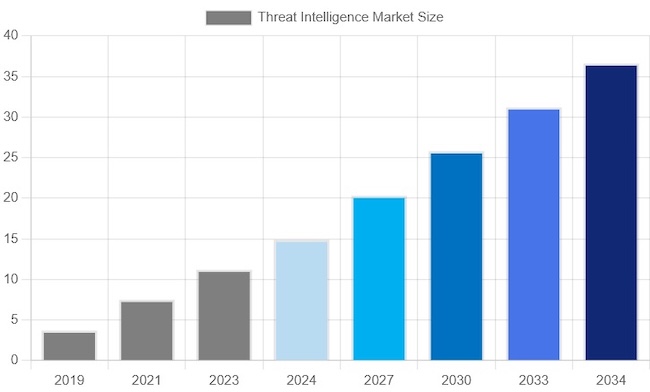

Примерно так же оценивает рынок исследовательская компания Global Insight Services (GIS). Согласно её прогнозу, отрасль Threat Intelligence вырастет с 14,9 млрд в 2024 году до 36,6 млрд долларов к 2034 году, увеличиваясь в среднем на 9,4 %.

Рисунок 2. Прогноз роста рынка TI (источник: globalinsightservices.com)

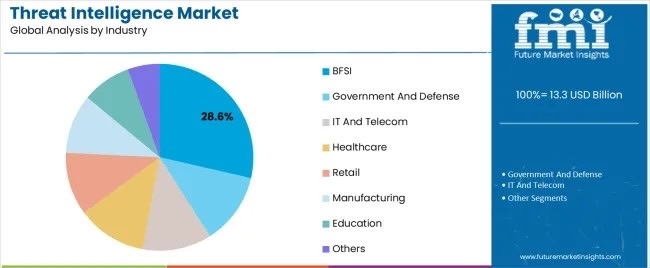

В своём исследовании компания Future Market Insights (FMI) даёт аналитику по сегментации TI-решений. Так, согласно её данным, 59,4 % представляют собой самостоятельные решения, 40,6 % — сервисы в составе комплексных продуктов. При этом 64,7 % рынка приходится на облачные решения, а 35,3 % занимает сегмент On-Premise.

Наибольший спрос на TI-решения наблюдается в сегменте BFSI (Banking, Financial Services and Insurance), т. е. среди компаний, предоставляющих финансовые продукты и услуги. Эксперты объясняют это тем, что финансовые учреждения всё чаще используют передовую информацию об угрозах для мониторинга сетевых аномалий, выявления мошеннических транзакций и соблюдения нормативных стандартов.

Рисунок 3. Аналитика индустрии TI (источник: futuremarketinsights.com)

Согласно вышеупомянутым исследованиям, ключевыми игроками на мировом рынке TI являются компании: IBM (занимающая до 18 % рынка), Cisco, Anomali, Palo Alto, Fortinet, Check Point, CrowdStrike, Broadcom, Rapid7, FireEye, LookingGlass, VMware, RiskIQ, Blueliv, McAfee, DomainTools, Trend Micro.

Как обстоят дела на российском рынке киберразведки

В 2023 году «Коммерсант» сообщал, что российский рынок Threat Intelligence растёт на 25–40 % в год. Совокупный объём сегмента на тот момент был оценён приблизительно в 15 млрд рублей, что составляло примерно 7,7 % от общего рынка ИБ. Такую динамику эксперты объясняли повышением осведомлённости и пониманием российскими компаниями необходимости проактивного подхода к кибербезопасности.

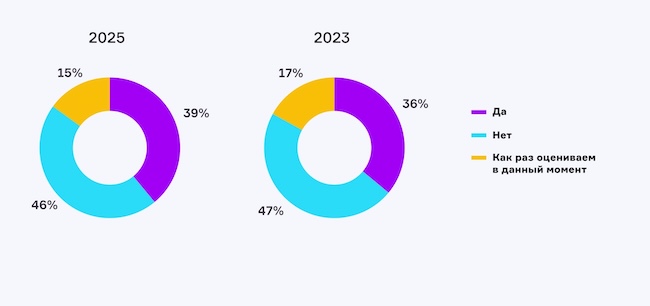

В начале этого года эксперты вновь обсуждали российские практики киберразведки в эфире AM Live. Предыдущий раз эта тема поднималась в 2023 году, и на тот момент приглашённые специалисты прогнозировали взрывной рост рынка. Однако этого не произошло: как показал опрос в ходе последнего эфира, отношение к платформам и сервисам TI в российских компаниях практически не изменилось.

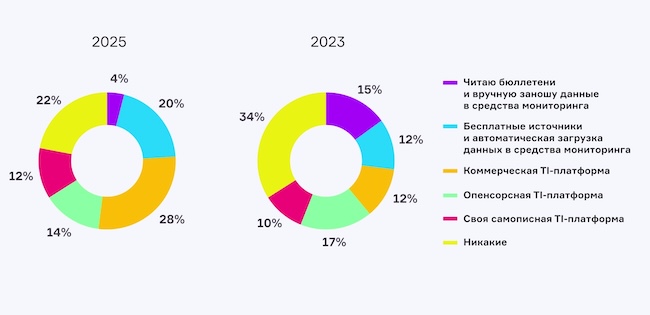

Рисунок 4. Результаты опроса AM Live относительно внедрения средств TI

И всё же ситуация продолжает меняться в лучшую сторону: если в 2023 году существенная часть респондентов (49 %) не использовала никакие инструменты для работы с TI или ограничивалась изучением информационных бюллетеней, то в 2025 году эта группа уменьшилась до 26 %, а число тех, кто использует TI-платформы (коммерческие, опенсорсные самописные), напротив, выросло с 39 % до 54 %.

Рисунок 5. Результаты опроса AM Live относительно применения инструментов TI

По состоянию на 2025 год на рынке TI представлены продукты следующих российских разработчиков:

- BI.ZONE;

- F6;

- Positive Technologies;

- R-Vision;

- «Гарда»;

- «Лаборатория Касперского»;

- «СберТех»;

- ГК «Солар»;

- «Технологии киберугроз».

В следующем разделе представлен краткий обзор их TI-решений.

Российский рынок и далее продолжает пополняться новыми решениями. В сентябре этого года компания «АВ Софт» анонсировала запуск сервиса AVSOFT LIBRA Feeds — нового сервиса для работы с индикаторами компрометации (IOC). Вслед за этим, в октябре 2025 года, Angara Security представила сервис Angara CTI, который предоставляет не только данные об угрозах, но и практическую аналитику для принятия управленческих решений в области ИБ. Этот сервис помогает выявлять текущие и завершённые атаки, а также прогнозировать будущие угрозы, и входит в портфолио сервисного направления компании — Angara MTDR.

Обзор отечественных платформ и сервисов Threat Intelligence

За последние пару лет сегмент решений Threat Intelligence в России значительно вырос, и спрос на подобные продукты продолжает расти. Активный интерес заказчиков к этому классу решений обусловлен стремительными изменениями в ландшафте киберугроз, вынуждающими компании действовать проактивно.

BI.ZONE Threat Intelligence

BI.ZONE Threat Intelligence — это специализированный портал киберразведки, ориентированный на российский ландшафт киберугроз и применяющий AI-инструменты. Решение даёт детализированную информацию о реальных атаках и кластерах активности злоумышленников, а также ежедневно предоставляет обновляемые потоки индикаторов компрометации.

Сервис позволяет выстраивать персонализированный ландшафт угроз с учётом отраслевых и географических особенностей бизнеса, устанавливать связи между срабатываниями средств защиты и известными техниками злоумышленников, а также получать актуальную информацию с теневых ресурсов. Это помогает своевременно устранять эксплуатируемые злоумышленниками уязвимости и проводить реалистичные киберучения с эмуляцией реальных атак.

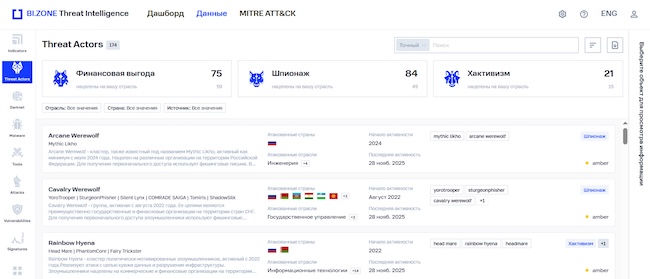

Рисунок 6. Личный кабинет пользователя на портале BI.ZONE Threat Intelligence

Интеграция данных с портала в процессы безопасности позволяет получить исчерпывающее представление о том, какие угрозы актуальны для вашей компании, и выстроить свою защиту в соответствии с этим. Данные помогут обогатить сработки СЗИ дополнительным контекстом, улучшить детектирующую логику SOC, приоритизировать патчинг уязвимостей, показать ценность подразделения кибербезопасности для руководства, и многое другое.

Особенности продукта:

- Визуализация угроз на интерактивном дашборде с отображением 70+ кластеров киберактивности, распространённых вредоносных программ и инструментов злоумышленников. Информация о последних совершённых кибератаках вынесена в отдельную вкладку, что даёт возможность компаниям оперативно получать знания о новых угрозах.

- 40 % данных об угрозах формируется за счёт собственных источников BI.ZONE — информации, полученной от команд киберразведки, специалистов по реагированию на инциденты, SOC и других сенсоров в защищаемых организациях.

- Специализированный инструмент «Теневые ресурсы» позволяет ИБ-специалистам самостоятельно искать информацию, касающуюся компании, на коммуникационных площадках и в Telegram-каналах, используемых киберпреступниками.

- Функция «Персонализация» позволяет мгновенно снимать срезы информации об угрозах для конкретной отрасли.

- Встроенный AI-ассистент BI.ZONE Cubi предоставляет пользователю детализированную расшифровку тактик и методов атакующих, сокращая необходимость в ручном анализе и позволяя высвободить ресурсы специалистов для более приоритетных задач.

- Бесплатная версия платформы открывает доступ к базе знаний о действующих группировках и их инструментах. В портале доступна информация об активности злоумышленников на основе матрицы MITRE ATT&CK с детализацией до уровня конкретных процедур.

Портал включён в реестр отечественного ПО (реестровая запись №5851 от 20.09.2019).

Подробнее ознакомиться с решением можно на официальном сайте.

CTT Cyber Threat Intelligence

CTT Cyber Threat Intelligence (далее — CTT CTI) — группа сервисов от компании ООО «Технологии угроз», аккумулирующая знания о киберугрозах технического (IoC, индикаторы компрометации), тактического и операционного уровня (IoA, индикаторы атаки).

Группа решений CTT CTI включает:

- CTT Threat Feed — сервис агрегации CTI технического уровня;

- CTT Report Hub и CTT Threat KB — сервис агрегации CTI тактического и операционного уровня;

- CTT Noise Control — вспомогательный сервис проверки IP, Domain, Url, Hash на потенциально ложноположительные срабатывания.

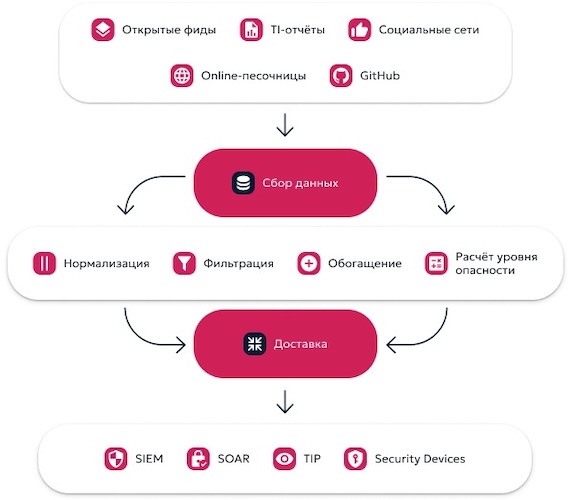

CTT Threat Feed — сервис сбора актуальной информации об угрозах из открытых источников, включая социальные сети, GitHub, Pastebin, CTI-отчёты и онлайн-песочницы. Также вендор отслеживает управляющие сервера (C2) различных семейств вредоносных программ. Собранные данные проходят очистку через CTT Noise Control, обогащение контекстом и категориями угроз, связывание с CVE, семействами вредоносов и хакерскими группировками. Далее каждый IoC ранжируется по уровню опасности на основе собственного математического алгоритма, после чего данные передаются клиентам в виде потока в нужном формате (CSV, JSON).

CTT Report Hub — это источник информации о публичных CTI-отчётах, подготовленных для наиболее быстрого восприятия как аналитиком, так и «машиной». Данный сервис выполняет комплексный анализ текстов, включающий детерминированные алгоритмы семантического анализа и недетерминированные алгоритмы ML и AI на заключительных стадиях обработки. В результате анализа CTI-отчётов вендор формирует семантический граф в формате STIX 2.1, использование которого в связке с решениями класса TIP позволяет лучше понимать текущие тренды векторов атак в выбранной отрасли и стране, формировать логику детектирующих правил, новые гипотезы для Threat Hunting, разрабатывать сценарии атаки для BAS-систем (Breach and Attack Simulation, системы моделирования кибератак).

Рисунок 7. Методология работы с источниками в CTT Threat Feed

CTT Threat KB — источник аккумулированных знаний по киберугрозам со всего мира, содержащий автоматически пополняемые и обновляемые профили с описанием поведения хакерских группировок и вредоносных программ. При появлении новой информации по киберугрозе профили формируются и перестраиваются автоматически с использованием AI.

Особенности решений вендора:

- Более 260 открытых источников IoC, более 180 источников публичных CTI-отчётов.

- Предоставление потока очищенных, обогащённых, атрибутированных и оценённых по уровню опасности IoC.

- Получение потока семантических графов публичных CTI-отчётов в формате STIX 2.1.

- Доступ к глобальной базе данных о киберугрозах, хранящейся локально и не требующей обращения к порталу вендора.

- Возможность проверки IoC на потенциально ложноположительные срабатывания.

- Наличие готовых интеграций с популярными решениями класса SIEM, TIP, SOAR, NGFW.

Подробнее ознакомиться с решениями вендора можно на официальном сайте.

F6 Threat Intelligence

Threat Intelligence от F6 — это решение для анализа угроз, предоставляющая данные о целевых атаках, мошенничестве и других киберрисках. Решение агрегирует и систематизирует данные из разнообразных источников киберразведки, что облегчает понимание тактик, методов и мотивации киберпреступников. Полученные сведения позволяют командам ИБ оценить актуальные для компаний угрозы, перейти к проактивной модели безопасности и ускорить принятие решений.

Предоставляя подробные сведения о киберрисках, такие как индикаторы компрометации и тактики злоумышленников, платформа Threat Intelligence помогает выявить угрозы до того, как они причинят ущерб.

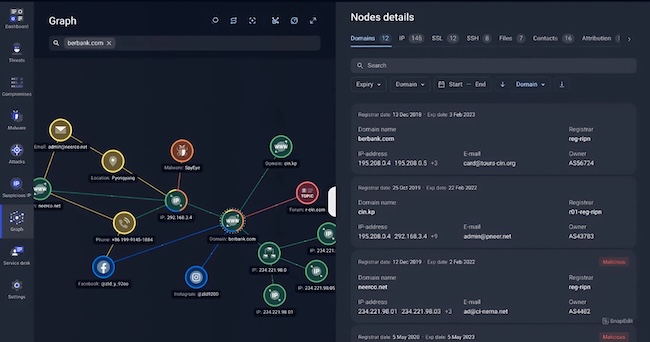

Рисунок 8. Графовый анализ в F6 Threat Intelligence

Решение позволяет оценить ландшафт угроз для конкретной компании, оптимизировать защитные меры на основе обоснованных решений, а также снизить возможные финансовые потери. По заявлению вендора, компании, использующие киберразведку, сокращают убытки в среднем на 20–30 %, что делает инвестиции в TI-платформы экономически обоснованными.

Особенности продукта:

- Сбор данных об угрозах из разнообразных источников: как открытых, так и закрытых, в т. ч. с форумов киберпреступников в дарквебе. Кроме того, база обогащается из собственных источников всей продуктовой линейки компании (XDR/EDR, DRP, FP) и посредством аналитической работы сервисов компании, включающей аудит, расследования, компьютерную криминалистику (incident response, IR).

- Полный набор индикаторов компрометации (IоС), связанных с конкретными угрозами.

- Система графового анализа для поиска ценных данных и установления связей между злоумышленниками, их инструментами и инфраструктурой.

- Атрибуция угроз в универсальном формате MITRE ATT&CK.

- Возможность обратиться за помощью в анализе актуальных для компании угроз к аналитику F6 Threat Intelligence.

- Простая интеграция с существующей инфраструктурой, в частности, со всеми популярными системами управления ИБ (SIEM, SOAR, TIP и т. д.), а также возможность разработки новых интеграций.

Решение включено в реестр российского ПО (реестровая запись №27440 от 11.04.2025).

Подробнее ознакомиться с решением можно на официальном сайте.

Kaspersky Threat Intelligence

Kaspersky Threat Intelligence — это комплекс продуктов и сервисов от «Лаборатории Касперского», обеспечивающий проактивный подход к кибербезопасности. Решение обогащает системы защиты актуальными тактическими, операционными и стратегическими данными, необходимыми для противодействия целевым и сложным атакам. Получаемые сведения о меняющемся ландшафте угроз позволяют организациям эффективно противостоять современным кибервызовам и поддерживать высокий уровень защиты.

В основе комплекса лежат данные киберразведки, собираемые и анализируемые экспертами Kaspersky Cyber Threat Intelligence. Они позволяют выявлять тактики, техники и процедуры (Tactics, Techniques, and Procedures, TTPs), используемые злоумышленниками.

Kaspersky Threat Intelligence Portal объединил множество сервисов: Kaspersky Threat Lookup, Kaspersky Threat Analysis, Kaspersky Threat Infrastructure Tracking, Kaspersky Threat Data Feeds, Kaspersky CyberTrace и др.

Рисунок 9. Схема работы Kaspersky Threat Intelligence

Единая точка доступа позволяет перечисленным сервисам работать взаимосвязано, обогащая и дополняя друг друга. Портал объединяет всю экспертизу компании в области кибербезопасности, обеспечивая мониторинг релевантных для организации угроз и предоставляя возможности исследовать вредоносные программы с последующей атрибуцией.

Особенности продукта:

- Доступ к обширной базе машиночитаемых и человекочитаемых аналитических данных, собранной аналитиками и исследователями «Лаборатории Касперского» по всему миру.

- Использование более чем 30 специализированных потоков данных, обеспечивающих защиту как классических ИТ-инфраструктур, так и промышленных OT-сред.

- Сервис Kaspersky Threat Data Feeds предоставляет данные о вредоносных объектах (IP-адресах, доменных именах и хеш-суммах файлов), что позволяет оперативно блокировать атаки на ранних стадиях. Каждая запись данных сопровождается контекстной информацией, позволяющей аналитикам достоверно оценивать критичность угроз и оптимально распределять ресурсы для их нейтрализации.

- Kaspersky Threat Landscape позволяет отобразить ландшафт киберугроз, релевантный для вашей страны, индустрии и инфраструктуры.

- Три категории данных о киберугрозах: тактические (для оперативного реагирования), операционные (для проактивной защиты) и стратегические (для принятия управленческих решений), что обеспечивает полный цикл управления кибербезопасностью.

- Kaspersky OpenTIP предоставляет возможность бесплатной проверки файлов на предмет наличия вредоносного кода с детализированным отчётом о репутации файла и потенциальных рисках. Новый раздел Coverage Map на портале OpenTIP добавляет визуализацию покрытия техник из MITRE ATT&CK.

Сервисы, входящие в состав указанного комплекса, включены в реестр российского ПО — в частности, Kaspersky Threat Lookup (реестровая запись №10200 от 08.04.2021).

Обзор решения Kaspersky Threat Intelligence Portal на нашем сайте доступен здесь.

Подробнее ознакомиться с решением можно на официальном сайте.

Security Vision Threat Intelligence Platform (Security Vision TIP)

Платформа Security Vision TIP предназначена для анализа угроз кибербезопасности и проведения киберразведки. Система обеспечивает обнаружение событий, сопоставление с TI-фидами, сбор и обогащение данных, расследование инцидентов и автоматизированное реагирование в рамках единого решения.

Security Vision TIP использует как внутренние источники данных (SIEM, NGFW, прокси- и почтовые серверы), так и потоки фидов из внешних источников (коммерческих и открытых), данные аналитических центров. Для оперативного анализа больших объёмов информации используются стандартные форматы логов (Syslog, CEF, LEEF и др.).

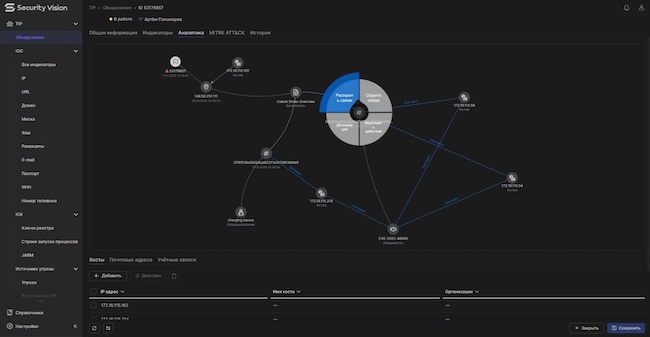

Рисунок 10. Аналитический граф обнаружения в Security Vision TIP

Помимо классического накопления знаний об угрозах, атрибуции, обнаружении IOCs в потоке событий, система предоставляет информацию по вторичным связям с другими выявленными артефактами (например, обнаружение по hash или наличие эксплуатируемой уязвимости на хосте в рамках вредоносной кампании, описанной в связанном отчёте).

Аналитическая база формируется из индикаторов компрометации (хеши, домены, IP‑адреса), атак (ключи реестра, JARM, процессы) и обогащается стратегическими атрибутами, что ускоряет идентификацию угроз, вредоносного ПО и уязвимостей. Встроенные функции реагирования позволяют не только анализировать, но и непосредственно блокировать угрозы на периметре.

Особенности продукта:

- Встроенный пакет фидов от Security Vision c ежедневным обновлением более 50 000 IOCs собственным аналитическим центром, включая данные от ФСТЭК, НКЦКИ и ФинЦЕРТ. Готовые интеграции с коммерческими и открытыми источниками TI-данных и возможность комбинировать фиды от любых поставщиков (BI.Zone, «Лаборатория Касперского», ГК «Солар», ГК «Гарда», «Технологии киберугроз», F6, DigitalSide, Shodan, MISP, URLhaus, VirusTotal и десятки других). 100+ коннекторов (с возможностью разработки новых) для интеграции с системами различных классов (SIEM, NGFW, Proxy, Email-серверы и др.).

- Продвинутые методы обнаружения угроз в потоке событий — выявление алгоритмически генерируемых доменов (Domain Generation Algorithm, DGA) с использованием машинного обучения, поиск «на лету» (match и second match) и ретроспективный анализ (retro) по всем накопленным данным.

- Поддерживаемые протоколы и форматы для фидов и событий STIX, JSON, XML, CSV, Syslog, REST API, SQL, MISP, CEF, LEEF, EMBLEM, ELFF, Windows Event Log, Kafka.

- Встроенные механизмы автоматизированного обогащения (VirusTotal, Shodan, LOLBAS, Kaspersky OpenTIP, IPGeolocation.io, MITRE ATT&CK и др.) и реагирования без необходимости использовать отдельную систему SOAR, с запуском действий непосредственно из аналитического графа связей.

- ИИ-помощник, интеграция с внешней LLM (ChatGPT, DeepSeek и др.) и ML-модели для анализа неструктурированных данных (например, бюллетеней).

- Возможность агентского сбора данных с серверов и коллекторов, а также безагентской интеграции с любой внешней системой через low-code конструктор коннекторов.

Комплекс ПО мониторинга и управления информационной безопасностью «Security Vision: Центр интеллектуального мониторинга и управления информационной безопасностью», в состав которого входит модуль Security Vision TIP, входит в реестр российского ПО (реестровая запись №364 от 08.04.2016), сертифицирован ФСТЭК России (сертификат № 4964 от 19.08.2025), ФСБ России (заключение Центра информационной безопасности ФСБ России 149/3/6/908 от 01.10.2024), Минобороны РФ (сертификат № 7564 от 28.08.2025), а также Оперативно-аналитическим центром при Президенте Республики Беларусь (сертификат BY/112 02.02. ТР027 036.01 01673 от 6.12.2024).

Подробнее ознакомиться с решением можно на официальном сайте.

![]()

Solar Threat Intelligence Feeds (Solar TI Feeds)

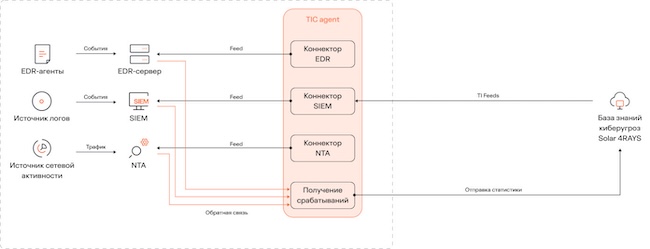

В апреле этого года группа компаний «Солар» объявила о запуске сервиса Solar Threat Intelligence Feeds. Он создан с целью поставки данных (фидов) об актуальных киберугрозах для непрерывного усиления центров мониторинга безопасности (SOC), раннего обнаружения и реагирования на инциденты. Разработчик относит Solar TI Feeds к средствам обнаружения угроз, расследования сетевых инцидентов и предотвращения потенциальных атак.

Работа сервиса строится на предоставлении данных о киберугрозах (фидах) в виде индикаторов компрометации, индикаторов атак, правил обнаружения, гипотез и шаблонов поведенческих признаков действий APT-группировок. Передача данных осуществляется круглосуточно — через API или агент On-Premise. Пользователю доступен любой формат данных для выгрузки: список, CSV, TSV, JSON. Возможна выгрузка как всех данных, так и выборочных полей. Поддерживается режим инициатора загрузки — как со стороны сервиса, так и со стороны СЗИ (например, через Syslog).

Рисунок 11. Подключение Solar TI Feeds возможно через агенты или напрямую

Сервис предоставляет более 20 фидов. В результате фильтрации остаются наиболее опасные данные об угрозах: индикаторы компрометации (IP-адреса, домены, веб-ссылки, хеш-суммы), сигнатуры в формате Suricata для обнаружения вредоносного трафика, правила детектирования атак (Sigma, YARA).

Особенности продукта:

- Данные сенсоров от «Ростелекома» — крупнейшей в России телеком-сети.

- Телеметрия сервисов от собственного центра противодействия киберугрозам Solar JSOC, а также решений центра технологий и кибербезопасности ГК «Солар».

- Возможность поставки готовых фидов либо кастомизация потока данных по запросу.

- Для разработки правил использованы данные более 200 собственных расследований Solar 4RAYS.

- Отслеживание активности более 60 хакерских группировок.

- Поддержка взаимодействия с различными СЗИ (SIEM, SOAR, EDR, XDR, NGFW), TI-платформами, поддержка передачи данных в Kafka.

Решение включено в реестр российского ПО (реестровая запись №28356 от 06.06.2025).

Подробнее ознакомиться с решением можно на официальном сайте.

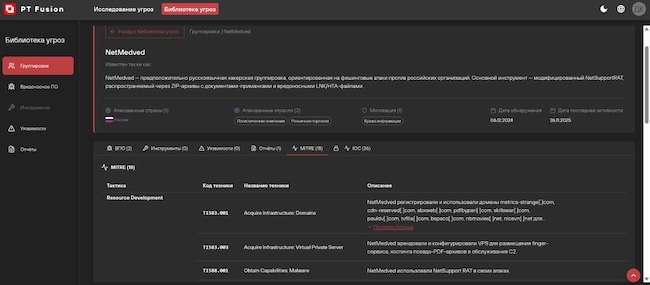

PT Fusion

В ноябре 2025 года компания Positive Technologies запустила PT Fusion — это Threat Intelligence портал, который объединяет ключевые данные о киберугрозах в одном интерфейсе. Сервис предназначен в первую очередь для аналитиков SOC L1-L3, специалистов по Threat Hunting, руководителей SOC, лиц, принимающих решения о стратегии защиты инфраструктуры от кибератак (CISO), а также специалистов по киберразведке и реагированию на компьютерные инциденты.

Портал наполняется прежде всего данными, актуальными для ландшафта угроз России и стран СНГ. Основа портала — обширная база данных, которая включает следующие сведения: свыше 200 млн обработанных индикаторов компрометации, данные о более чем 940 хакерских группировках, информацию о более чем 2500 уникальных семействах вредоносного ПО и инструментов злоумышленников, о более чем 300 тыс. уязвимостях, а также информацию из более чем 3000 публичных отчётов. Дополняет ее база PT PDNS — массив из более чем 70 млрд записей о связях между доменами и IP-адресами и свыше 2,5 млрд записей с регистрационными данными (WHOIS/RDAP).

Рисунок 12. Интерфейс портала PT Fusion

Сервис позволяет улучшать процессы мониторинга в SOC, формировать ландшафт угроз, ускорять процесс расследования инцидентов и выстраивать процессы проактивной защиты. Для компаний, которые только начинают строить процессы Threat Intelligence, портал может стать основой для построения локальных TI-процессов.

Особенности продукта:

- Доступ к актуальной информации о киберугрозах и деталям их реализации, подготовленным специалистами экспертного центра безопасности Positive Technologies (PT ESC).

- Портал объединяет данные из различных источников, включая собственные каналы киберразведки, обезличенные данные телеметрии продуктов Positive Technologies, пассивный DNS и другие открытые и закрытые источники данных.

- Сервис позволяет отправлять файлы в систему облачного анализа, предоставляя результаты глубокого исследования, включая разбор структуры, детектирование различными СЗИ.

- Встроенная база PT PDNS и WHOIS/RDAP для отслеживания истории DNS-записей и регистрационных данных вредоносных ресурсов. Это упрощает поиск связей между доменами, помогает выявлять фишинговые ресурсы и проводить анализ инфраструктуры кибергруппировок.

- Портал поддерживает API-интерфейс, благодаря которому его можно интегрировать с различными СЗИ. Это обеспечивает автоматическую передачу данных о киберугрозах и помогает быстрее реагировать на инциденты.

Подробнее о решении можно узнать на официальном сайте.

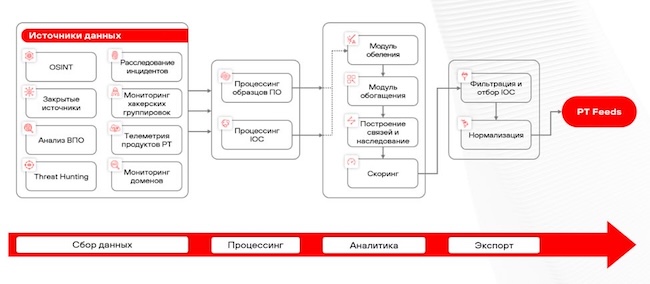

PT Threat Intelligence Feeds (PT Feeds)

PT Threat Intelligence Feeds — это сервис поставки протоколов данных о киберугрозах (фидов), включающих вредоносные домены, IP-адреса, ссылки, хеш-суммы образцов вредоносных программ. Его предназначение — расширить область детектирования систем ИБ организаций и повысить эффективность работы SOC-команд за счёт предоставления им полной и актуальной информации о текущих угрозах ИБ.

Эксперты PT Expert Security Center (PT ESC) формируют фиды на основе целого ряда источников: результатов расследований инцидентов безопасности, анализа деятельности хакерских группировок, исследований образцов вредоносных программ и Threat Hunting, обезличенной телеметрии продуктов Positive Technologies, результатов мониторинга новых доменных регистраций, данных из приватных и открытых источников TI-информации. Совокупность сведений обеспечивает высокое качество и релевантность предоставляемых индикаторов компрометации и связанного с ним контекста.

Рисунок 13. Схема обработки данных в PT Threat Intelligence Feeds

Сервис позволяет организациям реализовывать различные сценарии по построению реактивной и проактивной защиты информации за счёт нескольких классов фидов: фидов с актуальными угрозами ИБ, позволяющих защититься от самых «свежих» типов кибератак; фильтрующих фидов, предназначенных для верификации событий безопасности; категоризирующих фидов для реализации policy-сценариев; фидов от государственных органов (ФинЦЕРТ и ФСТЭК России), позволяющих организации выполнять требования регуляторов.

Особенности продукта:

- Более 15 фидов, предназначенных для реализации различных сценариев использования в системе ИБ (детектирующих, обеляющих, policy и проведения ретроспективного анализа угроз).

- Сервис обогащён сведениями о реальных угрозах, формируемыми на основе сотен источников, включающих данные из расследований инцидентов ИБ, анализа образцов актуальных видов вредоносных программ, исследований деятельности хакерских группировок, а также обезличенной телеметрии продуктов Positive Technologies.

- Каждый индикатор компрометации дополняется оценкой достоверности и потенциального ущерба, что позволяет приоритизировать угрозы и сосредоточиться на наиболее опасных из них.

- Экспертиза PT ESC обеспечивает расширенный контекст, дающий аналитикам SOC всю требуемую информацию для принятия обоснованных решений.

- Возможность настроить получение фидов через REST API сервисов Positive Technologies.

- Совместимость с продуктами разных вендоров, включая SIEM-системы, TI-платформами и другими СЗИ (обогащение данными SOAR, NGFW, IRP, EDR, IDS, NTA).

Решение входит в реестр российского ПО (реестровая запись №15710 от 05.12.2022).

Подробнее о решении можно узнать на официальном сайте.

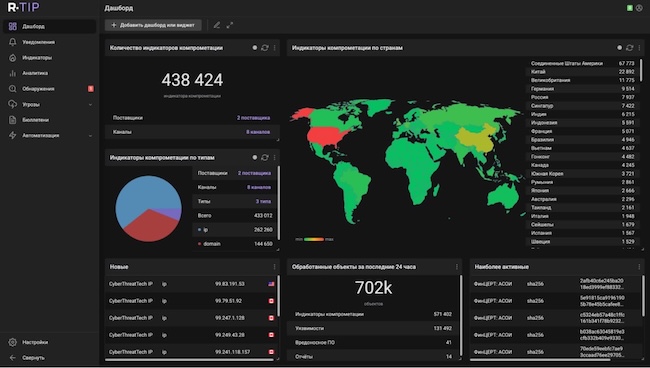

R-Vision Threat Intelligence Platform (R-Vision TIP)

R-Vision TIP — платформа для автоматической работы с данными о киберугрозах, использующая как коммерческие, так и открытые источники информации. Система обеспечивает сбор данных с разнородных TI-фидов и отраслевых источников, таких как «АСОИ ФинЦЕРТ», MITRE ATT&CK и пр., с последующим экспортом индикаторов компрометации в системы защиты для мониторинга и блокировки актуальных угроз.

В процессе автоматизированной обработки индикаторы проходят нормализацию и приводятся к единой модели представления с присвоением рейтинга каждому элементу. Анализ взаимосвязей между различными индикаторами помогает ИБ-специалистам корректно интерпретировать данные и формировать целостную картину угрозы. Предварительная обработка информации позволяет минимизировать число ложных срабатываний, характерных для работы с «сырыми» данными.

Рисунок 14. Дашборд R-Vision Threat Intelligence Platform

Платформа поддерживает множество форматов данных, включая CSV, JSON, OpenIOC и STIX, что упрощает интеграцию информации из различных источников и снижает затраты на её адаптацию. Особого внимания заслуживает возможность проведения как реактивного, так и ретроспективного анализа событий из SIEM-систем, что обеспечивает высокую скорость поиска и отказоустойчивость работы в территориально-распределённых инфраструктурах.

Особенности продукта:

- Возможность создания единой базы, объединяющей коммерческие, open-source фиды, и собственный R-Vision Feed, агрегирующий более 200 внешних источников.

- Обработка до 15 миллионов индикаторов из одного фида единовременно.

- Настраиваемые правила для автоматизации рутинных задач и связывания сущностей между собой.

- Более 20 встроенных инструментов для обогащения (VirusTotal, Whois, MaxMind, URLScan, Shodan и другие).

- Встроенная интеграция с системами защиты для блокировки угроз (Cisco ASA, UserGate и другими).

- Конструктор бюллетеней позволяет формировать информационные материалы и рассылать их через API.

Решение входит в реестр российского ПО (реестровая запись №11643 от 28.09.2021), а также прошло сертификацию ФСТЭК России (сертификат № 4614 от 02.11.2022).

Обзор продукта на нашем сайте доступен здесь.

Подробнее ознакомиться с решением можно на официальном сайте.

Sber X-Threat Intelligence (Sber X-TI)

Осенью прошлого года «Сбер» объявил о передаче платформы Sber X-TI в открытый доступ. Данное решение позволяет любой присоединившейся к платформе компании провести комплексный анализ киберугроз и цифрового ландшафта, получив при этом детальные рекомендации по построению полноценной системы защиты.

Sber X-Threat Intelligence предоставляет оперативный доступ к актуальной информации обо всех известных уязвимостях, создавая основу для эффективного обеспечения ИБ. Платформа содержит обширную базу знаний, содержащую более 470 тысяч уязвимостей, свыше 70 тысяч эксплойтов и 700 аналитических отчётов.

Рисунок 15. Личный кабинет Sber X-Threat Intelligence

По заявлению разработчика, «Сбер» обеспечивает более оперативную публикацию и устранение уязвимостей по сравнению с другими источниками. Высокая скорость и полнота обработки данных достигаются за счёт комплексной автоматизации процессов с элементами искусственного интеллекта в ключевых компонентах продукта.

Особенности продукта:

- Бесплатный доступ к платформе и равные возможности по повышению киберустойчивости для компаний любого масштаба.

- Экспертные аналитические отчёты, созданные на основе анализа тенденций кибератак, резонансных инцидентов и фактов утечки данных.

- Технология «Защита бренда», позволяющая выявлять фишинговые и мошеннические ресурсы, неправомерно использующие символику бренда.

- Тестирование обновлений безопасности на предмет скрытых угроз, недекларированных возможностей, скрытого контента.

- Атрибуция кибератак с детализацией применяемых инструментов, установлением взаимосвязей с деятельностью известных хакерских альянсов.

- Мониторинг даркнет-площадок, телеграм-каналов и других теневых ресурсов, где могут распространяться скомпрометированные данные компании.

Платформа включена в реестр отечественного ПО под альтернативным названием «ФП ПКБ.Сбер.Аналитика уязвимостей» (реестровая запись №30109 от 06.10.2025).

Подробнее ознакомиться с решением можно на официальном сайте.

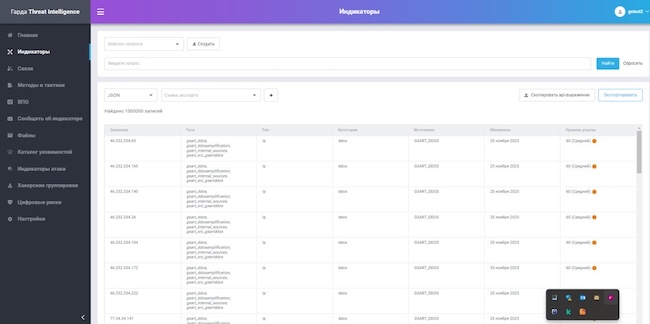

«Гарда Threat Intelligence Feeds» («Гарда TI Feeds»)

«Гарда TI Feeds» — сервис предоставления актуальных данных о киберугрозах. Поставляет индикаторы компрометации в средства сетевой безопасности (межсетевые экраны, NGFW, WAF, IPS/IDS и др.), средства мониторинга и реагирования (SIEM, SOAR/IRP), средства управления информацией об угрозах (Threat Intelligence Platform, TIP).

«Гарда TI Feeds» в СЗИ позволяет повысить точность обнаружения угроз, автоматизировать обработку и реагирование на инциденты, блокировать атаки на ранних стадиях и сократить время расследования инцидентов. Пользователи могут выбрать только релевантные индикаторы или использовать полную подписку. Доступ к фидам предоставляется через веб-интерфейс без ограничений по количеству пользователей или устройств.

Рисунок 16. Индикаторы компрометации в «Гарда Threat Intelligence Feeds»

В конце 2025 года в «Гарда TI Feeds» версии 3.3 появился индикатор атаки, который показывает корреляцию IoC и техник, которые могут использоваться атакующим. Также в продукте теперь есть отраслевые фильтры, позволяющие пользователю выбрать индикаторы, подходящие для конкретной сферы деятельности его компании. В интерфейсе доступна карточка атакующего с информацией о регионе его деятельности, принадлежности к группировке, техниках и используемых вредоносных программах.

Особенности продукта:

- Сетевые индикаторы созданы на основе обезличенной телеметрии инсталляций «Гарда». Индикаторы проверяются на ложные срабатывания, им присваивается рейтинг. Качество обеспечивается аналитиками Центра компетенций сетевой безопасности группы компаний «Гарда».

- До 60 000 новых индикаторов компрометации в сутки по 11 категориям (ботнеты, фишинг, майнинг, DDoS, VPN, malware и пр.). Среднее время обновления индикаторов — 4 часа.

- Правила YARA и Suricata, собственная база Geo IP. Поставка данных от ФинЦЕРТ, а также техники и тактики MITRE ATT&CK в карточке индикатора.

- Фильтрация шума и снижение ложных срабатываний за счёт оценки контекста (TTPs, источника угрозы, TTL), определение рейтинга индикатора и уровня угрозы.

- Поддерживаемые форматы экспорта JSON, SIG, TXT, CSV, STIX/TAXII.

- Настройка занимает меньше одного дня за счёт готовых коннекторов. Вендор может разработать коннекторы под СЗИ конкретного заказчика.

Решение включено в реестр российского ПО (реестровая запись №18808 от 05.09.2023).

Обзор версии продукта 2.1 на нашем сайте доступен здесь.

Подробнее ознакомиться с решением можно на официальном сайте.

Выводы

Отечественный рынок Threat Intelligence уже можно считать сформированным, однако текущие вызовы требуют его дальнейшего развития. Постоянно меняющийся ландшафт угроз диктует необходимость создания новых решений либо применения более совершенных методологий.

Особенно перспективным направлением становится развитие киберразведки для объектов критической инфраструктуры: предприятий из сферы энергетики, транспорта, промышленности, телекоммуникаций и оборонно-промышленного комплекса. Именно эти стратегически важные отрасли сегодня находятся в фокусе внимания хакерских группировок, включая целевые APT-группы. Вполне вероятно, что для защиты подобных объектов в будущем будут созданы отраслевые центры киберразведки, а также разработаны специализированные сценарии реагирования.