В начале июля компания «Код Безопасности» объявила в интервью Anti-Malware.ru о выпуске новой версии vGate 4.9.5. Анонсирован ряд кардинальных перемен, однако мажорный номер релиза остаётся прежним. В чём состоит «тайна» версии 4.9.5?

- Введение

- Развитие vGate и риски отставания

- «Безнадёжное отставание» и бум новых возможностей

- Безопасность платформ виртуализации

- Первый блин комом

- Версия vGate 4.9.5: что нового?

- Linux-сервер авторизации и прекращение «встроенной» зависимости от Windows

- Совершенствование механизма микросегментации

- Почему анонс версии vGate 5.0 отложен

- Распределённый NGFW

- Выводы

Введение

Темы безопасности и виртуализации, несмотря на очевидную близость, развиваются всё-таки порознь. Разработчики платформ виртуализации явно хотят взять всё под свой контроль, но достичь этого не удаётся. Наглядная иллюстрация — развитие функций Endpoint Protection со стороны VMware, которая стремилась самостоятельно защищать инфраструктуры, но столкнулась со сложностями.

Похожие тренды наблюдаются и в отношении российских платформ виртуализации. Их поддержка средств безопасности ограничивается в основном высокоуровневыми функциями: авторизация по протоколу OAuth 2.0, поддержка API или 2FA. Они отвечают регуляторным требованиям (входят в реестр отечественного ПО, имеют сертификаты ФСТЭК России), но уступают VMware по количеству функций защиты.

Рисунок 1. Интервью компании «Код Безопасности» изданию Anti-Malware.ru

В чём проблема? Откуда такие сложности? Какова роль «Кода Безопасности» и продукта vGate в этом процессе?

Суть проблемы — в том, что реализация защиты очень специфична и требует экспертизы по ИБ, а не по ИТ. Современные кибератаки отличаются изощрённостью и многоэтапностью, для борьбы с ними нужно учитывать динамику их развития. Поэтому задача лучше понятна тем разработчикам, которые имеют опыт создания ИБ-функций, а не сугубо инфраструктурным командам.

Развитие vGate и риски отставания

Скажем несколько слов о разработке vGate — российской платформы для защиты виртуализированных сетевых сред, разработку которой «Код Безопасности» ведёт ещё с начала 2010-х гг.

Долгое время эта разработка была известна только узкому кругу специалистов, в основном из-за доминирования VMware, которая сумела стать лидером на мировом рынке. Пользователи ориентировались на ответственный подход VMware к рискам для сред виртуализации и ждали от компании надлежащих решений. Разработчики функций безопасности для платформы VMware следовали в фарватере лидера. Соответственно, vGate использовался для обеспечения соответствия инфраструктур VMware отечественным требованиям по защите ГИС и ИСПДн.

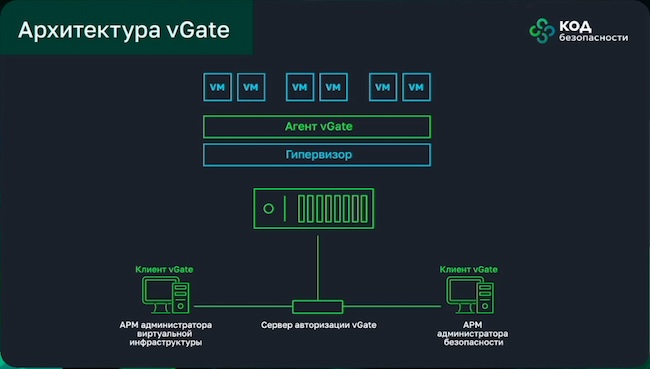

Рисунок 2. Общая архитектура системы защиты виртуальных машин vGate

После 2022 года для российских клиентов VMware многое изменилось. Впрочем, серьёзные изменения стали проявляться и в самой VMware. Какие именно — мы расскажем дальше, а сейчас отметим, что происходящие события заставили российский бизнес более внимательно относиться к тому, что происходит на рынке, более требовательно выбирать платформы виртуализации.

Это важно хотя бы потому, что такие платформы составляют основу для развития облачных вычислений и строительства программно управляемых инфраструктурных решений. Соответственно, правильный выбор важно делать сразу.

«Безнадёжное отставание» и бум новых возможностей

Фёдор Дбар, коммерческий директор компании «Код Безопасности», отметил в интервью Anti-Malware.ru: несмотря на «богатый урожай» новых разработок, которые стали быстро появляться с началом процесса импортозамещения, продукты, которые способны в будущем действительно сыграть важную роль, могут создаваться только там, где темой разработки заняты достаточно давно. Невозможно создать новое и полезное, если опираешься только на бум в открывшейся после ухода западных вендоров нише.

Искажённая картина также наблюдается и в отношении «отставания» российских разработок от мирового уровня. Фёдор Дбар считает, что отставание действительно имеется и составляет в разных нишах три года и более. Однако не стоит рассматривать это как признак более низкого уровня разработки там, где технологии только создаются. Любая разработка может сталкиваться с трудностями, которые не видны заранее. Идущие следом в такой ситуации просто не повторяют ошибок тех, кто уже «наступил на грабли».

Безопасность платформ виртуализации

Вернёмся к безопасности виртуальных сред. Что необычного произошло в этой нише за последние годы?

В 2019 году VMware объявила о приобретении публичной ИБ-компании Carbon Black, известной на рынке своим решением по защите рабочих мест и серверов (Endpoint Protection). Сумма сделки составила около 2,1 млрд долларов США, компания-покупатель рассчитывала интегрировать этот продукт в свою платформу поддержки облачных инфраструктур. Планировалось решить тем самым наконец проблему с безопасностью содержимого виртуальных машин.

Как отметил Павел Коростелев, руководитель отдела продвижения продуктов компании «Код Безопасности», истинная причина приобретения Carbon Black не лежала на поверхности. Очевидная проблема и на первый взгляд понятная схема её устранения упирались, по сути, в реализацию функций безопасности для сложных программных систем, которые выросли на рынке на вендорской платформе. Требовались большой опыт и учёт широкого списка постоянно меняющихся угроз, которые ещё и динамически развивались в виде APT-кибератак. (К слову, именно по этой причине создание отечественной защищённой ОС Astra Linux пошло по пути развития сотрудничества с «Кодом Безопасности».)

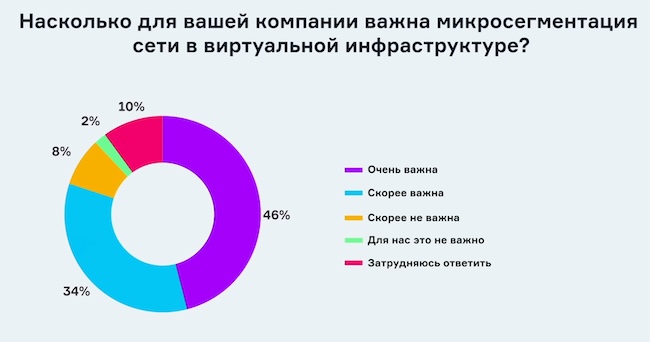

Другой аспект — сетевая безопасность. VMware стала пионером микросегментации. Этот подход обеспечивает деление сети на атомарные сегменты, что значительно повышает её устойчивость. Реализовывая эту функциональность собственным продуктом VMware NSX, вендор прибегал к помощи технологических партнёров для расширения функциональности анализа и фильтрации трафика.

Рисунок 3. Результаты опроса зрителей в ходе интервью с компанией «Код Безопасности»

«Задачи защиты виртуализации находятся на стыке ИТ и ИБ. Задача первой — дать новую функциональность, второй — обеспечить аккуратное использование доступных функций, — добавил Евгений Тарелкин, ведущий эксперт отдела продвижения продуктов компании «Код Безопасности». — Отказ в работе ИТ-функций приводит к простоям для устранения ошибок в работе ПО. ИБ-инциденты проявляют себя аналогичным образом, но те простои, к которым приводят они, значительно более долгие. Поэтому возможность прямого общения заказчиков с ИБ-вендором — это ещё и повышение защищённости, поскольку актуальность проблем может быть донесена до вендора напрямую».

Первый блин комом

Как оказалось, решение проблемы «в лоб» не всегда оказывается успешным. «Чёрный лебедь» прилетел в 2022 году, когда многие пользователи платформы VMware столкнулись с критическими ошибками и бесконечными циклами перезагрузки на сетевых компьютерах с Windows.

VMware подтвердила тогда, что причиной сбоя была работа агента продукта Carbon Black, того самого, который отвечал за безопасность конечных точек. Он отслеживал процессы, активные сетевые подключения, файлы и искал нежелательные изменения, чтобы выявить признаки кибератаки и предотвратить её. Однако вместо прекращения кибератак происходил массовый сбой Windows-машин в сети.

В том же 2022 году продукт Carbon Black был продан корпорации Broadcom. Многие восприняли это как неудачную попытку VMware внедрить «чужое» ИБ-решение на своей платформе и последующее избавление от него. Но в реальности смысл продажи был гораздо глубже. Уже тогда среди экспертов ходили слухи, что Broadcom хочет долю на рынке виртуализации.

Отметим сразу, что в том же году Broadcom приобрела корпорацию Symantec и вместе с нею — альтернативное решение того же класса, что и продукт Carbon Black: Symantec Endpoint Protection. Позднее Broadcom купила и всю компанию VMware, закрыв сделку в ноябре 2023 года.

Роб Грир (Rob Greer), вице-президент и генеральный менеджер образованного в составе Broadcom подразделения Enterprise Security Group, объяснил логику этой череды приобретений следующим образом: «Symantec создаёт средства безопасности для защиты традиционных рабочих нагрузок в ЦОДе, Carbon Black дополняет их своими агентскими решениями». Логика тут очевидна. Broadcom поняла, что системы виртуализации необходимо сразу объединять с функциями безопасности и этим должны заниматься те специалисты, которые имеют богатый опыт разработки ИБ-систем.

За кадром осталась тема аппаратного контроля. Хорошо известно, что прошлый опыт Broadcom в ИТ связан именно с созданием аппаратных компонентов (микросхем). Можно предположить, что стратегическое приобретение VMware и Symantec связано не только с выбором нового направления развития бизнеса, но и с созданием новых аппаратных платформ для виртуализованных сред. Это хорошо согласовывается с выбором концепции Zero Trust в качестве национального стандарта для корпоративного бизнеса в США в начале 2022 года.

Дальше последовали другие изменения. Broadcom сформировала из VMware четыре бизнес-подразделения, одно из них будет заниматься исключительно развитием функций безопасности. В марте 2024 года VMware уведомила заказчиков, что в будущих версиях NSX не будет поддерживаться глубокая интеграция с Palo Alto Networks.

Помимо этого, Broadcom отменила бессрочные лицензии, переведя все продукты на подписку и изменив тем самым принципы взаимодействия с партнёрами. В частности, было прекращено распространение бесплатных версий гипервизора vSphere ESXi 7.x / 8.x.

Всё указывает на то, что прежде свободно распространяемые коммерческие решения VMware в будущем могут стать «более контролируемыми». Этот риск лишний раз подчеркиваёт правильность перехода на отечественные платформы виртуализации, которые настоятельно рекомендует сейчас ФСТЭК России для российских компаний.

Некоторые западные клиенты также уже задумались о переходе на конкурирующие платформы. На этом фоне Nutanix и Scale Computing стали предлагать скидки при миграции с решений VMware. И хотя Broadcom заявляет, что вводимые изменения нацелены на повышение удобства для клиентов, её инженеры заняты сейчас созданием системы единого доступа для консолидации продуктов VMware. Это сильно похоже на «единую точку контроля», если говорить о рисках.

Версия vGate 4.9.5: что нового?

Перейдём к основной теме этого материала: анонсу новой версии vGate 4.9.5, российского средства защиты жизненного цикла виртуальных машин. Обзор vGate 4.9 доступен на портале Anti-Malware.ru здесь, поэтому мы не будем останавливаться на главных функциях. Отметим то, что осталось за кадром и было «подсвечено» в ходе интервью.

Компания «Код Безопасности» продолжает развивать свой подход к реализации модели микросегментации виртуальных сетей, который позволяет выстроить целостную защиту сети с учётом особенностей виртуальной среды.

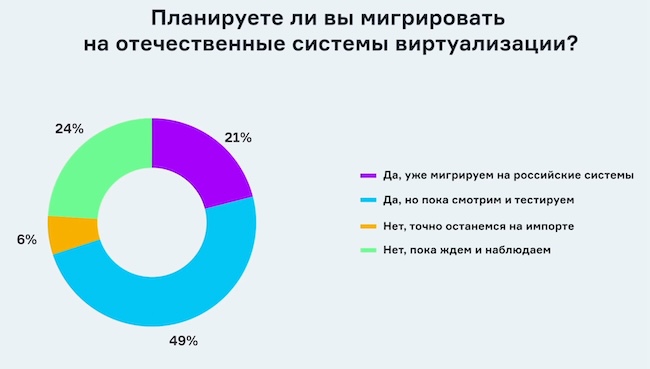

Рисунок 4. Результаты опроса зрителей в ходе интервью с компанией «Код Безопасности»

Как отметил Павел Коростелев, «микросегментация особенно важна для виртуализованных сред, где конфигурация сети быстро меняется, что серьёзно сказывается на решении задач по сетевой безопасности. Требуется значительно чаще, чем в физических сетях, корректировать правила и иметь возможность динамически изменять выделяемые хостам политики. Также необходим контроль самого гипервизора для сокращения его уязвимой поверхности».

Напомним, что исторически решение vGate создавалось в первую очередь для поддержки платформы VMware. Сохранение этой поддержки волнует сейчас многих её пользователей. Как отметил Фёдор Дбар, совместимость новых версий vGate с VMware, безусловно, останется. Это связано как минимум с требованиями международных заказчиков, с которыми также активно работает «Код Безопасности».

Linux-сервер авторизации и прекращение «встроенной» зависимости от Windows

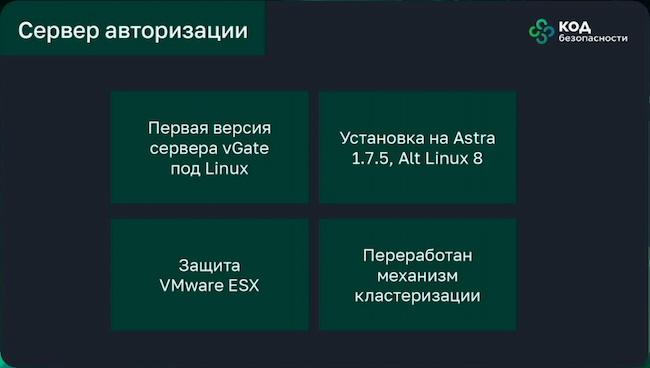

Cамым важным новшеством версии vGate 4.9.5 стало добавление сервера авторизации на базе Linux.

Исторически сложилось так, что все выпускавшиеся до сих пор версии сервера авторизации работали на Windows Server. Быстрая ликвидация зависимости от Windows была невозможна, потому что переход на Linux требовал практически полной замены кода. Наконец это сделано.

«Через сервер авторизации проходят все управляющие команды. К нему подключается и администратор безопасности, чьи управляющие сигналы затем транслируются в среду виртуализации. По сути это — аналог PAM-системы, но для среды виртуализации», — отметил Павел Коростелев.

Новый Linux-сервер авторизации vGate версии 4.9.5 может быть реализован на базе Astra Linux 1.7.5 или ALT Linux 8. В нём реализована поддержка защиты виртуальных машин VMware ESX. Переработан механизм кластеризации, что позволяет сохранять контроль над компонентами инфраструктуры в нештатных ситуациях.

Рисунок 5. Новый Linux-сервер авторизации в составе vGate 4.9.5

Принципиальное отличие решения vGate от альтернатив состоит в том, что управление ведётся через агент, который контролирует безопасность гипервизора и управляет фильтрацией трафика между виртуальными машинами. При этом на сами виртуальные машины агенты vGate не ставятся, что устраняет зависимость от разнообразия операционных систем на ВМ и особенностей конфигураций прикладного софта (способных, например, порождать проблемы типа BSoD, как это было в истории с Carbon Black), а также лишает злоумышленника возможности повлиять на работу системы защиты даже в случае компрометации ВМ.

Совершенствование механизма микросегментации

Вендор активно работает над улучшением ключевой функциональности: фильтрации сетевого трафика.

Во-первых, была улучшена производительность подсистемы. Во-вторых, появилась возможность добавлять одну машину в разные группы безопасности, что позволяет гибко адаптировать политику безопасности под требования архитектора. В третьих, значительно расширен список поддерживаемых сред виртуализации. Добавлена поддержка zVirt, ПК СВ «Брест», «Ред.Виртуализации», ROSA Virtualization и HOSTVM.

Почему анонс версии vGate 5.0 отложен

Почему же такое «эпохальное» событие, как переход на Linux-сервер авторизации, не привело к выпуску новой мажорной сборки? По всей видимости, вендор хочет сначала убедиться в надёжности нового решения и отработать его в рамках прежней версии, а уже потом объявить о его готовности в версии vGate 5.0, выпуск которой намечен на IV квартал 2024 года. Впрочем, это в любом случае охватывает лишь около 50 % рынка, «за бортом» пока остаются такие популярные среды, как OpenStack, SpaceVM, vmManager. Добавление их поддержки намечено на 1 полугодие 2025 года, что будет важным этапом в развитии последующих версий vGate.

Однако нам показалось, что при выборе номера «Код Безопасности» исходил скорее из ожиданий рынка. То, о чём мы рассказали выше, связано больше с технологическими особенностями продукта. Рынок лучше откликается на яркие, популярные тренды; «бестселлером» на российском рынке является сейчас тема NGFW.

Рисунок 6. Результаты опроса зрителей в ходе интервью с компанией «Код Безопасности»

Распределённый NGFW

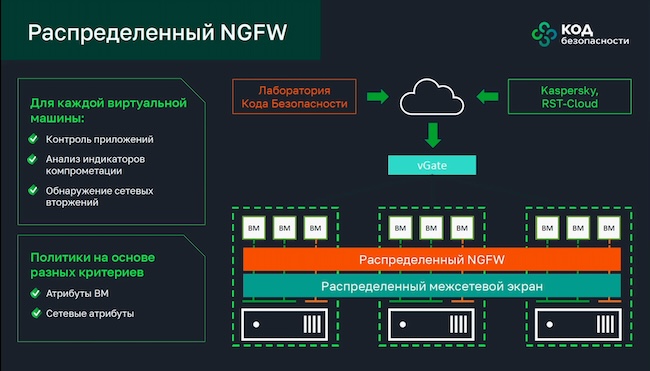

Магистральным направлением развития vGate является создание системы защиты от кибератак, которые могут распространяться внутри виртуальной инфраструктуры. Традиционные средства сетевой безопасности, создававшиеся для локального развёртывания, не понимают контекста виртуальной среды. В сети «гуляет» значительный по объёмам зашифрованный трафик, внутри которого могут распространяться кибератаки. Цель vGate — настроить систему так, чтобы можно было «понимать» трафик не только на сетевом уровне (L3 и L4), но и на прикладном (L7).

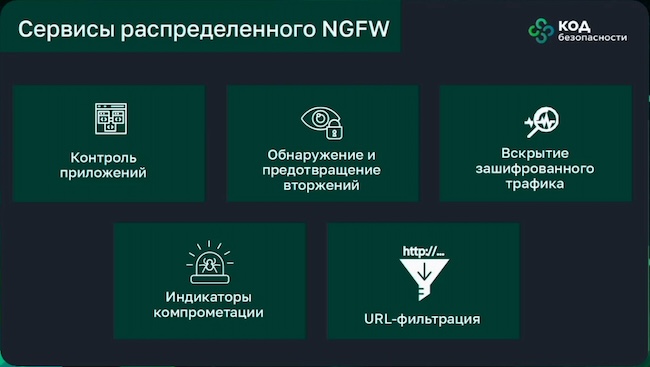

По сути, получается виртуализация сетевых функций (VNF), которую в «Коде Безопасности» называют «сервисами распределённого NGFW».

Рисунок 7. Сервисы распределённого NGFW в составе будущей версии vGate 5.1

Если говорить упрощённо, vGate поставит перед каждой виртуальной машиной свой «маленький NGFW». Он будет прозрачным с точки зрения сетевой топологии, не влияя на последнюю. Кроме традиционной фильтрации трафика на сетевом уровне, будут работать все механизмы, к которым привыкли пользователи «большого» ПАК «Континент 4»: сигнатурное обнаружение сетевых вторжений, поиск атак с помощью механизмов машинного обучения, поиск индикаторов компрометации в сетевом трафике, идентификация приложений и веб сайтов и т. д.

Как отметил Павел Коростелев, разграничивать можно будет не только по IP-адресам, но и по именам виртуальных машин. Это позволит противостоять тем атакам, в ходе которых злоумышленники осуществляют подмену IP-адреса. На основе имён виртуальные машины можно будет, например, относить к той или иной группе прав. Это позволит прозрачно и эффективно осуществлять фильтрацию трафика для всех ВМ.

Этот подход хорошо согласовывается с концепцией Zero Trust, которая предполагает дополнение IP-адреса контекстом. vGate предоставит такую возможность на уровне среды виртуализации в версии vGate 5.1.

Рисунок 8. Применение распределённого NGFW в будущей версии vGate 5.1

Выводы

Несмотря на выпуск лишь минорной версии vGate, в новом продукте уже заложен новый функциональный набор, который далее будет расширен «распределённым NGFW». Это особенно важно именно сейчас, когда на отечественном рынке продуктов виртуализации происходят серьёзные изменения, но многие компании остаются на прежних платформах, а доступные российские разработки сильно ограничены с точки зрения реализации в них средств безопасности.