В течение десятилетий киберпреступники успешно использовали недостатки и уязвимости во Всемирной паутине. Однако в последние годы было отмечено явное увеличение числа атак, а также рост их уровня — злоумышленники становятся более опасными, а вредоносные программы распространяются такими темпами, которых раньше никогда не видели.

Введение

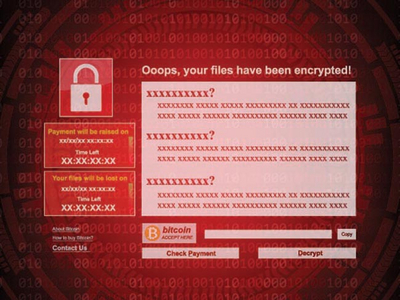

Речь пойдет о программах-вымогателях, которые совершили немыслимый скачок в 2017 году, нанеся ущерб тысячам организаций по всему миру. Например, в Австралии атаки таких вымогателей, как WannaCry и NotPetya даже вызвали озабоченность на правительственном уровне.

Подытоживая «успехи» вредоносов-вымогателей в этом году, мы рассмотрим 10 самых опасных, нанесших наибольший ущерб организациям. Будем надеяться, что в следующем году мы извлечем уроки и не допустим проникновения в наши сети подобной проблемы.

NotPetya

Атака этого вымогателя началась с украинской программы бухгалтерской отчетности M.E.Doc, сменившей запрещенную на Украине 1C. Всего за несколько дней NotPetya заразил сотни тысяч компьютеров в более чем 100 странах. Этот вредонос представляет собой вариант более старого вымогателя Petya, их отличает лишь то, что в атаках NotPetya использовался тот же эксплойт, что и в атаках WannaCry.

По мере распространения, NotPetya затронул несколько организаций в Австралии, например, шоколадную фабрику Cadbury в Тасмании, которым пришлось временно закрыть всю свою ИТ-систему. Также этому вымогателю удалось проникнуть на крупнейший в мире контейнерный корабль, принадлежащий компании Maersk, который, как сообщается, потерял до 300 миллионов долларов дохода.

Мы опубликовали видео, в котором демонстрируется, как продукты «Лаборатории Касперского» защищают пользователей от этого шифровальщика-вымогателя.

WannaCry

Этот страшный по своим масштабам вымогатель практически захватил весь мир. В его атаках использовался печально известный эксплойт EternalBlue, эксплуатирующий уязвимость в протоколе Microsoft Server Message Block (SMB).

WannaCry заразил жертв в 150 странах и более 200 000 машин только в первый день. Нами было опубликовано личное дело этого нашумевшего вредоноса.

Locky

Locky был самым популярным вымогателем в 2016 году, однако не прекратил действовать и в 2017. Новые варианты Locky, получившие имена Diablo и Lukitus, возникли в этом году, используя тот же вектор атаки (фишинг) для задействования эксплойтов.

Именно Locky стоял за скандалом, связанным с email-мошенничеством на Почте Австралии. Согласно Австралийской комиссии по вопросам конкуренции и защиты потребителей, граждане потеряли более 80 000 долларов из-за этой аферы.

CrySis

Этот экземпляр отличился мастерским использованием протокола удаленного рабочего стола (Remote Desktop Protocol, RDP). RDP является одним из наиболее популярных способов распространения вымогателей, поскольку таким образом киберпреступники могут компрометировать машины, контролирующие целые организации.

Жертвы CrySis были вынуждены заплатить от $455 до $1022 за восстановление своих файлов.

Nemucod

Nemucod распространяется с помощью фишингового письма, которое выглядит как счет-фактура на транспортные услуги. Этот вымогатель загружает вредоносные файлы, хранящиеся на взломанных веб-сайтах.

По использованию фишинговых писем Nemucod уступает только Locky.

Jaff

Jaff похож на Locky и использует похожие методы. Этот вымогатель не примечателен оригинальными методами распространения или шифровки файлов, а наоборот — сочетает в себе наиболее успешные практики.

Стоящие за ним злоумышленники требовали до $3 700 за доступ к зашифрованным файлам.

Spora

Для распространения этой разновидности программы-вымогателя киберпреступники взламывают легитимные сайты, добавляя на них код JavaScript. Пользователям, попавшим на такой сайт, будет отображено всплывающее предупреждение, предлагающее обновить браузер Chrome, чтобы продолжить просмотр сайта. После загрузки так называемого Chrome Font Pack пользователи заражались Spora.

Cerber

Один из многочисленных векторов атаки, которые использует Cerber, называется RaaS (Ransomware-as-a-Service). По этой схеме злоумышленники предлагают платить за распространение троянца, обещая за это процент от полученных денег. Благодаря этой «услуге» киберпреступники рассылают вымогатель, а затем предоставляют другим злоумышленникам инструменты для распространения.

Cryptomix

Это один из немногих вымогателей, у которых нет определенного типа платежного портала, доступного в пределах дарквеба. Пострадавшие пользователи должны дождаться, когда киберпреступники отправят им по электронной почте инструкции.

Жертвами Cryptomix оказались пользователи из 29 стран, они были вынуждены заплатить до $3 000.

Jigsaw

Еще один вредонос из списка, начавший свою деятельность в 2016 году. Jigsaw вставляет изображение клоуна из серии фильмов «Пила» в электронные спам-письма. Как только пользователь нажимает на изображение, вымогатель не только шифрует, но и удаляет файлы в случае, если пользователь слишком затягивает с оплатой выкупа, размер которого — $150.

Выводы

Как мы видим, современные угрозы используют все более изощренные эксплойты против хорошо защищенных сетей. Несмотря на то, что повышенная осведомленность среди сотрудников помогает справиться с последствиями заражений, предприятиям необходимо выйти за рамки базовых стандартов кибербезопасности, чтобы защитить себя. Для защиты от современных угроз необходимы проактивные подходы, использующие возможности анализа в режиме реального времени, основанного на механизме обучения, который включает понимание поведения и контекста угроз.