Помните, насколько приятно слышать звук отсчитываемых банкоматом купюр? Еще приятнее забирать их из банкомата. Эти ощущения преследуют многие злоумышленники, совершающие целенаправленные атаки на банкоматы. В последнее время исследователи все чаще фиксируют крупные атаки на ATM, а преступники продолжают совершенствовать свои методы в погоне за наличными, именно поэтому необходимо быть в курсе основных схем атак на банкоматы.

- Введение

- Джекпоттинг (Jackpotting)

- Скимминг (Skimming)

- Шимминг (Shimming)

- Сетевые атаки на ATM

- Выводы

Введение

Проблема взлома банкоматов приобрела такой масштаб, что Секретная служба США в этом году разослала финансовым учреждениям соответствующие предупреждения. В свое время Бернаби Джек поразил участников конференции Black Hat, продемонстрировав атаку, которая заставила банкомат буквально выплевывать деньги. Такой метод получил имя джекпоттинг (jackpotting), до недавнего времени эксперты считали джекпоттинг лишь гипотетическим способом взлома ATM.

Теперь же, когда появились такие вредоносы, как Ploutus.D, джекпоттинг можно смело добавить к растущему списку типов атак на банкоматы. Помимо джекпоттинга, известны также скимминг (skimming), шимминг (shimming) и сетевые атаки на ATM. Попробуем рассмотреть популярные схемы атак на банкоматы, а также методы защиты от них.

Джекпоттинг (Jackpotting)

Этот тип атак подразумевает использование злоумышленниками внешних электронных устройств, либо же вредоносных программ, с помощью которых им удается получить контроль над аппаратной составляющей банкомата. По-другому эти атаки называются атаками «обналичивания» (cash-out attacks).

В некоторых случаях преступники заменяли весь жесткий диск банкомата и запускали вредоносные программы, заставляющие банкомат «выплевывать» деньги. В ходе других инцидентов злоумышленники подключали USB-кабель, соединяющий компьютер банкомата с принадлежащим преступникам устройством, которое по похожему принципу заставляло ATM обналичить все имеющиеся средства.

Используя порт USB, мошенники также могли подключить банкомат к содержащему вредонос USB-накопителю. Таким образом, ATM заражался, а затем выдавал злоумышленникам деньги.

Одна из таких атак была зафиксирована в далеком 2015 году в Германии. Злоумышленники подключили компьютер банкомата к собственному устройству, что позволило несанкционированно обналичить денежные средства.

Также отличился киберпреступник из Новосибирска, которому удалось похитить из банкомата 360 тысяч рублей. Он воспользовался «флешкой» и записанной на нее вредоносной программой.

Эта вредоносная технология получила название BlackBox. Уже в апреле этого года специалисты отметили резкий рост спроса преступников на BlackBox. BlackBox основана на подключении стороннего устройства к диспенсеру. Такое устройство подключают либо через просверленное отверстие в банкомате, либо используют ключи инженеров для открытия сервисной части банкомата, где находится компьютер.

Лучший способ свести к минимуму риск атак джекпоттинг — сквозное шифрование. В основном, шифрованием следует обеспечить взаимодействие между компьютером банкомата и диспенсером. Следует использовать надежные средства контроля безопасности сети — это также уменьшит поверхность для атаки.

Наиболее популярная киберпреступная группа, использующая джекпоттинг, — Cobalt, атаковала банки по всему миру, что позволило ей похитить более 1 миллиарда евро. Лидер Cobalt, действовавшей с 2013 года, был пойман правоохранительными органами в Испании.

Скимминг (Skimming)

Скимминг (от английского «skim» – скользить, едва касаться) - один из видов мошенничества, связанный с платежными банковскими картами. Преступные действия заключаются в том, что в банкоматах, чаще всего расположенных на улице, устанавливаются скрытые устройства, позволяющие считывать информацию с платежных карт в процессе транзакции.

Имея на руках закрытые данные по платежному документу, злоумышленники создают дубликат с записанным на магнитной ленте пин-кодом, что позволяет использовать этот платежный документ в корыстных целях, для расчета денежными средствами в магазинах, торговых точках и интернет-магазинах.

Неприятная ситуация заключается в том, что держателю платежного документа, ставшего жертвой скимминга, очень сложно доказать банку факт мошенничества. Самый лучший и надежный способ защититься от этого вида мошенничества – использовать платежные карты с чипом и четко соблюдать все меры предосторожности пользования картой.

Для такого типа атак требуется скиммер. Скиммер представляет собой устройство для считывания карт, которое легко можно вставить в слот для карт, который имеется во всех банкоматах. Таким образом, когда пользователь вставляет свою карту в банкомат, она невольно проходит через скиммер, который сканирует и сохраняет информацию, а затем передает её преступнику.

В этом случае атакующим также нужен будет ПИН-код жертвы, они могут получить его с помощью камер наблюдения, либо методом наложения дополнительного слоя поверх клавиатуры. Безусловно, скимминг остается самым распространённым методом атак на ATM, это связано с тем, что уязвимость кроется в магнитной полосе, расположенной на самих картах.

Таким образом, покуда магнитная полоса присутствует на картах, и они вынуждены проходить через считывающие её устройство, поверхность для атаки у злоумышленников всегда будет. Со скиммингом можно бороться путем установки комплексных антискимминговых решений, а также решений для мониторинга.

Например, производители банкоматов используют технологии, создающие помехи для скиммера, не позволяющие ему собрать информацию о картах пользователей. Более того, эти решения также позволяют мгновенно оповещать операторов ATM, которые сразу же отключают банкомат в случае атаки на него.

Из резонансных инцидентов, в которых преступники использовали скимминг, можно вспомнить трех жителей республики Дагестан, которые совершили серию краж из банкоматов. В США подобную схему применял безработный, которого осудили за компрометацию 13 тыс. банковских карт. В итоге Федеральный суд Сан-Диего приговорил к семи годам и трем месяцам заключения мужчину, который организовал массовую скимминговую схему.

Шимминг (Shimming)

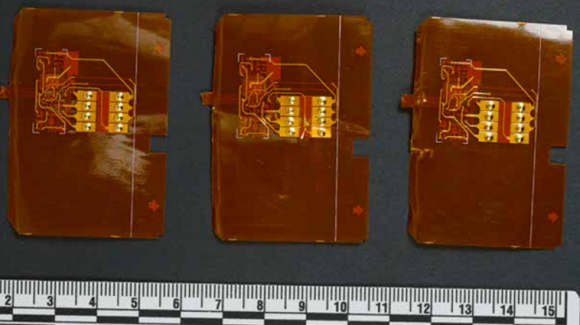

Так называемый шиммер устанавливается в устройство для чтения карт, причем злоумышленник может проделать эту операцию за считанные минуты, делая вид, например, что производит легитимное изъятие денежных средств. Шиммеры изготавливают из тонкой гибкой печатной платы и микропроцессора.

После установки микропроцессор на шиммере будет работать по принципу «Чип посередине» (chip-in-the-middle), поскольку он запрограммирован передавать команды, поступающие от банкомата на карту жертвы и обратно, записывая в процессе всю необходимую атакующему информацию. Позже эта информация извлекается злоумышленником и используется для создания поддельной копии карты.

Шиммеры труднее обнаружить, чем скиммеры, поскольку они полностью интегрированы в считывающее устройство, что делает их практически невидимыми.

Рисунок 1. Шиммеры, вставляемые в считывающее устройство банкомата

Несмотря на то, что шимминг довольно популярен, он сработает только в том случае, если атакуемый банк некорректно организует транзакции. Злоумышленник не сможет использовать клон карты, если для транзакции требуется CVV, если же этот код не требуется (например, при каких-либо онлайн-транзакциях), то преступник сможет украсть деньги.

Сетевые атаки на ATM

В этом случае киберпреступники заражают банкоматы через сеть. Как только злоумышленники получат доступ к сети банка, они смогут удаленно установить вредоносную программу в банкомат. Следует отметить, что многие частные банкоматы, обслуживаемые ритейлерами, используют незашифрованные сообщения, что подвергает риску данные карт пользователей.

На одном из онлайн-рынков даже был обнаружен набор вредоносных программ для банкоматов, за который авторы просили $5 000. Набор активно рекламировался киберпреступниками, давшими ему название Cutlet Maker. Cutlet Maker был разработан для атак на различные модели банкоматов Wincor Nixdorf, вредоносный код использовал API производителя, что позволяло осуществлять противоправные действия без взаимодействия с пользователями банкомата и их данными.

Такие атаки на сети банков ничем не отличаются от кибератак на другие типы инфраструктур, соответственно, защищаться о них следует так же. А именно:

- Защищать учетные данные — безопасное хранение учетных данных, ограничение доступа к ним для минимизации риска несанкционированного использования.

- Защищать сеансы — необходимо четко разделять конечную точку-администратора и инфраструктуру ATM, чтобы вредоносная программа не смогла проникнуть из сети в активы.

- Обеспечивать привилегий низкого уровня и защита конечных точек — уменьшение поверхности атаки, применение принципов белых и черных списков.

- Вести непрерывный мониторинг — тщательно сканировать сеть, основываясь на шаблонах событий. В случае, если злоумышленник получил доступ к данным, ответственные лица должны незамедлительно обнаруживать и устранять вредоносное поведение.

Выводы

Атаки на банкоматы стары как мир, однако некоторые методы, которые берут на вооружение злоумышленники, являются относительно новыми. Некоторые вредоносные схемы заставляют банки поломать голову над тем, как обеспечить надежную защиту своих банкоматов. При базовом понимании наиболее популярных методов атак банкам будет проще ориентироваться в методах защиты, что позволит лучше защитить клиентские средства.