Для решения задачи по эффективной защите цифровых активов можно выделить два подхода: использование автономных средств обнаружения или полуавтоматизированное исследование. Какой предпочтительнее? Предлагаем разобраться на примере отечественного облачного решения — F.A.C.C.T. Attack Surface Management.

- Введение

- Методология сравнения

- Функциональность F.A.C.C.T. Attack Surface Management

- Инструментарий традиционного исследования

- Результат сравнения Attack Surface Management и традиционных методов поиска атаки

- Примеры успешного применения Attack Surface Management

- Выводы

Введение

Есть один любопытный факт, который отмечают эксперты Forrester: компании не имеют представления примерно о трети своих инфраструктур. Речь идёт о так называемых «теневых» активах: веб-приложениях, сервисах или узлах, о существовании которых забыли или не знают специалисты ИТ- и ИБ-подразделений. Именно поэтому в рамках превентивных мер защиты одним из первых шагов является инвентаризация цифровой инфраструктуры для составления карты активов, представляющих интерес для потенциального злоумышленника. Иными словами, осуществляются идентификация площади атаки и управление ею (Attack Surface Management).

Площадь атаки представляет собой область информационной системы, которая может быть подвергнута потенциальному деструктивному воздействию. Это включает в себя любые доступные неавторизованному пользователю конечные точки, через которые злоумышленник может попытаться воздействовать на систему или вызвать нежелательные изменения в её работе. Тем самым описывается экспозиция информационной системы по отношению к потенциальным угрозам.

Площадь атаки — весьма широкое понятие, которое объединяет в себе такие компоненты, как используемые открытые порты, сетевые службы и сервисы, веб-приложения и ресурсы, интерфейсы программных средств, а также человеческий фактор. Соответственно, чем больше компонентов в информационной системе, тем больше способов взаимодействия и, как следствие, шире площадь атаки.

Методология сравнения

В сложившейся ситуации, когда активность злоумышленников продолжает набирать обороты, а их методы становятся всё более изощрёнными, вопрос об эффективности обеспечения информационной безопасности приобретает стратегическое значение. Для решения этой задачи можно выделить два подхода: использование автономных средств обнаружения или полуавтоматизированное исследование в лучших традициях специалистов по разведке. Какой из них предпочтительнее? Предлагаю разобраться на примере отечественного облачного решения Attack Surface Management (ASM) от компании F.A.C.C.T. По предварительной информации, содержащейся в открытых источниках, продукт позволяет существенно повысить экспертную квалификацию специалистов, сэкономить много времени и собрать максимум технически полезной информации о целевой инфраструктуре. Но так ли это на самом деле?

В рамках исследования обратим внимание на наиболее значимые критерии с точки зрения бизнеса и безопасности в целом:

- Скорость и непрерывность поиска.

- Точность и достоверность результатов.

- Избыточность информации.

- Качество агрегации информации.

- Влияние объёма инфраструктуры.

Функциональность F.A.C.C.T. Attack Surface Management

В решении F.A.C.C.T. ASM для поиска активов и идентификации недостатков используется ряд запатентованных технологий:

- Internet Snapshot Generator — позволяет агрегировать информацию об открытых портах, баннерах, запущенных службах, сертификатах и версиях прикладного ПО в виде цифрового отпечатка сети. Таким образом в составе решения появляются непрерывно обновляемые снимки (снапшоты).

- Web Snapshot Generator — осуществляет сбор потенциально небезопасных URL-адресов для дальнейшего анализа путём открытия в браузере с целью идентификации используемых технологий, алгоритмов генерации cookie-файлов, встроенных скриптов. Такой подход позволяет проактивно выявлять фишинговые активы, командные серверы злоумышленников, а также потенциально заражённые узлы и приложения.

- Graph Analysis — использует алгоритмы генерации снапшотов для создания полной карты сети со всеми историческими изменениями в виде графа. Схема обладает достаточным набором информации обо всех представленных активах.

- Malware Detonation — выявляет трафик между командными серверами и вредоносными программами в инфраструктуре.

- Malware Config Extractor — позволяет извлечь конфигурационные файлы из образцов вредоносных программ и отслеживать активность злоумышленников.

- Malware Protocol Emulator — позволяет эмулировать протоколы взаимодействия между заражённым устройством и управляющим сервером.

- External Threat Hunting System — использует исторические цифровые отпечатки вредоносных инфраструктур и позволяет детектировать сходства для предотвращения подготовки таргетированных атак.

- Phishing Detector — позволяет обнаружить фишинговые страницы в интернете на основе оптического и контентного анализа на предмет сходства с целевыми активами.

- Phishing Predictor — с высокой долей вероятности определяет недавно зарегистрированные домены и SSL, предназначенные для дальнейшего использования в фишинговых кампаниях.

Работа решения начинается с предоставления основного актива (пример — доменное имя). Далее запускается ряд процессов, которые в автоматизированном режиме в течение нескольких часов производят поиск, сбор и анализ информации (при больших объёмах инфраструктуры может потребоваться более продолжительный промежуток времени — до 24 часов).

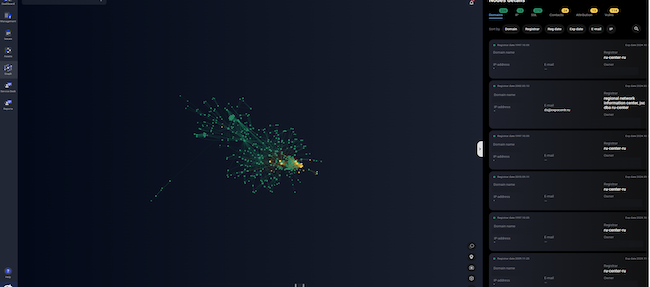

По завершении наблюдаем результат в виде графа, содержащего всю информацию, которая была получена в результате анализа.

Рисунок 1. Скриншот с итогами проведённого анализа в решении F.A.C.C.T. Attack Surface Management

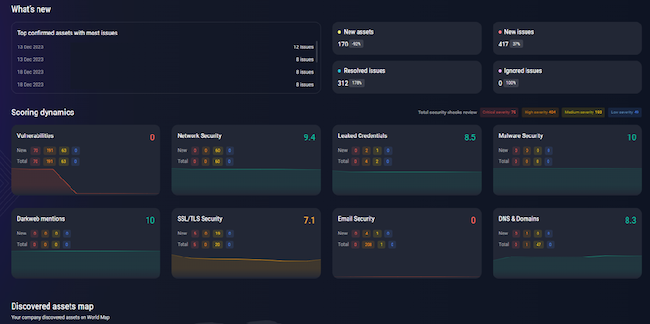

Attack Surface Management выделяет восемь категорий недостатков:

- Уязвимости.

- Недостатки сетевой безопасности.

- Утечки данных.

- Вредоносный код.

- Упоминания в дарквебе.

- SSL / TLS.

- Безопасность электронной почты.

- DNS и домены.

Уровень критической значимости недостатков оценивается по шкале от 1 до 10.

Рисунок 2. Результаты скоринга в интерфейсе F.A.C.C.T. Attack Surface Management

Уязвимости

Решение обеспечивает анализ уязвимостей и ошибок конфигурации сервисов в результате использования комплексного подхода:

- Сканирование и идентификация баннеров и служб, сопоставление полученной информации с базами известных уязвимостей.

- Инспекция каждого веб-приложения и IP-адреса для обнаружения используемых технологий и особенностей конфигурации для аналогичного сопоставления с базой.

- Поиск небезопасных конфигураций: открытые БД, листинг каталогов и другие признаки.

Полученные сведения позволяют сформировать первичную картину в части обеспечения информационной безопасности и выявить наиболее просто эксплуатируемые недостатки для приоритетного реагирования.

Сетевая безопасность

Решение обеспечивает сканирование открытых популярных портов и сервисов (удалённый доступ, БД), а также идентификацию незащищённых служебных заголовков и запущенных прокси. Эксплуатация уязвимостей не производится. Используется «тихий» режим сканирования, позволяющий оставаться незамеченным для средств защиты целевой ИС.

Утечки данных

Решение позволяет отслеживать публичные и целенаправленные утечки учётных данных, связанных с исследуемыми активами. Поиск и уведомление выполняются в режиме реального времени. Зачастую такие дампы данных публикуются злоумышленниками на площадках в дарквебе.

Вредоносные программы

Решение обеспечивает исследование активов на наличие мошеннических сайтов, созданных на базе легитимных ресурсов, в том числе может обнаружить взаимодействие с командными серверами и внедрение вредоносного кода или веб-шеллов в инфраструктуру. Среди прочего функциональность ASM позволяет обнаружить упоминание инфраструктуры клиента в различных вредоносных файлах, а также отследить вредоносные программы, выполняющие запросы к целевым узлам (крайне полезная функция в части защиты от таргетированных атак, фишинга и DDoS).

Дарквеб

Решение позволяет производить непрерывный мониторинг и анализ с использованием технологий машинного обучения на предмет упоминания любого из активов внешней площади атаки хакерами в дарквебе. Чем выше частота упоминаний, тем выше вероятность таргетированной атаки на конкретную область или узел.

SSL / TLS

Решение обеспечивает проверку корректности используемых SSL / TLS: отсутствие самоподписанных сертификатов, сертификатов с истёкшим сроком действия и слабых алгоритмов шифрования.

Безопасность электронной почты

Решение позволяет проверять корректность конфигураций для предотвращения фишинговых атак по всей площади исследуемых активов.

DNS и домены

Решение проверяет корректность настроек безопасности DNS в инфраструктуре, включая истечение срока действия доменов и иных активов.

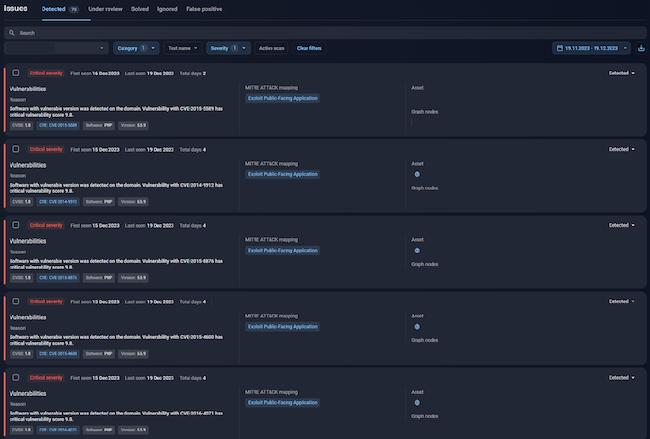

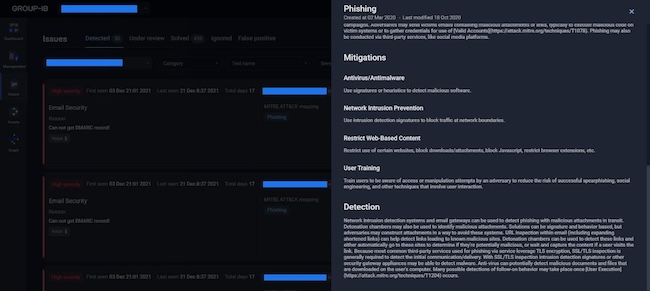

Полный перечень недостатков можно отследить по завершении поиска и анализа в категории «Issues». Каждый недостаток содержит подробное описание с указанием тактик, техник и процедур в соответствии с MITRE ATT&CK и рекомендации по устранению, что упрощает прочтение отчёта и реализацию контрмер.

Рисунок 3. Отчёт о выявленных уязвимостях в интерфейсе F.A.C.C.T. Attack Surface Management

Рисунок 4. В категории «Issues» указан полный перечень выявленных недостатков

Инструментарий традиционного исследования

Рассмотрим далее традиционные методы разведки и сканирования сетевой инфраструктуры с использованием автоматизированных средств и утилит наступательной безопасности. У каждого специалиста имеется свой набор инструментов для проведения исследований, остановимся на наиболее популярных.

Предварительную разведку площади атаки необходимо начать с DNS при помощи таких инструментов, как DNSRecon и HackerTarget.

Для первичного поиска субдоменов чаще всего используют фреймворк Recon-ng (базовый набор утилит Kali), DNSdumpster, Amass, HackerTarget. Amass поддерживает интеграцию с общедоступными API поисковых ресурсов (иногда платных); соответственно, площадь охвата является весьма широкой. Для поиска корреляций доменных имён в рамках одной группы компаний используется IPv4Info или упомянутый ранее Amass. Получить более широкий перечень доменов позволяет проведение пермутаций в отношении доменных имён — в этом помогут Gotator, Altdns. Для поиска ASN и сопоставления с доменными именами используется Amass или HackerTarget.

Для обнаружения недостатков сетевой инфраструктуры существуют всеми любимые решения — Nmap, Masscan, Shodan. Рекомендуется использовать скрипты Nmap (например, «vulners»), позволяющие отслеживать уязвимости и недостатки в соответствии с баннерами и версиями сервисов. Shodan представляет большой объём аналитической информации: порты / сервисы, используемые технологии, DNS, потенциальные уязвимости.

Утечки данных и раскрытие конфиденциальной информации могут быть обнаружены при полуавтоматическом анализе с использованием расширенного поиска Google по следующим ресурсам:

- https://docs.google.com/document/

- https://docs.google.com/spreadsheets/

- gitlab.com

- bitbucket.org

- haveibeenpwned.com

- pastebin.com

Также подойдёт платный сервис «leakcheck.io», позволяющий выявить утечки учётных данных.

Экспертную оценку SSL / TLS можно провести при помощи следующих решений: GlobalSign SSL Check, Nmap и его модуля «ssl-enum-ciphers», SSL Checker.

Автоматизированную проверку корректности настроек почтовых серверов помогут провести Mail Tester, DKIM Core, CheckTLS, MxToolbox. Сервисы предоставляют подробную информацию об обнаруженных недостатках.

Для обеспечения безопасности настроек DNS комплексно используются DNSSpy, MxToolbox, DNS Checker.

Добавлю, что некоторые технологии ASM непросто дублировать при помощи опенсорсных или коммерческих решений. Например, анализ потенциальных фишинговых доменов помогут произвести DNSTwist и OpenSquat, но они не выполняют детального сравнительного анализа контента подозрительных страниц на предмет совпадений с оригиналом, тем самым требуя дополнительной экспертизы со стороны специалистов.

Результат сравнения Attack Surface Management и традиционных методов поиска атаки

В отношении крупной рекламной организации (часть информации скрыта) было проведено сравнительное исследование внешней площади атаки при помощи ASM и с использованием традиционных методов поиска.

Таблица 1. Сравнение методов поиска атаки (выборочная статистика исследования)

|

Критерии сравнения |

Attack Surface Management |

Традиционный поиск |

|

Общее время поиска |

17 часов |

72 часа |

|

Количество обнаруженных активов |

226 доменов и 2048 IP-адресов |

183 домена и 2048 IP-адресов (организация выкупила несколько диапазонов) |

|

Среднее время реакции на изменения (скорость выявления) |

17 часов |

До 72 часов (повторное исследование и сравнение результатов) |

|

Агрегация информации |

Единая панель управления и вывода информации |

Индивидуализация, требующая 48 часов |

|

Масштабирование |

Анализ любого объёма информации и активов |

Ограничение эффективности при высокой нагрузке и объёмах |

|

Общее количество выявленных на периметре недостатков |

407 |

215 |

Примеры успешного применения Attack Surface Management

Можно упомянуть несколько успешных кейсов применения F.A.C.C.T. ASM для непрерывного контроля внешней площади атаки:

- Организация пользуется услугами сторонней компании (аутсорсинг) для поддержки и обслуживания технологической инфраструктуры. В определённый момент времени специалисты поддержки произвели обновления ПО и конфигураций узлов внешнего периметра, что повлекло за собой существенное снижение показателей безопасности по данным ASM. Своевременное реагирование и обнаружение проблем позволило оперативно устранить недостатки и поддержать высокий уровень безопасности.

- Компания обращается к лицензиатам ФСТЭК / ФСБ России для проведения комплексных работ по аудиту, включая инвентаризацию инфраструктуры, аудит процессов обеспечения информационной безопасности, технические работы по анализу защищённости и тестированию на проникновение. Ни для кого не секрет, что такие работы проводятся организациями каждые 12 месяцев (6 — крайне редко). Результаты аудита предоставлены непосредственно клиенту, но инфраструктура клиента за период в несколько месяцев вполне может претерпеть серьёзные изменения, что повлечёт за собой новые риски в информационной безопасности. Решение позволило клиенту отслеживать состояние информационно-технологической инфраструктуры и своевременно получать уведомления о снижении уровня безопасности.

Выводы

Сравнение показало разницу между результатами, полученными при использовании двух подходов.

Одним из основных критериев является время: специалисту на поиск, агрегацию и анализ всей обнаруженной информации потребуется порядка пяти-шести рабочих дней, что существенно больше, чем длительность работы облачного решения. Стоит при этом отметить глубину и ширину исследования ASM, которые позволяют обнаружить больше активов и связанных с ними недостатков.

Агрегация и отслеживание изменений происходят автоматически в единой информационной консоли (клиент также получает своевременное уведомление), в то время как при ручном анализе необходима дополнительная индивидуализация / разработка или же исследование «голых» данных, что сложнее и дольше (в том числе повышается вероятность совершения ошибки).

При увеличении объёмов исследуемой инфраструктуры автономное решение также получает преимущество, поскольку ручной анализ займёт у специалистов много времени. В качестве заключительного аргумента в пользу автоматизации хочется лишний раз подчеркнуть высокую эффективность алгоритмов, используемых при поиске и анализе информации.

По результатам проведённого исследования можно сделать вывод о том, что использование F.A.C.C.T. ASM позволяет оптимизировать процесс обнаружения и мониторинга внешней площади атаки и повысить его эффективность в сравнении с традиционными методами обнаружения и контроля, что позволяет быть на шаг впереди потенциального злоумышленника.