Как правильно выстроить реагирование на инциденты информационной безопасности: ключевые этапы, распределение ролей и полномочий, необходимые компетенции сотрудников и типичные ошибки. Узнайте, как минимизировать ущерб и подготовиться к киберугрозам.

- Введение

- Как изменились инциденты за последнее время?

- Как подготовить компанию к инцидентам в ИБ

- Стандарты и методологии для описания процессов реагирования

- Какие компетенции нужны для реагирования на инциденты?

- Как распределить полномочия между департаментами и подразделениями

- Блиц: чего нельзя делать во время инцидента?

- Как повысить точность оценки инцидента и определить верный план реагирования?

- Как правильно провести постанализ для повышения готовности к будущим инцидентам?

- Прогнозы

- Выводы

Введение

Реагирование на инциденты — это процесс обнаружения, анализа, устранения и предотвращения последствий кибератак или других нарушений безопасности. Он включает в себя не только технические аспекты, но и организационные меры, направленные на минимизацию ущерба и восстановление нормальной работы системы.

В условиях растущей сложности киберугроз и их постоянной эволюции, наличие четкого плана реагирования на инциденты становится критически важным для обеспечения устойчивости бизнеса. Эксперты рассмотрели основные этапы процесса реагирования на инциденты, ключевые принципы и лучшие практики, которые помогут организациям эффективно противостоять киберугрозам и минимизировать риски.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Александр Симонян, руководитель департамента технологического сопровождения проектов, F6.

- Константин Сапронов, руководитель отдела оперативного решения компьютерных инцидентов, «Лаборатория Касперского».

- Константин Васильев, заместитель руководителя RT Protect SOC, «РТ-Информационная Безопасность».

- Николай Омланд, руководитель направления SOC, группа компаний SolidLab.

- Денис Гойденко, руководитель департамента комплексного реагирования на киберугрозы, Positive Technologies.

- Тимофей Викулин, руководитель отдела внедрения и поддержки, SECURITM.

Ведущий и модератор — Иван Шубин, независимый эксперт.

Как изменились инциденты за последнее время?

Александр Симонян считает, что тенденция движется в сторону увеличения числа инцидентов. В последнее время компании всё больше атакуются финансово-политическими группировками, цель которых — максимально деструктивные действия, уничтожение инфраструктуры. Если расшифровать данные не удаётся, компания оказывается в безвыходном положении, так как связи со злоумышленниками нет.

Константин Сапронов согласен, что в последние годы увеличилось количество инцидентов, а ущерб бывает очень значительный, иногда вплоть до закрытия бизнеса. Основные мотивации у атакующих остались прежними.

Константин Васильев добавил, что есть тенденция к повышению количества и интенсивности атак. Статистика по атакам коррелирует с глобальной информационной повесткой. Есть интересное наблюдение, что под конец года интенсивность атак резко возрастает.

Константин Васильев, заместитель руководителя RT Protect SOC, «РТ-Информационная Безопасность»

Николай Омланд наблюдает повышение уровня зрелости компаний — они видят угрозы, которые раньше не замечали. Денис Гойденко также дополнил, что атак стало больше: за январь-февраль у Positive Technologies уже 30 кейсов, а это почти треть от всего прошлого года. Вместе с этим растёт осознанность компаний в плане кибергигиены. Из-за этого хакеры переходят на подрядчиков, у которых нет полноценной защиты.

Тимофей Викулин рассказал, что большое количество заказчиков в конце прошлого года пришли за помощью в построении процессов управления инцидентами. Компании разного уровня зрелости приходят со своими готовыми процессами, инструментами и пытаются встроить свой процесс управления инцидентами в систему управления рисками.

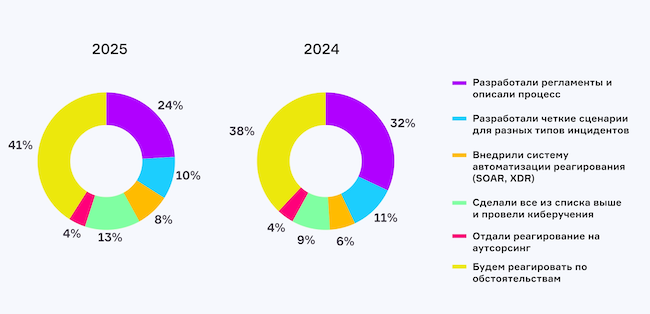

Первый опрос в прямом эфире AM Live показал, насколько компании готовы к реагированию на инциденты в ИБ. Разработали регламенты и описали процесс — 24%, разработали четкие сценарии для разных типов инцидентов — 10%, внедрили автоматизацию — 8%. Сделали всё из перечисленного плюс провели киберучения — 13%. Однако большинство собираются реагировать по обстоятельствам — 41%.

Рисунок 2. Насколько вы готовы к реагированию на инциденты в ИБ?

Как подготовить компанию к инцидентам в ИБ

Тимофей Викулин перечислил, какие есть стандартные процессы: подготовка, обнаружение, анализ, расследование, локализация, очистка, восстановление, постанализ. Это базовый набор этапов, которые проходят на платформах реагирования (IRP). Эксперт рассказал на примере своего продукта, как можно избежать инцидента: необходимо построить систему оценки рисков и описать их.

Инцидент обычно расследуется на уровне инфраструктуры. Когда происходят события, область компрометации инфраструктуры показывает приоритеты объектов, как они взаимосвязаны с бизнесом, какие риски они затрагивают. Оценка этой цепочки взаимодействующих объектов при инциденте помогает понять, что происходит и на что это может повлиять. Важно при реагировании не повредить конечные продукты заказчика.

Тимофей Викулин, руководитель отдела внедрения и поддержки, SECURITM

Денис Гойденко считает, что формализовать этот процесс невозможно. Нужно быстро составлять план с учётом инфраструктуры заказчика.

Стандарты и методологии для описания процессов реагирования

Константин Сапронов объяснил, что для описания процессов реагирования можно использовать международные стандарты от SANS, NIST. Российские методологии мало чем отличаются, у них одни и те же этапы реагирования — планирование, подготовка и подтверждение, анализ, митигация, восстановление системы, работа над ошибками.

Константин Сапронов, руководитель отдела оперативного решения компьютерных инцидентов, «Лаборатория Касперского»

Константин Васильев уточнил, что все шаги должны закладываться в план реагирования при его формировании. Стандарты можно брать в свободном доступе, например, их предоставляет ФСТЭК России. Готовые документы можно адаптировать под себя, внедрять в инструкции или дополнять ими политики информационной безопасности.

Николай Омланд рассказал, какие типы инцидентов требуют заблаговременного планирования и чёткой стратегии реагирования:

- инциденты, которые могут повлиять на безопасность людей на предприятиях, где возможны технологические катастрофы;

- инциденты, которые могут напрямую парализовать бизнес-функцию;

- инциденты, которые затрагивают слабые звенья (например, у компании много удалённых сотрудников, которые работают на личных устройствах).

Это те ситуации, к которым нужно готовиться заранее, а при инциденте сразу принимать меры и заниматься реагированием.

Николай Омланд, руководитель направления SOC, группа компаний SolidLab

Какие компетенции нужны для реагирования на инциденты?

Константин Васильев считает, что кроме основных навыков необходимы soft skills. В процессе реагирования требуется взаимодействие с отделом IT, его сотрудников часто приходится убеждать в серьёзности угрозы и намерении помочь. Специалист по реагированию должен обладать знаниями в большом количестве областей — операционные системы, сетевая топология, умение работать с СЗИ и т.д.

Денис Гойденко уверен, что имея hard skills, можно найти подход к любому инженеру. Чем больше скиллов, тем лучше — границ нет. Кроме основных компетенций по информационной безопасности, нужно знать технологии, которые применяют ИТ-специалисты, разработчики, а также хакеры.

В рамках второго опроса зрители оценили уровень взаимодействия между отделами при реагировании на инциденты: удовлетворительно — 49%, хорошо — 25%, отлично — 10%, плохо и очень плохо — по 8%.

Рисунок 3. Как вы оцениваете уровень взаимодействия между отделами при реагировании?

Как распределить полномочия между департаментами и подразделениями

Денис Гойденко считает, что каждый должен делать то, что лучше всего умеет, чем может быть полезен. Администратор — администрировать, безопасник — направлять ИТ-специалиста в контексте безопасности, объяснять возможности хакерских утилит, о которых он не знает. Сотрудник ИТ-отдела должен хорошо знать все свои возможности по управлению инфраструктурой.

Денис Гойденко, руководитель департамента комплексного реагирования на киберугрозы, Positive Technologies

Николай Омланд добавил, что при взаимодействии также важны горизонтальные связи. Важно, чтобы во время реагирования в коммуникацию специалистов IT и ИБ не вмешивались сотрудники, обладающие меньшими компетенциями в этих сферах, из-за чего возможно искажение передаваемой информации или увеличение времени реагирования. Нужно учитывать альтернативные способы коммуникации, которые позволят сократить время реагирования. Иван Шубин рекомендует не допускать ситуацию, когда сотрудники в компании общаются только через служебные записки.

Александр Симонян уверен, что если в компании нет своего SOC, то можно считать, что у неё нет группы реагирования. ИТ-специалисты, которые выполняют действия по указанию сотрудников ИБ, просто помогают собрать данные — у них другие функции и они должны заниматься своей деятельностью. При отсутствии SOC нужно привлекать сторонние компании, которые профессионально будут работать с инцидентами.

Александр Симонян, руководитель департамента технологического сопровождения проектов, F6

Константин Васильев добавил, что при распределении ролей и выстраивании взаимодействия распространена ситуация, когда у отдела IT полномочия выше, чем у ИБ, которые находятся у них в подчинении. При реагировании могут возникнуть проблемы с непониманием сотрудниками IT уровня угрозы и недостатком полномочий у ИБ.

Николай Омланд прокомментировал эту ситуацию тем, что в любом случае должна учитываться специфика каждого отдела. Если ИБ находится в подчинении у IT, то IT должны больше углублять знания в ИБ и иметь соответствующие компетенции. И наоборот, если ИБ имеют больше полномочий, то они должны разбираться в IT.

Иван Шубин рассказал, как повысить уровень информационной безопасности у подрядчиков, чтобы через них не атаковали. Перед формированием любой закупочной процедуры нужно выставить требования по ИБ к контрагентам, которые должны их выполнять. Можно применять штрафные санкции: если потенциальный контрагент соблюдает требования по ИБ, санкции к нему применяться не будут.

Иван Шубин, независимый эксперт

Какие шаги нужно предпринять, чтобы сотрудники были готовы к быстрому и грамотному реагированию? Константин Сапронов считает, что нужно готовиться заранее. Сотрудники должны знать свою зону ответственности. Если проводить регулярные учения, сотрудники будут готовы к процессам, будут знать, куда обратиться и кто за что отвечает. Можно проводить Red Teaming — практические занятия, когда одна команда «ломает», а другая реагирует.

Блиц: чего нельзя делать во время инцидента?

Тимофей Викулин:

«Паниковать и действовать вне плана, стирать улики, закрывать открытые порты, удалять письма и т.д.».

Денис Гойденко:

«Строить ни на чем не основанные гипотезы».

Николай Омланд:

«Идти на поводу вымогателей, выполнять их требования, допускать других сотрудников в систему перед командой расследования».

Константин Васильев:

«В наиболее критичных ситуациях бояться обесточить систему. Иногда этим можно спасти компанию».

Константин Сапронов:

«Заниматься восстановлением данных до выяснения сути инцидента, удалять вредоносные или подозрительные файлы. Пользоваться каналами коммуникации, которые могут быть скомпрометированы».

Александр Симонян:

«В момент инцидента искать вендора, который будет помогать с реагированием: это займёт время, момент будет упущен. Нужно всегда держать наготове группу реагирования».

Иван Шубин добавил, что компания должна понимать, что инцидент — это часть жизни и быть всегда к нему готовой.

Как повысить точность оценки инцидента и определить верный план реагирования?

Денис Гойденко считает, что необходимо оценить все взаимодействия, которые произошли в процессе реагирования, нужно понять все проблемные места. Николай Омланд уверен, что важность инцидента нужно устанавливать в соответствии с потребностями компании, чтобы ИБ шло в одном направлении с бизнесом.

Тимофей Викулин добавил, что качественная и количественная оценка рисков зависит от того, насколько хорошо компания знает свои бизнес-процессы, инфраструктуру. Для определения рисков по инфраструктуре нужно знать результаты харденинга, уязвимости, права доступа и привилегии, которые остались у злоумышленника.

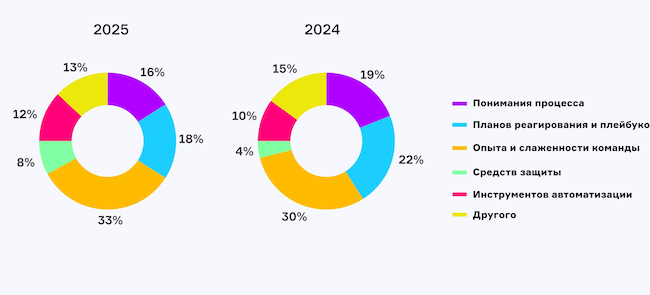

В третьем опросе зрители ответили, чего им больше всего не хватает для эффективного реагирования на инциденты. Большинство проголосовало за нехватку опыта и слаженности команды — 33%. Планов реагирования и плейбуков не хватает 18% ответивших, понимания процесса — 16%, инструментов автоматизации — 12%, средств защиты — 8%.

Рисунок 4. Чего вам больше всего не хватает для эффективного реагирования на инциденты?

Как правильно провести постанализ для повышения готовности к будущим инцидентам?

Александр Симонян считает, что лучший вариант — воспользоваться услугой выявления следов компрометации. Потенциально вся инфраструктура компании скомпрометирована. Такая услуга позволяет отработать инцидент, который был ранее, и понять, какие тактики и методики использовал злоумышленник, обнаружить и локализовать точку входа. После этого рекомендуется проводить технический аудит — пентесты, анализ защищённости.

Константин Васильев добавил, что нужно регулярное и планомерное повышение культуры ИБ в компании для всех сотрудников. Однако не стоит транслировать персоналу все инциденты, нужно соблюдать баланс. Приёмы, тактики, причинно-следственные связи — это информация, которую можно и нужно доносить до всех сотрудников, а вот технические детали нужно отделять.

Прогнозы

Александр Симонян:

«Атак будет больше — хакеры постоянно развиваются, улучшают тактики. Нужно повышать уровень ИБ в России».

Константин Сапронов:

«Атаки будут более кастомизированными за счёт использования злоумышленниками искусственного интеллекта — в атаках его применять легче, чем в защите. Вектора останутся прежними — уязвимости, которые никто не патчит, шифрование».

Константин Васильев:

«В связи с ростом атак будет расти понимание необходимости внедрения и выстраивания процессов ИБ. Осведомлённость и осознанность будут расти в компаниях».

Николай Омланд:

«Появятся дополнительные вектора атак. В какой-то момент будут иметь место точечные атаки с проникновением за периметр».

Денис Гойденко:

«Защищённость в России повышается. За счёт внешнего воздействия и необходимости защищаться отечественные технологии быстро развиваются. Однако есть риск расслабиться и замедлить прогресс, когда это давление спадёт».

Тимофей Викулин:

«Будет больше продуктов Security Awareness, обучающих противодействию дипфейкам, так как это ещё один вектор попадания в инфраструктуру компании».

Иван Шубин добавил, что в ближайшие два года будет многократное увеличение атак с использованием ИИ. Насколько они будут эффективными и способными нанести ущерб организации — пока остается под вопросом.

Четвёртый опрос показал, как изменилось мнение зрителей после эфира. Будут улучшать процессы реагирования 78% ответивших, скепсис в той или иной форме выразили 19%. Лишь 3% убедились, что всё делают правильно.

Рисунок 5. Каково ваше мнение об организации реагирования на инциденты в ИБ после эфира?

Выводы

Для эффективного реагирования на инциденты информационной безопасности компании необходимо иметь заранее разработанные сценарии и регулярно проводить учения.

Даже при наличии качественной защиты невозможно исключить все риски. Поэтому компании должны быть готовы к оперативным действиям. Наличие заранее разработанного и протестированного плана реагирования на инциденты позволяет минимизировать время простоя и снизить потенциальный ущерб.

Эффективное реагирование невозможно без квалифицированной команды специалистов, которые понимают свои роли и обязанности в этом процессе. Готовность повышает регулярное обучение и тренировки.

Каждый инцидент должен быть тщательно проанализирован, чтобы выявить слабые места и предотвратить повторение подобных ситуаций в будущем. Использование современных инструментов и автоматизации процессов позволяет ускорить обнаружение и устранение угроз, снижая нагрузку на специалистов.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий — подпишитесь на наш YouTube-канал. До новых встреч!