Компания «Доктор Веб» предлагает вашему вниманию обзор вирусной обстановки за 2008 год. Число вредоносных программ от общего количества сканируемых файлов на компьютерах пользователей выросло в 2 раза. В то же время объем вредоносных писем в общем почтовом трафике к концу года значительно уменьшился в связи с активным противодействием спам-хостерам. Основным инструментом для передачи вирусов были почтовые сообщения, специально созданные сайты, а также съёмные диски. В 2008 году также участились случаи фишинга и SMS-мошенничества.

Статистика распространения различных вредоносных программ в 2008 году

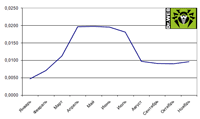

С начала 2008 года процент вредоносных программ в общем количестве просканированных объектов постоянно возрастал и достиг в апреле отметки, превышающей в 4 раза уровень начала года. Такая ситуация сохранилась до июля, после чего доля вредоносных файлов сократилась вдвое и составила к августу около 0,01% от числа проверенных объектов. До конца года данное процентное соотношение практически не менялось. Таким образом, на данный момент каждый 10 000-ый просканированный файл является инфицированным. Данную ситуацию иллюстрирует график зависимости процентного содержания инфицированных файлов от общего числа проверенных объектов в течение 2008 года.

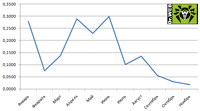

Следующий график иллюстрирует вирусную активность в почтовом трафике. В течение 2008 года содержание вредоносных программ среди всех проверяемых почтовых сообщений находилось на уровне 0,2-0,25 % (каждое 500-ое письмо содержало в себе вредоносное вложение или вредоносный скрипт). К концу года в связи с жесткими мерами, применяемыми в отношении спам-хостеров, уровень содержания вредоносных сообщений в почтовом трафике снизился до 0,02% (т.е. в настоящий момент каждое 5 000-ое сканируемое письмо содержит в себе вредоносный код).

«Громкие» вирусы

В уходящем году наиболее заметными вредоносными программами были BackDoor.MaosBoot, Win32.Ntldrbot (Rustock.C) и различные модификации Trojan.Encoder.

BackDoor.MaosBoot запомнился тем, что прописывает себя в загрузочный сектор жёсткого диска и использует руткит-технологии для своего сокрытия в инфицированной системе. С января по март 2008 года были обнаружены несколько различных модификаций данного вируса.

Win32.Ntldrbot отличился тем, что использует одновременно множество методов своего сокрытия в системе, что позволяло оставаться ему незамеченным на протяжении нескольких месяцев. В частности, некоторые антивирусные разработчики считали этот вирус выдуманным и несуществующим.

Win32.Ntldrbot имеет мощный полиморфный протектор, реализованный в виде драйвера уровня ядра, а также функцию самозащиты. Кроме того, он противодействует отладке собственного кода, работает как файловый вирус, фильтрует обращения к заражённому файлу, внедряется в системные процессы, после чего начинает рассылку спама.

Разработчики компании «Доктор Веб» оперативно дорабатывали необходимые компоненты для эффективного противодействия BackDoor.MaosBoot и Win32.Ntldrbot, в результате чего Dr.Web оказался первым антивирусом, способным справляться с этими вредоносными программами штатными средствами без использования дополнительных утилит.

Известность в текущем году приобрел и троянец, получивший по классификации Dr.Web название Trojan.Encoder. При попадании в систему он шифрует документы пользователя, после чего предлагает заплатить автору вируса за утилиту дешифровки. В 2008 году распространялись сразу несколько модификаций данного троянца, отличающихся требуемыми суммами денег (в одном случае требовалось заплатить 10$, в другом — 89$), визуальными проявлениями в системе, а также длиной ключа, который применялся для шифрования файлов. Вирусные аналитики компании «Доктор Веб» оперативно добавляли новые модификации этого троянца в вирусную базу, а также разработали бесплатную утилиту, позволяющую расшифровать зашифрованные файлы. Данная утилита доступна для скачивания на официальном сайте компании «Доктор Веб».

Вредоносные почтовые рассылки

Наиболее заметными почтовыми рассылками 2008-го года, связанными с распространением вредоносных программ, стали рассылки различных модификаций Trojan.DownLoad.4419 и Trojan.PWS.GoldSpy.

Для распространения Trojan.DownLoad.4419 использовались письма со ссылками на якобы порно-ролики. При открытии по ссылке страницы браузера, предлагалось скачать и установить «кодек» для просмотра ролика. В этом «кодеке» и содержался вредоносный код. Авторы Trojan.DownLoad.4419 практически при каждой рассылке модифицировали исполняемый файл. Не намного реже менялся упаковщик, который применялся к исполняемому файлу, что усложняло определение данного троянца антивирусными программами. Вирусные аналитики компании «Доктор Веб» оперативно добавляли записи Trojan.Packed, позволявшие определять множество различных модификаций Trojan.DownLoad.4419, в том числе неизвестные на момент обнаружения.

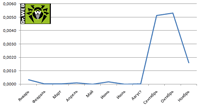

Для распространения различных модификаций Trojan.PWS.GoldSpy использовались более разнообразные методы – данный троянец распространялся как в виде электронных открыток, так и в виде писем, направленных на устрашение получателей. В частности, в них говорилось о блокировании интернет-аккаунта из-за нелегальных действий пользователя в Интернете. Благодаря широкому распространению Trojan.PWS.GoldSpy в течение последних месяцев, в почтовом трафике значительно возрос процент троянцев, в функционал которых входит воровство пользовательских паролей. Это иллюстрирует график, отражающий динамику процентного содержания троянцев класса Trojan.PWS в почтовом трафике за текущий год.

Социальные сети

Популярность российских социальных сетей за 2008 год резко возросла, что привлекло внимание вирусописателей. В личных сообщениях и страницах профилей выдуманных пользователей содержались ссылки на сайты с разнообразными вредоносными программами.

Также были замечены рассылки якобы от имени администрации социальных сетей, которые на деле никакого отношения к ним не имели. Ссылки, указанные в них, вели обычно на подставные сайты, распространяющие вредоносный код.

Для снижения риска заражения, владельцы социальных сетей в последнее время применяют различные инструменты борьбы с подобными угрозами. В некоторых социальных сетях ссылки, публикуемые, в личных сообщениях, отображаются простым текстом. В результате этого перейти по ссылки можно только в случае ручного копирования адреса в соответствующую строку браузера. Другой вариант - при щелчке по внешней ссылке, присутствующей в сообщении, осуществляется переход на страницу, которая объясняет опасность, которую может таить подобная ссылка.

Впрочем, эти меры пока не могут полностью локализовать проблему распространения вредоносных программ через социальные сети. Компания «Доктор Веб» рекомендует многочисленным пользователям социальных сетей применять лицензионные антивирусные продукты, либо бесплатную утилиту Dr.Web LinkChecker, позволяющую проверить содержимое ссылки до её открытия.

ICQ как инструмент рассылки вредоносных сообщений

В течение 2008 года возросло число вредоносных рассылок, осуществляющихся посредством ICQ – программы для мгновенного обмена сообщениями.

Для распространения спам-сообщений и ссылок на вредоносные программы использовались как специально заведённые аккаунты, так и аккаунты, которым доверяет пользователь. Последнее возможно, когда компьютер пользователя, использующего ICQ-клиент, заражается вирусом, способным распространять сообщения по его контактному листу. В этом случае пользователь может узнать о том, что его ICQ-клиент рассылает спам, от другого пользователя, который получил это спам-сообщение.

Съёмные диски

Наряду с почтовыми рассылками, широкое распространение съёмных устройств привело к тому, что именно они стали одним из основных инструментов распространения вредоносных программ, в частности и для корпоративных пользователей. В базу Dr.Web они, как правило, заносятся под названием Win32.HLLW.Autoruner, т.к. для запуска вредоносных файлов используется механизм автозапуска программ, расположенных на съёмных устройствах, встроенный в операционные системы семейства Windows.

Широкое распространение вирусов, которые переносятся на съёмных устройствах, вынуждает руководство многих предприятий и госучреждений применять радикальные меры противодействия им – от использования специализированного ПО, призванного разграничивать доступ к съёмным устройствам различных групп сотрудников, до введения полного запрета на использование съёмных устройств.

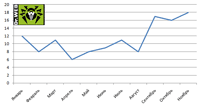

На следующем графике показана динамика распространения различных модификаций вирусов класса Win32.HLLW.Autoruner в сотне самых встречающихся за месяц на протяжении всего 2008 года. Из этого графика можно сделать вывод, что вирусописатели уделяют всё больше внимания использованию съёмных дисков в качестве канала распространения вредоносных программ. Для этого используются новые методы, препятствующие обнаружению и анализу подобных угроз и защищающие их от удаления с флешки.

Win32.Sector

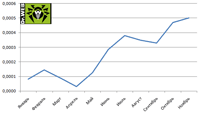

Данный файловый вирус выделен в отдельный раздел, так как за 2008 год он причинил пользователям Интернета множество хлопот. В арсенал Win32.Sector входит заражение большинства исполняемых файлов, внедрение в системные процессы, загрузка и установка других вредоносных программ из Интернета, отключение компонента UAC, входящего в состав Windows Vista. Следующий график, отражающий процентное содержание вирусов класса Win32.Sector в общем числе сканируемых файлов, показывает низменный рост его распространения на протяжении всего 2008 года.

SMS-мошенничество

В связи с тем, что распространять вредоносные программы становится сложнее, интернет-мошенники всё чаще применяют более простые и, одновременно, более эффективные методы получения прибыли. Один из них — рассылка сообщений с предложением отправить платное SMS. Для того, чтобы убедить пользователя сделать это, в ход идут различные приёмы — от уговоров от якобы его друзей до сообщений о бесплатных или очень выгодных услугах и рекламных акциях известных компаний.

Рассылки подобных сообщений осуществляются посредством ICQ, социальных сетей, электронной почты, а также с помощью установки плагина в интернет-бразуере, для удаления которого предлагается отправить всё то же SMS. Для данного типа плагинов вирусные аналитики компании «Доктор Веб» разработали специальную запись Trojan.Blackmailer.origin, которая позволяет обнаруживать даже их неизвестные варианты.

Стоимость каждой такой SMS ки зачастую достигает нескольких сотен рублей, хотя в исходном сообщении речь может идти о гораздо меньшей сумме.

Фишинг

В последние месяцы также активизировались фишинг-мошенники. Они рассылают сообщения от имени известных финансовых структур (в частности банков) и, с помощью различных ухищрений, завлекают пользователей перейти по ссылке, указанной в письме. Она в свою очередь приводит их на подставной интернет-ресурс, похожий на официальный сайт компании, клиентом которой они являются.

На подставном сайте пользователям под различным предлогом предлагается ввести свои приватные данные – параметры доступа к банковскому счёту, параметры аккаунта платного интернет-сервиса и пр. В последнее время фишинг-атакам подвергались клиенты JPMorgan Chase Bank, RBC Royal Bank, Google AdWords, PayPal, eBay и др.

В 2009 году можно ожидать продолжение роста распространения вредоносных программ через каналы, альтернативные почтовым рассылкам — системы мгновенного обмена сообщениями, съёмные устройства, социальные сети и пр.

Авторы вредоносных программ будут совершенствовать свои методики, в частности вероятно появление всё более сложных полиморфных упаковщиков и других способов затруднения анализа вредоносных файлов. Как и прежде, злоумышленники будут эксплуатировать уязвимости операционных систем и другого популярного ПО. Также прогнозируется постепенное увеличение содержания вредоносных программ, равно как и спама, в почтовом трафике в течение первых нескольких месяцев 2009 года.

В связи с тем, что антивирусные компании также постоянно совершенствуют технологии обнаружения и устранения последствий заражений вредоносными программами, некоторые кибер-преступники вынуждены менять свой род деятельности. К примеру, те, кто ранее ограничивался распространением писем с содержащимися в них ссылками на сайты (в частности с Trojan.DownLoad.4419), переходят на рассылку писем со ссылками на рекламные сайты.