Хакеры начали использовать туннелирование системы доменных имен (DNS) для сканирования сетей на предмет потенциальных уязвимостей, а также для того, чтобы отслеживать, когда их жертвы открывают фишинговые письма и переходят по вредоносным ссылкам.

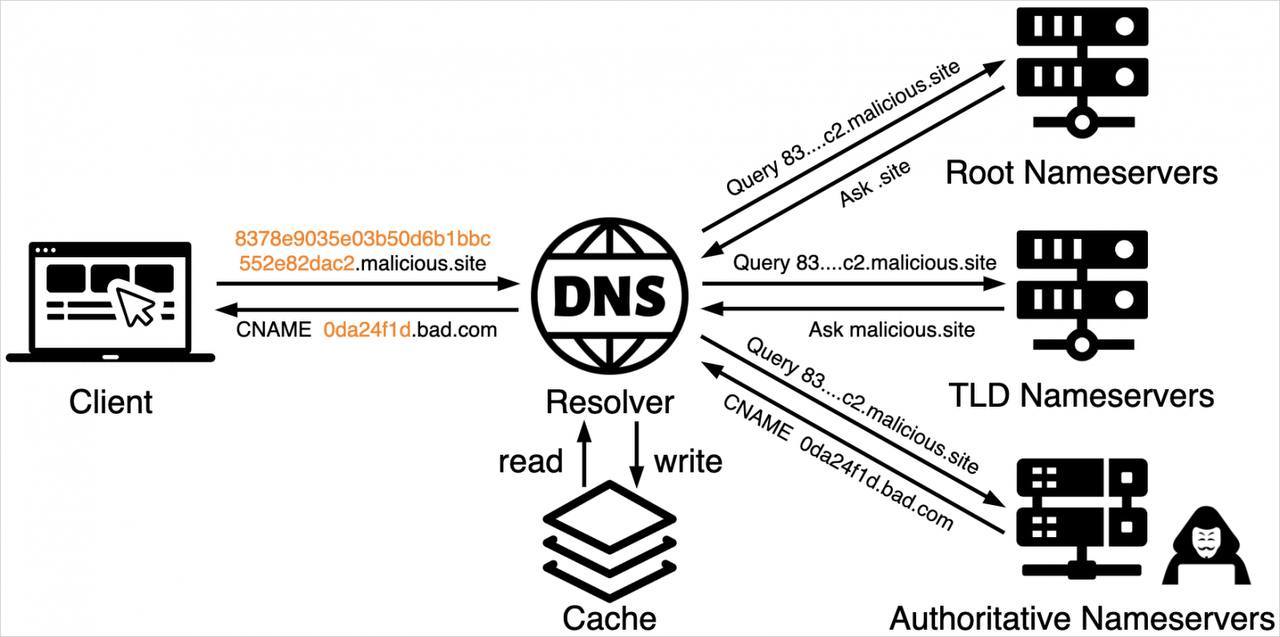

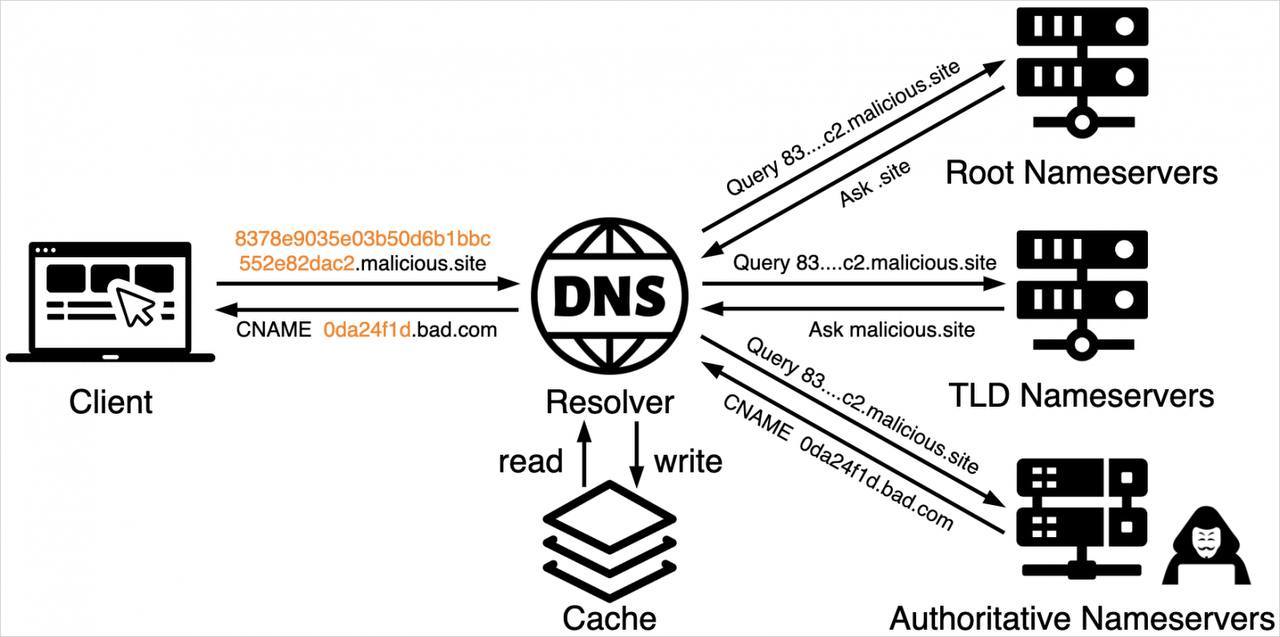

DNS-туннелирование превращает систему доменных имён (DNS) в оружие злоумышленников, кодируя данные или команды, которые отправляются и извлекаются через DNS-запросы. С его помощью хакеры могут скрытно взаимодействовать с компьютером жертвы, внедряя управляющие команды и данные в протокол DNS.

Существует несколько способов кодирования данных, например, с помощью набора символов Base16 или Base64, а также используя алгоритмы текстового кодирования, чтобы оставить возможность вернуть их при запросе записей DNS, таких как TXT, MX, CNAME и Address. В этом случае простые утилиты обнаружения угроз, осуществляющие поиск по открытому тексту, не смогут заметить такую кодировку.

Зачастую DNS-туннелирование используется злоумышленниками для обхода сетевых брандмауэров и фильтров, применяя эту технику для операций командования и контроля (C2) и виртуальных частных сетей (VPN).

Легитимные приложения DNS-туннелирования тоже существуют. Они могут применяться для обхода цензуры.

Фильтрация и внедрение данных с помощью туннелирования DNS

Источник: Unit 42

Дополнительное использование DNS-туннелирования во вредоносных кампаниях, связанных со сканированием сети и отслеживанием жертв, обнаружила исследовательская группа по безопасности Unit 42 компании Palo Alto Networks.

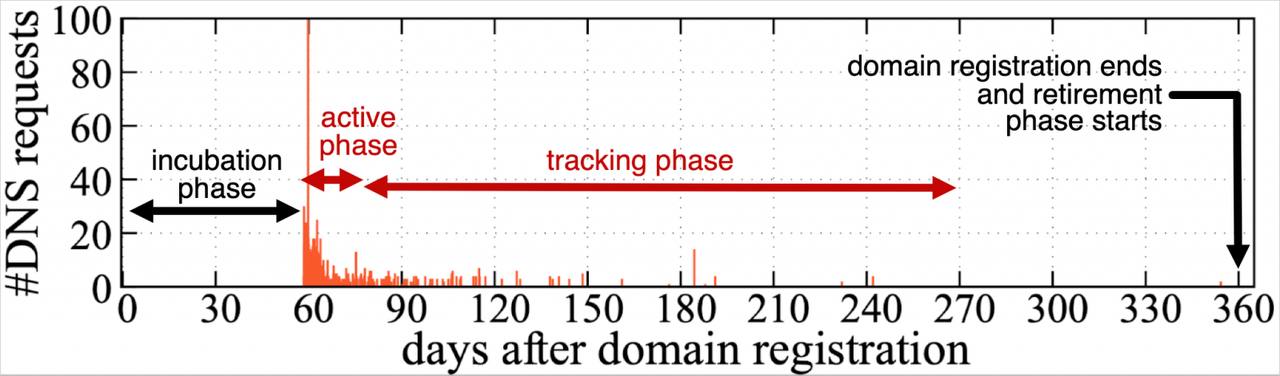

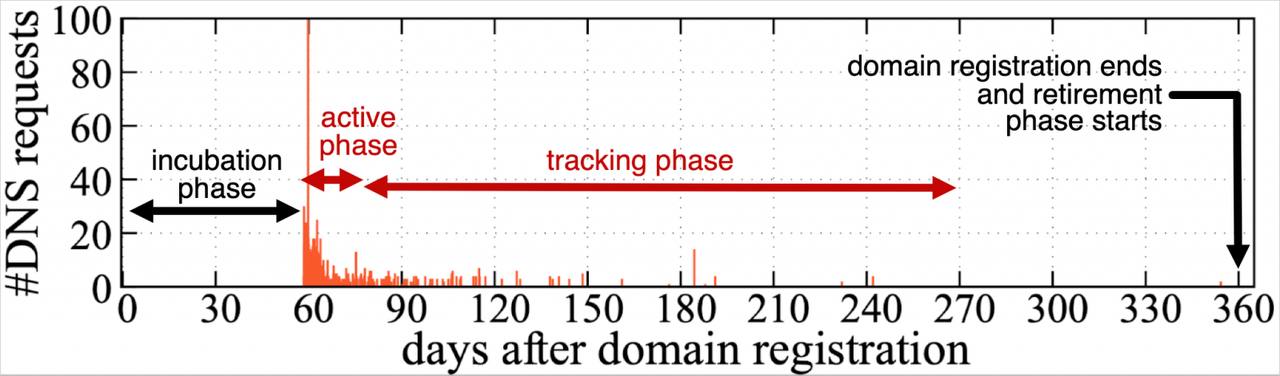

Первая обнаруженная кампания под названием «TrkCdn» направлена на отслеживание взаимодействия жертв с содержимым фишинговых писем.

В письмо добавлен контент, который при открытии выполняет DNS-запрос к контролируемым злоумышленниками поддоменам, FQDN которых содержит закодированный контент.

Например, 4e09ef9806fb9af448a5efcd60395815.trk.simitor[.]com. с 4e09ef9806fb9af448a5efcd60395815, являющимся хешем md5 для unit42@не-реального-домена[.]com., который преобразуется в CNAME для основного авторитетного сервера имен.

Специалисты поясняют, что даже если

FQDN предназначены для разных целей, все они перенаправляются на один и тот же IP-адрес, используемый cdn.simitor[.]com.

Затем этот авторитетный сервер имен возвращает результат DNS, приводящий к серверу, находящемуся под контролем злоумышленника. Сервер хакера доставляет угодный злоумышленнику контент, например, рекламу, спам или фишинговый материал.

С помощью данного подхода хакеры могут оценить свои стратегии, доработать их и подтвердить доставку вредоносной полезной нагрузки своим жертвам.

Жизненный цикл доменов, используемых в операциях с TrkCdn

Источник: Unit 42

Специалисты Unit 42 в своем отчете также рассказали о похожей кампании, использующей DNS-туннелирование для отслеживания доставки спама, которая получила название «SpamTracker».

Исследователи обнаружили вторую кампанию «SecShow». Она использует DNS-туннелирование для сканирования сетевых инфраструктур.

Для того чтобы составить схему сети и обнаружить потенциальные уязвимости конфигурации, хакеры вставляют IP-адреса и временные метки в DNS-запросы. Злоумышленники используют бреши для проникновения, кражи данных или отказа в обслуживании.

DNS-запросы, используемые в этой кампании, периодически повторялись, чтобы обеспечить сбор данных в реальном времени и обнаружить изменения состояния.

Злоумышленники выбирают DNS-туннелирование вместо более традиционных методов из-за возможности обойти средства защиты, избежать обнаружения и сохранить универсальность операций.

Исследователи Unit 42 порекомендовали организациям внедрить средства мониторинга и анализа DNS. Это поможет отслеживать и анализировать журналы на предмет необычных моделей трафика и аномалий, например, нетипичные или большие объемы запросов.

К тому же, ограничив количество DNS-резольверов в сети, они будут обрабатывать только необходимые запросы, а это снизит вероятность злоупотребления DNS-туннелированием.