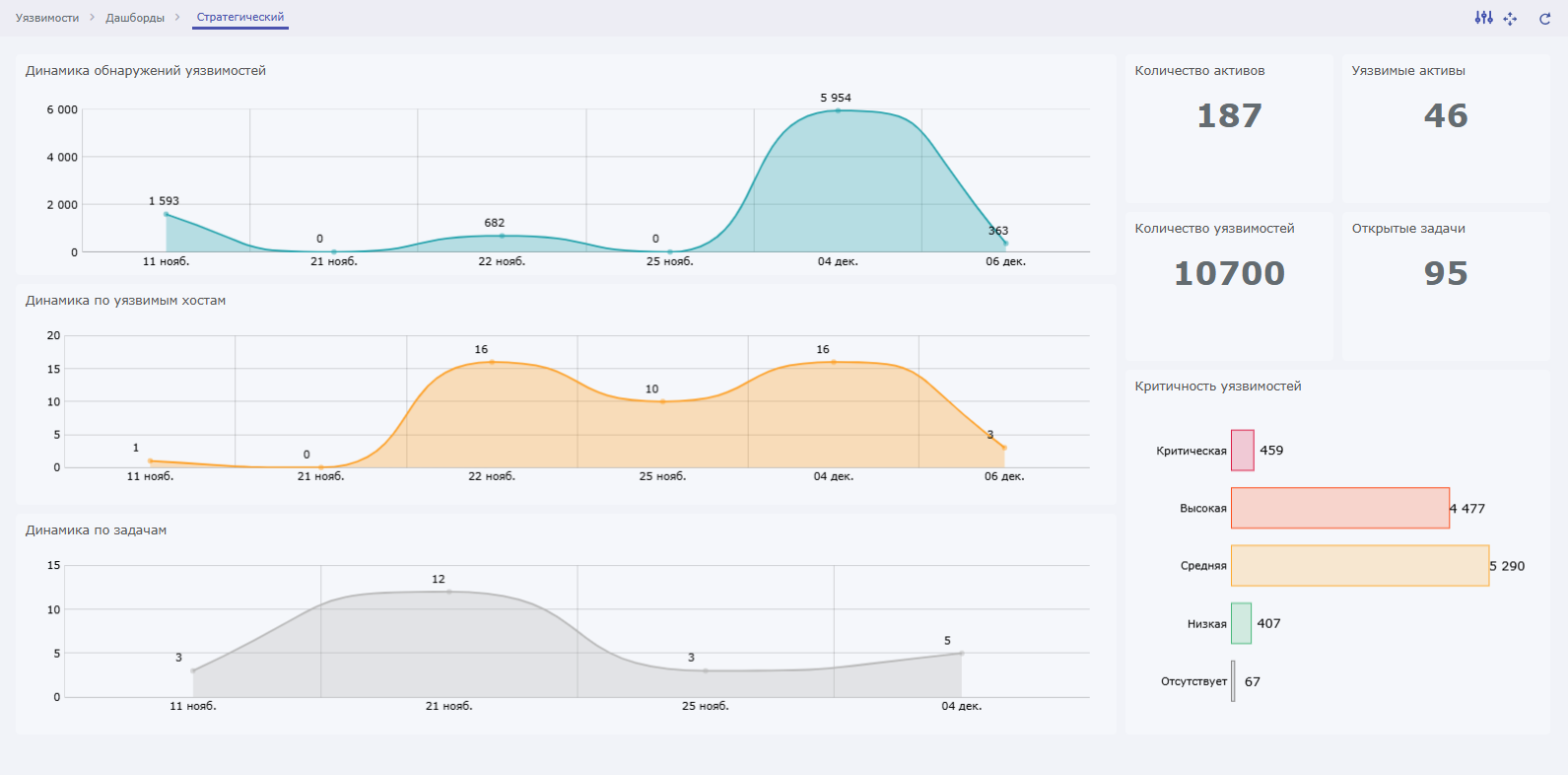

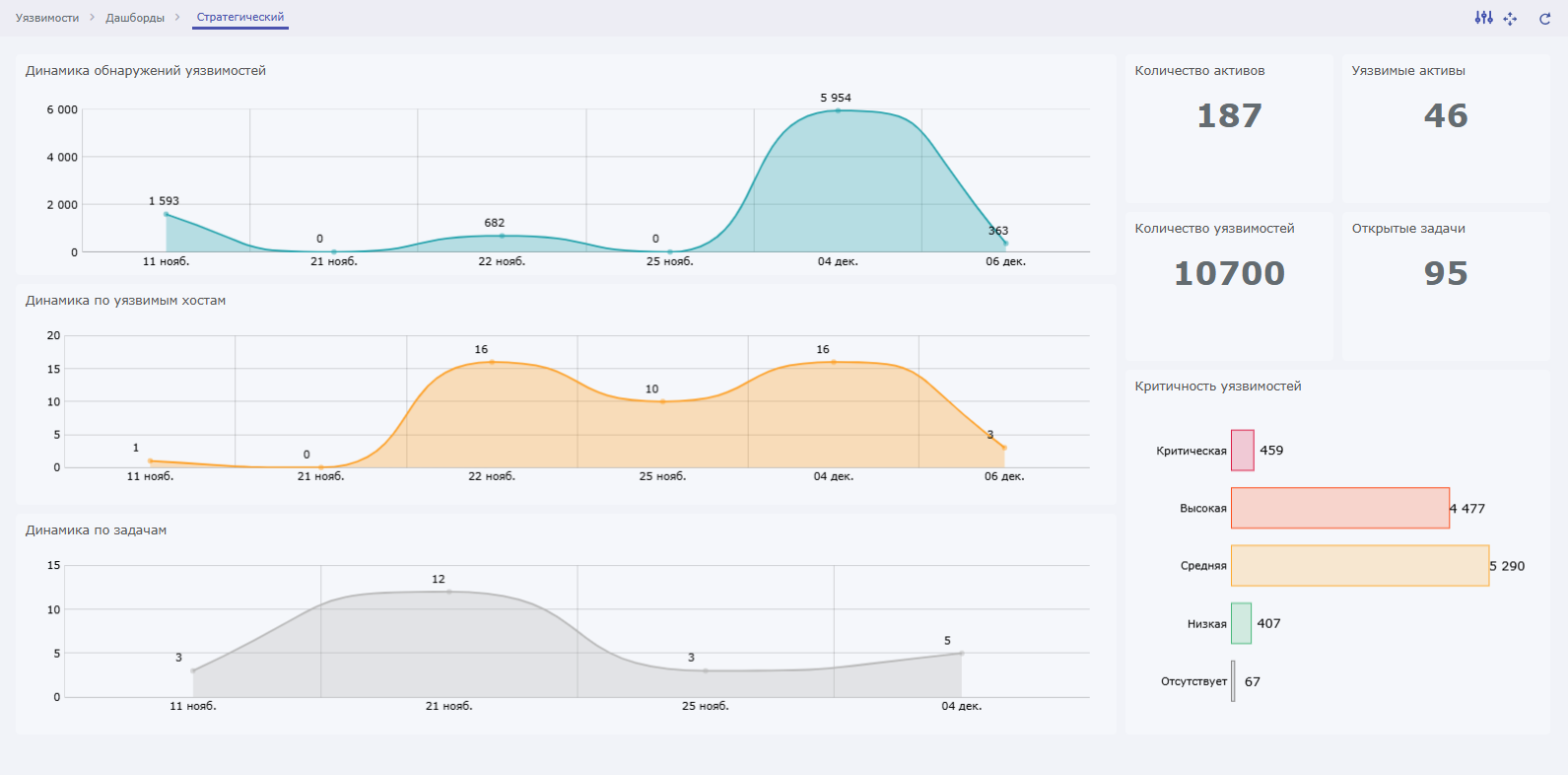

Security Vision вывела на рынок Сканер уязвимостей с функциональностью, включающей обнаружение уязвимостей на активах, предоставление максимально подробной информации по выявленным уязвимостям и рекомендаций по их устранению, процесс контроля с подтверждением устранения, мониторинг сроков и SLA.

Продукт состоит из трех основных блоков:

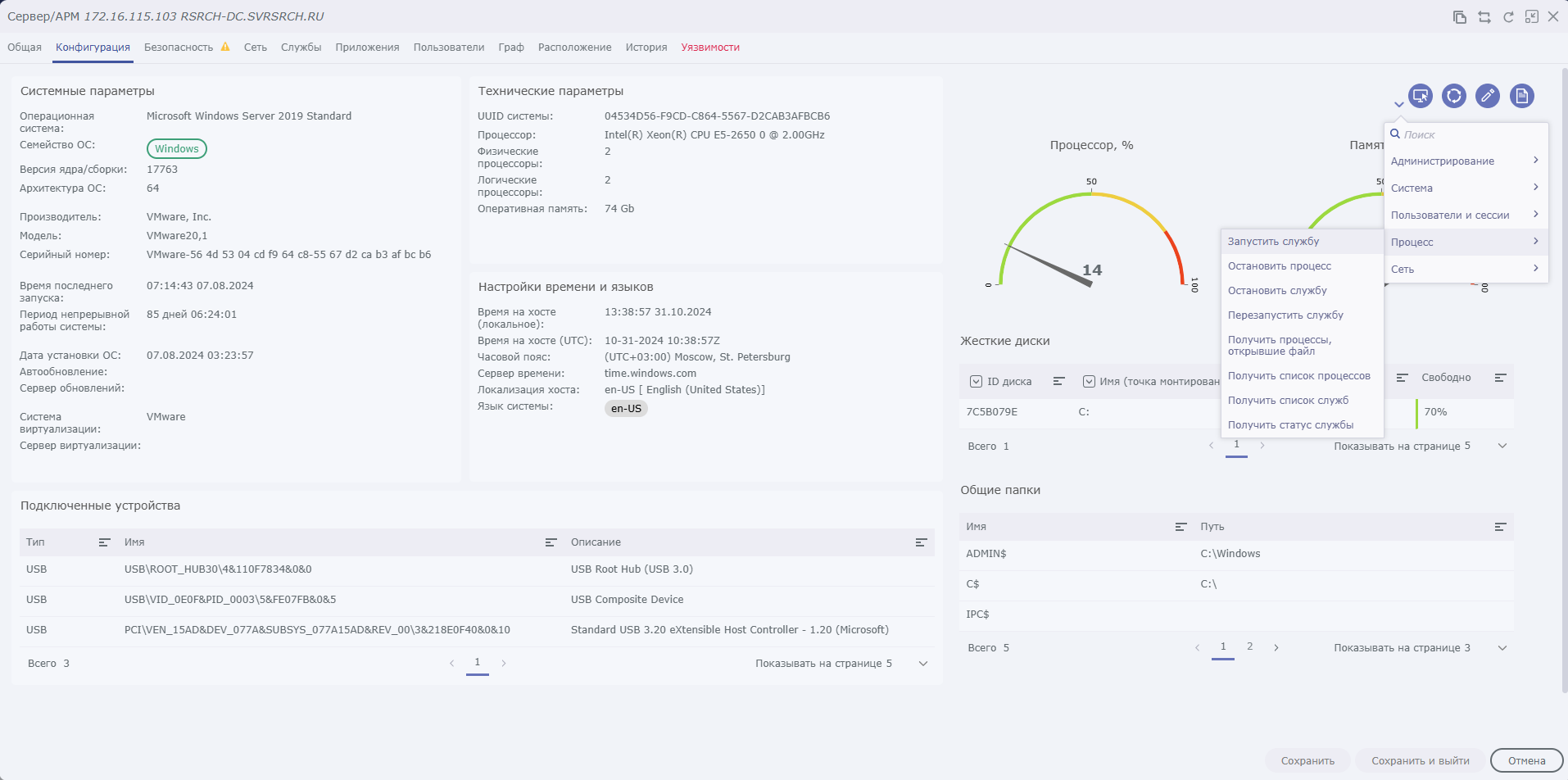

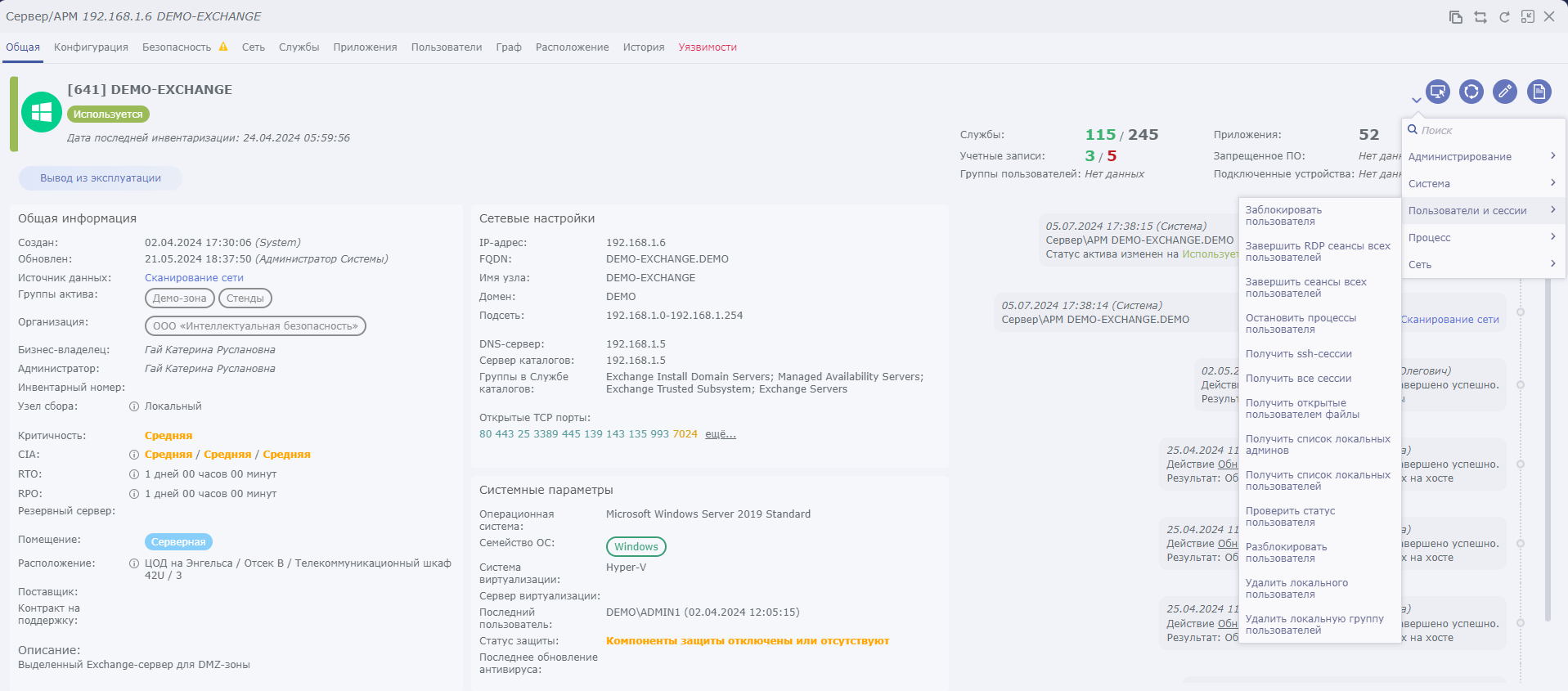

- Управление активами, в рамках которого происходит формирование базы активов, включая сканирование и обнаружение новых активов, их автоматическую идентификацию, инвентаризацию и управление жизненным циклом, а также выполнение автоматизированных действий по администрированию;

- Сканирование на уязвимости, в котором представлен собственный движок по поиску уязвимостей с возможностями ограничения времени и применения «окон» сканирования на Windows/Linux хостах, средах контейнеризации, прикладном ПО, сетевых устройствах, базах данных и др.;

- Процесс устранения обнаруженных уязвимостей, включая автоматическое подтверждение устранения, автопатчинг и интеграцию с внешними Service Desk.

Управление активами

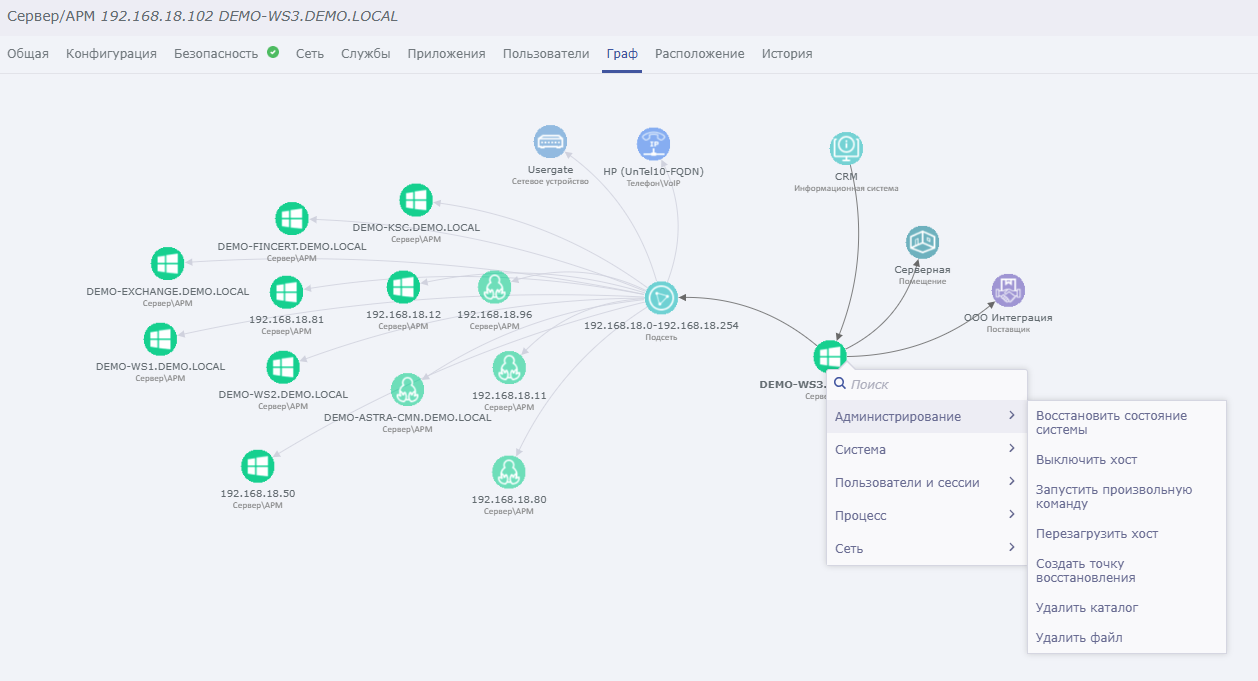

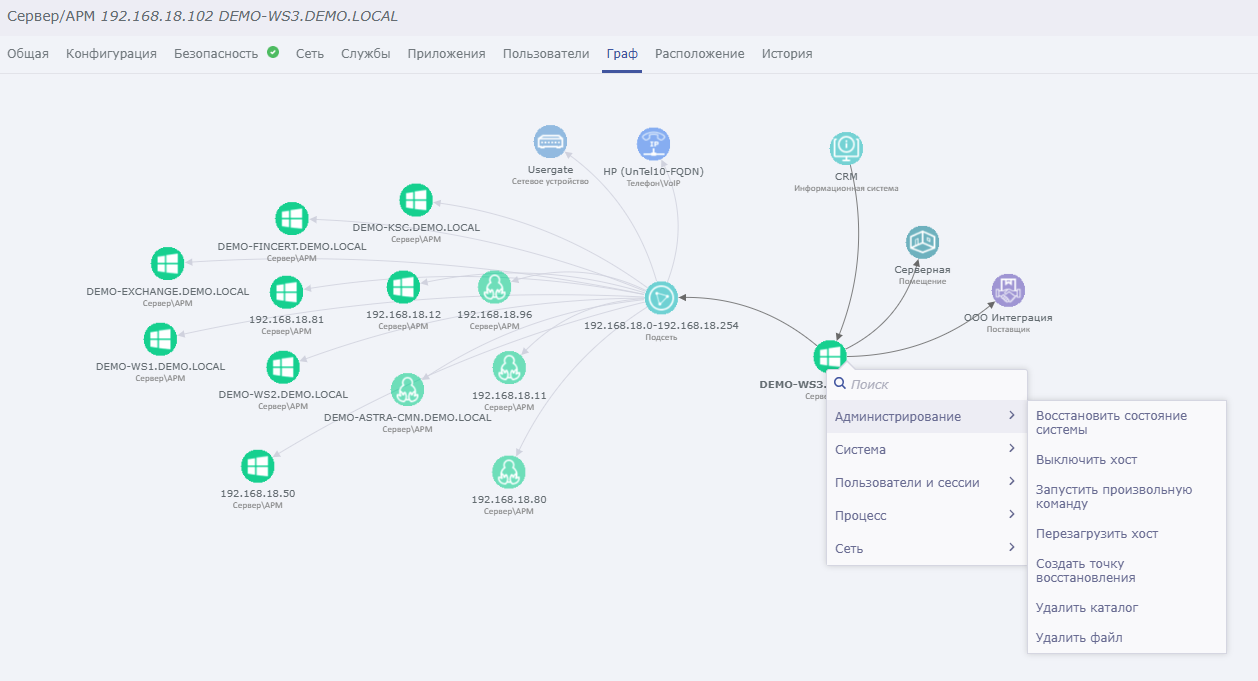

В рамках блока Управление активами Сканер предоставляет функциональность автоматического обнаружения и сбора данных об активах, их категорирование и управление в соответствии с рекомендациями ITIL, а также выполнение большого количества разнообразных преднастроенных действий на самих активах. Активы автоматически объединяются по подсетям. Система выстраивает карту сети, доступную также в графическом виде.

В дополнение к сканированию активы могут быть автоматически получены или обогащены из большого количества преднастроенных внешних источников (с возможностью добавления своих источников и интеграций): сервисов каталогов (Active director, Open LDAP, FreeIPA, Astra Linux Directory и др.), различных СЗИ (антивирусов, SIEM, DLP), инфраструктурных сервисов, файлов различных форматов и т.д. Также активы можно создавать вручную.

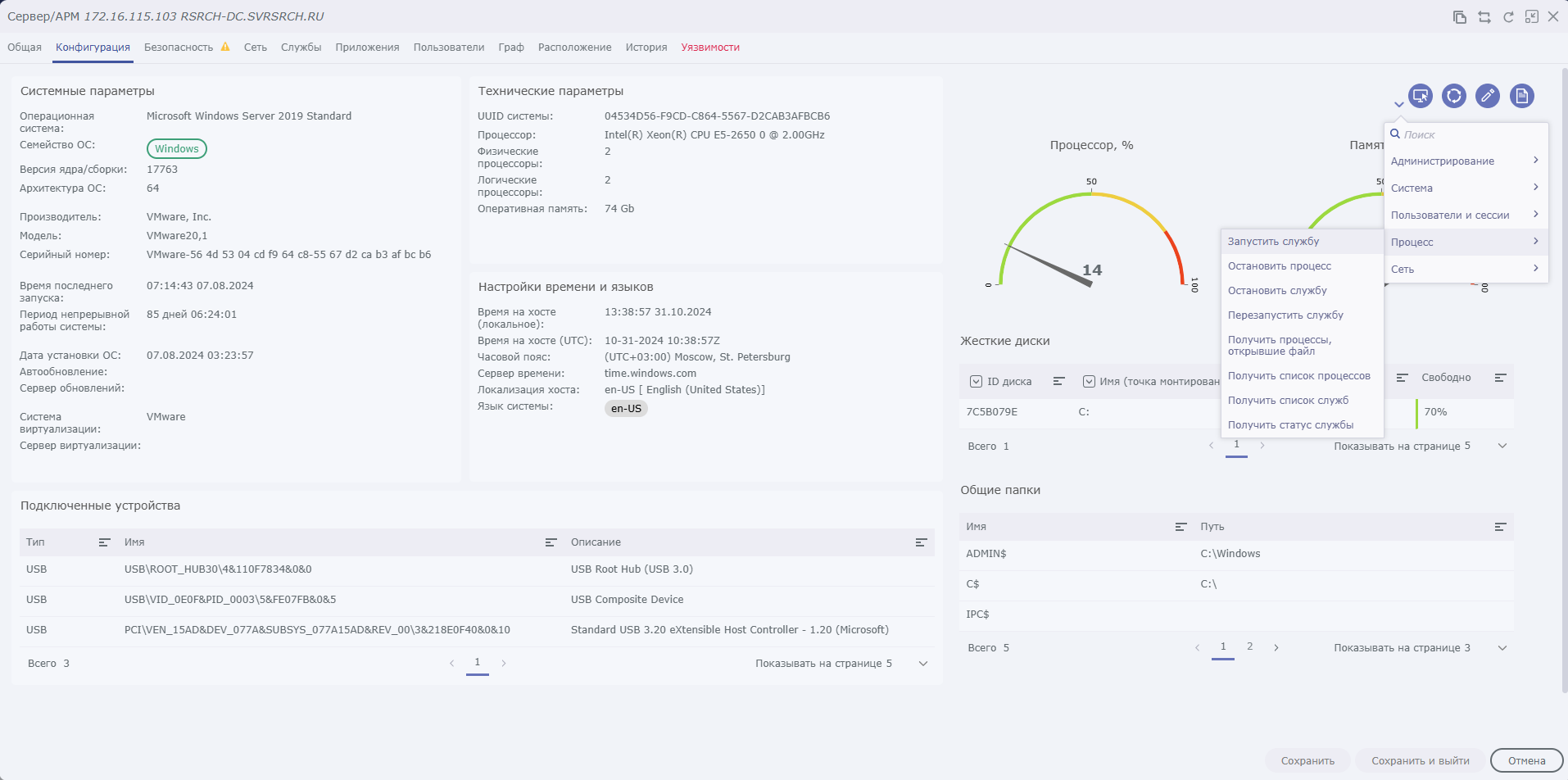

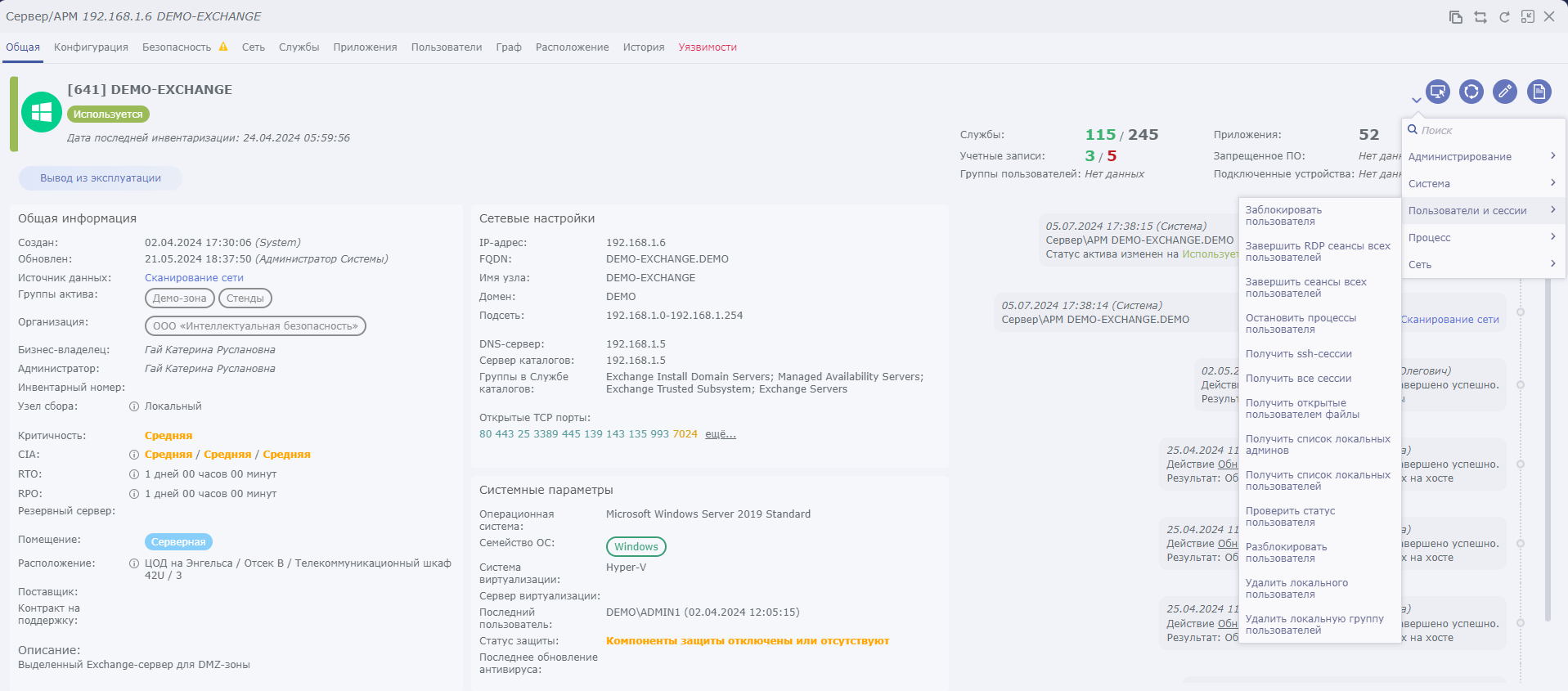

В продукте преднастроены различные типы активов: серверы, АРМы, сетевые устройства, базы данных, принтеры, VoIP устройства и др. Для каждого типа устройства настроен свой уникальный атрибутивный состав, карточки для визуального отображения характеристик и работы с объектом, а также свой уникальный набор действий, которые можно выполнять с активом как по сбору данных, так и по внесению изменений в конфигурацию устройств. Каждый из преднастроенных типов активов можно кастомизировать: добавлять новые атрибуты, менять отображение на карточках, в табличных списках или деревьях, корректировать процесс жизненного цикла, добавлять новые действия для каждого вида актива.

Частью Управления активами является полноценная ресурсно-сервисная модель, в которую включены такие объекты, как Информационная система, Бизнес-процесс, Приложение, Оборудование, Поставщики, Продукты. На карточках объектов можно заполнять их данные и строить связи между объектами. Все объекты ресурсно-сервисной модели можно заводить вручную или загружать из внешних систем.

Сканер обогащен большим количеством новых скриптов взаимодействия с активами, которые позволяют выполнять типовые действия по получению информации, администрированию и изменению конфигураций на Linux/Windows хостах, различных видах сетевого оборудования и базах данных.

В продукт встроена функциональность управления и контроля за используемым Программным обеспечением с возможностью вести белые/черные списки, списки разрешенного и неразрешенного ПО, а также централизованно управлять его обновлением.

Сканирование на уязвимости

Для поиска уязвимостей в системе реализован собственный движок, а также встроенный процесс по устранению уязвимостей с возможностью гибкой кастомизации под каждого Заказчика и его внутренние процессы. Сканирование может проводиться удаленно или через собственных «агентов». Возможно сканирование удаленных сегментов без наличия прямого сетевого доступа к серверу: для этого устанавливается отдельная компонента системы в виде сервиса (или цепочка таких компонентов), через которые происходит проксирование всех запросов и получение информации.

При сканировании на уязвимости доступно большое количество настроек, в т.ч.:

- режимы сканирования (быстрый, файловый, глубина сканирования и др.);

- ограничения времени сканирования;

- возможность указывать окна сканирования с отдельной опцией по ожиданию нужного окна (окна сканирования могут настраиваться индивидуально для каждого актива);

- возможность указывать узлы-исключения, в отношении которых сканирование на уязвимости производиться не будет;

- и многое другое.

Используя шаблоны, можно выполнять регулярные сканирования по кнопке или по расписанию.

Есть возможность загрузить результаты инвентаризации из файла и провести сканирование по ним. Это удобно в случае территориально удаленных филиалов или активов, к которым нет сетевого доступа. В таком случае предоставляется скрипт (под разные ОС), который можно выполнить на хосте. По его результатам система выполнит сканирование на уязвимости.

Также поддерживается обработка результатов сканирования из других сканеров уязвимостей (как open source, так и проприетарных) с загрузкой из файловых отчетов или по API.

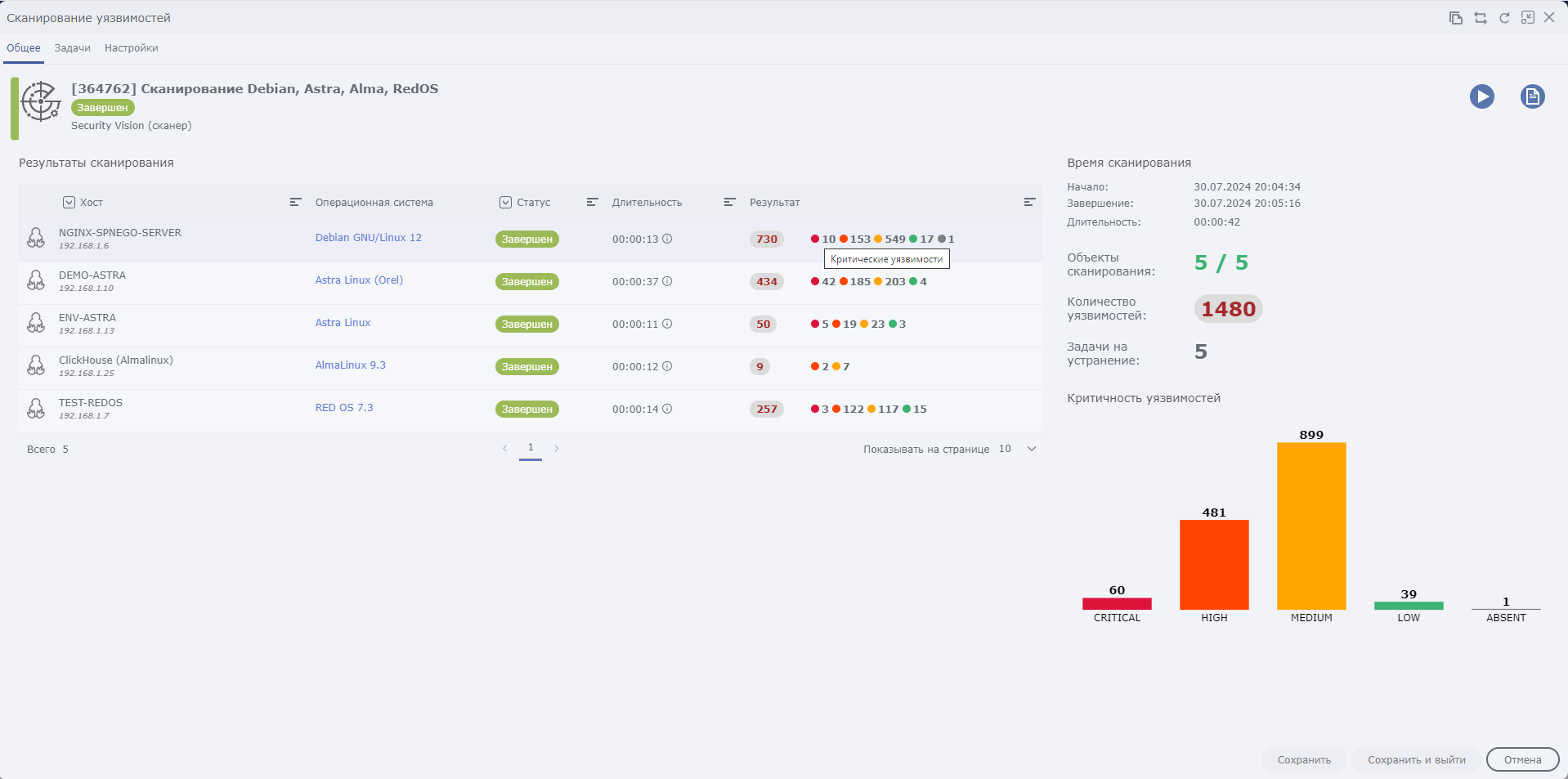

Сканер умеет искать уязвимости по большому количеству операционных систем, системному и прикладному ПО, а также по сетевым устройствам. Это Astra Linux, Alt linux, RedOS, Ubuntu, RedHat, CentOS, AlmaLinux, Oracle Linux, Debian, включая все возможные Debian-based системы, Windows десктоп и серверные версии, прикладное программное обеспечение (включая MS Office с версиями click-to-run, exchange, sharepoint), базы данных (MS SQL, PostgreSQL, MySQL, Oracle, Elasticsearch и др.), сетевые устройства (Cisco, Juniper, CheckPoint, PaloAlto, Sun и др.).

Дополнительно в продукте реализована возможность поиска уязвимостей в Docker-контейнерах (как запущенных, так и остановленных) и в образах контейнеров, в т.ч. в средах под управлением Kubernetes.

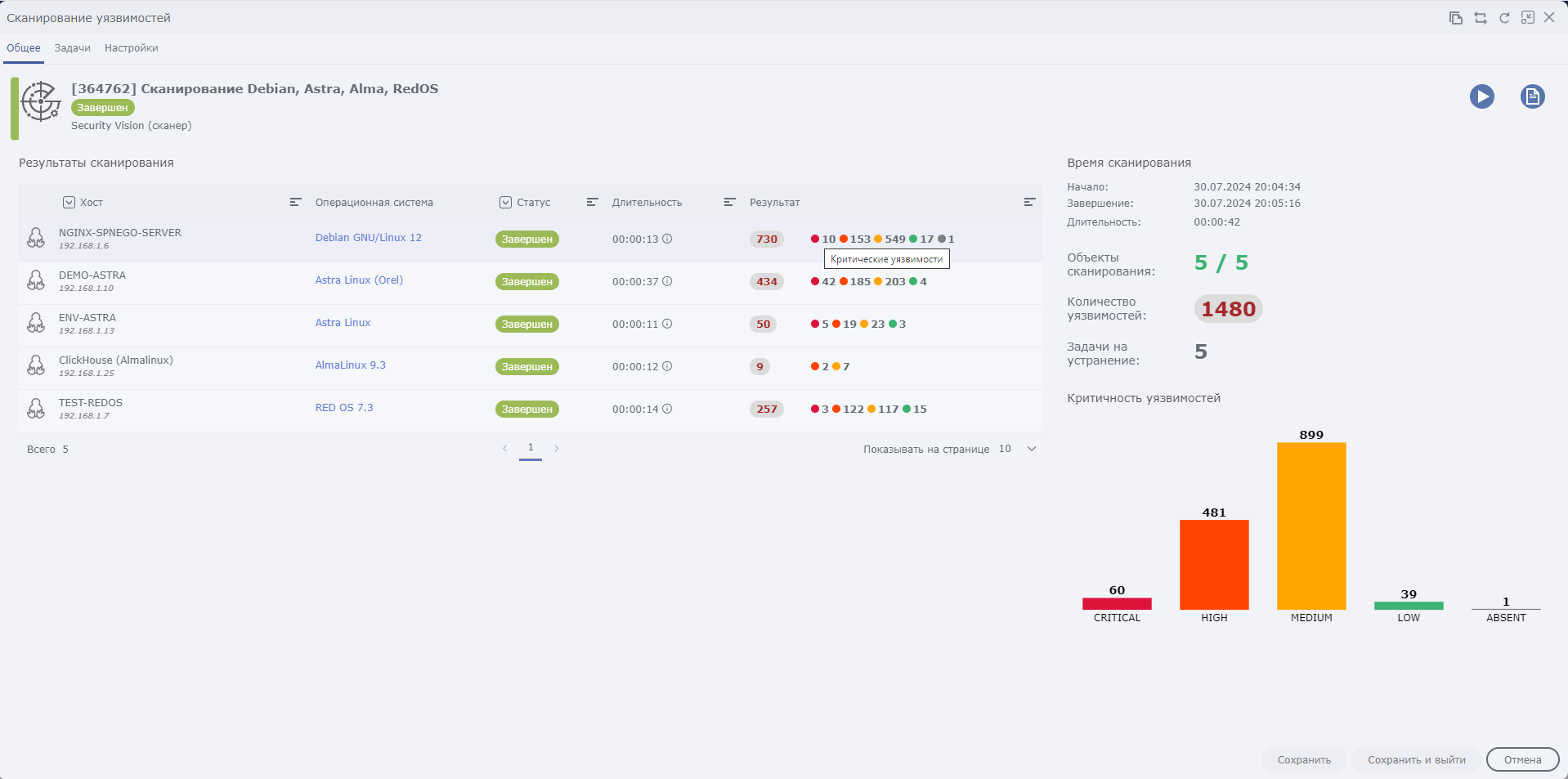

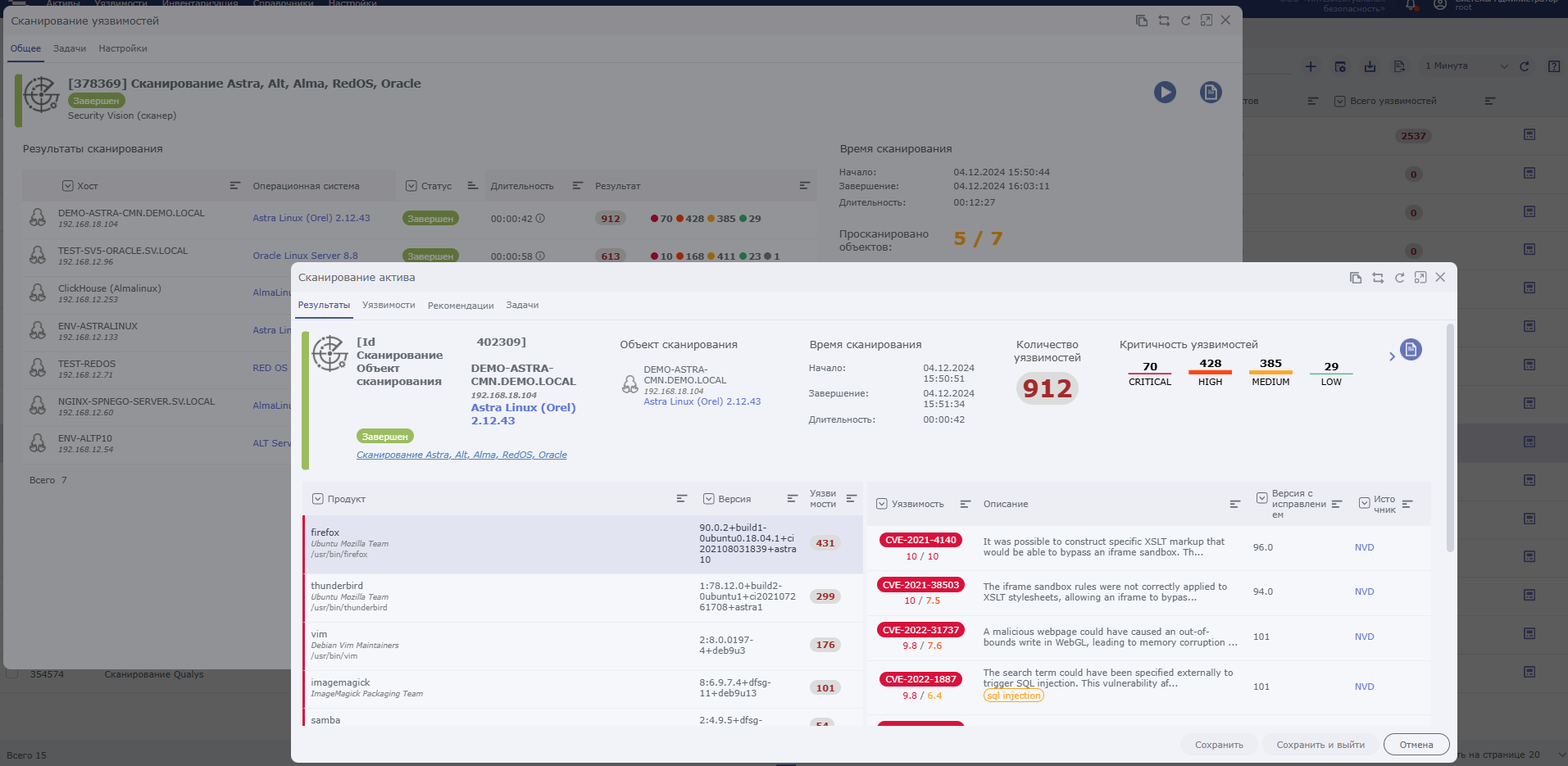

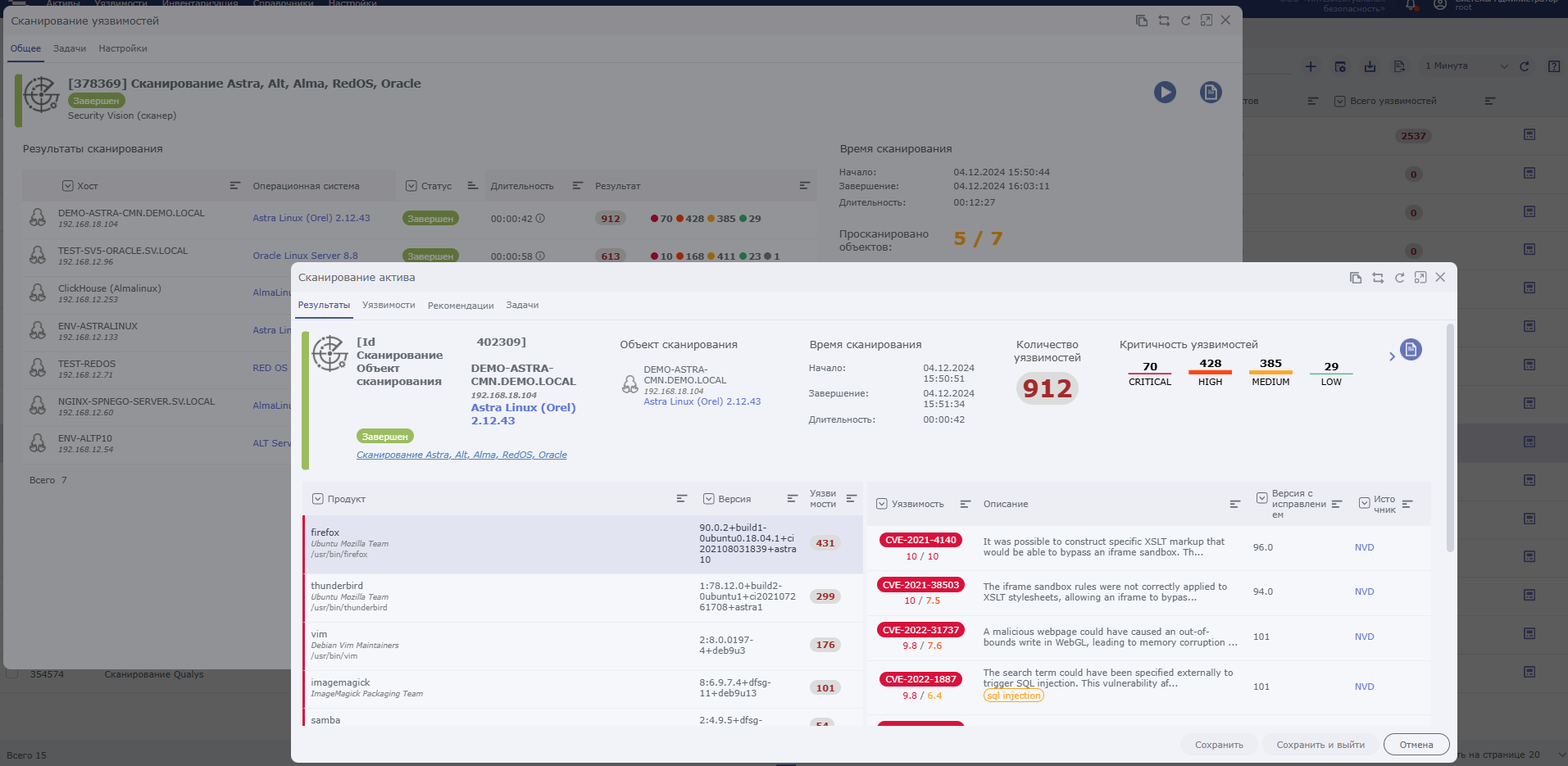

Результаты предоставляются детализированно как по каждому объекту (ИТ-активу), так и по всей процедуре проведения сканирования. По каждой уязвимости отражаются оценки, описание, тэги и объекты, на которых она обнаружена. Также отражаются рекомендации, выполнение которых даст исправление обнаруженных уязвимостей. Дополнительно предоставляются рекомендации по установке обновлений безопасности и информация по операционным системам, снятым с поддержки.

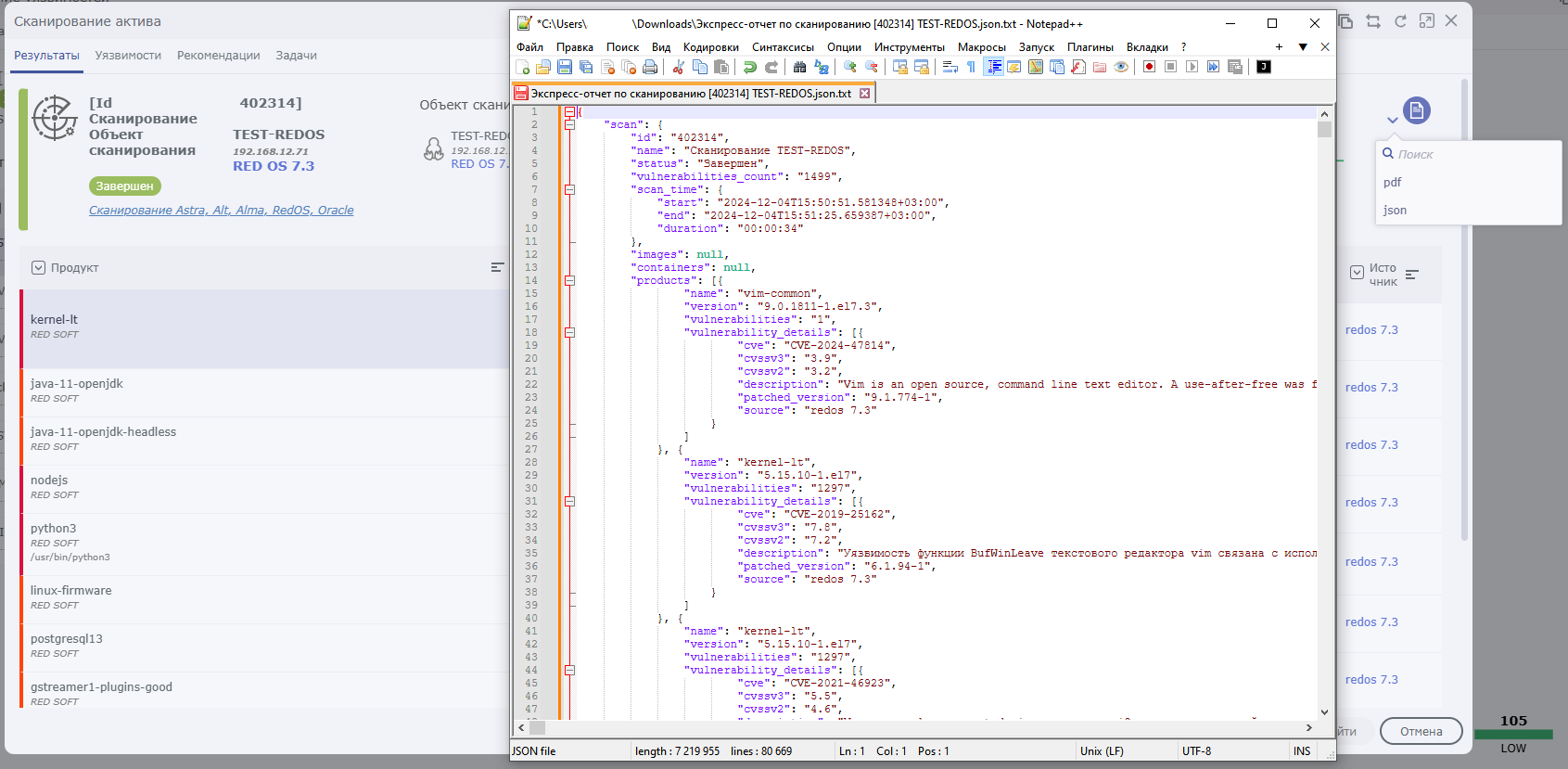

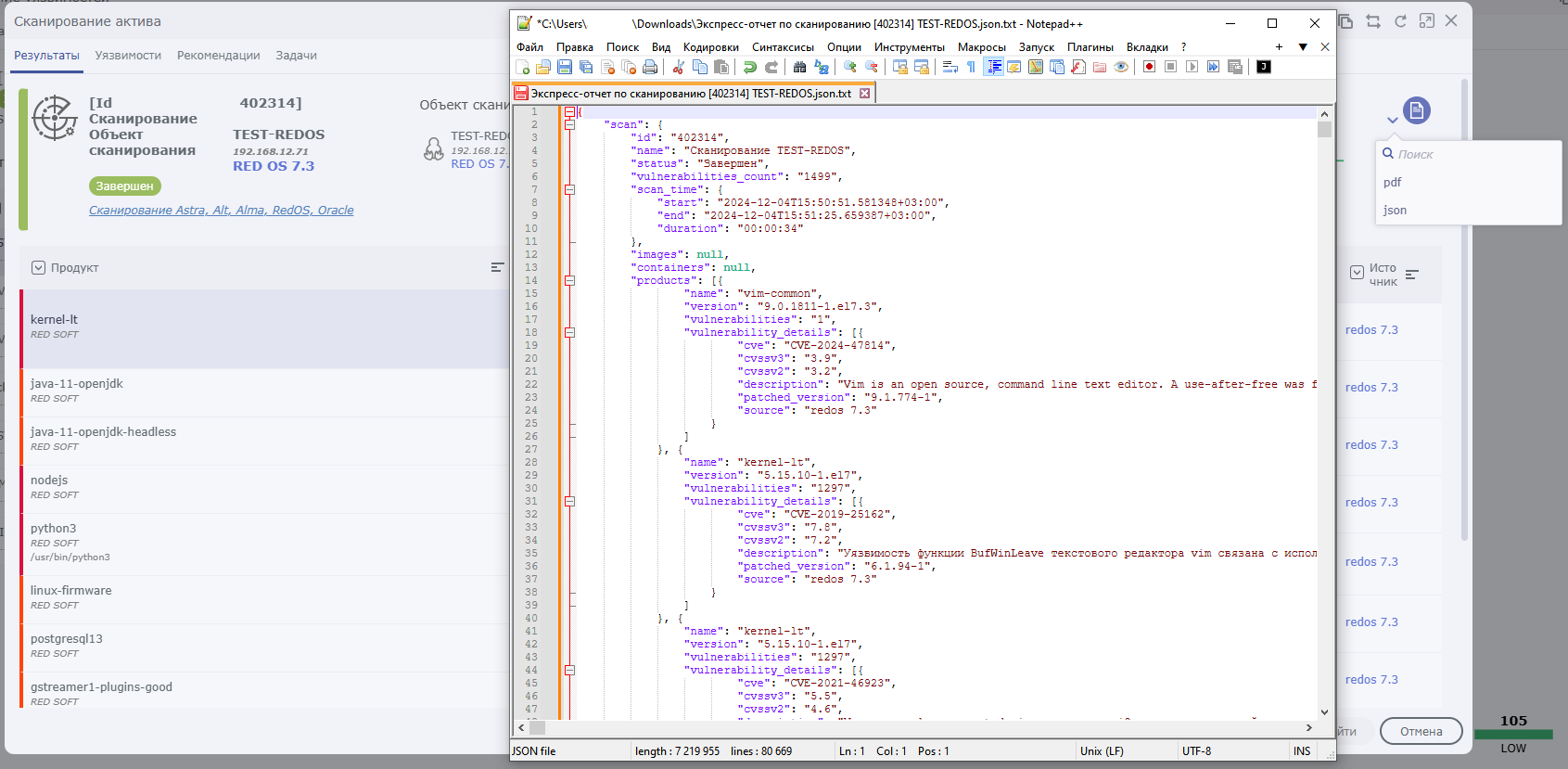

Есть возможность выгружать в машиночитаемом расширении JSON результат проведенного сканирования узла на уязвимости.

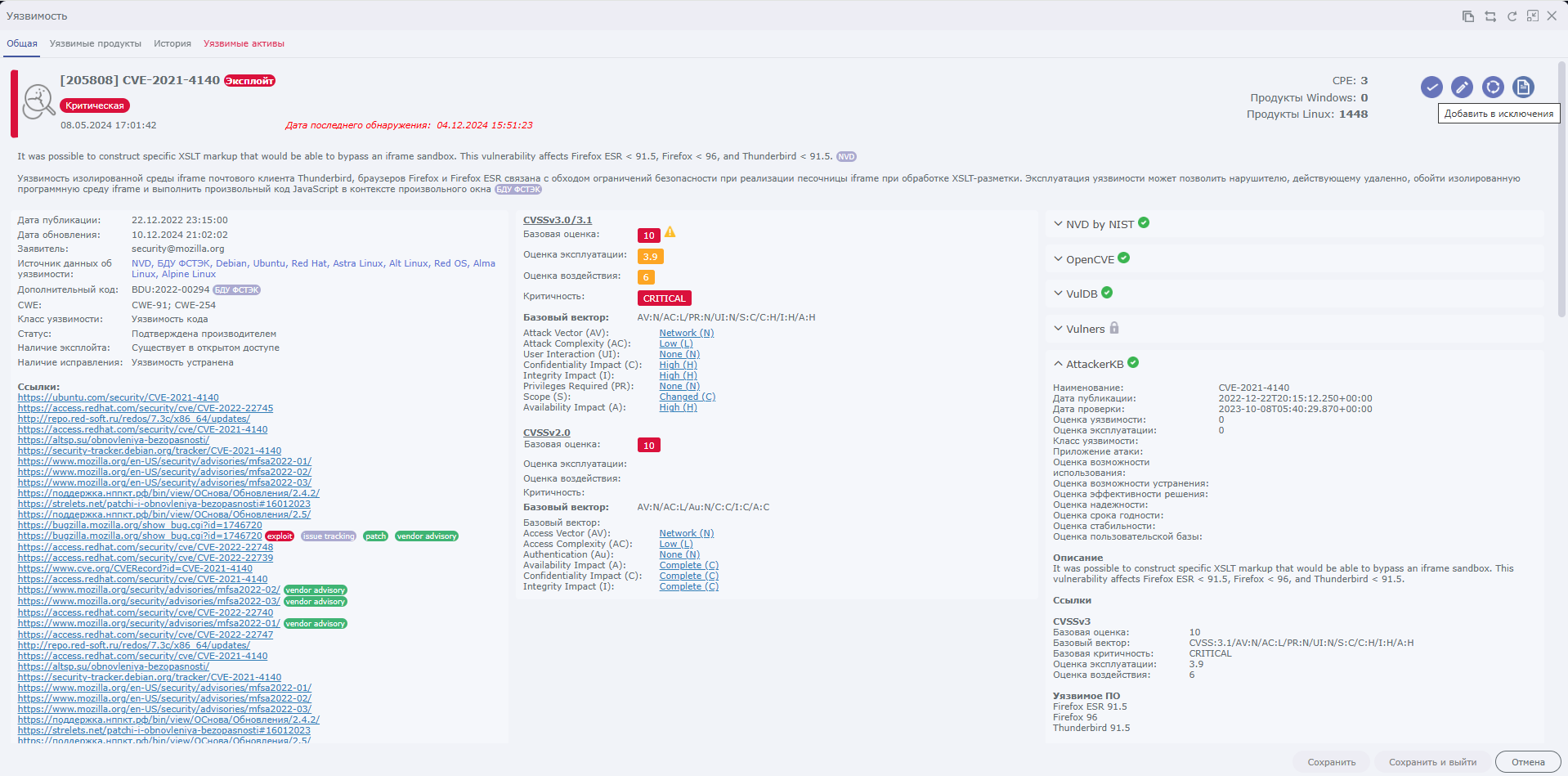

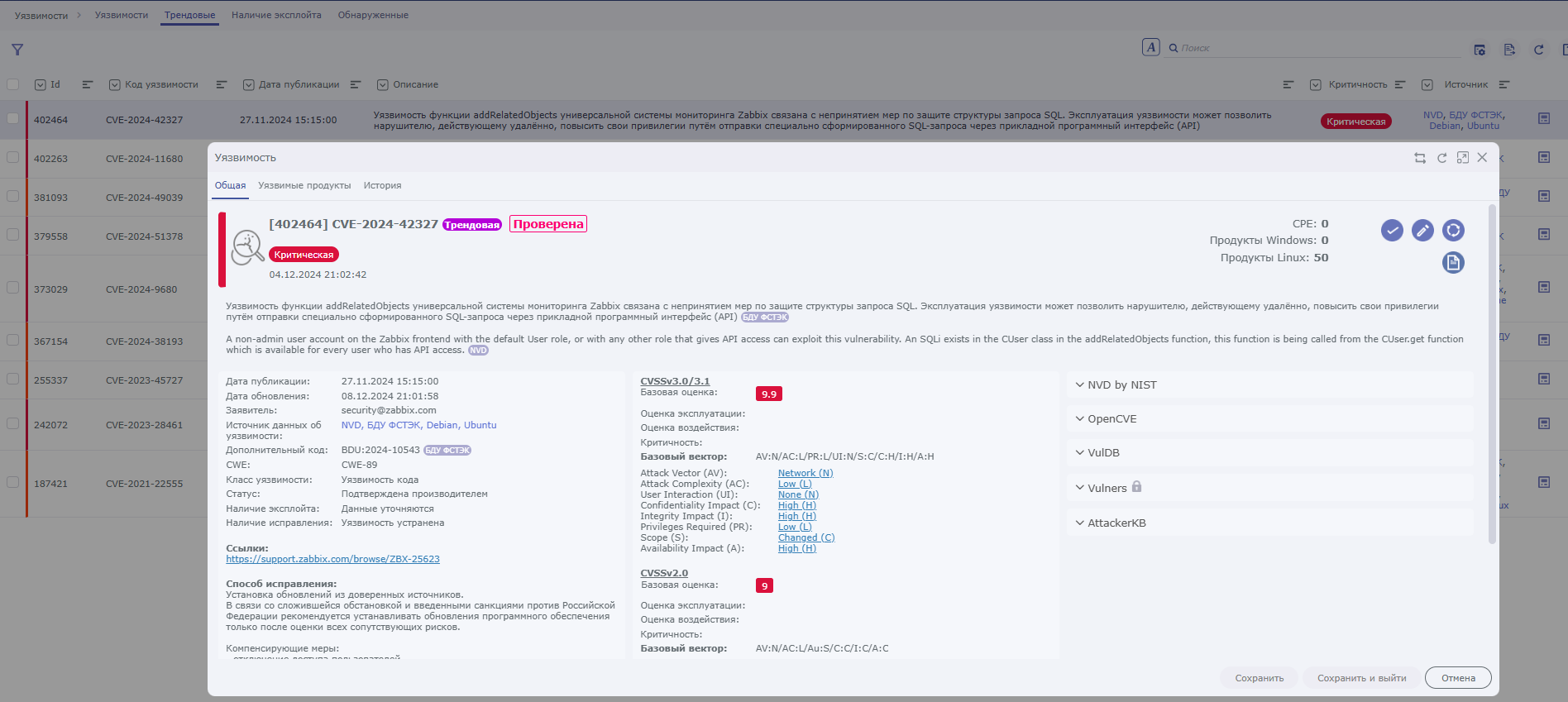

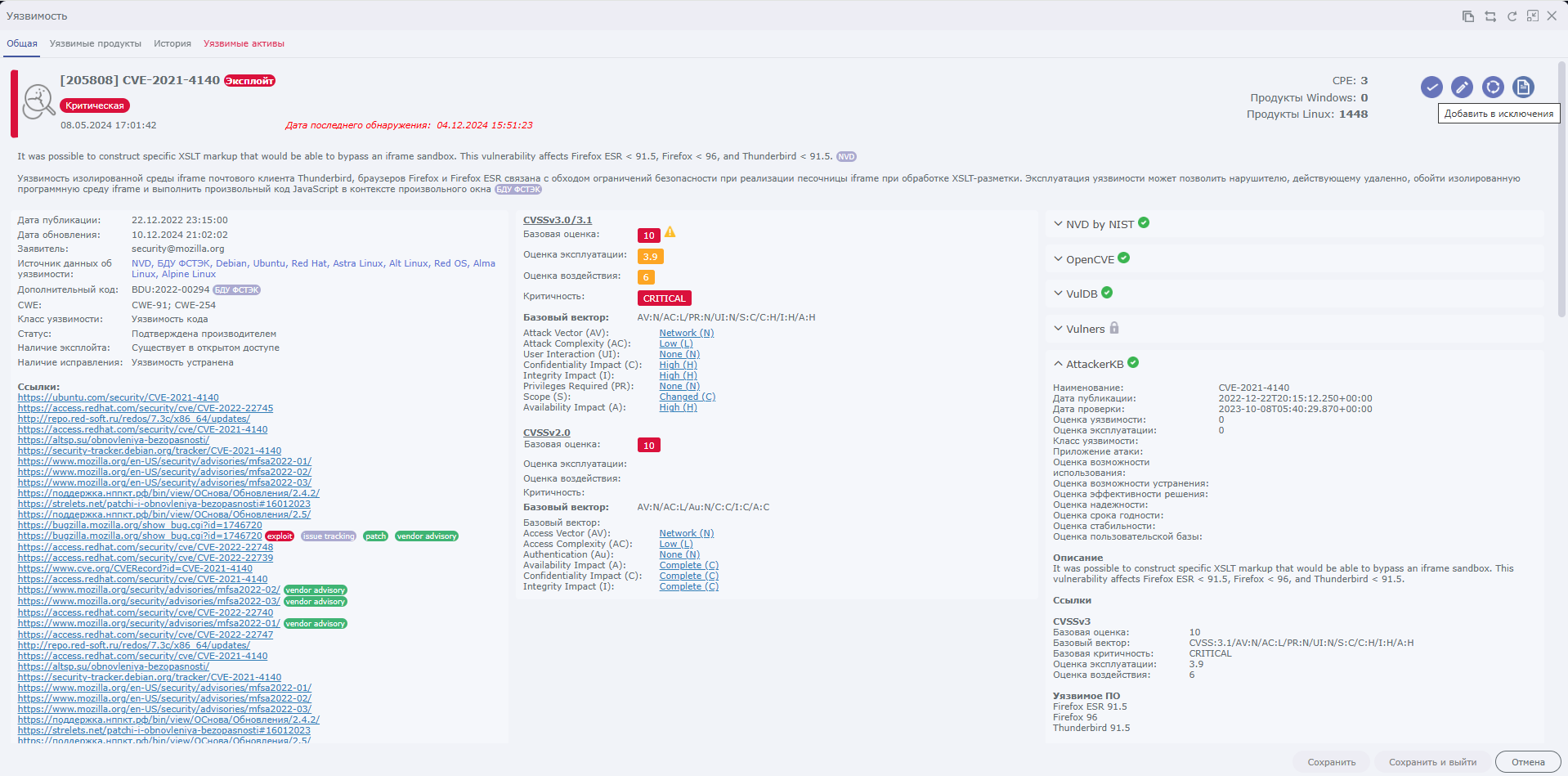

В карточке уязвимости отражается полное описание уязвимости, полученное из различных источников (в том числе из экспертных аналитических интернет-сервисов), указываются оценки, вектор атаки, способы устранения уязвимости (для различных ОС), наличие эксплойта и много другой информации.

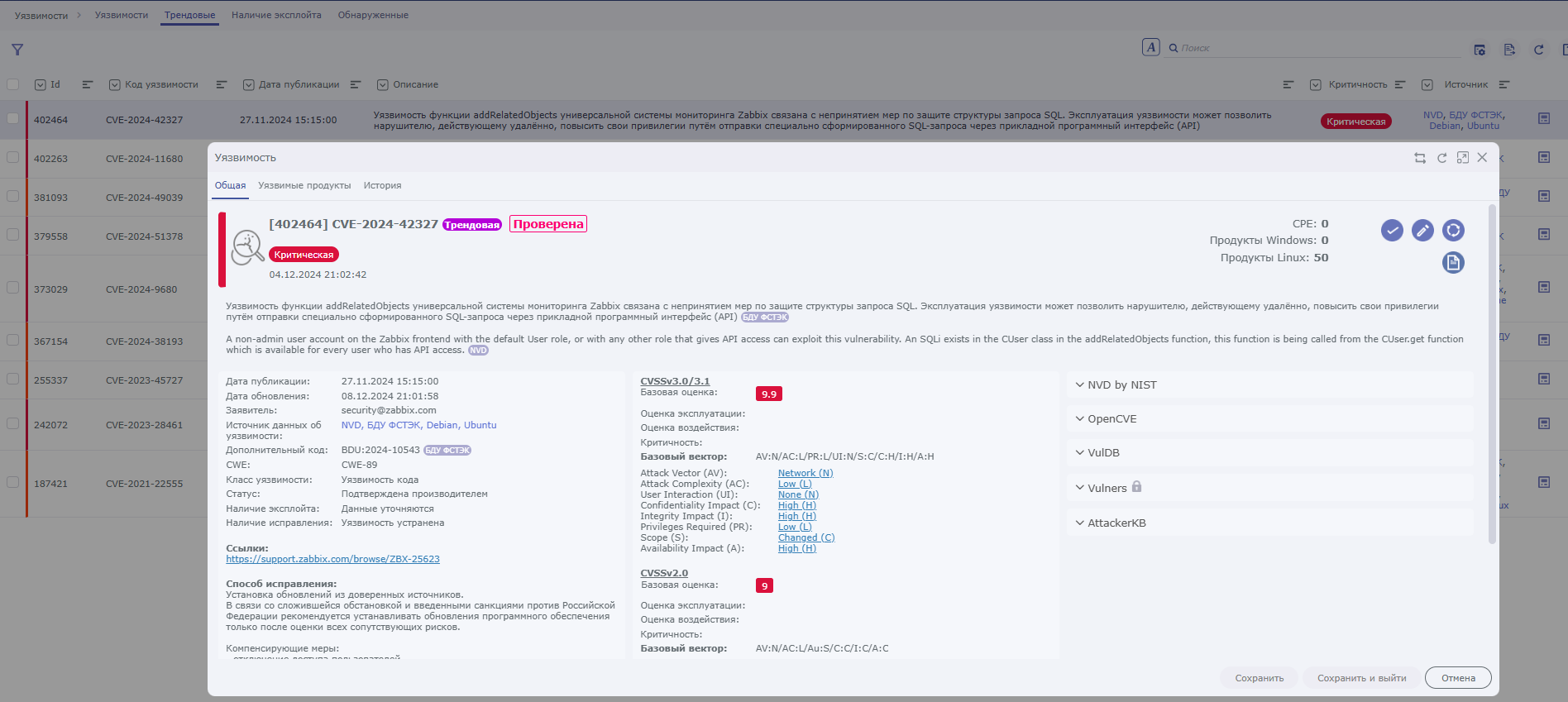

В рамках регулярных обновлений баз уязвимостей со стороны Security Vision дополнительно предоставляется информация о трендовых уязвимостях и выполнение дополнительных проверок по обнаружению наиболее актуальных и критичных уязвимостей.

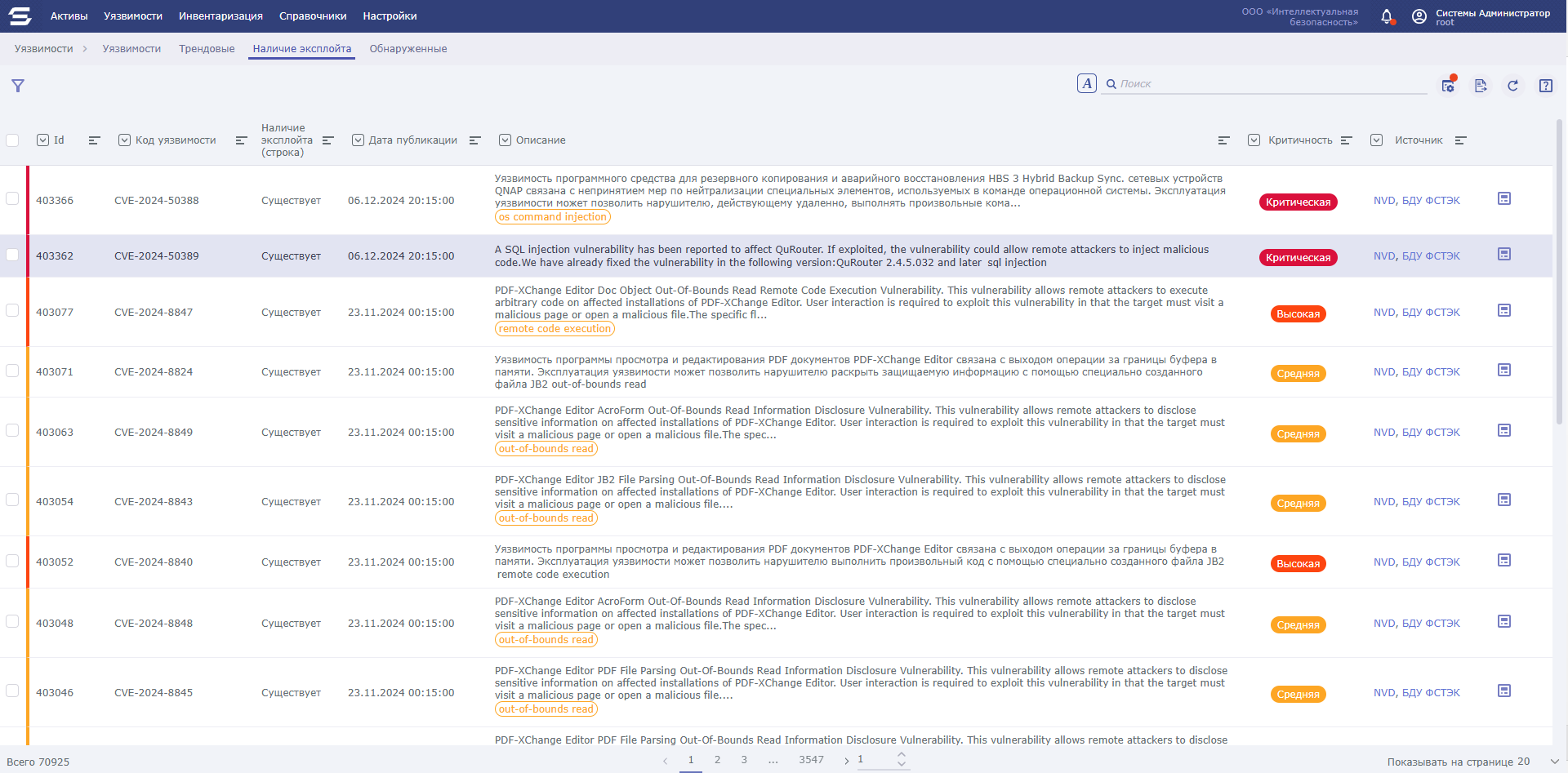

Сканер имеет дополнительные разделы с преднастроенной фильтрацией, которые позволяют пользователям быстро проводить анализ информации, в частности:

- Раздел «Обнаруженные уязвимости», где представлен список только тех уязвимостей, которые были выявлены по результатам проведенных сканирований.

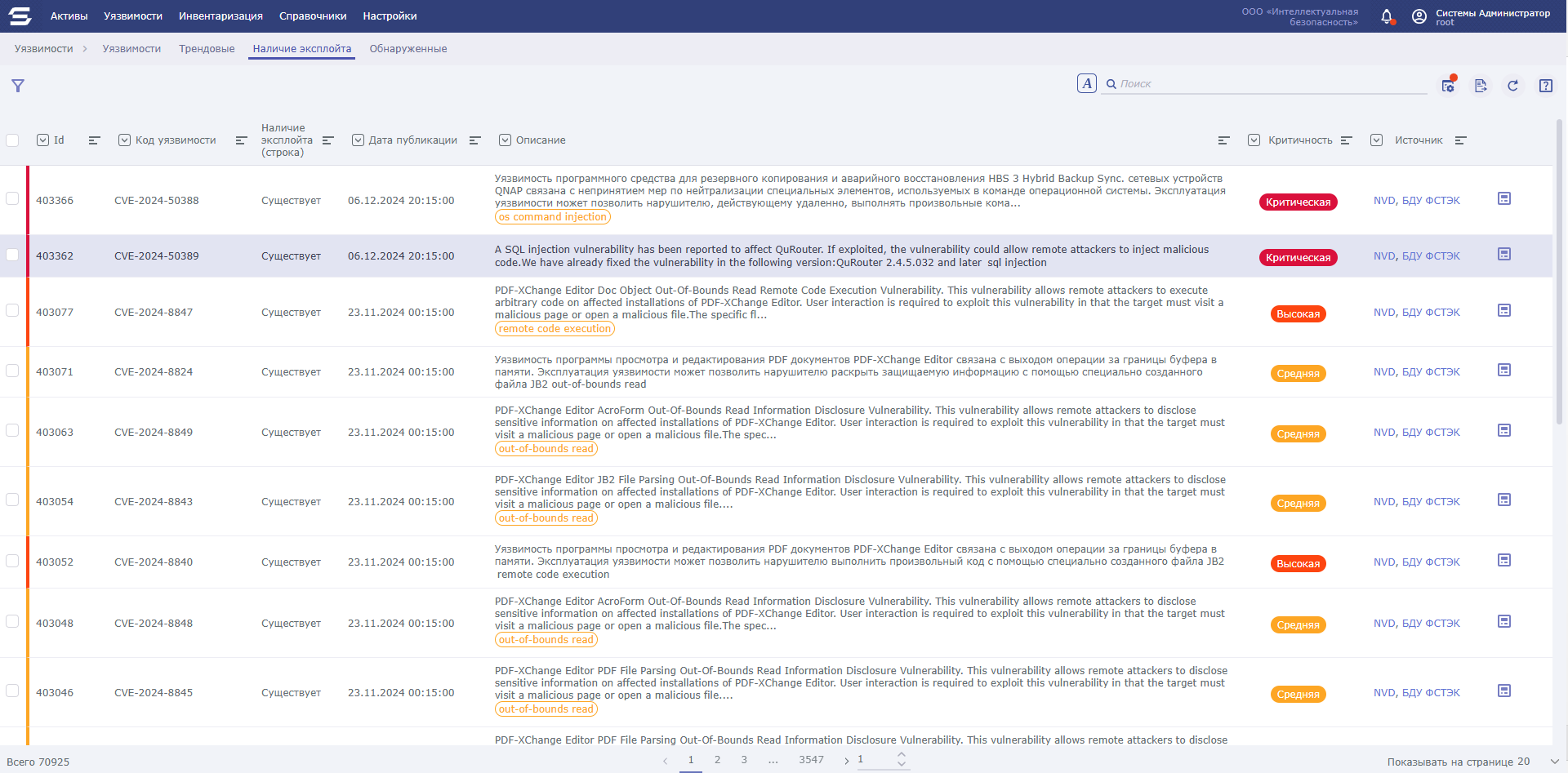

- Раздел «Уязвимости с наличием эксплойта», где представлен список только тех уязвимостей, для эксплуатации которых уже есть эксплойты.

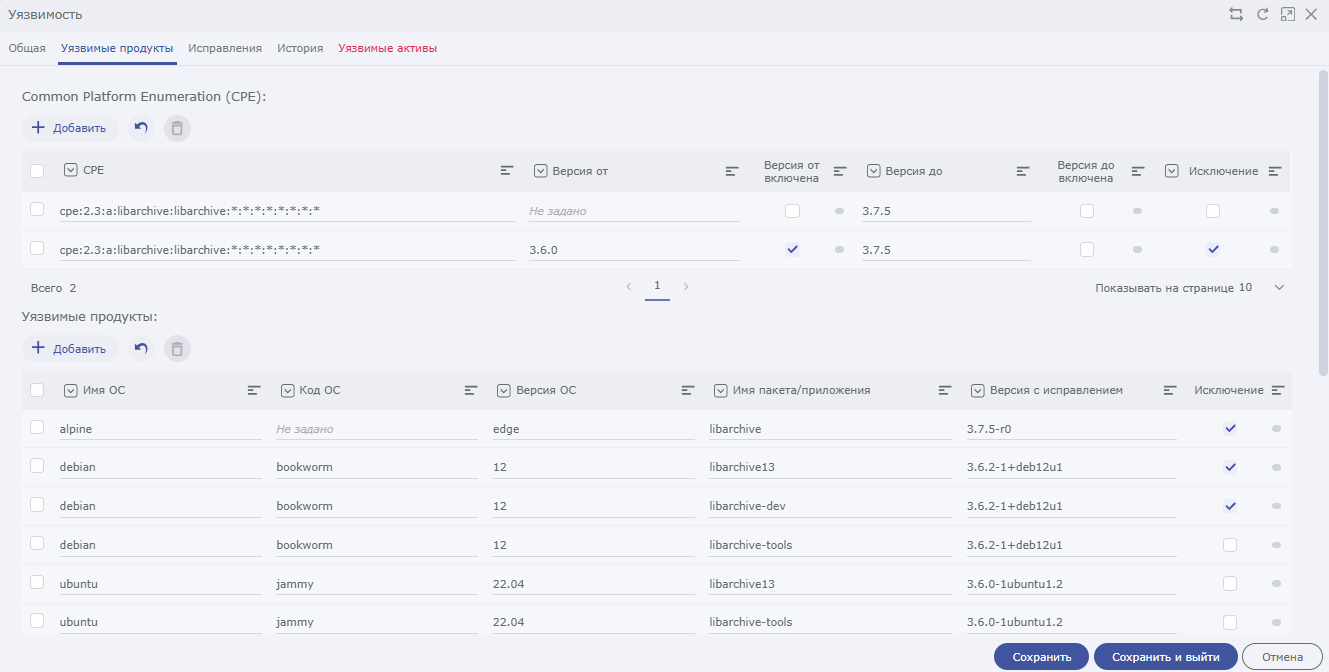

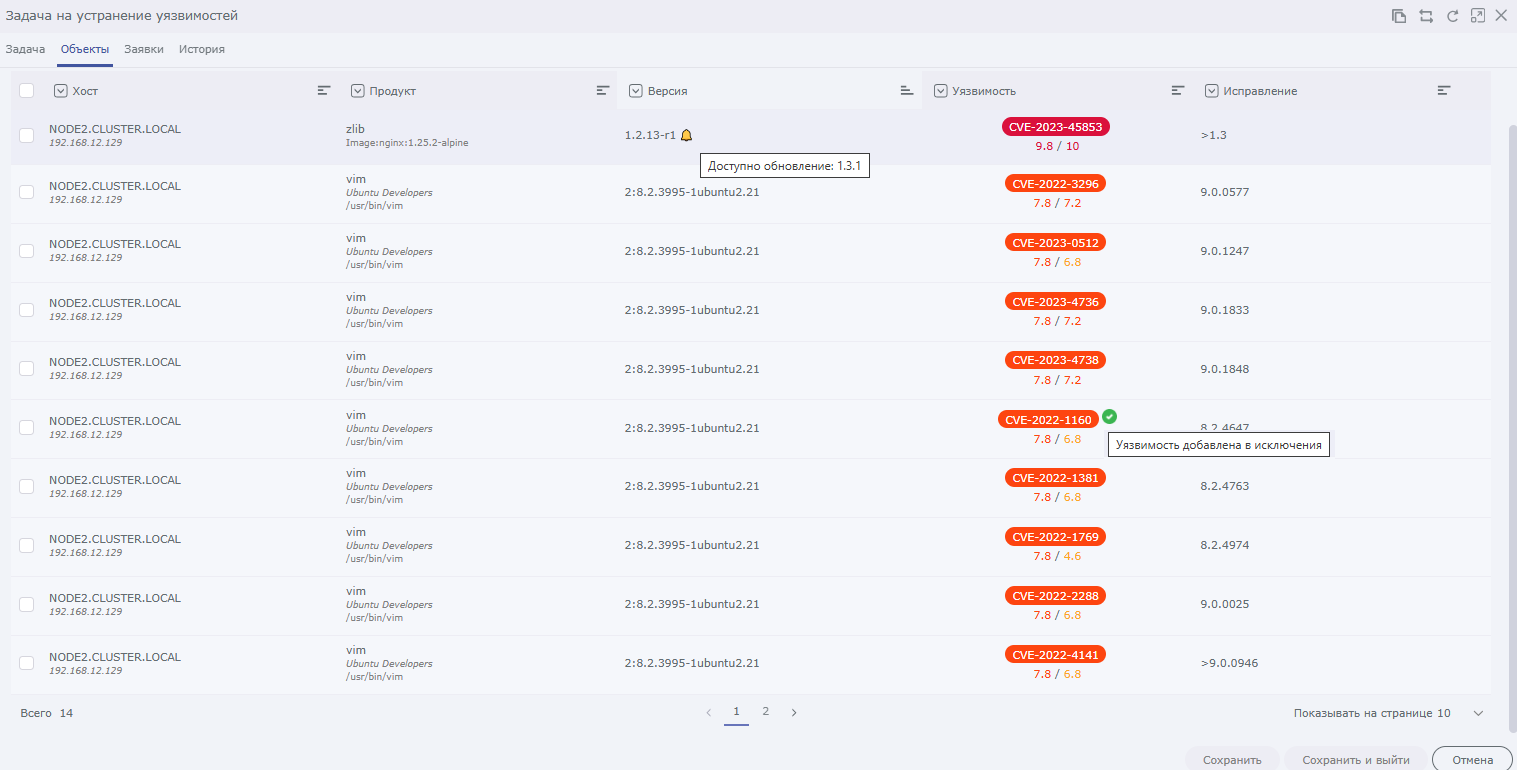

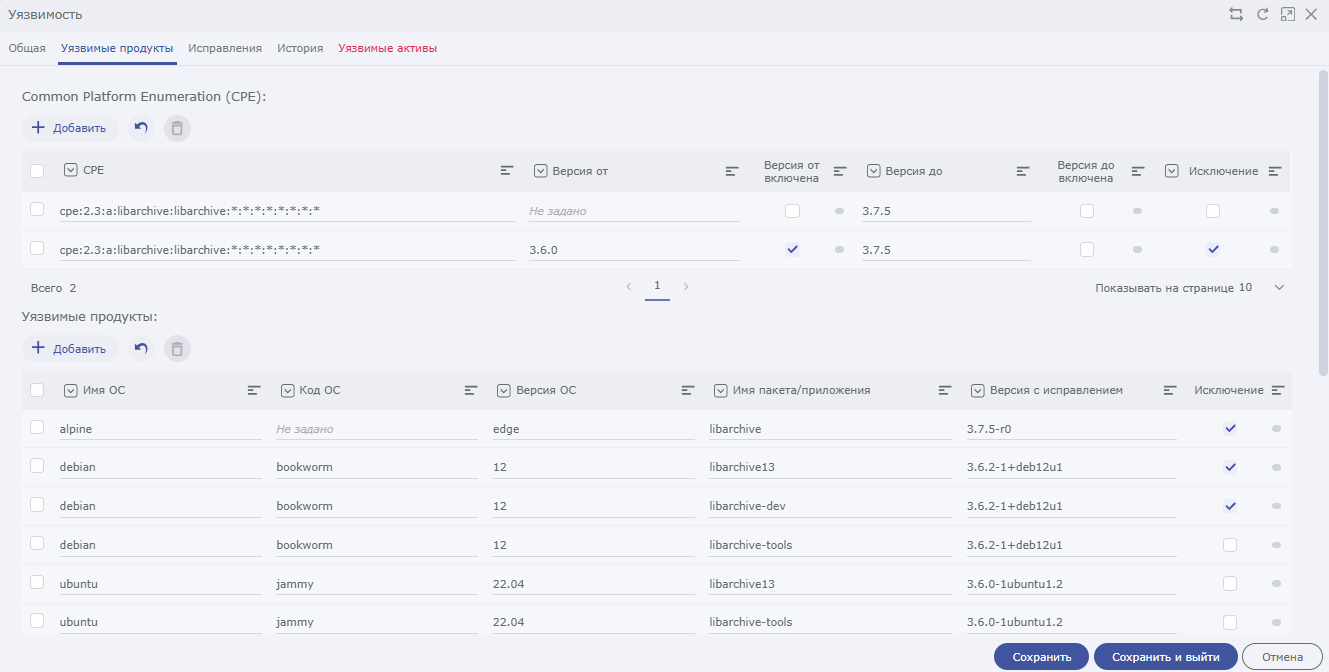

Механизм добавления уязвимостей в исключения обладает расширенной функциональностью. В частности, можно добавлять в исключения только выбранные Common Platform Enumeration (CPE)/Продукты.

Режимы сканирования

Продукт имеет три режима сканирования:

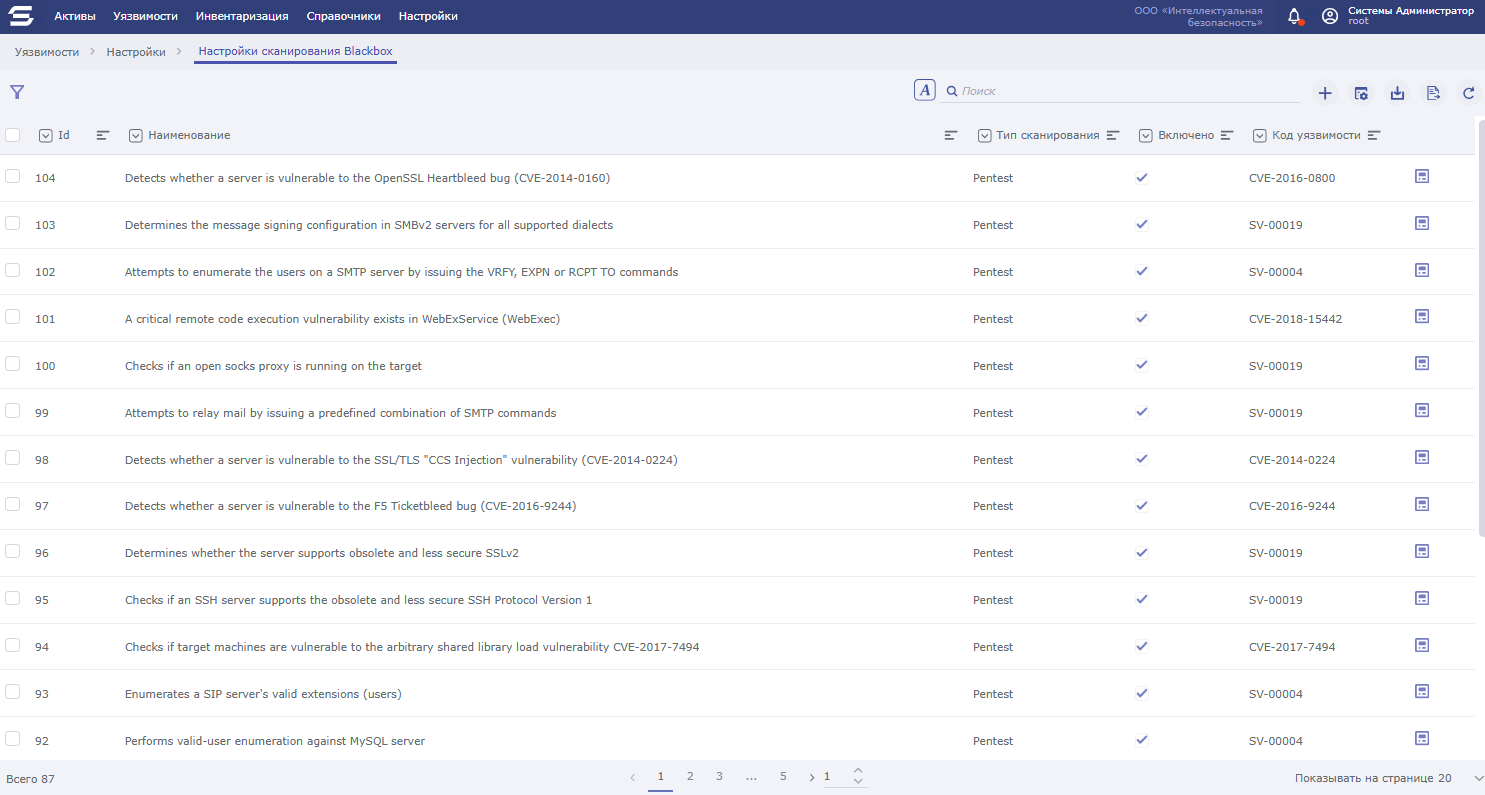

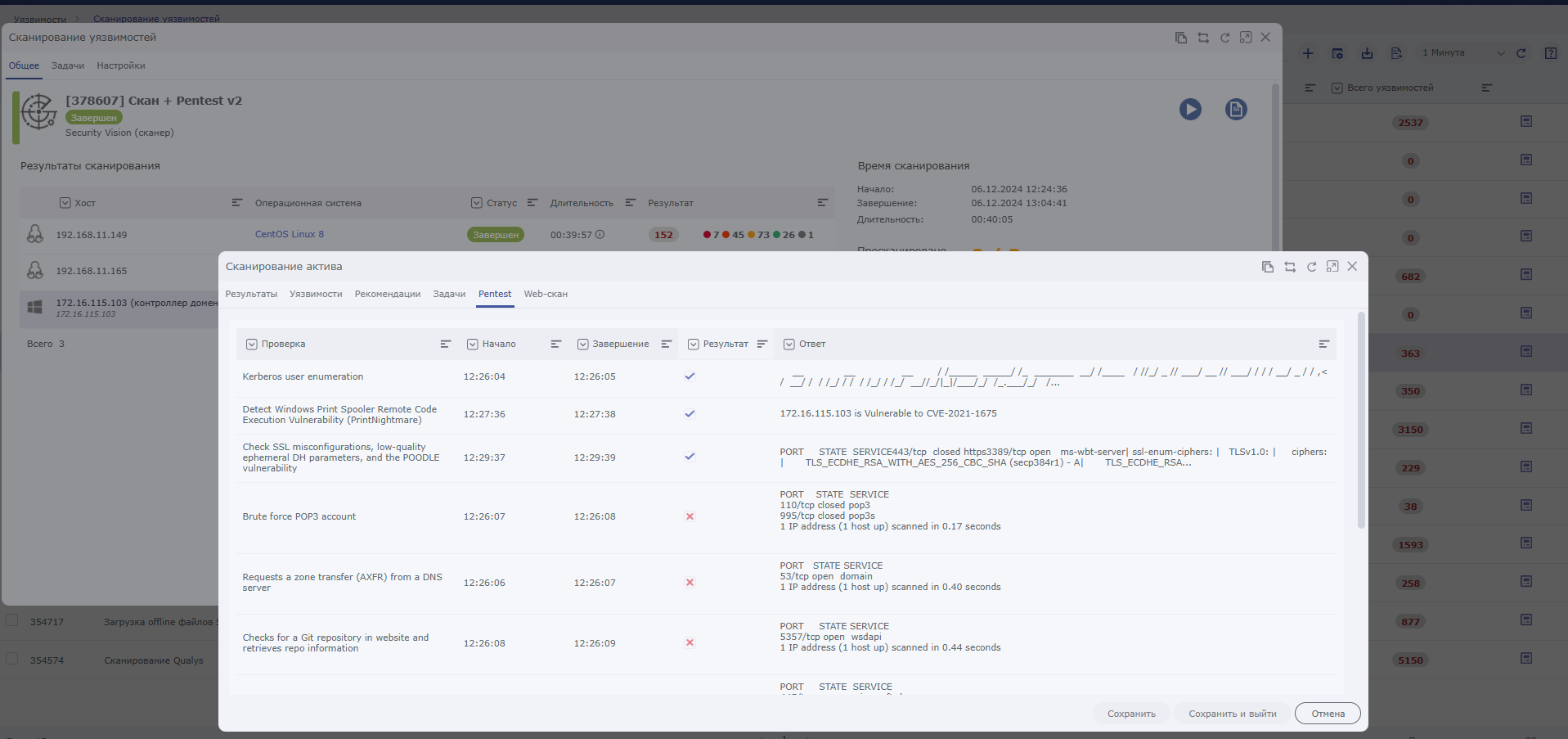

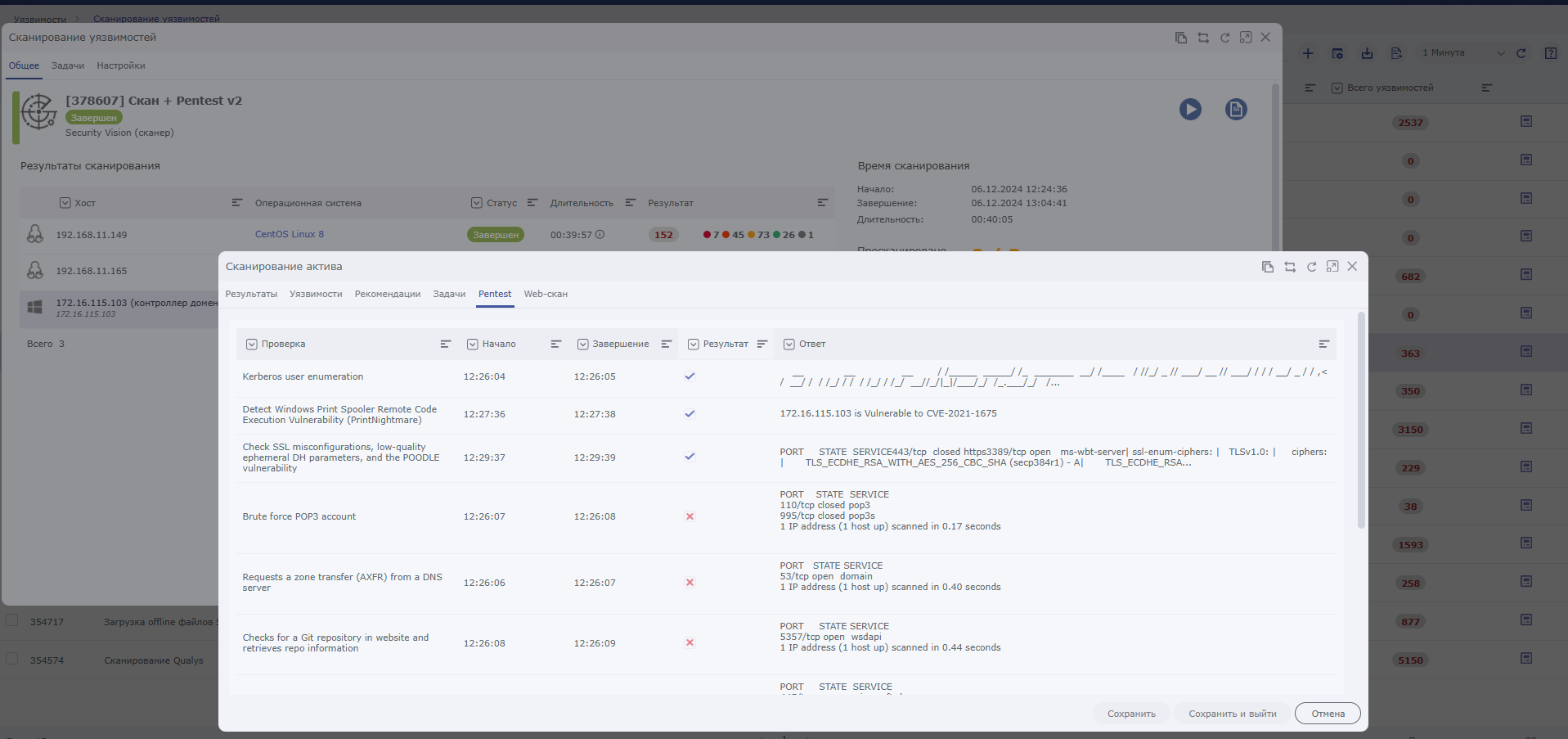

- Pentest – обнаружение и проверка возможности эксплуатации сетевых уязвимостей, возможности применения наиболее серьезных эксплойтов, подборы слабых паролей, проверка устаревших/уязвимых алгоритмов шифрования и др.

- Сканирование веб-приложений – проводится проверка на XSS, CSRF уязвимости, SQL-инъекции, RFI, Сode injection, раскрытие внутренней информации и настроек сайтов, подбор слабых паролей, перебор пользователей, а также проверка эксплуатации специфичных веб-уязвимостей и др.

- Ретро-скан – поиск уязвимостей по полученным ранее данным из активов, без подключения к ним и ожидания окон сканирования. Это самый быстрый режим проверки, которым удобно пользоваться для частых проверок на новые уязвимости и срочные угрозы, а также для точечных проверок отдельных уязвимостей по внутренним и внешним запросам. При наличии контейнеров сканирование также будет выполнено и по ним.

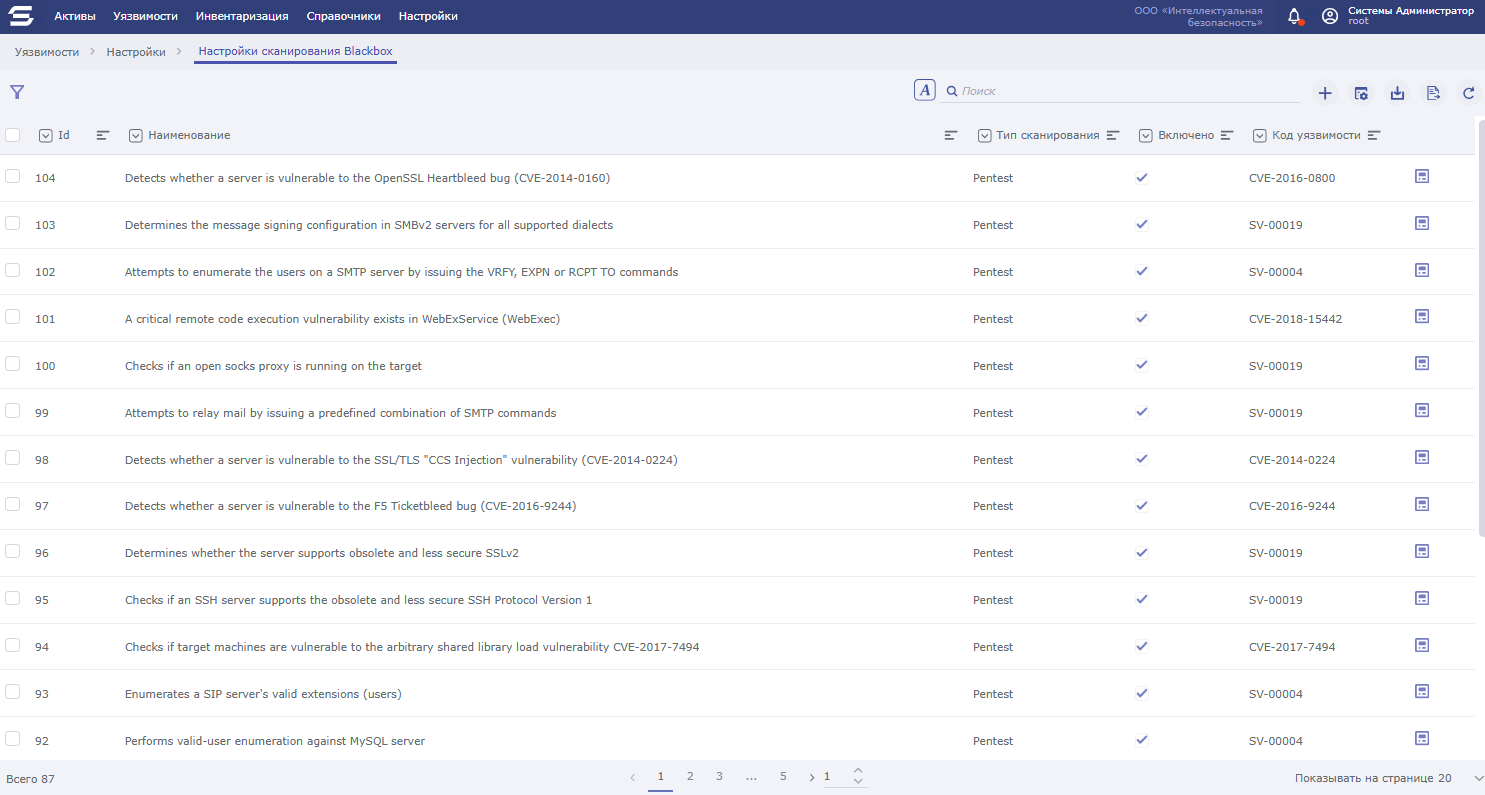

Расширен перечень экспертных скриптов режима Pentest – их общее количество теперь составляет более 80 штук.

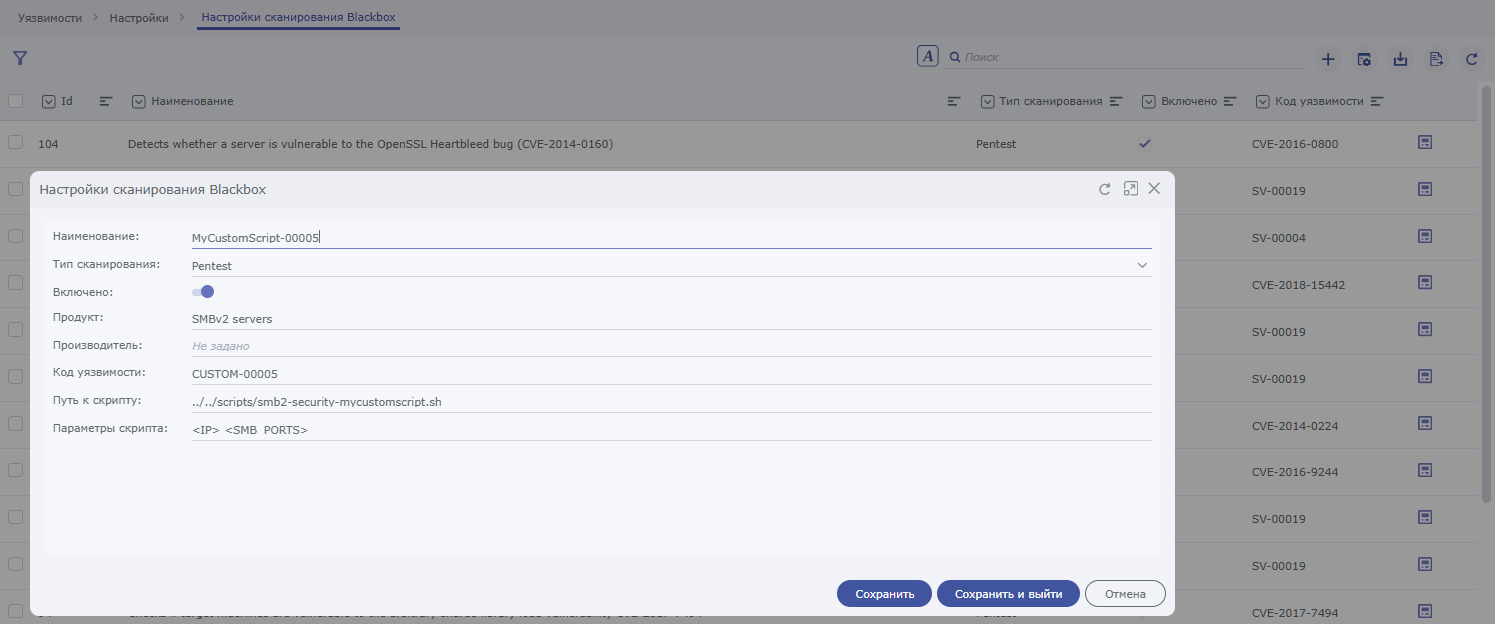

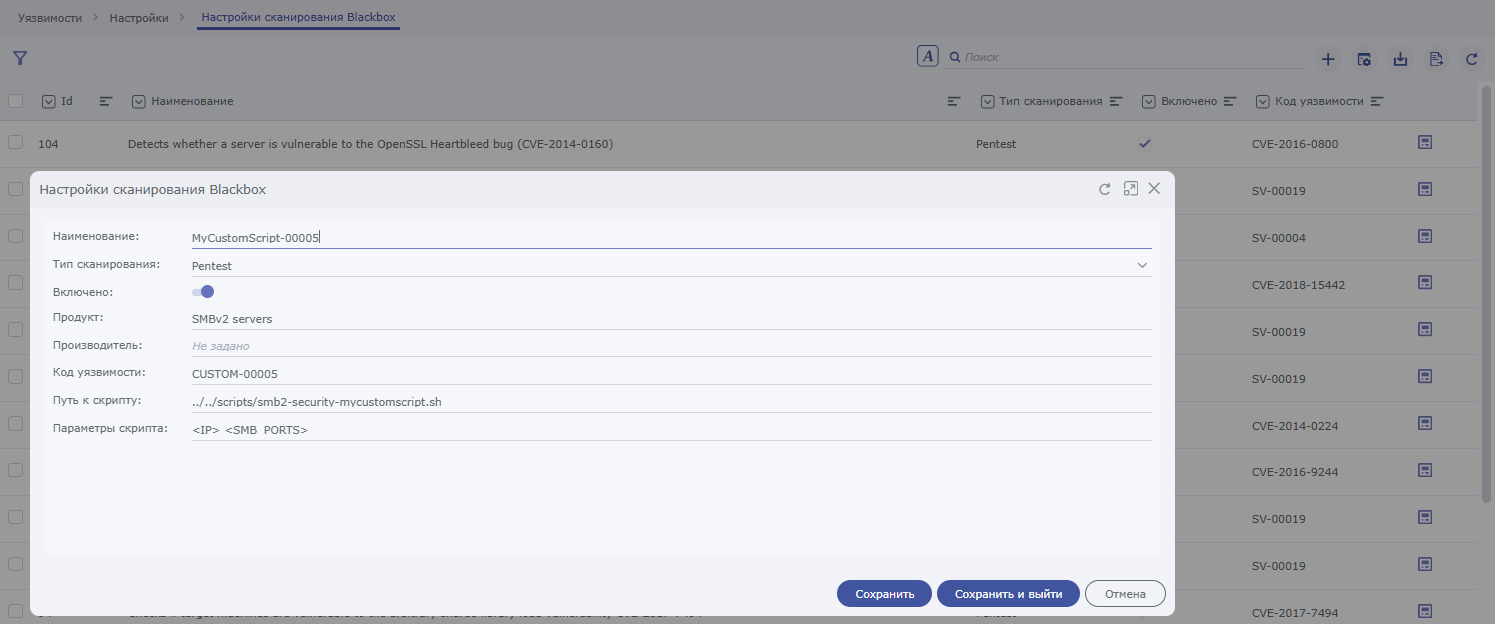

Все экспертные скрипты режима Pentest открыты. Пользователи имеют возможность их редактировать, а также добавлять любые другие скрипты (без привлечения разработчика).

Процесс устранения обнаруженных уязвимостей

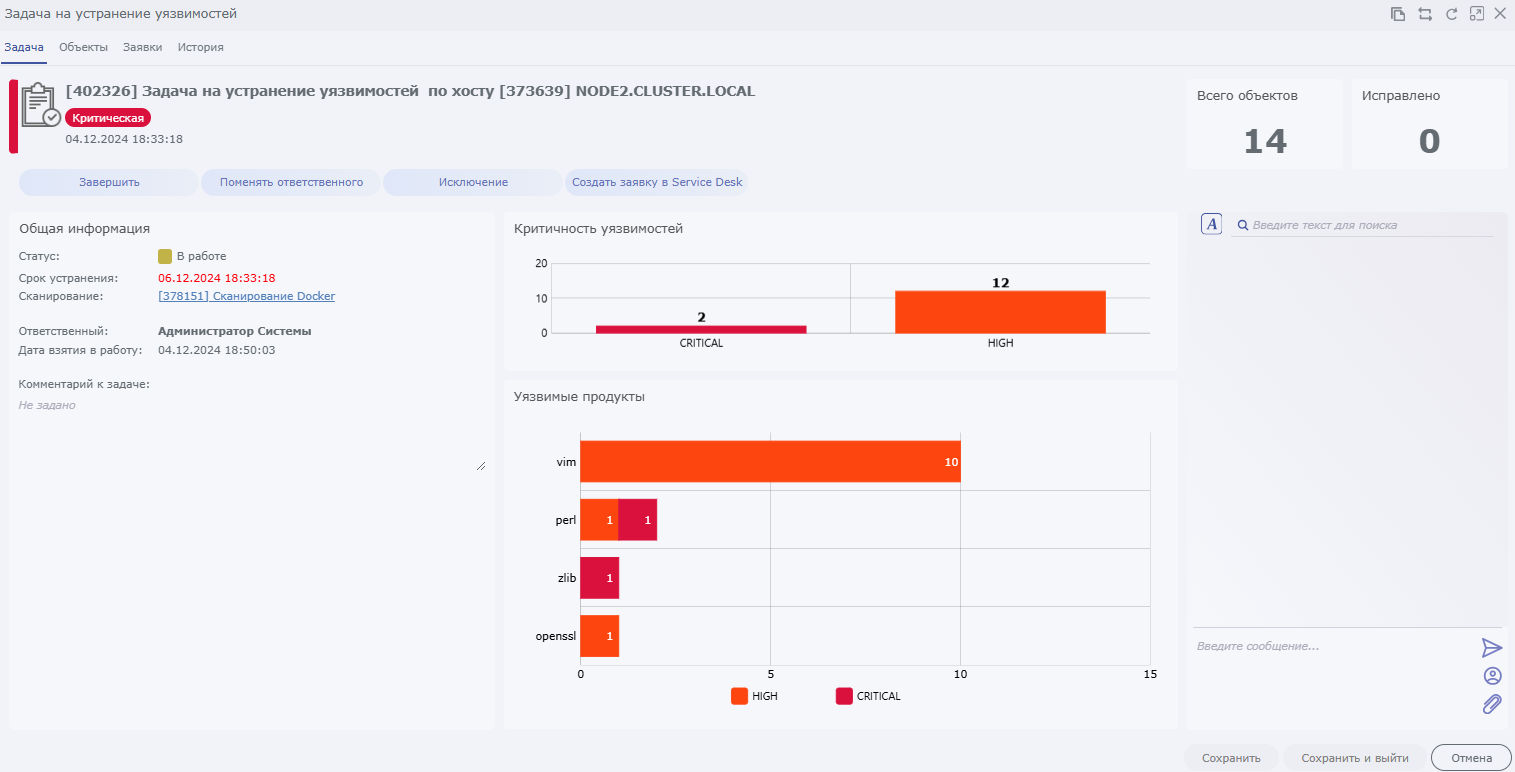

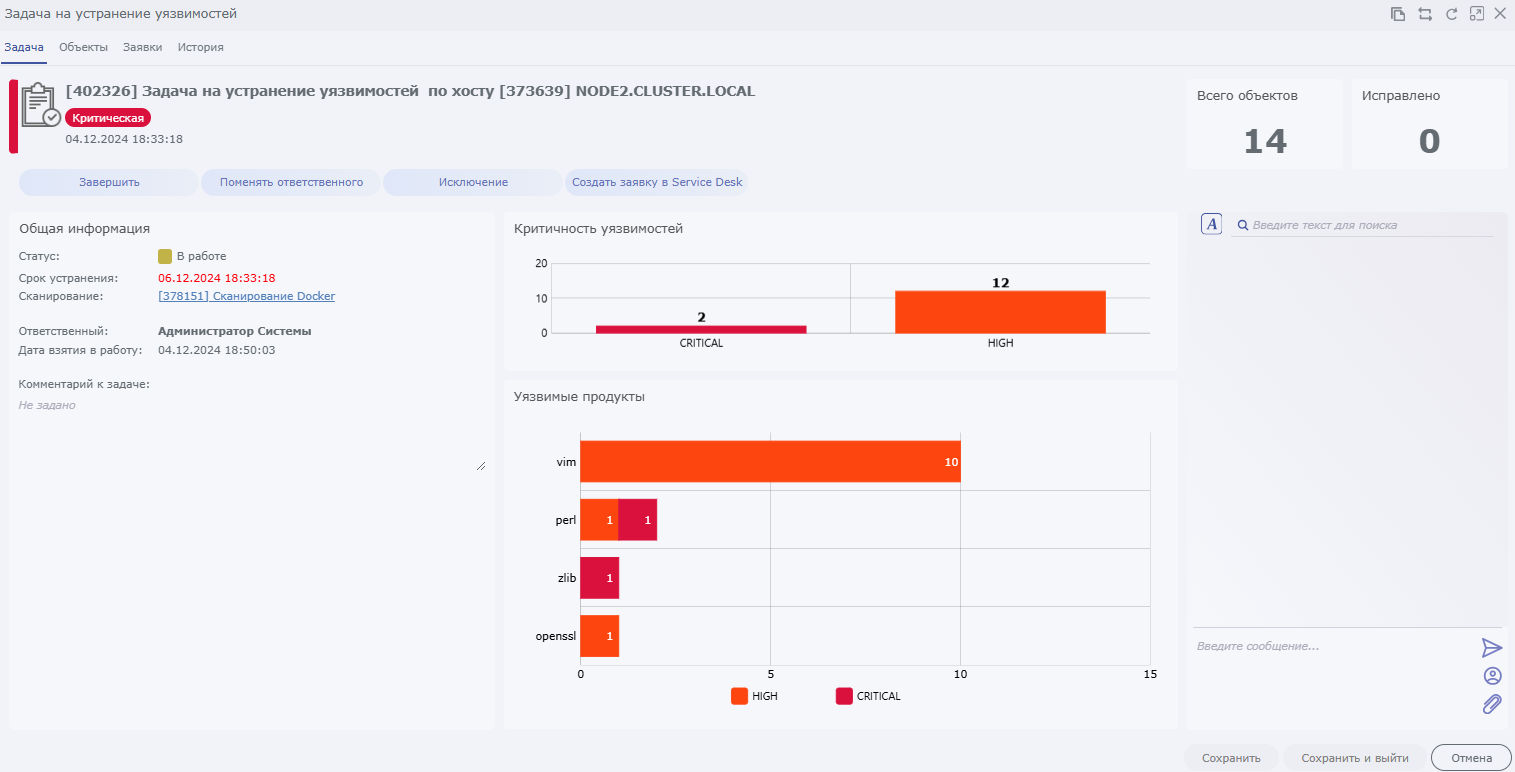

В продукт встроено несколько политик управления уязвимостями (основанных на метриках CVSS и CIAT актива, пользовательское «Дерево решений» и др.) с указанием SLA по устранению в рабочих или календарных днях и возможностью их полной кастомизации под внутренние процессы Заказчика. Пользователи могут выбрать различные сценарии создания задач и группировок: например, по определенным уязвимостям и объектам создавать отдельные задачи, в других задачах группировать все уязвимости по одному активу, а для отдельных уязвимостей создавать одну задачу на каждую уязвимость по всем активам, где она обнаружена, и т.д.

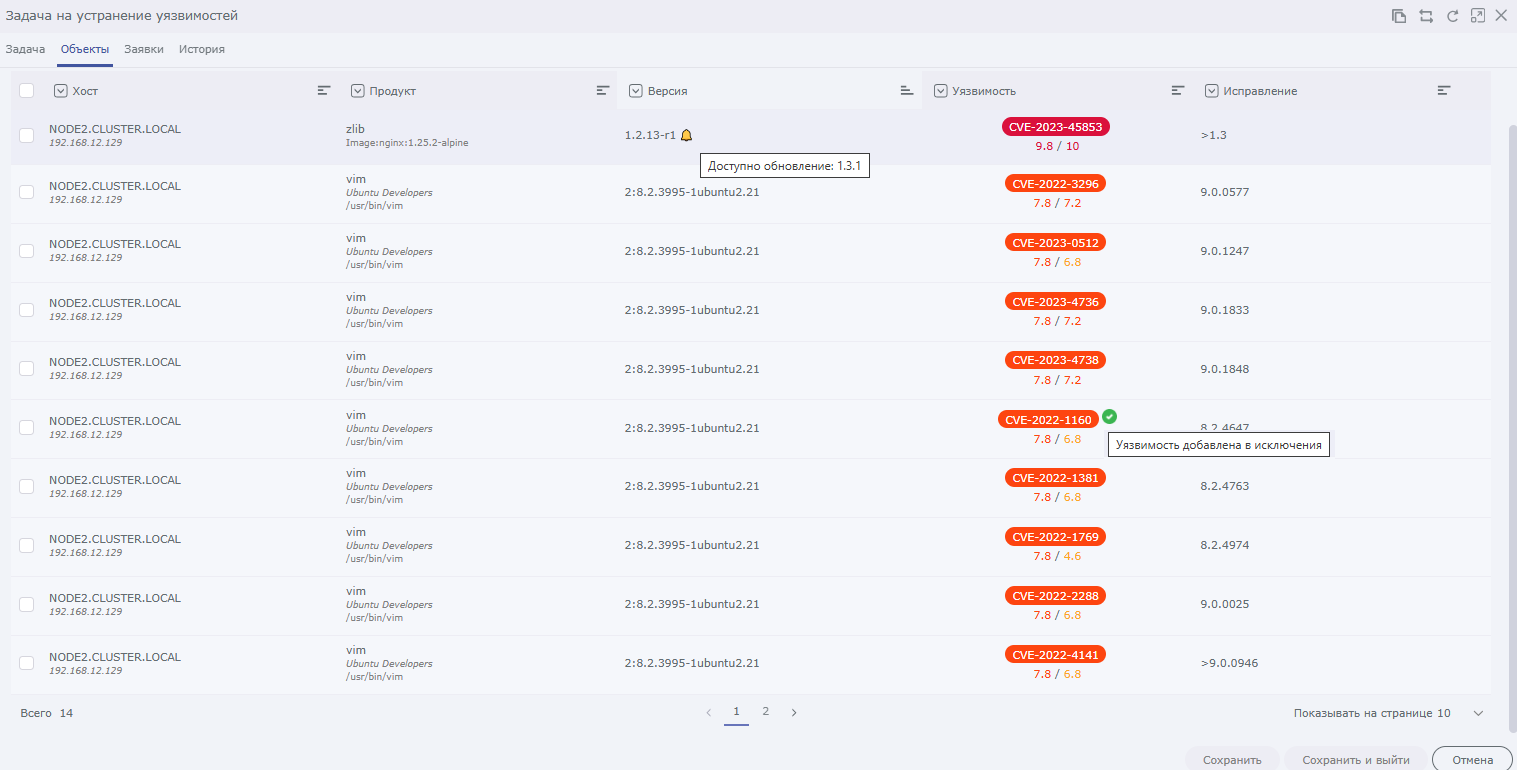

В создаваемых задачах по устранению представлена полная информация по объектам устранения, обнаруженным уязвимостям, их критичности и иным характеристикам. Задачи на устранение уязвимостей могут не только создаваться внутри Security Vision, но и автоматически передавать информацию во внешние Service Desk / ITSM системы (Naumen SD, Jira OTRS, Redmine и др.) с последующим автоматическим отслеживанием статусов выполнения по всем поставленным задачам.

Отдельно стоит отметить встроенный в продукт механизм подтверждений задач. Если задача была выполнена, то это не является ее финальным статусом. При последующих сканированиях система автоматически будет проверять, действительно ли все из указанного в задаче было устранено. Если все устранено – система переведет задачу в статус «Подтверждена». Но если что-то из уязвимостей осталось не устраненным, система вернет задачу в работу и проставит флаг, что задача не была решена.

При устранении уязвимостей можно пользоваться механизмом автоматического «патчинга» - по нажатию на кнопку или полностью автоматически система может выполнить обновление уязвимого ПО до актуальной версии. Также доступны настройки по автоматическому «откату» изменений в случае их неуспешного применения.

В рамках процедуры устранения также предусмотрена возможность добавлять уязвимости в исключения, что позволяет удалять их из статистики и не создавать в отношении них задачи на устранение в рамках будущих процедур сканирования.