Количество и сложность автоматизированных сетевых атак в последние годы постоянно растут. Помимо DDoS всё чаще встречаются злонамеренный парсинг и сканирование контента веб-ресурсов, кражи аккаунтов, атаки на бизнес-логику и API мобильных приложений. Решения Servicepipe нацелены на борьбу с активностью вредоносных ботов, а также на защиту от DDoS-атак на сетевом и прикладном уровнях.

- Введение

- Привычные способы защиты от вредоносных ботов и DDoS-атак

- Современный подход к защите с Servicepipe Cybert

- Для каких задач актуальна технология Servicepipe Cybert

- Варианты интеграции и использования Servicepipe Cybert

- Выводы

Введение

Автоматизированные сканеры и боты широко применяются в интернете для решения различных задач. Без них, например, невозможно обеспечивать работу ключевых онлайн-ресурсов, таких как поисковые системы. Но автоматизацию применяют и злоумышленники, которые объединяют боты в подконтрольные сети — ботнеты. Ботнеты состоят из вредоносных ботов, работающих на взломанных устройствах с доступом в интернет. Проблема ботнетов постоянно усугубляется растущим количеством дешёвых устройств интернета вещей (Internet of Things, IoT), значительная часть которых имеет слабую защиту, уязвима к неавторизованному доступу, взлому и подбору паролей. Это сильно упрощает создание масштабных бот-сетей, состоящих из сотен тысяч элементов. Целями атак со стороны ботнетов могут быть как веб-сайты или API отдельных приложений, так и вся ИТ-инфраструктура крупных операторов связи и дата-центров. Приведём примеры часто встречающихся вредоносных действий ботов:

- DoS- и DDoS-атаки (отказ в обслуживании).

- Кража логинов / паролей.

- Сбор контактной информации для спам-рассылок.

- Копирование информации или контента.

- Сбор данных о ценообразовании для мошеннических таргетированных рекламных рассылок.

- Сканирование и эксплуатация уязвимостей веб-приложений.

- Скупка ограниченных в количестве товаров или билетов в обход реальных клиентов для последующей перепродажи.

- Массовые регистрации аккаунтов для получения приветственных бонусов и дальнейшего фрода.

- Создание фиктивных запросов на регистрацию или восстановление пароля для финансовых атак через рост затрат на отправку SMS.

- Перегрузка колл-центров запросами обратных звонков.

- Ложные заказы или бронирование товаров.

- Мошенничество на переходах с рекламы (кликфрод) и накрутка ботов с короткими сессиями посещения для SEO-пессимизации вебсайтов.

Согласно данным компании Imperva за 2021 год, почти треть трафика в интернете — результат активности вредоносных ботов, ежегодно эта доля растёт. До трети вычислительной мощности оборудования и пропускной способности каналов связи уходит на обслуживание нелегитимных запросов.

Рекорды мощности и продолжительности DDoS-атак регулярно обновляются. Например, недавно Akamai рассказала о крупнейшей DDoS-атаке в Европе — 853,7 Гбит/с. Пострадали от аномальных нагрузок и ресурсы российских компаний, хотя, как показал наш анализ в статье «Развенчиваем мифы: DDoS-атаки в первом квартале 2022 г. были аномально сильными», масштаб проблемы всё же преувеличен.

Вредоносные боты возможно условно разделить на четыре вида:

- Простые — выполняют автоматизированные подключения с ограниченного количества IP-адресов, явно собирают информацию, не пытаясь замаскироваться.

- Средней сложности — выдают свои запросы за браузерные и выполняют скрипты, маскируясь под пользователей с помощью изменённых значений User-Agent. При неудачной атаке не развивают её и не подстраиваются под особенности защиты.

- Продвинутые — максимально маскируются под реального пользователя, в том числе применяют эмуляции или полноценные браузеры. Невысокая частота запросов и большое количество используемых IP-адресов помогают им смешиваться с легитимными пользователями, снижая вероятность обнаружения средствами защиты и не вызывая всплесков вредоносной активности в общем трафике. Активны продолжительное время и крайне трудны в обнаружении.

Рисунок 1. Аналитика по вредоносным ботам за 2021 год

Год назад мы обсуждали технологии защиты веб-сайтов от вредоносных ботов на одном из эфиров AM Live. Материал поможет сориентироваться в том, какие средства защиты веб-сайтов от ботов представлены сейчас на отечественном рынке. Чуть позже мы проанализировали мировой и российский рынки систем защиты от вредоносных ботов и подготовили соответствующий обзор.

Servicepipe с 2016 года предоставляет услуги по информационной безопасности, в частности — по защите высоконагруженных веб-сервисов от ботов и DoS- / DDoS-атак. Компания помогает более чем 200 клиентам: дата-центрам, финансовым организациям, электронным торговым площадкам, ретейлерам, операторам связи, СМИ и транспортным агрегаторам. Для защиты своих клиентов от массированных DDoS-атак Servicepipe использует географически распределённую платформу очистки трафика. C 2021 года является резидентом «Сколково».

На этапе становления компания предоставляла услуги защиты провайдерам связи и дата-центрам на базе технологий ведущих производителей. В настоящее время Servicepipe полностью перешла на собственные технологии и занимается развитием своих продуктов по безопасности. Услуги предоставляются как в виде облачных сервисов, так и по гибридной схеме — с установкой компонентов системы защиты внутри ИТ-инфраструктуры клиента. Кроме этого возможны полностью локальные инсталляции — установка ПО или готового программно-аппаратного комплекса, представляющего собой полноценную ноду платформы Servicepipe, внутри инфраструктуры компании. Схема «on-premise» позволяет заказчику самостоятельно контролировать параметры фильтрации, не проксируя трафик на сторону.

Привычные способы защиты от вредоносных ботов и DDoS-атак

Для защиты от нелегитимных запросов используется ряд технических средств и методов противодействия, комплексно или по отдельности:

- CAPTCHA. Самый распространённый способ борьбы с ботами в веб-приложениях, когда с помощью набора символов или картинок, сформированных специальным способом, осуществляют проверку легитимности запроса к ресурсу. CAPTCHA является одной из форм теста Тьюринга и используется для того, чтобы отличить машину от человека. К сожалению, этот способ помогает в борьбе только с простыми ботами и имеет ряд существенных недостатков. Часто пользователи отказываются проходить проверку CAPTCHA, когда не удаётся легко распознать набор символов или найти необходимые объекты на изображениях. Это — одна из причин ухода пользователей к конкурентам. Также проверку CAPTCHA невозможно использовать при защите API мобильных приложений, она работает только для браузеров.

- Репутационные базы и лимиты с привязкой к IP-адресам. Способ заключается в установке ограничений на частоту выполнения действий, ведении чёрных списков и репутационных баз, в которых используется привязка к IP-адресам источников трафика. Сегодня для работы с веб-сайтами в основном применяются мобильные устройства, доступ в интернет для которых предоставляют сотовые операторы или сети Wi-Fi. За одним IP-адресом могут скрываться десятки пассажиров вагона метрополитена, сотни пользователей публичной беспроводной сети в аэропорту или тысячи абонентов оператора сотовой связи. Любые ограничения с привязкой к IP-адресам неизбежно ведут к блокировкам реальных пользователей, потере аудитории и, как следствие, прямым убыткам. Ложные блокировки ухудшают пользовательские впечатления и снижают лояльность клиента.

- Поведенческий анализ. Всё чаще в СЗИ для защиты ресурсов от передовых угроз изучают последовательности пользовательских действий и сравнивают их с заданной легитимной моделью поведения. Такая защита намеренно пропускает некоторое количество запросов, необходимых для анализа и сравнения. Запросы продвинутых ботов, последовательность действий которого малоотличима от активности настоящего пользователя, будут выявлены не сразу. Даже в случае успешной блокировки у бота есть возможность выполнить необходимое для атаки количество целевых действий. В таких случаях поведенческий анализ малоэффективен, а злоумышленники достигают своих целей.

- WAF. Решения класса WAF (Web Application Firewall) — это специализированные средства защиты от внешних угроз для веб-приложений. Они предназначены для предотвращения попыток эксплуатации уязвимостей в коде или бизнес-логике, в результате использования которых можно получить несанкционированный доступ к закрытым данным. WAF опираются на статически заданные шаблоны вредоносных запросов (сигнатуры) и дополнительно могут использовать указанные выше методы — от CAPTCHA до поведенческого анализа. Для фильтрации запросов, которые могут представлять угрозу, их содержимое в режиме настоящего времени анализируется на предмет совпадения с базой известных вредоносных сигнатур. Анализ позволяет выявить даже единичные атакующие запросы, но требует значительных вычислительных ресурсов.

Современный подход к защите с Servicepipe Cybert

Технология Servicepipe способна выявлять и блокировать даже единичные запросы усовершенствованных ботов. Точность срабатывания достигается за счёт комплексного анализа различных факторов, которые возможно описать следующими категориями:

- Технические факторы.

- Статистические факторы.

- Машинное обучение.

- Поведенческий постанализ.

Сочетание полностью автоматизированных алгоритмов детектирования, высокой производительности при больших нагрузках, многолетнего опыта и применения машинного обучения позволяет отличить (и заблокировать) бот-запросы от критически важного для бизнеса трафика пользователей. Cybert защищает от DDoS-атак, парсинга, кражи аккаунтов, сбора данных конкурентами, сканирования и эксплуатации уязвимостей, спама, атак на бизнес-логику и неправомерного использования веб-сайтов и мобильных API.

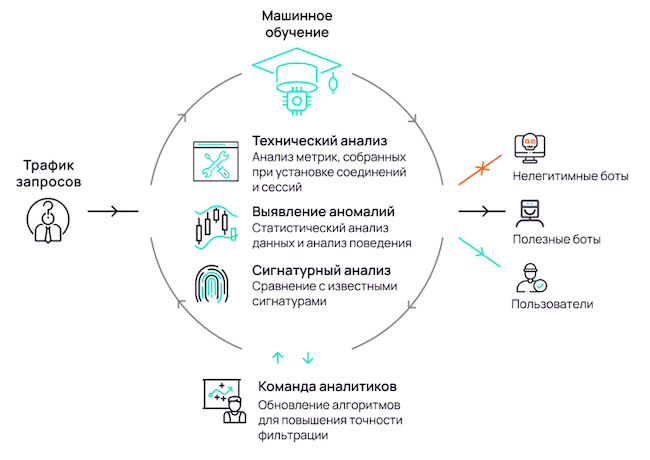

Рисунок 2. Концептуальная схема анализа запросов на легитимность с помощью технологии Servicepipe Cybert

Процесс принятия решения можно представить следующим образом:

- Трафик, поступающий на ресурс, постоянно анализируется на наличие статистических аномалий.

- При получении очередного запроса проводится его базовый технический анализ.

- Если запрос является не первым в наблюдаемом интервале времени, анализируются поведенческие факторы.

- Запрос сопоставляется с сигнатурами, актуальными для ресурса в данный момент — могут учитываться как совпадение, так и «близость».

- Полученная информация комбинируется в вектор факторов, на основе которого вычисляется легитимность запроса. Процесс принятия решения оптимизирован под высокие нагрузки: применяется многоуровневое кеширование, при этом принятие негативного решения происходит как можно раньше для фильтрации основной части паразитной нагрузки массовой атаки. Сомнительный запрос дополнительно проверяется с помощью JavaScript-сценария, который тестирует стек JS браузера и соответствие другим характеристикам.

При этом статистические факторы не являются основой для принятия решения, а сигнатурные — генерируются автоматически, т. е. не являются статической частью конфигурации защиты. Для анализа совокупности данных применяется машинное обучение, а для калибровки точности срабатывания — дополнительный контроль со стороны выделенной команды аналитиков.

Рисунок 3. Пример дашборда аналитики трафика по входящим и исходящим запросам

Для каких задач актуальна технология Servicepipe Cybert

SP Cybert выявляет и блокирует все угрозы из списков OWASP Top 10 и Automated Threats for Web Applications, включая подстановку учётных данных (Credential Stuffing), извлечение веб-данных (Web Scraping), кардинг, захват учётных записей (Account Takeover) и сканирование на уязвимости. При этом используются многофакторные методы анализа, современные математические модели и машинное обучение, что позволяет с высокой точностью выявлять и блокировать запросы ботов. Функционирование веб-сервисов продолжается без изменений в коде и проверок CAPTCHA (может быть включена опционально), которые были бы видны легитимным пользователям и вмешивались бы в их работу.

Фильтрация ботов не влияет на SEO за счёт поддержки обновляемого глобального белого списка полезных ботов (поиск, социальные сети и пр.). Решение позволяет соответствовать требованиям PCI DSS за счёт того, что полноценная блокировка DDoS-атак и ботов происходит без передачи SSL-сертификата. Сервис поддерживает все современные стандарты, включая IPv6, WebSocket, HTTP 2.0, позволяет вести собственные белые и чёрные списки, комплексно защищая веб-приложения от DDoS-атак без блокировок источников по IP-адресам.

В дополнение к основному сценарию применения решение косвенно улучшает работу веб-сервиса. К примеру, фильтрация паразитных запросов снижает нагрузку на приложение и веб-серверы, оптимизирует и повышает эффективность использования ИТ-ресурсов.

Варианты интеграции и использования Servicepipe Cybert

Ниже представлены различные сценарии внедрения решений Servicepipe в зависимости от потребностей в защите и профиля злоумышленника.

Схема Protected cloud proxy с раскрытием SSL-сертификатов

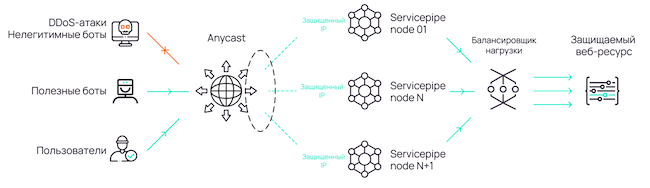

Наиболее распространённым и удобным методом интеграции является подключение к единой эшелонированной платформе Servicepipe через проксирование трафика защищаемого веб-ресурса.

Рисунок 4. Вариант интеграции Protected cloud proxy

Это — рекомендуемый для большинства случаев метод подключения, при котором реагирование на атаку происходит в автоматическом режиме, что позволяет мгновенно блокировать поступающие нежелательные запросы. Поддерживаются все современные стандарты работы HTTPS, включая HTTP/2 и WebSocket. Дополнительно возможны оптимизация скорости работы приложения, распределённое кеширование и доставка статического контента приложений средствами CDN.

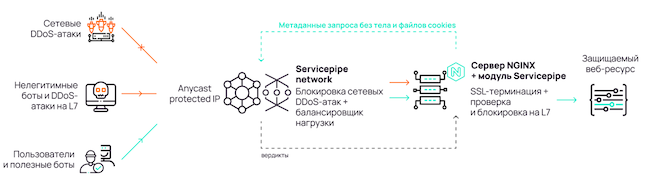

Интеграция модуля NGINX — схема без раскрытия SSL-сертификатов

Servicepipe Cybert может быть развёрнут по гибридной схеме — в виде модуля для веб-сервера NGINX, с использованием вычислительных мощностей клиента. Данный способ интеграции необходим, когда требуется исключить передачу SSL-сертификата для работы алгоритмов определения нежелательных ботов и встроить полноценную защиту в существующую ИТ-инфраструктуру.

В отличие от других систем, построенных на анализе логов веб-сервера, схема с модулем позволяет блокировать любые, даже единичные ботовые запросы до момента их обработки. Это исключает риск выхода приложения из строя вследствие успешной объёмной атаки или атаки продвинутыми ботами.

Рисунок 5. Вариант интеграции «Модуль NGINX»

Модуль может быть развёрнут без проксирования трафика через сеть Servicepipe. Это позволяет сохранить под собственным контролем и управлением сетевые маршруты, по которым пользователи обращаются к защищаемому ресурсу, однако для отражения DDoS-атак требуется серьёзный запас ёмкости каналов доступа в интернет и вычислительных ресурсов.

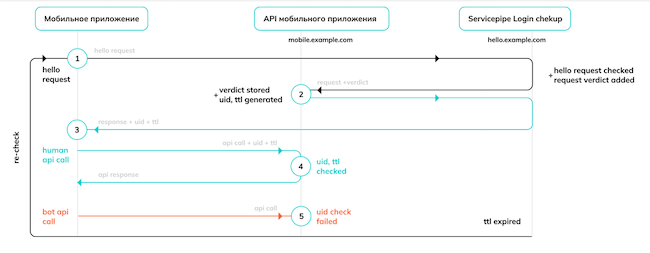

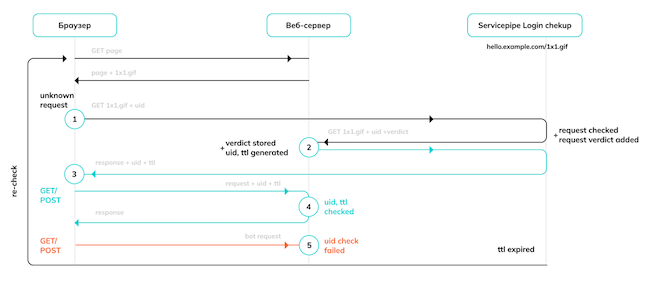

Схема «Login Protection» для защиты API мобильных приложений

В случае если первые два способа интеграции по каким-то причинам невозможны или требуется исключительно защита механизмов авторизации, может быть реализована интеграция по схеме «Login Protection» — с помощью проксирования части вызовов API мобильного приложения через платформу Servicepipe, их проверки и обработки результатов на бэкенде мобильного приложения. Последнее работает с двумя IP-адресами или доменными именами — мобильного API (mobile.example.com) и платформы проверки Servicepipe (hello.example.com).

Рисунок 6. Механизм защиты по схеме «Login Protection» для API мобильных приложений

Схема позволяет реализовать защиту от нежелательных ботов и угроз из списка OWASP Automated Threats, включая низкочастотные и распределённые атаки усовершенствованных ботов на бизнес-логику.

Схема «Login Protection» для защиты веб-сайтов

Для защиты отдельных страниц веб-сайтов может быть использована схема во многом аналогичная предыдущей. Механизм реализуется путём проксирования запросов через платформу Servicepipe, их проверки и обработки результатов на бэкенде.

Рисунок 7. Механизм защиты по схеме «Login Protection» для веб-сайтов

Выводы

Российский рынок услуг по защите от внешних угроз может предложить эффективные решения и закрыть потребности в борьбе с подобными угрозами. Одним из поставщиков таких решений является компания Servicepipe — разработчик собственных технологий защиты от вредоносных ботов и автоматизированной активности злоумышленников. С развитием интернета вещей, ростом количества IoT-устройств и эволюцией сетевых угроз, нацеленных на ИТ-инфраструктуру, атаки вида DoS / DDoS будут одними из самых популярных ещё долгое время.

Не стоит забывать и об организации грамотного процесса управления уязвимостями: качественно выстроенный патч-менеджмент помогает заблаговременно защититься от повсеместных угроз, а оперативное реагирование на информацию о новых угрозах снижает риск возможного взлома.