Технология строгой аутентификации FIDO поддерживается большинством современных браузеров и популярными социальными сетями, однако в бизнес-сфере она пока не получила широкого распространения. SafeNet Trusted Access обеспечивает возможность FIDO-аутентификации для веб-приложений, которые напрямую не поддерживают этот стандарт.

- Введение

- Базовые принципы работы технологии FIDO

- Функциональные возможности SafeNet Trusted Access

- Функциональные возможности аппаратных токенов SafeNet eToken FIDO и SafeNet IDPrime 3940 FIDO

- Лицензирование SafeNet Trusted Access

- Практика использования ПАК на базе FIDO-токенов и SafeNet Trusted Access для безопасной аутентификации

- Выводы

Введение

Рост темпов развития информационных технологий, проникновение их во все аспекты ведения бизнеса, производственных процессов и обычной жизни открыли новые виды проблем и угроз в сфере информационной безопасности. Одна из них — высокая зависимость безопасности частных лиц и предприятий от паролей. По оценке исследователей, средний онлайн-пользователь сейчас имеет более 90 аккаунтов, требующих защиты паролем. В идеале, для каждой такой учётной записи должен быть использован уникальный, длинный и сложный пароль, однако на деле подобная ситуация встречается весьма нечасто. На сегодняшний день более 200 млн аккаунтов используют в качестве пароля последовательности цифр «12345», «123456», «12345678» или «123456789», а ещё 40 млн — слова «password» и «qwerty».

К тому же люди склонны применять один и тот же код доступа для разных аккаунтов, что только усугубляет проблему. Актуальный ландшафт угроз показывает, что основные риски утечки важной информации сейчас связаны именно с паролями, а не с эксплуатацией уязвимостей и другими факторами. Именно поэтому ключевые усилия по обеспечению информационной безопасности в этой сфере сегодня сосредоточены на внедрении беспарольных методов аутентификации, а также на разработке надёжных двух- и многофакторных средств подтверждения легитимности соединения.

Одним из центров сосредоточения усилий в области создания методов безопасного подключения к онлайн-ресурсам является альянс FIDO — некоммерческая организация, специализирующаяся на разработке стандартов взаимодействия с устройствами строгой аутентификации. Речь идёт о USB-токенах, смарт-картах и других аппаратных средствах. Целью FIDO является отказ от классических паролей и переход к беспарольной аутентификации. В альянс входят разработчики ОС, глобальных сервисов, платёжных систем, браузеров, виртуальных сред, производители аппаратных платформ и другие представители ИТ-индустрии. Поддержка таких гигантов, как Microsoft, Google, Amazon, Intel и Samsung, даёт основания предполагать, что разработанные альянсом стандарты уже в ближайшее время получат широкое распространение в мире.

Несмотря на универсальность предлагаемых FIDO методов, на сегодняшний день они считаются технологией более ориентированной на конечных пользователей, нежели на корпоративный рынок. Действительно, FIDO-аутентификацию сегодня поддерживают Gmail, Windows и Facebook (социальная сеть, признанная в России экстремистской), в то время как многие бизнес-приложения ещё не готовы предоставить своим клиентам такую возможность. Исправить ситуацию и обеспечить корпоративных пользователей безопасной аутентификацией с использованием строгих аппаратных методов призван комплекс для корпоративной беспарольной аутентификации по стандартам FIDO на базе аппаратных токенов и облачной службы SafeNet Trusted Access компании Thales.

Базовые принципы работы технологии FIDO

Можно сказать, что стандарты FIDO представляют собой несколько упрощённую технологию Public Key Infrastructure (PKI), в которой классические удостоверяющие центры заменены специализированными реестрами, хранящимися на стороне сервисов, к которым выполняется подключение. Аутентификатор, принадлежащий пользователю, генерирует ключевую пару, публичный ключ из которой регистрируется на веб-портале, в приложении или ином сервисе. При последующей аутентификации сервис отправляет пользователю «challenge» — случайную величину, зашифрованную при помощи публичного ключа. Пользователь при помощи аутентификатора и хранящегося в нём закрытого ключа расшифровывает запрос сервиса и отправляет ему подписанный ответ. Таким образом целевая система получает однозначное подтверждение, что доступ к ней пытается получить легитимный, зарегистрированный пользователь.

Рисунок 1. Схема работы аутентификации FIDO

Для упрощения разработки механизмов аутентификации и работы реестров, хранящихся на стороне целевых сервисов, создан механизм резидентных ключей. Как мы помним, при регистрации в сервисе аутентификатор формирует ключевую пару. Если при этом записать в ключ некие метаданные, однозначно идентифицирующие сервис, то их можно использовать для быстрого поиска ключа. В связи с ограниченным объёмом памяти FIDO-токенов на них можно хранить в среднем 8–10 резидентных ключей.

Альянс FIDO разработал спецификацию WebAuthn, описывающую взаимодействие пользовательского хоста с целевым приложением или сервисом. Этот стандарт поддержали производители всех основных браузеров — Google, Mozilla, Microsoft, Apple и Opera. Взаимодействие пользовательского хоста с аппаратным аутентификатором (USB-токеном, смарт-картой, мобильным телефоном со сканером отпечатков и т. п.) описывает спецификация Client to Authenticator Protocol (CTAP). Оба стандарта зарегистрированы и опубликованы альянсом World Wide Web Consortium (W3C).

Как мы уже упоминали, FIDO в данный момент более ориентирован на потребительский сегмент: до недавнего времени единственным работающим инструментом, поддерживающим эту технологию в бизнес-сфере, была сетевая авторизация Windows Hello for Business. Активация такой аутентификации выполняется в консоли Azure Active Directory, то есть организация должна иметь домен в облаке от Microsoft. «Чистый» FIDO на данный момент не поддерживается бизнес-средствами для организации VPN, сервисами цифровой подписи и почтовыми порталами.

SafeNet Trusted Access — это универсальный продукт для управления доступом, и FIDO-аутентификация — лишь одна из его функций, однако поддержка этой схемы позволяет значительно увеличить число сценариев использования FIDO в корпоративных системах. Поскольку технологию поддерживает Identity Provider, все интегрированные с ним приложения получают возможность использовать надёжную многофакторную аутентификацию с применением аппаратных средств.

Функциональные возможности SafeNet Trusted Access

SafeNet Trusted Access — это облачный сервис для управления доступом, способный работать как с веб-службами, так и с корпоративными приложениями через интегрированную платформу, которая поддерживает технологию единого входа (SSO), многофакторную аутентификацию и политики доступа на основе сценариев. Мы уже делали подробный обзор этого продукта, поэтому здесь перечислим лишь ключевые возможности сервиса.

Smart Single Sign-On (SSO)

Технология единого входа даёт пользователям возможность подключаться ко всем облачным приложениям с одним идентификатором, что позволяет эффективно управлять такими аспектами парольной защиты, как срок годности пароля, его сброс и восстановление, а также контролировать утечки ключей. SafeNet Trusted Access обрабатывает запросы пользователя на вход и обеспечивает интеллектуальное применение SSO на основе данных о предыдущих аутентификациях того же сеанса и требований политик для каждой попытки доступа. В зависимости от настройки политик пользователи могут использовать одну аутентификацию для доступа ко всем своим облачным приложениям или выполнять вход в каждую целевую систему отдельно.

Надёжная многофакторная аутентификация (MFA)

SafeNet Trusted Access поддерживает многочисленные методы проверки подлинности подключения и позволяет использовать схемы аутентификации, которые уже развёрнуты в организации. Поддержка спецификаций FIDO 2 даёт возможность применять дополнительные аппаратные токены с контролем действий пользователя в качестве второго и третьего факторов, что ещё больше повышает надёжность аутентификации.

Гибкие политики доступа на основе сценариев

Система предлагает гибкое управление доступом с помощью простого в использовании механизма, который даёт клиентам возможность в режиме реального времени контролировать наложения политик на уровне отдельных пользователей, групп или приложений. Механизм политик поддерживает широкий спектр методов аутентификации, включая уже развёрнутые в организации схемы, что позволяет организациям использовать для защиты облачных и веб-сервисов свои текущие инвестиции.

Быстрое развёртывание и масштабируемость

Поскольку SafeNet Trusted Access представляет собой облачную службу, её можно быстро развернуть и легко масштабировать в соответствии с потребностями компании. Можно добавлять десятки и сотни пользователей и разделять их на группы по странам, чтобы применять географический контроль соответствия.

SafeNet Trusted Access сочетает в себе функции трёх типов ИБ-систем: управления доступом и учётными данными пользователей (IAM), единого входа (SSO) и многофакторной аутентификации (MFA). В последней части сервис повторяет и расширяет возможности SafeNet Authentication Service. SafeNet Trusted Access поддерживает те же методы проверки подлинности пользователя, тот же набор аппаратных и программных генераторов OTP и те же технологии интеграции с защищаемыми приложениями. Постоянно пополняемая библиотека шаблонов интеграции позволяет с лёгкостью подключать сервис к сотням веб-приложений.

Среди основных функций SafeNet Trusted Access стоит отметить:

- Быстрый и простой доступ к облаку с помощью Smart Single Sign-On.

- Единый интерфейс для централизованного управления доступом пользователей.

- Детализированные политики доступа.

- Возможность мониторинга всех событий доступа.

- Организацию ограниченного доступа к корпоративным системам для партнёров и подрядчиков.

SafeNet Trusted Access поддерживает следующие операционные системы:

- Windows Server 2012 / 2012 R2 / 2016 / 2019,

- Windows 7 / 8 / 8.1 / 10 / 11,

- Linux,

- macOS.

Система работает с учётными записями баз данных Microsoft SQL Server, MySQL, Oracle, PostgreSQL, имеет настроенные схемы для служб каталогов LDAP, Active Directory, Novell eDirectory 8.x, SunOne 5.х.

Перечень поддерживаемых методов аутентификации:

- Статические пароли.

- Kerberos (Active Directory и др.).

- Электронные ключи PKI.

- OTP через SMS.

- OTP по электронной почте.

- Аппаратные токены OTP.

- Графические аутентификаторы (GrIDsure).

- MobilePASS+.

- Google Authenticator.

- Биометрия.

Аутентификация по стандартам FIDO присутствует в системе начиная с сервис-пака от 25.10.2021.

Функциональные возможности аппаратных токенов SafeNet eToken FIDO и SafeNet IDPrime 3940 FIDO

Комплекс для корпоративной беспарольной аутентификации SafeNet Trusted Access компании Thales предлагает пользователям в качестве средств строгой аутентификации как классические аппаратные USB-токены SafeNet eToken FIDO, так и смарт-карты SafeNet IDPrime 3940 FIDO.

SafeNet eToken FIDO представляет собой компактное USB-устройство с контролем вскрытия и функцией обнаружения присутствия, которая представляет собой третий фактор аутентификации — наряду с наличием самого физического токена и известного только пользователю PIN-кода.

Смарт-карта от SafeNet имеет гибридную архитектуру: благодаря встроенному чипу она может использоваться для целей PKI или электронной подписи, а бесконтактный интерфейс решает задачи аутентификации по FIDO.

Рисунок 2. USB-токен SafeNet eToken FIDO

Смарт-карта SafeNet IDPrime 3940 FIDO разработана для приложений на основе PKI и поставляется вместе с мини-драйвером, который обеспечивает беспроблемную интеграцию в существующие системы, в том числе встроенную поддержку сред Microsoft без какого-либо промежуточного ПО. Поддерживая связь как через контактный интерфейс, так и через бесконтактный (ISO 14443), эта смарт-карта также совместима с некоторыми NFC-сканерами.

SafeNet IDPrime 3940 FIDO имеет сертификацию CC EAL5+ / PP для Java-платформ и сертификацию CC EAL5+ / PP QSCD для сочетания Java-платформы с PKI-апплетом. SafeNet IDPrime 3940 сертифицирована Национальным агентством кибербезопасности Франции, а также соответствует регламенту eIDAS в отношении приложений электронной подписи и электронной печати. Кроме того, SafeNet IDPrime 3940 FIDO поддерживает стандарты FIDO 2.0 и U2F.

Рисунок 3. Гибридная карта SafeNet IDPrime 3940 FIDO

Комбинированная смарт-карта PKI / FIDO поможет организации обеспечить безопасную аутентификацию в период перехода на облачные технологии и защищённый доступ в гибридные среды. FIDO-токены предоставляют сотрудникам компании безопасный и простой доступ в операционные системы, облачные приложения и сетевые домены без необходимости запоминать пароли, что существенно снижает риск компрометации учётной записи. Кроме того, предлагаемое решение позволяет не отказываться от существующей схемы PKI-аутентификации.

Лицензирование SafeNet Trusted Access

SafeNet Trusted Access является облачным сервисом с доступом по подписке. Система имеет три типа тарифных планов: базовый, стандартный и премиальный. Поддержка работы с FIDO присутствует в двух последних.

Перечислим ключевые характеристики типов подписок SafeNet Trusted Access.

План STA Basic поддерживает основные методы аутентификации, включая учётные записи Active Directory, SMS, пуш-уведомления и другие. Панель управления отображает информацию об успешных, неудачных и отклонённых попытках доступа. Система предоставляет базовые возможности SSO и позволяет применять политики доступа к пользователям и группам.

План STA в дополнение к возможностям базового поддерживает аутентификацию FIDO, Kerberos и переадресацию на внешнего провайдера доступа. Панель управления предоставляет расширенные аналитические разрезы, включая выявление рисков при использовании MobilePASS+. По этому тарифному плану доступны пользовательский портал самообслуживания и интеллектуальные возможности SSO.

План STA Premium в дополнение к возможностям стандартного обладает функцией аутентификации на основе сертификата безопасности.

Подробнее с условиями тарифных планов можно ознакомиться на сайте Thales.

Практика использования ПАК на базе FIDO-токенов и SafeNet Trusted Access для безопасной аутентификации

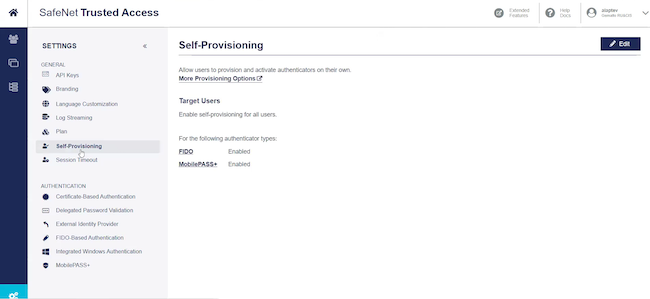

Активация работы с FIDO-аутентификаторами в SafeNet Trusted Access происходит в разделе настроек («Settings» → «Authentication» → «FIDO-Based Authentication»), а также в секции управления самостоятельной регистрацией («Self-Provisioning»). После включения этих опций у администратора системы появляется возможность конструировать политики доступа к приложениям с использованием FIDO.

Рисунок 4. Активация возможности FIDO-аутентификации в SafeNet Trusted Access

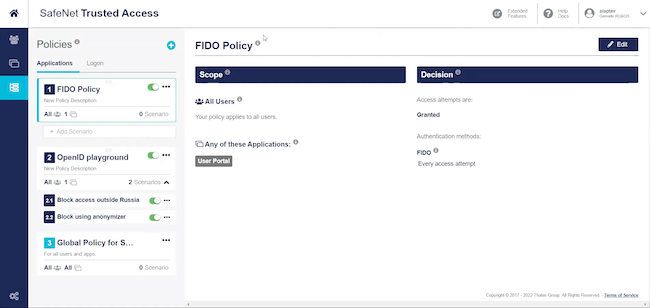

Политики доступа задаются в разделе «Policies» и позволяют выбрать приложение или группу приложений, на которые они распространяются, а также указать конкретных пользователей, к которым они применимы. Возможность группировки пользователей в целях применения к ним политик зависит от тарифного плана, приобретённого заказчиком сервиса.

Рисунок 5. Раздел «Policies» системы SafeNet Trusted Access

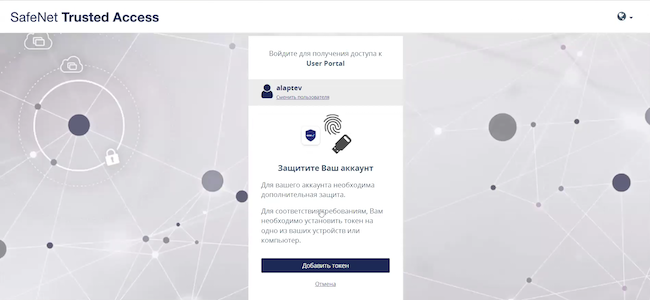

При первом обращении к порталу самообслуживания, после включения соответствующих политик, SafeNet Trusted Access предложит пользователю зарегистрировать FIDO-токен. Процедура потребует ввода кода подтверждения, который будет отправлен на электронную почту, связанную с аккаунтом пользователя в SafeNet Trusted Access.

Рисунок 6. Процесс регистрации нового токена на пользовательском портале

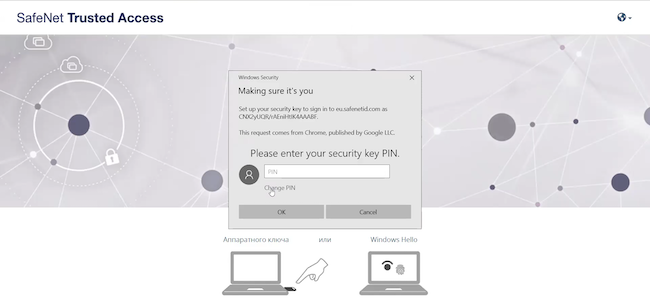

После этого пользователю будет предложено выбрать тип токена. Это может быть аппаратный ключ любого производителя, Windows Hello или мобильное приложение SafeNet MobilePASS+. При выборе внешнего аппаратного токена необходимо подключить его к компьютеру, а также задать PIN-код. Важным элементом регистрации, а впоследствии — и аутентификации является дополнительное действие пользователя — третий фактор, в качестве которого выступает прикосновение к токену.

Рисунок 7. Присвоение PIN-кода аппаратному токену

На финальном этапе регистрации токену присваивается имя, которое будет отображаться в последующих диалогах с системой.

После того как профиль пользователя будет связан с токеном, последний начнёт использоваться при аутентификации в соответствии с настройками политик SafeNet Trusted Access. Привязка FIDO-токена делается один раз и может быть использована для всех приложений, интегрированных в SafeNet Trusted Access и допускающих применение внешнего менеджера аутентификации.

Токены не требуют предварительного конфигурирования: сразу «из коробки» их можно использовать для безопасной аутентификации как через SafeNet Trusted Access, так и в других службах, поддерживающих FIDO — например, персональных аккаунтах Google или социальных сетях.

Выводы

Стандарты безопасной аутентификации FIDO приобретают особую актуальность на фоне роста числа кибератак, осуществляемых через взлом или похищение учётных записей бизнес-пользователей. Парольная защита несёт ряд существенных рисков (слишком простые и повторяющиеся пароли, передача учётных данных, аккаунты временного доступа), минимизировать которые сложно, а в ряде случаев — невозможно. В таких условиях наиболее перспективным способом обеспечения безопасности в сфере аутентификации и доступа будет отказ от использования паролей в пользу более строгих технологий многофакторной аутентификации.

Аппаратно-программный комплекс компании Thales представляет собой наглядную реализацию принципов беспарольной аутентификации на базе спецификаций FIDO, одобренных альянсом W3C. До недавнего времени число сценариев применения этой технологии в бизнесе исчислялось единицами, хотя на потребительском уровне FIDO использовалась весьма широко. Продукты компании Thales существенно расширили количество систем, к которым можно безопасно подключиться с использованием FIDO и аппаратных токенов. Компания, по сути, стала первопроходцем, визионером технологии в бизнес-среде.

Добавление поддержки FIDO в SafeNet Trusted Access Identity Manager, а также выпуск токенов SafeNet eToken FIDO и смарт-карт SafeNet IDPrime 3940 FIDO позволил компаниям получить безопасный, защищённый строгой аутентификацией доступ к десяткам приложений и сервисов. Теперь SafeNet Trusted Access — это не просто облачный сервис, реализующий технологию единого входа, а существенно повышающая безопасность подключения система с гибким управлением политиками доступа. Это позволяет в рамках одного пользовательского портала реализовать различные правила подключения для разных приложений и групп учётных записей.

К достоинствам такого подхода несомненно стоит отнести его высокую экономическую эффективность. Если затраты на локальные (on-premise) продукты могут окупиться только в крупных организациях, то тарифы облачного сервиса доступны и компаниям SMB-сектора.