Защита сетевой инфраструктуры от DNS-атак — важная задача, особенно сегодня, когда киберугрозы становятся всё более разнообразными. Соединим отечественный межсетевой экран нового поколения Ideco NGFW с облачным модулем DNS Protection от компании SkyDNS и посмотрим на эффективность такого решения.

Введение

Как известно, DNS отвечает за преобразование доменных имён в IP-адреса, чтобы трафик в сети правильно маршрутизировался. Злоумышленники могут использовать атаки на DNS для нарушения работы сети, перенаправления пользователей на вредоносные веб-сайты, а также для реализации различных техник взлома. Один из примеров — DNS-туннелирование, которое позволяет передавать информацию скрытно, используя DNS-протокол как альтернативный канал связи.

Для защиты от подобных атак требуется следить за безопасностью DNS-серверов, а также использовать специализированные инструменты и технологии. Среди них — межсетевые экраны нового поколения (NGFW) со своей или сторонней функциональностью по защите DNS. Они способны обнаруживать и блокировать вредоносный DNS-трафик, эффективно предотвращают атаки связанные с манипулированием DNS, обеспечивают защиту от фишинговых атак. Также эта функциональность позволяет бороться с автоматически генерируемыми доменными именами (DGA), с помощью которых злоумышленники обходят любые статические чёрные списки традиционных средств защиты информации.

Уход зарубежных вендоров создал вакуум на рынке. Однако такие ситуации стимулируют отечественных производителей быстро заполнять пробелы, предлагая инновационные и конкурентоспособные решения. Интеграция между NGFW от компании Ideco и DNS Protection от SkyDNS — пример того, как российские ИТ-компании демонстрируют готовность предлагать передовые решения, соответствующие высоким стандартам безопасности.

Совместное использование этих двух продуктов позволяет контролировать сетевой трафик, блокировать доступ ко вредоносным ресурсам и обнаруживать потенциальные угрозы на ранних стадиях. Давайте посмотрим, как можно обогатить NGFW новой функциональностью по защите от DNS-атак.

Настройка интеграции Ideco NGFW и SkyDNS

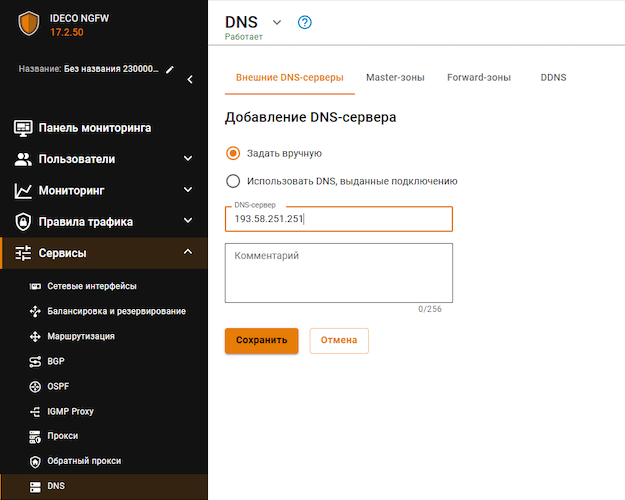

Начинаем процесс из интерфейса продукта Ideco NGFW. Необходимо зайти в раздел «Сервисы», выбрать подраздел «DNS Security» и добавить вручную новый внешний DNS-сервер на вкладке «Внешние DNS-серверы».

Рисунок 1. Добавление DNS-сервера SkyDNS

Если необходимо обеспечить обязательную фильтрацию через SkyDNS для всей сети, можно настроить запрет доступа к другим DNS-серверам путём активации параметра «Перехват пользовательских DNS-запросов». При этом будут блокироваться и DoH- / DoT-сервисы туннелирования DNS-трафика. Для настройки запрета прямого обращения к сайтам по IP-адресу необходимо перейти к разделу «Правила трафика» в левой панели и заполнить все поля, как показано на рисунке ниже.

Рисунок 2. Настройка запрета на прямое обращение к сайтам по IP-адресу

Для завершения настройки Ideco NGFW необходимо указать IP-адрес локального интерфейса Ideco NGFW в качестве единственного DNS-сервера в сетевых настройках на всех устройствах, которые необходимо защитить.

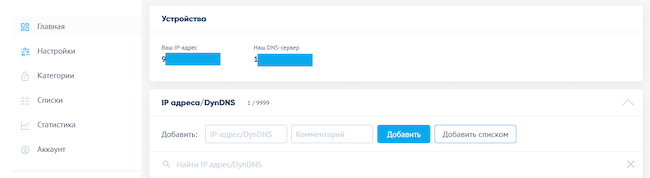

Со стороны SkyDNS набор действий минимален: в разделе «Настройки» следует указать статический белый IP-адрес Ideco NGFW или динамический DynDNS.

Рисунок 3. Настройка статического IP-адреса NGFW

Сценарии использования

Для оценки эффективности и надёжности защиты от DNS-атак при использовании DNS Protection от SkyDNS изучим следующие сценарии.

- Фильтрация по категориям и приложениям: оценка возможностей системы фильтрации для управления доступом к сайтам и приложениям в соответствии с выбранными категориями.

- Работа с запрещающими и разрешающими списками: проверка правильности обработки доменов в чёрных и белых списках, чтобы обеспечивался соответствующий уровень безопасности сети.

- Статистика: анализ журналов событий, отслеживание статистики по блокировкам и разрешениям запросов к DNS-серверам, а также регистрация работы пользователя в интерфейсе SkyDNS.

Фильтрация по категориям и приложениям

Фильтры SkyDNS позволяют создавать правила доступа на основе определённых категорий или приложений, что упрощает контроль использования сети и снижает риски для безопасности.

Ключевыми в DNS Protection от SkyDNS являются следующие категории:

- «Botnets & C2C» — ботнеты и центры управления вредоносными программами;

- «DGA» — алгоритмически генерируемые доменные имена;

- «Malware» — сайты, которые распространяют вредоносный код;

- «Запаркованные домены» — сайты без какого-либо контента, временно размещённые у регистратора доменов;

- «Phishing & Typosquatting» — имитационные сайты, вводящие пользователей в заблуждение;

- «Ransomware» — источники программ-вымогателей;

- «Cryptojacking» — тайная добыча криптовалют.

- «DNS-tunneling» — скрытые каналы связи между атакующим сервером и скомпрометированным устройством в сети;

- «Newly registered domains» — домены, зарегистрированные в последние 90 дней, могут применяться домены для фишинга, C2-инфраструктуры и распространения вредоносных программ.

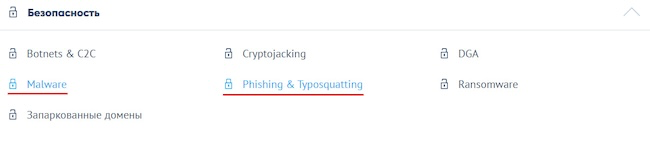

Проверим эффективность блокировки вредоносного контента на примере ограничения доступа к категориям «Malware» и «Phishing & Typosquatting», представленным в разделе «Безопасность».

Рисунок 4. Настройка блокировки категорий «Malware» и «Phishing & Typosquatting»

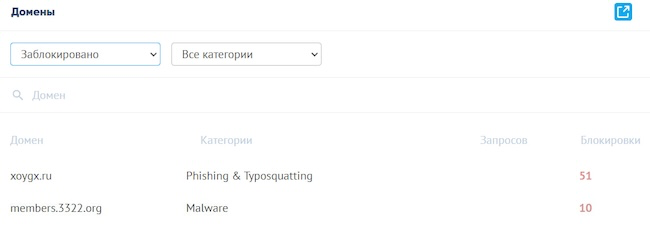

В качестве примеров возьмём два вредоносных домена, по одному из каждой категории.

Работу фильтрации подтвердят события блокировки запросов в разделе «Статистика» на вкладке «Домены». При проведении проверки наблюдаем, что все попытки доступа к выбранным доменам были успешно заблокированы, что подтверждает действенность фильтрации.

Рисунок 5. Блокировка вредоносного контента зафиксирована

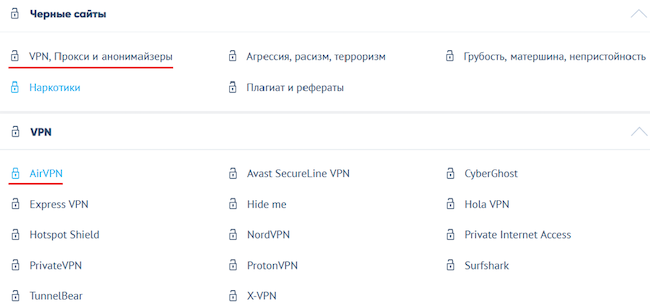

Для проверки блокировки определённых приложений разрешим доступ пользователей к доменам из категории «VPN, прокси и анонимайзеры» и параллельно запретим доступ к приложению AirVPN.

Рисунок 6. Снятие блокировки с категории и запрет приложения AirVPN

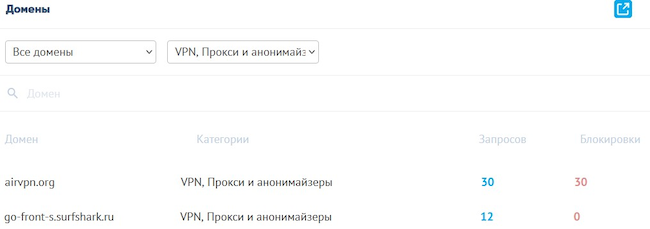

Проводим попытку доступа к доменным именам двух VPN-сервисов: AirVPN (запрещён) и Surfshark (не запрещён). В результате проверки видим на вкладке «Детальная статистика», что всё соответствует настроенным ранее правилам.

Рисунок 7. Статистика запросов и блокировок по выбранным доменным именам

Работа с запрещающими и разрешающими списками

С помощью разрешающих списков можно определить, с какими ресурсами пользователи будут вправе взаимодействовать. Это позволяет создавать политики доступа с учётом потребностей организации и предоставлять сотрудникам возможность применять необходимые для работы ресурсы.

Запрещающие списки, напротив, ограничивают доступ к определённым ресурсам, которые могут представлять угрозу для безопасности сети или содержать нежелательный контент. Это помогает повысить уровень безопасности сети и предотвратить доступ к вредоносным или небезопасным сайтам.

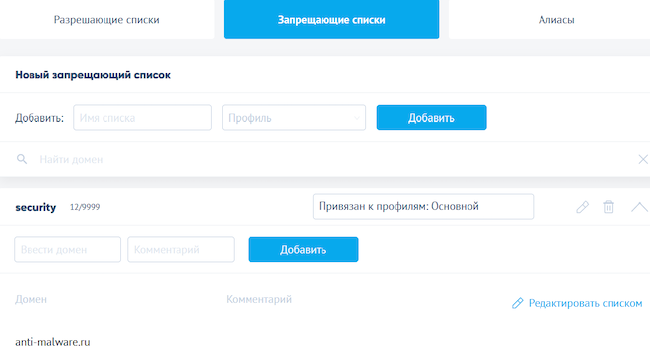

Создание запрещающих и разрешающих списков в SkyDNS выполняется в разделе «Списки». Для проверки правильности работы запрещающих правил добавим домен Anti-Malware.ru, который относится к разрешённым категориям «Компьютеры и Интернет» и «Форумы», в запрещающий список.

Рисунок 8. Добавление домена Anti-Malware.ru в запрещающий список

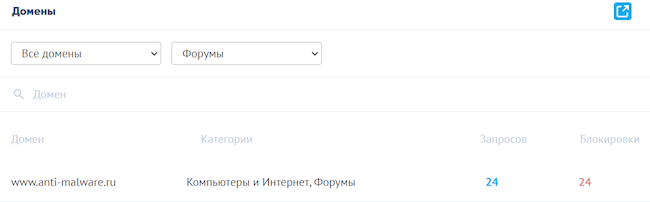

В результате попытки доступа к доменному имени получаем сообщение об отсутствии соединения, что свидетельствует о правильной работе запрещающего списка в SkyDNS. Факт блокировки также можно увидеть в разделе «Основная статистика» с использованием фильтрации по категории «Форумы».

Рисунок 9. Результат блокировки домена Anti-Malware.ru

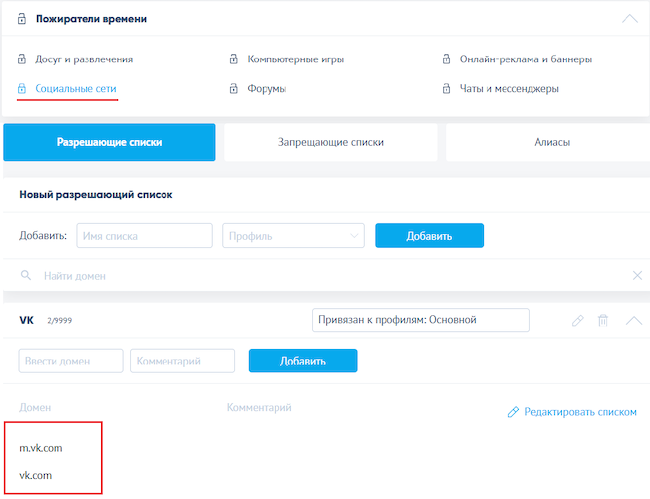

Для проверки разрешающего правила заблокируем категорию «Социальные сети» и выберем домен «vk.com», который относится к этой категории. При добавлении указанного домена в список система автоматически предлагает дополнить его аналогичными доменами для более корректной работы фильтрации.

Рисунок 10. Блокировка категории «Социальные сети» и добавление доменного имени «vk.com» в разрешающий список

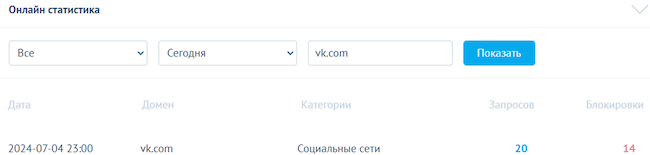

В процессе тестирования выявлено, что подключение к веб-ресурсу «vk.com» выполняется успешно. Проанализировав статистику, видим, что количество запросов в определённый промежуток времени превышает количество блокировок, что свидетельствует о корректной работе механизма разрешающих списков в SkyDNS.

Рисунок 11. Детальная статистика по домену «vk.com»

Статистика

Статистика позволяет собирать и анализировать данные о DNS-запросах и действиях пользователей, понимать, как используется сеть, выявлять потенциальные угрозы безопасности и принимать меры для их предотвращения.

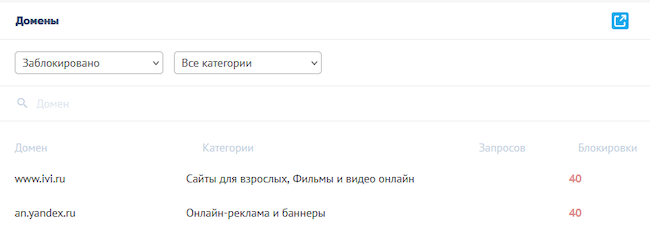

Вкладка «Основная статистика» отображает сведения о DNS-запросах по трём критериям: количество запросов за конкретный день, категории доменов и перечень доменов. Вкладка «Детальная статистика» предоставляет информацию о количестве запросов и блокировок по каждому домену с указанием даты и времени. Для более удобного анализа данных в «Основной статистике» имеется фильтрация перечня доменов только по заблокированным, что помогает выявлять потенциально опасные или нежелательные веб-ресурсы и принимать своевременные меры для обеспечения безопасности сети и информации.

Рисунок 12. Фильтрация статистики по заблокированным доменам

Также система регистрирует действия пользователей, такие как события входа, изменение настроек, добавление разрешающих и запрещающих правил, на вкладке «Логи» раздела «Аккаунт», что позволяет контролировать операции по конфигурированию системы защиты.

Выводы

Защита от DNS-атак имеет большое значение для обеспечения безопасности сетей и конфиденциальности данных. Интеграция Ideco NGFW с DNS Protection от SkyDNS позволяет эффективно отфильтровывать и блокировать вредоносные DNS-запросы, предотвращая атаки и обеспечивая надёжную защиту сетевой инфраструктуры.

В частности, NGFW может обнаруживать подозрительную активность на уровне DNS-трафика, а SkyDNS — предоставлять механизмы фильтрации и блокировки запросов на основе различных правил и настроек. Такая интеграция позволяет эффективно бороться с DNS-атаками, обеспечивает повышенный уровень безопасности и стабильности работы сети.