Безопасный обмен информацией — актуальный и острый вопрос. Объёмы её возрастают, использовать рабочую почту для этого уже невозможно, да и сохранение конфиденциальности никто не отменял. Одна из систем для корпоративного обмена файлами — MFlash 8.0. Рассказываем, за счёт чего она делает файловый обмен защищённым.

- Введение

- Сценарии использования MFlash

- 2.1. Установка парольных политик

- 2.2. Настройка двухфакторной аутентификации

- 2.3. Ограничение доступа по IP-адресу

- 2.4. Чёрные и белые списки контрагентов

- 2.5. Интеграция с DLP-системами

- 2.6. Ограничения на загрузку файлов по их расширению

- 2.7. Интеграция с IRM-системой

- 2.8. Интеграция со средствами защиты информации

- 2.9. Работа с логами

- 2.10. Ролевые модели доступа

- 2.11. Оптимизация ресурсов и централизация файлового обмена

- 2.12. Совместная онлайн-работа над документами

- Выводы

Введение

Обмен файлами — неотъемлемая часть любого бизнес-процесса в организациях любого размера: между подразделениями и филиалами, с подрядчиками и заказчиками. Рано или поздно практически все компании сталкиваются с необходимостью выстроить и унифицировать этот процесс, и лишь единицы справляются с этой задачей. Электронная почта, FTP-серверы, сетевые папки, мессенджеры, общедоступные и корпоративные облачные хранилища — все эти ресурсы могут быть задействованы для обмена файлами в одной организации. Каждый из них несёт тот или иной риск для информационной безопасности из-за использования устаревших технологий, стороннего владения ресурсами и т. п. При этом системы используются децентрализованно, что создаёт сложности в контроле и расследовании инцидентов.

Класс программных систем, предназначенных для организации безопасного обмена файлами, получил название «виртуальные комнаты данных» (Virtual Data Rooms, VDR). Обзор на эту тему мы выпускали ранее.

VDR представляет собой защищённый онлайн-репозиторий для хранения документов и обмена ими. Безопасность обеспечивается за счёт гранулярного предоставления доступа к размещённым там файлам, указания срока жизни документов, после которого они будут недоступны, шифрования хранимых данных, интеграции с рядом систем защиты информации.

Российские производители слабо представлены в этом сегменте, имея всего несколько решений. Одно из них — MFlash от компании «МСофт», выпустившей недавно очередной, восьмой, релиз этой системы. В MFlash 8.0 реализовано и доработано около 50 функциональных возможностей. Одна часть изменений нацелена на оптимизацию или исправление ошибок в существующих механизмах, другая — на внедрение новых функций, необходимых пользователям, таких как возможность размещения файлов большого размера без использования клиентов (через веб-интерфейс), загрузки архивов разделённых на части и др. Немалое количество доработок коснулось мер по защите информации и пользователей.

Рассмотрим практические аспекты использования MFlash версии 8.0 в разрезе усовершенствованных механизмов обеспечения безопасности как при реализации процесса обмена файлами, так и при администрировании системы. Обзор версии 7.0 мы публиковали ранее.

Сценарии использования MFlash

Установка парольных политик

В СМИ из года в год публикуется рейтинг самых популярных и неустойчивых ко взлому паролей, что не мешает людям повторять ошибки снова и снова. С целью защиты от человеческого фактора в MFlash реализована возможность установки парольных политик при авторизации и доступе к файлам. Администратор вправе задать требуемую сложность пароля (длину, необходимость применения специальных символов, строчных и заглавных букв, предельное количество повторяющихся элементов), срок его действия и другие параметры.

Рисунок 1. Настройка парольной политики в MFlash 8.0

Настройка двухфакторной аутентификации

В нынешнее время трудно представить себе современные системы, не обеспечивающие возможности двухфакторной аутентификации (2FA). MFlash позволяет подтверждать личность кодом из электронного письма или СМС-сообщения. СМС-шлюз для реализации двухфакторной аутентификации предоставляется клиентом. Также имеется возможность интеграции с поставщиками 2FA-решений через прикладной программный интерфейс (API).

Рисунок 2. Настройка двухфакторной аутентификации в MFlash 8.0

Для удобства использования сервиса внутри периметра можно настроить единый вход (SSO) для сквозной авторизации пользователей.

Рисунок 3. Настройка сквозной аутентификации в MFlash 8.0

Ограничение доступа по IP-адресу

Для предотвращения нелегитимного доступа к данным в MFlash реализовано ограничение по IP-адресам в виде белого списка. Это позволит заблокировать потенциально вредоносную активность, если данные пользователя оказались скомпрометированы либо компания практикует жёсткие правила наподобие запрета доступа к информации из-за рубежа. MFlash предоставляет возможность гибкой настройки диапазонов допустимых IP-адресов для каждого пользователя. Заметим, что эта опция работает и в отношении администраторов системы.

Рисунок 4. Настройка ограничения доступа по IP-адресам

Рисунок 5. Реакция системы при входе с неразрешённого IP-адреса

Чёрные и белые списки контрагентов

В настройках можно указать почтовые домены, на которые можно и нельзя отправлять ссылки на размещённую в системе информацию. Это делается, например, для предотвращения отправки конфиденциальных данных конкурентам.

Рисунок 6. Настройка списка запрещённых доменов в MFlash 8.0

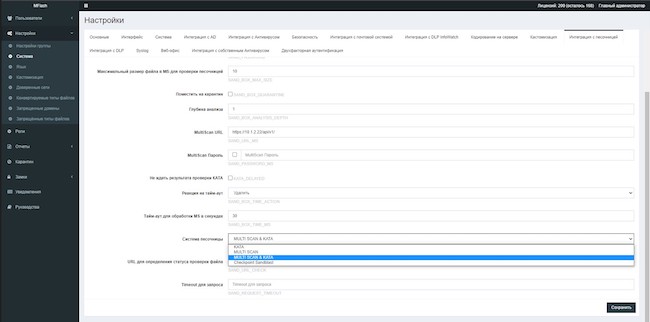

Интеграция с DLP-системами

Поскольку система MFlash предназначена для обмена корпоративной информацией, есть вероятность злоупотребления механизмами системы для хищения конфиденциальных данных и их последующего использования в корыстных целях. Для предотвращения подобных инцидентов MFlash интегрируется с системами предотвращения утечек (DLP) InfoWatch, SearchInform, Solar Dozor и Zecurion. В большинстве случаев интеграция происходит не через стандартные протоколы типа ICAP, а через проприетарные API. Это позволяет добиться максимальной скорости проверки и гибкой настройки параметров: типы файлов, ограничения по объёму, время ожидания проверки и т. д. Высокая скорость достигается за счёт асинхронной параллельной проверки объектов.

Гибкость присуща и настройкам реагирования по результатам проверки. Можно установить полный запрет либо допустить загрузку только для внутреннего пользования. Форматы сообщений в адрес пользователя и администратора также конфигурируются отдельно.

Рисунок 7. Настройка интеграции MFlash 8.0 с DLP-системой

Ограничения на загрузку файлов по их расширению

Принцип реализации этой функции MFlash — такой же, как в описанном выше случае с почтой: применение чёрных и белых списков. Например, если компания занимается разработкой конструкторской документации и выход последней за пределы контура недопустим, однако при этом ведётся обширный обмен другой информацией, то расширения графических файлов указываются в чёрном списке. Если же документооборот с другими компаниями незначителен, то можно вести список «белых» расширений файлов, допустимых для размещения на платформе.

Интеграция с IRM-системой

Логичным продолжением темы интеграции с DLP является сопряжение с системой управления правами на доступ к данным (IRM) Docs Security Suite разработчика Crosstech Solutions Group. Эта система предназначена для распределения прав доступа к конкретным файлам на протяжении всего их жизненного цикла.

Интеграция со средствами защиты информации

При работе с хранилищами файлов всегда существует риск загрузки вредоносных объектов. Для его минимизации MFlash 8.0 интегрируется со средствами защиты информации разного типа. Во-первых, есть возможность проверки загружаемых файлов средствами антивирусной защиты, установленными на файловом сервере. Взаимодействие с антивирусом происходит через командную строку. Во-вторых, есть возможность интеграции MFlash 8.0 с Kaspersky Anti Targeted Attack, PT Multiscanner и Sandbox через API, что позволяет настраивать порядок проверки загружаемых файлов, чтобы не останавливать бизнес-процессы компании. Например, можно ограничить объём проверяемых объектов или организовать очередь их обработки, когда файлы поступающие от контрагента не проверяются DLP-системой, а файлы из внутренней сети считаются доверенными и не сканируются средствами антивирусной защиты.

Рисунок 8. Настройка интеграции с песочницей в MFlash 8.0

Работа с логами

Для ретроспективного анализа и расследования инцидентов реализована возможность отправки журналов в систему управления событиями и инцидентами (SIEM) заказчика. Журналы можно передавать в стандартных форматах: Syslog и CEF.

Рисунок 9. Настройка отправки журналов событий в MFlash 8.0

Рисунок 10. Типы отчётов в MFlash 8.0

Ролевые модели доступа

По умолчанию в MFlash реализованы четыре роли: главный администратор, администратор пользователей, пользователь и гость. На базе этих ролей можно формировать свои, ограничивая или расширяя их полномочия.

Рисунок 11. Ролевые модели доступа в MFlash 8.0

Оптимизация ресурсов и централизация файлового обмена

Использование MFlash 8.0 позволяет решить весьма нетривиальную задачу по унификации средств обмена информацией со внешними контрагентами (FTP-серверы, сетевые папки, облачные решения). Таким образом обеспечивается экономия технических ресурсов, т. к. потребуется разворачивать меньшее количество серверов для размещения информации, и человеческих ресурсов, поскольку намного проще обслуживать одну систему, нежели совокупность нескольких. Дополнительно к этому оптимизируется ряд процессов в ИБ: управление уязвимостями требуется применять только по отношению к компонентам MFlash, снижается количество групп доступов, минимизируется вероятность наличия открытых сетевых доступов.

Совместная онлайн-работа над документами

Корпоративных решений для совместной работы над документами на рынке не очень много. Часть из них — облачные, что влечёт за собой риски для информационной безопасности. Другая часть — решения с открытым исходным кодом, требующие поддержки и сопровождения. MFlash может быть интегрирован с модулем онлайн-редактирования документов, размещённых на платформе, с возможностью версионирования и отката к более ранней редакции. При этом все файлы обрабатываются в сетевом периметре, не покидая контролируемой зоны.

Рисунок 12. Онлайн-редактор документов MFlash 8.0

Рисунок 13. История исправлений в онлайн-редакторе MFlash 8.0

Выводы

Создатели MFlash 8.0 значительно упростили сценарии пользования системой и реализовали многие функции, необходимые для обеспечения главных свойств информации: целостности, конфиденциальности и доступности.

Ключевые изменения с точки зрения пользователя — возможность загрузки файлов через веб-интерфейс и ряд исправлений для оптимизации работы. С точки зрения информационной безопасности отметим возможность использования усиленной аутентификации, интеграцию с рядом новых систем защиты, возможность ограничения доступа с неизвестных диапазонов IP-адресов и доверенный процесс обмена с контрагентами.