Не так давно компания ESET объявила об обновлении продукта «Офисный контроль и DLP Safetica». Нам было интересно посмотреть, можно ли рассматривать модуль Auditor, который является частью этого продукта, в качестве самостоятельного инструмента. Мы изучили то, какие возможности предоставляет данный модуль для оптимизации расходов на эксплуатацию программных и аппаратных средств, анализа производительности труда работников, а также для снижения рисков утечки данных.

- Введение

- Архитектура решения

- Возможности модуля Auditor

- Аудит конфиденциальных файлов для выявления скрытых рисков

- Проведение анализа программного и аппаратного обеспечения для оптимизации ресурсов

- Объективный анализ поведения пользователей и производительности труда

- Выявление фактов использования оборудования компании в не связанных с работой целях

- Выявление сотрудников, которые ищут новую работу, и снижение рисков утечки данных

- Выводы

Введение

Одной из главных задач для руководства любой организации остаётся минимизация рисков, вызванных внутренними факторами — такими, в частности, как действия собственных сотрудников. Существует большое количество инструментов, позволяющих контролировать несанкционированные действия и продуктивность работников, а также бороться с выходом конфиденциальной информации за пределы компании: системы предотвращения утечек информации (Data Leak Prevention, DLP), поведенческого анализа (User and Entity Behavior Analytics, UBA / UEBA), модули средств сетевой защиты NGFW (Next Generation Firewall) и USG (Unified Security Gateway), специализированные системы контроля рабочего времени и т. д.

В прошлом году мы рассматривали продукт «Офисный контроль и DLP Safetica» от чешской компании Safetica Technologies, которая входит в альянс ESET Technology Alliance, в материале «Обзор системы защиты от утечек Офисный контроль и DLP Safetica». Тогда речь шла о полноценной системе класса DLP. В 2020 году вышла обновлённая версия продукта — 9.5. В этой статье мы рассмотрим не всю систему, а только базовый модуль Auditor, который позволяет оценивать продуктивность сотрудников, а также предлагает базовые возможности по анализу утечек конфиденциальной информации. По сравнению с полноценной DLP-версией Auditor предлагает ограниченную функциональность, которая, однако, вполне достаточна для решения задач по мониторингу производительности, а также анализу программного обеспечения либо нелегитимных действий, направленных на кражу конфиденциальных данных и использование офисной техники в личных целях.

Архитектура решения

Для того чтобы начать пользоваться продуктом «Офисный контроль и DLP Safetica» и модулем Auditor, необходимо предварительно установить перечисленные далее компоненты.

- На сервер: компонент Safetica Management и базу данных Microsoft SQL Server (не ниже 2012 SP2 Express). Требуется операционная система Windows Server 2012 R2 (x86 / x64).

- На рабочие станции операторов: консоли управления Safetica Management Console и WebSafetica. Подойдут следующие операционные системы: Windows 7, 8.1, 10 (x86 / x64).

- На конечные точки: клиенты Safetica Endpoint Client. Совместимые операционные системы: Windows 7, 8.1, 10 (x86 / x64), macOS 10.10 и выше.

Рисунок 1. Схема взаимодействия компонентов решения

Для управления модулем Auditor можно использовать Safetica Management Console (рис. 2) либо веб-версию WebSafetica (рис. 3). Однако нужно учитывать, что WebSafetica предлагает меньше возможностей для настройки и получения информации, нежели Safetica Management Console.

Рисунок 2. Окно интерфейса в консоли Safetica Management Console

Рисунок 3. Окно интерфейса в консоли WebSafetica

Схема лицензирования — весьма гибкая. Можно приобрести максимальную версию DLP, в составе которой есть Auditor, лицензию Supervisor, включающую в себя компоненты Supervisor и Auditor, либо права только на модуль Auditor.

Возможности модуля Auditor

Функциональные возможности модуля Auditor продукта «Офисный контроль и DLP Safetica» позволяют осуществлять следующие действия:

- Аудит конфиденциальных файлов для выявления скрытых рисков безопасности.

- Проведение анализа программного и аппаратного обеспечения для оптимизации ресурсов.

- Выявление лицензий на дорогое программное обеспечение, которое не используется.

- Объективный анализ поведения пользователей и производительности их труда.

- Выявление фактов использования оборудования компании для не связанных с работой целей.

- Выявление сотрудников, находящихся в поиске новой работы, и снижение рисков утечки данных.

Ниже мы рассмотрим эти возможности более подробно. Для демонстрации функций в основном будет использоваться консоль Safetica Management Console.

Также модуль Auditor поддерживает интеграцию с разнотипными системами, в числе которых — SIEM, Active Directory, Office 365, проверка SSL и FortiGate.

На момент публикации статьи нет сведений о наличии у данного продукта российских сертификатов по безопасности.

Аудит конфиденциальных файлов для выявления скрытых рисков

Риск утечки конфиденциальных данных является головной болью любой организации. Соответственно, отдел информационной безопасности должен принять все возможные меры для выявления попыток передать ценные сведения наружу.

Модуль Auditor имеет функцию «Файлы» для аудита конфиденциальных (или любых других) информационных объектов. Чтобы использовать данный механизм, необходимо предварительно включить его на вкладке «Настройки функций». Он позволяет собирать и хранить информацию об операциях с файлами на рабочих станциях пользователей, включая загрузку в сеть «Интернет» или выгрузку оттуда, передачу файлов по FTP или с помощью средств обмена мгновенными сообщениями. Необходимо отметить, что отслеживание файлов, загруженных из интернета, поддерживается только для браузеров Mozilla Firefox, Internet Explorer и Google Chrome.

Также с помощью инструментов визуализации можно посмотреть пиковые значения по результатам аудита: самые активные пользователи, наиболее востребованные приложения, чаще всего совершаемые операции с файлами. Кроме просмотра диаграмм можно получить подробную информацию по любому действию: дата выполнения операции, имя пользователя, имя компьютера, название приложения, в котором выполнялась файловая операция, название файла, начальное и конечное расположение файла, тип операции с файлом и так далее. Также можно составить отчёт по любому сотруднику за определённый срок, где будет показана его работа с файлами.

Рисунок 4. Окно интерфейса просмотра операций с файлами

Проведение анализа программного и аппаратного обеспечения для оптимизации ресурсов

Анализ программного обеспечения

Очень часто у IT-подразделения появляются задачи по отслеживанию эксплуатации программного обеспечения — особенно если в компании принята политика использования приложений только из утверждённого списка. Кроме того, в любой организации может возникнуть ситуация, когда необходимо приобрести для определённых целей дорогостоящее программное обеспечение, требующее впоследствии продления лицензий или оплаты услуг технической поддержки — и, соответственно, у руководителей компании или IT-подразделения, на чьём балансе находится данное ПО, возникает естественная потребность в анализе использования каждого такого приложения: насколько эффективно оно применяется и работает ли вообще.

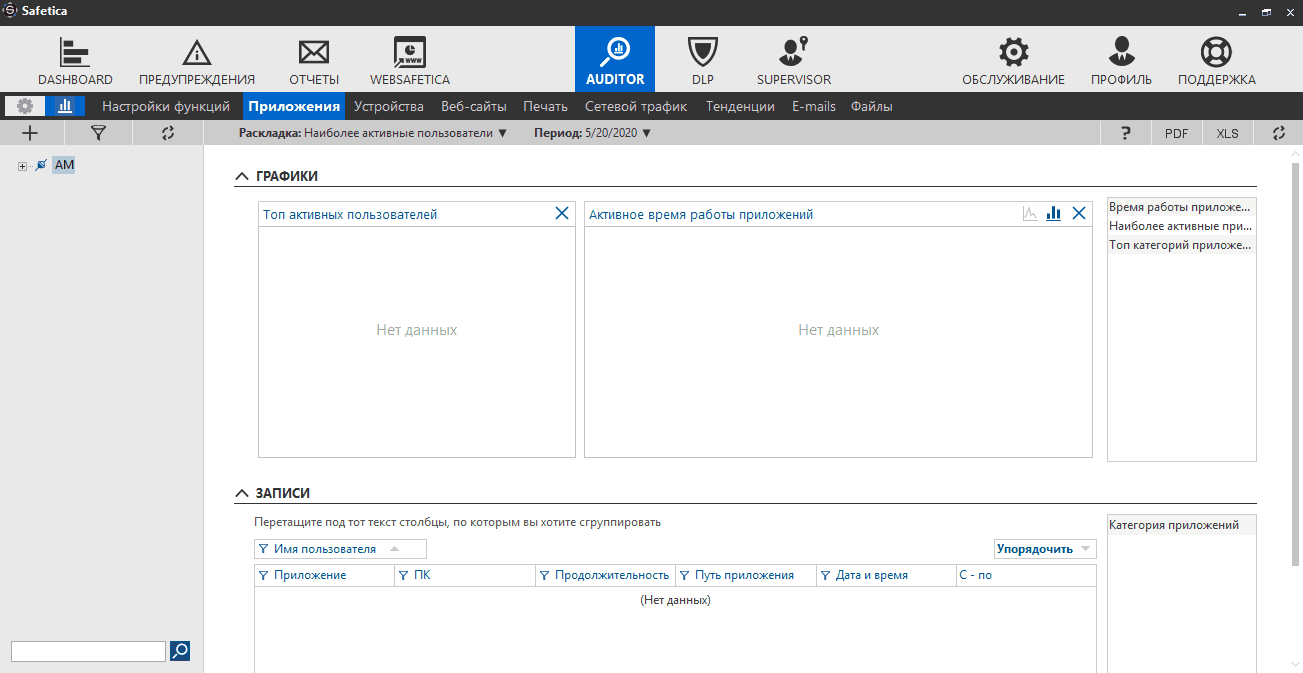

В модуле Auditor есть функция анализа ПО, доступная на вкладке «Приложение». Как и в предыдущем случае, перед использованием необходимо убедиться, что она активирована в разделе «Настройки функций». В ходе анализа программного обеспечения выявляется то, какие приложения используются сотрудником и как долго они остаются активными (включая те, которые работают в фоновом режиме). Также осуществляется категорирование приложений. Дополнительно можно выявлять дорогие, применяемые неэффективно или вообще не используемые, а также опасные или нелегальные приложения.

Рисунок 5. Окно интерфейса работы с приложениями

С помощью инструментов визуализации можно посмотреть диаграммы использования приложений: время работы и простоя, наиболее востребованные приложения, самые активные сотрудники.

Дополнительно в поле «Записи» доступны подробные сведения по каждому приложению: наименование, время использования, имя работника, запустившего программу, имя компьютера, на котором был произведён запуск, адрес расположения ПО. Также можно составить отчёт по любому пользователю или подразделению с полной информацией об использовании программного обеспечения за определённый период.

Поле «Записи», отчёты и инструменты визуализации раздела «Приложение» позволяют, помимо прочего, изучать периоды и интенсивность использования дорогостоящих приложений и впоследствии принимать обоснованные решения относительно целесообразности затрат на них.

Анализ аппаратного обеспечения

Под анализом аппаратного обеспечения здесь подразумевается оценка того, как используются корпоративные принтеры. Эта задача также является весьма важной для тех подразделений, на чьих плечах лежит ответственность за эффективную эксплуатацию печатающих устройств. Для этих целей в модуле Auditor применяется функция «Печать». Эта опция тоже должна быть предварительно включена в разделе «Настройки функций».

С её помощью можно определить используемые в компании принтеры, количество распечатанных страниц, востребованность цветных принтеров и формат применяемой бумаги.

Рисунок 6. Окно интерфейса вкладки «Печать»

Аналогично описанным ранее функциям инструменты визуализации позволяют строить диаграммы по различным событиям: наиболее нагруженные принтеры, самые активные сотрудники, время работы принтеров, типы устройств (локальные, сетевые и т. д.), приложения, из которых чаще всего отправляются файлы на печать.

Дополнительно в поле «Записи» можно посмотреть подробную информацию по каждому использованному устройству: имя и тип принтера, дата и время, наименование приложения, из которого произошла отправка документов на печать, имя распечатанного документа, размер бумаги, цвет печати, наличие двусторонней печати, количество распечатанных страниц.

Также можно составить отчёт (по любому пользователю или подразделению), в котором будет представлена полная информация по использованным принтерам за определённый период.

Объективный анализ поведения пользователей и производительности труда

Модуль Auditor предоставляет широкие возможности по анализу поведения коллег и отслеживанию производительности их труда. В частности, можно использовать функцию «Тенденции». Вкладка «Тенденции» позволяет отслеживать самых активных пользователей по различным категориям приложений, как связанных с работой, так и не связанных с ней: социальные сети, игры, просмотр порнографии, приложения для поиска работы и так далее. Отдельно можно посмотреть графики по наиболее продуктивным или, наоборот, по самым непродуктивным сотрудникам. Также данную информацию можно получать и из консоли WebSafetica через раздел «Анализ поведения» (Behavior Analysis), подраздел «Динамика» (Trends).

Рисунок 7. Окно интерфейса WebSafetica, вкладка «Динамика» (Trends)

Помимо «Тенденций» для анализа поведения пользователей в Auditor можно применять и другие функции, например «Приложение», «Веб-сайты», «Сетевой трафик» и «Печать». Функция «Приложения» покажет, в каких программах работает пользователь и сколько времени он проводит в каждой из них. Через вкладку «Веб-сайты» удастся посмотреть полный список ресурсов, разбитый по категориям; соответственно, сразу станет понятно, для каких целей использовался тот или иной сайт. С помощью функции «Сетевой трафик» можно будет увидеть, сколько времени сотрудник провёл в интернете и какой объём данных был загружен; возможно, среди скачанных файлов были и те, которые не относятся к выполнению служебных обязанностей. Через вкладку «Печать» всегда можно определить, использовались ли принтеры в нерабочих целях либо неэкономно.

Выявление фактов использования оборудования компании в не связанных с работой целях

Как уже было сказано выше, мониторинг корпоративной печати является важной задачей для ответственного за него подразделения. Ранее уже были рассмотрены возможности модуля Auditor при мониторинге использования принтеров. С помощью функции «Печать» можно получить ценные сведения о том, кто из сотрудников активнее всего обращается к принтерам, какие принтеры чаще всего используются, какие именно документы и из каких приложений на них распечатываются — и тем самым сразу же выяснить, для рабочих или личных целей применяется это оборудование. На рис. 8 представлен пример визуализации данных по печати в консоли WebSafetica.

Рисунок 8. Окно интерфейса WebSafetica, вкладка «Печать» (Print)

Выявление сотрудников, которые ищут новую работу, и снижение рисков утечки данных

У многих организаций начинают возникать проблемы, когда их сотрудники задумываются о смене места работы. Особенно большие сложности появляются в том случае, если речь идет о ценном специалисте, внезапный уход которого может привести либо к длительному поиску нового сотрудника аналогичной квалификации или равнозначного опыта, либо к реорганизации рабочих ресурсов. Кроме того, готовящиеся уходить сотрудники теряют мотивацию, и производительность их труда значительно падает. Поэтому для многих работодателей очень важным моментом становится выявление подобных намерений на ранней стадии, чтобы можно было принять предупредительные меры.

Модуль Auditor предоставляет для этого вполне достаточные возможности. В частности, можно использовать уже упоминавшуюся функцию «Тенденции» и просматривать всех сотрудников в категории «Job Search» (Поиск работы), как показано на рис. 9.

Рисунок 9. Отслеживание самых активных пользователей в категории «Job Search»

Кроме того, у сотрудников, которые задумались о переходе на новое место, может возникнуть соблазн «прихватить с собой» базу клиентов либо другую ценную информацию. Для отслеживания подобных попыток вывода важных данных за пределы организации можно использовать функции «Файлы», «Веб-сайты», «Печать», «E-mails» и «Устройства» из модуля Auditor. Таким образом всегда можно будет выявить отправку конфиденциальных или важных данных по почте подозрительному адресату, копирование на внешнее устройство, отправку данных через веб-сайты (например, с использованием домашней электронной почты) либо печать важных документов.

Отдельно хочется отметить функцию «E-mails», о которой мы ещё не говорили. Помимо отслеживания передачи конфиденциальных данных по электронной почте она позволяет выявить сообщников сотрудника, которыми могут оказаться как коллеги по работе, так и конкуренты либо недобросовестные партнёры.

На рисунке 10 изображён пример выявления утечки данных через USB-устройство и электронную почту (интерфейс консоли WebSafetica, вкладка «Поток данных» (Dataflow)).

Рисунок 10. Предупреждения о риске утечки данных в консоли WebSafetica

Выводы

Несмотря на существенные отличия модуля Auditor от полноценного DLP (отсутствие, в частности, таких функций, как контроль устройств, блокировка передачи данных, категорирование информации, использование шаблонов политик, шифрование дисков или работа с мобильными устройствами), его можно считать вполне самостоятельным продуктом, который подходит для решения большого количества разнообразных задач, стоящих перед различными подразделениями организации. Например, отдел кадров или руководство смогут анализировать действия коллег для оценки производительности их труда или выявления случаев поиска новой работы.

Отделу информационной безопасности будут интересны возможности по мониторингу передачи конфиденциальной информации, позволяющие выявлять попытки утечки данных. Также ИБ-специалисты смогут анализировать использование устройств или электронную переписку, отслеживать печать конфиденциальной информации.

IT-отдел заинтересуют варианты мониторинга эксплуатации программного обеспечения, в том числе дорогостоящего, а также возможность выявления опасных и нелегальных приложений. Кроме того, данному подразделению будет интересно то, как и для каких целей используются корпоративные принтеры или сетевой трафик.

Таким образом, данное решение можно применять в качестве удобного и самостоятельного инструмента, обеспечивающего мониторинг деятельности внутренних сотрудников, в инфраструктурах заказчиков, которым не обязательно решать задачи по блокированию передачи данных или управлению доступом к устройствам, в том числе — мобильным, и в силу этого не требуется богатая функциональность полноценного DLP-решения.