Сертификат AM Test Lab

Номер сертификата: 468

Дата выдачи: 27.06.2024

Срок действия: 27.06.2029

- Введение

- Функциональные возможности Dataplan

- 2.1. Основные функции

- 2.2. Модуль аналитики

- 2.3. Модуль xBA

- 2.4. Модуль Role Mining

- Архитектура Dataplan

- Системные требования Dataplan

- Применение Dataplan

- 5.1. Администрирование

- 5.2. Данные

- 5.3. Аналитика

- 5.4. Модуль xBA

- 5.5. Модуль Role Mining

- Выводы

Введение

В ИБ сформировался ряд понятных классов продуктов, которые решают конкретные задачи и защищают отдельные части ИТ-инфраструктуры. Примерами могут быть PAM (контроль привилегированных пользователей), SIEM (управление событиями и информацией о безопасности), NGFW (межсетевые экраны нового поколения), WAF (брандмауэры веб-приложений) и т. д.

Обеспечить абсолютную защиту корпоративной инфраструктуры в киберпространстве невозможно, даже если компания применит все существующие СЗИ: злоумышленники постоянно прогрессируют, и в конечном итоге риск успешной атаки становится критическим. Особенно это актуально в нынешних условиях повсеместной цифровизации, когда бизнес строится с использованием огромного количества различных информационных систем, СУБД, виртуальных сервисов и т. д. Возникает вопрос: как увидеть то, что не замечает ни одно СЗИ из когорты работающих по строгим правилам и нацеленных на устранение уже известных уязвимостей?

Для достижения максимальной прозрачности в комплексной оценке киберрисков российская компания NGR Softlab, специализирующаяся на разработке средств защиты информации, обработки и анализа данных, создала Dataplan — аналитическую платформу для решения задач по обеспечению ИБ.

NGR Softlab имеет лицензии ФСТЭК России № 1939 от 30.03.2020 (СЗКИ), № 3743 от 30.03.2020 (ТЗКИ), продукты компании соответствуют требованиям ГОСТ Р ИСО 9001-2015.

Dataplan внесён в реестр отечественного ПО (№ 9438 от 04.03.2021), а также в каталог инновационных решений г. Москвы (№ 101245). Компания-разработчик NGR Softlab является участником проекта «Сколково» № 1124235.

Рассмотрим подробно, какие именно инструменты предоставляет аналитическая платформа Dataplan.

Функциональные возможности Dataplan

Обозначим основные функции аналитической платформы и далее перейдём к обзору модулей.

Основные функции

Dataplan выполняет следующие основные функции:

- Сбор, обработка и хранение данных.

- Анализ данных без привязки к типу источника и вендору.

- Выявление отклонений (аномалий) в поведении объектов контроля.

- Формирование предложений по организации ролевой модели разграничения доступа (Role Mining / RBAC) на основе аудита службы каталогов.

- Визуализация результатов анализа данных и формирование аналитической отчётности.

- Передача результатов анализа во внешние системы для дальнейшего принятия решений.

Платформа позволяет получить дополнительные сведения для оценки текущего состояния системы защиты, составить «портрет» пользователя и элементов инфраструктуры, оптимизировать затраты на внедрение средств защиты от НСД и т. д.

Встроенные алгоритмы машинного обучения позволяют Dataplan выявлять признаки скрытых угроз ИБ, которые не обнаружены типовыми средствами защиты информации.

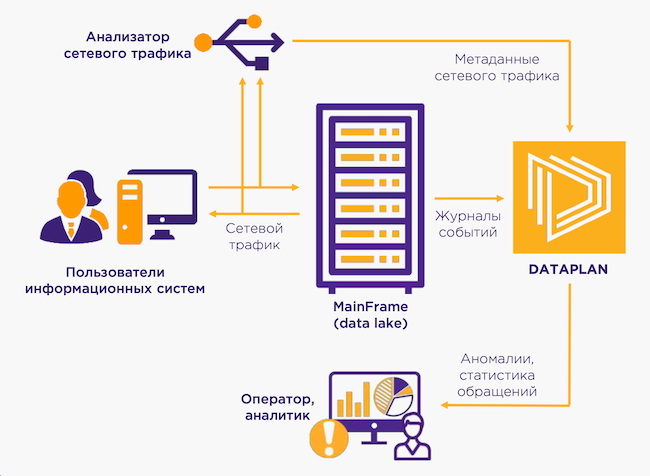

Dataplan поддерживает автономное размещение (standalone).

Рисунок 1. Пример интеграции Dataplan в режиме «standalone» в изолированном контуре

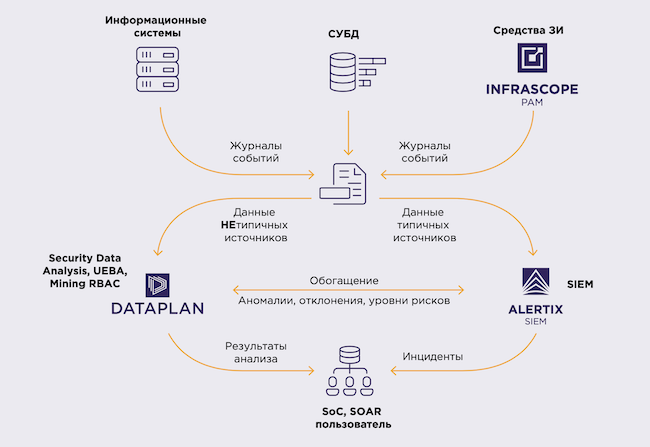

Также Dataplan поддерживает интеграцию в любую специализированную ИТ-инфраструктуру.

Рисунок 2. Пример интеграции Dataplan в ИТ-инфраструктуру

В состав платформы входят несколько модулей, рассмотрим функции каждого из них подробнее.

Модуль аналитики

Модуль аналитики позволяет выполнять запросы к хранимым данным с использованием SQL-редактора или NoSQL-конструктора и на их базе строить визуализации и индивидуальные отчёты.

Система учитывает единые параметры как между отчётами, так и в контексте визуализации отчётных данных: таблицы, линейные и столбчатые графики, круговые и кольцевые диаграммы.

Сформированные отчёты могут отправляться выбранным получателям по расписанию или по срабатыванию заданного триггера (например, при появлении новых данных или достижении каким-то показателем заданного значения).

Рисунок 3. Схема применения и развёртывания модуля аналитики

Модуль xBA

Злоумышленники, которые способны не только обходить системы киберзащиты, но и скрывать результаты своей деятельности, постоянно прогрессируют. Модуль xBA выполняет функции программ класса UBA / UEBA, спроектирован для поиска и детектирования поведенческих аномалий.

Машинные алгоритмы xBA автоматически ищут отклонения от типичного шаблона поведения путём ретроспективного анализа исторических данных по каждому объекту контроля без задания условий срабатывания и правил корреляции. При этом модуль выполняет автоматический анализ отклонений не только для отдельного объекта контроля, но и относительно групп таких объектов.

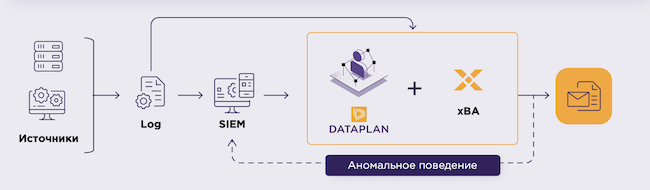

Результаты работы модуля xBA могут быть отправлены в SIEM-систему или на адрес электронной почты, заданный пользователем.

Рисунок 4. Схема взаимодействия модуля xBA с SIEM

Например, в рамках изучения подозрений на инцидент в SIEM-системе модуль xBA может обогатить информацию о событии данными о поведении пользователей (используется формат CEF).

Часть подозрений на инцидент может быть выявлена SIEM только на основе поведенческой аналитики xBA, другая — на основе корреляции обнаруженных xBA аномалий с событиями от прочих источников. Таким образом, совместное применение модуля xBA и SIEM может значительно снизить количество ложных уведомлений об инцидентах и повысить качество их расследования.

Модуль выполняет круглосуточный мониторинг ИТ-инфраструктуры, анализирует и хранит данные об активности устройств, программном обеспечении и действиях пользователей.

xBA Application помогает выявить признаки инсайдерской деятельности, компрометации учётных данных, ошибок конфигурации, нарушения политик безопасности, работы вредоносного кода и нецелевого использования ресурсов.

Рисунок 5. Схема применения и развёртывания модуля xBA

С платформой поставляются 20 демонстрационных профилей и наборов данных (датасетов), которые позволяют обучать функциям поведенческой аналитики, выбирать параметры профилирования и создавать собственные профили на подобных данных. При этом ограничения по количеству параметров профилирования и профилей поведения отсутствуют. Всё зависит от наличия необходимых данных в подключаемых источниках.

Модуль Role Mining

Разграничение доступа — один из базовых методов обеспечения ИБ, который затрагивает все три свойства информации: конфиденциальность, целостность и доступность.

Расширение Role Mining реализовывает функции по формированию модели управления доступом по принципу RBAC (Role-Based Access Control, управление доступом на основе ролей) по данным аудита Microsoft Active Directory.

Перед формированием проекта модели RBAC модуль Role Mining Application оценивает текущее состояние системы разграничения прав доступа, предоставляет актуальную информацию по существующим правам.

В результате аудита службы каталогов специалисты по ИБ получают перечни имеющихся привилегий пользователей, сведения о служебных учётных записях, о пользователях с наиболее широкими привилегиями и т. д. Также формируются рекомендации по устранению выявленных недостатков, выполнение которых позволит сформировать оптимальную модель RBAC.

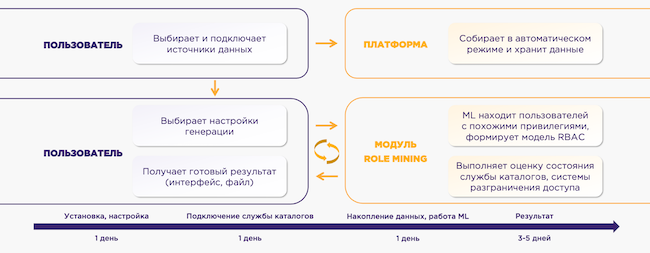

Рисунок 6. Схема аккумуляции данных модулем Role Mining

Модуль Role Mining — это инструмент, с помощью которого можно независимо контролировать состояние системы разграничения доступа и автоматизировать построение модели RBAC с учётом постоянных изменений в бизнес-процессах компании, организационно-штатной структуре, ИТ-инфраструктуре.

Рисунок 7. Схема применения и развёртывания модуля Role Mining

Role Mining Application сокращает длительность предоставления прав новым или меняющим должность (роль) сотрудникам, снижает трудоёмкость аудита системы разграничения доступа перед внедрением систем управления доступом.

Рассмотрим теперь компоненты архитектуры аналитической платформы Dataplan.

Архитектура Dataplan

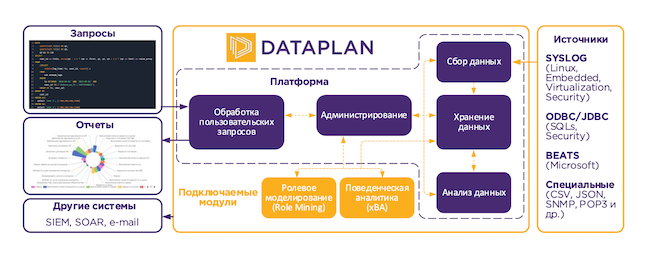

Платформа реализована на базе микросервисной архитектуры и построена на компонентах 1) собственной разработки и 2) с открытым исходным кодом.

Рисунок 8. Общая схема архитектуры платформы Dataplan

Компонент сбора данных предназначен для автоматизированного получения, фильтрации, агрегации и нормализации событий, поступающих от разных источников с использованием различных протоколов. Для сбора сведений с хостов (ОС, установленное ПО, журналы ОС, данные из файлов и СУБД, данные по использованию аппаратных ресурсов) компонент использует сетевые протоколы и, при необходимости, агенты.

Компонент хранения данных накапливает информацию, поступающую из компонента сбора и обработки.

Компонент администрирования отвечает за аутентификацию, управление источниками данных, настройку платформы и т. д.

Компонент обработки пользовательских запросов предназначен для взаимодействия с клиентским приложением (браузером), обработки запросов от пользователей, передачи результатов анализа для отображения.

Компонент анализа данных характеризуется способностью обрабатывать большое количество информации (порядка 100 000 событий в секунду), а также возможностью применения алгоритмов машинного обучения и анализа данных на базе математической статистики, классификации, регрессионного анализа, кластеризации и т. д.

Системные требования Dataplan

Dataplan разворачивается в среде ОС Linux Ubuntu Server 20.04 LTS x64. Также возможна установка на отечественную операционную систему Astra Linux.

Программные компоненты платформы и необходимое окружение устанавливаются автоматически в процессе инсталляции, размещаются в Docker-контейнерах, что упрощает процесс развёртывания и обновления Dataplan в любой инфраструктуре.

Виртуальная машина или сервер, предназначенные для установки Dataplan (при типовой нагрузке в размере 1 ГБ входных данных в сутки), должны соответствовать минимальным требованиям.

Таблица 1. Аппаратные требования к хосту для аналитической платформы Dataplan

Компонент | Требования |

Процессор | Количество ядер: не менее 16 Частота: не менее 2 ГГц |

Оперативная память | Не менее 32 ГБ |

Дисковое пространство | Технология: RAID 5 / 6 / 10 Объём: не менее 2 ТБ |

Сетевой интерфейс | 1 Гбит/с |

Для комфортной работы с программным комплексом Dataplan рекомендуется использовать монитор с диагональю не менее 24 дюймов и разрешением экрана 1920 × 1080 пикселей.

Рассмотрим работу платформы Dataplan на практике.

Применение Dataplan

Для демонстрации всех возможностей используем настроенный вендором стенд.

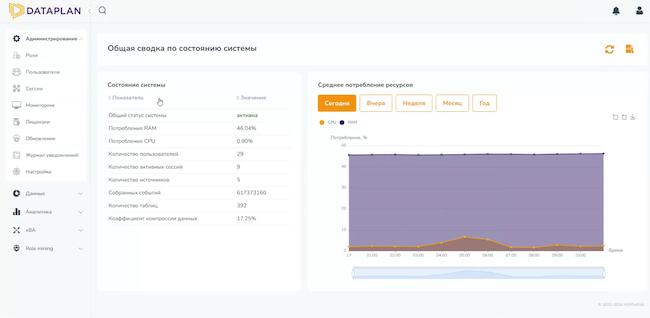

После авторизации по умолчанию открывается сводная панель состояния системы.

Рисунок 9. Сводная панель состояния системы Dataplan

Сводная панель позволяет получить обзорные данные о потреблении ресурсов, количестве пользователей, сессий, событий и т. д. Справа представлена визуализация потребления ресурсов за выбранный интервал времени. Обновление данных происходит каждые две минуты.

Сверху расположено поле быстрого поиска по платформе. Справа в углу — лента уведомлений и персональные настройки пользователя. В ленте отображаются пуш-уведомления (последние 1000 записей) о системных событиях, отправленные пользователю согласно настройкам.

Разработчик реализовал опцию закрепления некоторых страниц платформы в качестве главных. Для этого необходимо нажать иконку «кнопка», которая расположена справа в поле с названием подраздела. Также можно обновить данные на странице и выгрузить их в формат PDF.

Для пользователя с ролью «Администратор» доступна возможность настройки системы в разделе «Администрирование».

Администрирование

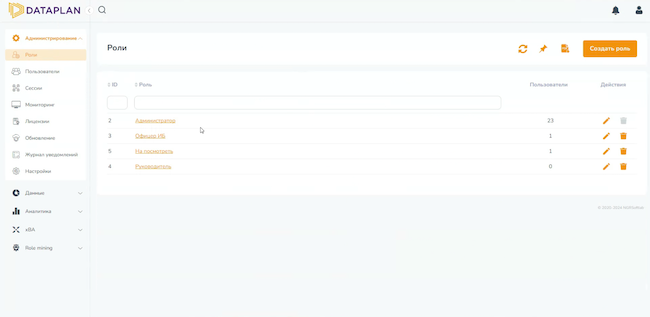

В подразделе «Роли» происходит управление ролевой моделью доступа к компонентам и данным Dataplan.

Рисунок 10. Подраздел «Роли» в Dataplan

Роли используются для разграничения прав доступа к объектам платформы (запросам, визуализациям, отчётам, скриптам обработки данных, таблицам и базам данных, модулям) для сотрудников с идентичными пользовательскими функциями. По умолчанию доступны три роли: администратор, офицер ИБ и руководитель. Платформа также позволяет формировать индивидуальные роли с необходимым набором привилегий.

В подразделе «Пользователи» создаются учётные записи и назначаются роли. Пользователю Dataplan обязательно должна быть назначена одна из ролей, так как права доступа к объектам платформы предоставляются только через роли.

В подразделе «Сессии» администратор может просмотреть журнал активных сессий и информацию о каждом конкретном сеансе, которая представлена в табличном виде и содержит список активных сессий авторизованных пользователей с информацией о количестве сеансов, времени последнего входа и последнего действия для каждой сессии. Реализована возможность сортировки по столбцам.

Администратор системы также имеет возможность удалить сеанс. В этом случае активная сессия завершается отключением пользователя с выходом из системы.

Расширенная информация о состоянии компонентов и отдельных сервисов Dataplan отображается в подразделе «Мониторинг».

Все данные и инфографика реализованы в интерактивном режиме, можно быстро добавить или исключить отображение по щелчку.

Отображаемые данные также зависят от размещения платформы в системе: на одном узле или в кластере. В кластерной конфигурации кроме вкладки «Веб-сервер» есть дополнительные: «Служебная база данных», «Хранилище данных», «Сборщик», «Машинное обучение». Там аналогичным образом отображаются графики и показатели системы.

Подраздел «Лицензии» содержит всю информацию о лицензировании платформы и дополнительных модулей.

В подразделе «Обновление» можно просмотреть информацию о текущей версии платформы, её компонентах и дополнениях ПО. Здесь же производятся обновления компонентов.

В подразделе «Журнал уведомлений» собраны извещения о работе системы и изменении отдельных элементов. Таблица содержит отправленные заданным адресатам уведомления, с возможностью фильтрации по виду и методу доставки.

На вкладке «Пользовательские» отображаются оповещения об изменении / удалении скриптов, последовательностей, запросов, отчётов, визуализаций, рассылок, xBA-профилей.

На вкладке «Административные» содержатся важные оповещения о загруженности диска, ЦП, ОЗУ, аутентификации пользователей, состоянии служебной БД и хранилища данных, статусе системных сервисов, работе источников данных и т. д. Максимальное время хранения уведомлений составляет 10 дней.

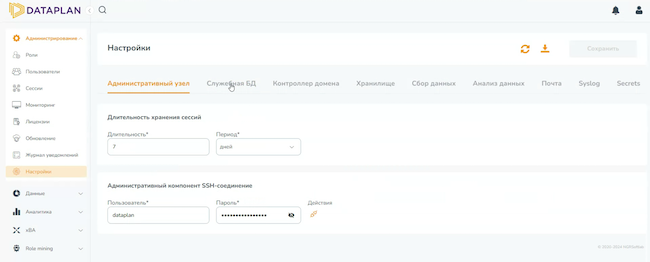

Подраздел «Настройки» предназначен для конфигурирования параметров платформы.

Рисунок 11. Подраздел «Настройки» в Dataplan

Каждая из вкладок, показанных на иллюстрации, отвечает за соответствующие настройки системы. Например, «Административный узел» — это настройки срока хранения сессий и параметров учётной записи администратора, «Служебная БД» — конфигурация служебной базы данных платформы, «Контроллер домена» — настройки подключения к контроллеру (при этом можно использовать и локальные учётные записи), и т. д.

Вкладка «Secrets» — это настройки хранилища паролей, а также параметры использования глобальных переменных платформы и их маскированных значений. Например, это позволяет скрыть учётные данные, используемые для подключения источников, от других специалистов, для дополнительной безопасности при работе с Dataplan.

Данные

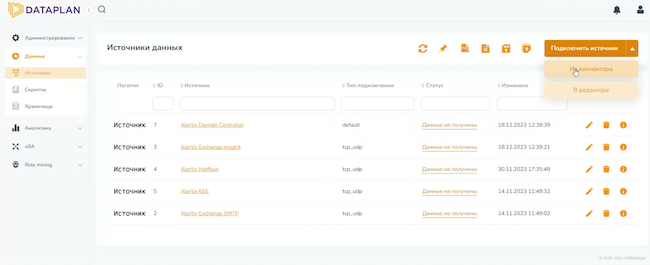

Работа со входным потоком данных и хранилищем платформы выполняется через раздел «Данные» веб-интерфейса.

Рисунок 12. Подраздел «Источники» в Dataplan

Подраздел «Источники» содержит список подключённых источников в табличном виде с возможностью сортировки по заголовкам столбцов.

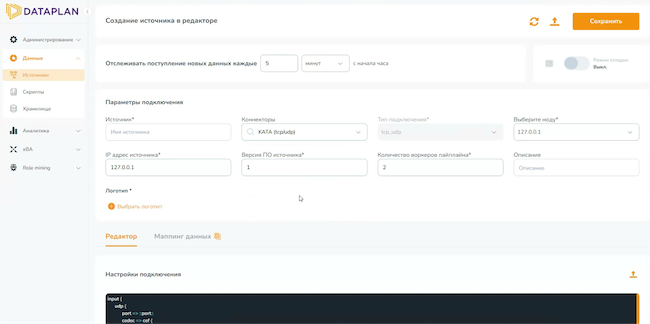

Подключение источника может производиться с использованием готового коннектора или в редакторе. Воспользуемся редактором.

Рисунок 13. Подключение источника данных в Dataplan

Среди стандартных параметров администратор может выбрать шаблон коннектора (тогда часть параметров, в т. ч. базовый маппинг данных, загрузятся автоматически) или задать параметры вручную под требуемые задачи и далее индивидуализировать маппинг — таблицу хранилища и поля, в которые будут записываться поступившие от источника данные.

Для подключения нетиповых источников также могут использоваться коннекторы в виде Python-скриптов.

Для дополнительной обработки хранимых данных — например, для дополнительного парсинга, обогащения сторонними сведениями и т. д. — пользователь также может применять собственные Python-скрипты. Загрузка, задание параметров запуска и выполнения скриптов выполняются в соответствующем подразделе.

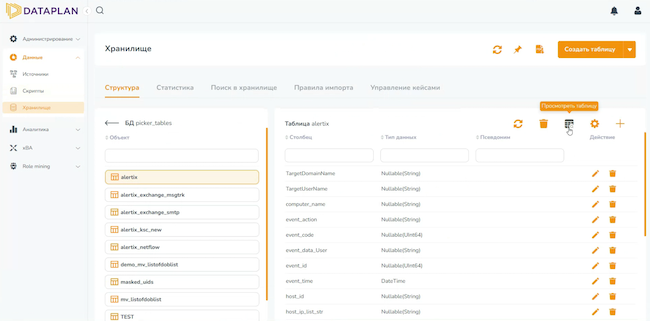

Подраздел «Хранилище» содержит инструменты просмотра сведений о том, какие данные поступили от источников, в табличном формате.

Рисунок 14. Подраздел «Хранилище» в Dataplan

На вкладке «Структура», как видно по иллюстрации, каждую из таблиц можно просмотреть по тем данным, которые в ней содержатся. Это помогает визуально оценить исходные сведения и создавать последующие запросы, а также аналитические профили для формирования отчётности.

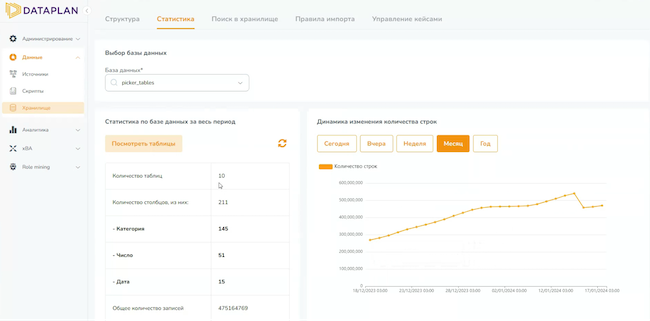

Вкладка «Статистика» предназначена для мониторинга сведений по базам данных и таблицам БД хранилища платформы.

Рисунок 15. Подраздел «Хранилище» → «Статистика» в Dataplan

Сбор статистики запускается в фоновом режиме с интервалом в 30 минут.

После получения данных можно создавать индивидуализированные отчёты, которые настраиваются в разделе «Аналитика».

Аналитика

Модуль «Аналитика» позволяет создавать отчёты с любым типом визуализации по любым типам данных. Настройка сводок производится в подразделе «Отчёты».

Работа по построению отчётов выполняется «снизу вверх». Сначала через запросы к хранилищу формируются датасеты, далее выбираются системы визуализаций, а выбранные визуализации объединяются в отчёты.

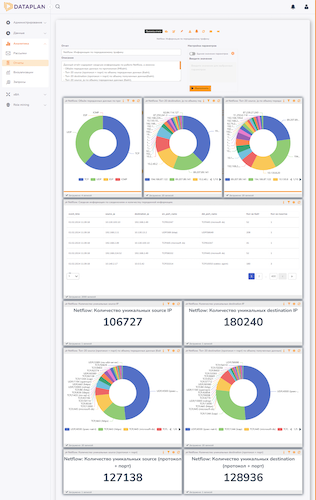

На рисунке ниже приведён отчёт по основным параметрам сетевого трафика, сформированный на основе данных в формате NetFlow.

Рисунок 16. Раздел «Аналитика» → «Отчёты» в Dataplan

Все визуализации данных в отчётах интерактивны и гибко настраиваются, будь то цветовая гамма, форма, представление, размеры или что-то ещё.

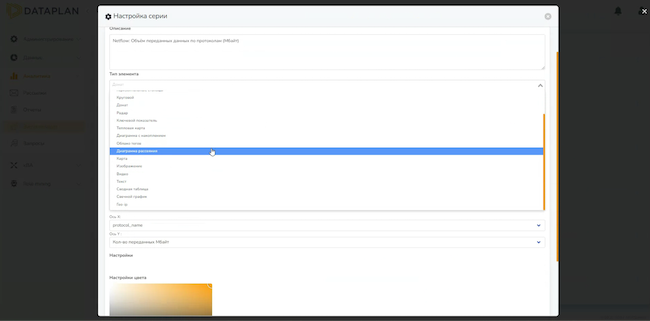

Визуализация формируется из запросов в соответствующем подразделе.

Рисунок 17. Настройки параметров визуализации в Dataplan

Гибкая настройка визуального отображения позволяет формировать максимально комфортную инфографику для последующего анализа.

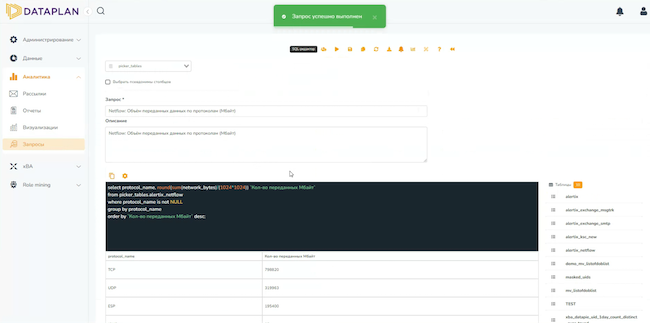

Формирование датасетов может выполняться с использованием NoSQL-конструктора или редактора для формирования более комплексных SQL-запросов.

Рисунок 18. Подраздел «Запросы» в Dataplan

После составления запроса к БД можно выполнить его и визуально оценить полученный ответ.

Квалифицированному аналитику данный инструментарий даёт возможность составлять сложные запросы к БД и визуализировать поведение пользователей или других объектов по заданным правилам, формировать сводную оценку состояния системы защиты, ИТ-ресурсов и т. д.

Для исключения необходимости формировать сложные SQL-запросы, вручную определять границы нормального поведения объектов контроля разработчик применил математические алгоритмы, которые легли в основу модуля поведенческой аналитики xBA Application.

Рассмотрим работу модуля xBA.

Модуль xBA

Основным инструментом анализа в модуле xBA является поведенческий профиль — оценка поведения объектов контроля (пользователей, хостов, процессов, подразделений и любых других) по одному параметру. Например, для профиля «Количество переданных байт в VPN-сессии» параметром оценки поведения будет сумма байт, а для профиля «Длительность VPN-сессии» — разница во времени между началом и концом сеанса.

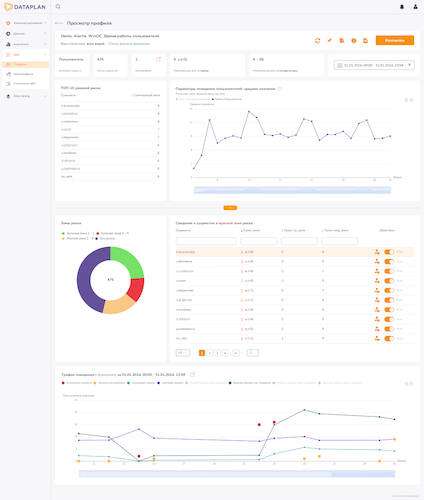

Из списка выберем для примера профиль «Время работы пользователя».

Рисунок 19. Поведенческий профиль пользователей в модуле xBA

Сущностью может быть пользователь, хост, процесс, подразделение или любой другой объект системы, сведения о котором есть в поступающих данных. В нашем случае сущностью является пользователь. Мы анализируем отклонения во времени работы пользователей как в рамках группы, так и индивидуально.

При необходимости можно создавать профили, которые будут оценивать только индивидуальное поведение объектов или только групповое.

В поле «Топ-10 уровней риска» содержится перечень 10 пользователей с самым высоким суммарным уровнем риска, а на графике отображается среднее значение отслеживаемого параметра поведения для всех пользователей в рамках профиля.

Более детальная информация есть в дополнительном подразделе страницы, который можно раскрыть. Там представлена информация о распределении суммарных рисков пользователей по разным зонам, а также даны полные перечни пользователей, вошедших в ту или иную зону. Кроме того, возможен просмотр графика поведения того или иного пользователя в рассматриваемый интервал времени. При этом на графике можно включать и отключать наборы легенд для более наглядного представления.

Рассмотрим поведение пользователя с максимальным суммарным риском в рамках этого профиля. Сведения о значениях контролируемого параметра мы можем получить как на главной странице профиля (1-й уровень представления), так и перейдя в детали на 2-й уровень представления, где показывается график с рассчитанными значениями поведения этого пользователя, средними значениями времени работы его самого и других пользователей, а также границами нормального поведения выбранного пользователя и остальных.

На графике можно увидеть границы, относительно которых возникло то или иное отклонение, и причины, по которым оно является аномальным.

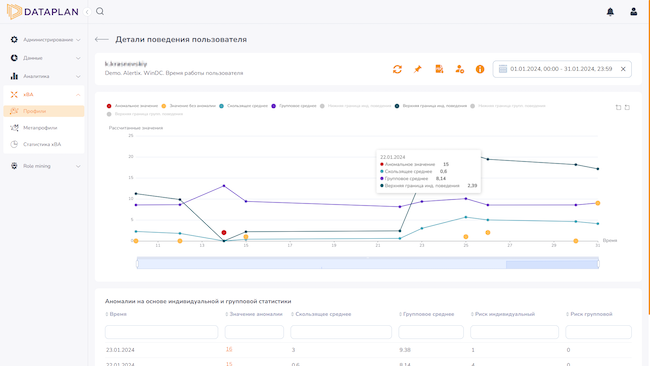

Рисунок 20. Данные по поведению пользователя в рамках профиля в Dataplan

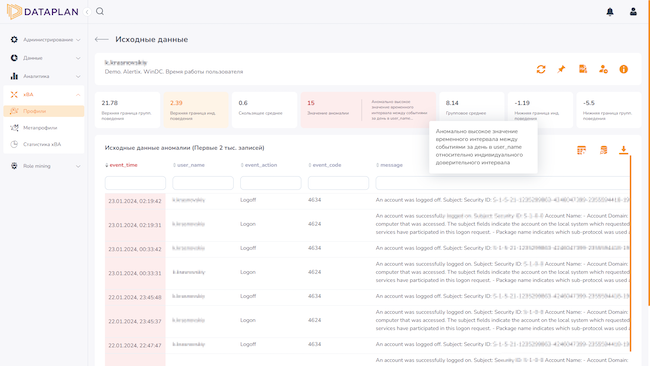

При необходимости можно перейти на 3-й уровень представления и получить более детальную информацию об аномалии, а также проанализировать исходные данные, по которым были выполнены расчёты и выявлено отклонение.

Переход к более детальным сведениям об обнаруженных аномалиях может выполняться как с графиков по поведению пользователей, так и из табличных данных.

Рисунок 21. Данные по выявленной аномалии поведения пользователя в Dataplan

В поле «Исходные данные аномалии» отображаются все записи и значения, связанные с выбранной аномалией: верхняя граница (групповая и индивидуальная), скользящее среднее и т. д.

Поддерживается возможность добавления дополнительных столбцов, связанных с исследуемой аномалией.

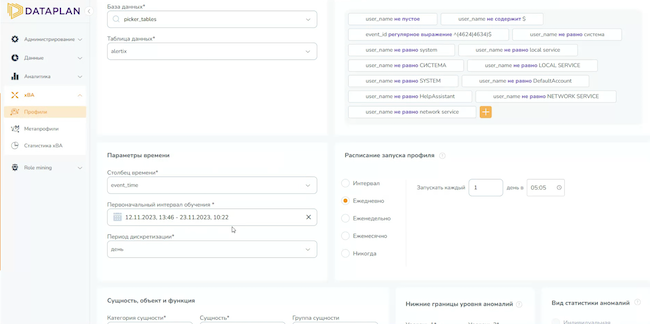

Поработаем с профилями для xBA.

Рисунок 22. Создание или редактирование профиля xBA в Dataplan

При создании или редактировании профиля выставляются основные параметры: источник данных — назначается таблица из хранилища, параметры времени — интервал обучения и период дискретизации; задаётся расписание запуска профиля, выбирается категория объекта контроля (пользователь, хост, процесс или что-то другое), задаются поля таблиц исходных данных, содержащие сведения об объекте контроля, выбирается поле контролируемого параметра поведения (например, количество байт или идентификаторы ресурсов, к которым обращаются пользователи), задаётся функция построения профиля.

Пользователю доступен большой выбор функций расчётов значений (максимальное, минимальное, среднее, количество, распределение значений, новые значения и пр.).

Также пользователь может настроить «чувствительность» обнаружения отклонений, предварительную фильтрацию для исключения пустых записей или ограничения круга данных для анализа (например, по признаку подсети инфраструктуры или конкретного информационного ресурса).

Для оценки поведения группы объектов контроля по нескольким параметрам одновременно используется ещё один инструмент модуля xBA — метапрофили. Они объединяют в себе те профили, которые отслеживают поведение объектов контроля одинаковой категории, в т. ч. построенные по данным из разных источников.

При объединении профилям можно назначить вес (степень важности этого профиля / параметра поведения в рамках метапрофиля).

Настройка метапрофилей происходит в одноимённом подразделе.

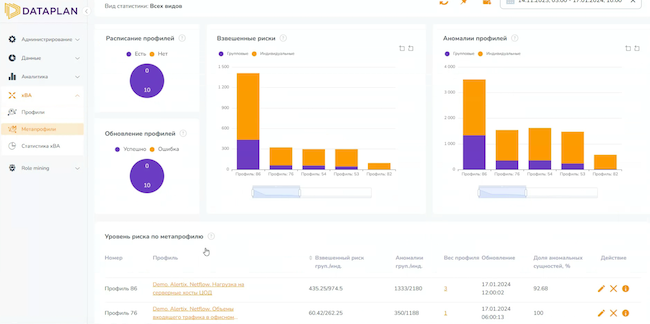

Рисунок 23. Подраздел «Метапрофили» модуля xBA в Dataplan

Метапрофиль содержит следующие поля:

- «Расписание профилей» — отображаются доля и количество профилей, у которых есть расписание или нет расписания.

- «Обновление профилей» — отображаются доля и количество профилей со статусом «Успешно» или «Ошибка».

- «Взвешенные риски» — отображаются суммарные значения рисков с сортировкой по убыванию от большего к меньшему.

- «Аномалии профилей» — отображаются групповые и индивидуальные аномалии, отсортированные по суммарному риску.

- «Уровень риска по метапрофилю» — отображается список лидирующих профилей по убыванию суммарного значения взвешенного риска.

Например, метапрофиль «Удалёнщики» может оценивать поведение пользователей по следующим параметрам: сумма байт в VPN-сессии, разница во времени между началом и концом VPN-сеанса, типовой состав IP-адресов подключения, типовой состав посещаемых внутренних хостов. Соответственно, для этого метапрофиль будет содержать профили «Количество переданных байт в VPN-сессии», «Длительность VPN-сессии», «Типовые IP-адреса подключения», «Типовые посещаемые информационные ресурсы». При этом если с точки зрения модели угроз или принятых политик безопасности в организации критически важным параметром является объём данных в рамках VPN-сессии, то для соответствующего профиля можно установить повышенный вес относительно других. В результате работы такого метапрофиля будут учитываться отклонения по всем профилям, но аномалии профиля с повышенным весом будут сильнее влиять на итоговую риск-скоринговую модель.

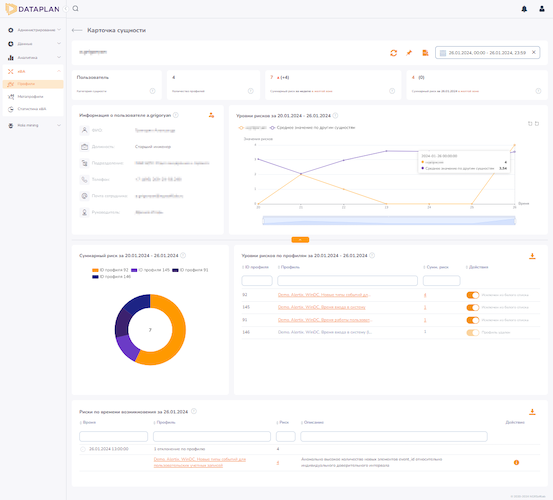

Ещё один инструмент комплексного анализа поведения объектов контроля — карточка сущности, которая представляет собой инструмент выявления отклонений в поведении конкретного объекта по всем возможным параметрам за выбранный интервал времени.

Рисунок 24. Пример карточки сущности (категория «Пользователь») в модуле xBA

В карточке сущности всегда отображаются сведения о накопленном риске объекта контроля за выбранный день и последнюю неделю. Также всегда можно проанализировать, как изменялся риск с течением времени и насколько он отличался от средних значений риска для других подобных объектов.

В соответствующих полях и на диаграммах отображаются сведения по распределению накопленного риска между профилями (параметрами поведения), а также представлена информация о возникновении рисков и соответствующих аномалий в течение выбранного дня.

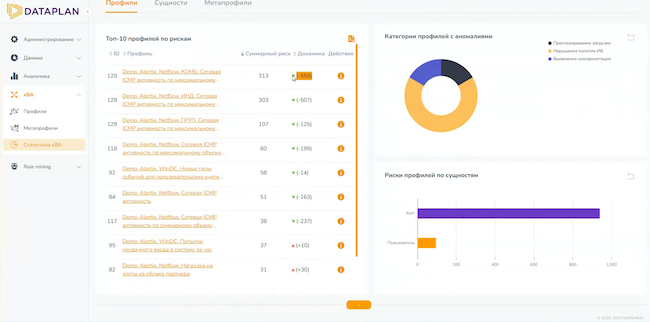

Подраздел «Статистика xBA» предназначен для просмотра и анализа полученных статистических данных по аномальному поведению объектов контроля в заданные дни.

Рисунок 25. Подраздел «Статистика» модуля xBA в Dataplan

На вкладке «Профили» в табличном виде выводятся первые 10 профилей по значению суммарного риска выявленных аномалий. Суммарный риск складывается из значений риска по индивидуальной и групповой статистике за выбранную дату. Табличные данные могут быть представлены в графическом виде (интервал за неделю) для оценки динамики изменения риска по профилям.

В поле «Риски профилей по сущностям» отображаются суммарные риски по каждой категории объектов контроля за выбранную дату (пользователь, хост, подразделение, процесс, другое) в виде столбчатой диаграммы.

В поле «Категории профилей с аномалиями» отображается количество профилей по каждой категории за выбранную дату (выявление инсайдера, нарушение политик ИБ, прогнозирование загрузки и т. д.).

В подобном составе отображаются и данные по накопленным рискам объектов контроля на вкладке «Сущности», а также сведения по метапрофилям, где показано количество объектов контроля с возросшим суммарным взвешенным риском.

Для оценки текущего состояния системы разграничения доступа и построения проекта модели RBAC рассмотрим возможности модуля Role Mining.

Модуль Role Mining

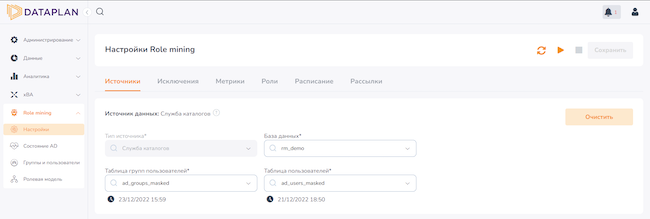

В подразделе «Настройки» таблицы со сведениями из Active Directory подключаются как источники данных. Здесь же выставляются параметры расчёта модели RBAC.

Рисунок 26. Настройки модуля Role Mining в Dataplan

На вкладке «Исключения» при формировании модели RBAC можно исключить конкретных пользователей, группы безопасности, маски служебных учётных записей и целые организационные единицы. Такой набор инструментов позволяет убрать из модели, например, руководство организации или подрядчиков, которые были отнесены в отдельную единицу или группу безопасности.

На вкладке «Метрики» можно изменить параметры оценки AD, установленные по умолчанию. Это позволит более точно подойти к оценке текущего состояния службы каталогов с учётом принятых в организации политик.

На вкладке «Роли» доступна возможность задавать количество ролей, а также общую долю допустимых потерь привилегий пользователей при формировании модели RBAC. Если необходимо максимально сохранить бизнес-процессы, то рекомендуется оставлять нулевой процент допустимых потерь: тогда в рамках сформированных ролей привилегии пользователям будут только добавляться и при внедрении такой модели процессы в компании не остановятся. Но для оптимального и более безопасного с точки зрения защиты информации подхода к формированию модели RBAC рекомендуется устанавливать ненулевой процент допустимых потерь привилегий. Тогда при составлении ролей для некоторых пользователей система предложит исключить некоторые привилегии.

После конфигурации происходит расчёт состояния AD, итоги которого отображаются в одноимённом подразделе, а также формируется проект «Модель RBAC» с количеством ролей не превышающим того значения, которое задано в настройках.

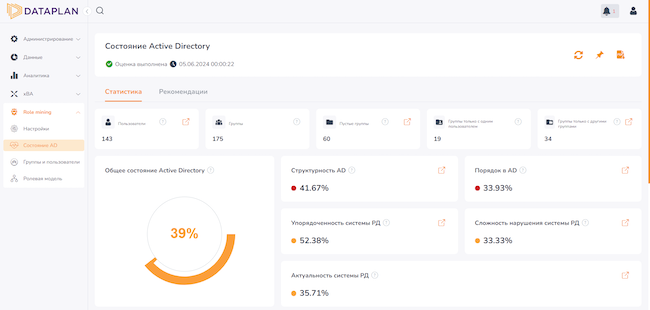

Рисунок 27. Состояние Active Directory в модуле Role Mining

На вкладке «Статистика» содержатся данные по состоянию Active Directory, в т. ч. пять блоков с количественными показателями. Эти сведения предназначены для предоставления справочной информации и не используются при расчёте ролевой модели.

В левой части страницы общее состояние AD представлено круговой шкалой, которая показывает среднее арифметическое пяти качественных метрик, каждая из которых рассчитывается по средневзвешенной оценке входящих в неё показателей.

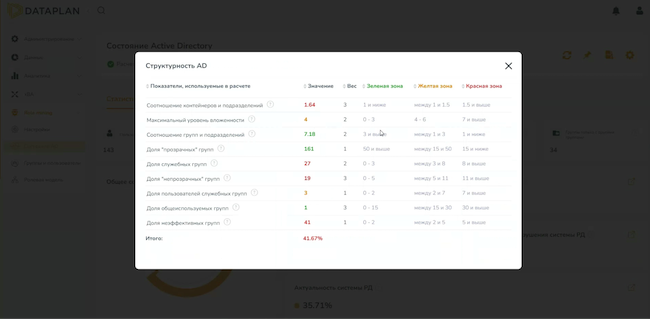

В правой части страницы расположены качественные метрики службы каталогов. При нажатии на иконку в углу открывается модальное окно с перечнем показателей, участвующих в расчёте, их весов (степеней влияния на метрику) и фактических рассчитанных значений.

Рисунок 28. Пример состава показателей метрики «Структурность Active Directory» в модуле Role Mining

«Структурность AD» характеризует сложность структуры каталога и степень её соответствия лучшим практикам. Каждый показатель в таблице имеет пояснения в виде всплывающей подсказки (иконка в виде знака вопроса).

Аналогично представлены остальные качественные метрики:

- «Порядок в AD» — характеризует уровень энтропии в службе каталогов, косвенно отражает качество работы ИТ-подразделений.

- «Упорядоченность системы РД» — характеризует трудоёмкость анализа, выяснения реальных привилегий и проведения аудита используемой системы разграничения доступа.

- «Сложность нарушения системы РД» — характеризует количество и сложность реализации угроз, связанных с нарушением доступа.

- «Актуальность системы РД» — характеризует степень соответствия используемой системы разграничения доступа реальным процессам компании.

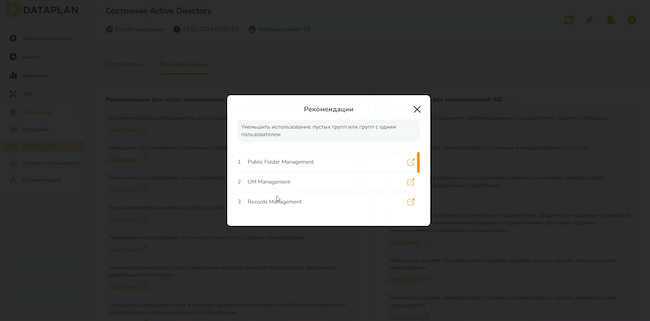

На вкладке «Рекомендации» сформированы предложения для оптимизации службы каталогов на основе показателей, которые не вошли в «зелёную зону».

Рисунок 29. «Состояние Active Directory» → «Рекомендации» в модуле Role Mining

Рекомендации формируются по принципу «лучших практик» и представлены как для групп, так и для пользователей AD.

Также на вкладке «Статистика» в нижних блоках расположены две таблицы, где модуль Role Mining с помощью встроенных алгоритмов машинного обучения определяет группы безопасности и пользователей с наивысшими уровнями риска.

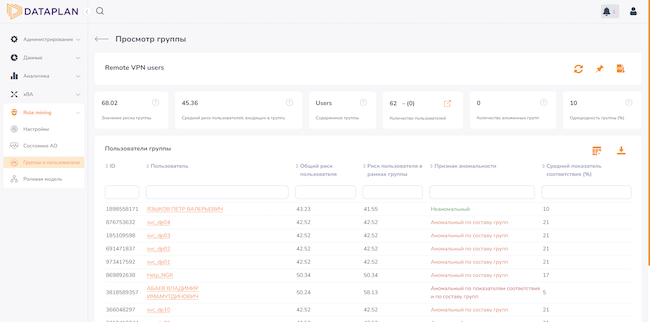

Исследуем статистику по группе на вершине списка.

Рисунок 30. «Группы и пользователи» → «Просмотр группы» в модуле Role Mining

Данные по выбранной группе пользователей AD включают в себя шесть блоков с количественными показателями. Состав и значения показателей соответствуют тем, что указаны для объекта внимания в таблице «Все группы». Каждый из показателей также имеет всплывающую подсказку-пояснение, которая появляется при наведении курсора мыши.

По аналогии с группами формируется статистика по конкретному пользователю AD.

Подробные сведения по остальным пользователям и группам, не вошедшим в топ-10 по уровням риска в подразделе «Состояние AD», можно просмотреть в подразделе «Группы и пользователи».

В табличном представлении всегда можно проанализировать однородность состава групп и то, насколько те или иные пользователи по занимаемой должности или подразделению «подходят» той или иной группе, а также просмотреть конечный состав групп у пользователей с учётом всех вложенностей.

Для просмотра сформированной ролевой модели переходим в соответствующий подраздел модуля.

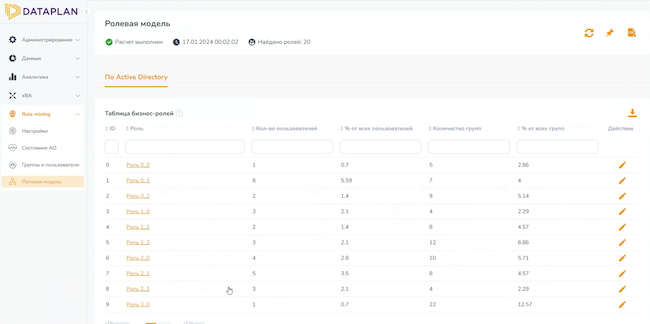

Рисунок 31. Подраздел «Ролевая модель» модуля Role Mining в Dataplan

Таблица бизнес-ролей содержит роли, которые были сформированы в результате расчёта модели на основе данных службы каталогов AD.

При формировании ролей система не учитывает служебные учётные записи, служебные или встроенные (built-in) группы, группы распространения и другие исключения, установленные в соответствующем разделе настроек модуля Role Mining.

Для полной информации по каждому пользователю и группе рекомендуется выгрузить список рассчитанных бизнес-ролей в XSLX-файл (иконка справа в верхнем углу), который также содержит предложения по оптимизации: в какую группу какой пользователь должен быть добавлен (или из какой исключён), чтобы он соответствовал сформированной роли. Эти сведения также можно использовать для формирования базового доступа в IdM-системе и для оптимизации затрат при её внедрении.

Необходимо отметить, что модуль Role Mining в данном исполнении формирует модель RBAC с максимальным сохранением привилегий. Таким образом, при внедрении сформированной модели RBAC бизнес-процессы компании не остановятся.

Выводы

Аналитическая платформа Dataplan версии 1.10 от компании NGR Softlab работает с «большими данными», позволяет применять встроенные алгоритмы машинного обучения для комплексной оценки поведения пользователей и элементов инфраструктуры, определяет уровень защищённости информационной системы, а также формирует ясную картину доступа к прикладным информационным системам и фактической работы с критическими и (или) конфиденциальными данными, что в конечном итоге позволяет снизить затраты на эксплуатацию существующих систем, снизить вероятность утечки данных и возникновения репутационных рисков.

Модульный подход, воплощённый в архитектуре программного комплекса Dataplan, даёт возможность более гибко решать задачи по защите ИТ-инфраструктуры за счёт дополнительных расширений. Компонент xBA выполняет поиск и детектирование поведенческих аномалий на контуре, модуль Role Mining снижает риск нелегитимного доступа к конфиденциальной информации, оптимизируя управление правилами разграничения доступа.

Платформа прежде всего рекомендуется крупным заказчикам, которые имеют развитую ИТ-инфраструктуру: органам государственной власти, финансовому сектору, консалтингу, телеком-операторам и поставщикам ИТ-услуг. Продукт оптимален для размещения в изолированных сетях и сегментах, а также для работы с «озёрами данных».

Основными пользователями Dataplan являются аналитики (чаще применяют SQL-запросы и скрипты обработки данных), офицеры ИБ (используют отчётность и результаты ретроспективного анализа), руководители подразделений (работают с инфографикой и отчётностью).

Наличие преднастроенных шаблонов источников, демодатасетов и демопрофилей, тонкая индивидуализация политик сбора и обработки данных позволяют взаимодействовать с платформой как начинающим аналитикам, так и специалистам высокого класса.

Платформа Dataplan входит в экосистему продуктов NGR Softlab, стабильно обновляется и оптимизируется вендором: внедряются функциональные опции с учётом пожеланий бизнеса, разрабатываются готовые пакеты экспертиз, готовится поддержка инфраструктур с отечественными программными средствами и прикладными системами. Всё это выводит Dataplan в активно развивающийся сегмент платформ сбора, обработки и комплексного анализа данных для разных потребителей, в первую очередь в сфере обеспечения безопасности информации.

Достоинства:

- Внесён в реестр российского ПО.

- Гибкая модульная архитектура.

- Мультиформатность входящих данных без привязки к вендору.

- Широкая пользовательская индивидуализация сбора и постобработки данных.

- Автоматическая адаптация поведенческих профилей к меняющимся бизнес-процессам.

- Автоматическое формирование ролевой модели разграничения доступа с учётом изменений в бизнес-процессах.

Недостатки:

- Нет набора готовых пакетов экспертизы для модуля xBA (только демопрофили и наборы данных для примера).

- На текущий момент поддерживается аудит только одной службы каталогов — Microsoft Active Directory.

- Пороговые значения нормального поведения пользователей определяются платформой автоматически, индивидуализировать их вручную невозможно.