Сертификат AM Test Lab

Номер сертификата: 421

Дата выдачи: 23.08.2023

Срок действия: 23.08.2028

- Введение

- Функциональные возможности модулей EFROS DefOps

- Архитектура EFROS DefOps

- Системные требования EFROS DefOps

- Выводы

Введение

Контролировать крупную ИТ-инфраструктуру без специализированного ПО сегодня просто невозможно. Сохраняется и потребность в исполнении законодательства, запрещающего использовать в ряде компаний средства защиты информации от иностранных производителей (большинство из них покинуло российский рынок в 2022 году) уже с 2025 г. Для решения обеих задач — контроля безопасности ИТ-инфраструктуры и импортозамещения зарубежных продуктов — подходит новая платформа от компании «Газинформсервис»: EFROS Defence Operations. Комплекс является полностью импортонезависимым ПО, совместимым с сертифицированными отечественными операционными системами Astra Linux и РЕД ОС, а также российскими СУБД. В качестве клиента используется веб-браузер, например от «Яндекса».

Внедрение EFROS DefOps позволит решить широкий спектр задач: контроль сетевого доступа, аудит уязвимостей и моделирование векторов атак с учётом топологии сети, анализ правил межсетевых экранов и организация портала для управления ими, контроль целостности файлов и проверка на соответствие стандартам (compliance) — с управлением в одной консоли.

Программный комплекс EFROS Defence Operations имеет модульную архитектуру. Каждый модуль отвечает за реализацию определённого набора функций и может приобретаться и работать самостоятельно. Это позволяет настроить ролевую политику и разделить задачи: например, сервер RADIUS находится под управлением службы ИТ, а анализом векторов атак занимается служба ИБ. EFROS DefOps имеет сертификат соответствия уровню доверия 4, что позволяет использовать его в любых системах, где не обрабатываются сведения составляющие государственную тайну.

Функциональные возможности модулей EFROS DefOps

Network Access Control (NAC)

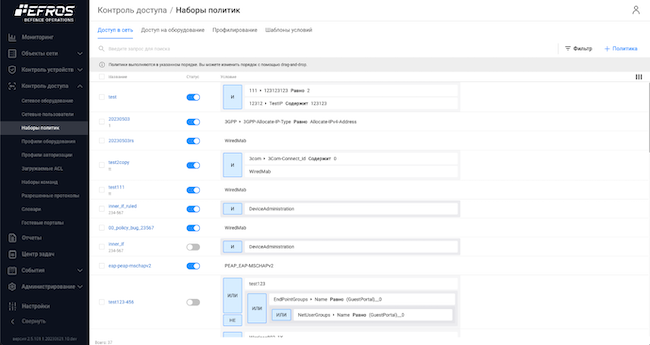

Efros DefOps NAC обеспечивает централизованную сетевую идентификацию и управление доступом на всех сетевых устройствах. Объединяет в себе механизмы аутентификации, авторизации и аудита действий пользователей. Модуль управляет доступностью сетевых ресурсов для оконечных устройств и пользователей в соответствии с назначенной политикой безопасности.

Основные функции:

- контроль предоставления доступа;

- разграничение доступа в сеть и на сетевое оборудование по протоколам RADIUS и TACACS+;

- авторизация устройств по протоколам стандарта 802.1x, MAC-адресам и сертификатам;

- распознавание пользователей, их устройств и ролей в сети (профилирование по DHCP, RADIUS, User-Agent);

- оценка соответствия машин политикам безопасности с использованием источника запросов (supplicant);

- применение политик безопасности (блокировка, изоляция и восстановление несовместимых машин);

- обеспечение лёгкого и безопасного доступа гостевых пользователей через выделенный портал (настройка доступа по логину и паролю или с помощью кода);

- аудит присутствующих в сети.

Рисунок 1. Механизм создания политики доступа к сетевым ресурсам

Network Assurance (NA)

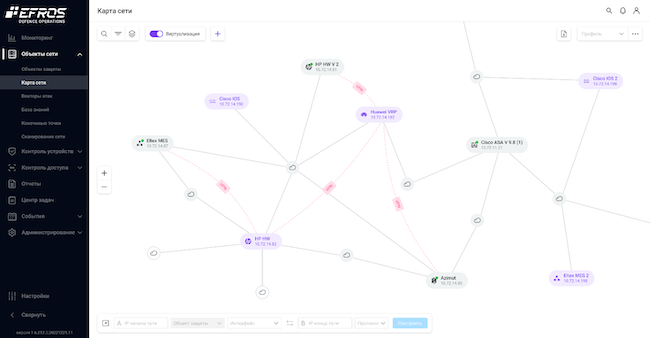

Модуль Network Assurance предназначен для контроля конфигураций сетевых устройств, таких как маршрутизаторы, коммутаторы, межсетевые экраны, а также операционных систем (в части интерфейсов и маршрутов) для отображения на карте сети.

Модуль проверяет, все ли элементы сети настроены правильно, то есть соответствуют заданному доверенному состоянию. С помощью Network Assurance можно быстро обнаружить и устранить проблемы в настройках точки отказа в крупной сетевой инфраструктуре. Это особенно важно для предотвращения простоев и обеспечения работоспособности всей системы даже в случае отказа одной из её частей.

Интерактивная графическая карта сети предоставляет полную картину топологии, включая все устройства и их соединения.

Возможность моделирования изменений на «цифровых двойниках» сетевого оборудования (включая неуправляемые устройства) позволяет планировать обновления, предотвращая возникновение проблем и конфликтов в сети, а также оценивать последствия изменений в сети или политиках безопасности.

Рисунок 2. Моделирование изменения карты сети при добавлении новых устройств

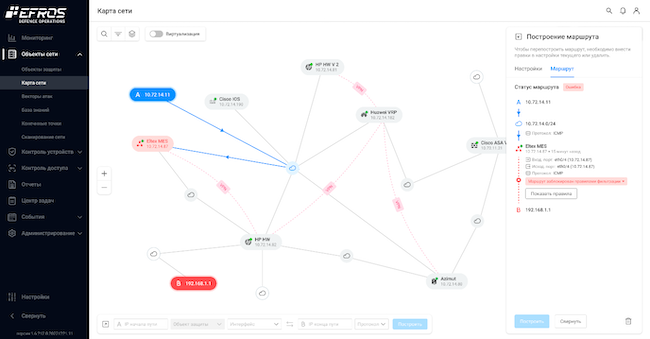

На карте также визуализируются возможные маршруты прохождения заданного типа трафика из любого источника и к любому месту назначения с демонстрацией разрешающих и запрещающих правил фильтрации, учитывая таблицы NAT и туннели VPN.

Рисунок 3. Проверка возможности прохождения трафика по заданному маршруту

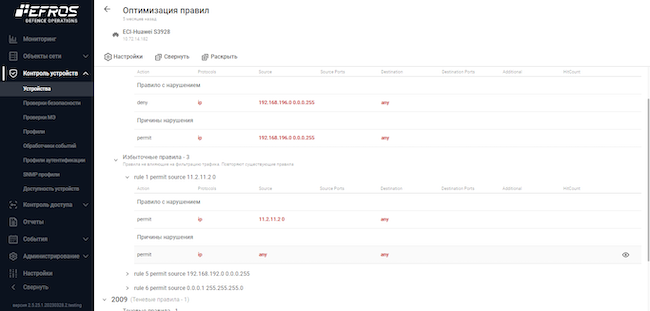

Firewall Assurance (FA) и Change Manager (CM)

Модуль Firewall Assurance — это инструмент работы с правилами межсетевых экранов от различных производителей, в том числе российских (линейки «Континент», ViPNet Coordinator, Dionis NX, Eltex ESR, UserGate D и др.). Он позволяет выполнять анализ и генерировать отчёты по правилам межсетевого экранирования для дальнейшей оптимизации последних.

Реализованные методы оптимизации правил включают в себя:

- Упрощение. Выполняется ревизия, выявляются дублирующиеся правила, которые могут вызывать конфликты. Последующая корректировка таких правил (изменение, удаление или объединение) показывает значительное улучшение производительности и безопасности сети.

- Выявление устаревших или неиспользуемых правил — упрощение конфигурации и уменьшение нагрузки на межсетевой экран.

- Мониторинг теневых правил. К таковым относятся перекрывающиеся, противоречащие друг другу правила.

Рисунок 4. Оптимизация правил на межсетевом экране

Модуль Change Manager позволяет расширить возможности работы с правилами межсетевых экранов и автоматизировать работу, заводить и обрабатывать заявки на изменение сетевых доступов. При назначении заявок на изменения происходят их анализ (с учётом существующих правил и политик сетевого доступа) и последующее применение. При этом все данные о произведённых изменениях и их исполнителях хранятся в журналах.

Vulnerability Control (VC)

Модуль Vulnerability Control позволяет проводить проверки инфраструктуры на наличие уязвимостей в режиме аудита с использованием информации из различных баз данных, включая БДУ ФСТЭК России. Также в качестве источников сведений могут подключаться сканеры и ITSM-системы.

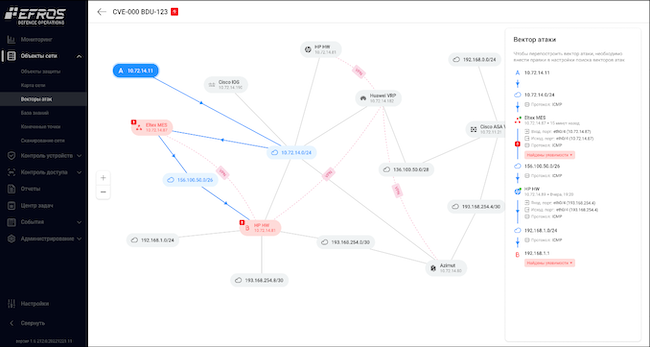

Визуализация возможных векторов атак на интерактивной карте — это выявление пути и способа проникновения злоумышленника в целевую систему. В построении векторов атаки учитываются как возможные действия и инструменты злоумышленников извне, так и человеческий фактор или уязвимые технологии в контролируемой инфраструктуре.

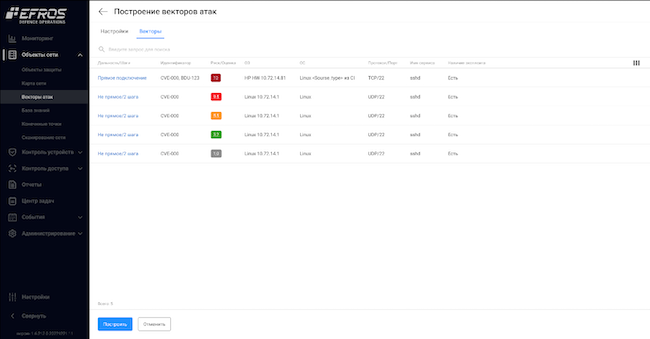

Рисунок 5. Найденные векторы атак

Рисунок 6. Моделирование вектора атаки на карте сети

Таким образом, в модуле Vulnerability Control реализован комплекс мер по управлению уязвимостями, включающий в себя:

- автоматическое выявление уязвимостей;

- автоматическую ассоциацию активов с уязвимостями;

- выделение важных (критических) уязвимостей;

- контроль выполнения работ по устранению уязвимостей;

- градацию, приоритизацию уязвимостей;

- отображение цепочки уязвимостей, которая может быть использована в реальных атаках (построение векторов атак на карте сети).

Integrity Check Compliance (ICC)

Модуль Integrity Check Compliance предназначен для контроля целостности файлов и обнаружения любых изменений, которые могут указывать на нарушение безопасности. ПО осуществляет аудит изменений в системных, конфигурационных файлах и других критических компонентах объектов защиты, среди которых можно выделить операционные системы (Linux, Windows), компоненты АСУ ТП, списки таблиц СУБД, а также компоненты и параметры сред виртуализации.

При обнаружении изменений в файлах или конфигурациях Integrity Check Compliance отправит оповещение администратору системы, что позволит принять меры по её защите.

Ещё одна ключевая функция ПО — осуществление проверок по соблюдению требований стандартов безопасности (compliance). Модуль охватывает отраслевые и внешние стандарты; также могут быть разработаны проверки по корпоративным стандартам с помощью встроенного редактора, где для описания используется синтаксис регулярных выражений.

Архитектура EFROS DefOps

EFROS DefOps реализован на базе микросервисной архитектуры, что позволяет оптимально внедрить продукт в ландшафт организации с учётом требований по производительности (даже при масштабировании в будущем) и отказоустойчивости. Дополнительно можно отметить, что программный интерфейс продукта (REST API) предоставляет широкие возможности по интеграции EFROS DefOps в инфраструктуру компании.

Рисунок 7. Компоненты программного комплекса EFROS DefOps

Системные требования EFROS DefOps

Минимальные требования к программно-аппаратному обеспечению приведены далее.

- Операционные системы: Astra Linux Special Edition, РЕД ОС 7.3.

- Поддерживаемые СУБД: Jatoba (отечественная СУБД, разработка компании «Газинформсервис»), PostgreSQL.

- Процессор: 12 ядер (от 2 ГГц).

- Оперативная память: 16 ГБ.

- Жёсткий диск (ПК + СУБД): 600 ГБ.

- Сетевая карта: 1 Гбит/с.

Выводы

Модульная платформа EFROS DefOps позволяет подобрать оптимальное решение для аудита безопасности ИТ-инфраструктуры. Функциональные модули платформы обеспечивают безопасный, необходимый и достаточный доступ в сеть и на оборудование, контроль действий пользователей и изменений в инфраструктуре, обнаружение аномалий в правилах межсетевых экранов, своевременное выявление атак злоумышленников и соответствие инфраструктуры внутренним политикам и мировым практикам безопасных конфигураций.

Архитектура комплекса разработана с учётом требований к отказоустойчивости и производительности и позволяет использовать EFROS DefOps на площадках с тысячами контролируемых объектов. Комплекс сертифицирован ФСТЭК России на соответствие уровню доверия 4. Опыт компании «Газинформсервис» позволяет уверенно развивать продукт своими силами без привлечения зарубежных партнёров. Стратегия развития комплекса строится с учётом требований отечественного рынка и включает в себя не только разработку ПО, но и работу круглосуточного сервис-центра, проведение обучения для специалистов, экспертную поддержку в ходе «пилотных» проектов — в том числе с помощью обширной партнёрской сети. Обновления комплекса EFROS DefOps выходят ежеквартально.

Достоинства:

- Наличие сертификата ФСТЭК России по требованиям к 4-му уровню доверия.

- Широкий спектр функций и возможностей для аудита и мониторинга сетевой инфраструктуры разных вендоров в едином интерфейсе.

- Поддержка отечественного оборудования, ОС и ПО.

- Независимость от сторонних лицензий, поскольку все компоненты системы разработаны в компании «Газинформсервис».

- Импортозамещение ведущих мировых решений в области контроля доступа в сеть и на оборудование, управления топологией, конфигурациями, политиками доступа.

- Ежеквартальное обновление программного комплекса, динамичное развитие продукта.

Недостатки:

- Не подходит для аудита облачных сред.

- Серверная часть продукта не поддерживает ОС семейства Windows.