Сертификат AM Test Lab

Номер сертификата: 292

Дата выдачи: 21.06.2020

Срок действия: 21.06.2025

- Введение

- Описание ESET Secure Authentication 3.0

- Архитектура ESET Secure Authentication 3.0

- Ключевые преимущества

- Системные требования и поддерживаемые платформы

- Функциональные возможности ESET Secure Authentication 3.0

- Работа с ESET Secure Authentication 3.0

- 7.1. Установка серверной части ESET Secure Authentication 3.0

- 7.2. Установка клиентской части ESET Secure Authentication 3.0

- 7.3. Настройка серверной части ESET Secure Authentication 3.0

- 7.4. Настройка клиентской части ESET Secure Authentication 3.0

- 7.5. Применение ESET Secure Authentication 3.0

- Выводы

Введение

В последнее время становится актуальным обеспечение защищённого доступа к корпоративным ресурсам при удалённой работе. Количество случаев, когда требуется труд в дистанционном режиме, растёт; следовательно, появляется необходимость обезопасить доступ к информационным активам компании извне. При этом упомянутые случаи могут быть разными, охватывая подключение и сотрудников, работающих вне офиса, и представителей сторонних организаций — подрядчиков, и специалистов аутсорсинговых фирм, занимающихся обслуживанием инфраструктуры. Кроме того, данная тема, конечно же, становится крайне важной в период пандемии COVID-19, когда большая часть сотрудников работает удалённо из дома.

Следовательно, процесс подключения к корпоративным ресурсам должен быть, с одной стороны, достаточно простым, чтобы не вызывать трудностей у пользователей различного уровня компьютерной грамотности, а с другой стороны — совершенно безопасным. Эти критериям соответствует, в частности, механизм двухфакторной аутентификации (Two-Factor Authentication, 2FA). Одним из способов реализовать его в корпоративной среде является разработка ESET под названием Secure Authentication.

Решение от ESET предлагает, помимо классической отправки одноразовых паролей, применение аппаратных токенов, пуш-аутентификацию на мобильном устройстве, отправку пароля по электронной почте или через другие приложения. Кроме того, когда пользователь получает пуш-уведомление на мобильное устройство или смарт-часы, в сообщении указывается, с какого IP-адреса производится подключение к ресурсам. Соответственно, сотрудник может как одобрить аутентификацию, так и отклонить её в том случае, если IP-адрес окажется чужим или подозрительным.

Ранее мы уже рассматривали предыдущую сборку решения ESET Secure Authentication 2.8 в материале «Обзор ESET Secure Authentication, системы двухфакторной аутентификации». В этом обзоре речь пойдёт главным образом о нескольких интересных нововведениях, которые появились в версии 3.0.

Описание ESET Secure Authentication 3.0

Решение ESET Secure Authentication 3.0 (далее — «ESA 3.0») предоставляет возможность обеспечить защищённый доступ к корпоративным ресурсам с использованием двухфакторной аутентификации локально либо через интеграцию с Microsoft Active Directory. В дополнение к первому фактору — логину и паролю — продукт предлагает на выбор несколько вариантов второго фактора: отправку временного пароля по SMS на мобильное устройство или смарт-часы, использование аппаратных токенов, отправку пароля по электронной почте, пуш-аутентификацию. Также есть возможность внести доверенные рабочие станции пользователей в списки исключений, позволяя им подключаться к корпоративным ресурсам только по логину и паролю.

Данное решение будет интересно заказчикам, у которых особенности инфраструктуры либо рабочего процесса предполагают регулярные подключения извне офиса со стороны сотрудников, находящихся в командировке или работающих из дома. Также это решение можно рассмотреть, к примеру, при необходимости организовать безопасный доступ сотрудников подрядной организации к удалённому рабочему месту, через которое осуществляется обслуживание инфраструктуры.

Решение лицензируется по количеству пользователей. Минимально возможное количество пользователей в лицензии не может быть меньше 5-ти. Лицензию можно приобрести на срок от 1 года до 3 лет. Сам сервер аутентификации поддерживает только английский язык; мобильное приложение для работы с пуш-аутентификацией доступно на английском, немецком, русском, французском, испанском и словацком языках. На момент публикации обзора нет информации о наличии у ESA 3.0 российских сертификатов безопасности.

Архитектура ESET Secure Authentication 3.0

ESA 3.0 состоит из серверной и клиентской частей. К первой относится сервер аутентификации, который можно установить в среде Active Directory либо в автономном режиме. Дополнительно доступны модуль отчётности на базе Elasticsearch и другие компоненты, которые будут перечислены ниже. Клиентская часть представляет собой мобильное программное обеспечение для операционных систем iOS, Android или Windows Phone. Мобильное приложение понадобится для использования пуш-аутентификации и получения одноразовых паролей.

В состав решения ESA 3.0 входят следующие компоненты:

- модуль ESA Web Application,

- модуль ESA Remote Desktop,

- модуль ESA Windows Login,

- сервер ESA RADIUS Server,

- служба ESA Authentication Service,

- модуль ESA Management Tools.

При развёртывании последнего из перечисленных модулей возможны два сценария.

- В случае установки ESA 3.0 в среде Active Directory потребуется инсталляция следующих компонентов:

- модуля управления пользователями ESA User Management,

- консоли управления ESA Management Console,

- консоли ESA Web Console.

- В случае установки ESA 3.0 в режиме отдельного сервера потребуется инсталляция только компонента ESA Web Console.

Таблица 1. Описание основных компонентов серверной части

| Наименование компонента | Назначение компонента |

| ESA Web Application | Двухфакторная аутентификация в различных веб-приложениях Microsoft (Microsoft Web Applications). |

| ESA Remote Desktop | Двухфакторная аутентификация для протокола удалённого рабочего стола (Remote Desktop Protocol). |

| ESA Windows Login | Двухфакторная аутентификация для компьютеров с ОС Windows. |

| ESA RADIUS Server | Двухфакторная аутентификация в VPN с использованием RADIUS-сервера. |

| ESA Authentication Service | Основной модуль системы. Позволяет добавлять двухфакторную аутентификацию в различные приложения и сервисы. |

| ESA Management Tools | Управление пользователями, настройка продукта и его компонентов. |

| ESA User Management для ADUC | Управление пользователями в Active Directory Users and Computers (ADUC). |

| ESA Management Console | Управление ESET Secure Authentication и его компонентами при интеграции сервера аутентификации в среду Active Directory. |

| ESA Web Console | Настройка ESET Secure Authentication и управление пользователями через веб-консоль. |

| Модуль отчётности (Elasticsearch) | Просмотр отчётов в веб‑консоли ESET Secure Authentication. |

| Active Directory Federation Services (AD FS) Protection | Обеспечение двухфакторной аутентификации при интеграции в среду Active Directory. |

| Identity Providers Protection (SAML) | Обеспечение двухфакторной аутентификации при взаимодействии с поставщиками удостоверений, которые используют стандарт SAML. |

Рисунок 1. Схема работы решения ESA 3.0

Ключевые преимущества

К ключевым преимуществам решения ESA 3.0 можно отнести следующие возможности, отличающие его от других разработок подобного типа:

- Поддержка аппаратных токенов, работающих по стандартам ОАuth (Open Authentication), НОТР (HMAC-based One-Time Password algorithm) и ТОТР (Time-based One-Time Password algorithm).

- Возможность создать список исключений в виде IP-адресов или их диапазонов, для которых временный пароль запрашиваться не будет.

- Поддержка встроенной биометрии iOS и Android для защиты мобильного приложения.

- Наличие пуш-аутентификации через мобильное приложение для iOS или Android.

- Широкие возможности по интеграции решения с различными программными и аппаратными платформами.

- Решение ESA 3.0 — полностью программное.

Системные требования и поддерживаемые платформы

Ниже, в табл. 2, перечислены поддерживаемые операционные системы для работы серверной и клиентской частей ESA 3.0, а также рабочей станции пользователя.

Таблица 2. Системные требования для серверной и клиентской частей

| Наименование компонента | Поддерживаемые операционные системы |

| Серверная частьESET Secure Authentication 3.0 | Windows Server 2008 / 2008 R2 / 2012 / 2012 R2 / 2016 / 2019; Windows Small Business Server 2008 / 2011; Windows Server 2012 Essentials / 2012 R2 Essentials / 2016 Essentials / 2019 Essentials. |

| Клиентская частьESET Secure Authentication 3.0 | iOS 9 и выше; Android 4.1 и выше; Windows Phone 8.1 и выше. |

| Рабочая станция пользователя | Windows 7 / 8 / 8.1 / 10 |

В серверную часть помимо сервера аутентификации входят также и другие компоненты. Системные требования для них представлены в табл. 3.

Таблица 3. Системные требования для компонентов серверной части

| Наименование компонента | Системные требования |

| ESA Authentication Service | Windows Server 2008 и выше; .NET Framework версии 4.5 и выше. |

| Модуль отчётности (Elasticsearch) | Server JRE (Java SE Runtime Environment) версии 1.8.0_131 и выше; Java SE 11 или OpenJDK 11 / 13; .NET Framework версии 4.7.2. |

| ESA Web Application | Windows Server 2008 и выше либо Windows 7 и выше; .NET Framework версии 4.5; Internet Information Services 7 и выше. |

| Веб-консоль ESET Secure Authentication | Microsoft Internet Explorer 11; последние версии Google Chrome, Mozilla Firefox, Microsoft Edge, Safari. |

| ESA Remote Desktop | Windows Server 2008 R2 и выше либо Windows 7 и выше. Поддерживаются только 64-разрядные операционные системы. |

| ESA Windows Login | Windows 7/ 8 / 8.1 / 10; Windows Server 2008 R2 и выше; .NET Framework версии 4.5. |

| ESA RADIUS Server | Windows Server 2008 и выше; .NET Framework версии 4.5. |

| ESA Authentication Service | Windows Server 2008 и выше; .NET Framework версии 4.5. |

| ESA Management Tools | Windows 7 и выше; Windows Server 2008 R2 и выше; .NET Framework версии 3.5; Windows Remote Server Administration Tools; компонент Active Directory Domain Services. |

| Модуль AD FS 3.0 или 4.0 | Windows Server 2012 R2. |

| База данных при установке сервера аутентификации в автономном режиме | Microsoft SQL / Microsoft SQL Express 2012 (11.0.2100.60); PostgreSQL 9.4.24 |

Функциональные возможности ESET Secure Authentication 3.0

Решение ESET Secure Authentication 3.0 предлагает следующие функциональные возможности:

- Безопасный и удобный доступ к VPN.

- Защищённый удалённый доступ к корпоративным ресурсам.

- Дополнительная защита при входе в операционную систему Microsoft Windows.

- Двухфакторная аутентификация между любой облачной службой (поставщиком услуг) и поставщиками удостоверений, использующих стандарт SAML.

- Двухфакторная аутентификация для доступа к облачным сервисам (Office 365, Google Apps, Dropbox и другие), веб-приложениям Microsoft (Exchange, Outlook Web Access / Outlook Web App, Dynamics CRM, SharePoint / SharePoint Foundation, Remote Web Access / Remote Desktop Web Access, Terminal Services Web Access), а также при использовании VPN в средствах коммутации и сетевой защиты (Barracuda, Cisco ASA, Citrix Access Gateway, Citrix NetScaler, Check Point Software, Cyberoam, F5 FirePass, Fortinet FortiGate, Juniper, Palo Alto, SonicWall) и применении VDI-решений VMware Horizon View и Citrix XenApp.

- Обеспечение защищённого доступа к ресурсам системы 1С.

- Применение различных методов аутентификации: одноразовый пароль, высылаемый через мобильное приложение; пуш-аутентификация; одноразовый пароль, высылаемый через SMS; аппаратные токены; другие каналы передачи паролей (например, электронная почта).

Работа с ESET Secure Authentication 3.0

Установка серверной части ESET Secure Authentication 3.0

Для начала корректной работы системы необходимо установить как минимум один экземпляр сервера аутентификации (Authentication Server) и как минимум одну конечную точку аутентификации (API, Windows Login, Web Application, Remote Desktop, RADIUS и т. д.).

Все модули могут быть установлены на один сервер либо на несколько, в том числе — в распределённой среде. Исключением является веб-консоль ESA, которая устанавливается вместе с сервером аутентификации.

Если был выбран вариант инсталляции в среде Active Directory, то нет необходимости обязательно размещать серверную часть на контроллере домена: можно установить её на любой другой сервер даже в автономном режиме.

Ниже описан стандартный сценарий установки в автономном режиме.

После запуска файла с установщиком сначала появится окно с текстом лицензионного соглашения.

Рисунок 2. Лицензионное соглашение ESET Secure Authentication 3.0

После нажатия кнопки «I accept» появится окно с выбором варианта установки: «Active Directory Integration» (в среде Active Directory) или «Standalone» (в автономном режиме).

Рисунок 3. Окно выбора варианта установки

После выбора режима «Standalone» происходит предварительная проверка возможности установки системы.

Рисунок 4. Проверка возможности установки необходимых компонентов

Далее откроется окно с возможностью выбора устанавливаемых компонентов (рис. 5). Будут доступны модули из категорий «Core Components» (основные компоненты), «Local Login Protection» (защита локального входа), «Remote Login Protection» (защита удалённого доступа), «Web Application Protection» (защита веб-приложений), «Active Directory Federation Services (AD FS) Protection» (защита при доступе в Active Directory), «Identity Providers Protection (SAML)» (защита при взаимодействии с поставщиками удостоверений, использующих стандарт SAML).

Рисунок 5. Окно выбора необходимых компонентов системы

После выбора компонентов и нажатия на кнопку «Next» понадобится произвести конфигурирование ряда устанавливаемых модулей. Этап установки дополнительных настроек для взаимодействия с локальной базой данных изображён на рис. 6; этап установки логина и пароля для консоли Web Console — на рис. 7; та же процедура для модуля отчётности Reporting Engine (Elasticsearch) — на рис. 8.

Рисунок 6. Этап настройки взаимодействия с локальной базой данных

Рисунок 7. Окно установки необходимых параметров для Web Console

Рисунок 8. Окно установки необходимых параметров для Reporting Engine

После конфигурирования начнётся этап проверки условий, необходимых для установки. При наличии конкретных проблем, мешающих инсталляции отдельных компонентов, появится окно с перечнем тех условий, которые не соблюдены.

Рисунок 9. Этап проверки необходимых условий

По устранении всех проблем установка компонентов продолжится. После появления финального сообщения о завершении инсталляции можно приступать к использованию серверной части ESA 3.0.

Установка клиентской части ESET Secure Authentication 3.0

Для полноценного функционирования системы помимо серверной части необходимо установить и клиентскую. Если взять в качестве примера мобильное приложение ESET Secure Authentication для смартфонов под управлением операционной системы Android, то процесс будет прост: необходимо зайти в магазин приложений Google Play, а затем найти и скачать приложение ESET Secure Authentication.

Рисунок 10. Этап выбора приложения ESET Secure Authentication для установки

После стандартной установки мобильного приложения можно начинать пользоваться клиентской частью ESA.

Настройка серверной части ESET Secure Authentication 3.0

Все основные операции по настройке компонентов системы ESA 3.0 выполняются в консоли ESA Web Console, вход в которую осуществляется через браузер. При запуске ESA Web Console появится окно, где необходимо ввести данные для аутентификации.

Рисунок 11. Процесс авторизации в консоли ESA Web Console

После успешной аутентификации откроется главное окно консоли (рис. 12). В нём размещена информация о пользователях, составе компонентов, лицензиях, версии программного обеспечения и о серверах ESA 3.0, а также отображаются различные уведомления.

Рисунок 12. Главное окно консоли ESA Web Console

Операции по конфигурированию компонентов ESA 3.0 осуществляются в разделе «Settings».

Для того чтобы установить лицензию для системы, необходимо выбрать строку «License». Перейдя в соответствующий раздел, можно установить лицензию введя её номер либо воспользовавшись возможностями ESET Business Account.

Рисунок 13. Установка лицензии для ESA 3.0

Какие ещё возможности есть в разделе «Settings»?

В подразделе «Console Administrators» можно управлять учётными записями администраторов системы.

Рисунок 14. Управление учётными записями администраторов

Управление учётными данными API осуществляется в подсекции «API Credentials». Подраздел «Mobile Application» позволяет настраивать возможности мобильного приложения ESET Secure Authentication, используемого для применения двухфакторной аутентификации (рис. 15).

Рисунок 15. Настройка возможностей мобильного приложения

Управление списками исключений производится в подсекции «IP Whitelisting».

Рисунок 16. Управление списками в разделе IP Whitelisting

Подраздел «Default Fields» предназначен для настройки отображения полей по умолчанию. Сектор «Delivery Options» позволяет выбрать способы доставки одноразовых паролей или уведомлений. Управление способами аутентификации осуществляется в подразделе «Enrollment» (рис. 17).

Рисунок 17. Управление способами аутентификации

При наличии установленного модуля Elasticsearch подраздел «Reports» позволяет управлять параметрами доступа к нему. Подсекция «FIDO» понадобится для настройки правил использования одноимённого аутентификатора. Указать реквизиты SMTP-сервера, обеспечивающего отправку электронных писем, можно в подразделе «SMTP Server». Сектор «Notifications» отвечает за отправку уведомлений. В группе настроек «Export Data» указываются сведения о базе данных для экспорта сведений из неё.

Настройка клиентской части ESET Secure Authentication 3.0

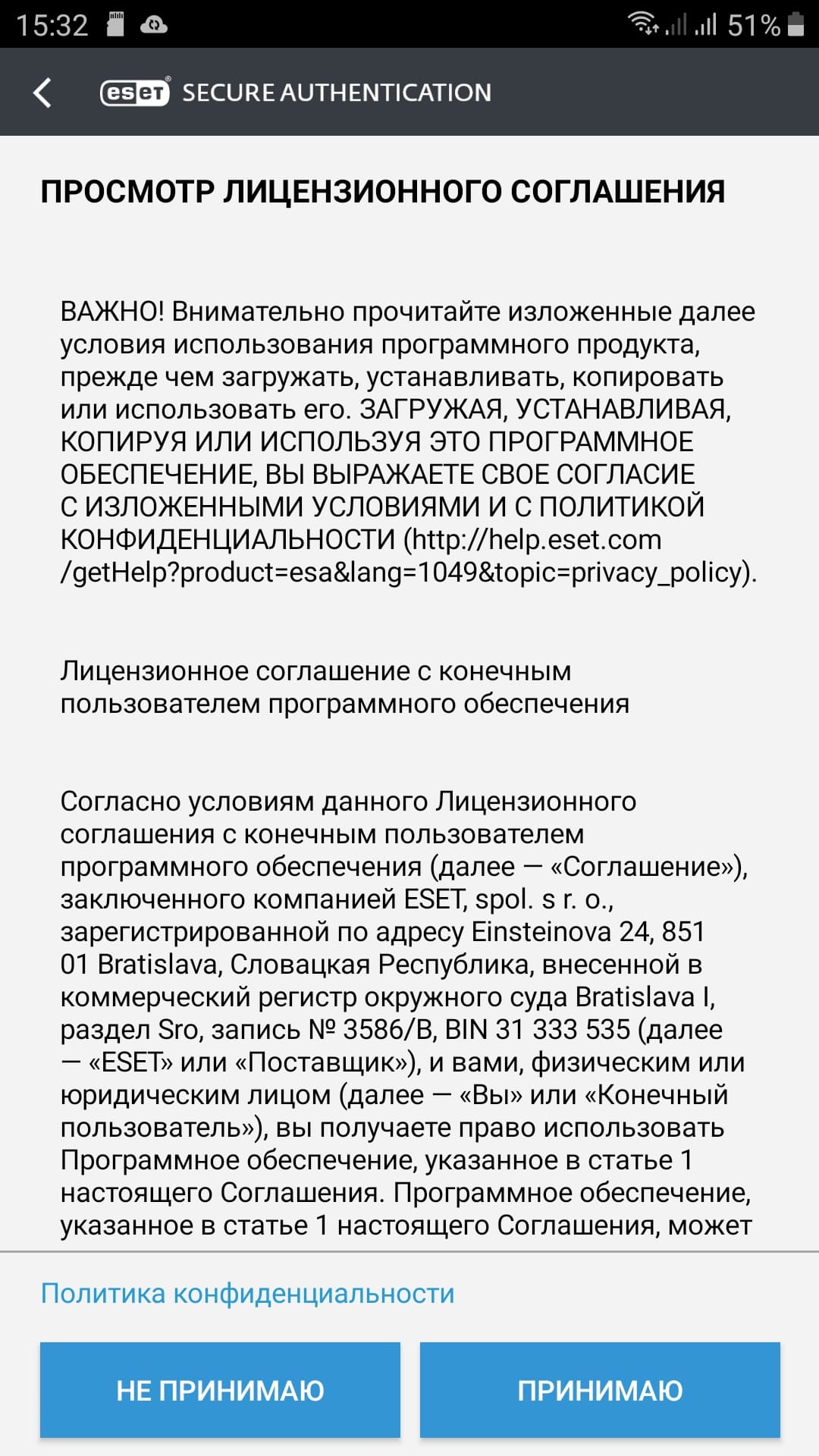

Для настройки клиентской части необходимо запустить на смартфоне ранее установленное мобильное приложение ESET Secure Authentication. При загрузке приложения сначала будет показано лицензионное соглашение.

Рисунок 18. Просмотр лицензионного соглашения

После того как оно будет принято, понадобится задать PIN-код (рис. 19) и установить дополнительную защиту приложения с использованием встроенной биометрической системы смартфона (рис. 20), если такая функциональность поддерживается мобильным устройством.

Рисунок 19. Установка PIN-кода для входа в приложение

Рисунок 20. Установка аутентификации по отпечатку пальца

Применение ESET Secure Authentication 3.0

Для выполнения всех основных операций по управлению системой предназначены вкладки с левой стороны консоли. Вкладка «Users» служит для администрирования учётных записей пользователей. Через секцию «Components» можно управлять компонентами системы и конечными точками, в том числе — создавать приглашения для новых терминалов. Для работы с аппаратными токенами предназначен раздел «Hard Tokens». На вкладке «Reports» можно просматривать отчёты и диаграммы.

Далее мы рассмотрим содержимое всех этих вкладок более подробно и попробуем осуществить подключение к серверу с помощью двухфакторной аутентификации.

Обзор основных разделов консоли

На вкладке «Users» (рис. 21) можно управлять областями («Realms»), т. е. типами пользователей. Также появление новых областей будет происходить автоматически при успешном добавлении сотрудников через приглашения. Правая часть раздела отводится под администрирование учётных записей. Можно создавать новых пользователей, устанавливать их имена, адреса электронной почты, номера телефонов, которые будут использоваться в процессе двухфакторной аутентификации. Помимо этого каждому пользователю можно задавать доступные методы удостоверения личности. Здесь же есть функциональность, позволяющая отправлять коллегам ссылки на скачивание мобильного приложения либо QR-коды с информацией для подключения.

Рисунок 21. Содержимое вкладки «Users»

С помощью вкладки «Components» (рис. 22), как уже говорилось выше, можно управлять установленными компонентами ESA 3.0, а также приглашениями («Invitations») для конечных устройств пользователей.

Рисунок 22. Содержимое вкладки «Components»

Возможности вкладки «Hard Tokens» (рис. 23) будут полезны при использовании аппаратных токенов для двухфакторной аутентификации. В окне раздела размещается информация по используемым токенам, включая серийные номера, модели, типы аутентификации (HOTP, TOTP) и другие данные. Информацию по токенам можно загружать в систему через файл формата PSKC. ESA 3.0 поддерживает все совместимые с OAuth аппаратные токены.

Рисунок 23. Содержимое вкладки «Hard Tokens»

Для работы с отчётностью применяется вкладка «Reports». Данный раздел использует возможности модуля Elasticsearch и позволяет отображать информацию о событиях в виде графиков, диаграмм и таблиц. Также применяется цветовая индикация компонентов системы. Доступна фильтрация данных для более удобной работы с ними. Также есть возможность экспортировать сведения в виде отчёта. Пример отображения показан на рис. 24.

Рисунок 24. Содержимое вкладки «Reports»

Проверка подключения к серверу с помощью модуля Remote Desktop Protection

Далее мы проверим работу двухфакторной аутентификации на примере подключения к серверу через модуль Remote Desktop Protection, используя мобильное приложение.

Для начала необходимо перейти на вкладку «Users» и создать в поле «Realms» новую область (рис. 25).

Рисунок 25. Создание новой области

Затем переходим на новую область и создаём нового пользователя.

Рисунок 26. Создание нового пользователя

Выбираются методы аутентификации «Mobile Application OTP» (отправка одноразового пароля через мобильное приложение) и «Mobile Application Push» (уведомление в мобильном приложении); далее через кнопку «Actions» необходимо выбрать команду «Send Application», чтобы отправить пользователю ссылку на загрузку приложения с установленными параметрами или QR-код для сканирования через ранее установленное приложение. В нашем случае мы воспользуемся QR-кодом (рис. 27).

Рисунок 27. Изображение QR-кода

В мобильном приложении выбираем команду добавления новой учётной записи («Add Account») и сканируем полученный QR-код.

Рисунок 28. Добавление учётной записи в мобильном приложении

После этой операции новая учётная запись будет добавлена в приложение.

Рисунок 29. Новая учётная запись в мобильном приложении

Далее следует вернуться в консоль ESA Web Console и перейти на вкладку «Components». В данном разделе создаём новое приглашение («Create invitation»), устанавливаем название и срок его действия. Подробности нового приглашения показаны на рис. 30.

Рисунок 30. Подробности нового приглашения

На следующем этапе необходимо установить подключаемый модуль удалённого рабочего стола. Для этого понадобится запустить установочный файл на конечном устройстве, с которого будет осуществляться удалённое подключение к серверу. На этапе выбора компонентов отмечаем только модуль Remote Desktop.

Рисунок 31. Выбор подключаемого модуля Remote Desktop

Далее следует ввести данные для доступа к серверу аутентификации ESA 3.0, которые были получены ранее в приглашении.

Рисунок 32. Установка параметров для доступа к серверу аутентификации

Теперь можно попробовать подключиться через удалённый рабочий стол к серверу. После ввода аутентификационной информации и подключения появится окно с информацией о том, что пуш-уведомление было отправлено на смартфон пользователя и для доступа необходимо принять приглашение.

Рисунок 33. Окно с информацией для получения доступа

Одновременно с этим на смартфон поступило то самое уведомление с запросом на подключение (рис. 34), который можно либо одобрить, либо отклонить.

Рисунок 34. Пуш-уведомление на мобильном устройстве

После подтверждения запроса подключение к серверу будет успешно осуществлено.

Выводы

По сравнению с предыдущей версией 2.8 у сборки 3.0 появился ряд любопытных нововведений. Из интересного можно выделить добавление функции дополнительной биометрической защиты мобильного приложения с помощью встроенных датчиков устройства, обогащение пуш-уведомления информацией о местоположении конечной точки, поддержку новых операционных систем, расширение списка сервисов и приложений, с которыми возможна интеграция.

Преимуществами продукта по прежнему остались программное исполнение, отсутствие завышенных требований к аппаратному обеспечению для установки компонентов системы, наличие нескольких видов аутентификации, поддержка аппаратных токенов, простота и быстрота развёртывания системы, интеграция с большим количеством продуктов и сервисов, удобство работы для пользователей. Также отметим наличие подробного руководства на русском языке. Гибкая лицензионная политика с возможностью покупки лицензий уже от 5 рабочих мест позволяет рассматривать данное решение организациям любого масштаба.

Однако, к сожалению, сохранились и «минусы»: нехватка русской локализации серверной части и отсутствие российских сертификатов соответствия требованиям, предъявляемым к средствам защиты информации.

Резюмируя, следует сказать, что ESET Secure Authentication 3.0 является вполне удобным и доступным для большинства заказчиков решением, функциональность которого обеспечивает простую и надёжную двухфакторную аутентификацию для решения большого количества практических задач.