Сертификат AM Test Lab

Номер сертификата: 507

Дата выдачи: 18.02.2025

Срок действия: 18.02.2030

- Введение

- Функциональные возможности «Гарда Anti-DDoS»

- Архитектура «Гарда Anti-DDoS»

- Системные требования «Гарда Anti-DDoS»

- Сценарии использования «Гарда Anti-DDoS»

- Выводы

Введение

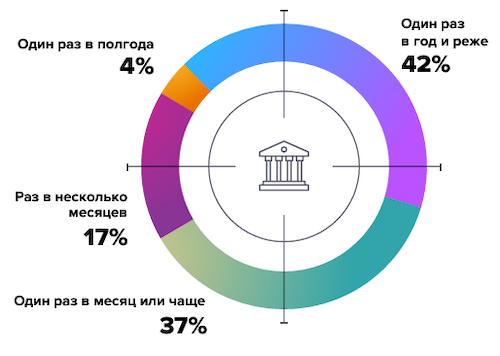

DDoS — одна из самых актуальных киберугроз для бизнеса. В 2024 году Роскомнадзор отразил почти 11 тыс. атак этого типа. По статистике, в России в 2024 году наибольшему числу атак подвергались телеком-операторы (36 %), 21 % составили атаки на ИТ-компании, тройку антилидеров замкнули компании из госсектора (14 %), за ними следуют сфера услуг (11 %) и финансовые организации (9 %). По данным группы компаний «Гарда», почти 40 % фирм подвергаются атакам каждый месяц и чаще.

Рисунок 1. Результаты опроса отечественных компаний о DDoS-атаках

DDoS-атаки ведут к нежелательным последствиям для бизнеса. Это простои и потеря доходов, репутационные и правовые риски, снижение производительности, увеличение нагрузки на техническую поддержку, сложности с восстановлением. Для минимизации этих рисков применяются проактивные меры защиты с использованием систем класса Anti-DDoS. Средства защиты этого типа могут быть как установлены локально, в инфраструктуре компании, так и предоставлены в виде услуги, либо подходы комбинируются.

Одним из отечественных продуктов, защищающих от подобных атак, является «Гарда Anti-DDoS» (ранее «Периметр»).

Функциональные возможности «Гарда Anti-DDoS»

Система «Гарда Anti-DDoS» применима как в сетях небольших компаний, так и в инфраструктуре операторов связи. Более 17 лет группа компаний «Гарда» защищает информационные ресурсы заказчиков из разных отраслей бизнеса: банков, телеком-провайдеров, ритейл и других. «Гарда Anti-DDoS» обеспечивает защиту более 50 % российского сегмента интернета от DDoS-атак и поддерживает безопасность цифровых сервисов и мероприятий федерального масштаба.

Детекция, анализ и работа с информацией о трафике

Для обнаружения атак «Гарда Anti-DDoS» использует информацию о трафике, передаваемую по сетевым протоколами семейства Netflow, обогащённую данными протоколов SNMP и BGP. Такой набор данных позволяет не только эффективно детектировать вредоносную активность и проводить глубокую аналитику, но и строить карты защищаемой сети.

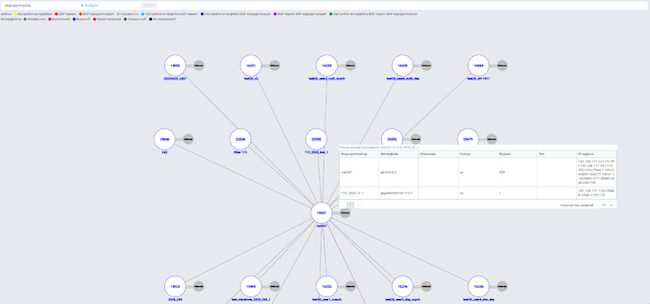

Топология выстраивается отдельно по данным, передаваемым в IPv4 и IPv6. Карта сети представляет собой связи между маршрутизаторами, где можно проанализировать, какие интерфейсы задействованы, с чем они взаимодействуют, какие связи образуются между ними, какая информация передаётся по протоколам BGP и SNMP. Схему можно упростить, убрав все неактивные интерфейсы. Топология строится автоматически при подключении маршрутизаторов сети к системе.

Рисунок 2. Топология сети в «Гарда Anti-DDoS»

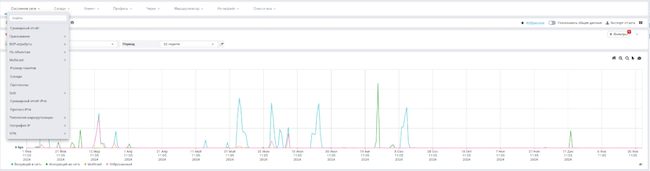

Для формирования отчётов предусмотрена отдельная аналитическая подсистема, в которой собраны многочисленные отчёты в различных разрезах: аналитика по трафику всей сети, различных объектов наблюдения, логических объектов сети и многое другое. Всего в системе больше 400 отчётов, разделённых на группы в зависимости от протоколов, портов, объектов, атрибутов и других условий.

Для удобства пользователя есть конструктор отчётов для формирования необходимой аналитики. Полученные данные доступны для выгрузки в форматах pdf, csv, xml, xls, при необходимости настраивается автоматическая отправка материалов на почту.

Рисунок 3. Аналитический модуль в «Гарда Anti-DDoS»

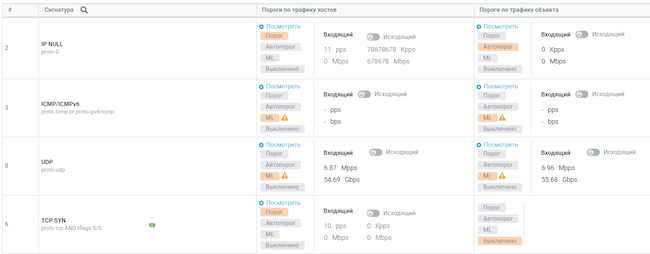

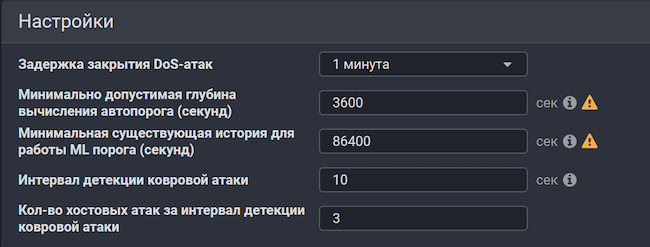

«Гарда Anti-DDoS» имеет расширяемый набор паттернов для качественного детектирования DDoS-атак и выявления различных аномалий в трафике. Для этого система самообучается и автоматически рассчитывает пороговые значения трафика с использованием машинного обучения (ML).

Рисунок 4. Настройка ML-порогов в «Гарда Anti-DDoS»

На основе данных, полученных в процессе обучения, формируется динамический график, показывающий норму изменения трафика.

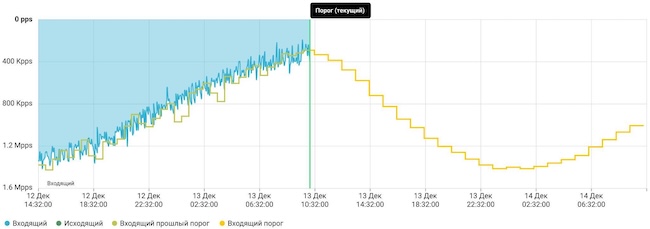

Рисунок 5. График ML-порогов в «Гарда Anti-DDoS»

Защита от атак

«Гарда Anti-DDoS» нацелена на защиту как от известных, так и от неизвестных атак, организованных посредством эксплуатации сетевых протоколов TCP, UDP, ICMP и других, а также от атак в шифрованном трафике, использующих SSL и TLS.

Фильтрация трафика на основе списков TLS-отпечатков JA3/JA4

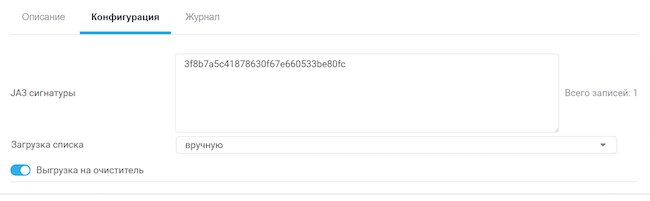

Для предотвращения атак с использованием SSL и TLS в системе установлены JA3/JA4-фильтры. Эти фильтры применяются для управления трафиком на основании его параметров. Система анализирует обмен сообщениями в рамках протокола диалога SSL/TLS и закрывает нелегитимные соединения.

Рисунок 6. Использование JA3/JA4-фильтра в «Гарда Anti-DDoS»

В «Гарда Anti-DDoS» проводится JA3/JA4-анализ, задачами которого являются автоматическая генерация соответствующих сигнатур и наполнение ими системы. Как и машинное обучение, этот механизм делает эксплуатацию комплекса более комфортной для пользователя.

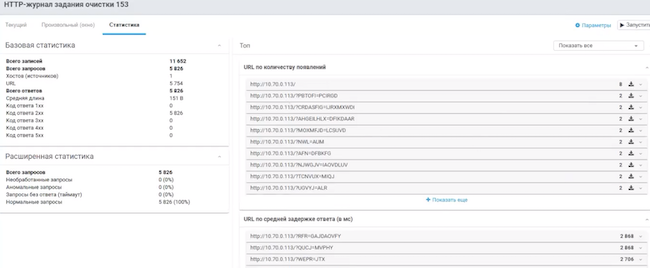

Анализ журналов веб-серверов для последующей фильтрации

Ещё одной функцией, призванной защитить опубликованные сервисы от атак, является анализ журналов веб-серверов. Комплекс непосредственно получает их по протоколу syslog. Результаты анализа — списки «плохих» или подозрительных хостов — используются для последующей очистки трафика. Такая функция позволяет находить и блокировать зловредные запросы к веб-серверам в зашифрованном трафике без необходимости его вскрытия.

Рисунок 7. HTTP-журнал в «Гарда Anti-DDoS»

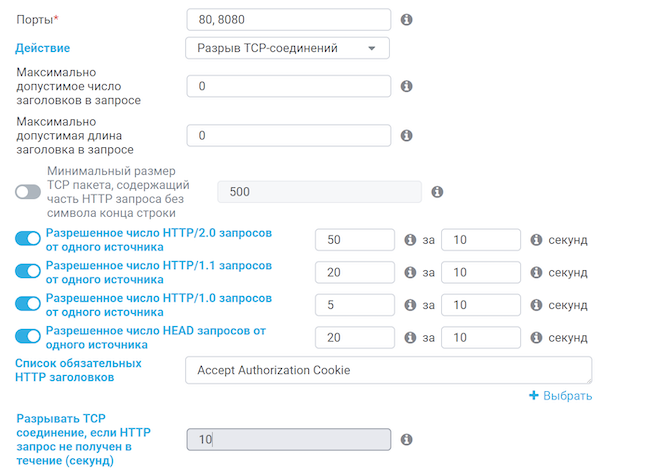

Работа с атаками HTTP over TLS

Все методы, ориентированные на HTTP, например ограничение количества запросов за определённое время, применяются и в отношении трафика протокола HTTPS/HTTP поверх TLS.

Рисунок 8. Пример защиты при использовании HTTP в «Гарда Anti-DDoS»

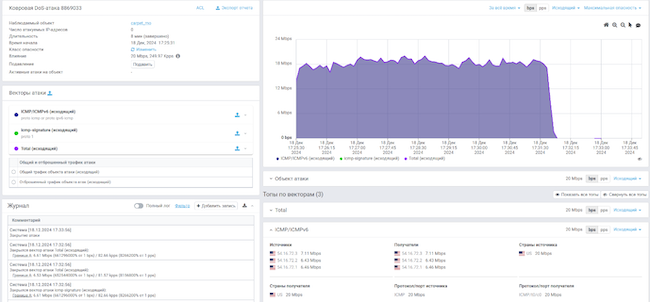

Защита от «ковровых» атак

Функциональные возможности «Гарда Anti-DDoS» позволяют блокировать «ковровые» атаки, во время которых атакуемые хосты регулярно меняются. При таких атаках нагрузка на систему защиты значительно увеличивается: пока СЗИ анализирует, что происходит в сети, и ставит ресурс на защиту, вектор атаки меняется.

«Гарда Anti-DDoS» постоянно мониторит атаки в разрезе наблюдаемых объектов, и если за определённый интервал времени в системе количество атак на хосты наблюдаемого объекта превышает заданный порог, то система делает вывод о наличии «ковровой» атаки и воспринимает незаконные действия как одну общую атаку, с которой работает далее.

Рисунок 9. Настройка защиты от «ковровой» атаки в «Гарда Anti-DDoS»

Рисунок 10. Выявление «ковровой» атаки в «Гарда Anti-DDoS»

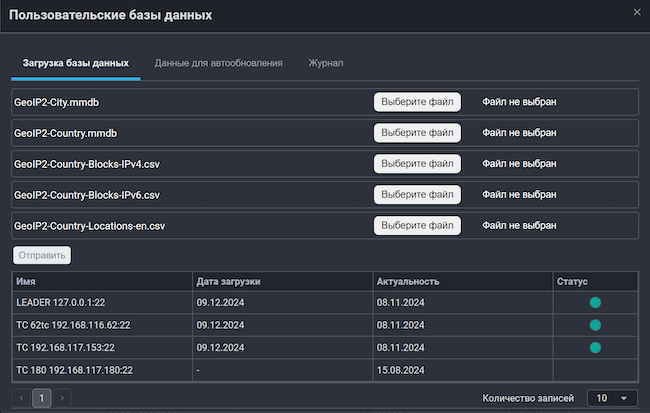

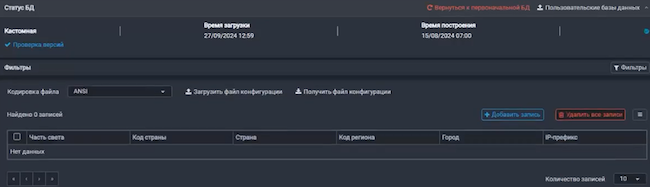

Блокировка по Geo IP

Система поддерживает блокировку трафика по географическому расположению источников запроса на основании базы данных вендора или загружаемой в форматах mmdb и csv пользовательской базы.

Рисунок 11. Интерфейс загрузки пользовательских баз данных о Geo IP в «Гарда Anti-DDoS»

После загрузки пользовательских баз данных их статус меняется: вместо «Инсталляционная» устанавливается «Кастомная». При необходимости администратор может вернуть первоначальные настройки в один клик.

Рисунок 12. Окно статуса баз данных Geo IP в «Гарда Anti-DDoS»

«Умный» провод

Модули фильтрации могут работать как в режиме сетевого устройства (L3) с собственными IP-адресами, так и в «прозрачном» режиме с использованием маршрутизаторов СПД (L2-мост).

При подключении в режиме L2-моста система защиты не имеет IP-адресов на интерфейсах обработки трафика. Таким образом, саму систему нельзя атаковать, потому что при установке «в разрыв» она становится «прозрачной» в инфраструктуре и осуществляет фильтрацию трафика.

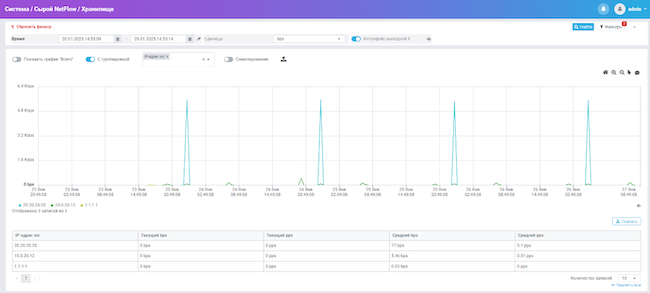

Отчёт о блокировках

Для улучшения контроля клиентам часто нужна подробная информация о заблокированном трафике. «Гарда Anti-DDoS» позволяет сохранять и анализировать ретроспективную информацию о трафике, заблокированном в определённый период. В отличие от полновесных дампов сырого трафика, метаданные занимают значительно меньше места при хранении, что позволяет анализировать информацию за более длительный срок. Отчёт можно выгрузить и использовать в других средствах защиты информации.

Рисунок 13. Отчёт о заблокированных адресах в веб-консоли «Гарда Anti-DDoS»

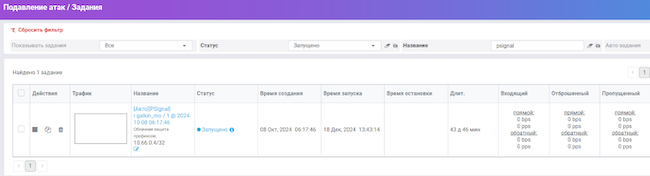

Облачная сигнализация

В системе используется собственная разработка компании «Гарда» — протокол pSignal, на котором базируется облачная сигнализация. Она применяется для автоматизации отражения атак, превышающих пропускную способность интернет-каналов. С помощью протокола pSignal защитный комплекс на стороне клиента отправляет запрос на вышестоящий комплекс «Гарда Anti-DDoS» оператора связи, чтобы тот начал очистку трафика на своём уровне.

Протокол облачной сигнализации pSignal работает поверх транспортного протокола UDP, не требующего поддержания сессии. В условиях атаки, когда канал загружен, это позволяет быстро и гарантированно доставить сигнал и активировать фильтрацию объёмной атаки на вышестоящем комплексе. Кроме того, с клиентского комплекса можно прямо в условиях атаки загружать на операторский комплекс чёрные и белые списки адресов, сформированные самим клиентом.

Идеология первой версии протокола «один канал связи — один защищаемый сервис — одна политика защиты» подходит для заказчиков с простой инфраструктурой. Особенность второй версии протокола (pSignal 2.0) — возможность защищать сразу несколько ресурсов с индивидуальными «тонкими» настройками и поддерживать связь одного клиентского инстанса с несколькими операторскими комплексами одновременно. На операторском комплексе допустимо одновременно использовать как первую, так и вторую версию протокола для защиты разных заказчиков.

Рисунок 14. Создание задания на очистку с использованием облачной сигнализации в «Гарда Anti-DDoS»

Архитектура «Гарда Anti-DDoS»

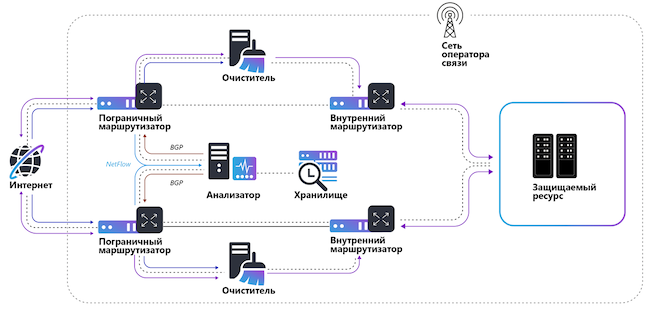

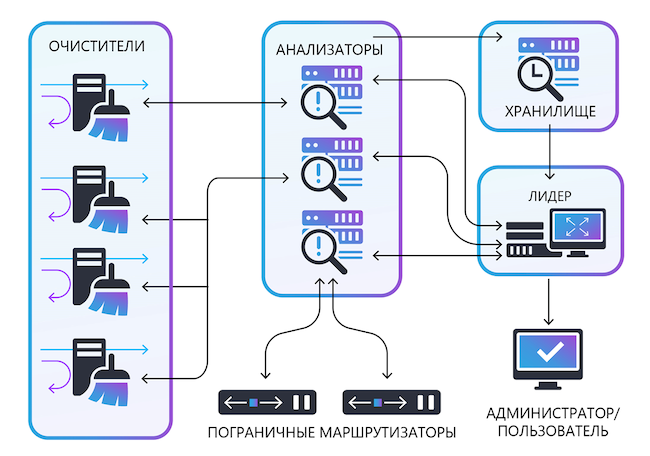

Архитектура комплекса «Гарда Anti-DDoS» может состоять из нескольких модулей, с помощью которых осуществляется анализ трафика, его фильтрация и управление комплексом. Модуль «Анализатор» детектирует атаки и собирает сетевую статистику, активируя защитные меры на границе сети. Он также перенаправляет трафик для глубокой фильтрации на модуль «Очиститель», который осуществляет многоступенчатую алгоритмическую фильтрацию, блокирует вредоносный трафик и пропускает к защищаемым ресурсам только очищенные запросы.

Долговременное хранение детализированной информации о трафике обеспечивает модуль «Хранилище», который адаптирует данные для быстрого построения ретроспективных отчётов. Управление комплексом осуществляет модуль «Лидер», он собирает и агрегирует информацию с нескольких модулей «Анализатор», предоставляет инструменты для настройки и контроля всех модулей.

При подключении «Гарда Anti-DDoS» в режиме BGP-ответвления «Анализатор» непрерывно получает и обрабатывает данные о трафике (flow) с пограничного маршрутизатора и поддерживает BGP-сессию с ним. Собранные данные о трафике записываются в «Хранилище» для последующего ретроспективного анализа. В штатном режиме весь трафик к защищаемой сети проходит напрямую от пограничного маршрутизатора к внутреннему.

При выявлении атаки маршрут прохождения прямого трафика в защищаемую сеть изменяется посредством отправки BGP-анонса на пограничный маршрутизатор, после чего трафик перенаправляется на «Очиститель». После очистки трафик возвращается в сеть. При такой схеме включения маршрут обратного трафика не меняется.

Рисунок 15. Архитектура «Гарда Anti-DDoS» при подключении в режиме BGP-ответвления

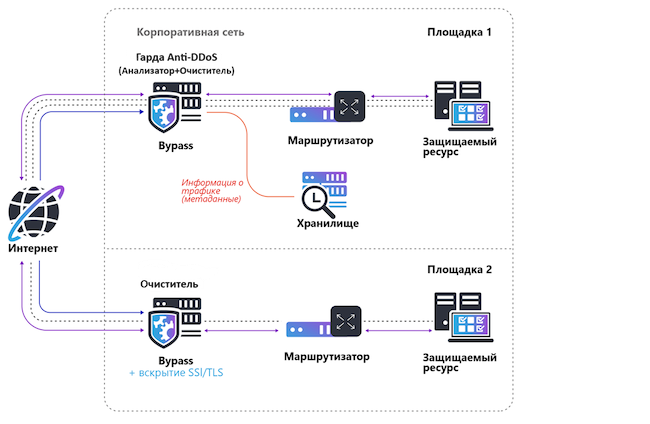

При подключении «в разрыв» каналов связи через «Очистители» проходит как прямой, так и обратный трафик, что позволяет поддерживать опциональную расшифровку HTTPS. Отказоустойчивость обеспечена за счёт аппаратного Bypass. Если с пограничных маршрутизаторов невозможно подать метаданные, они собираются непосредственно из проходящего трафика. Собранная информация записывается в «Хранилище».

Модули «Гарда Anti-DDoS» допустимо размещать на разных площадках, они взаимодействуют между собой по защищённому протоколу SSH.

Рисунок 16. Архитектура «Гарда Anti-DDoS» при подключении в режиме «в разрыв»

Существующая архитектура системы закрывает потребности в масштабировании для компании любого размера: обеспечивает анализ до 1,5 млн флоу-записей в секунду и 10 Тбит/с специализированной фильтрации трафика.

Рисунок 17. Схема масштабирования «Гарда Anti-DDoS»

Системные требования «Гарда Anti-DDoS»

Модули комплекса разворачиваются на аппаратных платформах с архитектурой x86–64, со стоечным исполнением 1U или 2U в зависимости от производительности.

Для работы комплекса необходимы:

- 2 CPU;

- от 16 ядер CPU;

- от 192 Gb RAM;

- от 300 Gb SSD.

Точные характеристики аппаратных платформ должны уточняться на этапе проектирования системы защиты.

Сценарии использования «Гарда Anti-DDoS»

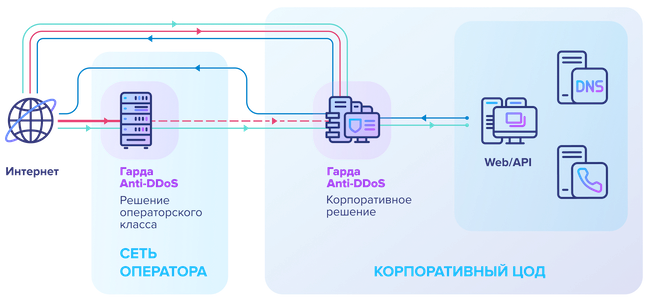

«Гарда Anti-DDoS» можно эксплуатировать как на уровне оператора связи для защиты собственной инфраструктуры и предоставления сервиса Anti-DDoS клиентам для защиты каналов связи, так и на уровне клиентов, которые организуют целевую защиту собственных ИТ-площадок и ЦОД с размещёнными в них объектами защиты (веб-серверами, DNS-серверами, SIP и подобным оборудованием).

Лучше всего работает сочетание этих подходов при построении эшелонированной защиты:

- Отражение объёмных атак обеспечивается сервисом оператора связи.

- Для противодействия атакам на каналы связи и уязвимости сетевых протоколов и атакам с использованием протоколов уровня приложений служит корпоративный комплекс, контролируемый клиентом.

Кроме того, корпоративная инсталляция Anti-DDoS обеспечит локальную защиту трафика, поступающего по всем интернет-каналам, а не только по основным, «прикрытым» операторской защитой.

Рисунок 18. Сценарий эшелонированной защиты

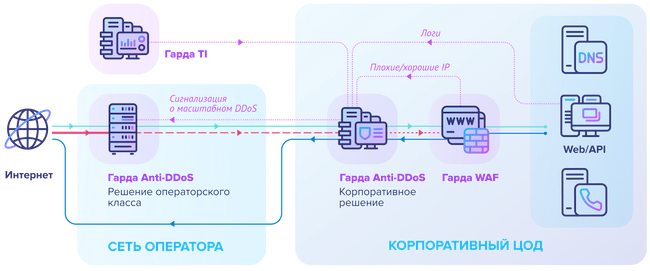

В качестве эшелонов при организации многоступенчатой защиты могут выступать специализированные продукты «Гарда» других классов. Например, «Гарда WAF» предназначен для отражения целевых атак на веб-приложения, «Гарда TI» — база индикаторов компрометации для блокировки вредоносного трафика.

Рисунок 19. Сценарий использования экосистемы продуктов «Гарда»

Выводы

Комплекс «Гарда Anti-DDoS» версии 5.11 «из коробки» обладает широкими возможностями для результативной борьбы с DDoS-атаками. Есть ряд фишек, существенно снижающих нагрузку на пользователей, например детектирование на основе машинного обучения, с включением «одной кнопкой». Предусмотрено противодействие «ковровым» атакам.

Функция анализа журналов веб-серверов играет ключевую роль в отражении атак на уровне приложений и крайне важна в ситуациях, когда у заказчика нет WAF. Выявление атак в шифрованном трафике упрощено за счёт поддержки TLS-отпечатков JA3/JA4. Поддержка собственного протокола облачной сигнализации pSignal 2.0 повышает надёжность защиты от объёмных атак за счёт связи с операторским комплексом в схеме эшелонированной защиты.

Различные варианты развёртывания на сети передачи данных («умный» провод), механизмы ретроспективного анализа для расследования инцидентов, поддержка пользовательских баз Geo IP, интеграция с СЗИ других классов (включая экосистему производителя) — весь набор возможностей и подходов, реализованных в комплексе, в полной мере отвечает требованиям к современной системе Anti-DDoS.

Достоинства:

- Продукт содержит все необходимые инструменты для отражения DDoS-атак в масштабе как корпоративного, так и операторского комплекса.

- Возможность использовать дополнительные меры, улучшающие качество защиты: анализ журналов веб-серверов и формирование репутационных списков, интеграцию с внешними репутационными базами и системами сетевой безопасности (включая вендорские).

- Автоматизация ряда функций, позволяющая повысить точность и скорость работы, оптимизировать действия пользователя.

- Продвинутая облачная сигнализация в схеме эшелонированной защиты.

- Возможность собирать и хранить метаданные о трафике для ретроспективного анализа.

- Значительный запас производительности при масштабируемости продукта.

Недостатки:

- Система требует от администратора базовых знаний и опыта противодействия DDoS-атакам, для того чтобы использовать всю доступную функциональность комплекса на 100 %.

- Первичное обучение работе с продуктом проводится при пусконаладке. Для уверенной эксплуатации требуется время на освоение самостоятельно либо на курсах и в экспертных сервисах производителя. При отражении сложных атак комплекс требует внимания человека и не может работать в полностью автоматическом режиме «чёрного ящика».