Сертификат AM Test Lab

Номер сертификата: 466

Дата выдачи: 06.06.2024

Срок действия: 06.06.2029

- Введение

- Функциональные возможности HoneyCorn

- Архитектура HoneyCorn

- Системные требования HoneyCorn

- Сценарии использования HoneyCorn

- 5.1. Панель приборов

- 5.2. Журнал событий

- 5.2.1. Атаки

- 5.2.2. События рабочих станций

- 5.3. Установка сенсоров

- 5.3.1. Установка агентов

- 5.3.2. Установка ловушек

- 5.3.3. Генерация приманок

- 5.4. Правила

- 5.4.1. Список правил

- 5.5. Сенсоры

- 5.6. Мониторинг

- 5.6.1. Системные журналы

- 5.6.2. Журналы установки

- 5.7. Настройки

- 5.7.1. Управление пользователями

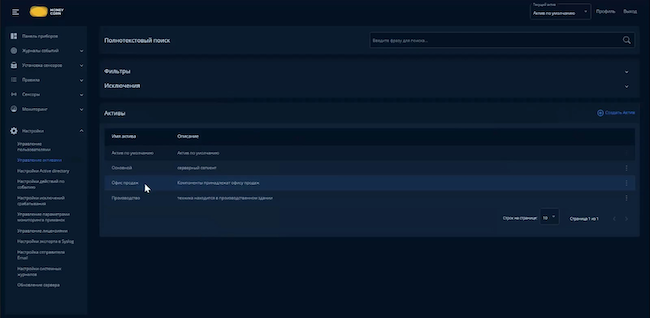

- 5.7.2. Управление активами

- 5.7.3. Настройки Active Directory

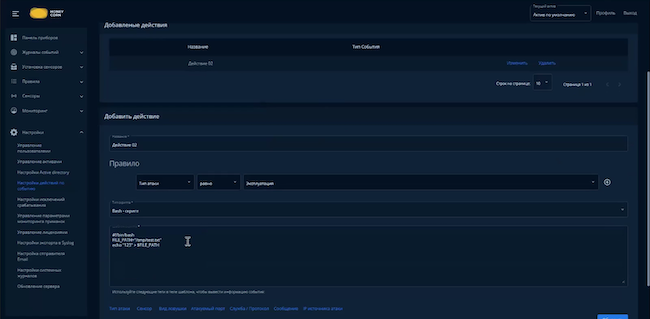

- 5.7.4. Настройки действий по событию

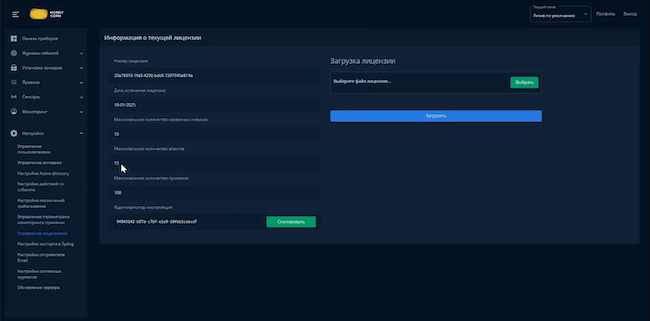

- 5.7.5. Управление лицензиями

- 5.7.6. Настройка экспорта в Syslog

- Выводы

Введение

Современный уровень цифровизации жизни, развитие сетевых технологий, повсеместный доступ в интернет создают много удобств, но вместе с тем возрастает риск дистанционных атак на устройства (рабочие станции, серверы, сетевое оборудование, личные гаджеты и т. д.). Успешная атака может дать злоумышленнику точку входа в инфраструктуру, поэтому контроль периметра сети остаётся базовым атрибутом комплексной защиты. На первый план выходят возможности быстрого обнаружения и предотвращения кибератаки, потому что проникновение киберпреступника в корпоративную сеть — это вопрос времени.

Когда злоумышленнику удаётся попасть в сеть, он начинает собирать данные, исследовать хосты и развивать продвижение далее. Одним из эшелонов защиты от такой активности является создание распределённой инфраструктуры ложных целей на основе технологии обмана (deception) c централизованной системой управления ловушками, приманками и другими имитационными сущностями.

Технология обмана занимает важное место в стеке безопасности как малых, так и крупных компаний, согласно исследованию компании Gartner. DDP-системы (Distributed Deception Platform, платформа для создания распределённой инфраструктуры ложных целей) — значимый результат эволюции хостов-приманок (ханипотов), имитирующих реальные устройства и их поведение в сети.

Общие преимущества применения DDP-систем:

- выявление атак с применением уязвимостей «нулевого дня» и неопознанных угроз;

- снижение количества ложных срабатываний с возможностью регулирования их доли;

- совместимость с разными инфраструктурами без запутанных зависимостей;

- простота внедрения и эксплуатации в базовых сценариях.

Ловушки и приманки современных систем имитации ИТ-инфраструктур просты в развёртывании, управляются централизованно, сенсоры тонко настраиваются и обладают уникальной интерактивностью. Также поддерживаются функции анализа атак и обнаружения угроз с применением модулей машинного обучения, обеспечивается интеграция со многими внешними системами.

На онлайн-конференции AM Live в марте 2023 г. мы обсудили состояние сегмента DDP с представителями российских вендоров и системных интеграторов. Эксперты отметили движение в сторону отраслевой специализации ловушек, усиление технологий МО и интеграции со средствами мониторинга и реагирования.

Также на нашем портале опубликован общий обзор рынка DDP.

Недавно российская компания HoneyCorn выпустила обновление своей одноимённой DDP-системы. HoneyCorn числится в реестре отечественного ПО и успешно применяется рядом крупных заказчиков.

Рисунок 1. Экспертиза команды HoneyCorn

Рассмотрим функциональные возможности HoneyCorn 4.4 и узнаем, как именно DDP-система позволяет трансформировать ИТ-инфраструктуру в ловушку для злоумышленника, помогая в обнаружении и нейтрализации атак.

Функциональные возможности HoneyCorn

HoneyCorn — система для создания фиктивного слоя уникальных ложных целей и обнаружения целенаправленных атак. Позволяет выявить атаку как на ранних, так и на поздних стадиях проникновения в защищаемую сеть.

Релевантный набор ложных целей замедляет горизонтальное продвижение злоумышленника и лишает его важной информации для развития сценария атаки.

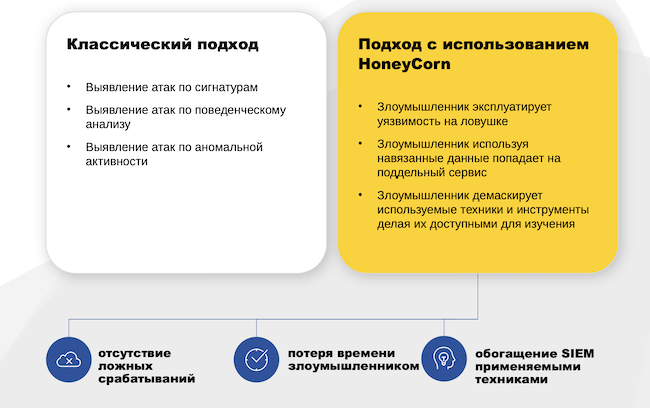

Рисунок 2. Схема функционирования HoneyCorn

При выявлении нарушителя администратор системы может изучать действия злоумышленника в настоящем времени, анализируя данные для принятия решений. Также в системе предоставляются готовые шаблоны для действий по защите от кибератаки.

Рисунок 3. Преимущества HoneyCorn перед классическими СЗИ

Перечень возможностей HoneyCorn

Представим возможности системы в табличном формате.

Таблица 1. Характеристики и возможности HoneyCorn

Характеристики / возможности | HoneyCorn Deception & Analytics Platform |

Поддельные платформы ОС | Ловушки — Windows, Ubuntu и Astra Linux; сервер — Linux. Приманки работают без агентов |

Поэтапное обнаружение атак | Активная разведка Боковое движение Социотехника OWASP Top 10 Эксплуатация Эксфильтрация |

Обнаружение командных центров | + |

Обнаружение посредников (MitM) | Частично |

Паттерны MITRE | - |

Эмулируемые ловушки | + |

Отраслевые приманки | + |

Интеграция NAC | Через модуль реагирования |

Возможность добавления своих уязвимостей | + |

Сбор словарей скомпрометированных паролей | + |

Периметральные ханипоты, защищённые от автоматических атак | + |

Сервисные базовые ловушки | + |

Интеграция SIEM | LEEF, CEF, готовые нормализаторы для MaxPatrol SIEM и KUMA |

Сбор и отправка индикаторов компрометации (IoC) | + |

Отправка в SIEM-систему табличных списков для автоматизации работы с правилами | + |

Встроенная корреляция | + |

Интеграция песочницы | Через модуль реагирования и API |

Database-ловушки | + |

POS-ловушки | + |

ATM-ловушки | + |

SCADA-ловушки | + |

IoT-ловушки | + |

Ловушки-сетевые устройства | + |

Облака | При наличии возможности установки VPS и приманок в облаке |

Ловушка для противодействия фишингу | + |

Использование клиентских изображений | + |

Открытый API для интеграции | + |

Обнаружение ботнетов | + |

Конструктор ловушек | 4 типа конструкторов |

Передача состояния по API | + |

Сбор форензики | + |

Распространение приманок по реальным хостам | + |

Конструктор приманок | + |

Механизм генерации приманок | + |

Фиксация взаимодействия с приманкой | + |

Интеграция с оркестраторами контейнеризации | + |

Распределение доступа и видимости по активам | + |

Отсутствие необходимости глубокого вмешательства в сетевую инфраструктуру предприятия | + |

Возможность полного административного доступа в ОС deception-платформы | Возможен доступ в ловушки, административный доступ к серверной части ограничен |

Установка сценариев реагирования на инциденты | + |

Интеграция с Active Directory | + |

Полнотекстовый поиск | + |

Деление атак на типы | + |

Производительность | 25000 атак в секунду, на случай превышения предела реализованы механизмы отказоустойчивости |

Наличие иерархической модели установки серверной составляющей | - |

Одностороннее соединение с ловушкой | Интеграция с InfoDiode |

Мониторинг жизнедеятельности серверной составляющей | + |

Мониторинг жизнедеятельности ловушек | + |

Мониторинг жизнедеятельности приманок | + |

Ротация баз данных | + |

Шифрование трафика между сервером и ловушками | + |

Интеграции

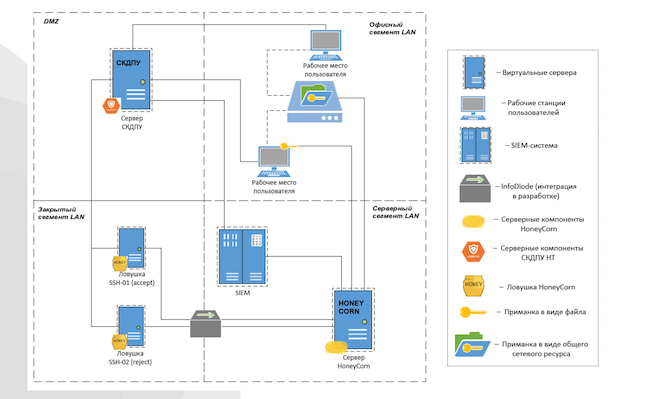

Система поддерживает интеграции с СКДПУ, MaxPatrol SIEM, KUMA, InfoDiodе.

Рисунок 4. Схема интеграции HoneyCorn

Архитектура HoneyCorn

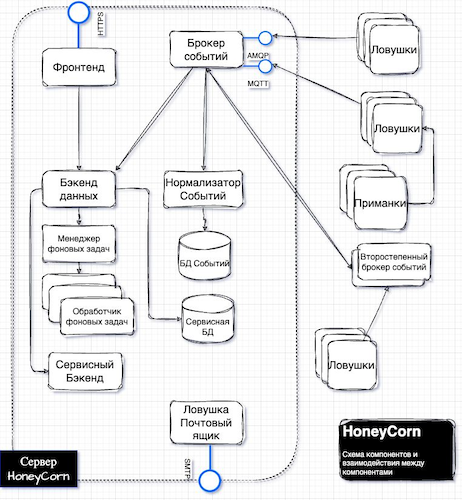

Состав системы показан на схеме ниже.

Рисунок 5. Схема архитектуры HoneyCorn

Сервер HoneyСorn нацелен на выявление и фиксацию различных типов атак и активности злоумышленников с целью анализа потенциально опасной активности в корпоративной сети.

Ловушка (honeypot) — программное обеспечение, регистрирующее действия злоумышленника и сигнализирующее о них для своевременного выявления угроз безопасности реальным системам. Конкретный экземпляр ловушки, установленный и зарегистрированный на сервере HoneyCorn, называется сенсором.

Система HoneyCorn содержит в себе встроенный конструктор:

- сетевых ловушек (маршрутизаторы, коммутаторы, МЭ и т. д.);

- сервисных ловушек (реализовывает один протокол взаимодействия — например, ловушка типа «веб-сервер»);

- ловушек IoT;

- ловушек SCADA;

- ловушек Windows;

- ловушек Linux;

- веб-ловушек.

Системная ловушка реализовывает комплекс протоколов взаимодействия с ней, а также дополнительные функции, например мониторинг сетевого трафика. Также поддерживаются антифишинговые и ОС-ловушки.

Рисунок 6. Примеры ловушек для разных сегментов сети

С DDP-системой HoneyCorn поставляются следующие типы готовых базовых ловушек:

- Drupal;

- Magento;

- WordPress;

- Web-Shellshock;

- обзор сетевых соединений;

- Elasticsearch;

- E-mail;

- ловушка для ботнетов;

- SSH;

- RDP;

- FTP.

Базовые ловушки разворачиваются в ОС в соответствии с ТУ и начинают работать после инсталляции. В документации представлены спецификация каждого типа ловушки и описание параметров корректировки её работы, если это необходимо.

Приманки — это артефакты с конфиденциальной информацией о ложных целях, формируемые с использованием данных о расположении ловушек, агентов или иной критической информации о корпоративной сети. Задачей приманок HoneyCorn является направление злоумышленника к ложным целям — заранее подготовленным ловушкам.

Приманками могут быть как готовые файлы, например текстовый файл на рабочем столе с набором ложных аутентификационных данных для объектов критической инфраструктуры (каждая попытка входа по таким данным фиксируется системой), так и другие артефакты сетевых соединений, например сохранённое RDP-подключение под видом сеанса связи с удалённым рабочим столом (при эксплуатации этой приманки злоумышленник попадёт в заранее подготовленную ловушку).

HoneyCorn поддерживает отправку данных о приманках в SIEM-систему в автоматизированном режиме для корректировки правил SIEM.

Централизованное управление позволяет также осуществлять мониторинг ловушек и приманок.

В практическом блоке обзора мы более подробно рассмотрим работу сенсоров.

Системные требования HoneyCorn

Таблица 2. Аппаратные требования компонентов HoneyCorn

Компонент | Технические требования | ОС | Дополнительно | ||

ЦП (ядер) | ОЗУ (ГБ) | Диск (ГБ) | |||

Сервер HoneyCorn | 4 (минимум) 8 (рекомендуется) | 4 (минимум) 8 (рекомендуется) | 60 | Ubuntu Server 20.04 LTS | Виртуализация: Hyper-V, VMware vSphere, Basis, KVM, Xen и т. д. |

Сервисная ловушка | 2 | 2 | 20 | Ubuntu 20.04 LTS | Сетевой доступ к серверу HoneyCorn: порт 5671 |

Конструктор ловушек | 4 | 4 | 40 | Ubuntu 20.04 LTS; Windows 7 / 8 / 10; Windows Server 2008 / 2012 / 2016 / 2019 | |

Для работы с интерфейсом системы необходимо не менее 1 ГБ свободной оперативной памяти. При использовании сервера в виртуальных средах рекомендуется динамическое выделение дискового пространства, учитывая возможный рост объёма хранимых данных.

Для работы с веб-интерфейсом программы поддерживаются популярные браузеры: Microsoft Edge, Google Chrome, Mozilla Firefox, «Яндекс Браузер».

Развёртывание DDP-системы подробно описано в руководстве администратора и происходит в полуавтоматическом режиме. Высокой квалификации для установки HoneyCorn не требуется, достаточно знаний специалиста с опытом администрирования современных ИТ-систем.

Рассмотрим работу системы HoneyCorn на практическом демостенде.

Сценарии использования HoneyCorn

Подробно изучим все ключевые разделы DDP-системы и по ходу обзора реализуем операции с ловушками и приманками.

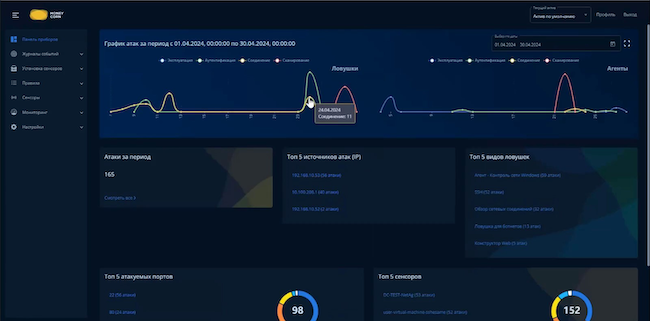

Панель приборов

Веб-интерфейс HoneyCorn выполнен в классическом стиле: меню расположено в левой части экрана, где представлен список разделов с соответствующими подразделами. В правой части — поле отображения визуальных и табличных данных в интерактивном формате, а также различных опций соответствующих настроек. Меню может быть свёрнуто в левую часть экрана, также есть кнопка «полноэкранного режима» для комфортного мониторинга.

После авторизации попадаем в раздел «Панель приборов».

Рисунок 7. «Панель приборов» в HoneyCorn

Страница позволяет обзорно оценить текущие показатели и состояние системы. Предоставляется информация о наиболее атакуемых сенсорах, видах ловушек и атакуемых сетевых портах, источниках атак.

В верхней части расположен интерактивный график, где слева отображается активность событий для ловушек, а справа — активность для агентов. Временной интервал графика задаётся в верхнем поле справа.

Взаимодействия с ловушками разделяются на четыре типа: эксплуатация, аутентификация, соединение, сканирование. На графике можно произвести фильтрацию данных, выбрав отображение того или иного типа взаимодействий. Также реализована возможность быстрого перехода к подробному описанию по каждому из событий, которые группируются в соответствующих полях.

Журнал событий

Здесь логируются все происходящие в системе события: атаки, сканирования, загрузки и т. д.

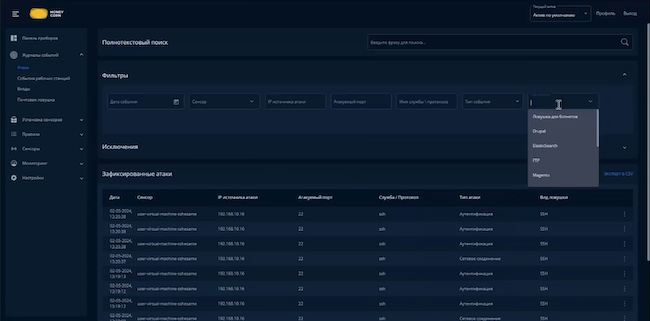

Атаки

В этом и других подразделах «Журнала событий» представляется более структурированная информация в табличном виде, на основе которой можно производить аналитические действия. Поддерживается сортировка по всем столбцам. Верхнее поле помогает производить сквозной полнотекстовый поиск по всем данным и полям подраздела.

Рисунок 8. Подраздел «Атаки» в HoneyCorn

Фильтрация зафиксированных атак осуществляется по различным атрибутам: дата, сенсор, IP-адрес, порт, протокол, тип события, вид ловушки. В поле ниже реализован фильтр по принципу исключения.

Также возможно быстро добавить в исключения по IP-адресу любую зафиксированную атаку, выбрав команду в опциях строки (три точки): данные продолжат логироваться, но не будут выводиться на экран.

Опция экспорта в CSV-формат позволяет специалисту получить расширенные данные о каждой атаке для детализированного анализа.

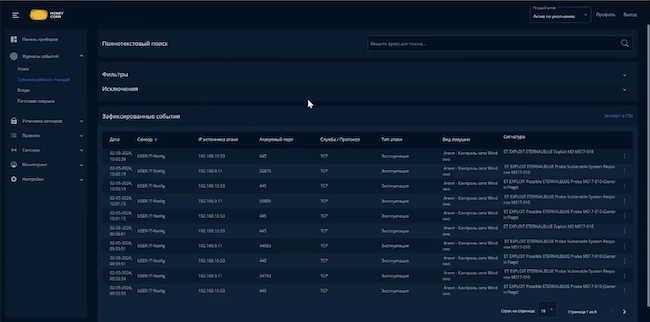

События рабочих станций

Подраздел «События рабочих станций» содержит данные от установленных агентов, которые работают по сигнатурам. Все возможности по поиску и фильтрации выполнены по аналогии с подразделом «Атаки».

Рисунок 9. Подраздел «События рабочих станций» в HoneyCorn

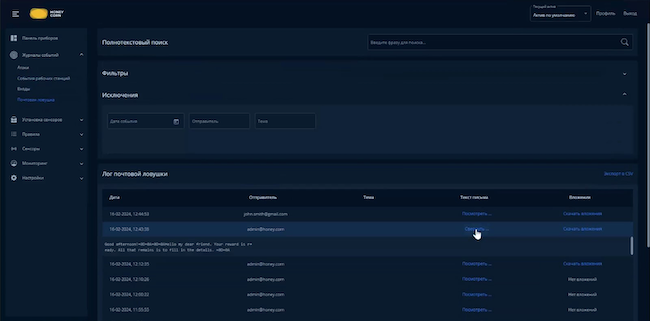

Также по аналогии выполнены подразделы «Входы» (содержит все попытки аутентификации на фиктивных целях) и «Почтовая ловушка» (фиксирует атаки на специально созданный почтовый ящик).

Рисунок 10. Подраздел «Почтовая ловушка» в HoneyCorn

Текстовое содержимое письма можно просмотреть в интерфейсе, а прикреплённые к письму файлы — скачать в заархивированном виде здесь же.

Установка сенсоров

Универсальный конструктор ловушек базируется на агентах для Windows и Linux. Установим агент для Linux в соответствующем подразделе.

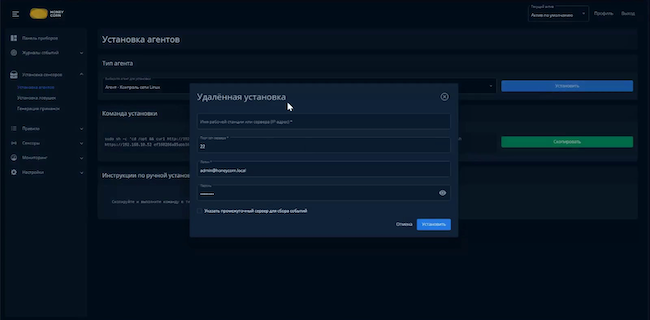

Установка агентов

Агенты устанавливаются на хост с помощью командной строки или дистанционно. Сценарий назначается после выбора типа агента.

Рисунок 11. Дистанционная установка агента на хост в HoneyCorn

Агент типа «Syslog-хаб» может работать под видом фиктивного Syslog-сервера (и получать фиктивные данные от ловушек) или в качестве хаба для маршрутизации легитимных данных Syslog.

Тип агента «Конструктор Web» используется для размещения поддельных форм на веб-страницах, а также комбинированных ловушек с применением XSS.

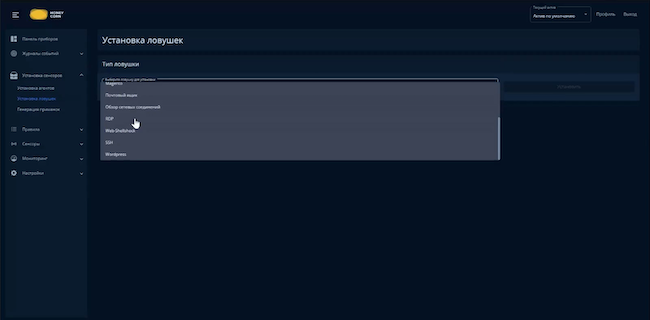

Установка ловушек

Вендор поставляет преднастроенные сервисные ловушки под различное сетевое окружение, которые также устанавливаются в несколько щелчков мышью.

Выбираем тип ловушки и метод установки. Все данные логируются в журнале событий.

Рисунок 12. Подраздел «Установка ловушек» в HoneyCorn

Злоумышленник взаимодействует с ловушками, на которые ему «помогают» выйти приманки. Скажем несколько слов об их создании и распространении.

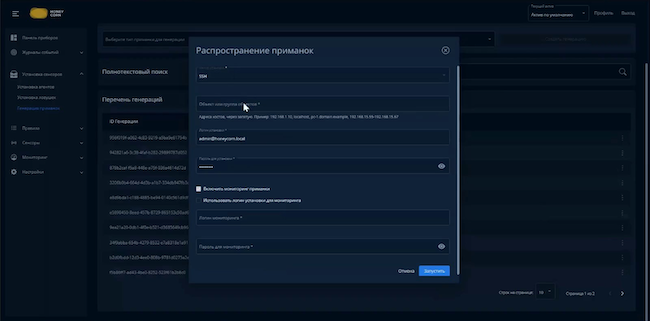

Генерация приманок

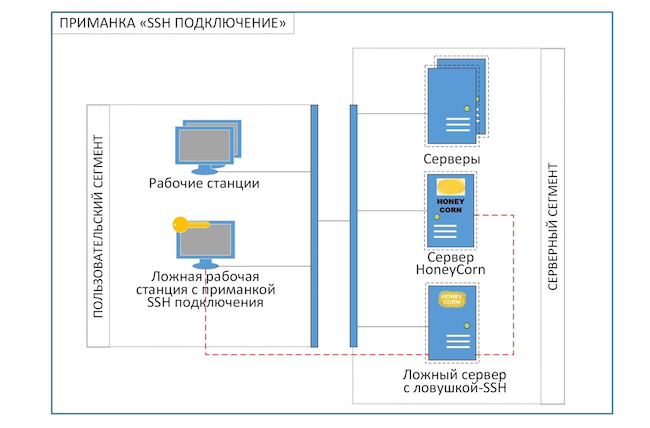

Приманками могут выступать, например, текстовые файлы, артефакты сетевых соединений или подключённые сетевые диски. Они создаются и распространяются на базе заранее сформированных конфигураций. У каждого типа приманок — свои параметры генерации; рассмотрим в качестве примера приманку для SSH-ловушки.

Рисунок 13. Пример ловушки и приманки для SSH-соединения в HoneyCorn

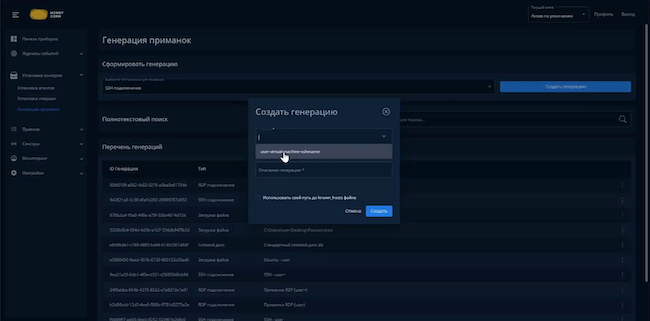

Выбираем тип генерации «SSH-подключение» из выпадающего списка «Создать генерацию».

Рисунок 14. Генерация приманки для SSH-ловушки в HoneyCorn

В модальном окне указываем ловушку, на которую приманка будет ссылаться. Здесь же присутствует опция для нестандартного пути, который ведёт на артефакт; в нашем случае это данные SSH в системном файле «know_host».

Созданная генерация для ловушки попадает в перечень, представленный в знакомом табличном виде. Для распространения приманки по хостам выбираем созданную генерацию в опциях строки (три точки).

Рисунок 15. Распространение приманки в HoneyCorn

В модальном окне задаём параметры: метод распространения, объекты или группы объектов (хосты), данные администратора системы. Опционально — данные пользователя для мониторинга приманки.

Результат распространения приманок также журналируется и отображается в соответствующем разделе системы.

Прочие приманки создаются и распространяются по такому же принципу. В руководстве пользователя вендор предоставляет рекомендации по созданию и распространению ложных аутентификационных данных и файлов в различных сценариях, максимально приближенных к действительности.

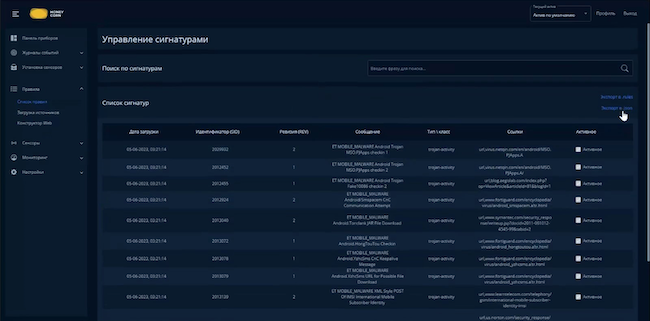

Правила

Агенты для операционных систем используют сигнатуры, управление которыми происходит в подразделе «Список правил».

Список правил

Сигнатуры идентичны тем, которые используются в Suricata. Поддерживается экспорт сигнатур в форматы RULES и JSON.

Рисунок 16. Подраздел «Список правил» в HoneyCorn

Индивидуальные правила добавляются в виде подготовленного файла в подразделе «Загрузка источников».

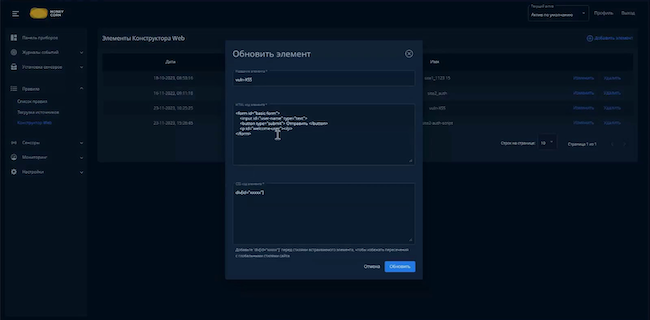

«Конструктор Web» — ловушка, которая эмулирует элементы веб-приложения и собирает сведения об операциях злоумышленника, взаимодействующего с этими элементами. Правила «Конструктора Web» описывают элементы, которые будут размещены на веб-странице.

Рисунок 17. Подраздел «Конструктор Web» в HoneyCorn

«Конструктор Web» выполняет роль посредника между сайтом, где размещены уязвимые элементы, и сервером HoneyCorn.

В модальном окне администратор указывает HTML-код, который размещается на легитимной странице, здесь же в поле ниже задаётся CSS-стиль. После применения правила HoneyCorn будет видеть все взаимодействия с данным типом ловушки.

В текущей версии сервера поддерживаются любые типы форм, в т. ч. содержащие поисковые поля.

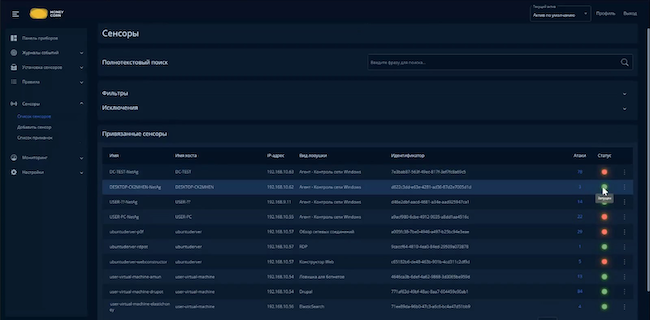

Сенсоры

Изучим список установленных сенсоров.

Рисунок 18. Подраздел «Список сенсоров» в HoneyCorn

В табличном виде представлены все данные о размещённых сенсорах, здесь же доступны их статусы. Индикаторы сенсоров бывают трёх видов: зелёный — ловушка запущена, жёлтый — ловушка работала при последней проверке, но текущее состояние неизвестно, красный — ловушка не запущена.

У каждого сенсора также выводится количество зафиксированных атак. Нажатие на соответствующее поле в таблице отправляет пользователя в «Журнал событий» с подробными данными о каждой атаке.

Состояние распространённых приманок представлено по такому же принципу в подразделе «Список приманок». Поддерживаются быстрый полнотекстовый поиск по всем полям и фильтрация вывода.

Мониторинг

В разделе «Мониторинг» размещены различные сведения о работе HoneyCorn. На странице «Системные данные» можно увидеть состояние компонентов HoneyCorn и информацию об утилизации системных ресурсов: свободное дисковое пространство, размер базы данных, нагрузку на ЦП и т. д.

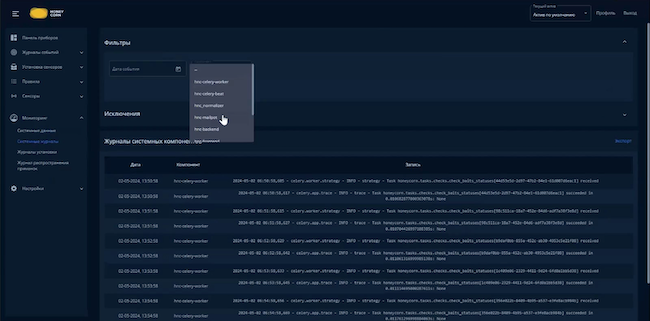

Системные журналы

В случае отказа компонента HoneyCorn здесь возможно получить информацию о причине проблемы. Фильтрация и исключения организованы по дате или названию компонента.

Рисунок 19. Журналы системных компонентов в HoneyCorn

Поддерживается экспорт данных в формат CSV.

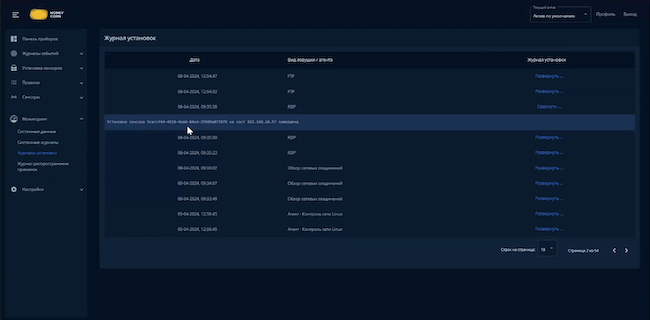

Журналы установки

На странице «Журналы установки» логируются все этапы установки агентов или ловушек в дистанционном режиме. Информация подгружается из системного лога соответствующего хоста и удобно отображается в табличном виде.

Рисунок 20. Журнал установок в HoneyCorn

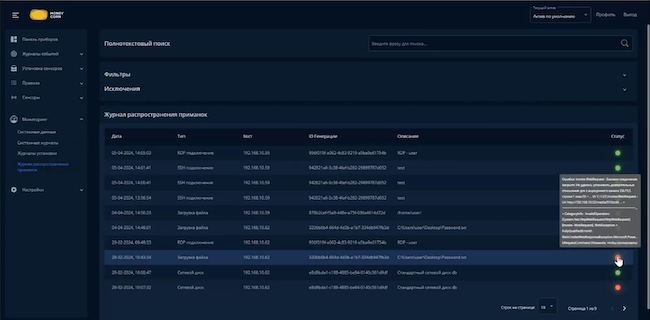

Аналогично реализован журнал распространения приманок.

Рисунок 21. Журнал распространения приманок в HoneyCorn

Помимо общей информации в таблице отображается статус приманки; наведение курсора на индикатор позволяет увидеть полные данные о её состоянии.

Настройки

Раздел «Настройки» содержит множество дополнительных элементов управления системой HoneyCorn.

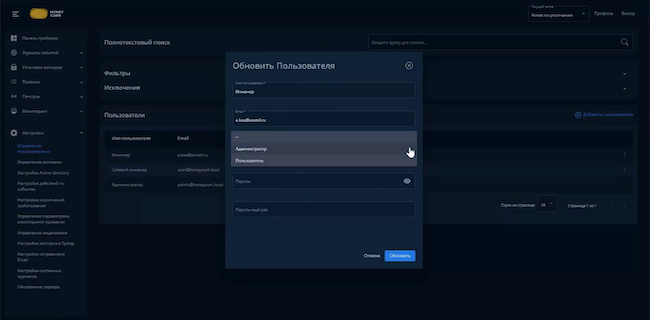

Управление пользователями

Ролевая модель в HoneyCorn предусматривает два типа учётных записей: администратор и пользователь. Здесь же возможно выдать новый пароль пользователю системы и привязать адрес электронной почты.

Рисунок 22. Редактирование пользователя в HoneyCorn

Группировка сенсоров и приманок по различным активам производится на странице «Управление активами».

Управление активами

В нашем примере сенсоры сгруппированы по географическому принципу. Каждому активу назначается администратор или пользователь, что помогает разграничивать доступ к различным сегментам сети организации.

Рисунок 23. Подраздел «Управление активами» в HoneyCorn

Текущий актив, с которым работает пользователь системы HoneyCorn, всегда отображается справа в верхнем углу.

Настройки Active Directory

Параметры подключения к контроллеру домена указываются в подразделе «Настройки Active Directory». Интеграция с AD упрощает распространение сенсоров в среде Windows. Как правило, используется специально созданный под задачи HoneyCorn контроллер.

Настройки действий по событию

HoneyCorn может автоматически реагировать на события. Система умеет выполнять действия двух типов: исполнение скрипта или отправка электронного письма.

Рисунок 24. Добавление действия по событию в HoneyCorn

В нашем примере настроено следующее правило: если происходит эксплуатация, то выполняется Bash-скрипт. Поддерживаются также скрипты на языке Python.

Отправка электронных писем работает по такому же принципу: настраиваем модель события и шаблон письма. В шаблон можно по щелчку вставить стандартные теги: тип атаки, сенсор, ловушка и т. д. Эти переменные расположены под полем шаблона.

Функциональность «действий по событию» расширяет возможности системы HoneyCorn.

Исключения для хостов, появляющиеся при работе с HoneyCorn, собираются на странице «Настройки исключений срабатывания». Здесь же можно добавить хост в ручном режиме или удалить его из исключений.

В подразделе «Управление параметрами мониторинга приманок» можно задать периодичность проверки их доступности или проинспектировать любую приманку в ручном режиме.

Управление лицензиями

HoneyCorn лицензируется по количеству сервисных ловушек, агентов и приманок.

Рисунок 25. Управление лицензиями в HoneyCorn

В случае отсутствия лицензии система функционирует в ограниченном режиме.

Настройка экспорта в Syslog

Назначаются IP-адрес, порт, протокол и формат. Поддерживаются следующие форматы: Syslog, CEF, LEEF 1.0 и 2.0.

Рисунок 26. Настройка экспорта в Syslog в HoneyCorn

Параметры подключения к серверу электронной почты задаются на странице «Настройки отправителя E-mail». С этого сервера отправляются письма в случае «действия по событию» или при сбросе пароля доступа к HoneyCorn.

В подразделе «Настройка системных журналов» определяются параметры их хранения и ротации.

На странице «Обновление сервера» происходят загрузка и установка файла системы, который вендор поставляет заказчику после релиза новой версии.

Выводы

HoneyCorn — DDP-система от одноимённого российского разработчика, позволяющая развернуть набор фиктивных сетевых объектов, которые конфигурируются в соответствии с ИТ-инфраструктурой предприятия и не отличаются от легитимных узлов защищаемой сети.

Злоумышленник обнаруживает себя и попадает в сферу внимания SOC, когда отвлекается на ловушку и взаимодействует с ней. В режиме настоящего времени специалисты SOC анализируют поведение нарушителя и реагируют в соответствии с текущим сценарием атаки. Система поддерживает автоматическое реагирование на типичные инциденты.

HoneyCorn помогает уменьшить площадь кибератак, легко интегрируется, обогащает центры мониторинга собранными данными, минимизируя ложноположительные вердикты.

Продукт появился на рынке DDP недавно, но уже зарекомендовал себя среди крупных корпоративных заказчиков. Вендор последовательно развивает систему, прислушивается к потребностям бизнеса. В ближайших релизах ожидаются импорт IoC и новые экспертные приманки, подготавливаются Docker-сборки. Также вендор работает над изменением и оптимизацией интерфейса.

Достоинства:

- Поддержка эмуляции любой ИТ-инфраструктуры.

- Автоматизированная передача данных о компрометации в SIEM-системы.

- Наличие модуля автоматического реагирования на инциденты.

- Интеграция с AD и СЗИ (СКДПУ, MaxPatrol SIEM, KUMA, InfoDiode).

- Действия по событию с поддержкой скриптов на Bash и Python.

- Быстрое развёртывание ловушек и приманок.

Недостатки:

- Нет поддержки клиентской части с большим количеством ловушек на одном объекте.

- Не поддерживается построение цепочек угроз (kill chain).