Сертификат AM Test Lab

Номер сертификата: 500

Дата выдачи: 23.12.2024

Срок действия: 23.12.2029

- Введение

- Описание

- Функции и возможности использования

- Технические характеристики и требования

- Архитектура и интеграция с сенсорами

- 5.1. MaxPatrol VM

- 5.2. MaxPatrol SIEM

- 5.3. MaxPatrol HCC

- 5.4. NCC

- Основные элементы интерфейса MaxPatrol Carbon

- 6.1. Точки входа

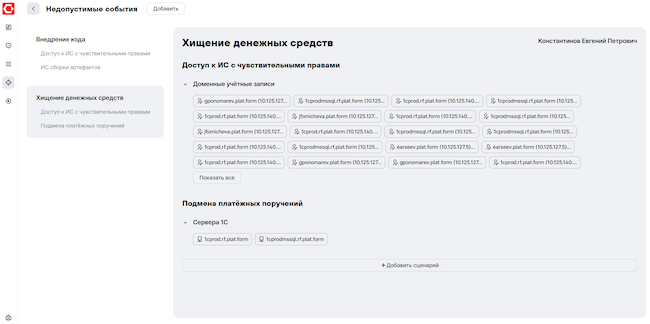

- 6.2. Недопустимые события

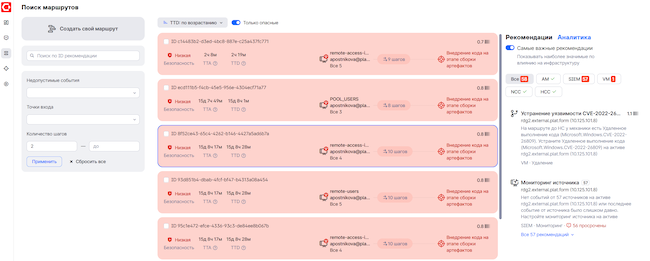

- 6.3. Поиск маршрутов

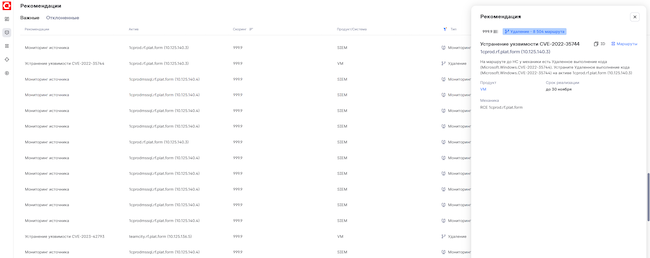

- 6.4. Рекомендации

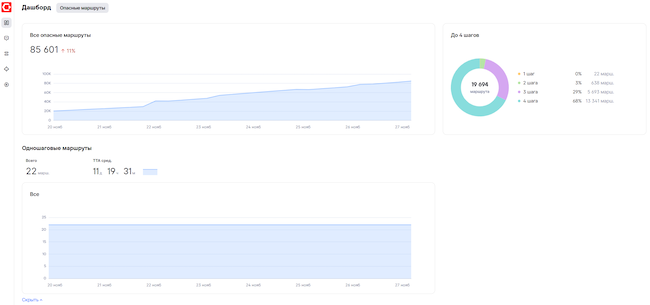

- 6.5. Оперативный дашборд

- Политика лицензирования

- Выводы

Введение

MaxPatrol Carbon помогает оценить готовность компании к отражению кибератак. Используемый в решении проактивный подход позволяет прогнозировать возможные сценарии передвижения хакеров в инфраструктуре и вовремя нейтрализовывать потенциальные угрозы. Метапродукт внесён в Единый реестр российского ПО (регистрационный номер — 17388). Разработчиком MaxPatrol Carbon является компания Positive Technologies.

Особенность решения состоит в том, что при расчёте маршрутов учитывается широкий контекст, касающийся инфраструктуры и действий хакеров:

- сетевая достижимость;

- уязвимости;

- ошибки конфигураций;

- избыточные привилегии пользователей;

- популярные хакерские атаки.

За счёт этого MaxPatrol Carbon способен реалистично моделировать маршруты кибератак в инфраструктуре, а также анализировать уровень их опасности.

Система рассчитывает длительность и количество шагов на пути атаки, необходимых для реализации недопустимого события злоумышленником, а также время, которое требуется для обнаружения подозрительных действий командой реагирования. При анализе опасности маршрутов она сравнивает полученные расчётные величины и показывает, успеет ли ИБ вовремя обнаружить хакера при реальной угрозе.

MaxPatrol Carbon также даёт рекомендации, выполнение которых позволяет устранить или усложнить маршрут так, чтобы хакер не смог достичь цели.

Для подготовки обзора мы протестировали MaxPatrol Carbon от Positive Technologies. Рассмотрим, из каких компонентов состоит система, какие функции она выполняет, какие задачи можно решать с помощью нового метапродукта.

Описание

MaxPatrol Carbon ― метапродукт, при помощи которого специалисты по кибербезопасности могут автоматически моделировать пути передвижения злоумышленников от точки проникновения в инфраструктуру до целевых систем, оценивать уровень их опасности и своевременно принимать меры по предотвращению атак. Сами разработчики называют MaxPatrol Carbon навигатором по киберустойчивости. Его основное предназначение ― превентивная подготовка инфраструктуры к отражению кибератак. Непрерывный контроль защищённости целевых систем компании позволяет следить за уровнем устойчивости к угрозам и направлять ресурсы ИБ- и ИТ-команд на решение приоритетных задач по усилению безопасности.

В основе созданной системы лежит авторская технология моделирования угроз ― PT Threat Modeling Engine (TME). Именно она позволяет прогнозировать потенциально опасные маршруты, которыми могут воспользоваться хакеры.

Технология построена на комплексной математической модели. Она представляет собой умный алгоритм, который строит граф возможностей злоумышленника. При этом учитываются особенности сетевой инфраструктуры и множество параметров, которые способны повлиять на скорость реализации атаки (TTA) и её своевременное обнаружение (TTD): ценность захватываемого ресурса, квалификация атакующих и др.

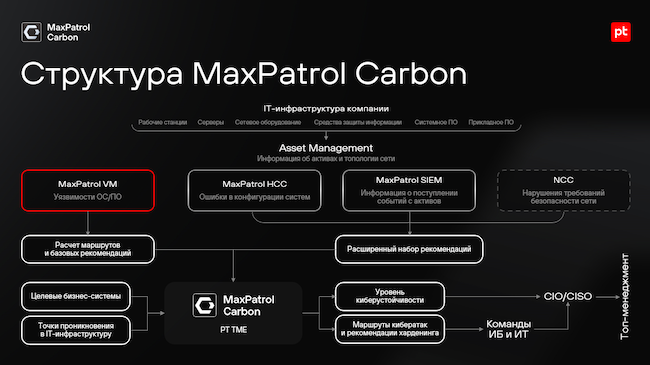

Метапродукт MaxPatrol Carbon работает согласно концепции «before attack» с применением продуктов, технологий и сервисов, необходимых для превентивной защиты инфраструктуры. Он функционирует в связке с традиционными продуктами MaxPatrol VM, MaxPatrol SIEM, MaxPatrol HCC и разрабатываемым продуктом NCC (Network Compliance Control), получает от них данные, которые необходимы для расчёта маршрутов и формирования расширенного списка рекомендаций.

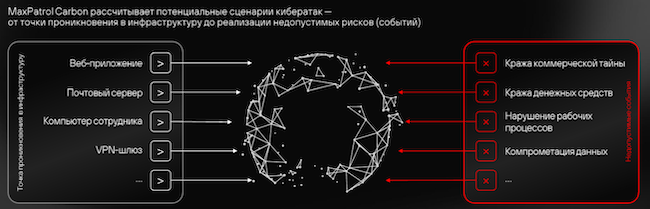

Рисунок 1. Схема работы MaxPatrol Carbon

MaxPatrol Carbon выполняет комплекс функций:

- построение и отображение потенциальных маршрутов атак на целевые системы компании;

- анализ и оценка опасности маршрутов кибератак;

- обнаружение изменений в контролируемой инфраструктуре;

- формирование рекомендаций для устранения слабостей на пути атаки и нейтрализации опасных маршрутов;

- приоритизация задач по информационной безопасности;

- формирование сводной аналитики по безопасности инфраструктуры ― защищённости целевых систем и динамике выполнения задач по усилению защиты инфраструктуры;

- непрерывная оценка уровня киберустойчивости компании в настоящем времени.

Система не ограничивается моделированием: она формирует список рекомендаций относительно того, как можно повысить киберустойчивость ИТ-инфраструктуры и снизить риски. В итоге путь злоумышленников существенно усложняется, им требуется больше ресурсов на проведение атаки, повышаются шансы на быстрое обнаружение.

Функции и возможности использования

Проактивная защита инфраструктуры ― не единственная задача, которую решает MaxPatrol Carbon.

Моделирование маршрутов кибератак

Интеграция с продуктами Positive Technologies позволяет получить данные для построения потенциальных маршрутов атак. Пути строятся на основе экспертных знаний о типичных действиях киберпреступников.

Рисунок 2. Упрощённая модель маршрутов кибератак

Моделирование маршрутов кибератак ― эффективная предупредительная мера. Знания о существующих маршрутах в инфраструктуре дают возможность действовать на опережение, чтобы максимально усложнить задачу хакера — устранить маршрут или увеличить длительность потенциальной атаки, предоставив специалистам больше пространства для манёвра при реагировании.

Обнаружение слепых зон

Система не просто анализирует возможные пути атак. В процессе работы она обнаруживает области и активы, которые не охвачены мониторингом. MaxPatrol Carbon непрерывно получает актуальные данные о составе ИТ-инфраструктуры. Своевременное выявление слепых зон делает маршрут безопаснее и позволяет сократить время обнаружения и нейтрализации атаки на ранних этапах.

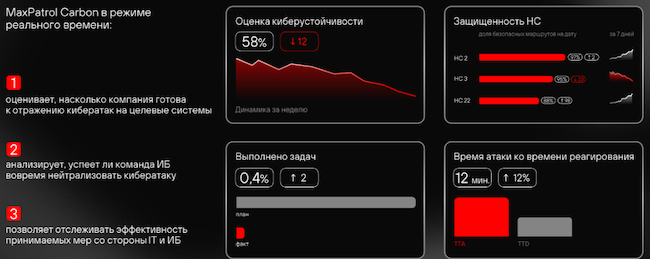

Контроль киберустойчивости

MaxPatrol Carbon контролирует защищённость целевых систем инфраструктуры в настоящем времени. Аналитика по общему состоянию киберустойчивости, защищённости от реализации недопустимых событий, скорости потенциальной атаки и её обнаружения выводится в форме удобных виджетов на дашборде. По ним департамент информационной безопасности может оценить готовность к отражению кибератак.

Рисунок 3. Контроль киберустойчивости в MaxPatrol Carbon

Формирование и приоритизация задач

MaxPatrol Carbon автоматически формирует рекомендации для усиления защиты инфраструктуры и снижения опасности потенциальных маршрутов кибератак.

Рисунок 4. Схема формирования рекомендаций в MaxPatrol Carbon

Рекомендации для разных сенсоров сгруппированы по типам: настройка мониторинга событий на ИТ-активах (SIEM), удаление маршрутов, устранение уязвимостей (VM), харденинг (HCC и NCC) и сканирование активов (AM). Каждая рекомендация имеет свою мультифакторную оценку важности её исполнения, которая охватывает критическую значимость и сроки, влияние на количество нейтрализуемых маршрутов к целевым системам и др. Это позволяет эффективно расставлять приоритеты и контролировать прогресс их реализации в едином интерфейсе. Благодаря этому команды ИТ и ИБ могут выстраивать адекватное стратегическое управление ресурсами и фокусировать усилия на защите важных для бизнеса систем.

Технические характеристики и требования

Для корректной работы MaxPatrol Carbon в рамках пилотной инсталляции необходимо выполнить ряд требований, предъявляемых к аппаратной и программной частям. Сервер, на котором развёртывается решение, должен удовлетворять следующим условиям:

- 16-ядерный ЦП, 2,4 ГГц;

- ОЗУ ― 64 ГБ;

- SSD ― от 1 ТБ (требования к объёму дискового пространства зависят от количества защищаемых активов).

Решение функционирует на базе операционных систем Astra Linux Special Edition и Debian.

Архитектура и интеграция с сенсорами

MaxPatrol Carbon имеет динамичный сервисно-ориентированный тип архитектуры. Такое строение позволяет внедрять решение в компаниях с разными уровнями сложности ИТ-инфраструктуры и с любым уровнем нагрузки. Микросервисы, из которых состоит MaxPatrol Carbon, объединены в различные программные компоненты.

Для эффективной работы в MaxPatrol Carbon необходимо интегрировать ряд сенсоров, в роли которых выступают продукты Positive Technologies. Сначала с помощью технологии Asset Management (AM) должны быть выполнены тщательная инвентаризация и аудит ИТ-активов, позволяющие получить полное представление об инфраструктуре компании, включая аппаратное и программное обеспечение.

Технология AM входит в состав решения для управления уязвимостями MaxPatrol VM, которое, в свою очередь, является обязательным сенсором. MaxPatrol SIEM, MaxPatrol HCC (отдельная лицензия на модуль в составе MaxPatrol VM) и NCC (на данный момент поставляется совместно с MaxPatrol Carbon) предоставляют расширенный набор рекомендаций для повышения киберустойчивости компании. Всем рекомендациям присваивается свой уровень важности для приоритетного выполнения — в зависимости от степени их влияния на защиту отдельных целевых систем и компании в целом.

Далее кратко рассмотрим, за что отвечают эти продукты при совместной работе с MaxPatrol Carbon.

Рисунок 5. Взаимодействие MaxPatrol Carbon с сенсорами Positive Technologies

MaxPatrol VM

Система управления уязвимостями MaxPatrol VM (Vulnerability Management) является базовым сенсором для MaxPatrol Carbon. На основе данных о сетевой топологии и обнаруженных при сканировании уязвимостях Carbon рассчитывает потенциальные маршруты кибератак и предоставляет рекомендации для устранения уязвимостей на узлах.

MaxPatrol SIEM

Интеграция MaxPatrol SIEM (Security Information and Event Management) позволяет оценить наличие, полноту и качество мониторинга служб или процессов на активах. Это помогает вовремя обнаружить действия злоумышленника благодаря оперативному получению необходимых событий с активов. На основе этой информации система рассчитывает значение метрики TTD (Time to Detect).

MaxPatrol HCC

Сенсор MaxPatrol HCC (Host Compliance Control) служит для проведения инвентаризации информационных активов, а также для контроля соблюдения требований политик и соответствия стандартам безопасности. По умолчанию доступны стандарты PT Essentials c экспертизой от Positive Technologies, которые позволяют быстро реализовать самые важные требования для безопасности инфраструктуры.

Интеграция MaxPatrol HCC даёт возможность контролировать соответствие конфигураций активов стандартам практической безопасности и приоритизировать рекомендации по устранению несоответствий, учитывая влияние последних на маршруты атак.

NCC

NCC (Network Compliance Control) на основании данных об активах позволяет построить карту сети, сформировать политики сетевого доступа и контролировать их соблюдение. MaxPatrol Сarbon при взаимодействии с NCC использует знания о сетевой достижимости актива по портам и протоколам, чтобы формировать рекомендации двух видов. Одни направлены на создание новых (отсутствующих) правил сетевого доступа для активов, другие ― на изменение настроек сетевого доступа на активе согласно настроенным ранее правилам, если выявлено несоответствие, или закрытие доступа к активу по определённым портам и протоколам (на усмотрение оператора).

Основные элементы интерфейса MaxPatrol Carbon

В настоящий момент интерфейс MaxPatrol Carbon включает в себя пять разделов: недопустимые события, точки входа, оперативный дашборд, рекомендации и поиск маршрутов. Рассмотрим каждый из них более подробно.

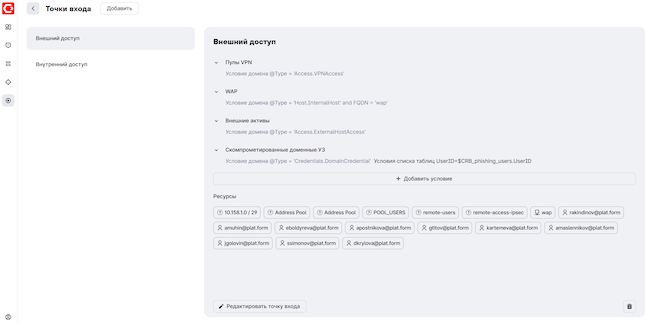

Точки входа

Это исходное положение хакера, из которого он способен начать атаку — например, уязвимые ресурсы на периметре подконтрольной инфраструктуры (веб-серверы, скомпрометированные рабочие станции пользователей или корпоративный VPN).

Рисунок 6. Страница «Точки входа»

Для каждой точки входа можно задать одно или несколько условий. Далее указываются типы ресурсов, через которые может осуществляться доступ, а при необходимости добавляются дополнительные условия.

Недопустимые события

Это — последствия кибератаки, которые делают невозможным достижение операционных и (или) стратегических целей организации либо приводят к значительному нарушению её основной деятельности. Примерами недопустимых событий могут быть хищение денег со счёта, встраивание вредоносного кода в продукт или приложение.

Рисунок 7. Страница «Недопустимые события»

После того как недопустимые события будут заданы, появится возможность определить сценарии, по которым злоумышленники могут их реализовать. Для одного события можно задавать несколько сценариев реализации.

С каждым заданным сценарием связываются группы ресурсов, захват которых позволит злоумышленнику получить доступ к активу. Это могут быть серверы, отдельные хосты, базы данных, учётные записи пользователей, обладающих необходимыми привилегиями. Информация о подконтрольной ИТ-инфраструктуре (состав активов, сетевые связи, уязвимости, пользователи) загружается из MaxPatrol VM; специалист по кибербезопасности устанавливает фильтры по полям модели ресурсов.

Поиск маршрутов

Здесь есть инструменты для обнаружения маршрутов возможных атак и рекомендации по части действий, позволяющих их усложнить или полностью устранить. В центральной части интерфейса отображаются карточки маршрутов. В каждой из них приводятся:

- ID маршрута;

- значения метрик TTA и TTD;

- величина оценки (чем выше значение, тем опаснее маршрут);

- точка входа;

- количество шагов до реализации недопустимого события.

Выявленные маршруты можно фильтровать по типу недопустимого события, точкам входа и количеству шагов. Есть возможность сортировки по величине оценки, параметрам TTD и TTA (от большего значения метрики к меньшему и наоборот), а также по шагам.

В общих параметрах задаётся длительность реагирования при обнаружении атаки. По умолчанию в MaxPatrol Carbon она составляет 15 минут. Время устанавливается в соответствии со внутренними регламентами, принятыми и утверждёнными в конкретной организации.

Рисунок 8. Страница «Поиск маршрутов»

Справа расположена область рекомендаций и аналитики. Для облегчения поиска предусмотрена возможность отобразить наиболее значимые по влиянию на инфраструктуру рекомендации. В MaxPatrol Carbon существует несколько типов рекомендаций:

- Связанные с AM (Asset Management). Они отражают необходимость провести сканирование актива в режиме аудита, если этого не было сделано ранее, или настроить политики по сроку актуальности данных, если аудит давно не проводился.

- Рекомендации для MaxPatrol SIEM, которые связаны с настройкой мониторинга источников на активе. Это требуется для ускорения детектирования.

- Рекомендации для MaxPatrol VM, связанные с устранением уязвимостей.

- Рекомендации для HCC и NCC, которые связаны с харденингом хостов согласно корпоративным стандартам и с контролем соблюдения политик сетевого доступа соответственно.

В блоке «Аналитика» отображается информация о возможных действиях хакера. Для каждого шага атакующего указывается значение метрики ТТА. Данные отображаются в табличном и графическом видах. На графе маршрута точки входа по умолчанию отображаются жёлтым, а недопустимые события ― красным цветом.

Рекомендации

В окне представлены краткие и расширенные карточки ста главных рекомендаций. Они могут быть системными и пользовательскими. Первые можно фильтровать по недопустимым событиям и точкам входа. Параметры ранжирования пользовательских рекомендаций можно задавать вручную. В MaxPatrol Carbon есть опция просмотра всех маршрутов для одной рекомендации и фильтрация по типам рекомендаций (мониторинг, удаление, сканирование актива или харденинг).

Рисунок 9. Страница «Рекомендации»

В кратких карточках приводится информация о важности совета, сроке реализации и используемой механике. Расширенная карточка позволяет перейти в соответствующий продукт для выполнения рекомендации. Логично уделять максимальное внимание рекомендациям с высоким значением параметра «Скоринг».

Оперативный дашборд

Это — аналитический блок, где можно посмотреть общие сведения по выявленным опасным маршрутам в виде графиков и диаграмм. Есть виджет по коротким маршрутам, а также отдельные виджеты по 1-, 2-, 3- и 4-шаговым маршрутам, для которых также представлена информация о среднем значении метрики ТТА.

Рисунок 10. Страница «Дашборд»

Визуализация упрощает оценку прогресса или регресса киберустойчивости подконтрольной инфраструктуры. Данные с дашборда можно использовать для анализа влияния инцидентов на внутренние процессы и на основе этого определять, требуется ли привлекать дополнительные средства для улучшения защиты.

Политика лицензирования

Для доступа к метапродукту требуется приобрести лицензию. Её стоимость зависит от количества активов в контролируемой среде. Срок действия лицензии составляет 1 год. При продлении действуют специальные условия.

Для развёртывания MaxPatrol Carbon требуется несколько лицензий от Positive Technologies:

- Базовая ― определяет максимальное количество активов (обязательная).

- Инфраструктурная (серверная) ― задаёт количество установок MaxPatrol Carbon в рамках базовой лицензии (обязательная).

- Функциональная (минимальная) ― необходима для расчёта маршрутов атак и формирования базового набора рекомендаций (лицензия MaxPatrol VM, обязательная).

- Функциональная (дополнительная) ― необходима для формирования расширенного набора рекомендаций (опциональная).

Для получения расширенного набора рекомендаций и контроля соблюдения требований по безопасности можно дополнительно подключить MaxPatrol SIEM, MaxPatrol HCC и NCC (Network Compliance Control).

Выводы

MaxPatrol Carbon ― нетипичная для российского рынка разработка, нацеленная на подготовку ИТ-инфраструктур компаний к отражению кибератак. Метапродукт позволяет обнаруживать потенциальные маршруты передвижения хакера к целевым системам компании, расставлять приоритеты в задачах по усилению защиты инфраструктуры и контролировать динамику их выполнения. Решение входит в реестр российского ПО. Оно помогает обеспечить комплексную превентивную защиту, автоматизирует оценку и контроль киберустойчивости при минимальном участии человека.

Достоинства:

- Комплексно оценивает защищённость целевых систем компании.

- Учитывает различные виды действий хакеров и контекст инфраструктуры: сетевую достижимость, уязвимости, ошибки конфигураций, возможность получения удалённого доступа и избыточные привилегии на пути атаки.

- Автоматизирует трудоёмкий анализ опасности потенциальных маршрутов кибератак.

- Позволяет заранее принять меры для снижения рисков: формирует рекомендации для нейтрализации или усложнения потенциальных путей передвижения хакеров.

- Приоритизирует задачи по повышению киберустойчивости в зависимости от степени влияния на защиту как компании в целом, так и отдельных систем.

- Обеспечивает централизованный контроль соответствия требованиям по безопасности.

- Помогает оптимизировать ресурсы: перейти от практики выявления и устранения отдельных слабостей ИТ-инфраструктуры к комплексной оценке их влияния на защищённость компании, сосредоточить усилия на защите самого важного.

- Улучшает взаимодействие между командами ИБ и ИТ: позволяет построить прозрачные SLA- и OLA-процессы, аргументировать важность задач и контролировать динамику их выполнения.

Недостатки:

- Может находить нереалистичные маршруты, если в инфраструктуре есть специфическое ПО или неподдерживаемое оборудование.

- Пока нет возможности рассчитывать маршруты атак в технологических сетях.

- Не поддерживает облачные инфраструктуры.