Сертификат AM Test Lab

Номер сертификата: 498

Дата выдачи: 19.12.2024

Срок действия: 19.12.2029

- Введение

- Описание

- Технические требования

- 3.1. Интеграции

- Архитектура и сценарии использования

- Функциональные модули SECURITM

- Политика лицензирования

- 6.1. Облачная версия

- 6.2. Локальная версия

- Выводы

Введение

SECURITM — это система управления информационной безопасностью (СУИБ), предназначенная для комплексной автоматизации всех ключевых процессов в корпоративных службах ИБ. Она помогает построить процессы автоматизации рутинных операций, управления рисками, контроля соответствия требованиям, учёта активов и управления ими, равно как и техническими уязвимостями, задачами, опросами и заявками.

Система позволяет создавать и контролировать метрики безопасности, а также планировать и отслеживать внедрение защитных мер. С нею можно избежать ситуаций, в которых задачи по управлению процессами решаются или неудобно (в Excel), или в дорогих и сложных комплексах администрирования.

Кроме того, SECURITM — это социальная сеть, в которой службы информационной безопасности могут обмениваться наработками, оценивать и комментировать опубликованные в комьюнити-базе проекты рисков и защитных мер, использовать их для построения своей системы защиты. Решение может работать в облаке (в том числе по подписке «Community») или быть развёрнуто в локальной инфраструктуре, взаимодействуя с корпоративными системами и средствами защиты.

Рассмотрим, из каких модулей состоит решение, какие функции и задачи у него есть и насколько эффективно оно может работать.

Описание

SECURITM — система класса SGRC, универсальный инструмент для безопасника. Помогает в одном месте решать вопросы связанные с управлением рисками и обнаружением уязвимостей, а также проводить аудит соответствия.

SECURITM работает на двух уровнях:

- Уровень стратегии и управления (риски, проверка соответствия требованиям, конструктор метрик, планирование и внедрение защитных мер).

- Операционный уровень (управление задачами, активами и техническими уязвимостями, автоматизация процессов через RPA, проведение опросов и сбор заявок).

SECURITM может напрямую взаимодействовать с корпоративными системами. Это позволяет собирать данные для повышения эффективности управления безопасностью. Если прямая интеграция невозможна, взаимодействие происходит через программный интерфейс (API) или через файлы.

Продукт содержит базу регуляторных требований по информационной безопасности. На текущий момент в ней больше 100 документов — от приказов ФСТЭК России и ГОСТов до лучших мировых практик и фреймворков. Также есть база по рискам и защитным мерам.

Система адаптирована к мобильным устройствам, что удобно для оперативной работы «на ходу». Она проектировалась так, чтобы каждая служба информационной безопасности, вне зависимости от отрасли, уровня зрелости и бюджета, могла создать свою оптимальную систему управления процессами ИБ. SECURITM включена в реестр отечественного ПО (номер записи — 11924).

Технические требования

Для установки локальной версии требуется один сервер, а сам процесс сводится к запуску скрипта установки. За день можно развернуть систему, настроить прямые интеграции и начать управлять процессами ИБ. Система интуитивно понятна даже для тех, кто впервые сталкивается с системами автоматизации.

Серверная часть системы SECURITM построена на Docker-контейнерах. В простом сценарии установка сводится к запуску скрипта на Linux-сервере, но возможны и более сложные варианты с установкой в среду Kubernetes. Для доступа к приложению используется веб-браузер. Система не устанавливает приложения (агенты) на хосты.

Системные требования для установки:

- ЦП — 4–12 ядер;

- ОЗУ — 4–12 ГБ;

- SSD — 100–200 ГБ.

Если инфраструктура безопасности предполагает большое число объектов, стоит ориентироваться на верхний диапазон технических требований.

Облачные версии решения предоставляются по модели SaaS, поэтому здесь каких-либо технических требований не предъявляется. В локальных версиях SGRC-система SECURITM устанавливается на сервер Linux. Поддерживаются все современные ОС этого семейства, в том числе Astra Linux, РЕД ОС, МОС ОС, Ubuntu.

Интеграции

SECURITM на сегодняшний день предлагает ряд прямых интеграций для различных систем и сервисов, что позволяет охватить значительную часть потребностей. В перечень входят:

- Active Directory;

- Kaspersky Security Center;

- Dr. Web;

- Zabbix;

- NetBox;

- Solar Dozor;

- Scan Factory;

- Cloud Advisor;

- Kaspersky ASAP;

- Vulns.io;

- Metascan;

- StaffCop;

- MaxPatrol VM;

- Manage Engine;

- Jira;

- «Яндекс Трекер»;

- Telegram;

- почтовые серверы.

Возможен импорт отчётов сканеров уязвимостей (Scan Factory, Qualys, Nessus, RedCheck, Nmap, OpenVas, Kaspersky, XSpider, MaxPatrol 8, MaxPatrol VM, Manage Engine, Metascan, Vulns.io) через файлы, сетевые папки с общим доступом, API.

Производитель регулярно реализовывает новые прямые интеграции по запросам заказчиков. Для индивидуальных интеграций используются API и механизмы импорта файлов.

Архитектура и сценарии использования

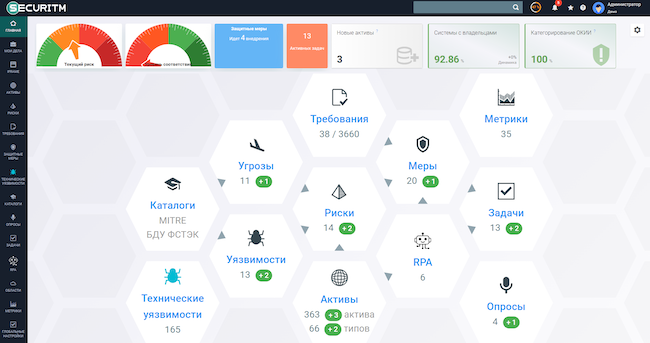

Общая схема работы службы безопасности, заложенная в основу системы, такова. Служба ИБ создана для того, чтобы компания исполняла внешние и внутренние требования (модуль требований), и для того, чтобы снижать риски в сфере информационной безопасности (модуль рисков). Для этого службы ИБ внедряют и поддерживают различные организационные и технические мероприятия (модуль мер). Результаты и прогресс работы оцениваются (модуль метрик).

На операционном уровне реализовываются внедрение и поддержание мер (модуль задач), часть процессов и операций выполняются автоматически (модуль RPA). Работа ведётся вокруг имеющихся у компании активов (модуль активов). В процессе работы служба ИБ взаимодействует с людьми (модуль опросов) и техникой (через интеграции).

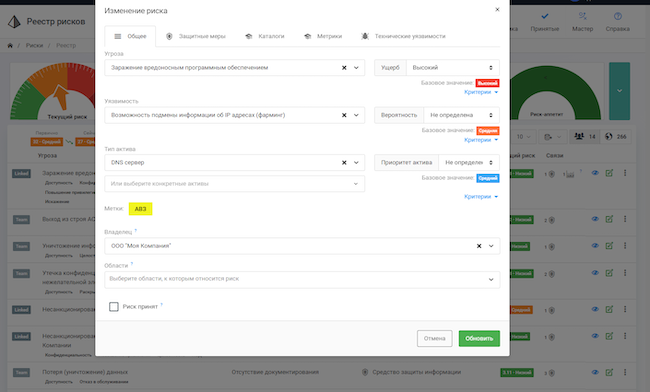

Рисунок 1. Интерфейс системы SECURITM

Единого сценария для использования SECURITM не существует, т. к. система может решать множество разноплановых задач. То, как она будет применяться в компании, зависит от целей, уровня зрелости, масштабов службы ИБ, а также от отрасли.

Можно привести несколько сценариев использования:

- Организация и настройка прямого взаимодействия с системами ИТ и ИБ. Результат — наполнение SECURITM данными о технических активах компании, формирование цифровой модели, создание базовых метрик безопасности. Следующие шаги — подключение индивидуальных источников данных по API и через файлы, формирование связей между ИТ и бизнес-активами.

- Запуск процесса оценки соответствия — взятие на контроль подходящих для компании стандартов (например, 152-ФЗ и приказа ФСТЭК России № 21), проведение первичной оценки соответствия, наполнение реестра защитных мер. Результат — оценка текущего уровня соответствия. Шаги по развитию — повышение уровня соответствия через планирование и внедрение новых защитных мер, привязка метрик безопасности и данных об уязвимостях в инфраструктуре к требованиям.

- Запуск учёта специализированных реестров, таких как журналы СКЗИ, реестры инцидентов, реестры обращений субъектов ПДн. В модуле метрик настраиваются и добавляются к реестрам ключевые показатели. В модуле RPA настраиваются процессы по контролю актуальности и сроков, создаются и добавляются к реестрам «кнопки». Результат — электронный учёт и контроль реестров.

- Запуск процесса управления рисками. Имея информацию об активах компании, с помощью мастера в модуле рисков можно сформировать базовый реестр и далее пополнять его специфическими для компании рисками. Оценку проводят самостоятельно или с привлечением бизнес-подразделений через опросы. Формируется план обработки рисков, описываются планируемые к внедрению защитные меры. Внедрить последние можно при помощи механизма задач.

Каждый пройденный сценарий наполняет систему данными и связями, которые можно использовать в последующих сценариях, постепенно создавая единую точку управления всеми организационными процессами.

В системе реализованы простая и расширенная ролевые модели для пользователей. В простой модели пользователи делятся на администраторов, редакторов, аудиторов и участников опросов. В расширенной ролевой модели можно гранулярно настроить доступ пользователя к отдельным модулям и функциональности внутри модулей. Изменение объектов в системе протоколируется, с фиксацией прошлых и новых значений.

Предусмотрены следующие встроенные механизмы безопасности:

- Ограничение доступа к приложению по белым спискам IP-адресов.

- Доступ только по HTTPS.

- Хеширование парольной информации в БД.

- Использование локальных и доменных учётных записей (доменная аутентификация).

- Двухфакторная аутентификация.

- CAPTCHA.

- Настройка парольных политик, в т. ч. проверка на словарные пароли.

- Встроенные механизмы создания резервных копий.

- Режим отладки и автоматическая отправка ошибок производителю.

При локальной установке база данных приложения размещается в инфраструктуре заказчика.

Функциональные модули SECURITM

Система состоит из модулей, которые переплетаются и обогащают друг друга. На стратегическом и тактическом уровнях работают:

- Модуль требований (Compliance).

- Модуль рисков.

- Модуль защитных мер.

- Модуль метрик.

За работу на операционном уровне отвечают:

- Модуль активов (Information Technology Asset Management, ITAM).

- Модуль задач.

- Модуль автоматизации (Robotic Process Automation, RPA).

- Модуль опросов и заявок.

- Модуль уязвимостей (Vulnerability Management, VM).

В большинстве модулей есть универсальные механизмы, упрощающие работу: метки (теги) и возможность создания заметок (комментариев). Имеется встроенное меню «Избранное», позволяющее для всей команды или для конкретного пользователя создать быстрые ссылки на ключевые объекты. По всем объектам в SECURITM есть единый глобальный поиск. На уровне отдельных реестров существуют локальные формы для поиска. В таблицах есть фильтры и сортировки.

Интерфейс системы вполне прост и интуитивно понятен: основное левое меню — для доступа к модулям, в верхнем меню на страницах модулей — дополнительные кнопки для навигации. Важные элементы расположены на видных местах, логика навигации проста, а все функции доступны без долгого поиска. Внешний вид системы — отображение и последовательность элементов меню, логотип, цвета и стили — можно настраивать.

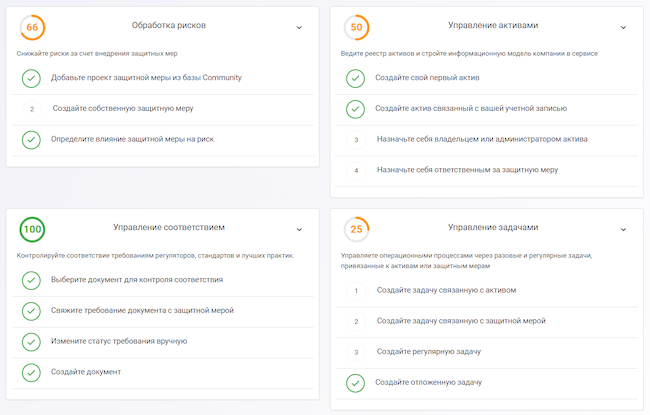

Есть обучающий мастер «Начало работы» и встроенные мастеры в модулях. Для дополнительной помощи в интерфейсе предусмотрены подсказки, а также раздел со справочной информацией. Есть отдельный раздел «Пакеты экспертизы», позволяющий настроить систему под решение конкретных задач.

Рисунок 2. Пакеты экспертизы в SECURITM

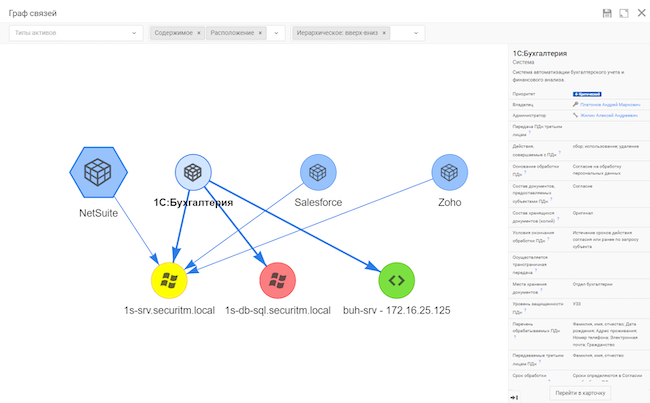

Управление активами

Модуль управления активами закрывает потребность в системах класса ITAM (Information Technology Asset Management), AM (Asset Management), CMDB (Configuration Management Database). Для SECURITM активом может быть всё что угодно. Модуль можно использовать даже для учёта и контроля инцидентов и заявок. С добавлением автоматизации из модуля RPA и дашбордов из модуля метрик реестры активов превращаются в центры управления процессами.

Модуль содержит более 200 готовых типов активов с различными полями и связями. Они выстроены в единую иерархическую структуру по классификации вендора: хосты и сети, ИСПДн и ОКИИ, работники и контрагенты, лицензии и документы по ИБ, СЗИ и СКЗИ, офисы и помещения, инциденты и заявки.

Рисунок 3. Модуль управления активами в SECURITM

Функции модуля:

- создание собственных типов активов, любых полей (строки, числа, даты, списки, логические связи) и привязка их к активам различного типа;

- настройка логики появления и зависимости полей друг от друга, отображения полей в реестрах и карточках активов;

- создание динамических типов активов, формирующихся через гибкие фильтры, а также произвольных таблиц данных в привязке к активам;

- определение приоритета и потенциального владельца / администратора актива через его связи в рамках цифровой модели;

- создание произвольных горизонтальных связей между активами;

- формирование графов связей между активами по любым видам связей;

- создание метрик (дашбордов) и привязка их к реестрам активов;

- создание кнопок автоматизации и вывод их в реестры и карточки активов;

- автоматические действия над активами через модуль RPA;

- учёт всех изменений по активам, связывание активов с защитными мерами и рисками (актуальные и косвенные риски и угрозы отображаются в карточке актива);

- создание задач в привязке к активам, автоматически или вручную;

- массовые операции над активами, автоматически или вручную;

- добавление заметок и комментариев;

- создание чек-листов по конкретным активам или их типам;

- проведение опросов по активам, автоматически или вручную;

- распределение активов по областям (скоупам);

- выгрузка реестров активов (в XLS, CSV, JSON, XML) и паспортов активов (в DOC);

- API для выгрузки, создания и обновления активов.

Таблица 1. Примеры реализации некоторых функций в модуле управления активами SECURITM

Функция | Примеры реализации |

Создание динамических типов активов | Реестр хостов с устаревшими версиями ОС Реестр работников с бессрочными паролями |

Создание произвольных таблиц данных в привязке к активам | Таблица установленного ПО для карточек хостов |

Создание произвольных горизонтальных связей между активами | Цепочка информационных потоков между системами (Data Flow) Учёт доступа работников / контрагентов к системам (матрица доступа) |

Создание кнопок автоматизации и вывод их в реестры и карточки активов | Кнопка «Запустить аудит» для реестра ИСПДн или «Ping» для реестра хостов |

Создание чек-листов по конкретным активам или типам активов | Создание своего набора требований по безопасности серверов и привязка его к реестру серверов Формирование набора требований к контрагентам и поставщикам |

Проведение опросов по активам, автоматически или вручную | Актуализация карточки ИСПДн у её владельца Ознакомление работника с карточкой документа Проведение оценки поставщика по чек-листу |

Объединение активов в цифровые модели | Может быть выстроена такая связь: процесс продажи размещён на ИСПДн CRM на сервере CRM.LOCAL, который находится в сети 192.168.10.0/24 и в серверном помещении № 1 |

Связывание активов друг с другом через владение или администрирование | Актив «Иванов А. А.» может быть помечен как владелец актива «ИСПДн Кадры» |

В модуль «Управление активами» встроены два дополнительных компонента ― «Аудит программ» и «Критическая информационная инфраструктура» (КИИ). Первый позволяет формировать белые и чёрные списки программного обеспечения, любые собственные перечни, вести мониторинг и контроль изменений в составе программного обеспечения на хостах, основываясь на данных, которые были собраны через прямые интеграции. Компонент «КИИ» позволяет провести инвентаризацию и последующее категорирование объектов критической информационной инфраструктуры, сформировать метрики и вести их контроль.

Наполнение реестра активов может осуществляться:

- вручную пользователем системы;

- вручную работниками (не являющимися пользователями SECURITM) через модуль опросов;

- автоматически через прямое взаимодействие с корпоративными системами и средствами защиты;

- через API;

- через файлы XLS / CSV, загруженные вручную или автоматически через общий доступ.

Модуль активов может использоваться как основа для большого количества процессов службы ИБ, данные из него используются во всех остальных модулях системы и влияют на соответствие требованиям, риски, метрики, управление техническими уязвимостями.

Контроль соответствия требованиям (Compliance)

В SECURITM есть готовая база требований по всем направлениям кибербезопасности. Система учитывает и лучшие практики ― «Методику РезБез», PT AppSec Table Top, CIS CSC 7.1 (SANS Top 20), CIS CSC 8.1, NIST Cybersecurity Framework (EN, RU), Guideline for a Healthy Information System 2.0, Strategies to Mitigate Cybersecurity Incidents.

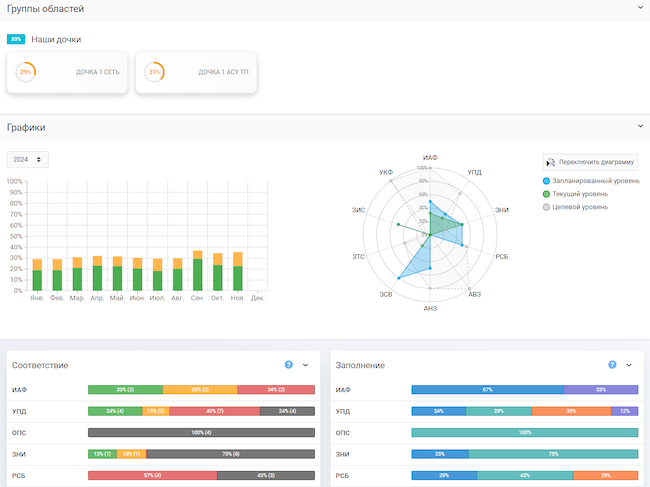

Рисунок 4. Модуль контроля соответствия требованиям в SECURITM

В модуле можно выбрать способ оценки соответствия требованиям. Первый вариант — вручную (выполнено, не выполнено, частично, неприменимо) с приложением обоснований и свидетельств аудита. Если предпочтительнее автоматическая настройка, можно задать способ оценки через защитные меры, метрики безопасности и технические уязвимости, создав связь с одноимёнными модулями.

Система способна проводить анализ и оценку соответствия в разрезе всей компании, групп областей, отдельных областей (скоупов), направлений (ПДн, ГИС, КИИ и т. д.), отдельных активов, документов. Кроме того, в SECURITM предусмотрена возможность привлекать к оценке внешних участников, которые не являются пользователями системы. Запуск таких кампаний по аудиту осуществляется через модуль опросов. Система позволяет настраивать балльную оценку и самостоятельно проводить градацию требований по уровню значимости.

Функции модуля:

- оценка соответствия по загруженным наборам требований;

- создание собственных наборов требований и оценка соответствия по ним;

- связывание похожих требований друг с другом;

- проведение специализированной оценки по методикам ГОСТ 57580.2 и 8/12-МР (683-П, 719-П, 757-П, 802-П);

- выгрузка отчётов по соответствию (в DOC), архивов со свидетельствами аудита (в ZIP-архив);

- оценка текущего, запланированного и целевого уровней соответствия;

- отслеживание истории изменения уровня соответствия по месяцам;

- создание слепков (снапшотов) проведённой оценки соответствия для последующего ретроспективного анализа изменений и повторных кампаний по аудиту.

Документы разбиты на требования, а похожие предписания из различных документов связаны между собой, что позволяет через рекомендательную модель ускорить процесс, проводя оценку соответствия сразу по нескольким стандартам. Команда SECURITM непрерывно добавляет в базу новые публичные стандарты по заявкам пользователей.

Таблица 2. Поддерживаемые в SECURITM требования к ИБ

Направление ИБ | Перечень требований |

Персональные данные | 152-ФЗ, постановления № 1119, 211, 687, 883, приказы Роскомнадзора № 178, 179, 180, 996, приказ ФСБ России № 378, приказ ФСТЭК России № 21 |

Критическая инфраструктура | 187-ФЗ, указы Президента № 166, 250, постановления Правительства РФ № 127, 1478, приказы ФСТЭК России № 235, 239, приказы ФСБ России № 196, 282, 367, 77, методика оценки показателя состояния ТЗИ |

Система менеджмента информационной безопасности | ГОСТ Р ИСО/МЭК 27001-2021, 27002-2021, ISO/IEC 27001:2022 (En, Ru) |

Финансы | 161-ФЗ, PCI DSS 4.0, SWIFT CSCF, ГОСТ Р 57580.1/3/4, 8-МР, 12-МР, 18-МР, положения Банка России 683-П, 716-П, 719-П, 757-П, 779-П, 787-П, 802-П, 808-П, 821-П, 822-П, РС БР ИББС-2.5-2014, ИББС-2.9-2016, СТО БР БФБО-1.8-2024, ИББС-1.0-2014, ИББС-1.3-2016, ИББС-1.4-2018 |

Средства криптографической защиты информации | 63-ФЗ, приказ ФАПСИ № 152, приказ ФСБ России № 37 |

Государственные информационные системы | Постановление Правительства РФ № 676, приказ ФСТЭК России № 17 |

Общие наборы требований | 149-ФЗ, 126-ФЗ, 98-ФЗ, постановления Правительства РФ № 1385, 1441, 258, методика оценки угроз ФСТЭК России 2021 г. |

Модуль требований может помочь и в простых сценариях, и в сложных — например, когда нужно оценить соответствие одному или нескольким документам регуляторов либо создать собственные наборы требований, инициировать оценку по ним в разрезе отдельных систем, филиалов и дочерних структур, запустить процедуру оценки контрагентов и поставщиков, проводить регулярные кампании по аудиту.

Управление рисками

Модуль помогает проводить анализ рисков в разрезе угроз, уязвимостей, типов активов, конкретных активов, различных классификаций (КЦД, STRIDE). В него интегрированы реестры угроз БДУ ФСТЭК России (старая и новая) и матрица MITRE ATT&CK. В модуле предусмотрена возможность автоматически изменять величину рисков через влияние на внедрённые в организации защитные меры, метрики безопасности и технические уязвимости инфраструктуры.

Рисунок 5. Модуль «Управление рисками» в SECURITM

Функции модуля:

- ведение реестров и планов обработки рисков;

- настройка методики оценки рисков и уровня риск-аппетита;

- редактирование критериев для оценки рисков;

- качественная оценка рисков (в баллах или процентах, оценка первичной, текущей и плановой (остаточной));

- механизм принятия рисков (навсегда или временно);

- назначение владельцев рисков;

- механизм привлечения к работе с рисками (идентификации, оценке, принятию) работников, которые не являются пользователями системы (через модуль опросов);

- разделение рисков по областям (скоупам);

- ведение реестра угроз, формирование перечня актуальных угроз, перечня недопустимых событий;

- указание источников угроз, создание моделей нарушителей.

Модуль рисков позволяет быстро запустить процесс управления рисками, если его не было в компании, или развить уже существующий. Риски оцениваются динамически, под влиянием статусов защитных мер, метрик, отчётов от сканеров безопасности.

Управление защитными мерами

Защитными мерами в системе называются любые действия, инициативы, проекты службы ИБ и смежных подразделений, нацеленные на исполнение требований и снижение рисков.

Функции модуля:

- ведение реестра защитных мер;

- использование готовых проектов защитных мер из комьюнити-базы;

- формирование планов работы и отчётов;

- ресурсная оценка стоимости внедрения и поддержания мер;

- анализ реестра мер в разрезе ответственных, статусов, дат, используемых инструментов, периодичности, способов реализации, типов, тегов;

- выгрузка реестров мер в CSV, XLS, JSON, XML;

- связь мер с рисками, требованиями и метриками, оценка влияния мер на риски;

- создание задач в привязке к мерам, шаблонов задач, заметок и базы знаний вокруг карточек защитных мер;

- автоматический выход мер из строя и восстановление их работы под воздействием просроченных задач или метрик безопасности;

- подписка на защитные меры, позволяющая получать уведомления обо всех изменениях, связанных с мерой и её статусом.

Реестр мер позволяет ответить на вопрос, что конкретно делает служба ИБ, а связь с рисками и требованиями отвечает на вопрос о том, зачем это делается.

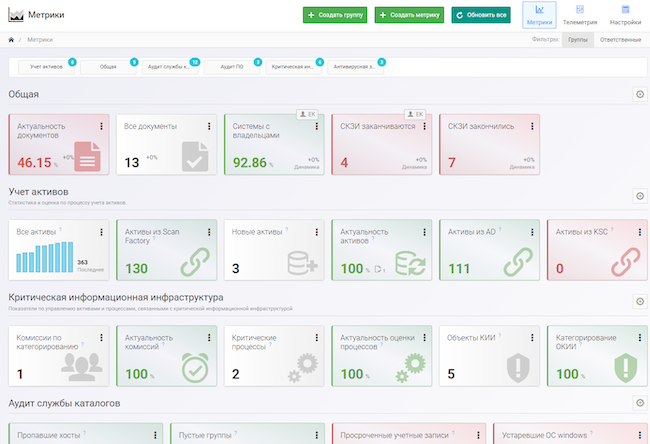

Управление метриками

Модуль метрик представляет собой конструктор показателей, собранных из данных, которые есть в системе. Ключевых элементов — два: телеметрия и метрика.

Первая представляет собой гибкий фильтр. Например, телеметрия «Просроченные УЗ» будет такой: количество активов типа «Работник», у которых дата в поле «Срок действия учётной записи» меньше текущей.

Метрика — это математическая формула на базе телеметрии. Например, метрика «% актуальных УЗ» будет считаться так: ([Все УЗ]-[Просроченные УЗ]/[Все УЗ]) * 100 %.

Рисунок 6. Модуль управления метриками в SECURITM

Функции модуля:

- создание произвольных метрик на базе имеющихся в системе данных;

- различное графическое отображение метрик на дашбордах;

- интерактивные дашборды — по нажатию можно «провалиться» до реестра объектов, на базе которых работает метрика;

- создание отдельных наборов метрик для вывода их на монитор, встраивания в корпоративные порталы, отправки ссылкой;

- встраивание метрик в другие модули системы — страницу «Мои дела», реестры активов, карточки требований, рисков, защитных мер;

- создание позитивных и негативных порогов метрик;

- влияние преодоления заданных порогов на статус работоспособности защитных мер, величину рисков, исполнение требований;

- запуск автоматизации (задач, скриптов) при преодолении заданных порогов;

- настройка частоты сбора метрик (по умолчанию — раз в сутки);

- ведение истории изменения метрик.

При настройке прямых интеграций система создаёт преднастроенные наборы метрик: охват инфраструктуры антивирусной защитой, доля обученных работников, хосты без LAPS, УЗ с бессрочным паролем и т. д. Их можно взять за основу или создавать собственные метрики с нуля.

Метрики — это не финальный результат работы службы ИБ, а элемент системы, влияющий на смежные модули и позволяющий проактивно поддерживать уровень безопасности.

Управление задачами

Модуль представляет собой полноценный таск-менеджер для управления операционными задачами службы ИБ. Он поддерживает двухстороннюю интеграцию с задачами из Jira или «Яндекс Трекера». Для регулярных задач администратор может создавать шаблоны, а также назначать исполнителей (в том числе из числа тех, кто не является пользователем системы).

Функции модуля:

- привязка задач к защитным мерам, активам, уязвимостям, требованиям;

- просмотр задач в различных режимах досок и списков;

- автоматическое создание задач при наступлении событий (нарушении сроков, появлении или изменении активов и т. д.) через модуль RPA;

- добавление подзадач;

- добавление к задачам комментариев, файлов, тегов;

- подписка на задачи, позволяющая получать уведомления об изменениях в задаче назначенной на другого сотрудника.

Ключевым преимуществом ведения задач в системе является связь с другими модулями (мерами, требованиями), что делает сопряжение операционного процесса со стратегическими целями более прозрачным. Отметим дополнительные опции, такие как формирование еженедельных и ежедневных дайджестов, отправка уведомлений по электронной почте или через Telegram.

Опросы и заявки

Модуль представляет собой универсальный «коннектор к людям». Он берёт на себя все коммуникации, связанные с донесением сведений до работников, сбором данных, выставлением оценок. Модуль позволяет систематизировать и ускорить общение с сотрудниками, контрагентами, смежными подразделениями. В этом помогают выгрузка отчётов по опросам и модерация их результатов с возможностью отправки опроса на доработку, а также добавления новых участников вручную или автоматически.

Функции модуля:

- Опросы «Актуализация активов». Позволяют заполнить карточки активов.

- Опросы «Оценка соответствия». Дают возможность провести оценку по собственным наборам требований и чек-листам, будь то сбор оценок по внутренним системам у их владельцев или оценка безопасности поставщиков.

- Опросы «Ознакомление». Позволяют доводить до работников необходимые сведения и контролировать факт ознакомления с актуальными документами по информационной безопасности или обучающими материалами.

- Опросы «Сбор обратной связи». Дают возможность узнать у участников интересующую службу ИБ информацию.

- Опросы «Создание актива». Позволяют руками участников создать карточки нужных активов.

- Опросы «Актуализация области». Дают возможность комплексно заполнить нужные данные по области (скоупу) — например, провести оценку рисков руками владельца соответствующей системы.

Компонент «Заявки» позволяет создать полноценный портал Service Desk для сбора заявок и иных сведений у работников. Например, это могут быть уведомления об инцидентах, заявки на доступ.

Автоматизация процессов (RPA)

Модуль представляет собой конструктор, позволяющий собирать автоматизационные алгоритмы из триггеров и операций.

Триггер — это условие, которое должно произойти или наступить, чтобы процесс запустился: например, появление в инфраструктуре нового сервера или окончание срока действия электронной подписи. В модуле существуют следующие типы триггеров:

- контролирующие изменения в реестрах активов, в задачах, мерах, метриках, технических уязвимостях, рисках, опросах;

- создающие кнопки (например, можно в карточках хостов выводить кнопку «Ping», которая будет запускать скрипт с ICMP-сканированием и возвращать результаты в соответствующее поле актива);

- контролирующие наступление дат;

- по расписанию.

Операция — это атомарное действие, которое нужно выполнить в результате срабатывания триггера: например, создание задачи, изменение значения в поле карточки актива или запуск PowerShell-скрипта. В модуле существуют следующие типы операций:

- по запуску задач, опросов и уведомлений, созданию заметок;

- по изменению активов, защитных мер, опросов;

- по запуску скриптов PowerShell, Python, Bash, направлению API-запросов;

- по запуску сканирования в Scan Factory.

RPA позволяет переложить на систему рутинные задачи службы ИБ и экономить время. Значительно упрощают работу администратора возможность добавлять метки к процессам, настраивать пороги для запуска последних и активировать несколько операций по одному триггеру.

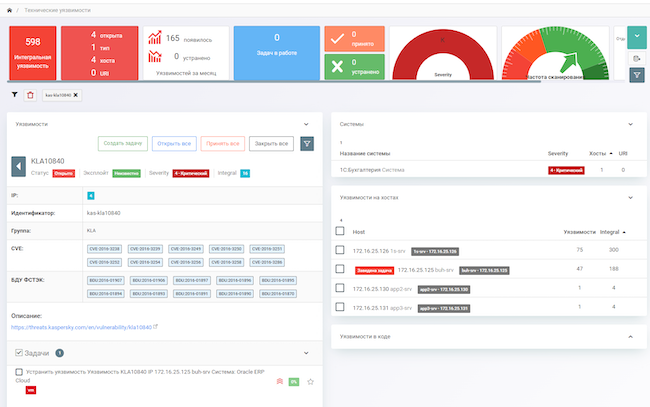

Управление уязвимостями (VM)

Модуль VM представляет собой агрегатор отчётов от сканеров безопасности. На базе данных от них в системе можно построить процесс управления уязвимостями в традиционном составе: сбор, приоритизация, обогащение, анализ, постановка задач на устранение, отчётность. Ключевая задача модуля — вести сбор данных от сканеров безопасности инфраструктуры (Scan Factory, Metascan, Qualys, Nessus, RedCheck, Nmap, OpenVas, Kaspersky, XSpider, MaxPatrol 8, MaxPatrol VM, Manage Engine, Vulns.io, Cloud Advisor, OWASP ZAP, Solar AppScreener, PVS Studio, Snyk и др.).

В модуле предусмотрены различные варианты сбора данных: через ручную загрузку отчётов, по API, через сетевые папки с общим доступом и прямые интеграции, а также за счёт данных из каталогов CVE, ФСТЭК России и НКЦКИ.

В модуль встроены интерактивные дашборды и инструменты для анализа уязвимостей в режиме одного окна. Уязвимости отображаются в карточках связанных активов, в т. ч. бизнес-систем и процессов.

Рисунок 7. Модуль управления уязвимостями

Функции модуля:

- приоритизация уязвимостей по различным формулам, в том числе по методике ФСТЭК России;

- анализ уязвимостей в разрезе групп, связанных бизнес-систем и процессов, конкретных хостов, ПО (CPE), администраторов активов;

- автоматическое формирование задач на устранение уязвимостей с подбором описания, приоритета, SLA, поиском подходящего ответственного;

- отправка задач во встроенный таск-менеджер или внешние системы, такие как Jira и «Яндекс Трекер» (двухсторонняя интеграция);

- выгрузка отчётов по актуальным и устранённым уязвимостям;

- автоматическое создание задач и выполнение иных действий при появлении уязвимостей с заданными параметрами (в модуле RPA);

- выявление влияния уязвимостей на оценку рисков и соответствие требованиям.

Модуль технических уязвимостей позволяет построить комплексный контролируемый процесс Vulnerability Management на базе тех данных, которые есть в сканерах. Если сканеров нет вообще, хватит бесплатных Nmap, ZAP, OpenVas или данных из Kaspersky Security Center.

Политика лицензирования

Правила лицензирования SGRC-системы SECURITM зависят от вида продукта. Для подключения облачной версии необходимо активировать годовую подписку. Если требуется локальная установка программного комплекса, нужно оплатить лицензию. На сайте производителя опубликован открытый прайс-лист с вариантами тарифов и стоимостью продукта. Заметим, что это единственный участник рынка, огласивший свои цены.

У системы есть комьюнити-версия. Благодаря подписке «Community» пользователи могут начать использовать SECURITM без первоначальных затрат, получая доступ к базовым функциям бесплатно. Доступна поддержка через форму «Отправить идею» или «Сообщить об ошибке» в облачной версии по адресу https://service.securitm.ru.

Облачная версия

Ключевые характеристики доступных вариантов приведены в таблице 3.

Таблица 3. Ключевые характеристики облачных версий SECURITM

Тарифный план | Community | Облачный |

Число команд | 1 | 1 |

Вид сервера | Общий | Персональный |

Число объектов управления | До 100 | До 10 000 |

Тип поддержки | Публичная справка и вебинары | Базовая поддержка |

В платной версии выделяется отдельный сервер ЦОД в сегменте облачного провайдера, аттестованного по 152-ФЗ.

Локальная версия

Локальная (on-premise) версия продукта предоставляется по трём тарифным планам: «Базовый», «Оптимальный» и «Расширенный». Их ключевые характеристики приведены в таблице 4.

Таблица 4. Ключевые характеристики локальных версий SECURITM

Тарифный план | Базовый | Оптимальный | Расширенный |

Число команд | 1 | 1 | Не ограничено |

Число объектов управления | До 10 000 | До 50 000 | Не ограничено |

Тип поддержки | Базовая | Расширенная | Расширенная |

Функциональные доработки | Нет | 100 часов | Не ограничено |

Расширенный тарифный план практически не имеет ограничений по сложности системы, в которую его планируется интегрировать, поэтому стоимость рассчитывается индивидуально для каждого случая.

Принципиальные различия между тарифными планами «Базовый» и «Оптимальный» — число подключаемых объектов, тип поддержки и возможность доработки системы.

Пользователям локальной версии доступны несколько каналов технической поддержки в зависимости от приобретённого пакета. В базовом тарифном плане обращения принимаются через портал, а в «оптимальной» версии доступна приоритетная поддержка с персональным чатом и менеджером.

В пакеты «Оптимальный» и «Расширенный» также входит обучение команды заказчика работе с системой SECURITM.

Выводы

SECURITM — инновационная российская SGRC-система, позволяющая оптимизировать и упростить работу службы информационной безопасности. Она обеспечивает управление рисками, распознавание угроз, оценку эффективности применяемых мер, формирование сводных отчётов по процессам и действиям и др. Вендор предлагает лицензии на облачную и локальную версии SECURITM, которые подойдут для защиты предприятий любых уровней сложности.

Система SECURITM входит в реестр российского ПО, учитывает все требования международной и российской регуляторики. Разработчик не останавливается на достигнутом и непрерывно развивает продукт. На платформе осуществляется обмен опытом и наработками между службами информационной безопасности.

Сервис управления информационной безопасностью SECURITM — это подходящее решение для корпоративных служб ИБ, которые стремятся создать эффективную систему управления в едином окне, устали от неудобных Excel-таблиц и функционально ограниченных систем.

Достоинства:

- Охват всех ключевых организационных процессов ИБ.

- Готовая большая база регуляторики, рисков и защитных мер.

- Объединение функциональности SGRC, VM и RPA.

- Есть комьюнити-версия.

- Открытое ценообразование.

Недостатки:

- Нет прямого взаимодействия с СУБД.

- Нет количественной оценки рисков.

- Нет тёмной темы «из коробки», нужно настраивать стили.