Сертификат AM Test Lab

Номер сертификата: 487

Дата выдачи: 30.10.2024

Срок действия: 30.10.2029

- Введение

- Функциональные возможности SafeTech CA

- Архитектура SafeTech CA

- Системные требования SafeTech CA

- Применение SafeTech CA

- 5.1. Панель администратора

- 5.2. Сертификаты

- 5.3. Настройки

- 5.3.1. Шаблоны

- 5.3.2. Справочники

- Выводы

Введение

Цифровизация жизни в информационный век набирает обороты. Бурное развитие ИТ и повсеместный доступ к Сети помогают нам оптимизировать повседневную рабочую рутину, экономить время для личных проектов, творчества и отдыха, делает связь друг с другом доступнее.

Однако любая технология всегда сопровождается рисками злоупотребления, поэтому на первый план выходит проблема защиты данных (в т. ч. персональных) от перехвата злоумышленниками. Применение алгоритмов шифрования при передаче информации по каналам связи обеспечивает базовую защиту от перехвата и снижает риск несанкционированного доступа.

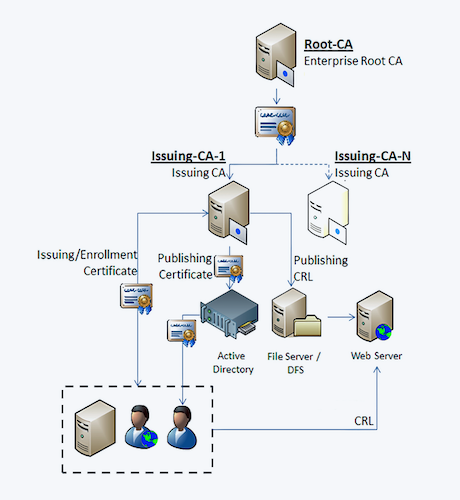

В этом контексте корпоративные центры сертификации, они же — удостоверяющие центры (Certification Authority, CA) играют важнейшую роль, предоставляя компаниям наборы средств для контроля и защиты цифровых криптографических активов (сертификатов).

Наличие собственного УЦ позволяет крупной компании контролировать безопасность цифровых коммуникаций и значительно снизить расходы на приобретение сертификатов от сторонних поставщиков.

Рисунок 1. Примерная схема двухуровневого CA в компании

Требования по ускоренному импортозамещению открывают российским разработчикам CA возможность занять нишу и снизить риски блокировок, которые возникают при работе с зарубежными продуктами и сервисами CA.

Компания SafeTech, российский разработчик инновационных решений для обеспечения безопасности цифровых каналов, представила SafeTech CA — центр сертификации с удобным интерфейсом и высоким уровнем безопасности.

Рассмотрим подробнее SafeTech CA 1.0. Начнём с функциональных возможностей, узнаем, какие риски помогает закрыть продукт при атаке на CA, поговорим об архитектуре продукта и системных требованиях, а в практическом блоке исследуем работу SafeTech CA на демостенде.

Функциональные возможности SafeTech CA

SafeTech CA — программный продукт, который позволяет развернуть центр сертификации в инфраструктуре компании.

Основные возможности

Выделим ключевые составляющие функциональности SafeTech CA:

- Полное управление жизненным циклом сертификатов от момента выпуска.

- Поддержка ГОСТ-криптографии и зарубежных алгоритмов шифрования (RSA, ECDSA).

- Поддержка полной иерархии PKI (инфраструктуры открытых ключей): корневые, промежуточные, выпускающие CA.

- Наличие сети точек CRL (Certificate Revocation List, список отозванных сертификатов) и онлайн-протокола проверки OCSP (Online Certificate Status Protocol, протокол состояния сетевого сертификата).

- Возможность размещения ключей CA во внешнем аппаратном модуле безопасности (HSM).

- Поддержка enrollment-сервисов протоколов MS-WSTEP и SCEP.

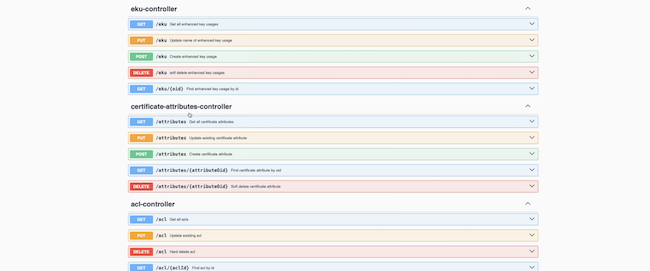

- Полноценный REST API.

Важно отметить, что применение SafeTech CA обеспечивает компании выполнение требований законодательства в области импортозамещения:

- Указы Президента РФ № 166 от 30.03.2022, № 250 от 01.05.2022 и № 214 от 07.05.2018.

- Приказы Министерства цифрового развития № 334 от 04.07.2017 и № 335 от 04.07.2018.

- Постановление Правительства РФ № 1236 от 16.11.2015.

SafeTech CA позволяет выпускать сертификаты под самые популярные задачи: для пользователей Active Directory и рабочих станций под управлением ОС Windows, для ИТ-инфраструктур на базе Linux (серверы, оборудование, устройства), а также для инфраструктур гибридного типа и систем виртуализации.

Аутентификация, электронная подпись, шифрование канала — SafeTech CA помогает обеспечить необходимый уровень информационной безопасности в рабочих процессах корпоративной среды.

Безопасность системы

Высокий уровень защиты SafeTech CA обеспечен несколькими факторами. Система поддерживает современные фреймворки и технологические решения (OpenID Connect, WS-Trust, Spring Security и другие). Разграничение доступа реализовано согласно ролевой модели, включая поддержку базовых ролей: «Администратор», «Оператор», «Аудитор» и «Внешняя система (API)».

Система ведёт журналирование событий безопасности и аудит, интегрируется со внешними системами (SIEM, IPS / IDS), чтобы обогащать данными SOC.

Также реализованы возможность размещения ключей CA во внешних HSM (включая ГОСТ) и поддержка OAuth OIDC, включая взаимодействие со сторонними системами безопасного доступа и каталогами субъектов.

Защита Active Directory Certificate Services

Active Directory Certificate Services (AD CS) используется для реализации инфраструктуры открытых ключей в среде Active Directory. AD CS широко применяется в корпоративных сетях для управления сертификатами для систем, пользователей, приложений и прочих компонентов.

Некорректные настройки и уязвимости в AD CS могут быть использованы злоумышленниками для кражи учётных данных, повышения привилегий в домене и сохранения контроля над сетью.

Разработчики SafeTech CA применили ряд решений для защиты AD от подобных атак. Рассмотрим несколько примеров.

Неправильная конфигурация шаблона сертификата

Допустим, что в Microsoft CA присутствует шаблон со следующими настройками:

- Права на выпуск сертификата по шаблону есть у низкопривилегированных пользователей (например, Domain Users).

- Выпуск сертификата по шаблону не требует дополнительного подтверждения / согласования.

- В шаблоне определены ключевые EKU для аутентификации (Client Authentication, Smart Card Logon и т. д.).

Проблема: шаблон сертификата Microsoft CA при соответствующей настройке может позволять заявителю включать поле «subjectAltName» (SAN) в запрос на сертификат (PKCS#10). В среде Active Directory при проверке личности приоритет отдаётся полю SAN, если оно присутствует. Это создаёт угрозу, так как злоумышленник, указав SAN в CSR, может запросить сертификат для выдачи от имени любого пользователя, включая привилегированных, таких как администратор домена.

Решение разработчиков: при выпуске сертификата в SafeTech CA игнорируется значение расширения SAN, указанное в запросе. Значения для SAN вычисляются на базе значений атрибутов пользователя / компьютера, полученных из LDAP-каталога, согласно настройке шаблона.

В некоторых случаях шаблон сертификата Microsoft CA может включать в себя EKU «Any Purpose» или не включать EKU вовсе. EKU «Any Purpose» позволяет злоумышленнику получить сертификат для любых целей, включая аутентификацию клиента, аутентификацию сервера, подпись кода и т. д. Сертификаты без EKU, которые действуют как удостоверения от подчинённого CA, также могут быть использованы для любых целей, в т. ч. для подписания новых сертификатов.

Как и первом случае, при выпуске сертификата в SafeTech CA игнорируется значение расширения SAN, указанное в запросе. Это не позволяет злоумышленнику подставить нужные ему значения SAN в CSR и запросить сертификат.

Компрометация ключа и сертификата CA

Рассмотрим другой пример. Допустим, что в Microsoft CA ключи центра сертификации хранятся в реестре ОС на сервере центра сертификации и злоумышленнику удалось получить доступ к этому серверу.

Проблема: сертификат центра AD CS зачастую хранится на сервере CA и доступен для извлечения с закрытым ключом даже через GUI-оснастку MMC, не имеет дополнительных паролей / ПИН-кодов, закрывающих доступ к нему. Если злоумышленник получает сертификат и ключ УЦ, он может самостоятельно выпустить поддельные сертификаты на других пользователей (например, доменного администратора) и воспользоваться ими. Такие удостоверения будут приняты инфраструктурой как действительные.

Решение разработчиков: в SafeTech CA поддерживается хранение ключей центра сертификации на внешних HSM. При работе SafeTech CA без HSM рекомендуется использование Linux, где нет понятия «реестр ОС». В этом случае доступ к ключам регламентируется ядром операционной системы через разрешения файлов.

Прочие возможности и особенности

Актуальный и функциональный интерфейс

Продуманная функциональность интерфейса обеспечивает удобную работу не только со стандартными функциями управления CA. Разработчик реализовал возможность выполнения массовых операций: выпуск сертификатов или приостановка их действия, получение статистики и данных о доступности микросервисов.

Гибкость и масштабируемость

Инженеры SafeTech CA применяют микросервисную архитектуру, что обеспечивает горизонтальную и вертикальную масштабируемость, позволяет легко размещать дополнительные сервисы в различных сегментах корпоративной инфраструктуры.

Импортозамещение

Отечественный центр сертификации SafeTech CA может применяться для полноценной замены зарубежных аналогов, таких как Microsoft CA, миграция с которого происходит быстро и безопасно для критически важных бизнес-процессов компании. Продукт реализовывает протокол Microsoft WS-Trust X.509v3 Token Enrollment Extensions (MS-WSTEP) и поддерживает интеграцию с Active Directory. В комплексе это формирует возможность миграции с Microsoft CA и обеспечивает сервис автоматического распространения (auto-enrollment) на полностью отечественном стеке ПО.

Прозрачная система лицензирования

Схема лицензирования продукта максимально проста, не привязана к количеству обслуживаемых сертификатов и предполагает два вида лицензий: бессрочная или подписка на один год.

Вендор ведёт активную работу над развитием системы. В ноябре 2024 г. ожидается обновление, которое принесёт ряд оптимизаций и новых функций: форму для создания запроса на выпуск сертификата, личный кабинет пользователя, возможность рассмотреть запрос на сертификат (утвердить / отклонить). Также информация об истечении срока действия сертификата будет рассылаться через электронную почту.

Архитектура SafeTech CA

Рассмотрим архитектуру системы. Как мы упоминали выше, она является микросервисной.

Рисунок 2. Архитектура SafeTech CA

Рассмотрим состав каждого блока.

Центр сертификации

Криптографический модуль работает по стандартам RSA, ECDSA, EDDSA и ГОСТ. Поддерживается возможность хранения ключей в HSM. Сервис сертификации выполняет функции по выпуску, приостановке и возобновлению действия, отзыву сертификатов. Внутренние интерфейсы обеспечивают взаимодействие по API. Модуль аудита безопасности отвечает за аудит и логирование событий, а также действий администраторов и пользователей SafeTech CA; поддерживается возможность отправки событий во внешние SIEM-системы.

Enrollment-сервисы

MS Enrollment обеспечивает поддержку выпуска и автоматического перевыпуска сертификатов для пользователей Active Directory и компьютеров под управлением Windows, реализовывает протокол Microsoft WS-Trust X.509v3 Token Enrollment Extensions (MS-WSTEP). SCEP предоставляет возможность выпуска / перевыпуска сертификатов для устройств Cisco, macOS / iOS и прочих *nix-систем.

Сервис клиентского доступа (Gateway)

Отвечает за подключение всех типов клиентов к CA, обеспечивает маршрутизацию запросов между сервисами SafeTech CA, а также внешние интерфейсы: точки распространения списка отозванных сертификатов (CRL Distribution Point) и информации о центре сертификации (Authority Information Access).

Сервис управления доступом (KeyCloak)

Выполняет функции по аутентификации и авторизации пользователей, управляет пользователями и их ролями.

Интерфейсы управления токенами доступа обеспечивают аутентификацию по протоколу OpenID Connect, назначение токенов доступа и обмен ими, получение информации о пользователях и их ролях. Модуль управления пользователями и правами регистрирует и контролирует пользователей, отвечает за настройки ролей и прав доступа. Модуль интеграции со внешними каталогами выполняет функции по извлечению пользователей и их групп из внешних LDAP-каталогов, в том числе и Active Directory.

Прочие компоненты

OCSP-сервис даёт возможность выполнить проверку статуса сертификата в режиме онлайн. Сервис мониторинга (Discovery) агрегирует информацию о подключённых микросервисах, реализовывает механизмы балансировки нагрузки между несколькими экземплярами одного и того же сервиса. Веб-интерфейс администратора / оператора УЦ обеспечивает настройку, управление жизненным циклом сертификата, получение статистики центра сертификации и сведений о текущем состоянии сервисов SafeTech CA. REST API — это интерфейсы для выпуска сертификатов и управления системой.

Рисунок 3. Перечень некоторых запросов REST API в SafeTech CA

Отметим далее минимальные аппаратные и программные требования для работы с SafeTech CA.

Системные требования SafeTech CA

SafeTech CA является собственной разработкой компании SafeTech, не применяет и не наследует каких-либо решений с открытым кодом.

Программные требования и поставка ПО

Программные требования:

- ОС — Windows, Linux (включая отечественные: Astra, Alt, РЕД ОС).

- СУБД — PostgreSQL 15+.

- Программная платформа — Java 21 / Spring Framework.

Все компоненты ПО SafeTech CA поставляются в виде Java-приложений в формате JAR-файлов, содержащих сервисы и модули сервера SafeTech CA, исполняемые под управлением сервера приложений Wildfly.

Настройка системы осуществляется через файлы конфигурации и базу данных.

Java-приложения сервера устанавливаются на виртуальные машины или в программные контейнеры, желательно подготовленные заказчиком с учётом внутренних требований организации. Подобная реализация положительно влияет на масштабирование, резервное копирование и восстановление в случае сбоев системы.

Аппаратные требования

Рекомендованные требования к аппаратной части как физических, так и виртуальных серверов, на которых может быть развёрнута система SafeTech CA, приведём в табличном виде.

Таблица 1. Аппаратные требования SafeTech CA

Компонент | Корневой центр сертификации | Выпускающий центр сертификации |

ЦП / вЦП, количество ядер | 1 | 2 |

ОЗУ, ГБ | 4 | 8 |

Диск, ГБ | 40 | 120 |

Требования к выпускающему центру предъявлены из расчёта на выпуск 1500 сертификатов в минуту.

Требования к экземпляру корневого центра сертификации условны и могут меняться, так как в иерархической структуре его задача сведена к выпуску сертификатов для выпускающих (подчинённых) удостоверяющих центров, что минимизирует нагрузку.

Таблица 2. Сценарии и результаты нагрузочного тестирования SafeTech CA

Сценарии тестирования | Результаты |

Выпуск сертификатов с использованием REST API | CA поддерживает выпуск 1500 сертификатов в минуту с учётом работы в один поток |

Последовательный выпуск в один поток | Показатели функционирования CA (выпуск сертификатов, выпуск CRL, просмотр / поиск сертификатов в UI) не деградируют в пределах 700 000 выпущенных сертификатов и 100 000 отозванных сертификатов |

Один вызов API — один запрос на сертификат | Показатели функционирования CA масштабируются как вертикально, так и горизонтально |

Тестирование производилось на следующей аппаратной конфигурации: ЦП — 2 ядра, ОЗУ — 8 ГБ.

Нагрузочное тестирование системы вендором показывает высокую производительность по выпуску сертификатов даже на менее мощных конфигурациях оборудования.

Варианты конфигурации

SafeTech CA поддерживает широкие возможности в части размещения своих компонентов в инфраструктуре. Поддерживаются следующие базовые варианты размещения:

- Физические серверы.

- Классические системы виртуализации (VMware, Hyper-V и другие).

- Среды контейнерной виртуализации (Docker, OpenShift / Kubernetes).

Отметим рекомендованные варианты размещения SafeTech CA в зависимости от назначения центра сертификации.

Таблица 3. Рекомендованные варианты размещения SafeTech CA

Компонент | Корневой центр сертификации | Выпускающий центр сертификации |

Физический сервер | + | + |

Классическая виртуализация | + | + |

Контейнерная виртуализация | – | + |

В силу особенностей микросервисной архитектуры SafeTech CA может быть также развёрнут в гибридной среде.

Применение SafeTech CA

Переходим к практическому блоку обзора, где на демостенде изучим работу с SafeTech CA в веб-интерфейсе и выполним типичные действия администратора.

После безопасной аутентификации в системе, которую обеспечивает модуль KeyCloak, попадаем в сводную административную панель состояний.

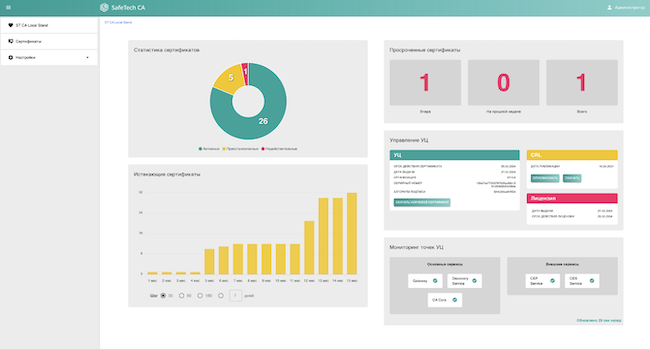

Панель администратора

Интерактивная панель позволяет получить общую информацию о текущем состоянии системы.

Рисунок 4. Сводная панель состояний в SafeTech CA

Слева, в поле «Статистика сертификатов», в виде кольцевой диаграммы отображается количество активных (зелёный цвет) и приостановленных (жёлтый цвет) сертификатов.

Данные о количестве устаревших сертификатов в разные интервалы времени выводятся в отдельном поле «Просроченные сертификаты» справа.

В поле «Истекающие сертификаты» в виде гистограммы представлена информация о том, сколько сертификатов истекает и когда. Это позволяет администратору, например, планировать нагрузку на ресурсы.

В поле «Управление УЦ» содержится общая информация об удостоверяющем центре, включая данные по корневому сертификату с возможностью его выгрузить. Здесь же (в поле «CRL») возможно опубликовать или скачать список отозванных сертификатов, а также просмотреть историю выпущенных CRL.

В случае роста инфраструктуры компании могут потребоваться дополнительные модули расширения и интеграции. Информация о лицензии на продукт и о подключённых модулях расположена в поле «Лицензии».

Поле «Мониторинг точек УЦ» показывает состояние сервисов SafeTech CA, что даёт администратору возможность оперативно получить и оценить информацию о работе системы в случае отказа.

Для выпуска сертификата переходим в раздел «Сертификаты».

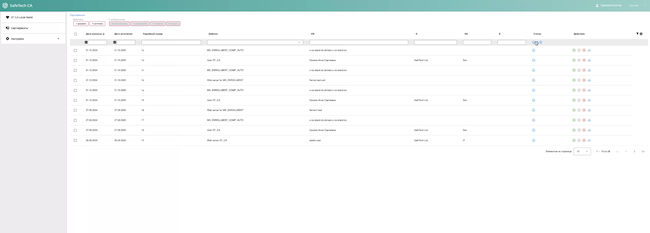

Сертификаты

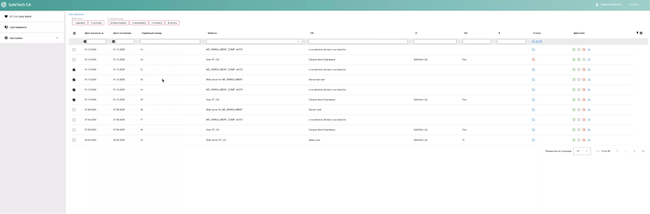

В табличном виде отображены данные по каждому из выпущенных УЦ сертификатов.

Рисунок 5. Раздел «Сертификаты» в SafeTech CA

Есть сортировка и фильтрация строк по столбцам. Отображение тех или иных столбцов можно настроить: иконки фильтрации и настройки расположены в правом верхнем углу таблицы.

Для каждого сертификата также доступны действия в одноимённом столбце. Администратор может приостановить сертификат (зелёная иконка), возобновить (серая иконка) или отозвать (красная иконка). Здесь же можно быстро выгрузить сертификат по щелчку.

При работе с несколькими сертификатами становятся доступны соответствующие кнопки массовых действий, которые расположены над таблицей слева.

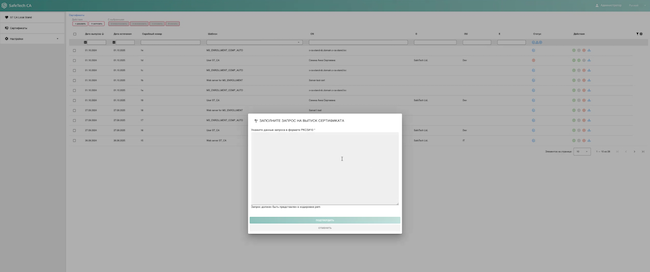

Рисунок 6. Работа с группой сертификатов в SafeTech CA

В случае массовой выгрузки формируется архив, где содержатся все выбранные администратором сертификаты.

Для выпуска сертификата администратор может добавить данные запроса в формате PKCS#10 и кодировке Base64 (формат PEM). Для этого нажимаем слева вверху кнопку «Добавить».

Рисунок 7. Запрос на выпуск сертификата в SafeTech CA

Копируем в поле подготовленный запрос и нажимаем кнопку «Подтвердить» для выпуска сертификата.

Также возможно загрузить в систему архив с подготовленными файлами запросов для выпуска сертификата. Напомним, что все действия доступны в т. ч. посредством полноценного REST API.

В данный момент вендор активно развивает веб-интерфейс, дорабатывает визуальную часть, преследуя цель сделать сложную и ответственную работу с УЦ максимально простой, безопасной и комфортной. В дополнение к основному набору ролей ведётся разработка роли «Пользователь» и кабинета пользователя с ограниченными функциональными возможностями.

Рассмотрим теперь раздел «Настройки».

Настройки

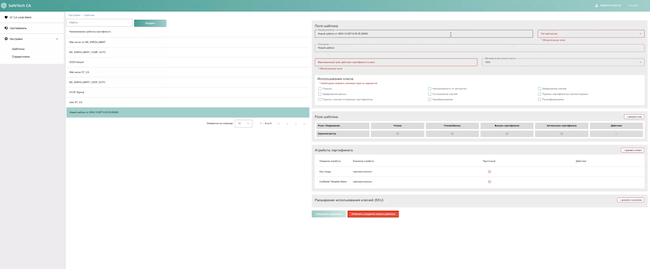

В подразделе «Шаблоны» настраиваются типовые сертификаты.

Шаблоны

Создадим новый шаблон, нажав одноимённую кнопку слева вверху.

Рисунок 8. Создание нового шаблона в SafeTech CA

Задаём наименование, тип протокола, описание, максимальный срок действия сертификата в днях и минимальную длину ключа. Здесь же указывается цель применения сертификата (подпись, шифрование данных, согласование ключей и другие).

В поле «Флаги» определяется, каким путём будут заполняться атрибуты (SAN, SUBJECT) сертификата. Система может запросить их из Active Directory или получить непосредственно из запроса администратора.

В выпадающем меню «Тип субъекта» указывается, для кого выпускается сертификат: пользователь или компьютер.

Для каждого шаблона также настраивается ролевая модель доступа. Добавим доступ к шаблону сертификата для ролей «Аудитор» и «Оператор».

Рисунок 9. Настройка ролей для шаблона в SafeTech CA

В поле «Роли шаблона» нажимаем справа вверху кнопку «Добавить роль» и указываем права доступа для каждой роли.

Атрибуты сертификата подтягиваются из «Справочника», но значения атрибутов задаются пользователем. Атрибут с флагом «критический» защищён от удаления после сохранения шаблона в системе.

Поле «Расширение использования ключей» также взаимодействует со «Справочником». Рассмотрим и его тоже.

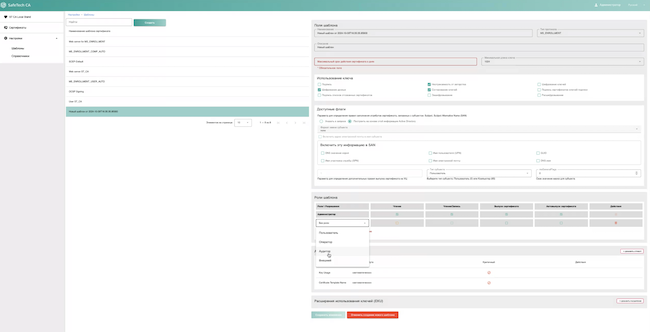

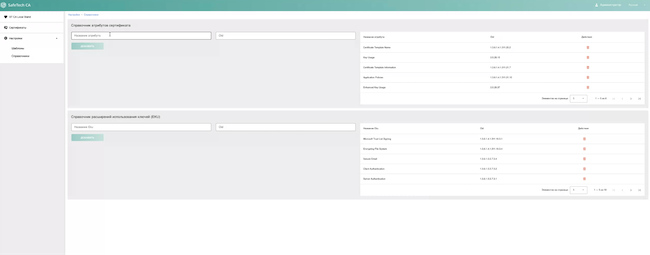

Справочники

Этот подраздел помогает пользователям системы экономить время при конфигурации шаблона сертификата.

Рисунок 10. Подраздел «Справочники» в SafeTech CA

Администратор формирует справочник на базе атрибутов, которые используются в компании. Каждому атрибуту соответствует свой уникальный OID.

При работе с шаблоном сертификата данные атрибутов и OID подгружаются автоматически из «Справочника».

Выводы

Центр сертификации SafeTech CA 1.0 от компании SafeTech — полностью российское ПО, которое помогает крупным компаниям обеспечивать надлежащий контроль за жизненным циклом криптографических активов (сертификатов) организации и выполнять требования регулирующих органов.

Система имеет удобный и понятный интерфейс администратора, где выполняются все базовые действия и операции с сертификатами в корпоративной инфраструктуре, включая опцию массового выпуска.

SafeTech CA также помогает выполнить требования по импортозамещению: может полностью бесшовно заменить Microsoft CA и обеспечить сервис автоматического распространения на базе российского ПО (за счёт интеграции с Active Directory и реализации протокола Microsoft WS-Trust X.509v3 Token Enrollment Extensions и SCEP).

Микросервисная архитектура продукта даёт специалистам гибкость и пространство для манёвра при интеграции сервисов в различные сегменты ИТ-инфраструктуры, обеспечивает горизонтальную и вертикальную масштабируемость.

SafeTech CA подойдёт корпоративному сектору, государственным информационным системам и ведомствам, финансовым учреждениям и независимым удостоверяющим центрам.

Акцент на безопасности, удобный и функциональный интерфейс, активное развитие продукта, внедрение новых возможностей и интеграций делают SafeTech CA важным участником рынка CA в контексте последовательного формирования технологического суверенитета России.

Достоинства:

- Поддержка как отечественных, так и зарубежных криптографических алгоритмов.

- Возможность размещения в гибридной среде в силу микросервисной архитектуры.

- Быстрое развёртывание, вертикальная и горизонтальная масштабируемость.

- Бесшовная миграция с Microsoft CA.

- Поддержка размещения ключей CA во внешних HSM.

- Наличие REST API.

- Интеграция с SIEM и IPS / IDS.

- Высокая производительность на малых мощностях оборудования.

- Простая и понятная модель лицензирования.

Недостатки:

- Запрос на выпуск сертификата подготавливается отдельно.

- Отсутствует личный кабинет пользователя (система самообслуживания).

- Не предусмотрена возможность рассмотрения и утверждения / отклонения запросов на сертификат.

- Нет рассылок об истечении срока действия сертификата посредством электронной почты.

Вся перечисленная выше функциональность будет доступна уже в ближайшем релизе продукта (ноябрь 2024).