Сертификат AM Test Lab

Номер сертификата: 286

Дата выдачи: 26.05.2020

Срок действия: 26.05.2025

- Введение

- Архитектура платформы Security Vision КИИ

- Системные требования Security Vision КИИ

- Функциональные возможности Security Vision КИИ

- Работа с Security Vision КИИ

- 5.1. Основные сведения

- 5.2. Ролевая модель

- 5.3. Работа с базой активов

- 5.4. Работа с объектами КИИ

- 5.5. Просмотр информации о системе

- 5.6. Взаимодействие с НКЦКИ (ГосСОПКА)

- Лицензирование

- Выводы

Введение

1 января 2018 года вступил в силу Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» (далее — «187-ФЗ»). Потребность в законе, который регулировал бы отношения, возникающие при обеспечении устойчивого функционирования КИИ РФ в условиях проведения компьютерных атак на неё, ощущалась задолго до его выхода в свет. По этой причине появление данного законодательного акта было воспринято профессиональным сообществом с оптимизмом.

На сегодняшний день в дополнение к 187-ФЗ выпущено большое число подзаконных актов, методических рекомендаций, разъяснений по концептуальным вопросам обеспечения безопасности КИИ и проблемам частного характера, затрагивающим специфику отдельных отраслей производства. Между тем, вопреки ожиданиям, проблематика практической реализации действующего законодательства ни в малейшей степени не утратила своей актуальности: животрепещущие темы из этой области обсуждаются на конференциях по информационной безопасности и вебинарах, в колонках профильных журналов и специализированных группах в социальных сетях. В одном только телеграм-чате «КИИ 187-ФЗ» в отдельные дни завязываются жаркие дискуссии из сотен сообщений. При этом они берут начало в самых невинных вопросах, трактовка которых, казалось бы, не должна вызывать каких-либо разночтений.

Сложившаяся на первый взгляд парадоксальная ситуация имеет простое объяснение, включающее несколько взаимосвязанных аспектов:

- В целом законодательство в области обеспечения безопасности КИИ крайне объёмно. Даже не принимая во внимание высокоуровневые документы, напрямую не связанные с предметной областью, специалисту по информационной безопасности приходится учитывать содержание ни много ни мало трёх федеральных законов, восьми указов президента, пяти постановлений правительства, полутора десятков приказов регуляторов, а также плохо поддающихся учёту информационных сообщений, методических рекомендаций, регламентов, временных порядков и прочих информационных документов.

- Весьма трудоёмок уже начальный этап выполнения требований законодательства — инвентаризации систем и определения объектов КИИ. На фоне двусмысленных формулировок действующего законодательства, допускающих различные толкования даже на уровне определения базовых терминов, а также с учётом наличия в инфраструктурах потенциальных субъектов КИИ огромного числа подсистем, требующих обследования, уже задача выявления объектов защиты выглядит непосильной. Например, на практике отнюдь не редки ситуации, когда собственные трудозатраты на обследование и категорирование объектов КИИ даже сравнительно небольшого предприятия, состоящего из центрального офиса и нескольких территориально распределённых площадок, оцениваются величиной порядка одного человеко-года. Пренебречь же качественным выполнением начального этапа никак нельзя, поскольку допущенная халатность может дорого обойтись на последующих этапах или вовсе обессмыслить их реализацию.

- Нехватка на предприятиях — субъектах КИИ квалифицированных кадров. Данная проблема уже давно стала притчей во языцех, но от этого не утратила актуальности. Программы по информационной безопасности в подавляющем большинстве учебных заведений безнадёжно устарели и не соответствуют современным требованиям, а квалифицированных преподавателей с практическим опытом тоже не хватает. Показательный пример: высшие учебные заведения практически не готовят юристов в области защиты информации или специалистов по защите аппаратного обеспечения — а именно такого рода профессионалы крайне востребованны во всех отраслях промышленности.

Итог закономерен. Ещё в 2019 году были внесены изменения в нормативные правовые акты, касающиеся задания сроков работ по инвентаризации и категорированию объектов КИИ. На сегодняшний день установленные сроки истекли, однако очень многие организации даже не приступали к категорированию и направляют свои усилия на изыскание возможностей, позволяющих отложить выполнение соответствующих процедур на неопределённый срок.

Следует констатировать, что большинству организаций действительно сложно самостоятельно с чистого листа выполнить все требования законодательства о безопасности КИИ в силу нехватки ресурсов. С одной стороны, выход видится в обращении к услугам сторонних коммерческих компаний, благо недостатка в предложениях на рынке на сегодняшний день нет. Но при этом субъекту КИИ всегда приходится держать в уме, что большой объём предложений неизбежно свидетельствует и о наличии высокого процента недобросовестных поставщиков услуг, стимулируемых тем обстоятельством, что всю юридическую ответственность за итоговый результат работ несёт не кто иной, как сам субъект КИИ.

В сложившихся условиях для крупных промышленных предприятий, оперирующих значительным числом объектов КИИ, разумным выходом может стать автоматизация рутинных процедур, связанных с обеспечением безопасности этих объектов. С одной стороны, это позволит снизить собственные трудозатраты; с другой — минимизировать объём стороннего участия во внутренних процессах предприятия или вовсе воздержаться от привлечения третьих лиц.

Производимый Группой компаний «Интеллектуальная безопасность» программный комплекс Security Vision КИИ, который является предметом рассмотрения в настоящем обзоре, заявлен как средство, позволяющее максимально автоматизировать процесс категорирования и контроля обеспечения безопасности объектов КИИ в соответствии с актуальными законодательными и нормативными требованиями.

Security Vision КИИ является одним из продуктов полномасштабной платформы Security Vision, предназначенной для автоматизации различных процессов управления информационной безопасностью и являющейся единой точкой мониторинга и принятия решений. Некоторое время назад мы проводили обзор данной платформы, но на тот момент продукт Security Vision КИИ ещё не успел пополнить её состав. Пора познакомиться с этим интересным продуктом и рассмотреть подробнее, каким образом и за счёт каких механизмов Security Vision КИИ позволяет добиться заявленных целей.

Архитектура платформы Security Vision КИИ

Для тех, кто пока не знаком с комплексным решением Security Vision, может быть полезно иметь в виду, что платформа поставляется в нескольких «коробочных» комплектациях:

- Security Vision SOC (Security Operations Center) — предназначена для построения ситуационного центра информационной безопасности. Обладает полной функциональностью для построения и визуализации системы ИБ в режиме реального времени на масштабируемой карте мира / здания / помещения с целью повысить управляемость процессов защиты.

- Security Vision IRP / SOAR (Incident Response Platform) — предназначена для автоматизации действий по реагированию на инциденты в сфере кибербезопасности. Используется для построения системы управления ИБ и обработки соответствующих происшествий в организации.

- Security Vision CRS (Cyber Risk System) — предназначена для автоматизации процессов управления киберрисками. Обеспечивает оперативное принятие решений в режиме реального времени по стратегическим вопросам деятельности организации, ИТ- и ИБ-проектам.

- Security Vision SGRC (Security Governance, Risk management and Compliance) — предназначена для построения полноценной системы управления информационной безопасностью в организации с оцифрованными данными, позволяющими оперативно принимать управленческие решения на основе объективных сведений. Использует результаты работы продукта Security Vision CRS.

- Security Vision КИИ — предмет нашего внимания.

Продукты объединены общей предметной областью и возможностью использования данных, полученных из других компонентов платформы. Работа осуществляется с помощью встроенных модулей.

В состав платформы Security Vision входят следующие функциональные модули:

- Управление активами. Модуль предназначен для оцифровки информационных активов компании и автоматизации работы с ними. В качестве активов могут выступать информация, информационные системы, технические сервисы, программное или аппаратное обеспечение.

- Конструктор рабочих процессов. Реализован с помощью специально разработанного графического «движка», где по принципу блок-схемы для каждого процесса можно описать сценарий действий.

- Конструктор отчётов и панелей мониторинга («дашбордов»). Предоставляет инструментарий для визуализации данных.

- Географическая карта. На карте отображаются активы компании, изменение их характеристик в отношении информационной безопасности, а также взаимосвязи и активное взаимодействие.

- Коннекторы к источникам данных. В рамках платформы Security Vision используется универсальный коннектор, поддерживающий работу с базами данных (СУБД Microsoft SQL, PostgreSQL, Oracle Database, MySQL), файлами любого формата, электронной почтой, REST, SOAP, Syslog. В качестве источников могут выступать сетевые устройства, средства защиты информации, средства виртуализации, рабочие станции и серверы на базе различных ОС, а также прочие специализированные приложения и системы. Универсальный коннектор данных позволяет подключить до 99% IP-ориентированных ИТ-систем компании.

- Управление соответствием КИИ. Модуль автоматизирует ряд процедур, которые способствуют исполнению требований ФЗ-187. Подробнее соответствующие возможности будут рассмотрены в настоящем обзоре.

- Модуль взаимодействия с ФинЦЕРТ. Позволяет осуществлять оперативный двусторонний обмен информацией об инцидентах и угрозах безопасности. Модуль разработан с учётом стандарта Банка России СТО БР БФБО-1.5-2018.

- Модуль взаимодействия с НКЦКИ (ГосСОПКА). Обеспечивает оперативный двусторонний обмен информацией об инцидентах и угрозах безопасности; разработан с учётом регламентов НКЦКИ.

Заметим, что список модулей, приведённый здесь, не является исчерпывающим. Подробные перечни и детализированные описания были бы избыточными для целей обзора, поэтому мы ограничились несколькими иллюстрациями.

Системные требования Security Vision КИИ

Платформа Security Vision поставляется в виде программного обеспечения, которое функционирует на базе предустановленных ОС Microsoft Windows Server 2012 R2 и СУБД Microsoft SQL Server Standard 2014 (указаны минимальные версии программного обеспечения среды функционирования). Дополнительно анонсируется возможность поставки платформы на базе ОС Linux и СУБД PostgreSQL начиная с IV квартала 2020 года.

Функциональные возможности Security Vision КИИ

Security Vision КИИ позволяет автоматизировать следующие подпроцессы в рамках обеспечения безопасности объектов КИИ:

- формирование единой карточки объекта КИИ с учётом выстроенных связей с ИТ-активами различных типов;

- разработка частных моделей угроз безопасности информации на объектах КИИ;

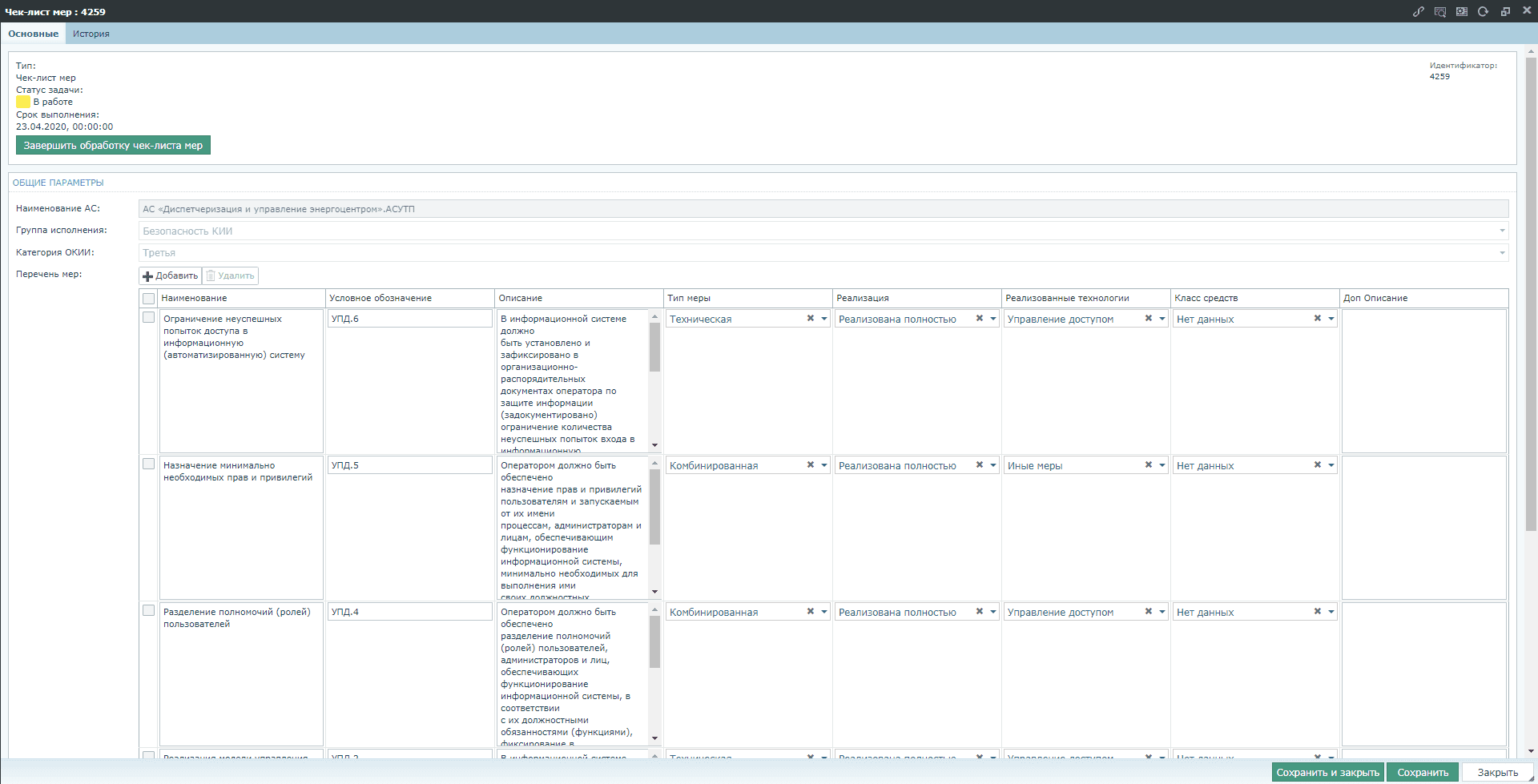

- формирование контрольных списков (чек-листов);

- обработка чек-листов, заполняемых экспертами от структурных подразделений;

- присвоение категорий значимости объектов КИИ (подготовка обоснований об отсутствии необходимости присваивать категорию значимости);

- разработка планов по реализации мероприятий по обеспечению безопасности объектов КИИ;

- формирование содержательной части сведений по результатам категорирования по установленной регулятором форме;

- формирование содержательной части актов категорирования;

- формирование состава и структуры систем безопасности значимых объектов КИИ;

- взаимодействие с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

Работа с Security Vision КИИ

Основные сведения

Управление инфраструктурой со стороны ответственного персонала производится через веб-интерфейс.

Взаимодействие пользователя с Security Vision КИИ подразумевает работу со следующими группами данных:

- Аналитика и отчётность — содержит дашборд, предоставляющий общую информацию о системе в виде, удобном для зрительного наблюдения и анализа (графики, диаграммы).

- Активы — содержит базу ИТ-активов разных типов, на основе которых заполняется информация об объектах КИИ.

- Заявки — содержит перечень карточек объектов КИИ, т. е. записей в базе данных, содержащих сводку сведений об объектах (в том числе — о входящих в состав активов).

- Коннекторы данных — содержит базу средств, необходимых для автоматического наполнения и систематической актуализации информации об активах.

Рисунок 1. Основное меню Security Vision КИИ

Ролевая модель

Типовой сценарий работы с ПО предполагает наличие трёх функциональных ролей: владелец активов, предоставляющий сведения о них; оператор, создающий и наполняющий карточки объектов; специалист ИБ, оценивающий угрозы безопасности и предпринимаемые меры для их нивелирования. При этом программа предоставляет возможность максимально гибкой настройки ролевой модели для соответствия ожидаемому разделению обязанностей в организации заказчика.

Рисунок 2. Состав ролей модуля в Security Vision КИИ

Настройки ролевой модели включают создание ролей и назначение им полномочий на чтение / запись в различных разделах и даже полях заполняемых форм.

Рисунок 3. Назначение полномочий в Security Vision КИИ

Работа с базой активов

В модуле предустановлены следующие типы активов: бизнес-процесс, информационная система, техническое средство и программное обеспечение.

Пример карточки актива типа «Информационная система» приведен на рис. 4.

Рисунок 4. Пример карточки актива типа «Информационная система» в Security Vision КИИ

На рис. 5 представлен пример карточки актива типа «Техническое средство».

Рисунок 5. Пример карточки актива типа «Техническое средство» в Security Vision КИИ

Для настройки под конкретную организацию возможно добавление, редактирование и удаление различных типов активов. Форма представления актива может быть изменена путём редактирования HTML-кода.

Для того чтобы рабочий процесс жизненного цикла объекта КИИ, который предустановлен в продукте, шёл корректно, необходимо осуществить наполнение активами с соблюдением иерархии связей, которая представлена на рис. 6.

Рисунок 6. Иерархия связей активов в Security Vision КИИ

Наполнение и систематическая актуализация информации по активам могут осуществляться следующими способами: ручное заполнение полей (свойств) карточки актива, импорт определённой структуры в формате CSV или автоматическое заполнение с использованием специализированных коннекторов в разделе «Коннекторы данных». Как правило, в качестве источников выступают следующие популярные решения:

- системы класса CMDB, ITSM (iTop, Microsoft SCCM, HPSM);

- сканеры уязвимостей (MaxPatrol 8, Nessus, RedCheck, nmap);

- SIEM-системы (MaxPatrol SIEM, ArcSight ESM);

- прочие СЗИ и базы данных (Kaspersky Security Center, Oracle, Microsoft SQL, MySQL).

Информация по активам может поступать единовременно из множества источников, проходя различные фильтры, правила заполнения и дедупликации; возможны обогащение и актуализация по заранее заданной логике, которую определяет организация.

Предусмотрена возможность устанавливать различные типы связей между активами (родитель / потомок, однонаправленная / двунаправленная) для определения потоков данных. Связи создаются в табличном виде основного меню раздела (рис. 7).

Рисунок 7. Создание связи активов в Security Vision КИИ (табличный вид)

Кроме того, эта же операция доступна на специализированной графической «Карте связей активов» (рис. 8).

Рисунок 8. Карта связей активов в Security Vision КИИ

Работа с объектами КИИ

В рамках составления перечня объектов КИИ пользователю необходимо создавать и наполнять общими сведениями карточки этих объектов. Заполнение полей карточки в Security Vision КИИ производится на основе информации об ИТ-активах и требуется для автоматического построения отчётов и актов категорирования.

Карточка объекта КИИ содержит следующую информацию (рис. 9):

- основные сведения об объекте;

- программно-аппаратные средства, входящие в состав объекта (активы);

- информация о категорировании объекта;

- частная модель угроз безопасности объекта КИИ, построенная на основе сведений о его категории;

- организационные и технические меры, применяемые для обеспечения безопасности объекта КИИ;

- результаты оценки соответствия перечню мер защиты;

- план устранения несоответствий;

- история изменений карточки.

Рисунок 9. Карточка объекта КИИ в Security Vision КИИ

Сведения, вносимые в карточку объекта, нужны в первую очередь для автоматического построения отчёта о результатах присвоения ему одной из категорий значимости либо об отсутствии необходимости такой операции (приказ ФСТЭК России № 236 от 22.12.2017).

Для начала работы необходимо добавить в карточку объекта информационную систему, имеющуюся в разделе «Активы». В результате автоматически заполнится часть полей в основных сведениях, а на вкладке с программно-аппаратными средствами будут добавлены все активы, иерархически связанные с информационной системой. Так как для некоторых полей есть наиболее часто используемые значения, для упрощения работы с карточкой объекта пользователь может задать значения по умолчанию, которые будут автоматически подставляться при её создании. На основе информации о связанных активах автоматически определяется необходимость категорирования объекта.

Раздел «Категорирование» заполняется сведениями, необходимыми для автоматического вычисления категории значимости объекта, и результатами категорирования. Здесь пользователь оценивает показатели критериев значимости объекта. При этом показатели и возможные значения соответствуют требованиям Постановления Правительства № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений». После заполнения по команде пользователя формируется акт категорирования.

Рисунок 10. Категорирование в Security Vision КИИ

Следующий этап работы — построение модели угроз — становится возможным только после выполнения категорирования. Критерием автоматического отбора релевантных угроз являются данные, которые указаны в поле «Технологии» карточки актива, относящегося к типу «Информационная система». Связь значений этого поля с угрозами установлена производителем продукта на основе собственной экспертизы. В качестве справочника используются все угрозы из БДУ ФСТЭК России, а также данные разработчика.

Рисунок 11. Формирование частной модели угроз в Security Vision КИИ

От пользователя требуется выбрать потенциальных нарушителей и — в случае если заполнение карточки актива и построение модели угроз выполняются разными сотрудниками — назначить исполнителя для задачи оценки угроз с установкой срока её решения.

Исполнителю понадобится оценить вероятность реализации, коэффициент опасности и актуальность каждой угрозы. В случае необходимости можно открыть свойства угрозы и внести изменения (нарушаемые свойства информации, описание и т. д.).

Рисунок 12. Выбор возможных последствий угроз в Security Vision КИИ

На вкладке «Меры» осуществляется управление мерами защиты. Здесь на основании результатов категорирования и требований приказов ФСТЭК России № 235 и № 239 автоматически формируется базовый набор мер. Пользователь вправе адаптировать, уточнять и дополнять полученный перечень, добавляя и удаляя угрозы. Для перечня мер также могут быть обозначены статус, исполнитель и срок выполнения задачи.

Исполнителю необходимо определить:

- способы реализации мер;

- статус меры;

- технологию реализации (управление доступом, антивирусная защита, идентификация / аутентификация, ограничение программной среды);

- класс средств защиты.

Рисунок 13. Обработка мер защиты в Security Vision КИИ

По результатам реализации мер автоматически будет произведён расчёт их соответствия мерам из приказов ФСТЭК России № 235 и № 239 в процентном отношении.

Рисунок 14. Результаты проверки соответствия в Security Vision КИИ

По результатам выполнения данных транзакций на вкладке «План устранения несоответствий» будут автоматически сформированы соответствующие задачи. Устранение несоответствий выполняется в том же порядке, что и реализация мер: создаётся задача для исполнителя, который должен реализовать оставшиеся меры, выполняется очередная проверка соответствия и в случае необходимости формируется новый план.

Обеспечив удовлетворительные значения показателей соответствия реализованным мерам, можно сформировать отчёт по форме приказа ФСТЭК России № 236. Если требуется редактирование отчёта, то изменения можно внести вручную после скачивания.

В случае необходимости может выполняться пересмотр категории значимости в той же последовательности.

Просмотр информации о системе

В Security Vision КИИ реализован дашборд, который содержит сводную информацию по объектам КИИ и состоит из следующих виджетов:

- объекты, подлежащие категорированию (отдельно — в разрезе типов);

- статусы процессов категорирования;

- присвоенные категории (в том числе — также отдельно в разрезе типов объектов).

Рисунок 15. Дашборд Security Vision КИИ

Изменение содержания виджетов выполняется с помощью соответствующих SQL-запросов.

Основная сводная информация по всем объектам КИИ может быть получена также с помощью встроенного отчёта «Реестр ОКИИ». Отчёт формируется по команде и по заданному расписанию. Как и прочая функциональность Security Vision КИИ, доступ к отчётам может быть ограничен для пользователей модуля.

Взаимодействие с НКЦКИ (ГосСОПКА)

Функциональность этого модуля позволяет отправлять информацию об инцидентах и угрозах безопасности, собранных указанными ранее коннекторами, в НКЦКИ. Порядок взаимодействия с НКЦКИ проработан с учётом соответствующих регламентов.

Отправка и приём сообщений из центров ГосСОПКА выполняются в разделе заявок (инциденты являются одним из доступных типов заявки). Это позволяет на основании полученной информации автоматически сформировать новую сущность в виде задачи, заявки или инцидента — в зависимости от выстроенных внутренних процессов заказчика.

Рисунок 16. Сообщение об инциденте для НКЦКИ в интерфейсе Security Vision КИИ

Отправка электронных сообщений в центры ГосСОПКА может осуществляться как в автоматическом режиме, так и в полуавтоматическом. Полуавтоматический режим предполагает добавление отдельной функциональной кнопки в карточке инцидента, которая позволяет инициировать отправку сведений.

Лицензирование

При лицензировании Security Vision учитываются перечень выбранных функциональных модулей, общее количество активов, возможность использовать режим высокой доступности / многонодности, выбранный уровень технической поддержки, а также количество коннекторов к источникам данных и коннекторов реагирования, которые не входят в перечень предустановленных.

Выводы

Обеспечение безопасности КИИ — сложный перманентный процесс, который должен стать составной частью технологических процессов промышленного предприятия. Даже процедура категорирования объекта КИИ не относится к числу разовых мероприятий, поскольку, во-первых, требует регулярного переосмысления, а во-вторых, подлежит внеочередному повторению при внесении изменений в показатели критериев значимости или конфигурацию объекта КИИ. С появлением на балансе промышленного предприятия новых объектов КИИ (и с совершенствованием систем защиты старых) работы по инвентаризации и категорированию тоже неизбежно должны быть воспроизведены.

Кроме того, процедуры, связанные с обеспечением безопасности КИИ, подразумевают выполнение множества мелких рутинных мероприятий, таких как формирование чек-листов, протоколирование решений в части присвоения категорий значимости объектов КИИ, формирование содержательной части актов категорирования и т. д. Необходимость подготовки значительного объёма документов особенно чувствительна для крупных компаний и представляет для них немалую трудность.

Облегчить жизнь крупной организации, обладающей десятком или более объектов КИИ, может использование средств автоматизации трудоёмких рутинных процедур. К числу таких средств относится Security Vision КИИ.

Security Vision КИИ полезен не только при самом категорировании объектов КИИ, но и после него — для поддержания актуальности данных о собственных корпоративных информационных системах и АСУ ТП организации, а также уровня их защиты. При необходимости пересмотра категории значимости КИИ владельцы объектов, предусмотрительно актуализирующие данные, всегда будут готовы предоставить сведения об изменениях в кратчайшие сроки.

Security Vision КИИ имеет ряд масштабных внедрений, среди которых можно отметить следующие:

- автоматизация и повышение эффективности процессов обеспечения безопасности объектов КИИ ПАО «Сбербанк»;

- обеспечение возможности взаимодействия с ГосСОПКА во ФГУП «Главный радиочастотный центр».

Преимущества:

- Универсальность, возможность использования в различных отраслях промышленности.

- Cертификат соответствия ФСТЭК № 4194 от 19.12.2019

- Использование графического конструктора рабочих процессов, который предоставляет заказчику возможность адаптировать базовые процедуры продукта под свои уникальные внутренние бизнес-процессы.

- Использование общей предметной области совместно с другими продуктами в составе платформы Security Vision.

- Автоматизация трудоёмкого процесса создания отчёта по форме приказа ФСТЭК России № 236 от 22.12.2017 и упрощение многократного использования одинаковых значений.

- Регулярные выпуски обновлений (примерно каждые две недели) для добавления новых возможностей, устранения недостатков и обеспечения соответствия актуальным требованиям законодательства.

- Поддержка множества сторонних продуктов в качестве коннекторов — источников данных об активах организации.

Недостатки:

- Сложное или непривычное представление элементов пользовательского интерфейса продукта требует времени для того, чтобы разобраться в них. Недостаток сглаживается наличием подробной эксплуатационной документации.

- Необходимость владения специальными знаниями (формирование SQL-запросов и редактирование HTML-кода) у пользователя Security Vision КИИ для самостоятельного изменения виджетов. Недостаток частично компенсируется готовностью производителя оказывать консультации и проводить обучение работе с продуктом.

Реестр сертифицированных продуктов »