Сертификат AM Test Lab

Номер сертификата: 499

Дата выдачи: 20.12.2024

Срок действия: 20.12.2029

- Введение

- Архитектура Kaspersky Secure Mobility Management 5.0

- Системные требования Kaspersky Secure Mobility Management 5.0

- Функциональные возможности Kaspersky Secure Mobility Management 5.0

- Сценарии использования Kaspersky Secure Mobility Management 5.0

- 5.1. Постоянная защита

- 5.2. Проверка

- 5.3. «Анти-Вор»

- 5.4. Режим киоска

- 5.5. Управление приложениями

- 5.6. Контроль соответствия

- 5.7. Отправка сообщений

- 5.8. Полный контроль коммуникаций

- 5.9. Wi-Fi

- 5.10. Управление сертификатами

- 5.11. Инвентаризация и отчётность

- 5.12. Изоляция рабочих данных

- Выводы

Введение

В 2024 году удалённая работа стала привычным явлением для многих компаний, поэтому обеспечение безопасности и производительности тех сотрудников, которые работают вне офисов, имеет первостепенное значение. С интенсификацией использования корпоративных мобильных устройств, таких как смартфоны, ноутбуки и планшеты, которые становятся неотъемлемой частью рабочего процесса, компаниям крайне важно обеспечить защиту своих мобильных устройств.

Это подразумевает необходимость внедрять высокоэффективные системы управления мобильными устройствами, предоставляющие возможность централизованно контролировать, защищать и администрировать данные на этих устройствах. Такие решения обеспечивают оперативное устранение технических неполадок и способствуют надёжной защите информации, одновременно поддерживая высокий уровень производительности.

Для администрирования мобильных устройств компании могут применять решения класса MDM (Mobile Device Management), EMM (Enterprise Endpoint Management) или UEM (Unified Endpoint Management). Эти аббревиатуры символизируют различные поколения систем с уникальными наборами функций. Выбор конкретной системы во многом зависит от необходимых стандартов безопасности и от инфраструктуры компании.

Уход зарубежных вендоров с российского рынка стал настоящим вызовом для множества компаний, которые столкнулись с потребностью срочно заместить импортное программное обеспечение для управления мобильными устройствами. Это обстоятельство активизировало процессы поиска отечественных аналогов, способных обеспечить стабильность и эффективность бизнес-процессов.

На российском рынке одним из примеров UEM-систем (согласно классификации Gartner) выступает Kaspersky Secure Mobility Management (KSMM). Эта платформа предоставляет компаниям возможность не только эффективно управлять доступом к корпоративной информации, но и значительно снижать риски, связанные с безопасностью в условиях активного использования мобильных технологий.

В прошлом году мы делали обзор KSMM, ориентируясь на функциональность консоли администрирования, работающей на основе MMC. В новой версии платформы разработчики реализовали множество новых функций и улучшений. Одним из значимых нововведений стал плагин Kaspersky Mobile Devices Protection and Management, обеспечивающий управление устройствами на базе Android, iOS и отечественной «Авроры» через веб-консоль Kaspersky Security Center для Linux. В нынешнем обзоре мы более подробно рассмотрим эти обновления и их возможности.

Архитектура Kaspersky Secure Mobility Management 5.0

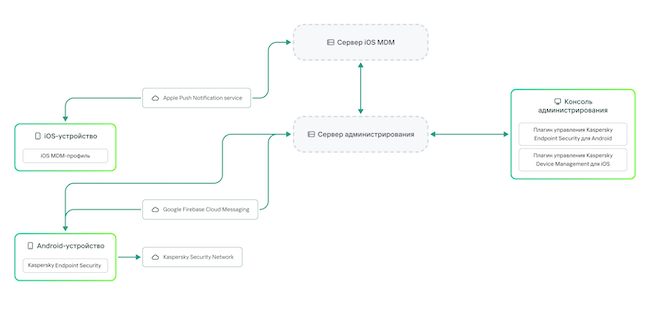

Система Kaspersky Secure Mobility Management, интегрированная в веб-консоль Kaspersky Security Center (KSC), имеет клиент-серверную архитектуру, что позволяет централизованно управлять мобильными устройствами, обеспечивая их безопасность. В состав KSMM входят следующие ключевые компоненты:

- Мобильное приложение Kaspersky Endpoint Security (KES) для Android — полноценный агент для устройств на базе ОС от Google, использующий в том числе методы конфигурации Android Device Policy Manager и Samsung Knox API. Взаимодействие KSC с устройствами на платформе Android может осуществляться как с использованием Google Firebase Cloud Messaging (FCM), так и через нативный протокол «Лаборатории Касперского» для мобильных устройств.

- Kaspersky Security для iOS — мобильное приложение для обеспечения веб-защиты устройства и выявления несанкционированных изменений в прошивке (jailbreak).

- Плагин Kaspersky Mobile Devices Protection and Management — решение для централизованного управления устройствами на базе Android и iOS.

- Сервер iOS MDM, который обеспечивает интеграцию iOS-устройств с сервером администрирования и последующий контроль их работы.

- Плагин параметров сервера iOS MDM, предоставляющий возможность настройки различных функций.

Рисунок 1. Архитектура Kaspersky Secure Mobility Management

Системные требования Kaspersky Secure Mobility Management 5.0

Системные требования для внедрения KSMM через веб-консоль Kaspersky Security Center распространяются как на компьютер администратора, который отвечает за настройку и мониторинг, так и на сами мобильные устройства. Требования к компьютеру администратора варьируются в зависимости от операционной системы, на которой развёрнут KSC.

Таблица 1. Минимальные системные требования KSMM

Компонент | Программные требования | Аппаратные требования |

Kaspersky Security Center для Windows |

|

|

Kaspersky Security Center для Linux |

| |

Kaspersky Endpoint Security для Android |

| |

Kaspersky Security для iOS |

| |

iOS MDM-профиля |

| |

Более полная информация о системных требованиях KSMM размещена на официальном сайте разработчика.

Функциональные возможности Kaspersky Secure Mobility Management 5.0

Система Kaspersky Secure Mobility Management обеспечивает эффективное управление корпоративными мобильными устройствами в трёх основных сценариях эксплуатации: BYOD, COPE и COBO. Они различаются по праву собственности на устройства — принадлежат ли те компании или сотруднику, — а также по уровню контроля, который компания может осуществлять, и возможностям использования мобильных устройств для личных целей.

Концепция BYOD (Bring Your Own Device) подразумевает использование личного устройства сотрудника с минимальным уровнем управления со стороны компании. В сценарии COPE (Corporate-Owned, Personally Enabled) речь идёт об устройстве, которое принадлежит организации и может настраиваться в соответствии с корпоративными требованиями, однако сохраняет возможность частного использования. Сценарий COBO (Corporate-Owned, Business Only) подразумевает, что устройства полностью принадлежат компании и используются исключительно в служебных целях, с максимальным уровнем контроля со стороны организации.

Назовём ключевые функциональные возможности для сценария BYOD.

- Изоляция рабочей информации: применение контейнеризации с шифрованием для корпоративных приложений и связанных с ними данных.

- Блокирование вредоносных приложений: предотвращение запуска подозрительных и и опасных программ.

- Отработка сценариев утери, кражи или увольнения: доступ к корпоративным ресурсам отзывается, а корпоративные данные стираются в случае утраты устройства или его вывода из эксплуатации.

- Определение режима суперпользователя (root / jailbreak): блокировка доступа к корпоративным данным при обнаружении максимальных привилегий.

- Защита от вредоносного кода и интернет-угроз как для изолированной корпоративной среды, так и для личного профиля пользователя.

Для сценария COPE есть свои ключевые функции.

- Управление приложениями: возможность удалённой настройки и предоставления доступа к рабочим приложениям с поддержкой стандартов AppConfig, обеспечивающих эффективное распределение прав.

- Уничтожение рабочих данных: возможность удалённо инициировать сброс устройства либо автоматическая очистка служебных данных при выполнении заранее определённых условий.

- Контроль соответствия: создание детализированного набора параметров, учитывающего такие факторы, как геолокация, состояние сим-карты, использование шифрования и прочее.

- Предотвращение рискованных сценариев: блокирование доступа к рабочим данным и ресурсам до устранения проблем, связанных с выполнением требований по части ИБ.

- Безопасное для бизнеса личное использование: мягкий контроль при соблюдении установленных критериев защищённости.

Следует также назвать ключевые функциональные возможности для сценария COBO.

- Режим киоска для устройств под управлением Android и iOS.

- Сообщения: администратор имеет возможность информировать пользователей о важных обновлениях и необходимых действиях, отправляя сообщения непосредственно на их устройства.

- Полный контроль коммуникаций: управление всеми интерфейсами ввода и вывода, включая сенсорные экраны, периферийные устройства, подключения через Wi-Fi и Bluetooth, а также работу с камерами и микрофонами, что обеспечивает полный надзор за всеми функциональными возможностями устройства.

- Управление сертификатами: автоматизированный процесс подготовки, установки и удаления сертификатов, необходимый для доступа к корпоративным ресурсам, включая электронную почту, сети Wi-Fi и VPN.

- Инвентаризация и отчётность: создание подробных сводок о состоянии установленных, системных и служебных приложений, с учётом истории местоположения и событий по части критериев соответствия.

Рассмотрим основные сценарии использования Kaspersky Secure Mobility Management.

Сценарии использования Kaspersky Secure Mobility Management 5.0

Администрирование устройств в KSMM с использованием веб-консоли KSC для Linux обеспечивает простоту и удобство управления, предлагая веб-интерфейс, доступный из любой точки в сети.

Постоянная защита

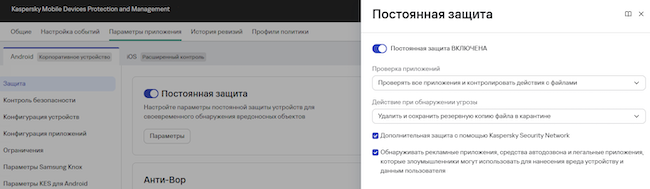

Для предотвращения заражения мобильных устройств используется режим «Постоянная защита», который позволяет настроить проверку как новых приложений, так и вообще всех, включая контроль действий с файлами на мобильном устройстве. Также есть возможность включения дополнительной защиты с помощью KSN (Kaspersky Security Network).

Кроме того, можно настроить функцию определения рекламных программ, спам-звонков, а также легитимных приложений, с помощью которых нарушитель может нанести вред мобильному устройству, совершив несанкционированные действия.

Рисунок 2. Настройка режима «Постоянная защита» для Android-устройств в KSMM

Проверка

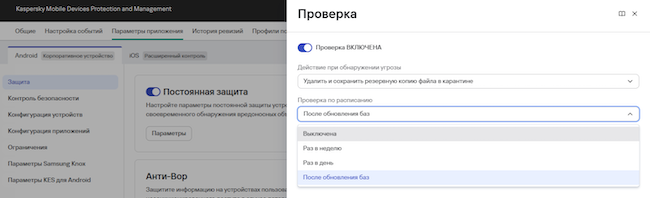

Включение функции «Проверка» позволит выполнять поиск вредоносных файлов. Для этого существует гибкая настройка сканирования по расписанию. Доступен ряд действий, которые можно применить по отношению к вредоносному файлу: удалить и сохранить копию в карантине, просто удалить, запросить действие или пропустить.

Рисунок 3. Настройка функции «Проверка» для Android-устройств в KSMM

«Анти-Вор»

В случае кражи или утери мобильного телефона можно использовать механизм «Анти-Вор». Для реализации защиты применяется одноразовый код, который позволяет разблокировать мобильное устройство. Также есть функция для отправки специальных команд.

Рисунок 4. Настройка механизма «Анти-Вор» для Android-устройств в KSMM

Режим киоска

Режим киоска предлагает возможность ограничить пользователя определённым набором программ. Есть режим одного приложения и режим нескольких приложений.

Прежде чем настраивать режим киоска, необходимо указать разрешённые программы в блоке «Список категорий и приложений». Также важно отключить запуск Google Assistant, так как он может предоставить доступ к ненадёжным приложениям.

Рисунок 5. Настройка режима киоска для iOS-устройств в KSMM

Управление приложениями

В разделе «Управление разрешениями приложений» предоставляется ряд инструментов для настраиваемого контроля над выдачей дополнительных разрешений приложениям на Android-устройствах.

При добавлении приложения необходимо указать его название и имя пакета. При желании можно оставить комментарий для дальнейшего упрощения администрирования. Далее следует выбрать одно или несколько разрешений из предложенного списка. Механизм позволяет гибко управлять доступом приложений к различным функциям устройства.

Рисунок 6. Настройка управления правами приложений для Android-устройств в KSMM

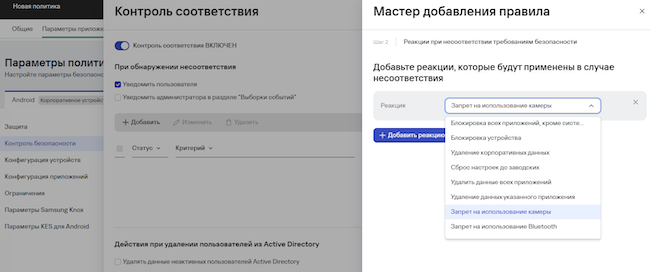

Контроль соответствия

Контроль соответствия предоставляет возможность настроить правила, соответствующие требованиям по корпоративной безопасности. Например, для настройки геозоны необходимо выбрать параметр «Местоположение устройства» и определить регулятивное условие — внутри заданной геозоны или за её пределами.

После выбора критерия потребуется установить реакцию на несоответствие. Например, можно настроить автоматическое отключение камеры на устройстве в пределах офиса, что позволит предотвратить возможную утечку конфиденциальной информации по соответствующему каналу.

Рисунок 7. Настройка контроля геозоны для Android-устройств в KSMM

Также в разделе «Контроль соответствия» предусмотрена возможность настройки реакций на случай удаления, замены или добавления сим-карты. Это позволяет бороться с рядом потенциальных рисков, связанных с несанкционированным использованием мобильного устройства. Например, при обнаружении замены сим-карты могут автоматически активироваться такие меры безопасности, как уведомление администратора, блокировка доступа к корпоративным данным или активация режима поиска устройства.

Отправка сообщений

На случай необходимости информирования или предупреждения сотрудников существует возможность отправки пуш-уведомлений и / или сообщений о предупреждениях. Эти уведомления могут использоваться для передачи важной информации, связанной с безопасностью или использованием корпоративных ресурсов.

Настройка и управление командами, отвечающими за отправку уведомлений, выполняется в разделе «Устройства». Там же можно задать заголовок и текст сообщения.

Полный контроль коммуникаций

В разделе «Ограничения» администраторы могут определить правила, касающиеся использования различных коммуникационных средств, включая периферийные устройства, Bluetooth, камеры и другие интерфейсы. Это позволяет не только ограничить возможность подключения нежелательных устройств, но и обеспечить защиту корпоративных данных от потери или злоупотребления.

Рисунок 8. Настройка контроля интерфейсов ввода-вывода для iOS-устройств в KSMM

Wi-Fi

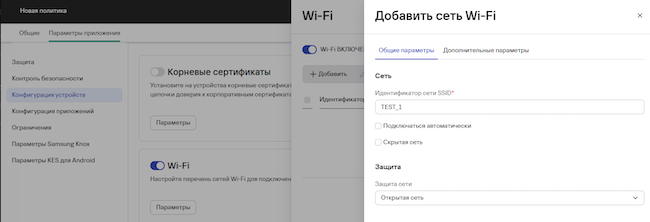

В разделе «Wi-Fi» можно добавлять новые беспроводные сети для мобильных устройств, а также настраивать необходимые параметры защиты сети.

Рисунок 9. Настройка идентификатора сети SSID, защиты сети в KSMM

Кроме того, здесь имеется возможность указать прокси-сервер и задать исключения — адреса, к которым следует подключаться напрямую, минуя прокси. Это особенно важно для обеспечения оптимальной работы тех приложений, которые нуждаются в стабильном и скоростном соединении, а также для сохранения конфиденциальности данных при доступе к определённым ресурсам.

Рисунок 10. Настройка прокси-сервера, а также веб-ресурсов вне прокси в KSMM

Управление сертификатами

В специальном разделе «Сертификаты» есть централизованный интерфейс для управления удостоверениями. Возможно создание следующих типов сертификатов: почтовые, мобильные (для идентификации мобильного устройства), VPN-сертификаты.

Для всех типов сертификатов администраторы могут установить срок их автоматического обновления. Для почтовых и VPN-сертификатов предусмотрен выпуск через корпоративные центры сертификации путём заполнения параметров PKI. Кроме того, можно настроить их автоматический выпуск при подключении устройств к KSC.

Рисунок 11. Настройка правил выпуска почтового сертификата в KSMM

Инвентаризация и отчётность

С целью инвентаризации приложений система предоставляет возможность формирования отчётов по ним. Эта функциональность позволяет администраторам получить полное представление о программном обеспечении, используемом в организации. Можно не только обновлять полученный отчёт, но и изменять его параметры, что помогает настраивать вывод информации в соответствии с конкретными потребностями. Система поддерживает экспорт отчётов в различные форматы, включая XML, HTML и PDF.

Рисунок 12. Формирование отчёта об установленных приложениях в KSMM

Изоляция рабочих данных

На личном мобильном устройстве пользователя можно создать контейнер с рабочим профилем Android. Эта функция позволяет разделять корпоративные и личные данные. Контейнер изолирует приложения и информацию компании, позволяя пользователям работать с личными программами и ресурсами без риска утечки конфиденциальных сведений. Кроме того, администраторы могут легко управлять настройками безопасности, политиками доступа и контролем приложений внутри контейнера, минимизируя потенциальные риски.

Выводы

Kaspersky Secure Mobility Management 5.0 предоставляет возможность управления Android- и iOS-устройствами через веб-консоль Kaspersky Security Center для Linux. Эта функция доступна благодаря новому плагину Kaspersky Mobile Devices Protection and Management.

Интуитивно понятный графический интерфейс позволяет администратору легко настраивать необходимые режимы безопасности. Доступны режим киоска, функциональность «Анти-Вор» и постоянная защита устройства, а также автоматическое обновление баз данных по безопасности.

Система включает в себя инструменты для управления доступом пользователей к приложениям, позволяя администраторам обновлять программы и устанавливать ограничения на их использование — в т. ч. запреты на включение Wi-Fi, камеры, Bluetooth и других функций устройства, что повышает защищённость от угроз и способствует предотвращению утечек информации.

Достоинства:

- Определение безопасной зоны применения (геозоны).

- Поддержка мобильных платформ Android и iOS с возможностью функционирования в режимах BYOD, COPE и COBO, контроль мобильных устройств с отечественной ОС «Аврора».

- Возможность инвентаризации установленных приложений на устройствах, контроль за приложениями с формированием списков разрешённых и запрещённых программ.

- Мониторинг сетевого взаимодействия и интерфейсов связи.

- Централизованное управление через веб-консоль.

- Наличие сертификатов ФСТЭК России на KES для Android и «Авроры».

- Автоматизация процесса выпуска и установки сертификатов, взаимодействие с Microsoft CA и отечественными центрами сертификации.

- Проверка факта удаления / замены / добавления сим-карты.

- Создание единой политики для всех используемых ОС.

Недостатки:

- Отсутствует сертификат ФСТЭК России на плагин для веб-консоли (в процессе сертификации).

- Не предусмотрен контроль электронной почты посредством применения шлюза безопасности.

- Отсутствует возможность удалённого подключения к мобильным устройствам в целях технической поддержки (запланировано на 2025 г.).