О концепции People Сentric Security, которая стремительно захватывает рынок и вытесняет подход Data Centric Security, уже написано множество теоретических материалов. В этой статье мы хотели бы продемонстрировать на примере продукта компании Solar Security, как работает на практике этот подход, сконцентрированный на угрозах, исходящих от сотрудников.

2. Пример применения модуля «Досье» Solar Dozor 6 (кейс)

2.1. Шаг 1. Постановка задачи на проверку события

2.2. Шаг 2. Оценка обстановки и выбор способа проверки

2.3. Шаг 3. Анализ карточки бухгалтерского отдела

2.4. Шаг 4. Анализ карточки персоны. Вкладка «Основное»

2.5. Шаг 5. Анализ карточки персоны. Вкладка «Файлы»

2.6. Шаг 6. Анализ карточки персоны. Вкладка «События»

2.7. Шаг 7. Анализ карточки персоны: вкладка «Сообщения»

2.8. Шаг 8. Анализ карточки персоны: вкладка «Связи»

2.9. Шаг 9. Анализ карточки персоны: вкладка «Скриншоты»

2.10. Шаг 10. Завершение расследования: отчет по персоне

Введение

В настоящий момент отрасль DLP переживает новый виток развития — переход от концепции Data centric security, при которой внимание DLP-системы сфокусировано на защищаемой информации, к концепции People Сentric Security, когда инструменты DLP направлены на анализ поведения и информационного окружения человека. Главное преимущество этой концепции в том, что она существенно расширяет для безопасника картину происходящего в компании. В поле зрения классической DLP-системы попадают только утечки, в поле зрения Solar Dozor, исповедующей подход People Сentric Security, — все угрозы, исходящие от сотрудников компании. Мошенничество, саботаж, использование корпоративных ресурсов в личных целях не детектируются стандартной DLP-системой, но наносят компании не меньший ущерб, чем утечки информации.

Пример применения модуля «Досье» Solar Dozor 6 (кейс)

Рассмотрим гипотетическую рабочую ситуацию: как с помощью модуля «Досье» Solar Dozor 6 обнаружить утечку конфиденциальной информации и собрать доказательную базу на сотрудника, нарушившего корпоративные правила.

Шаг 1. Постановка задачи на проверку события

В начале рабочего дня руководитель подразделения информационной безопасности при просмотре служебной почты обнаружил уведомление от Solar Dozor. Оно сообщало, что старший бухгалтер Пугачева Е.Ф. была автоматически добавлена в группу особого контроля «Поиск работы». Причина — отправка резюме на ресурс поиска работы. Просмотр прикрепленной к уведомлению копии сообщения Пугачевой, направленного на ресурс вакансий, показал, что Пугачева пересылала свое резюме. Руководитель поставил одному из своих наиболее опытных подчиненных задачу разобраться и доложить о результатах.

Шаг 2. Оценка обстановки и выбор способа проверки

Получив задачу, офицер информационной безопасности начал работу с Solar Dozor 6 с «Рабочего стола аналитика» (рис. 1).

Рисунок 1. «Рабочий стол аналитика»: оперативная обстановка за последние 24 часа

Беглый визуальный анализ показал следующее:

- в группах особого контроля прибавилась новая группа «Поиск работы»;

- топ нарушений с информационными объектами возглавил отчет о финансовых результатах;

- на графике событий по каналам коммуникаций видна явная аномалия по каналу USB;

- в топ типов угроз попали события с финансовыми сведениями и с поиском работы;

- персона аномального поведения — та самая Пугачева, на «отработку» которой и была поставлена задача.

Дальше можно было проверять события всех виджетов по очереди, а потом сводить результаты их проверки воедино. Но можно было обратиться и к «Досье» — Пугачеву проверять все равно надо, а если она виновник нарушений с конфиденциальной информацией, то в «Досье» вся информация о ее нарушениях будет автоматически собрана воедино. Заодно там можно будет найти много полезного для оценки ее нарушений — например, побудительные мотивы.

Шаг 3. Анализ карточки бухгалтерского отдела

Клик по фото Пугачевой на виджете персон аномального поведения открыл краткую карточку персоны, а второй клик в краткой карточке — карточку подразделения в модуле «Досье» (рис. 2).

Рисунок 2. Карточка отдела бухгалтерского учета, вкладка "Персоны": сводная статистика бухгалтерского отдела по серьезным событиям

Статистика серьезных нарушений за последнюю неделю сразу же показала главного нарушителя в отделе — старшего бухгалтера Пугачеву. Но что это за нарушения?

Ответ на этот вопрос был получен на следующей вкладке «События». Отфильтровав события отдела по уровню критичности (рис. 3), офицер ИБ увидел, что система Solar Dozor зафиксировала пересылку резюме на ресурсы поиска работы и копирование документов на USB-носитель. Они и сформировали картину, которая была отображена на «Рабочем столе аналитика».

Рисунок 3. Карточка отдела бухгалтерского учета, вкладка "События": высокоуровневые события отдела, созданные по фактам нарушений Пугачевой

Последовательный детальный анализ событий позволил уточнить картину. Накануне перед окончанием рабочего дня Пугачева отправила свое резюме на 4 ресурса и на неизвестный адрес (рис. 4) и уже после отправки первого резюме попала в группу особого контроля «Поиск работы».

Рисунок 4. Пять резюме, отправленные Пугачевой на ресурсы поиска работы и на неизвестный адрес

А сегодня с утра Пугачева скопировала на съемный носитель 26 различных файлов, в т. ч. содержащие конфиденциальную информацию — финансовые отчеты, счета и накладные с данными клиентов компании и прочее.

Поскольку в современном резюме принято указывать личный почтовый ящик, то офицер ИБ не поленился просмотреть отправленное Пугачевой резюме — увы, адрес личного почтового ящика Пугачевой pugacheva.ef(at)mail.ru не совпадал с неизвестным адресом, на который ушло одно из резюме. Второй личный e-mail?

Настало время более плотного знакомства с Еленой Филипповной Пугачевой. Для этого в «Досье» была открыта полная карточка персоны Пугачевой.

Шаг 4. Анализ карточки персоны. Вкладка «Основное»

На вкладке «Основное» отображались установочные данные Пугачевой — ФИО, должность, подразделение, данные руководителя, стаж работы, электронные адреса и логины и прочая начальная информация (рис. 5).

Бросалось в глаза резкое падение уровня доверия за прошедшие сутки — именно поэтому Пугачева возглавила топ персон аномального поведения на «Рабочем столе аналитика». Но причина такого «лидерства» была также понятна — пересылки резюме за периметр компании не прошли незамеченными.

Рисунок 5. Вкладка «Основное» карточки персоны

В дополнительной информации офицер безопасности нашел номер мобильного телефона Пугачевой, который совпадал с тем самым адресом, на который ушло одно из резюме (рис. 6).

Рисунок 6. Отправка Пугачевой образца резюме на свой почтовый ящик

В личной карточке работника (форма Т-2) нашлось подтверждение догадке — в контактных данных Пугачевой такой почтовый ящик числился как личный. Что ж, эта ветка расследования была исчерпана.

Офицер ИБ посетовал на своего коллегу, не доделавшего работу до конца. После перехвата формы Т-2 в трафике отдела кадров и прикрепления ее к карточке персоны (чтобы лишний раз не тревожить отдел кадров и не демонстрировать интерес к конкретным людям) надо было сразу добавить личный почтовый ящик из формы Т-2 в карточку персоны. Тем более, что такое добавление заняло бы у офицера ИБ всего несколько секунд.

Возможные связи Пугачевой, имеющиеся в форме Т-2 по предыдущим местам работы, учебы, проживания пока не были нужны, поэтому работа с вкладкой «Основное» была закончена.

Шаг 5. Анализ карточки персоны. Вкладка «Файлы»

Общая картина нарушений, полученная в результате анализа карточки отдела, нуждалась в детализации. И офицер безопасности начал с анализа файлов, скопированных через USB. Ведь пока что он ориентировался только на названия файлов, а необходимо было просмотреть и оценить их содержимое.

Самый быстрый способ анализа — это последовательный просмотр файлов через краткую карточку файла. На вкладке «Файлы» был выбран период «Эта неделя», получена статистика работы с файлами и проанализированы все файлы, скопированные через канал USB за 15 марта (рис. 7).

Рисунок 7. Вкладка «Файлы» карточки персоны: визуальный анализ содержимого отфильтрованных файлов pdf, скопированных Пугачевой через USB 15 марта

В результате проверки было установлено, что все скопированные файлы, безусловно, содержат конфиденциальную информацию — закрытые финансовые сведения, данные о клиентах и пр.

Шаг 6. Анализ карточки персоны. Вкладка «События»

На вкладке «События» были проанализированы все события с участием Пугачевой за последнее время. Все они (за одним исключением, о котором будет сказано ниже) были созданы по уже известным фактам пересылки резюме на ресурсы поиска работы и копирования конфиденциальной информации через USB. Поэтому все эти события были последовательно переведены в инциденты (рис. 8).

Рисунок 8. Вкладка «События» карточки персоны: перевод серьезных событий в инцидент

Таким образом, в результате проверки были получены доказательства хищения Пугачевой конфиденциальной информации.

Но картина нарушения была бы неполной без анализа нарушений Пугачевой за более продолжительное время.

Офицер ИБ установил период с 1 января прошлого года и с помощью подсказки в фильтре уровней критичности получил наглядную статистику количества и качества нарушений Пугачевой. Их было немного, и практически все они были «мелочевкой», говорящей о том, что Пугачева не относилась к числу не только злостных, но даже систематических нарушителей (рис. 9).

Рисунок 9. Вкладка «События» карточки персоны: количественный и качественный анализ событий с участием Пугачевой за прошедший год

Казалось, сделано все, что можно, и расследование пора заканчивать. Но опытный офицер ИБ не верил в полученный портрет примерной сотрудницы — он слишком расходился с действиями Пугачевой за последние сутки. А немалый опыт офицера ИБ нашептывал, что все не так просто, как кажется.

Тем более, что при анализе событий с участием Пугачевой офицер ИБ натолкнулся на низкоуровневое, но любопытное событие, уже упомянутое выше как исключение — 13 марта Пугачева отправила внешнему адресату сообщение о завершении какого-то проекта, а на следующий день начала искать работу. Совпадение?

Шаг 7. Анализ карточки персоны: вкладка «Сообщения»

Офицер ИБ решил посмотреть сообщения Пугачевой за последнюю неделю, надеясь, что в них он найдет нужные ответы (рис. 10).

Рисунок 10. Вкладка «Сообщения» карточки персоны: часть таблицы коммуникаций Пугачевой за последнюю неделю

На проверку текста заинтересовавшего сообщения ушло всего несколько секунд за счет drill down (рис. 11), но, увы, смысл сообщения по-прежнему был непонятен. Адрес назначения также ни о чем не говорил. Такое часто бывает в работе безопасников, но кто ищет, тот всегда найдет.

Рисунок 11. Вкладка «Сообщения» карточки персоны: быстрая проверка текста заинтересовавшего исходящего сообщения Пугачевой от 13 марта с помощью краткой карточки сообщения

И ответ был найден упорным офицером ИБ при проверке в сообщениях мессенджера. Их было удобнее читать в виде бесед, поэтому офицер ИБ сформировал такую беседу, кликнув по соответствующему элементу в краткой карточке сообщения (рис. 12 и рис. 13).

Рисунок 12. Вкладка «Сообщения» карточки персоны: сообщения Пугачевой в мессенджере и краткая карточка сообщения перед переходом в беседу

Рисунок 13. Представление сообщений в мессенджерах в виде бесед

В мессенджере Пугачева 13 марта жаловалась своей подруге, Алине Снегиревой, что накануне начальник отдела Светлана Канаша поймала ее сначала за попыткой просмотра фильма в рабочее время, затем за подработкой, и тоже в рабочее время, а в итоге предложила уволиться «по-тихому». Поэтому Пугачева вынуждена искать новое место работы и вряд ли теперь сможет вести по-прежнему бухгалтерию индивидуального предпринимателя Гены, друга начальника IT-отдела Игоря Вавилова.

Теперь причины действий Пугачевой за последние сутки стали понятны. Одновременно появилось много вопросов к работе бухгалтерии («да у вас каждый второй и фильмы смотрит, и подработками занят») и ее руководителя, пытавшейся скрыть нарушения своей подчиненной (или своих подчиненных?), но ответы надо было получать уже в рамках другого расследования.

Поэтому после просмотра беседы офицер ИБ вернулся в карточку персоны Пугачевой через историю переходов и, воспользовавшись полнотекстовым поиском, нашел сообщение Пугачевой, где упоминалось предложение Светланы Канаши об уходе «по-тихому». Из этого сообщения в пару кликов был создан инцидент для последующей проверки работы руководителя и сотрудников бухгалтерского отдела.

А вот связи Пугачевой с начальником IT-отдела Игорем Вавиловым и его другом Геной необходимо было проверить в рамках данного расследования.

Шаг 8. Анализ карточки персоны: вкладка «Связи»

Такие связи долго искать не пришлось, не понадобилась даже встроенная система фильтрации связей — достаточно было посмотреть на граф связей за последние сутки и в один клик загрузить связи адреса gena12@mail.ru, чтобы увидеть «треугольник связей» Пугачева-Вавилов-Гена.

А для качественного анализа связей этого треугольника в три клика был сформирован список из этих трех персон, и четвертым кликом был создан автоматический поисковый запрос, результатом выполнения которого стала вся переписка «треугольника» (рис. 14).

Рисунок 14. Вкладка «Связи» карточки персоны: исходящие сообщения Пугачевой

Анализ переписки принес доказательства того, что бухгалтерское сопровождение индивидуального предпринимателя Гены (действительно друга Игоря Вавилова) систематически осуществлялось Пугачевой в рабочее время на рабочей станции компании, а начальник отдела IT Игорь Вавилов не только знал об этом, но и создал Пугачевой условия — Вавилов лично в нарушение корпоративных правил установил и настроил на рабочей станции Пугачевой «ломаную» программу 1С для малых предприятий.

Шаг 9. Анализ карточки персоны: вкладка «Скриншоты»

Последней проверкой стала проверка скриншотов рабочего стола Пугачевой. Скриншоты подтвердили полученную в ходе расследования информацию о попытке просмотра фильма с Youtube в начале рабочего дня 13 марта и о работе «налево» в тот же день (рис. 15).

Более того, анализ скриншотов за другие дни показал, что занятие личными делами вместо работы было у Пугачевой не исключением, а правилом.

Рисунок 15. Вкладка «Снимки экрана» карточки персоны: скриншоты рабочего экрана Пугачевой, подтверждающие факты просмотра фильма и подработки в рабочее время

Шаг 10. Завершение расследования: отчет по персоне

Таким образом, в результате короткого и быстрого расследования задача, поставленная руководителем, была офицером ИБ выполнена и перевыполнена. Доказательной базы по действиям и мотивам Пугачевой вполне хватало даже для официального служебного расследования с последующими не менее официальными выводами. Но это было только полдела.

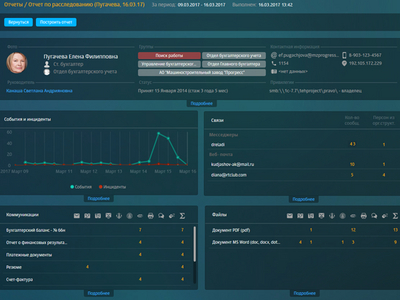

Теперь собранную информацию надо было доложить начальству. Поэтому офицер ИБ нажал на карточке персоны кнопку «Сводный отчет по персоне», и через пару минут отчет был готов (рис. 16).

Рисунок 16. Сводный отчет по персоне: вид в интерфейсе

Выводы

Пример проведенного расследования наглядно показывает большинство основных возможностей модуля «Досье» Solar Dozor 6 и простоту их использования.

Дружественный и интуитивно понятный интерфейс, консолидация всей необходимой информации о персоне в карточке персоны, а о группе (подразделении) — в карточке группы (подразделения), drill down к различным готовым статистическим срезам, автоматически создаваемые поисковые запросы и многое другое делает «Досье» быстрым и эффективным инструментом проверок и расследований в руках не только IT-специалистов, но и других специалистов корпоративной безопасности и внутреннего контроля, не имеющих солидного технического бэкграунда.