Сертификат AM Test Lab

Номер сертификата: 460

Дата выдачи: 16.05.2024

Срок действия: 16.05.2029

- Введение

- Функциональные возможности Solar NGFW

- Архитектура Solar NGFW

- Системные требования Solar NGFW

- Применение Solar NGFW

- 5.1. Аутентификация

- 5.2. Главный рабочий стол

- 5.3. Досье на сотрудника

- 5.4. Межсетевой экран

- 5.5. Трансляция адресов

- 5 6. Предотвращение вторжений

- 5.7. Вскрытие HTTPS

- 5.8. Перенаправление по ICAP

- 5.9. Фильтрация запросов и ответов

- 5.10. Отчёты

- 5 11. Маршрутизация

- 5 12. Права доступа

- Выводы

Введение

1 января 2025 года российские организации, у которых имеются значимые объекты критической информационной инфраструктуры, должны закончить импортозамещение средств защиты. Среди важных предметов такой замены — межсетевые экраны.

В прошлом выбор российских продуктов в области сетевой безопасности оставлял желать лучшего и они не всегда были на должном уровне развития. Однако ситуация постепенно меняется в положительную сторону.

Одной из новых отечественных разработок такого рода является межсетевой экран нового поколения Solar NGFW, созданный на технологической базе Solar webProxy. Он подходит крупным компаниям с централизованным выходом в интернет: его архитектура создавалась для обеспечения высокой производительности в сложных условиях, когда смешанный трафик обрабатывается сразу несколькими механизмами защиты при большом количестве правил и политик. В зависимости от конкретных потребностей организации поставка NGFW возможна в двух форматах: в качестве готовой аппаратной платформы или в виде виртуальной машины.

Уже проведены работы по регистрации Solar NGFW в реестре отечественного ПО, а также положено начало сертификационным испытаниям программно-аппаратного исполнения по требованиям ФСТЭК России. Спустя год после презентации продукт уже используется для замещения зарубежных аналогов. Производительность, функциональность и возможности по выполнению требований регуляторов, необходимых крупному бизнесу, постепенно растут.

Функциональные возможности Solar NGFW

К основным функциональным возможностям Solar NGFW относятся:

- межсетевое экранирование с контролем и фильтрацией сетевого (L3–L4) трафика по заданным правилам;

- трансляция сетевых адресов (NAT), позволяющая скрывать внутренние IP-адреса от возможных злоумышленников;

- обнаружение и блокирование сетевых атак (IPS) с уникальными сигнатурами от Solar 4RAYS;

- контроль трафика приложений с глубокой инспекцией;

- расшифровка и проверка HTTPS-трафика, передача его другим средствам защиты по протоколу ICAP;

- контроль доступа удалённых сотрудников к корпоративным веб-ресурсам (обратный прокси);

- каталогизирование информации о назначении веб-ресурсов и степени их опасности для пользователей;

- удостоверение личности пользователя и его прав в системе для функции контентной фильтрации.

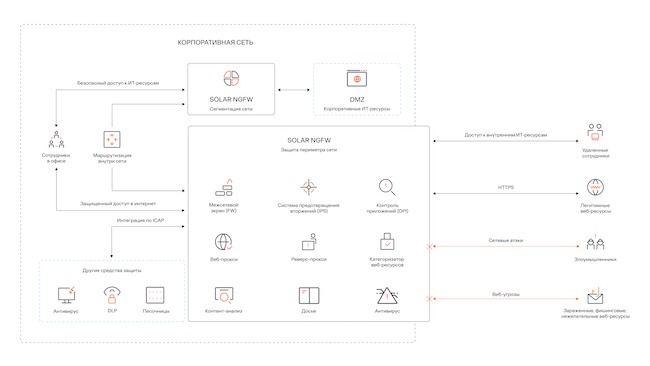

Архитектура Solar NGFW

Основным сценарием применения Solar NGFW является развёртывание на периметре корпоративной сети для комплексной защиты от сетевых атак и контроля доступа в интернет. Однако имеются и другие варианты: например, его функции могут быть использованы для сегментации корпоративной сети и выделения «демилитаризованной» зоны. Также благодаря встроенным функциям шлюза веб-безопасности Solar NGFW обеспечивает гибкое управление доступом офисных сотрудников в интернет и удаленных пользователей ко внутренним веб-ресурсам организации. Для обеспечения непрерывной доступности системы предусмотрена возможность настройки отказоустойчивой пары кластера.

Рисунок 1. Solar NGFW в сетевой инфраструктуре

Системные требования Solar NGFW

Solar NGFW распространяется как в формате программно-аппаратного комплекса, так и в виде виртуального решения (RUN-файла) для сред виртуализации. Для виртуального исполнения поддерживаются гипервизоры VMware, Microsoft Hyper-V, OpenStack. В качестве базовой ОС используется Astra Linux SE.

Продукт включает в себя основной модуль (FW, NAT, DPI, прокси, категоризатор), а также дополнительные функции, доступные по лицензии: антивирус и систему предотвращения вторжений. Для последней доступны свои сигнатуры от центра исследований киберугроз Solar 4RAYS, который обладает базой киберразведывательных данных (Threat Intelligence), включающей в себя в том числе сведения о самых новых атаках, обнаруженных Solar JSOC. Гарантируется, что длительность создания и доставки сигнатуры до продукта после обнаружения новой угрозы не превысит 24 часов.

Применение Solar NGFW

Управление Solar NGFW осуществляется через единую веб-консоль по защищённому протоколу HTTPS.

Рисунок 2. Окно авторизации в веб-консоли Solar NGFW

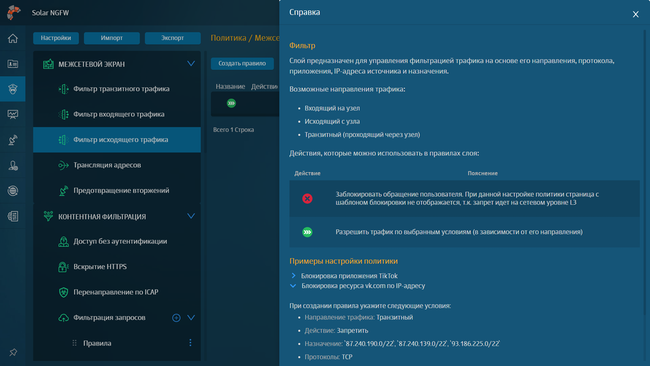

Интерфейс Solar NGFW интуитивно понятен и имеет в каждом разделе интегрированную справку, благодаря которой администратор системы сможет быстро освоиться и сфокусироваться на защите корпоративной сети.

Рисунок 3. Справка для пользователя Solar NGFW

Аутентификация

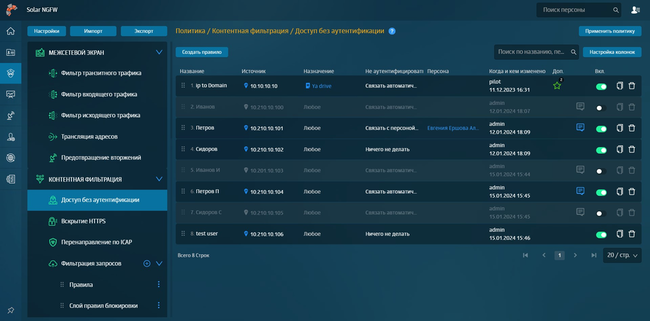

В Solar NGFW возможна настройка аутентификации для доступа пользователей к веб-ресурсам. Доступны такие методы, как аутентификация по IP-адресам, прозрачная аутентификация, Kerberos (Negotiate), Basic, NTLM, NTLM + Negotiate. Для приложений, которые не поддерживают удостоверение личности, можно создать исключения на вкладке «Доступ без аутентификации».

Рисунок 4. Правила доступа без аутентификации в Solar NGFW

Главный рабочий стол

Рабочий стол веб-консоли Solar NGFW содержит две вкладки: «Мониторинг» и «Статистика».

«Мониторинг» — это цифровой центр, который позволяет контролировать состояние узлов сети: оптимальное время работы, нагрузку, количество ядер ЦП, объём доступной оперативной памяти, дисковое пространство и сетевой трафик. Графики отображают информацию за последний час, а для более детального анализа имеется возможность указать конкретный интервал времени.

Рисунок 5. Мониторинг в Solar NGFW

«Статистика» отображает информацию о разрешённых и заблокированных соединениях на узлах фильтрации и выводит сведения по каждому пакету.

Досье на сотрудника

В Solar NGFW есть функция «Досье на сотрудника», которая позволяет реализовать персонализированные политики безопасности и контроль трафика для конкретных работников. Указанная возможность обеспечивает непрерывный сбор сведений о посещаемых веб-ресурсах в настоящем времени.

При интеграции с Solar Dozor в досье возможно устанавливать единые политики, регулируя доступ к информации в одной системе на основе действий или нарушений в другой. Например, администратор может получать оповещения о каждом случае использования интернета сотрудником, в отношении которого ведётся расследование. Предусмотрены также архивирование всех подозрительных запросов пользователя и автоматическая блокировка доступа в интернет.

Рисунок 6. Досье сотрудника в Solar NGFW

Межсетевой экран

Межсетевой экран построен на механизме проверки состояния пакетов (SPI), который анализирует основные характеристики сетевого трафика: IP-адреса источника и назначения, время передачи пакета, порты и протоколы транспортного уровня.

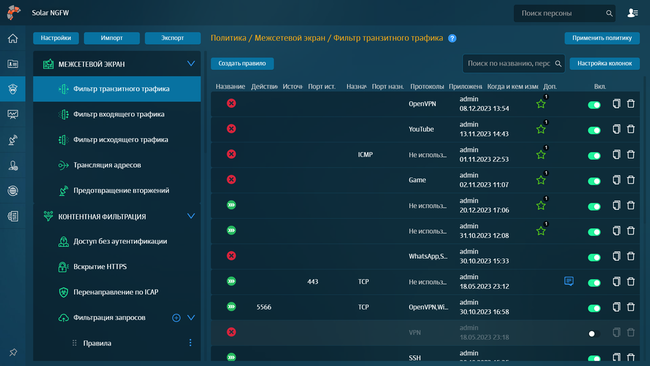

Настройка фильтрации трафика в веб-консоли Solar NGFW разделена на три направления: транзитное, входящее и исходящее.

Рисунок 7. Правила фильтрации в Solar NGFW

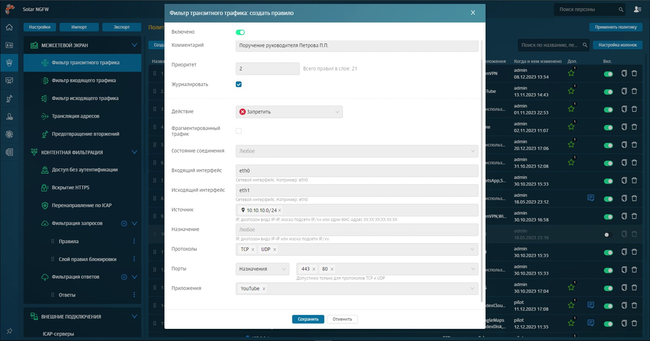

При создании правил фильтрации можно настроить журналирование, задать их приоритеты, выбрать адреса источника и назначения из готовых справочников либо указать диапазон IP-адресов. Настройка правил на уровне L4 осуществляется по перечню приложений. При этом имеется возможность ограничения конкретных действий (например, загрузки файлов).

Рисунок 8. Создание правила в Solar NGFW

Трансляция адресов

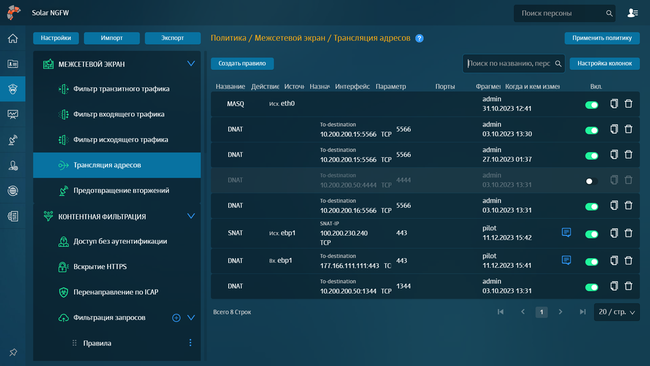

Для скрытия внутренних IP-адресов в Solar NGFW предусмотрена трансляция по трём технологиям: Source NAT, PAT (Masquerading), Destination NAT.

Рисунок 9. Трансляция адресов в Solar NGFW

Предотвращение вторжений

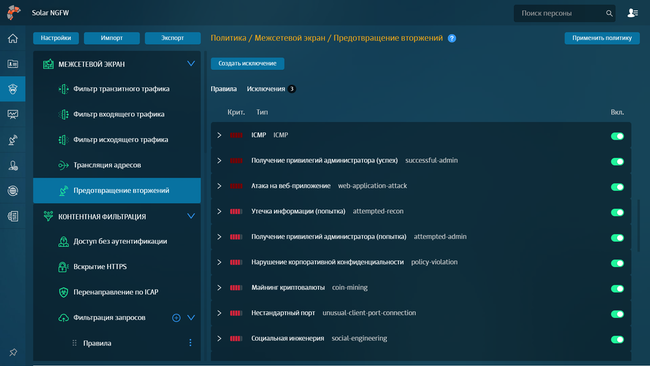

Система предотвращения вторжений (IPS), встроенная в Solar NGFW, способна быстро идентифицировать и предотвращать сетевые атаки, противодействовать которым с помощью традиционного межсетевого экрана невозможно. IPS анализирует входящий трафик для обнаружения совпадений с сигнатурами атак. Это позволяет выявить и заблокировать запросы и данные, которые не соответствуют политике безопасности. В процессе также выявляются потенциально опасные аномалии в трафике.

Сигнатурные базы от Solar 4RAYS обновляются раз в неделю и насчитывают уже несколько сотен уникальных сигнатур. Дополнительно предоставляется возможность ручного добавления сигнатур и их категорий.

Рисунок 10. IPS в Solar NGFW

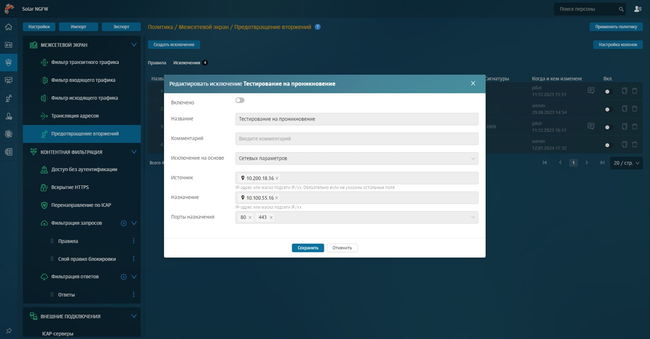

В интерфейсе имеется возможность создавать исключения по сетевым параметрам (указание диапазона IP-адресов) и идентификаторам сигнатур.

Рисунок 11. Настройка исключений для IPS в Solar NGFW

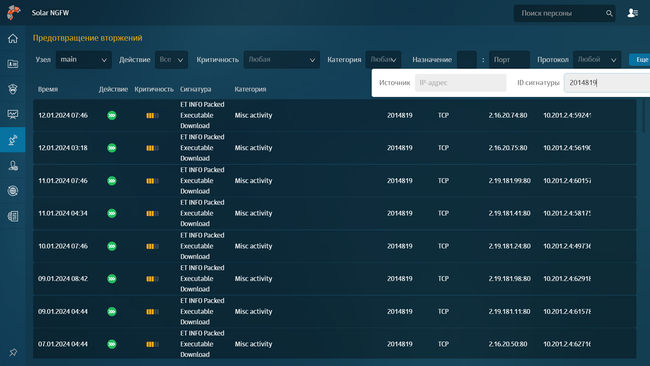

Результаты срабатывания правил IPS выводятся на отдельную вкладку «Предотвращение вторжений».

Рисунок 12. Журнал с результатами работы IPS в Solar NGFW

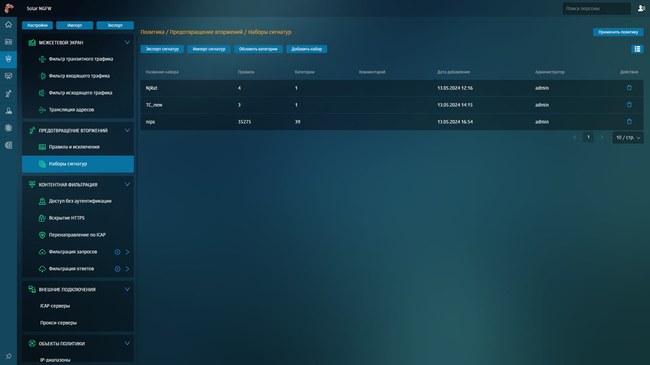

Работа с собственными сигнатурами или с обновлением наборов от Solar 4RAYS выполняется на вкладке «Набор сигнатур». Дополнительно пользователь может добавлять или обновлять информацию о категориях сигнатур, что позволит более точно настроить политики безопасности.

Рисунок 13. Наборы сигнатур в Solar NGFW

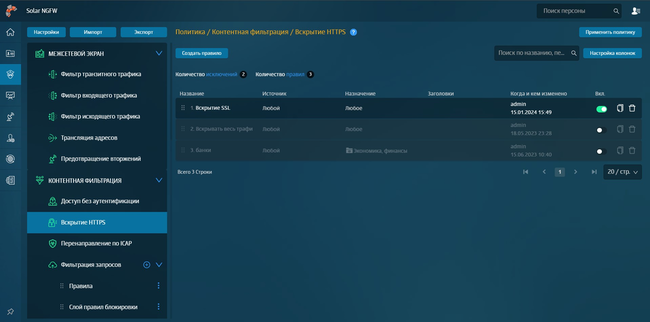

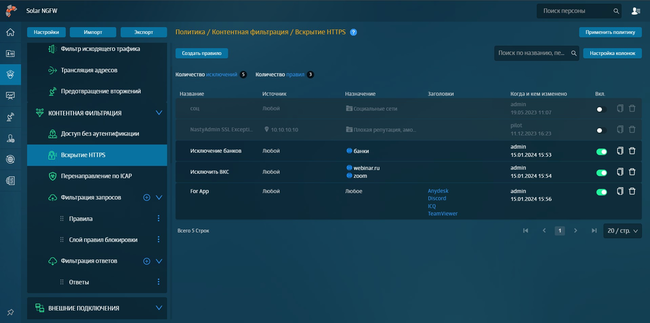

Вскрытие HTTPS

Solar NGFW действует в роли посредника между клиентом и сервером, что позволяет расшифровывать HTTPS-трафик. Это необходимо для проверки трафика с помощью встроенных и сторонних механизмов безопасности, а также для применения собственных политик, включая проверку по ключевым словам. Реализована возможность запросить цепочку сертификатов для расшифровки.

Рисунок 14. Правила вскрытия HTTPS в Solar NGFW

В системе возможна настройка исключений для конкретного диапазона ресурсов.

Рисунок 15. Исключения из вскрытия HTTPS в Solar NGFW

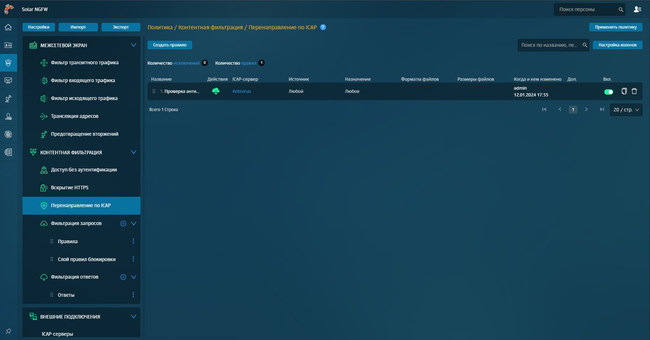

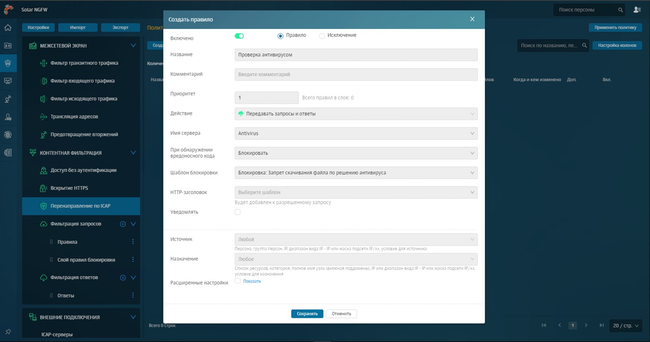

Перенаправление по ICAP

Для интеграции Solar NGFW с другими средствами защиты информации (антивирус, песочница, DLP-система) реализована настройка перенаправления полученной информации по протоколу ICAP.

Рисунок 16. Перенаправление по ICAP в Solar NGFW

Рисунок 17. Создание правила для перенаправления по ICAP в Solar NGFW

Предусмотрена также интеграция по протоколу Syslog для взаимодействия с SIEM-системами.

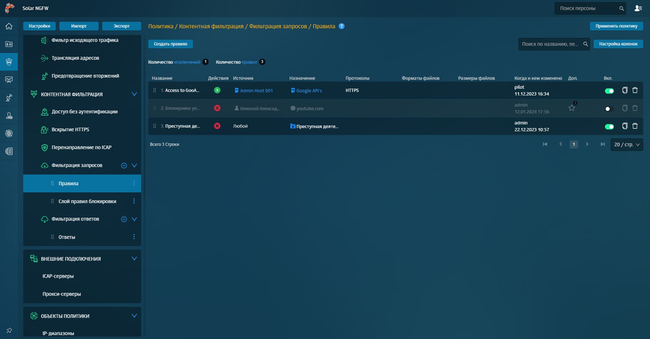

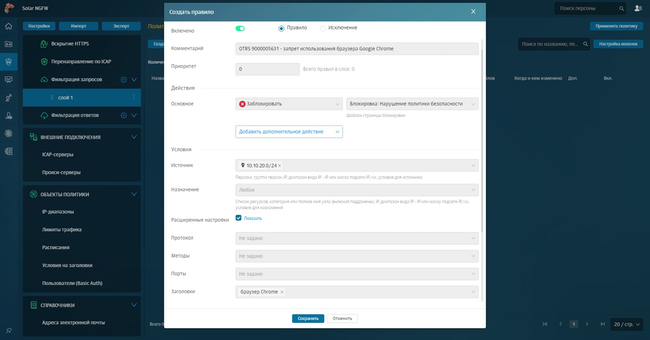

Фильтрация запросов и ответов

Политика контентной фильтрации для прямого и обратного проксирования является общей и не требует дополнительных настроек. При создании правил фильтрации запросов можно выбрать следующие действия при срабатывании правила:

- ничего не делать;

- заблокировать обращение пользователя, отобразив выбранный шаблон блокировки;

- перенаправить запрос на другой URL;

- разрешить входящий и исходящий трафик по выбранным условиям;

- разрешить исходящий трафик и отправить через выбранный прокси-сервер;

- запросить подтверждение действия у пользователя для исходящего трафика;

- проверить сертификат у пользователя (в случае ошибок вскрытия HTTPS пользователь будет отправлен на страницу с инструкцией).

Рисунок 18. Фильтрация запросов в Solar NGFW

Рисунок 19. Создание правила фильтрации запросов в Solar NGFW

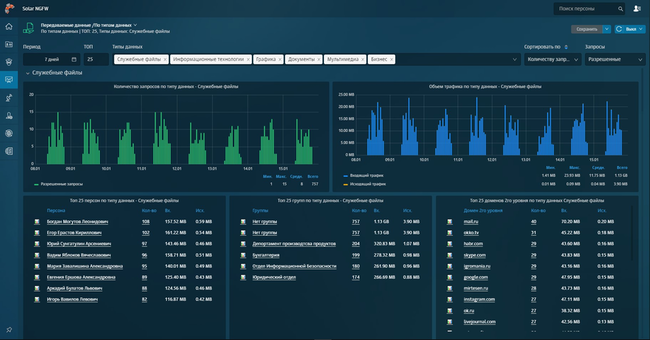

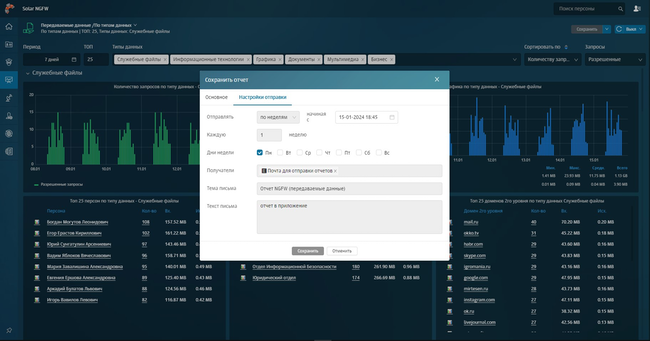

Отчёты

В Solar NGFW имеется встроенная система аналитики и отчётности, которая позволяет получить визуализированный набор данных. При формировании отчётов можно выбрать типовой шаблон или создать собственный с помощью набора фильтров-конструкторов. Имеется возможность перехода от общей (статистической) информации к более детальной, а из неё — к «сырым» данным (записям журнала посещений веб-ресурсов).

Отчёты можно скачивать в формате PDF или автоматически формировать и отправлять по электронной почте согласно расписанию.

Рисунок 20. Шаблон отчёта в Solar NGFW

Рисунок 21. Настройка отправки отчёта по электронной почте в Solar NGFW

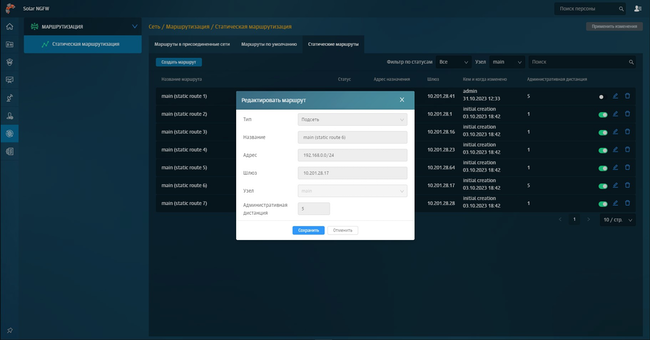

Маршрутизация

В Solar NGFW реализована настройка статической и динамической маршрутизации сети. Первая доступна из веб-интерфейса, вторая — только с помощью терминала.

Рисунок 22. Настройка статической маршрутизации в Solar NGFW

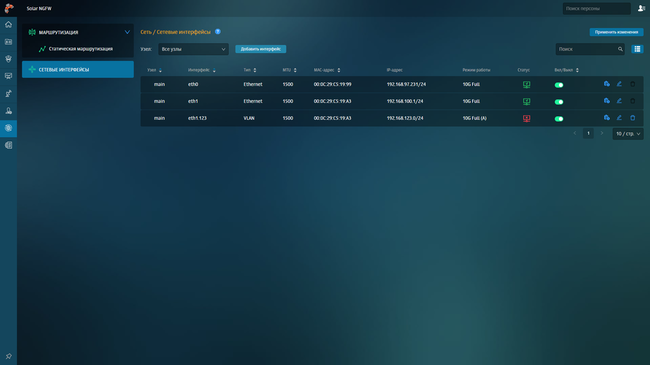

Раздел «Сетевые интерфейсы» обеспечивает управление конфигурацией сети. Здесь видны автоматически добавляемые Ethernet- и VLAN-интерфейсы, настраиваемые вручную. Для каждого интерфейса отображается его статус: «подключён», «не подключён» или «промежуточный», обозначающий отсутствие подтверждения перехода в другой режим. Кроме того, доступна подробная информация по каждому интерфейсу, обновляемая ежеминутно.

Рисунок 23. Настройка сетевых интерфейсов в Solar NGFW

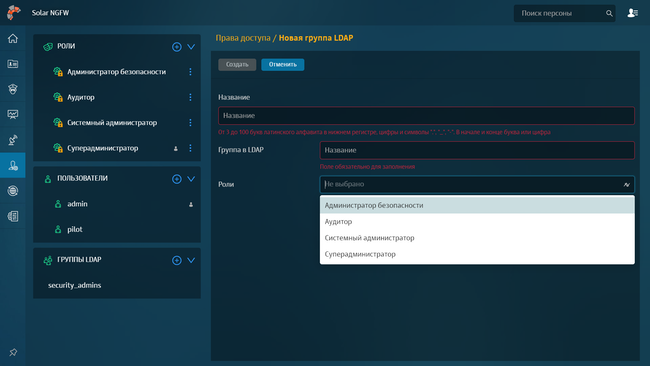

Права доступа

Для доступа в веб-консоль Solar NGFW реализована ролевая модель, которая даёт возможность настраивать права доступа администраторов как к разделам системы, так и к данным отдельных персон или групп. Можно выбрать из предустановленных шаблонных ролей (администратор безопасности, аудитор, системный администратор, суперадминистратор) или создать новую. Система позволяет добавлять и доменные роли, загруженные из Microsoft Active Directory.

Рисунок 24. Настройка ролевого доступа в Solar NGFW

Выводы

Solar NGFW 1.2 — отечественный межсетевой экран нового поколения, который имеет весомый набор механизмов защиты с отличительными на российском рынке особенностями: высокая производительность, применение сигнатур IPS от Solar 4RAYS, возможность создания настраиваемых отчётов с детализацией до «сырых» данных, функция досье на сотрудника, удобный веб-интерфейс.

В то же время Solar NGFW уступает аналогичным российским решениям по ряду нереализованных функций, таких как поддержка VPN. Группа компаний «Солар» планирует на 2024 год добавление новых функциональных возможностей, а также сертификацию программно-аппаратного комплекса во ФСТЭК России.

Достоинства:

- Наличие собственных сигнатур для IPS от центра исследования киберугроз Solar 4RAYS.

- Высокая производительность, подтверждённая открытой методикой тестирования.

- Удобный интерфейс со справками для каждого раздела.

- Возможность получения данных по конкретному пользователю (досье на сотрудника).

- Интеграция с DLP-системами, антивирусами, песочницами, Microsoft Active Directory и комплексами управления событиями (SIEM).

- Работа в кластере отказоустойчивости.

- Наличие ролевой модели доступа.

- Внесён в реестр отечественного ПО.

Недостатки:

- Ещё не сертифицирован в системе ФСТЭК России по требованиям к межсетевым экранам типа «А» (запланировано на 2024 год).

- Отсутствует поддержка VPN (также планируется реализовать в 2024 году).

- Не поддерживается ГОСТ-шифрование.