Сертификат AM Test Lab

Номер сертификата: 475

Дата выдачи: 29.07.2024

Срок действия: 29.07.2029

- Введение

- Функциональные возможности PAM-системы Solar SafeInspect

- Технические требования

- Архитектура и отказоустойчивость

- Обзор интерфейса

- Портал для подключения пользователей Solar SafeConnect

- Выводы

Введение

Учётные записи с расширенными правами в критически важных информационных системах организации — это одна из целей злоумышленников, атакующих инфраструктуру.

Захват таких аккаунтов даёт возможность управлять сетевыми устройствами жертвы, менять конфигурацию ключевых бизнес-приложений, отключать различные СЗИ, изменять права доступа пользователей и многое другое. Результатом таких атак становятся утечки конфиденциальных данных, остановка бизнес-процессов, финансовые и репутационные потери.

Для защиты привилегированных учётных записей в ключевых информационных системах организации внедряют системы класса Privileged Access Management (PAM).

Основные функции PAM-систем:

- Контроль подключений и действий пользователей в защищаемых системах по протоколам администрирования SSH, RDP, Telnet, VNС и др. в режиме реального времени.

- Обеспечение надёжной аутентификации привилегированных пользователей с помощью различных методов и средств подтверждения правомерности доступа.

- Запись действий привилегированных пользователей в рабочих сессиях, обработка и хранение этих записей, в т. ч. для анализа и формирования отчётности.

- Обеспечение надёжной защиты паролей привилегированных аккаунтов от компрометации путём их регулярной ротации (смены) и / или исключения их знания пользователями (функции сопоставления учётных записей и подстановки паролей).

Портфель решений по управлению доступом ГК «Солар» включает в себя PAM-систему Solar SafeInspect, сертифицированную ФСТЭК России.

Функциональные возможности PAM-системы Solar SafeInspect

Контроль протоколов администрирования

Solar SafeInspect обеспечивает контроль действий пользователей по протоколам подключения и администрирования SSH, RDP, Telnet, Rlogin, Oracle, VNC, HTTP / HTTPS, PowerShell, TCP. Для контроля менее распространённых протоколов можно использовать промежуточный (jump) сервер: пользователь подключается по протоколу RDP, сервер перехватывает сессию и перенаправляет подключение к необходимому ресурсу. Работа в сеансе ведётся по протоколу RDP, SafeInspect записывает все события в сессии.

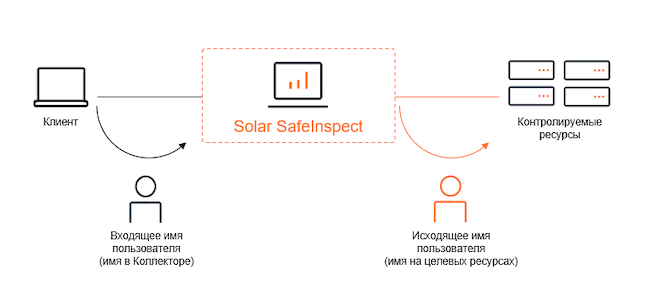

Сопоставление пользователей и подстановка учётных данных

Эти функции PAM-системы позволяют контролировать использование аккаунтов в защищаемых системах и предотвратить утечки привилегированных УЗ.

Интегрированный шлюз доступа и аутентификация обеспечивают подстановку учётных данных: входящая учётная запись пользователя сопоставляется по заданным параметрам с исходящей УЗ на целевом ресурсе. Пользователь аутентифицируется под своим доменным (непривилегированным) аккаунтом, а SafeInspect далее авторизовывает его в системе, подставляя нужные учётные данные, и воспроизводит действия от имени административной УЗ.

Рисунок 1. Схема перехвата трафика пользователей PAM-системой Solar SafeInspect

Сопоставить пользователей можно двумя способами: автоматически (по группе) и вручную. Во втором случае пользователь сам указывает логин для аутентификации на целевом сервере.

Фиксация событий в рабочих сессиях пользователей, хранение записанных сессий, аналитика

Ключевая функция любой PAM-системы — контроль за действиями привилегированных пользователей в их рабочих сессиях. Однако недостаточно просто снимать скриншоты или записывать видеопоток с экрана: необходимо обеспечить точную фиксацию событий и команд.

Для этого Solar SafeInspect записывает дампы сессий (текстовый дамп для SSH, дамп протокола для RDP-соединений), которые конвертируются в видеозапись с помощью встроенного компонента WebRDP для просмотра в режиме реального времени. Благодаря такому механизму администратору доступны текстовая запись событий и видеофайл, который можно посмотреть в интерфейсе или выгрузить из системы.

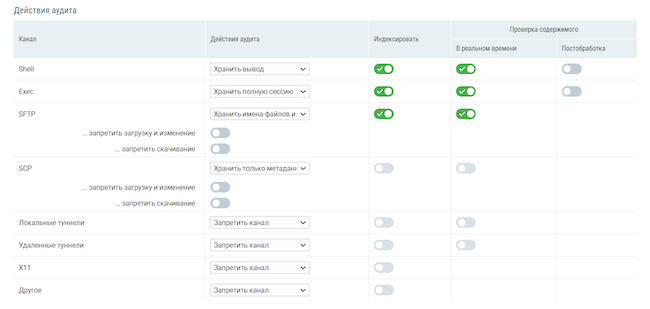

Контроль подканалов

Помимо команд и событий в сессии важно фиксировать и дополнительные данные, которые могут передаваться во время работы привилегированного пользователя, например, через буфер обмена либо в виде файлов.

Управлять подканалами в SafeInspect можно на уровне отдельного правила подключения к ресурсу. Несколько таких правил для одного ресурса позволят выполнить более детальное разграничение.

Так, можно разделить пользователей какого-либо ресурса на группы и для одних групп разрешить действия с буфером обмена, а для других — полностью запретить копирование и вставку файлов. Поскольку управление ведётся на уровне правила, а не самого ресурса, разделение и контроль за действиями пользователей будут более гибкими.

Если разрешить пользователям использовать буфер обмена, нелишней будет возможность уточнить, какие файлы и данные передаются в сессии. Для этого SafeInspect сохраняет файлы из буфера обмена в виде теневых копий. Администратор PAM-системы в любой момент может открыть активную сессию (или уже записанную) и проверить содержимое файла.

Рисунок 2. Настройка контроля подканалов в правиле подключения по RDP

Рисунок 3. Настройка контроля подканалов в правиле подключения по SSH

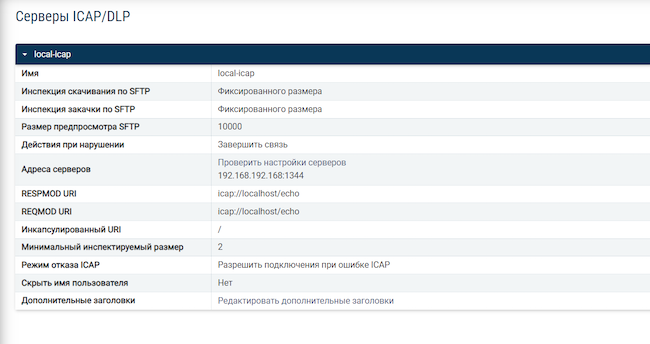

Помимо перехвата теневой копии доступна опция дополнительной проверки содержимого через ICAP-сервер.

Рисунок 4. Настройки интеграции Solar SafeInspect с ICAP-сервером

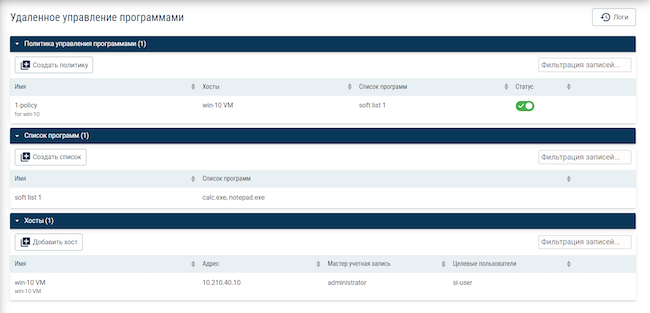

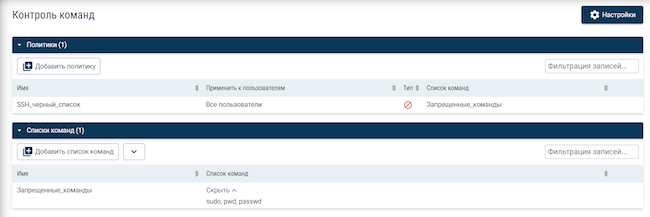

Контроль исполняемых команд в SSH-сессиях и контроль запуска процессов в RDP-соединениях

Исполнение некоторых команд или запуск определённых процессов могут привести к нежелательным последствиям: отказу базы данных, удалению информации с ресурса, выходу из строя сетевого оборудования и т. д. Поэтому можно ограничить действия пользователей чёрными и белыми списками команд и запускаемых приложений.

В частности, в Solar SafeInspect можно настроить списки разрешённых и запрещённых команд для текстового протокола SSH, гибко управляя разрешениями для отдельных пользователей: по умолчанию ограничения действуют для всех специалистов, которые работают с привилегированными учётными записями. При необходимости можно настроить применение политики только в отношении отдельных пользователей.

Рисунок 5. Модуль контроля команд при подключениях по протоколу SSH

Похожим образом работает и контроль удалённого запуска процессов в сессиях по протоколу RDP: администратор SafeInspect определяет хосты, на которых необходимо управлять запуском процессов, и учётные записи на этих хостах, создаёт список программ, подпадающих под ограничения, и объединяет эти параметры в целостную политику. В данном случае функция реализована как чёрный список.

Рисунок 6. Модуль контроля запуска процессов по протоколу RDP

Полнотекстовый поиск

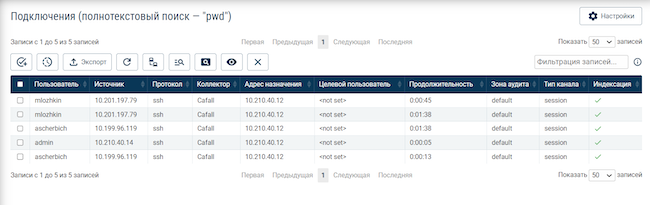

Функция полнотекстового поиска в SafeInspect позволяет быстро найти по командам или метаданным записанные и активные сессии привилегированных пользователей.

При вводе команды в поисковую строку SafeInspect предоставит список сессий, в которых эта команда была передана. Из таблицы можно понять, какой пользователь и на каком хосте выполнял команду.

Рисунок 7. Результаты выдачи полнотекстового поиска по ключевому слову «pwd», соединения по протоколу SSH

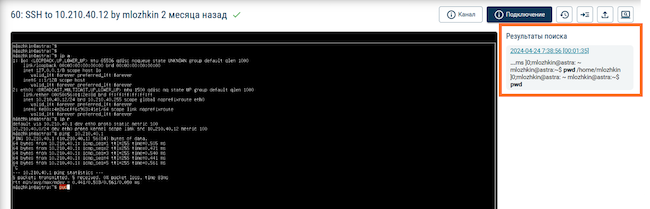

По нажатию на определённую сессию откроется её запись с отметкой о времени — когда именно была исполнена команда. Нажатие на метку (в правой части экрана) инициирует воспроизведение видеозаписи с интересующего нас момента.

Рисунок 8. Воспроизведение записи сессии с того момента, когда была выполнена команда «pwd», соединение по протоколу SSH

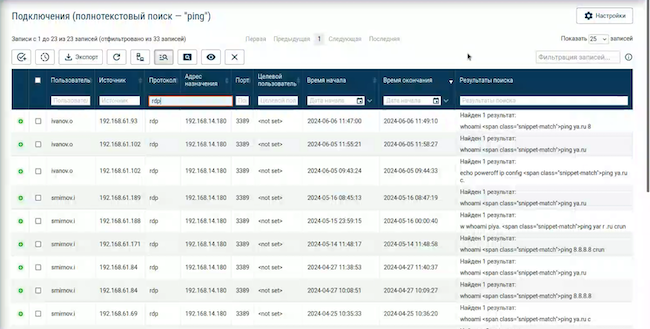

Аналогичным образом полнотекстовый поиск работает и для подключений по протоколу RDP.

Рисунок 9. Список сессий, в которых была передана команда «ping»

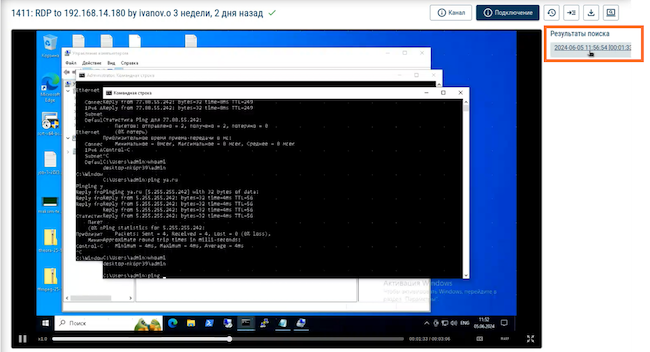

При переходе к выбранной сессии SafeInspect покажет, в какой момент времени была отдана команда — можно начать воспроизведение сеанса с этого момента.

Рисунок 10. Воспроизведение записи сессии с того момента, когда была выполнена команда «ping», соединение по протоколу RDP

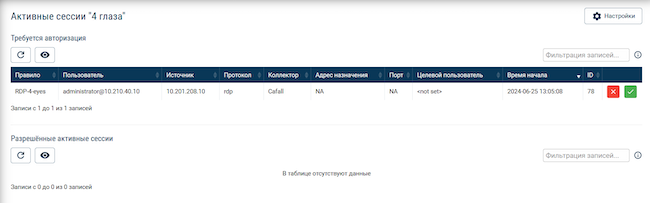

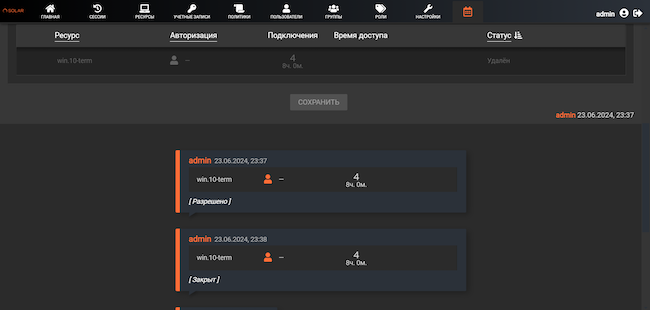

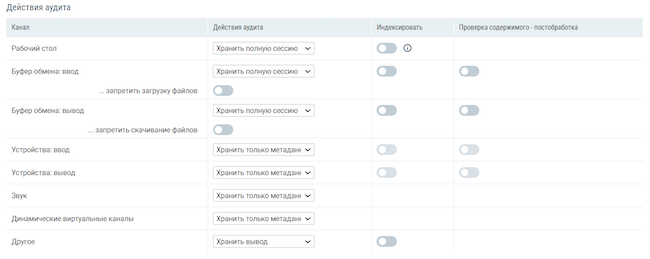

Дополнительная авторизация подключений администратором SafeInspect («четыре глаза»)

Рабочие сессии некоторых пользователей могут требовать дополнительного контроля начиная с этапа авторизации — например, при подключении сотрудников из компании-интегратора. В этом случае администратор PAM может настроить ручную авторизацию: пользователи отправляют запрос на подключение к системе, а администратор одобряет его в интерфейсе системы.

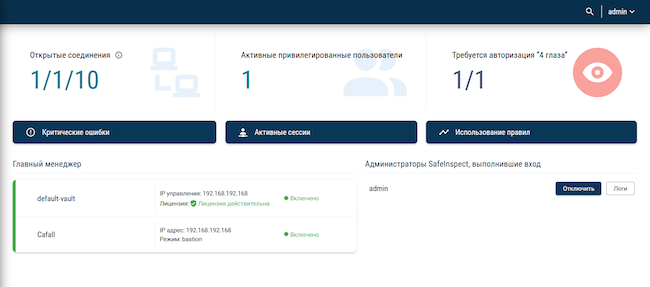

Когда инициируется подключение по правилу с ручной авторизацией, на главном экране активируется индикатор «Требуется авторизация “4 глаза”», а администратору SafeInspect по почте приходит уведомление о событии.

Рисунок 11. Требуется авторизация подключения в режиме «четыре глаза»

Нажав на индикатор, администратор увидит все сессии, которые ожидают одобрения.

Рисунок 12. Очередь сессий, ожидающих ручного одобрения со стороны администратора PAM

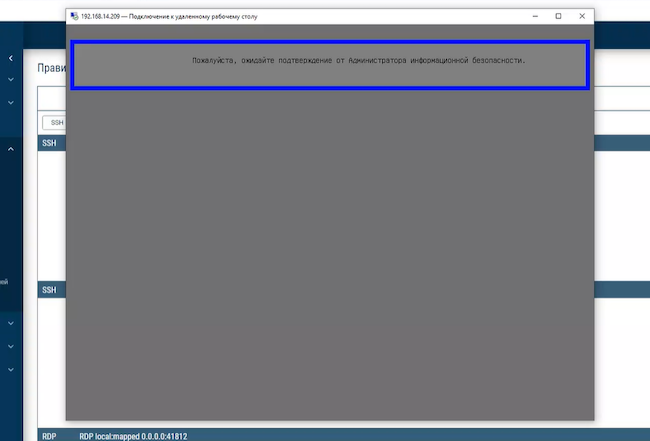

Пока администратор не согласует подключение, пользователь будет наблюдать в рабочем окне уведомление.

Рисунок 13. Уведомление о необходимости ручной авторизации

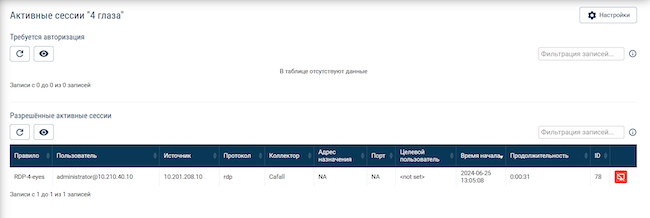

После согласования пользователь может начинать работу. Администратор увидит активное подключение в блоке «Разрешённые активные сессии». При нажатии на строку в таблице открывается воспроизведение сессии в режиме реального времени.

Рисунок 14. Список активных сессий привилегированных пользователей

Благодаря ручному контролю подключений администратор будет точно знать время начала работы пользователя, а также сможет контролировать его действия в режиме реального времени на протяжении всей рабочей сессии. Такие меры контроля могут быть критически важными при работе с подрядными организациями, так как позволят своевременно пресечь нежелательную активность.

Разнообразные сценарии аутентификации пользователей

Solar SafeInspect поддерживает несколько сценариев аутентификации пользователей для подключения к защищаемым целевым системам. К интерфейсу PAM-системы имеют доступ только администраторы ИБ (администраторы SafeInspect), а те привилегированные пользователи, чьи действия подлежат мониторингу и записи, не взаимодействуют с нею напрямую.

Доступные сценарии аутентификации:

- По локальным учётным записям в Solar SafeInspect. Собственные группы пользователей аутентифицируются по стандартной паре «логин — пароль».

- По доменным учётным записям. Привилегированные пользователи применяют доменные УЗ, процедура аутентификации реализовывается по протоколам LDAP / LDAPS.

- С помощью стороннего МФА-решения: Solar Safeinspect поддерживает протоколы RADIUS и TACACS+, поэтому можно использовать любое решение для многофакторной аутентификации, работающее по этим протоколам.

Технические требования

Минимальные аппаратные требования для Solar SafeInspect

- Любой IBM PC-совместимый компьютер.

- Не менее 16 ГБ ОЗУ.

- Объём дискового пространства не менее 120 ГБ.

- 3 сетевых интерфейса.

Минимальные требования для виртуальной среды Solar SafeInspect

- Тип виртуальной среды: VMware ESXi 5.5 3b / 6.0 U3, VMware vSphere Hypervisor 6.0 Update 2, Microsoft Hyper-V Server (2016).

- Не менее 16 ГБ ОЗУ.

- Объём дискового пространства не менее 120 ГБ.

- 3 сетевых интерфейса: em0 — публичный, em1 — внутренний, em2 — интерфейс управления для SafeInspect.

Если машина будет работать в режиме сетевого моста, то для интерфейсов 1 и 2 должен быть включён «promiscuousmode».

В Hyper-V интерфейсы начинаются с «hn» вместо «em».

Лицензирование Solar SafeInspect

Для PAM-системы Solar SafeInspect предусмотрены два варианта лицензирования: по количеству одновременных конкурентных соединений и по количеству защищаемых целевых систем.

Архитектура и отказоустойчивость

Система SafeInspect — это монолитное решение, которое поставляется в виде ISO-образа.

Для работы системы не требуется установка агентов на контролируемые серверы.

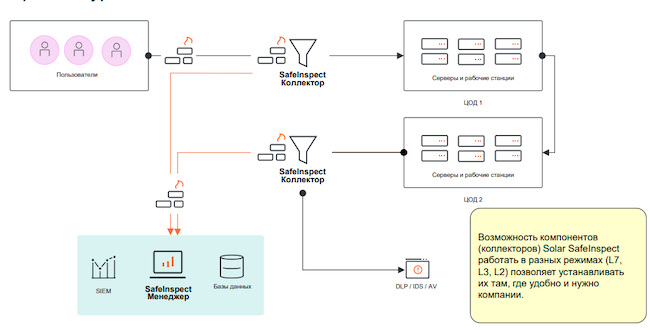

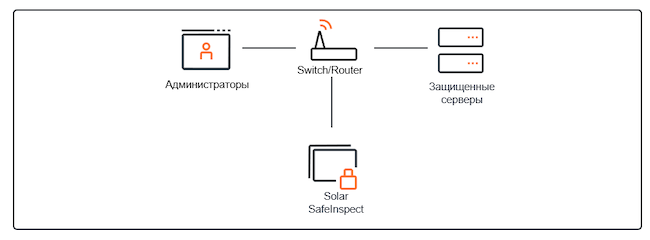

Основными компонентами системы являются менеджер и коллектор. Менеджер использует политики, определённые администратором, для выполнения действий по аудиту и контролю доступа к захваченному трафику. Хранимые соединения индексируются и сохраняются в менеджере для последующего просмотра. Менеджер также предоставляет веб-интерфейс для администратора. В системе может быть только один менеджер.

Коллекторы захватывают трафик для целей аудита и контроля доступа. Несколько режимов работы позволяют коллекторам имитировать различные сетевые устройства для прозрачности и гибкого размещения в разных сетевых топологиях. В установке SafeInspect есть один или несколько коллекторов.

Роль компонента SafeInspect определяется при первоначальной настройке: каждый экземпляр установки SafeInspect может быть либо менеджером, либо коллектором. Менеджер и коллектор могут быть установлены на одной виртуальной машине, но при необходимости коллектор можно установить отдельно в требуемом месте сети — тогда он будет считаться внешним по отношению к менеджеру.

Рисунок 15. Архитектура PAM-системы Solar SafeInspect

Для корректной работы решению не требуется администрирование хостовой ОС: все необходимые операции можно выполнять через пользовательский интерфейс SafeInspect.

Сценарии использования

SafeInspect выступает в качестве шлюза доступа. Находясь в сети между пользователем и целевыми ресурсами, SafeInspect воспроизводит сценарий атаки с посредником (Man-in-the-Middle): для пользователя PAM-система представляется целевым сервером, для сервера — пользователем. «Атаку» на трафик осуществляет коллектор, а разбор трафика, запись сессий, осуществление подключений и другие операции производит менеджер.

Для обеспечения более гибкого встраивания PAM-системы в инфраструктуру организации для коллекторов Solar SafeInspect предусмотрены три режима работы, в каждом из которых те эмулируют работу сетевых устройств.

- «Бастион» (прокси-сервер), режим с видимой авторизацией — соответствует седьмому уровню модели OSI.

Рисунок 16. Схема работы Solar SafeInspect в режиме «Бастион»

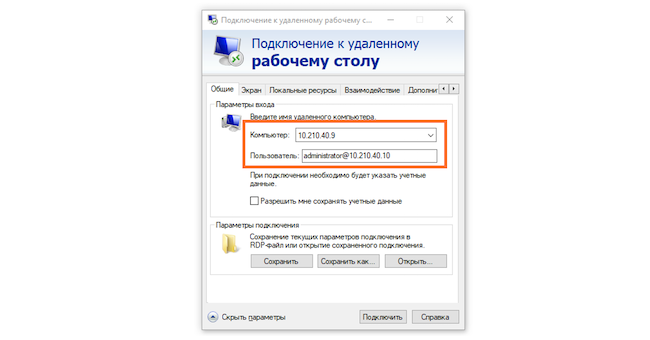

PAM-система устанавливается в стороне от сети, трафик принудительно переводится на шлюз доступа. Пользователи и серверы находятся в сети организации, подключение к запрашиваемому ресурсу происходит с помощью стандартных клиентов, но пользователям при этом необходимо использовать особый синтаксис, указывая при подключении два IP-адреса: и целевого хоста, и коллектора SafeInspect. В этом случае пользователи знают, что подключаются к системе через программу-посредник, поэтому такой режим работы PAM-системы считается непрозрачным.

Рисунок 17. Синтаксис подключения к целевому хосту через коллектор SafeInspect с помощью стандартного RDP-клиента

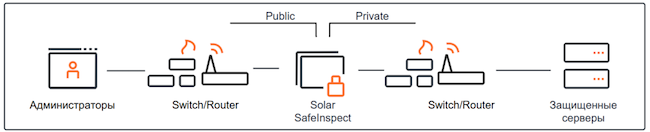

- «Маршрутизатор», прозрачный режим работы — соответствует третьему уровню модели OSI.

Рисунок 18. Схема работы Solar SafeInspect в режиме «Маршрутизатор»

PAM устанавливается в сети «в разрыв», но пользователи и защищаемые системы могут находиться в разных сетях. При подключении к серверам не нужно дополнительно вводить какие-либо данные; такой режим работы считается прозрачным, потому что пользователи не знают о наличии в сети PAM-системы.

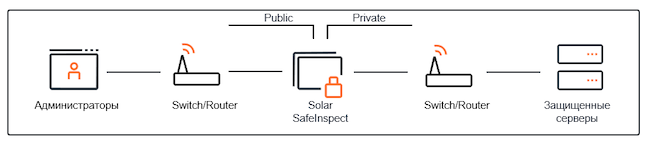

- «Сетевой мост», прозрачный режим работы — соответствует второму уровню модели OSI.

Рисунок 19. Схема работы Solar SafeInspect в режиме «Сетевой мост»

Здесь PAM-система тоже устанавливается «в разрыв», но пользователи и защищаемые серверы находятся в одной сети.

Отказоустойчивость и резервирование

Так же как и любой другой продукт для обеспечения информационной безопасности, PAM-система может быть дополнительной точкой отказа, при этом её выход из строя может привести к успешному воплощению атаки на организацию. В Solar SafeInspect предусмотрены механизмы отказоустойчивости и резервирования, которые обеспечивают работоспособность в критических ситуациях.

Режим работы при сбое

При использовании Solar SafeInspect в режимах «Сетевой мост» и «Маршрутизатор» предусмотрена настройка поведения при отказе: разрешать или запрещать подключения при сбое аудита.

Если у организации в приоритете непрерывность бизнес-процессов, целесообразно разрешать подключения пользователей к системам при отказе PAM: сессии пользователей не будут записываться, но рабочие процессы не нарушатся. Если предпочтение отдаётся контролируемому доступу, следует запретить подключение к целевым системам при выходе PAM-системы из строя: тогда пользователи не смогут подключаться к серверам и бесконтрольно выполнять какие-либо действия.

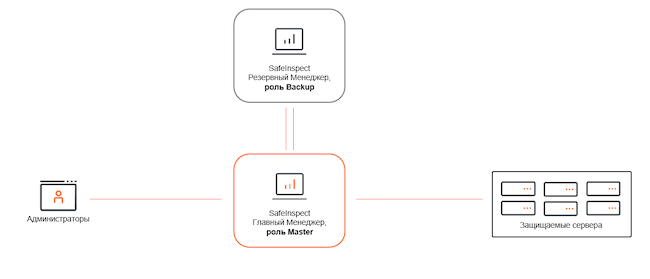

Резервирование менеджеров

Для повышения надёжности в системе SafeInspect реализована возможность резервирования компонентов типа «менеджер». Это подразумевает установку в сети двух и более менеджеров. Все они объединяются в кластер с общим IP-адресом. В пределах кластера один из менеджеров назначается главным (ему присваивается роль «Master»), остальные машины получают роль «Backup».

Рисунок 20. Штатное состояние системы, главный менеджер доступен

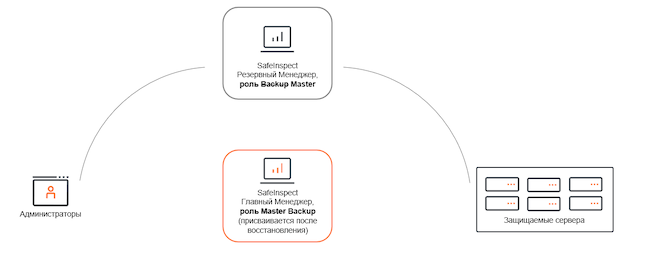

Резервные менеджеры работают в режиме «актив — пассив»: при недоступности мастер-менеджера любой из резервных может стать главным. Коллекторы будут направлять перехваченный трафик на новый главный менеджер, рабочие процессы не пострадают из-за выхода из строя одного из компонентов системы.

Рисунок 21. Нештатная ситуация: мастер-менеджер недоступен, его роль перенимает резервный

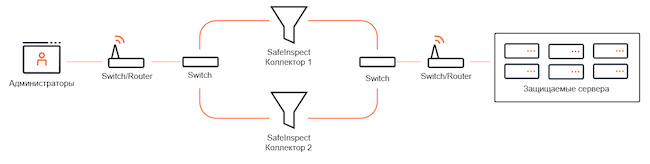

Кластеризация коллекторов

SafeInspect поддерживает возможность установки пары коллекторов в режиме «актив — актив» как кластера для обеспечения отказоустойчивости этого компонента системы.

Кластер коллекторов устанавливается за сетевым коммутатором. Каждый коллектор имеет собственный сетевой адрес и не видит «коллегу». С точки зрения менеджера они не составляют кластера с высокой степенью готовности, вместо этого они работают как два независимых коллектора.

Если один коллектор выходит из строя, то следующие устанавливаемые соединения направляются через другой. Соединения, которые были направлены через вышедший из строя коллектор, разрываются. Коммутаторы не требуют ручной перенастройки, так как могут автоматически обновлять новый маршрут по протоколу разрешения виртуальных адресов VARP.

Рисунок 22. Режим A/A отказоустойчивости кластера коллекторов

В рамках одной инсталляции можно сочетать разные варианты обеспечения отказоустойчивости для обоих типов компонентов системы: и резервирование менеджеров, и кластеризацию коллекторов.

Обзор интерфейса

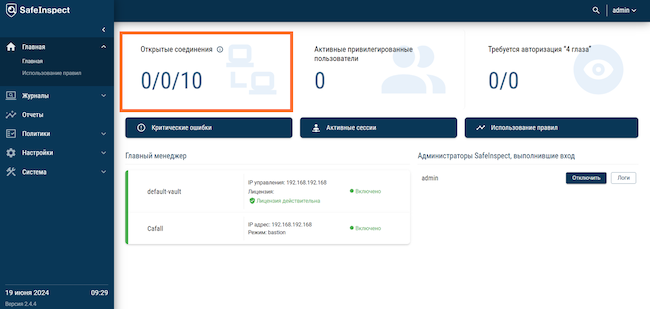

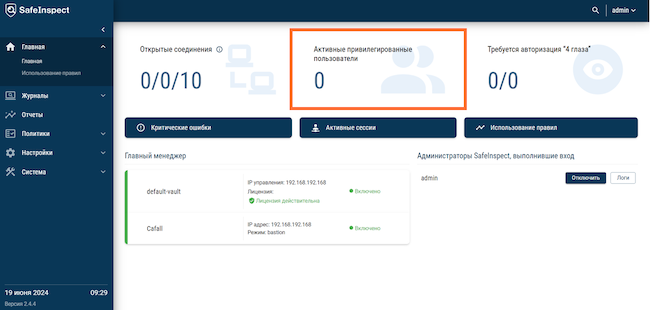

Главная страница Solar SafeInspect — это панель мониторинга (дашборд), отображающая ключевые показатели.

Параметр «Открытые соединения» сообщает о количестве активных сессий пользователей (первое число), количестве обработанных сеансов (второе число) и общем лимите подключений (третье число). При щелчке мышью можно перейти к списку активных сессий.

Рисунок 23. Главная страница PAM-системы Solar SafeInspect, дашборд

Параметр «Активные привилегированные пользователи» покажет, кто имеет открытые сессии и сколько именно сеансов открыто — эту информацию можно посмотреть по нажатию.

Рисунок 24. Главная страница PAM-системы Solar SafeInspect, дашборд

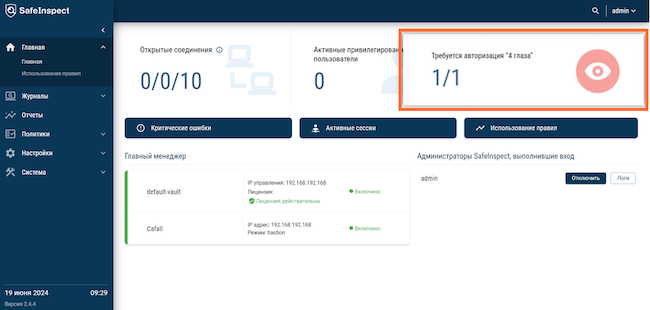

Индикатор «Требуется авторизация “4 глаза”» активизируется, когда пользователи выполняют подключения по правилам, для которых настроена дополнительная ручная авторизация администратором SafeInspect. Когда пользователь инициирует подключение, он не сможет начать работу с ресурсом до тех пор, пока администратор не перейдёт по мигающему красным индикатору и не одобрит подключение.

Рисунок 25. Главная страница PAM-системы Solar SafeInspect, дашборд

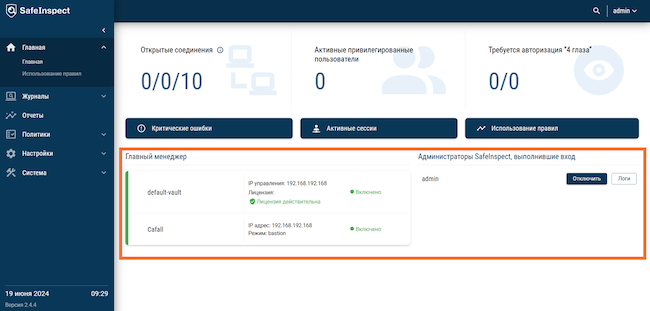

При нажатии на кнопку «Критические ошибки» откроется перечень системных событий с указанием даты и времени, типа события, учётной записи администратора PAM-системы, с кем оно связано, и описанием.

Кнопка «Использование правил» поможет узнать, на протяжении какого времени идёт подключение к ресурсам по тем или иным правилам.

Кроме того, на главной странице приводятся сведения о состоянии менеджера и коллекторов, а также отображаются учётные записи администраторов, которые выполнили вход в систему. При необходимости можно прервать сессию администратора кнопкой «Отключить».

Рисунок 26. Главная страница PAM-системы Solar SafeInspect, дашборд

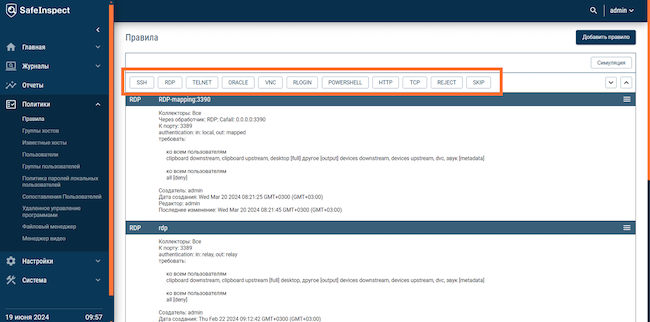

Настройка правил подключения

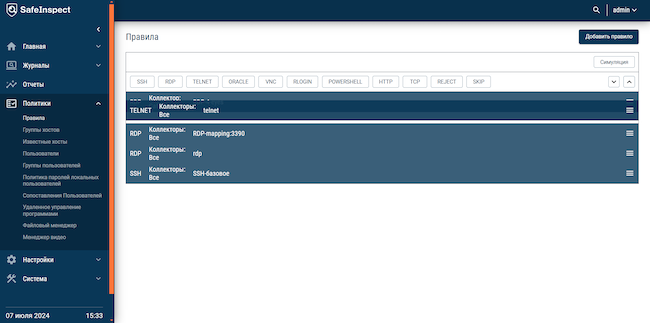

Правила подключения находятся в разделе «Политики» → «Правила». Для удобства работы пользователей предусмотрена фильтрация правил по поддерживаемым протоколам администрирования, при этом можно выбрать несколько протоколов.

Рисунок 27. Список правил для подключения привилегированных пользователей

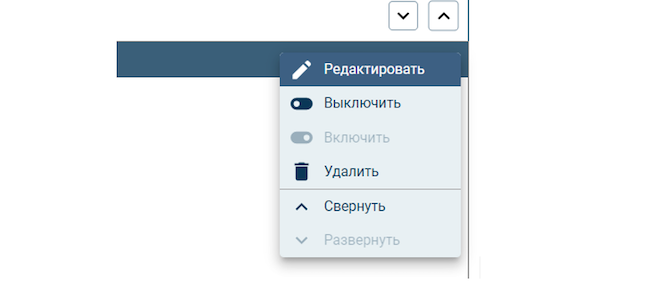

Правила исполняются сверху вниз в том порядке, в котором они расположены в списке. Приоритетность меняется путём перетаскивания. Правила можно активировать и деактивировать, используя контекстное меню в правой части строки с названием.

Рисунок 28. Контекстное меню настройки правила

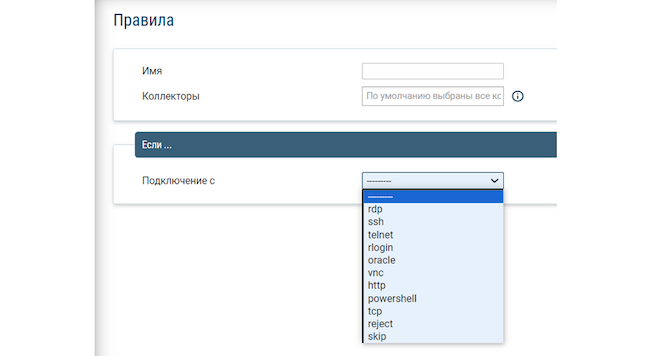

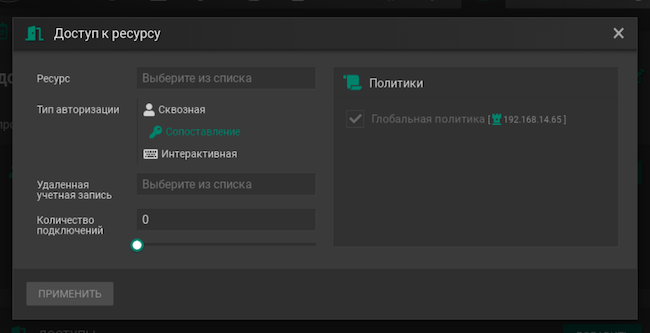

Настройка правила состоит из трёх этапов. На первом необходимо задать название и выбрать протокол администрирования из выпадающего списка.

Рисунок 29. Первый этап создания правила

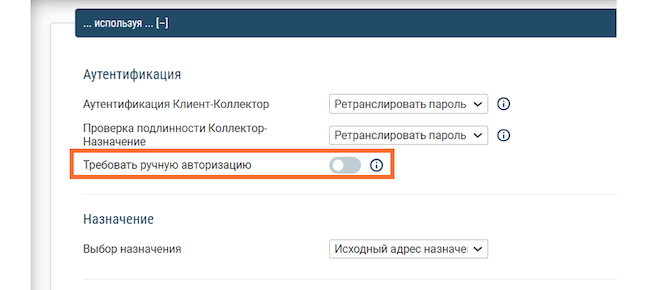

На втором этапе настраиваются алгоритм аутентификации пользователей и другие параметры подключения. Если необходимо настроить ручную авторизацию, то понадобится активировать соответствующий ползунок и задать текст уведомления, которое увидит пользователь.

Рисунок 30. Второй этап создания правила: выбор метода аутентификации

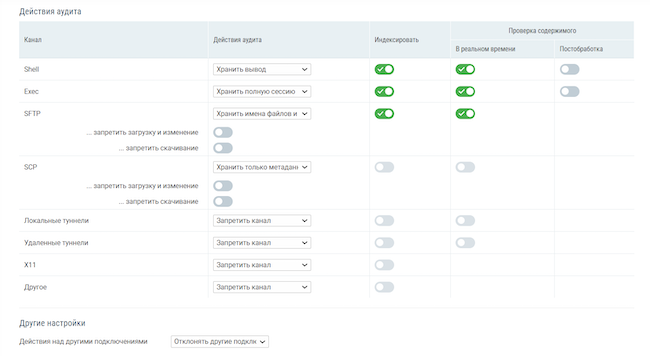

На третьем этапе задаются параметры действий аудита — какие данные будут захватываться при записи сессии.

Рисунок 31. Третий этап создания правила: настройка параметров действий аудита

После создания правило отобразится в списке на последнем месте. Напомним, что правила исполняются сверху вниз, поэтому может потребоваться переместить его выше, как показано на рисунке.

Рисунок 32. Изменение иерархии правил доступа

Просмотр активной сессии пользователя

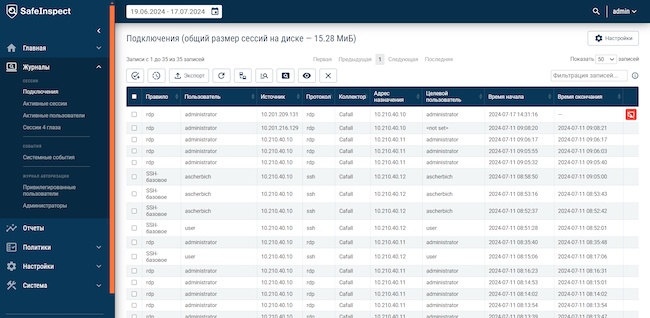

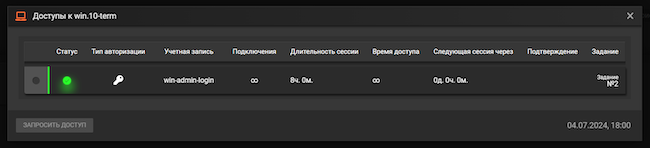

Активные и завершённые рабочие сессии привилегированных пользователей находятся в разделе «Журналы» → «Подключения». Сеансы отображаются в таблице, из которой можно узнать некоторые детали подключений: какой пользователь действует и какую учётную запись он использует в целевой системе, к какому ресурсу он подключается, по какому правилу и протоколу.

Рисунок 33. Список сессий привилегированных пользователей, записанных PAM-системой Solar SafeInspect

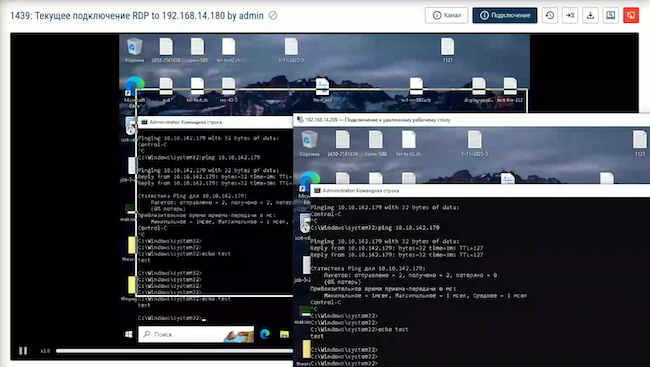

В окне активной сессии можно увидеть воспроизведение действий привилегированного пользователя. Также можно получить дополнительные сведения о подключении, открывая соответствующие разделы окна:

- «Канал» — какие данные передаются в сессии;

- «Подключение» — исходные хосты, дата, время и продолжительность соединения, задействованный коллектор, правило, по которому осуществляется подключение, метод аутентификации;

- «Записи журнала» — информация о действиях в инспектируемых подключениях;

- «Полные данные» — скачивание подробных сведений о подключении;

- «Экспорт» — подготовка файла записи сессии для скачивания (в текстовом представлении или видеоформате);

- «Индексировать подключения» — запуск индексации сессии в ручном режиме;

- «Завершить связь» — принудительный разрыв соединения.

Рисунок 34. Окно активной сессии и воспроизведение в режиме реального времени в интерфейсе Solar SafeInspect

Аналогичным образом будет выглядеть просмотр записи уже завершённой сессии пользователя.

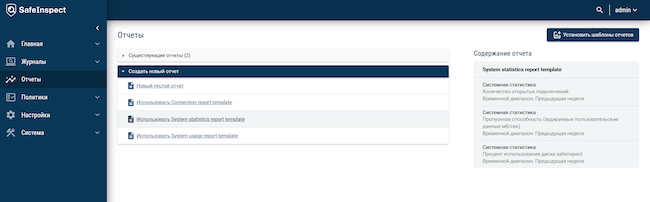

Отчёты

В системе предусмотрены готовые шаблоны отчётов, которые можно редактировать при необходимости: отчёт по подключениям, по системной статистике и по использованию системы. Предварительное содержание шаблонов отчётов можно посмотреть при наведении на шаблон в окошке «Содержание отчёта».

Рисунок 35. Предустановленные шаблоны отчётов

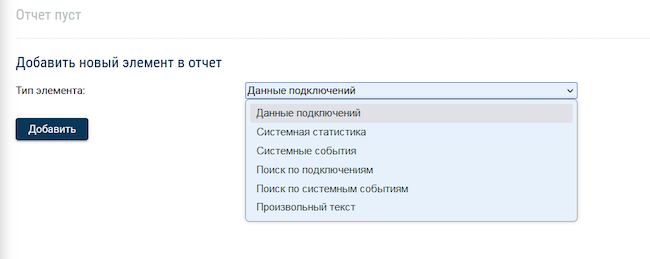

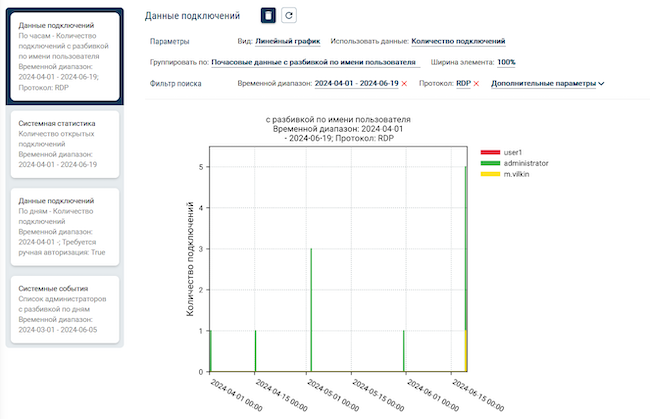

Создание нового пустого отчёта начинается с выбора типа элемента для первого блока. На следующем шаге можно будет добавить все элементы из списка с помощью конструктора.

Рисунок 36. Добавление типа элемента отчёта для сбора статистики по заданному критерию

Более детальные настройки помогут сформировать графики и подборки данных по требуемым критериям.

Рисунок 37. Отображение блока отчёта в конструкторе

Помимо собираемых данных можно настроить расписание отправки отчёта на регулярной основе определённым пользователям, а также формат — в теле письма, в виде вложенного DOC- или PDF-файла.

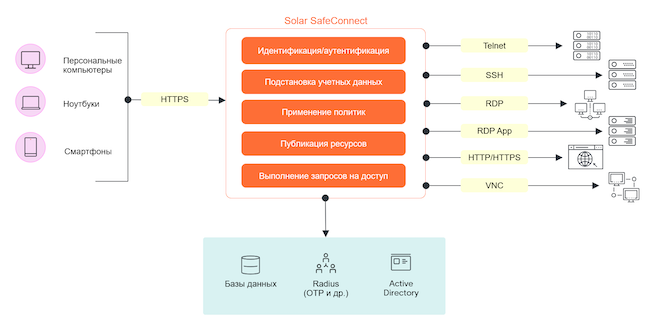

Портал для подключения пользователей Solar SafeConnect

Solar SafeInspect предусматривает веб-интерфейс только для администраторов самой PAM-системы. В зависимости от режима её работы пользователи подключаются к информационным системам либо напрямую, либо через стандартные клиенты. Но в некоторых организациях такой способ может быть не совсем удобен пользователям — например, если предполагается подключение к большому количеству ресурсов: тогда в стандартном RDP-клиенте нужно долго искать в выпадающем списке требуемый хост. Иногда нужно обеспечивать удалённое подключение не только для привилегированных пользователей, но и для рядовых, которым стандартные клиенты непривычны и неудобны. Поэтому был разработан Solar SafeConnect: интерфейc для взаимодействия с PAM-системой и организации комфортного удалённого доступа к целевым системам.

Solar SafeConnect — это портал для публикации ресурсов с функцией единого входа. Он может использоваться полностью самостоятельно, если необходимо обеспечить безопасный доступ к ресурсам, поскольку умеет сопоставлять пользовательские учётные записи с УЗ в целевых системах и подставлять учётные данные. Но максимум возможностей как для пользователей, так и для офицеров ИБ даёт связка Solar SafeInspect и SafeConnect. При интеграции продукты обогащают функциональность друг друга.

Запись и мониторинг веб-трафика в режиме реального времени

PAM-система Solar SafeInspect может захватывать HTTP- / HTTPS-трафик, но не конвертирует его в видеопоток: запись сессии выполняется только в текстовом виде. Интеграция с Solar SafeConnect позволяет решить эту задачу: связка двух решений даёт возможность конвертировать запись сессий HTTP / HTTPS в видеоформат и просматривать в интерфейсе SafeInspect веб-сессии в режиме реального времени.

Тикет-система для запроса и выдачи заданий на доступ

Концепция своевременного (just-in-time) предоставления полномочий предполагает, что у пользователя, в том числе и привилегированного, нет постоянного доступа к целевым системам: тот выдаётся на определённое время конкретному пользователю с учётом поставленных целей. Реализовать такую выдачу прав с помощью стандартных систем, например Service Desk, возможно, но несколько трудозатратно.

Связка Solar SafeInspect и Solar SafeConnect помогает решить эту задачу. SafeConnect становится тикет-системой для привилегированных пользователей и администраторов PAM. Администратор может выдавать доступ на время и дополнительные права в рамках существующей заявки, а также отвечать в чате на вопросы — вся коммуникация по рабочей сессии ведётся в одной системе и сохраняется в базе.

Работа «в четыре руки»

Привилегированным пользователям время от времени требуется помощь администратора: необходимо ввести пароль от его учётной записи или выполнить какое-то действие. Иными словами, для выполнения некоторых операций было бы удобно подключить к открытой рабочей сессии пользователя с правами администратора на целевом ресурсе. SafeConnect добавляет такую возможность.

Пользователи, которые подключаются к защищаемым системам через PAM Solar SafeInspect, могут запросить помощь у администратора в чате, который создаётся при открытии заявки на доступ в SafeConnect. Получив запрос, администратор может подключиться напрямую к активной сессии и выполнить необходимые действия, не перехватывая управления и не прерывая сессии. Все действия будут зафиксированы PAM-системой.

Похожей функциональностью обладают решения для организации удалённого доступа к рабочему столу, но они не нацелены на фиксацию действий пользователей в сессии, поэтому преимущество остаётся на стороне PAM-платформ.

Функциональные возможности

Портал SafeConnect позволяет выборочно разрешать или полностью запрещать доступ по умолчанию. Во втором случае подключение возможно только в рамках соответствующего задания.

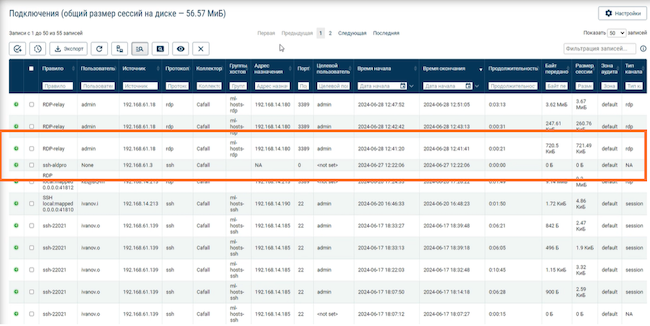

Гибкая настройка заданий на доступ позволяет определять, к какой учётной записи будет выполнено подключение, количество возможных подключений, продолжительность сессии, время, в которое можно подключаться.

Предусмотрено также предоставление доступа однократно и по расписанию. Есть возможность определения количества подключений и других параметров соединений.

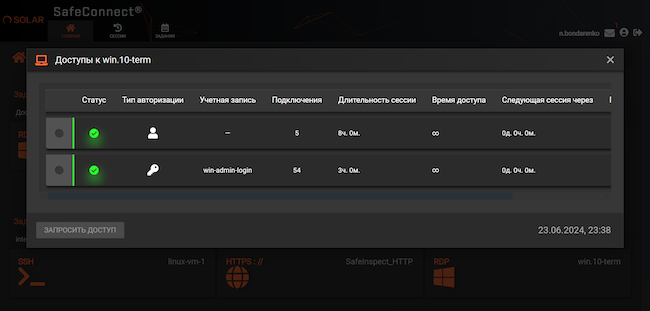

Рисунок 38. Параметры подключения пользователя к целевому ресурсу

Поддерживаются несколько механизмов аутентификации пользователей: с помощью серверов LDAP / LDAPS, по методу сквозной авторизации Kerberos, а также посредством сторонних решений для многофакторной аутентификации, поддерживающих интеграцию с серверами RADIUS.

Пользователи однократно авторизовываются на портале SafeConnect и подключаются к целевым ресурсам без необходимости вводить учётные данные. Как и SafeInspect, Solar SafeConnect может осуществлять доступ к конечным ресурсам посредством других учётных данных с автоматической подстановкой, самостоятельно пробрасывая сведения для подключения после аутентификации пользователя. Таким образом минимизируется вероятность утечки учётных данных в критически важных системах.

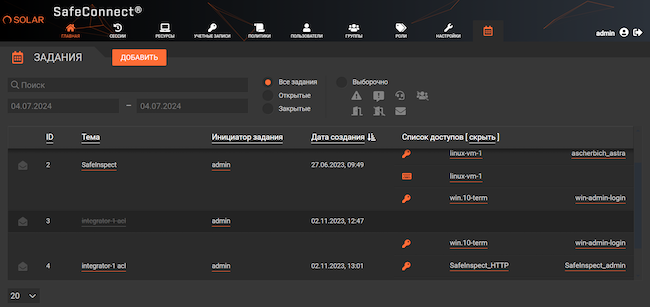

Всё общение между администраторами портала и пользователями реализовывается через тикетную систему SafeConnect. Каждый пользователь может создать запрос на доступ к ресурсу как для себя, так и для своей группы или для другого пользователя. Администраторы, предоставляя доступ к ресурсу, также создают задание (тикет) для пользователя или группы, в котором кратко описывают, для чего нужен этот доступ.

Далее к этому заданию добавляются необходимые ресурсы, аккаунты, с помощью которых пользователи будут осуществлять доступ, и политики, регламентирующие то, когда и каким образом этот доступ должен осуществляться. При необходимости задание утверждается (согласовывается) другими администраторами. Созданный доступ автоматически появляется на странице портала пользователя.

Рисунок 39. Список заданий на доступ в интерфейсе администратора SafeConnect

В любой момент (особенно при групповом доступе) администраторы знают, каким образом и в какое время каждый пользователь получал доступ к ресурсам. При этом пользователь может в рамках работ согласовать любые параметры соединения, запросить дополнительные доступы себе или группе.

Рисунок 40. События в рабочей сессии пользователя, зафиксированные в истории тикета

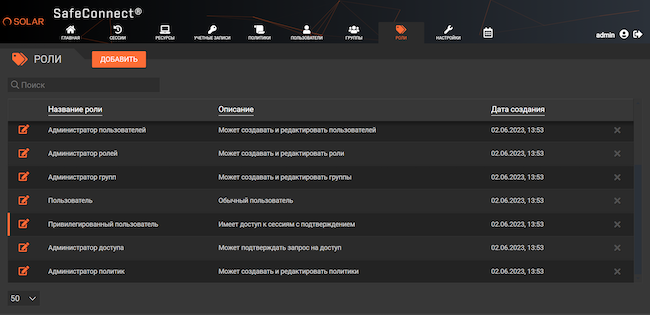

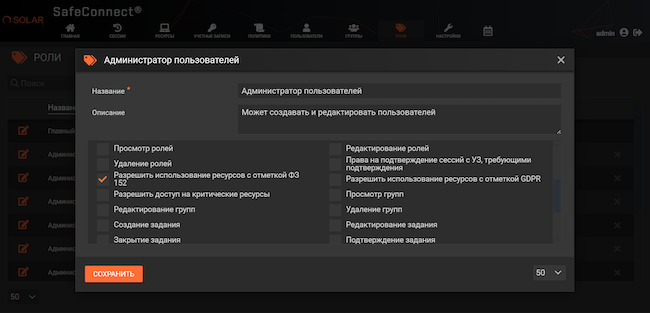

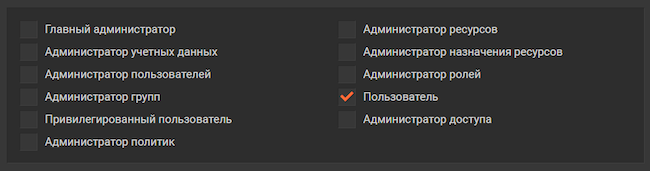

Настраивать гранулированный доступ привилегированных или дистанционных пользователей в Solar SafeConnect помогают роли и их настройки. В системе предусмотрены роли администраторов разных уровней, а также две пользовательские.

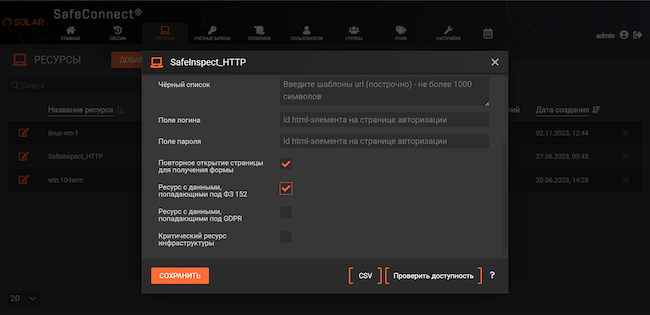

Рисунок 41. Пользовательские роли в SafeConnect

Для каждой роли возможна дополнительная настройка разрешённых действий, в том числе в отношении некоторых категорий ресурсов — например, таких, где хранятся персональные данные. Чтобы эта функция работала корректно, необходимо дополнительно отметить ресурсы, к которым применимо такое требование. После активации настроек доступ к подпадающим под требования 152-ФЗ ресурсам будет только у тех пользователей, которым присвоена роль с разрешённым доступом.

Рисунок 42. Настройка роли привилегированного пользователя (категорирование по уровню доступа)

Рисунок 43. Настройка ресурса (категорирование по уровню доступа)

Рисунок 44. Архитектура Solar SafeConnect

Обзор интерфейса

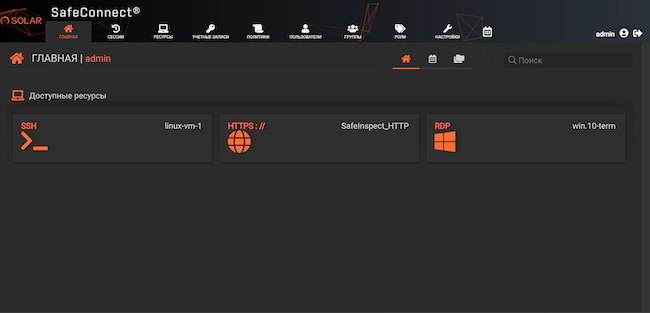

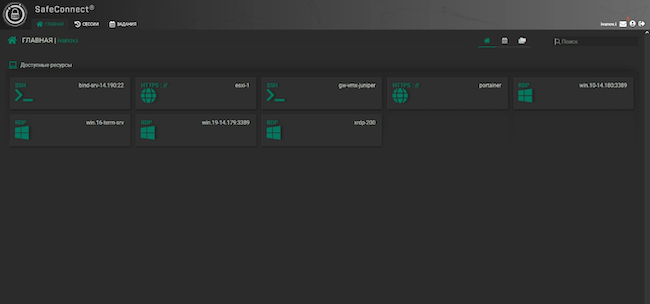

Представление интерфейса SafeConnect зависит от роли: администратор или пользователь.

Рисунок 45. Доступные роли пользователей в системе Solar SafeConnect

Пользователи с административными ролями увидят в интерфейсе больше вкладок, помимо главной страницы: список активных сессий, перечень ресурсов, список учётных записей пользователей в целевых системах, настройку политик, список локальных пользователей, группы пользователей, роли в системе, настройки и задания на доступ.

Рисунок 46. Главная страница Solar SafeConnect при входе в систему с учётной записью «Главный администратор»

Рядовым пользователям будет доступно меньше пунктов меню: открытые сессии и задания на доступ.

Рисунок 47. Главная страница Solar SafeConnect при входе в систему с учётной записью «Пользователь»

На главной странице портала в виде вкладок отображаются доступные для подключения ресурсы. По нажатию на вкладку можно увидеть параметры подключения: к какой учётной записи будет предоставлен доступ, количество возможных подключений, ограничение продолжительности сессии, время доступа, ссылка на задание (тикет).

Наличие активных вкладок на главной странице свидетельствует о том, что пользователю разрешено подключение без дополнительного запроса. При необходимости можно полностью исключить возможность инициации сессии по умолчанию — тогда на главной странице не будут отображаться вкладки с опубликованными ресурсами, а доступ к ресурсу будет выдан строго на основании задания.

Рисунок 48. Параметры подключения к опубликованному ресурсу

При интеграции двух решений — Solar SafeInspect и Solar SafeConnect — и синхронизации обработчиков правил в PAM-системе появляются автоматически созданные правила для сессий тех пользователей, которые подключаются к целевым ресурсам через SafeConnect.

Рисунок 49. Правила подключения пользователей, автоматически добавленные в SafeInspect при синхронизации обработчиков правил

Рисунок 50. Политики, использующие SafeInspect, при добавлении задания

Выводы

Система класса PAM решает специфические задачи по контролю действий привилегированных пользователей и обеспечивает защиту от компрометации учётных записей с расширенными правами в критически важных системах. PAM-системы могут работать изолированно, но меняющийся ландшафт киберугроз и усложнение сценариев кибератак, рост масштабов защищаемых периметров и ИТ-инфраструктур требуют совместного использования нескольких СЗИ для эффективной защиты.

ГК «Солар» предлагает комплексный подход к проектированию и внедрению различных систем: DLP, PAM, IdM, DAG, NGFW, WAF. Взаимная интеграция решений различных классов позволяет обеспечить всестороннюю защиту сети, информационных систем, каналов передачи и мест хранения данных, эффективное управление правами доступа сотрудников с учётом потребностей и специфики заказчика.

Достоинства:

- Снижение рисков компрометации учётных записей привилегированных пользователей.

- Контроль действий и надёжная фиксация событий в рабочих сессиях пользователей с расширенными правами.

- Работает без агентов.

- Несколько режимов работы («Бастион», «Маршрутизатор», «Сетевой мост») позволяют более гибко встраивать PAM-систему в инфраструктуру организации.

- Контроль буфера обмена и подканалов протоколов администрирования на уровне правила подключения к хосту, а не самого защищаемого хоста.

Недостатки:

- Организационная структура некоторых заказчиков предполагает установку отдельных инсталляций PAM-системы, работающих автономно. При таком способе использования PAM-системы предпочтительным является управление (администрирование) всех экземпляров из единой точки. Подобная функциональность для решения Solar SafeInspect сейчас недоступна (находится в разработке и будет реализована в следующих выпусках).

- Не предусмотрен интерфейс для привилегированных пользователей, в рамках которого те могли бы взаимодействовать с администраторами ИБ для запроса дополнительных полномочий. Недостающие функции реализовываются с помощью Solar SafeConnect.