Сертификат AM Test Lab

Номер сертификата: 146

Дата выдачи: 17.02.2015

Срок действия: 17.02.2020

2. Целевая аудитория и бизнес-цели

Введение

Количество веб-приложений растет в геометрической прогрессии, как и развитие интернет-технологий. Это является главной причиной того факта, что атаки на веб-приложения – главный вектор вторжений в последнее время. Существует множество разных подходов к обеспечению безопасности веб-приложений. В первую очередь, применяется защищенная разработка – проработка вопросов безопасности осуществляется во всем цикле создания приложения: от проектирования архитектуры, до использования сканеров исходных кодов перед внедрением. Но данный подход используется далеко не всегда, и многие заказчики веб-приложений не могут проверить, насколько их ресурсы безопасны.

Существуют продукты для анализа уязвимостей в уже работающих веб-приложениях, но эти сканеры работают только по четко заданным алгоритмом и обычно не учитывают специфику веб-приложений конкретного заказчика, поэтому находят далеко не все ошибки, допущенные при разработке.

Продукт Web Application Firewall от компании Trustwave является представителем третьего класса защитных механизмов – наложенных средств защиты для веб-сайтов и веб-приложений. Trustwave Web Application Firewall сочетает в себе функции мониторинга доступности и нагрузки с функциями обнаружения и предотвращения атак на веб-приложения используя сигнатурные и эвристические методы. Данное средство обладает широкой функциональностью, которая позволяет взять защиту и доступность веб-сайтов и веб-приложений под полный контроль.

Целевая аудитория и бизнес-цели

Trustwave Web Application Firewall предназначен для организаций, эксплуатирующих веб-приложения, при этом не имеет значения их тип - Trustwave Web Application Firewall одинаково хорошо обеспечивает защиту как готовых решений на базе публичных систем управления сайтами, так и специализированных веб-приложений, разработанных на заказ. Trustwave Web Application Firewall требует размещения в серверной стойке или в виртуальной инфраструктуре и не подойдет для небольших организаций, использующих виртуальный выделенный сервер или публичные облачные инфраструктуры, не предлагающие защиту с помощь Trustwave Web Application Firewall как дополнительную услугу.

Если рассматривать сферы деятельности, то Trustwave Web Application Firewall рекомендуется для всех областей, связанных с интернет-технологиями или предлагающими услуги в Интернет – банковская и финансовая сфера, страхование, розничные и оптовые продажи, государственные и муниципальные услуги, телекоммуникационный сектор, игровые услуги и многие другие.

Trustwave Web Application Firewall позволяет достичь следующих бизнес-целей:

- Снижение репутационных рисков – многие компании, сталкивающиеся с взломом собственных веб-приложений теряют доверие клиентов и заказчиков после публичного освещения фактов взлома. Ситуация также усугубляется при утечке персональных данных клиентов.

- Сохранение непрерывности бизнеса – Trustwave Web Application Firewall защищает от некоторых типов атак, направленных на отказ в обслуживании, реализуя которые злоумышленники блокируют доступ к веб-приложениям для обычных клиентов, тем самым снижая операционные доходы и количество новых клиентов. Кроме того, Trustwave Web Application Firewall обладает функциями мониторинга загруженности веб-приложений и с помощью специальных отчетов можно обнаружить слабые места в веб-инфраструктуре и вовремя нарастить необходимые аппаратные мощности или оптимизировать нагрузку для непрерывного обслуживания заказчиков.

- Снижение рисков, связанных с нарушением конфиденциальности данных – атаки на веб-приложения могут привести к утечке базы заказчиков, конфиденциальной информации и других критически важных данных. Кроме того, в ходе атаки на веб-приложения могут быть скомпрометированы данные для доступа в другие информационные системы – базы данных, бухгалтерские приложения и так далее. Trustwave Web Application Firewall предназначен для предотвращения атак на веб-приложения и снижения рисков, связанных с таким атаками.

- Контроль недобросовестных разработчиков веб-приложений – с помощью Trustwave Web Application Firewall можно выявить слабые места в разработанных на заказ веб-приложениях и предъявить претензии исполнителям для доработки и улучшения веб-приложений. Trustwave Web Application Firewall помогает выявить два основных класса проблем – с безопасностью и с производительностью. Уязвимости, на которые производятся атаки, блокируемые с помощью Trustwave Web Application Firewall рекомендуется исправлять, чтобы предотвратить возможность злоумышленников перестроить вектор атак и попытаться обойти наложенную защиту. Измерение производительности – дополнительная функция Trustwave Web Application Firewall с помощью которой можно выявить наиболее медленно работающие веб-скрипты, требующие оптимизации со стороны разработчиков.

- Выполнение требований стандартов – в состав Trustwave Web Application Firewall входят предустановленные политики для выполнения различных требований регуляторов, например, PCI DSS. Использование данного продукта упрощает и ускоряет процедуры прохождения аттестаций и аудиторских проверок.

Функциональные возможности

Trustwave Web Application Firewall выпускается в двух вариациях – в виде аппаратных решений форм-фактора 1U, предлагается четыре модели разной мощности, и в виде виртуального решения (virtual appliance), также в четырех вариантах исполнения. Виртуальные решения предлагаются только для одной системы виртуализации – VMware vSphere.

Рисунок 1. Внешний вид аппаратного решения Trustwave Web Application Firewall

Основные функциональные возможности Trustwave Web Application Firewall:

- Статический анализ веб-трафика – в Trustwave Web Application Firewal содержится большая база правил для определения веб-атак. Для каждого веб-приложения могут быть настроены определенные категории детектируемых веб-атак. Обновление сигнатурной базы осуществляется с серверов Trustwave в автоматическом режиме, компания Trustwave сотрудничает с мировыми экспертами и сообществами, в том числе с OWASP (Open Web Application Security Project). Кроме того, Trustwave Web Application Firewall поддерживает создание администратором специализированных правил для нестандартных веб-приложений.

- Эвристический анализ веб-трафика - Trustwave Web Application Firewal позволяет использовать не только статические шаблоны обнаружения атак, но и проводить динамический анализ, строить модель «нормального» трафика веб-приложений и в дальнейшем выделять подозрительную активность.

- Различная реакция на веб-атаки – Trustwave Web Application Firewall позволяет настроить различную реакцию на обнаруженные атаки. Поддерживается простое прекращение соединение, выдача команды для сторонних межсетевых экранов для создания блокирующих правил, перенаправление пользователя на любую страницу, а также комбинация из этих способов. Кроме того, Trustwave Web Application Firewall позволяет выполнить принудительный сброс пользовательской сессии, например, обнулить авторизацию пользователя в личном кабинете веб-приложения.

- Контроль HTTPS-трафика - контролируется как обычный HTTP-трафик, так и зашифрованный HTTPS-трафик. При этом Trustwave Web Application Firewall использует легитимный SSL-сертификат веб-сервера и браузеры пользователей не диагностируют проблем с подписью трафика и сертификатами сервера.

- Двусторонний контроль трафика - Trustwave Web Application Firewall контролирует не только входящие запросы и передаваемые пользователем данные для веб-приложения, но и ответную реакцию – генерируемые веб-страницы. В случае, если атака не была обнаружена при запросе от пользователя, но в возвращаемом ответе содержаться подозрительные данные, например, данные конфигурационных файлов, фрагменты базы данных, номера кредитных карт, Trustwave Web Application Firewall заблокирует этот трафик.

- Виртуальное исправление веб-приложений – при обнаружении определенных незащищенных частей веб-приложений Trustwave Web Application Firewall позволяет создать правила для временного закрытия уязвимостей до внедрения исправлений непосредственно в код веб-приложений.

- Мониторинг обращений - Trustwave Web Application Firewall собирает и отображает статистику по запросам к различных адресам веб-сайтов, а также ведет статистику времени отклика и отказах веб-приложений.

- Поддержка больших инфраструктур - Trustwave Web Application Firewall обладает широким модельным рядом и поддерживает высоконагруженные веб-приложения с пропускной способностью сети до 10 Гбит/сек.

- Возможность ограничения доступ по странам - для каждого веб-сайта возможно запретить доступ по географическим странам, при этом база соответствия IP-адресов странам регулярно обновляется с серверов Trustwave.

Trustwave Web Application Firewall поддерживает три режима работы: прозрачное перенаправление трафика (transparent bridge), проксирование трафика (reverse proxy) и параллельная работа (out-of-line).

В режиме прозрачного перенаправления весь трафик проходит между адаптерами Trustwave Web Application Firewall, работающими в режиме «сетевого моста», при этом манипуляции с IP-адресами и TCP-пакетами не производится, но сохраняется возможность отбрасывания трафика, содержащего распознанные атаки и подделка ответов для перенаправления пользователя на страницу-заглушку.

В режиме проксирования трафик между браузером пользователя и веб-сервером напрямую не проходит, Trustwave Web Application Firewall для каждого входящего запроса создает новые TCP-пакеты для веб-сервера, а ответ веб-сервера возвращает пользователю. В этом режиме обеспечивается максимальная защита, но требуется специальная доработка на стороне веб-сервера, так как все пользователи определяются с одним и тем же IP-адресом.

В режиме параллельной работы, на Trustwave Web Application Firewall направляется копия всего трафика веб-сервера, это реализуется с помощью неразборчивого-режима виртуального сетевого интерфейса (promiscuous mode) или с помощью зеркалирующего порта сетевого оборудования (mirror port, SPAN port). Реакция на обнаруженные нарушения в данном режиме работы осуществляется следующими методами:

- Сброс TCP-сессий отправкой RST-пакетов;

- Агентами на сервере (устанавливается опционально именно для этих целей);

- Сброса аутентификации пользователя на уровне приложения;

- Отправкой команд на сторонние устройства (Cisco/Juniper).

Системные требования

Минимальные требования к физическому серверу, на котором размещается виртуальное решение:

- Гипервизор - VMware ESXi v4.0/4.1/5.0/5.1;

- Процессор - Dual Core с поддержкой Intel VT-x или AMD-V;

- Количество ядер процессора - 4;

- Оперативная память - 4 Гб;

- Жесткий диск - 250 Гб.

Рекомендуемые требования для максимального решения:

- Количество ядер процессора - 16;

- Оперативная память - 12 Гб.

Специальные модули для улучшения интеграции с веб-серверами поддерживаются для следующих продуктов:

- Apache 2.2.x, 2.4.x (32 и 64-разрядные версии) – RPM-пакеты для операционных систем RedHat, CentOS и производных;

- ISS 6.0, 7.x, 8.0 (32 и 64-разрядные версии) – для операционных систем семейства Windows.

Описание стенда

Стенд собирался с минимальным виртуальным решением - Trustwave Web Application Firewall VX15i. Использовался режим проксирования в минимальной схеме, в соответствии с документацией на продукт. На клиентском компьютере, кроме веб-браузера, использовалась программа управления Trustwave WebDefend Console. В качестве веб-сервера выступала виртуальная машина с операционной системой Debian и Apache 2.2.22 с модулем PHP.

Рисунок 2. Схема работы Trustwave Web Application Firewall в режиме проксирования

Установка продукта

Программная часть установки физического и виртуального решения между собой не отличаются. В локальной консоли продукта необходимо осуществить вход с данными по-умолчанию, указанными в документации и произвести сброс к заводским настройкам и начальную настройку. С помощью интерактивного мастера производится выбор режима работы, задаются контролируемые и управляющие сетевые интерфейсы и их IP-адресация, при необходимости, настраиваются параметры работы с VLAN и другие настройки. Поддерживается как работа с IPv4, так и с IPv6.

Рисунок 3. Начальная настройка Trustwave Web Application Firewall

Решение Trustwave Web Application Firewall выполнено на базе операционной системы GNU/Linux, однако прямой доступ к командному интерпретатору администратору не предоставляется, вместо этого все настройки делаются в интерактивном меню с различными разделами и подразделами.

Важный момент, не указанный в документации по быстрому старту, – указание DNS-серверов. Без данной настройки будет невозможно провести активацию лицензионного ключа, производимую через Интернет.

Рисунок 4. Настройка DNS-сервера в Trustwave Web Application Firewall

После завершения базовой настройки, на рабочем месте администратора необходимо установить программу Trustwave WebDefend Console. Данное приложение работает только под операционной системой Windows. После запуска Trustwave WebDefend Console необходимо указать предустановленные данные для входа, указать IP-адрес и осуществить подключение.

Рисунок 5. Подключение к Trustwave Web Application Firewall из консоли Trustwave WebDefend Console

При первом входе консоль предложит изменить предустановленный пароль на новый и сгенерировать закрытый криптографический ключ для защиты административной сессии.

Рисунок 6. Первое подключение к Trustwave Web Application Firewall

Затем будет предложено загрузить лицензионный файл, указать ключ активации лицензии и закрытый ключ для подключения к серверу лицензирования. Эти данные предоставляются при покупке Trustwave Web Application Firewall или при запросе демонстрационной версии. На данном этапе для Trustwave Web Application Firewall необходим доступ к Интернет и настроенный DNS-сервер. При необходимости, поддерживается доступ через прокси-сервер.

При первом входе сразу же будет предложено добавить новый сенсор – защищаемый веб-сервер.

Рисунок 7. Добавление сенсора – защищаемого веб-сервера в Trustwave Web Application Firewall

Указывается имя сенсора, которое используется только в Trustwave Web Application Firewall, после этого открывается окно с добавлением сайта в сенсор. На одном сенсоре может быть несколько веб-сайтов.

Для веб-сайта указывается множество параметров, на закладке «General» вводятся общие данные – доменное имя (ввод доменов на русском языке не поддерживается, необходимо использовать пуникод), версия веб-сервера, кодировка по-умолчанию и политику для сайта (site policy), по которым будут определяться атаки.

Рисунок 8. Общие настройки добавляемого веб-сайта в Trustwave Web Application Firewall

Политику, представляющую собой группу правил и применяемых по ним действий, можно добавить из этого интерфейса на основе шаблонов и в дальнейшем провести тонкую настройку в отдельном окне приложения. Среди шаблонов следует отметить наличие готовых шаблонов для удовлетворения требованиям PCI DSS и специализированных шаблонов для веб-приложений SharePoint.

Рисунок 9. Выбор шаблона политик в Trustwave Web Application Firewall

Во втором разделе осуществляется настройка сетевых параметров – задается адрес веб-сервера, тип протокола (HTTP или HTTPS), TCP-порт, внешний IP-адрес Trustwave Web Application Firewall (для режима проксирования), сетевой адаптер Trustwave Web Application Firewall и SSL-сертификат для HTTPS.

Рисунок 10. Настройка сетевых параметров сайта в Trustwave Web Application Firewall

В других разделах настройки веб-сайта можно задавать различные дополнительные параметры, настраивать связь с внутренней авторизацией веб-приложения, выбирать параметры оповещений (поддерживается SNMP, электронная почта и запись в системный журнал syslog), тип доступных режимов предотвращения вторжений (разрыв соединения, сброс авторизации, передача команды внешним экранам и т.д.), настройки сокрытия информации о структуре веб-сайта и параметрах, задание собственной страницы блокировки, ограничение по доступу из разных стран мира и многое другое.

После завершения настройки веб-сайта, консоль переключается в полноценный режим работы и базовое конфигурирование может считаться выполненным.

Работа продукта

Для проверки работы продукта на демонстрационном веб-сервере был развернут веб-сайт, на котором размещен простой PHP-скрипт, эмулирующий вывод SQL-запроса без фильтрации входящих данных. Эксплуатация SQL-инъекции осуществлялась с помощью запроса веб-адреса скрипта с добавлением внедряемых данных в стандартный параметр: /test.php?id=3%27%20OR%201=1. Злоумышленник ожидает, что веб-приложения, не фильтрующее параметр ID, передаст его вместе с внедренными данными SQL-серверу и команда выполнится.

Рисунок 11. Результат работы тестового скрипта

Посмотрим, справится ли Trustwave Web Application Firewall с детектированием данного типа атаки без специальных настроек под специфику веб-приложения, но для начала познакомимся с общим интерфейсом.

Рисунок 12. Общий вид интерфейса Trustwave Web Application Firewall

Рабочий интерфейс Trustwave Web Application Firewall делится на семь основных разделов:

- Dashboard – общий обзор системы с различными графиками состояний;

- Security Events – лента событий с обнаруженными атаками на веб-приложения;

- Application Integrity – лента событий с другими нарушениями веб-приложений;

- Performance – обзор производительности и нагрузки на веб-приложения;

- Policy Manager – редактор политик;

- Profile Manager – управление профилями веб-сайтов;

- System Configuration – общие настройки сенсоров и веб-сайтов.

Начнем изучение разделов по порядку. В разделе «Dashboard» отображаются области с последними событиями нарушения безопасности, статистика по IP-адресам пользователей, последние служебные события, активные веб-сессии и график распределения событий безопасности по степени критичности.

Рисунок 13. Раздел Dashboard с обзором состояния системы Trustwave Web Application Firewall

Для определенных графиков доступны переключатели режимов. Например, активные подключения можно сменить на график нагрузки.

В разделе «Security Events» отображаются обнаруженные нарушения безопасности. Как видно на рисунке - Trustwave Web Application Firewall обнаружил попытку внедрения SQL-инъекции и отображает все подробности инцидента, для их удобного просмотра можно построить отчет по отдельному событию или по группе событий. Кроме того, каждое события можно квитировать – отмечать как прочитанное и присваивать им различные флаги для дальнейшего анализа. Дополнительно в левой части окна доступна фильтрация событий по различным признакам и полям.

Рисунок 14. Раздел Security Events с перечнем событий безопасности Trustwave Web Application Firewall

Рисунок 15. Квитирование событий и назначение флагов событиям в Trustwave Web Application Firewall

Готовый отчет по событиям безопасности попадает в общее хранилище отчетов, из которого в любой момент можно просмотреть или удалить ранее созданные отчеты. Все отчеты формируются в виде PDF-документов.

Рисунок 16. Пример отчета в формате PDF в Trustwave Web Application Firewall

Для определения критериев, по которым Trustwave Web Application Firewall определил наличие в запросе SQL-инъекции можно ознакомиться с разделами «Request» и «Web Server Response», в которых подсвечивается подозрительная часть данных. Так, в нашем примере, в запросе обнаружена комбинация символов «or 1=1», характерная для SQL-инъекций, а в ответе сервера дополнительно обнаружена часть SQL-запроса, вывод которой также попадал в раздел «Application Integrity» как возможная выдача отладочных или служебных данных веб-приложения.

Рисунок 17. Данные по обнаруженным сигнатурам в запросе и ответе веб-сервера Trustwave Web Application Firewall

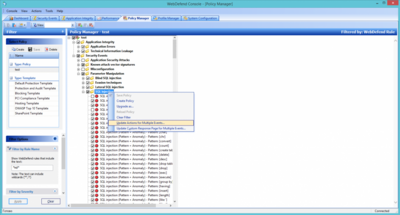

В разделе «Policy Manager» можно выбрать набор правил, действующих в определенных политиках, а также дополнительно задать настройки и реакцию на обнаружение. Поддерживается фильтрация по различным критериям и групповые операции, например, смена реакции на обнаружение для группы правил.

Рисунок 18. Редактор политик в Trustwave Web Application Firewall

При выборе групповой смены реакции на выбор предлагается отметить один или несколько вариантов, которые могут комбинироваться между собой. При этом если для сайта некоторые варианты не указаны как доступные – они не будут применяться.

Рисунок 19. Групповая смена реакции на срабатывание правил Trustwave Web Application Firewall

Также в консоли есть меню с общими настройками где задаются параметры работы с сервером электронной почты, сервером лицензирования и обновлений Trustwave, а также настраиваются параметры обновлений. Также в общих настройках можно включить периодическое обновление данных мониторинга и общей статистики.

Рисунок 20. Общие настройки и настройка обновлений сервера Trustwave Web Application Firewall

Единственное неудобство, обнаруженное в ходе работы с консолью Trustwave Web Application Firewall – постоянные проблемы связи с виртуальным сервером Trustwave Web Application Firewall. Во время активации лицензии процедура прошла только с четвертой попытки, изредка теряется подключение во время редактирования политик и сайтов, в таком случае все сделанные изменения сбрасываются. И даже при включенном периодическом обновлении окна мониторинга, консоль также через несколько минут бездействия сообщала о таймауте и разрыве соединений.

Рисунок 21. Сообщение о таймауте в Trustwave Web Application Firewall

Выводы

Рассмотренный продукт Trustwave Web Application Firewall, предназначенный для защиты веб-приложений, полностью выполняет возложенные на него задачи. Полный набор защитных механизмов и дополнительных функций позволяют серьезно повысить уровень защищенности любого веб-приложения.

Trustwave Web Application Firewall решает серьезные и актуальные проблемы и полностью выполняет заявленные бизнес-цели. Благодаря данному продукту организации могут существенно сократить свои риски, связанные с безопасностью, и улучшить стабильность и скорость работы своих веб-приложений.

С точки зрения администрирования из недостатков продукта следует отметить отсутствие адаптации под российский рынок. В остальном же продукт удобен в использовании и подходит как для небольших веб-сайтов, при наличии технической возможности для защиты, так и для крупных распределенных систем с множеством различных веб-приложений, которые можно защищать одним экземпляром продукта и из одной консоли.

Достоинства:

- Эвристические механизмы оценки поведения пользователей веб-приложений;

- Контроль не только входящих запросов, но и возвращаемого от сервера ответа;

- Множество схем сетевой работы;

- Возможность гибкой настройки политик и реакции на вторжения;

- Возможность подстройки и глубокой интеграции с веб-приложениями;

- Наличие функций по мониторингу и контролю нагрузки;

- Возможность квитирования и категорирования событий безопасности;

- Поддержка разбора HTTPS-протокола;

- Гибкая система отчетов.

Недостатки:

- Отсутствие русскоязычной локализации;

- Проблемы с поддержкой кириллицы в названиях веб-серверов, доменных именах и других параметрах;

- Отсутствие расширения для полной интеграции для популярного веб-сервера nginx и для Apache в других дистрибутивах Linux (например, Debian).