Сертификат AM Test Lab

Номер сертификата: 245

Дата выдачи: 13.02.2019

Срок действия: 13.02.2024

- Введение

- Архитектура платформы мониторинга информационной безопасности Visor

- Функциональные возможности платформы мониторинга информационной безопасности Visor

- Системные требования платформы мониторинга информационной безопасности Visor

- Установка и настройка SIEM-системы Visor

- Использование платформы мониторинга информационной безопасности Visor

- Выводы

Введение

С ростом сложности и важности ИТ-инфраструктуры организаций значительно возрастают риски, связанные с обеспечением их информационной безопасности (ИБ). Задача построения центра мониторинга и реагирования на инциденты становится краеугольным камнем всего процесса обеспечения информационной безопасности. В крупных компаниях с объектами критической информационной инфраструктуры (КИИ) никаким увеличением штата ИБ не получится решить задачу эффективного мониторинга и выявления инцидентов информационной безопасности из огромного потока данных, поэтому для оптимизации процессов необходима автоматизация. Именно для этого и служат SIEM-системы (Security Information and Event Management). В своих обзорах мы уже не первый раз рассматриваем продукты этого класса. В частности, вы можете ознакомиться материалами о том, зачем SIEM нужны, а также посмотреть на наше сравнение таких систем.

Востребованность SIEM-систем на рынке значительно повышается под влиянием регулирующих органов. В частности, с 1 января 2018 года вступил в силу Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017. Он обязывает государственные или коммерческие компании, субъекты КИИ подключиться к государственной системе обнаружения, предупреждения и ликвидации последствий компьютерных атак ГосСОПКА. В рамках информационного взаимодействия в главный центр ГосСОПКА (НКЦКИ) в обязательном порядке будут передаваться данные о связанных с информационной безопасностью инцидентах на объектах КИИ.

SIEM-системы являются одним из базовых элементов технической платформы для сбора данных о событиях ИБ на предприятии, выявления и обработки инцидентов и передачи информации о них в центр ГосСОПКА.

В качестве краткой выжимки перечислим лишь самые основные задачи SIEM:

- Сбор событий со всех критически важных узлов ИТ-инфраструктуры в едином месте.

- Категоризация и нормализация данных. Проще говоря — приведение этих разрозненных по форматам данных к «общему знаменателю» для того, чтобы получить возможность сравнивать и анализировать эти события.

- Корреляция происшествий: автоматическое обнаружение связей и зависимостей между событиями из разных источников.

- Обнаружение подозрительных и опасных событий среди потока этих данных.

- Оповещение службы безопасности об обнаруженных инцидентах.

- Предоставление информации об инциденте для дальнейшего анализа.

- Обеспечение информационного взаимодействия с другими системами реагирования и управления ИБ.

Рассмотрим одну из таких систем — Visor 1.1 от ФГУП «НПП «Гамма».

Архитектура платформы мониторинга информационной безопасности Visor

Познакомиться с архитектурой платформы удобнее всего на схеме, предлагаемой производителем. Продукт состоит из следующих компонентов:

Рисунок 1. Принцип работы платформы Visor 1.1

Таблица 1. Защитные компоненты Visor 1.1

Агент для Windows | Такие агенты должны быть установлены на всех узлах, события на которых нужно контролировать. |

Агент-коллектор | Агент-коллектор — это фактически специальный прокси-сервер. Он выполняет все задачи обычного агента, а в дополнение к этому еще собирает и передает информацию с обычных агентов на сервер Visor. За счет такой организации достигается повышенная устойчивость всей системы в целом, даже в случаях с плохим каналом связи или при сложной структуре сети |

Сервер Visor | Сервер платформы Visor отвечает за:

Часть информации сервер Visor собирает без помощи агентов. Речь идет о таких источниках как syslog, Windows log, базы данных (при помощи ODBC/JDBC), SNMP |

Консоль управления | Все управление и работа с платформой ведется в браузере через веб-консоль |

На момент написания статьи Visor может работать только на Windows. Поддержка Linux уже запланирована и должна появиться в следующих версиях.

Функциональные возможности платформы мониторинга информационной безопасности Visor

Несмотря на кажущуюся простоту архитектуры и «молодость» продукта, Visor 1.1 выполняет все задачи, стоящие перед современными SIEM:

- Силами сервера Visor, агентов и агентов-коллекторов продукт позволяет собирать информацию с критически важных узлов в сети. При необходимости производитель берется под заказ в оперативном порядке добавить поддержку необходимых вам устройств. Ко всему прочему, система дополнительно отслеживает данные о доступности и состоянии узлов, а также проводит инвентаризацию как на аппаратном уровне, так и на уровне программного обеспечения.

- Собранные данные нормализуются и сохраняются в базу Visor, что в дальнейшем позволяет системе производить операции по поиску и корреляции событий. А в случае обнаружения подозрительных событий и срабатывания одного из заданных правил, Visor автоматически создаст инцидент безопасности. Оповещения об инцидентах могут быть как отражены в интерфейсе самого продукта, так и отправлены администратору по почте.

- Есть в Visor и дополнительная функциональность — в продукте заранее предусмотрена возможность отправки инцидентов в ГосСОПКА.

- Всю наиболее важную информацию Visor позволяет выводить на дашборды, которые каждый заказчик может настроить под свои нужды. Более подробно мы рассмотрим этот интерфейс в разделе про работу с продуктом.

Системные требования платформы мониторинга информационной безопасности Visor

Системные требования для установки определяются несколькими основными параметрами:

- Предполагаемым средним количеством обрабатываемых событий в секунду и средним объемом, занимаемым одним событием.

- Требуемым сроком хранения исторических данных.

- Также стоит учесть, что события могут какое-то время храниться не только на сервере Visor, но и на самих агентах, а следовательно, на агентах также нужно иметь необходимое количество места на диске.

Таблица 2. Рекомендуемые требования к аппаратному обеспечению сервера платформы Visor

Количество собираемых событий в секунду | Процессор | ОЗУ | ПЗУ | RAID- массив | Аппаратная платформа |

500-3000 событий/сек | 1 х Intel Xeon-E5 от 6-ти ядер с частотой от 1700 МГц и выше | От 16 Гбайт, DDR4 | От 10 ТБайт | 10 |

|

4000-7500 событий/сек | 2 х Intel Xeon-E5 от 6-ти ядер с частотой от 1700 МГц и выше | От 32 Гбайт, DDR4 | От 40 ТБайт | 10 |

Таблица 3. Рекомендуемые требования к аппаратному обеспечению агента или агент-коллектора платформы Visor

Процессор | ОЗУ | ПЗУ | Аппаратная платформа |

1 х Intel Pentium 4, с частотой от 3 Ghz и выше | От 1 Гбайт | От 40 Мб | Наличие сетевого интерфейса |

Помимо требований к инфраструктуре, для установки Visor 1.1 потребуется еще иметь Microsoft .NET Framework 4.5.1 и Microsoft SQL Server на машине с сервером Visor и на машинах с агентами.

Полный список рекомендаций производителя и системных требований приведен в технической документации к продукту.

Установка и настройка SIEM-системы Visor

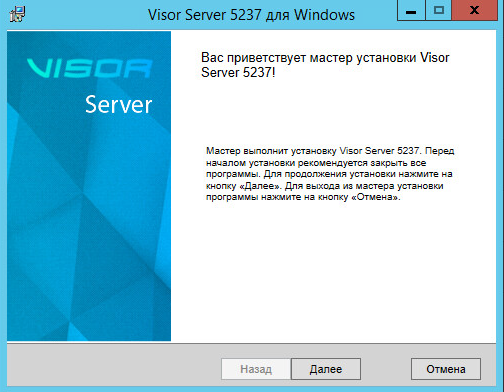

Установка сервера Visor

Для установки сервера Visor 1.1 предлагаются на выбор два варианта: из дистрибутива или при помощи виртуальной машины, на которой уже все установлено производителем. Прежде чем приступать к установке самого продукта, нужно убедиться, что выполнены некоторые подготовительные работы:

- Проверить, что на вашей машине и защищаемых узлах, выставлены единые настройки системного времени. В противном случае невозможно будет определить точное время событий, а значит, могут возникнуть трудности с корреляцией событий.

- Убедится, что операционная система и прикладное программное обеспечение установлены и обновлены до последних версий.

- На вашей машине в числе прочего установлены и настроены все необходимые средства защиты информации, антивирусные системы, межсетевые экраны и т. п.

Если вы устанавливаете продукт из дистрибутива, то потребуется установить:

- Microsoft .NET Framework 4.5.1

- Microsoft SQL Server

- Завершив подготовительный этап, можно переходить к установке непосредственно самого сервера Visor.

Рисунок 2. Запуск мастера установки Visor 1.1

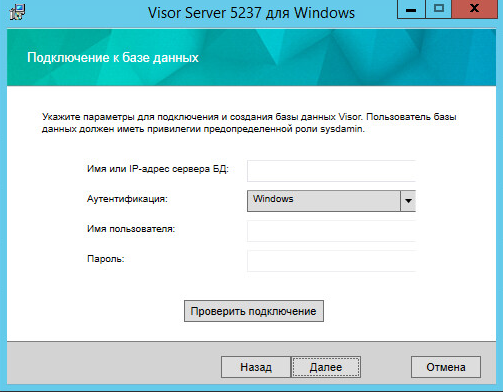

Рисунок 3. Подключение к базе данных в Visor 1.1

В ходе установки Visor нужно будет указать адрес сервера, где находится база данных для хранения всех событий, а также ввести учетные данные администратора.

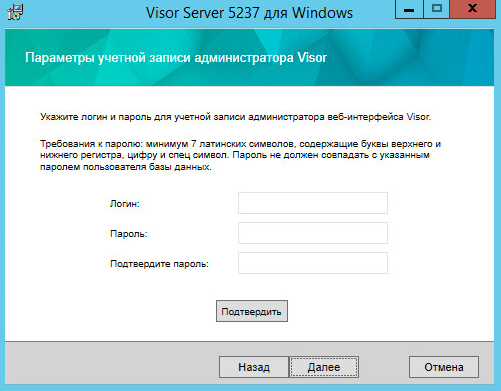

Рисунок 4. Настройка параметров учетной записи администрации в Visor 1.1

На одном из этапов установки потребуется придумать логин и пароль для администратора Visor.

Если Visor разворачивается из виртуальной машины, то потребуется ее импортировать в гипервизор. С точки зрения настройки есть некоторые тонкости. К примеру, вам уже не потребуется устанавливать базу данных, но общие этапы про настройку системного времени, установку всех обновлений операционной системы и программного обеспечения сделать все же нужно. Хочется подчеркнуть, что весь процесс установки как сервера, так и других компонентов, во всех деталях описан в документации к продукту.

Все дальнейшее управление продуктом уже происходит через веб-браузер.

Установка агентов Visor

Установку агентов можно выполнить тремя разными методами:

- Установить вручную из дистрибутива продукта.

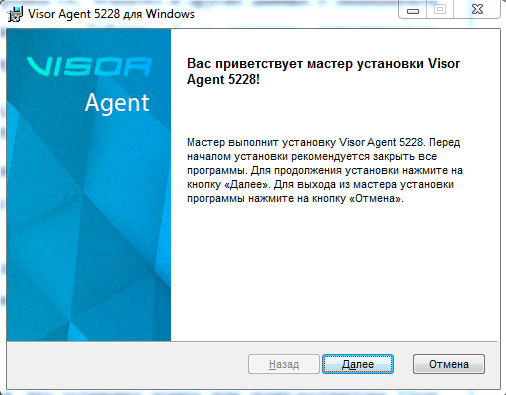

Рисунок 5. Мастер установки агента Visor 1.1

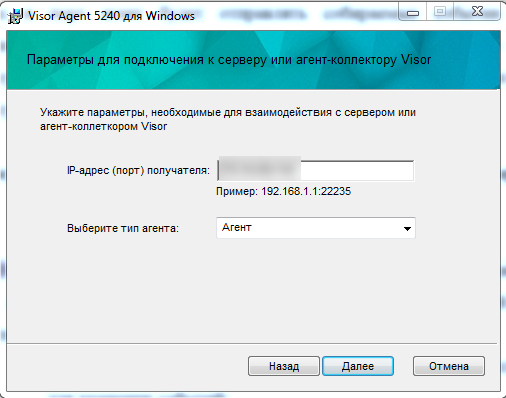

Рисунок 6. Настройка для присоединения к серверу или агенту-коллектору в мастере установки агента Visor 1.1 из дистрибутива

При установке агента будьте готовы указать адрес вашего сервера или агента-коллектора Visor.

Рисунок 7. Настройка параметров работы агента в мастере установки агента Visor 1.1 из дистрибутива

В ходе установки у вас будет возможность настроить параметры взаимодействия между агентами и сервером. Более детально этот процесс описывается в документации.

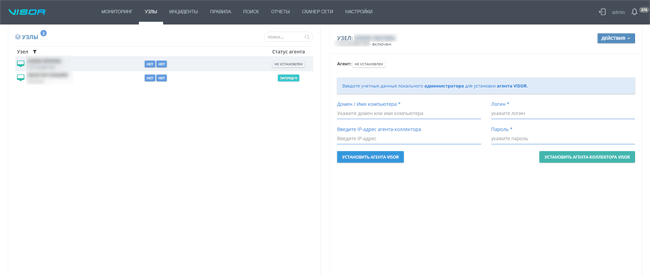

- Установить через веб-консоль Visor.

Рисунок 8. Указание параметров для соединения в мастере установки агента Visor 1.1 через веб-консоль

Для установки через веб-консоль необходимо найти и указать нужный узел, на который будет производиться установка, а также учетные данные администратора. Искать узлы можно либо по конкретному адресу, либо воспользовавшись поиском с указанием маски подсети.

- Установить при помощи доменных политик Active Directory.

Для дистанционной установки агента с использованием политик Active Directory используется соответствующий .msi-пакет дистрибутива платформы Visor. Настроить конфигурационный файл после установки можно либо дистанционно через веб-интерфейс Visor, либо вручную локально на защищаемом узле.

Какой бы способ вы ни выбрали, прежде чем приступать к самой установке агентов, требуется, как и для сервера Visor, сначала сделать некоторые подготовительные работы, которых мы уже касались ранее.

Полное описание всех шагов и рекомендации по установке приведены в документации к продукту.

Использование платформы мониторинга информационной безопасности Visor

Рассмотрим процесс работы с платформой мониторинга ИБ на конкретных примерах.

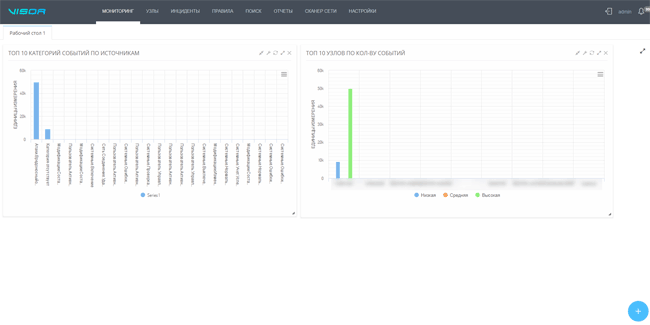

Начнем с быстрой визуальной оценки ситуации за время, когда оператора могло не быть на рабочем месте. Именно на решение этой задачи ориентирован дашборд системы.

Рисунок 9. На графиках в панели мониторинга Visor 1.1 видны категории событий ИБ и количество этих событий за указанный период

В этом примере легко оценить количество и источники событий, произошедших за заданный промежуток времени в контролируемых системах.

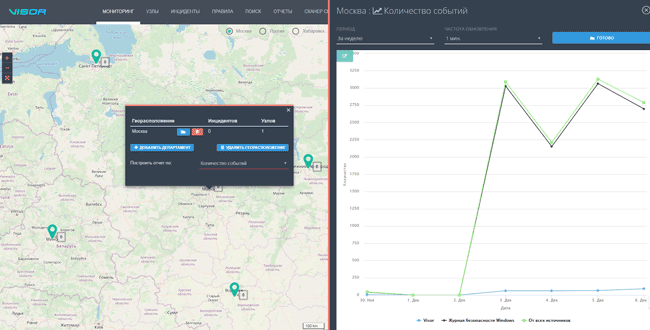

Рисунок 10. Отображение событий с привязкой к географическому расположению в панели мониторинга Visor 1.1

В некоторых ситуациях удобно использовать мнемоническое восприятие и наносить данные на географическую карту с целью получения наглядной привязки к расположению. В данном примере видны пять разнесенных филиалов компании: в Москве, Санкт-Петербурге, Минске, Нижнем Новгороде и Воронеже. Здесь же видны и источники событий.

Стоит отдельно отметить, что Visor позволяет использовать не только карту. В систему можно загрузить необходимое для конкретной организации изображение: карту территории завода или производственного помещения, в стенах которого находятся критически важные узлы, отвечающие за технологический процесс предприятия.

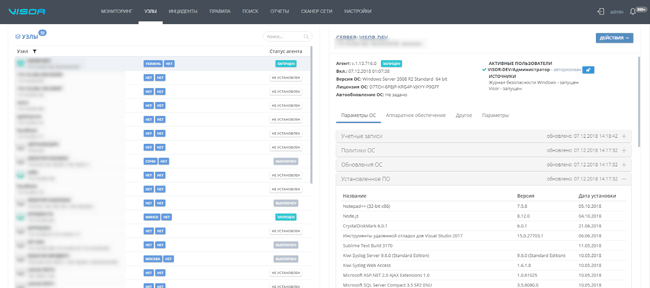

Рисунок 11. Отображение данных инвентаризации узла в Visor 1.1

При необходимости система может предоставить детальную информацию о каждом контролируемом узле. Как видно на рисунке 11, на данном узле запущен агент Visor. А это означает, что у нас есть информация о состоянии операционной системы, перечень учетных записей на узле, списки программ и аппаратных устройств и т. п.

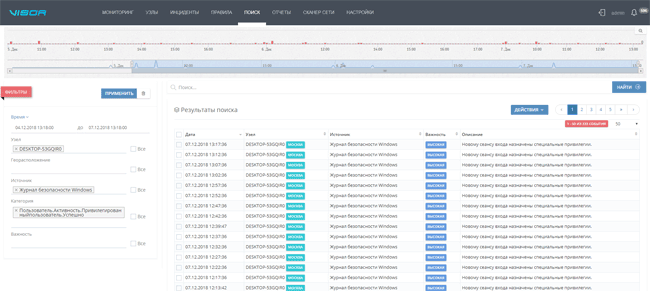

В процессе мониторинга у сотрудников ИБ может возникнуть необходимость разобраться с возникшим в ходе работы системы инцидентом и расследовать всю цепочку событий — для этого нужен весь арсенал средств поиска и фильтрации информации по логам.

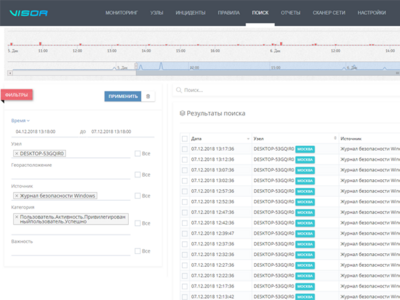

Рисунок 12. Поиск событий и фильтрация при помощи Visor 1.1

В нашем примере видно, что в результате поиска в журналах безопасности Windows в промежуток времени между четвертым и седьмым декабря на выбранном узле обнаружились многократные входы в систему с использованием привилегированной учетной записи.

Само по себе это событие еще ни о чем не говорит, но может оказаться важным при сопоставлении его с другими событиями. Для автоматизации сопоставления разрозненных событий в системе заведены различные правила корреляции.

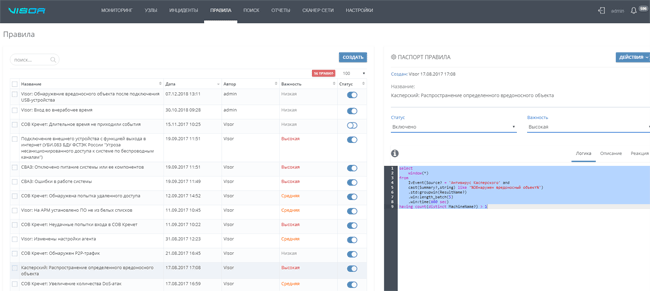

Рисунок 13. Правила корреляции в Visor 1.1

В панели с правилами корреляции выводится список всех правил, которые в данный момент существуют в системе. В этом примере видно одно из правил. Все они записываются на языке EPL, синтаксис которого напоминает SQL. Это удобно, ведь даже не имея глубинных знаний, можно понять, что Visor создаст новый инцидент безопасности с высоким приоритетом в случае, если в десятиминутном интервале времени от «Антивируса Касперского» с нескольких разных машин из сети придут уведомления об обнаруженном заражении. Новые правила на языке EPL можно добавлять самостоятельно, или обратившись к производителю за помощью.

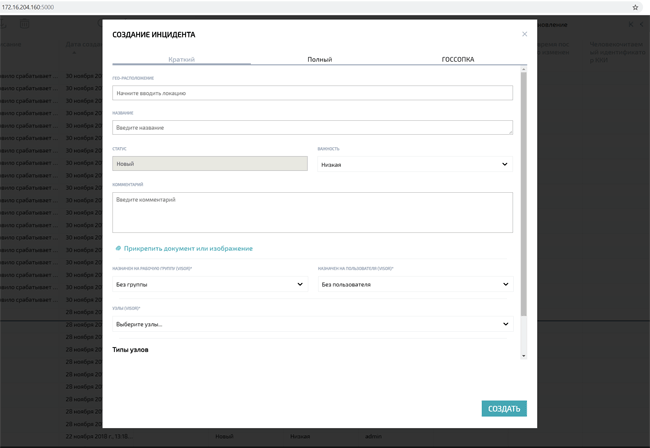

При необходимости инциденты можно создавать и вручную.

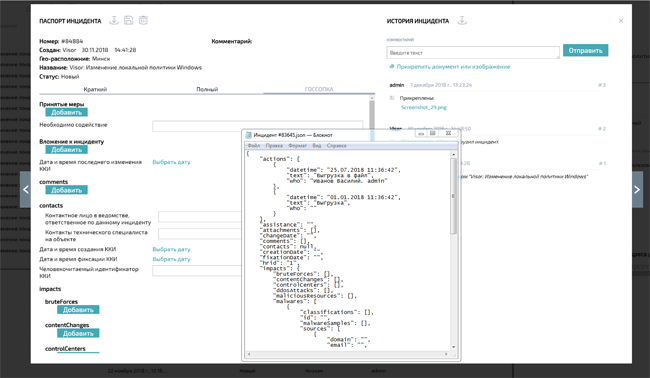

Рисунок 14. Создание инцидента безопасности вручную в Visor 1.1

Опытные пользователи сразу обратят внимание на три закладки в верхней части экрана. В данный момент мы смотрим на краткое представление инцидента, где есть лишь самые необходимые поля для создания инцидента. Во второй вкладке — расширенный набор полей.

Отдельного внимания заслуживает вкладка ГосСОПКА — это как раз та самая возможность отправки данных об инциденте в НКЦКИ или ведомственный центр ГосСОПКА прямо внутри продукта. В данный момент согласно Федеральному закону «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ

требования по передаче данных об инцидентах предъявляются к субъектам, и поэтому такая интеграция Visor с ГосСОПКА — это большой плюс.

Рисунок 15. Форма отправки инцидента в ГосСОПКА в Visor 1.1

Платформа Visor позволяет выгружать паспорт инцидента в формате JSON отдельно, что добавляет гибкости на случай, если формат данных изменят, а интерфейс самого продукта при этом может обновиться не сразу.

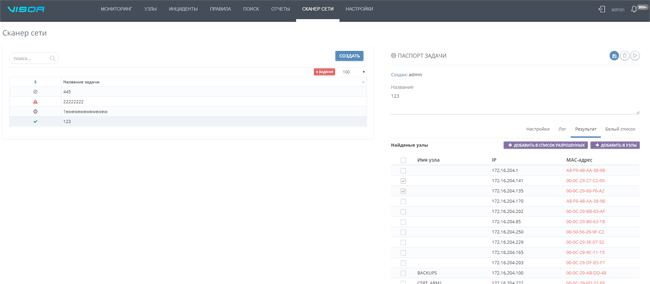

Еще одной частой задачей службы ИБ, а следовательно, и продукта мониторинга является контроль ИТ-инфраструктуры и выявление аномалий. В частности, под такое событие подпадает обнаружение новых несанкционированных устройств в сети — это серьезный инцидент ИБ. Важно оперативно обнаруживать такие ситуации и идентифицировать тип устройства. Visor учитывает такой сценарий. В агентах и агентах-коллекторах встроен специальный сканер сети, который можно настроить так, чтобы он периодически сканировал сеть и сообщал о новых обнаруженных сетевых устройствах.

Рисунок 16. Поиск новых устройств в сети силами агентов Visor 1.1

Как видно, можно создать множество задач на сканирование сети и даже настроить все так, чтобы сканирование происходило постоянно, а не только по запросу оператора. Обнаруженные узлы можно добавить в белый список узлов или разрешенных устройств. Также в системе можно настроить правила оповещения службы ИБ в случае обнаружения новых устройств.

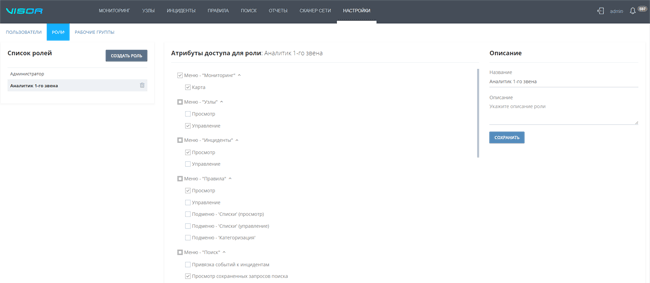

Кроме того, Visor позволяет гибко настраивать права доступа к системе для администраторов, в зависимости от конкретной необходимости.

Рисунок 17. Настройка ролевой модели доступа к Visor 1.1

Для каждого администратора можно определить права на чтение и запись к каждой вкладке в интерфейсе продукта.

Лицензирование SIEM-системы Visor

Отдельно хочется сказать несколько слов про лицензирование продукта. Крупные производители SIEM-систем предпочитают в расчете стоимости конкретного проекта отталкиваться от количества событий, обрабатываемых за единицу времени (EPS). Другими словами, чем больше сеть, тем больше SIEM будет получать и обрабатывать событий и тем выше выйдет финальная стоимость.

Стоимость платформы Visor рассчитывается не по количеству событий, а по количеству контролируемых узлов. Такой подход к ценообразованию делает Visor в ряде случаем значительно более доступнее и привлекательнее по цене для потенциальных заказчиков.

Работы по созданию дополнительных правил или поддержке нестандартных устройств являются отдельным фактором при расчете стоимости решения.

Выводы

Решение о покупке и внедрении SIEM-системы — крайне непростое решение для компаний любого размера. Это связано не столько со стоимостью самого приобретения, сколько в большей степени со сложностью и длительностью внедрения и настройки.

Платформа Visor имеет необходимые функции для сбора событий информационной безопасности с различных узлов сети, их корреляции и выявление подозрительных или опасных инцидентов.

Для государственных компаний и частных организаций, попадающих под требования 187-ФЗ, и обязанных подключиться к системе ГосСОПКА, накладываются дополнительные требования к сертификации SIEM-системы и возможностям ее использования для информационного взаимодействия с НКЦКИ в автоматическом или ручном режиме. Платформа Visor версии 1.1 имеет встроенную возможность выгрузки или прямой отправки данных об инциденте в НКЦКИ или ведомственный центр ГосСОПКА в формате JSON.

В середине текущего года Visor SIEM получит сертификат ФСТЭК России по 4 уровню контроля РД НДВ и ТУ.

Достоинства

- Необходимый набор возможностей для поиска и корреляции событий информационной безопасности.

- Автоматическая фильтрация важных событий в потоке данных с критически важных узлов сети.

- Встроенный сканер сети для обнаружения несанкционированных устройств.

- Простота в использовании, возможность нанесения данных на карту местности или технологического объекта.

- Механизмы работы в сетях с неустойчивым каналом связи за счет агентов-коллекторов.

- Решение изначально разрабатывалось с учетом требований регуляторов: ФСБ и ФСТЭК России, поэтому в продукте сразу предусмотрена связь по API с ГосСОПКА.

- Российский производитель, документация и поддержка на русском языке.

- При желании заказчика предоставляется аутсорсинг части задач в центр мониторинга ФГУП «НПП «Гамма».

- Обучающие курсы для заказчиков по теоретическим основам и использованию платформы Visor.

Недостатки

- Система работает только на платформе Microsoft Windows.

- Небольшой список поддерживаемых источников данных.

- Небольшой набор готовых правил корреляции.

В качестве потенциальной области дальнейшего развития платформы можно отметить возможность добавления автоматического обнаружения и корреляции подозрительных событий при помощи эвристических механизмов или машинного обучения.