Сертификат AM Test Lab

Номер сертификата: 226

Дата выдачи: 16.07.2018

Срок действия: 16.07.2023

- Введение

- Функциональные возможности InfoWatch Vision 1.1

- Сценарии использования InfoWatch Vision 1.1

- 3.1. Анализ аномальной активности сотрудников: выявление неправомерной передачи конкурсной документации

- 3.2. Анализ «серой зоны» информационных потоков компании

- 3.3. Выявление связанных инцидентов (развитие инцидента в «серой зоне»)

- 3.4. Контроль сотрудников под подозрением

- 3.5. Формирование досье на сотрудника

- 3.6. Вовлечение бизнеса в мониторинг ИБ: создание листа мониторинга для руководителя

- Архитектура InfoWatch Vision 1.1

- Системные требования

- Выводы

Введение

Сегодня при мониторинге событий, которые проходят через DLP-систему, компании оперируют огромными массивами информации. Из этих потоков в сжатые сроки требуется выделить фрагменты данных и факты, которые помогут пройти весь цикл проведения расследований инцидентов — от обнаружения косвенных признаков нарушений до выявления круга причастных лиц и нарушителей. В своей повседневной работе офицерам информационной безопасности необходим инструмент, который максимально автоматизирует весь процесс проведения расследований, делая его понятным и удобным. А руководителям бизнес-подразделений и топ-менеджменту зачастую требуются сводные данные по нарушениям в компании («взгляд с высоты птичьего полета») либо, наоборот, детализированный отчет по конкретному сотруднику (досье), находящемуся под подозрением. Сценарии применения InfoWatch Vision позволяют удовлетворить запросы одновременно двух групп пользователей — офицеров ИБ и представителей бизнеса. В данном обзоре будут рассмотрены сценарии применения продукта в разрезе этих целевых групп пользователей.

InfoWatch Vision 1.1 интегрируется с DLP-системой InfoWatch Traffic Monitor и учитывает логику ее работы. Загружая данные из DLP-системы InfoWatch Traffic Monitor, InfoWatch Vision в режиме реального времени выстраивает информационно-аналитические выкладки: карта коммуникаций того или иного объекта, отчетность и визуализация по различным срезам данных. Имея в своем арсенале такой мощный тандем решений, офицер безопасности при проведении расследований может конструировать различные модели, смотреть на комбинации данных под тем или иным углом.

Продукт InfoWatch Vision 1.1 ориентирован на анализ подозрительных активностей и связей сотрудников, которые могут оставаться за пределами политик использования DLP-системы (не подпадают ни под одну принятую в компании политику). Таким образом, InfoWatch Vision обеспечивает контроль за «серыми зонами» информационных потоков компании, выявляя аномальные события и фиксируя нетипичное поведение сотрудников. Продукт позволяет не только оперативно визуализировать данные по конкретному запросу, но и представить дополнительную информацию, которая поможет в расследовании инцидентов.

Вывод InfoWatch Vision на рынок состоялся в ноябре 2016 г. Таким образом, менее чем через год компания InfoWatch представляет обновленный релиз, в котором разработаны дополнительные средства аналитики и визуализации информационных потоков.

Функциональные возможности InfoWatch Vision 1.1

InfoWatch Vision 1.1 — инструмент визуальной аналитики информационных потоков в режиме реального времени. Работая в связке с InfoWatch Traffic Monitor, он обеспечивает:

- Создание интерактивного графа связей, построение карты внешних коммуникаций;

- Выявление контактов между несвязанными подразделениями;

- Определение нестандартных схем движения конфиденциальных данных;

- Управление потоками информации в филиалах, контроль действий региональных администраторов системы;

- Мгновенный доступ к деталям любой подозрительной активности;

- Гибкую отчетность в режиме реального времени, по различным параметрам;

- Управление филиальной структурой — возможность контроля расследования инцидентов ИБ на местах.

InfoWatch Vision 1.1 состоит из шести функциональных блоков (листов):

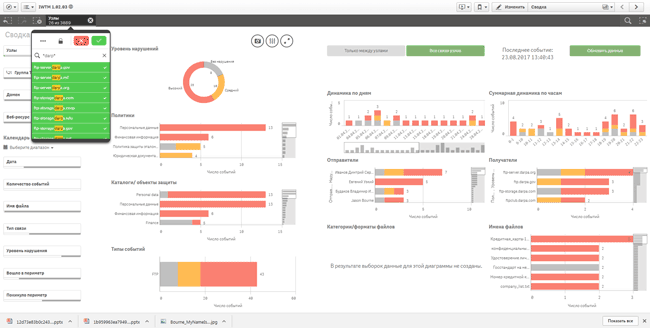

Сводка — удобный инструмент для бизнес-пользователей системы, позволяет вести ежедневный мониторинг ситуации в компании, служит для расследования инцидентов при отсутствии прямых входящих данных, таких как инцидент, дата, сотрудник и т. д.

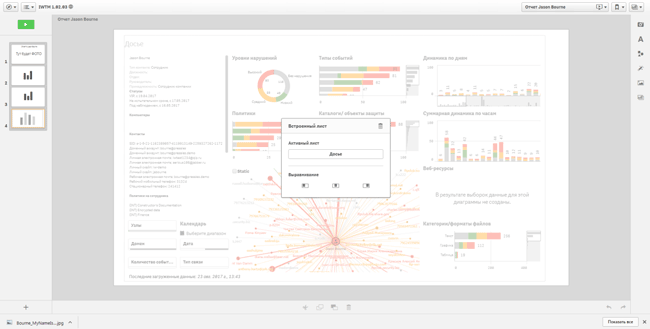

Рисунок 1. Функциональный блок «Сводка» в InfoWatch Vision 1.1

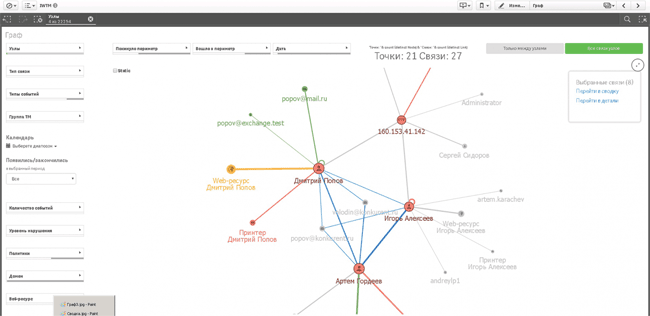

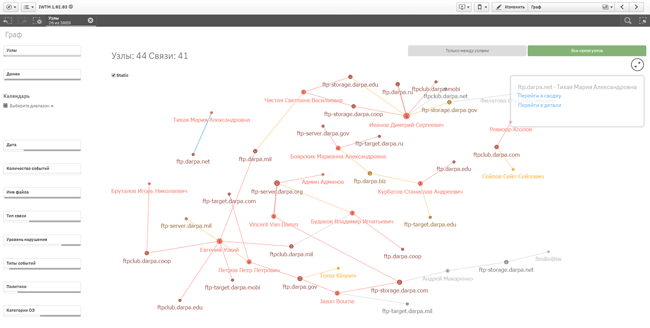

Граф связей — инструмент визуального анализа связей сотрудников, внешних контактов и перемещения информации на веб-ресурсы, печатающие устройства и USB-накопители. Граф может мгновенно перестраиваться в зависимости от выбранных параметров: сотрудники, период времени, политики безопасности, пересылаемые файлы, объекты защиты и пр. Узлы и связи на выстроенном графе кликабельны — можно просмотреть события любой связи. Граф позволяет быстро выявить нетипичные связи в информационных потоках.

Рисунок 2. Функциональный лист «Граф связей» в InfoWatch Vision 1.1

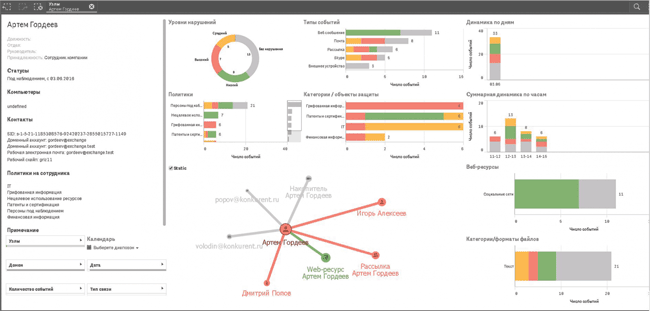

Досье — консолидированная база информации по активностям сотрудников и внешним контактам. Используя досье, можно оценить связи сотрудника, проконтролировать назначенные политики, определить характер полученных и отправленных файлов. Досье на внешний контакт формируется автоматически.

Рисунок 3. Досье сотрудника в InfoWatch Vision 1.1

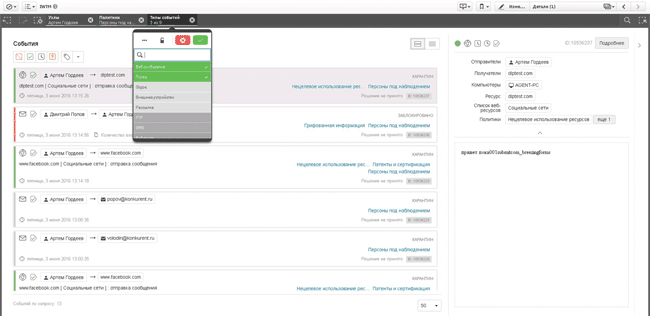

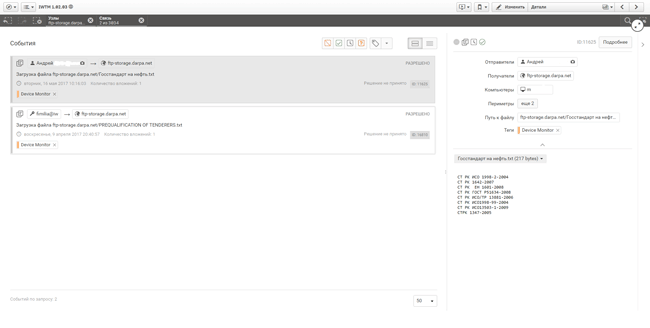

Детали — функциональность для изучения событий. Позволяет «провалиться» в конкретное событие, просмотреть сообщения, выгрузить вложения и представить список событий по выборке.

Рисунок 4. Детализированное представление события в InfoWatch Vision 1.1

Филиальная структура — приложение для мониторинга событий и инцидентов по всем филиалам компании. В консоли InfoWatch Vision офицер безопасности головной организации получает обобщенные данные о событиях InfoWatch Traffic Monitor, инцидентах и расследованиях в филиалах. Статистика сгруппирована по политикам, объектам защиты и вердиктам. Приложение содержит лишь агрегированную информацию, что снижает нагрузку на сеть и повышает скорость обработки запросов.

Карточка филиала — средство удобной визуализации данных по каждому филиалу. Отображаются события, сгруппированные по политикам, тегам и объектам защиты: история работы региональных администраторов с событиями, объем обработанных событий, назначенные вердикты. «Карточка филиала» — эффективный инструмент контроля действий офицеров безопасности на местах.

В структуре продукта InfoWatch Vision 1.1 есть удобный конструктор отчетов. Он обеспечивает формирование отчетности по инцидентам информационной безопасности, в том числе по специфическим разрезам статистики и графики в одном окне, с возможностью добавлять комментарии и изображения, выгружать результаты в PDF и PPTX.

В основе решения — ассоциативная модель данных, которая связывает все загруженные данные и представляет их в виде единой таблицы. При этом сквозная фильтрация данных затрагивает все связанные метрики. В результате система подсказывает каждый следующий шаг при проведении расследований инцидентов — для офицера ИБ этот процесс становится интуитивно понятным.

Новые возможности InfoWatch Vision

В InfoWatch Vision 1.1 реализовано несколько важных нововведений.

- Поддержка управления инцидентами информационной безопасности в крупных территориально распределенных компаниях благодаря приложению «Филиальная структура». Таким образом, используя InfoWatch Vision 1.1, компания с сетью филиалов может создать своеобразный ситуационный центр для централизованного мониторинга внутренних угроз.

Вся статистика по филиалам сгруппирована по политикам, объектам защиты и вердиктам.

Офицер информационной безопасности может просматривать данные о филиалах в удобной графической форме — все филиалы отображаются на карте с привязкой к GPS-координатам.

Являясь отдельным приложением, «Филиальная структура» содержит лишь агрегированную информацию о пользователях. Все данные передаются через приложение, что снижает нагрузку на сеть и повышает скорость обработки запросов. Контроль действий администраторов системы на местах обеспечивает функциональность «Карточка филиала». В карточке филиала отображаются данные о событиях в филиале, сгруппированные по политикам, тегам и объектам защиты:

- история взаимодействия офицеров ИБ с событиями;

- объем обработанных событий;

- назначенные событиям вердикты.

- Поддержка английского языка. Вся система адаптирована для зарубежных заказчиков.

- Оптимизация процесса загрузки событий из InfoWatch Traffic Monitor: появилась возможность загружать данные «скользящим окном», например, за последний месяц.

Сценарии использования InfoWatch Vision 1.1

Все интерактивные листы InfoWatch Vision 1.1 связаны между собой и отображают единый срез данных. Информационные потоки визуализируются с графом связей. Система позволяет фильтровать любые метрики из InfoWatch Traffic Monitor, внешние и внутренние связи, количество событий в каждой связи.

Анализ аномальной активности сотрудников: выявление неправомерной передачи конкурсной документации

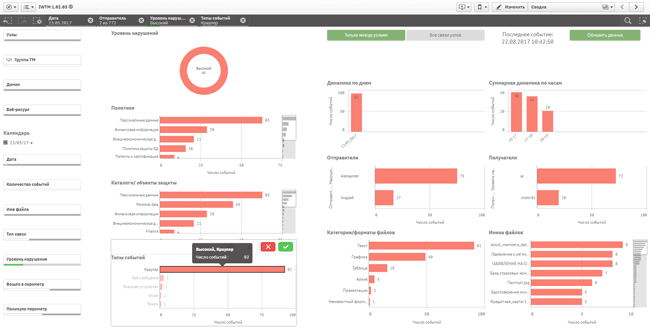

Офицер ИБ обнаруживает аномальный рост активности, приходящийся на определенную дату (в данном примере — 23 мая).

Рисунок 5. Просмотр событий в конкретный день

Выбрав дату, на которую приходится пиковая активность, можно просмотреть все события за этот день/период: по уровню нарушений, по политикам, объектам защиты, нарушителям и т. д. Сводка показывает, что за рассматриваемый период наиболее активно информацию рассылали только два сотрудника компании.

Рисунок 6. Выявление нарушителей политики

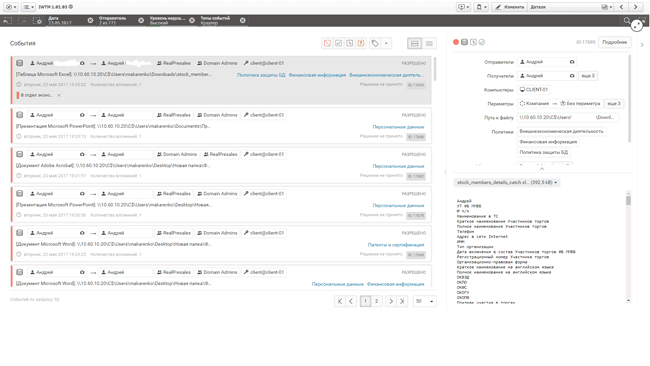

Следующим шагом, выбрав высокий уровень нарушений, офицер безопасности обнаруживает, что произошел слив информации в локальное хранилище. Перейдя во вкладку «Детали», можно просмотреть список событий, соответствующих инциденту. Офицер безопасности обладает информацией, что в этот день компания участвовала в крупном конкурсе, поэтому его интересуют события, связанные с передачей финансовой информации. При выборе соответствующих событий ситуация проясняется: сотрудник А передавал данные, относящиеся к условиям конкурса, хотя по характеру своей деятельности и должности он не должен иметь доступа к условиям конкурса.

Проведение такого интуитивного расследования позволило офицеру не просто выявить нарушителя, но и найти «узкие» места в распределении прав доступа к информационным активам компании.

Рисунок 7. Детали нарушения, совершенного сотрудником

Анализ нарушений настроенных политик безопасности: слив лицензионных ключей

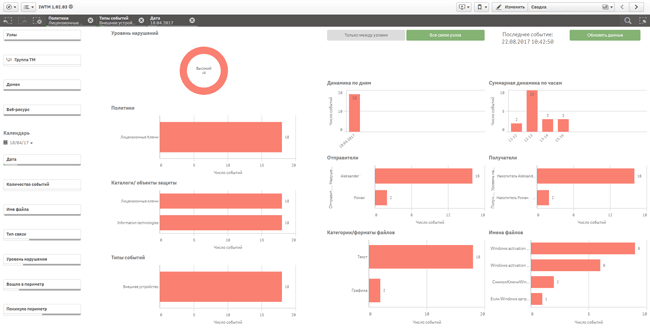

Офицер безопасности проводит ежедневный мониторинг нарушений ряда политик, в числе которых политика «Лицензионные ключи». Все нарушения по настроенным политикам отображаются в листе «Сводка».

Рисунок 8. Определение подозрительного всплеска событий по интересующей политике

Из общей сводки офицер безопасности может перейти в «Детали» и посмотреть, в каких событиях было зафиксировано нарушение. Оказалось, что лицензионные ключи активно сливались на внешнее устройство. Далее одним кликом мыши определяются нарушители политики и дата инцидента: нарушителями оказались два сотрудника, дата инцидента — 18.04.2017.

Рисунок 9. Определение нарушителей политики и даты инцидента

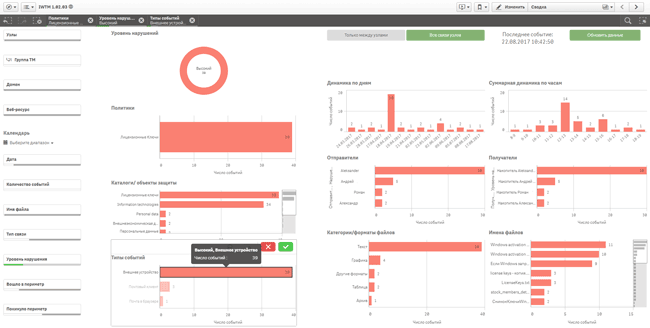

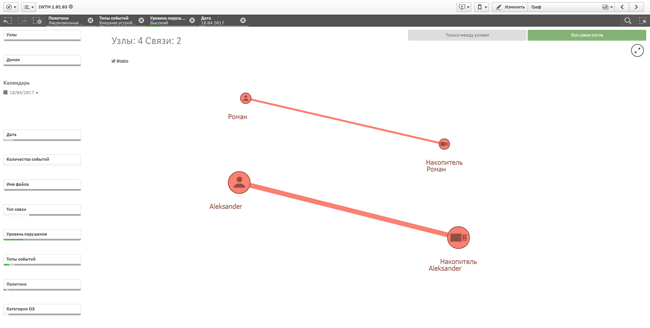

Офицер безопасности определяет сотрудника, который сливал лицензионные ключи на внешний носитель. Также его интересует, с кем коммуницирует нарушитель, поэтому офицер переходит на вкладку «Граф связей». Граф показывает, что два сотрудника параллельно скидывали лицензионные ключи на свои внешние накопители. Для изучения временного разреза инцидента офицер безопасности переходит во вкладку «Сводка» и определяет, кто был инициатором нарушения политики.

Рисунок 10. Выявление связей в рамках инцидента

В ходе расследования инцидента выяснилось, что инициатор нарушения выгрузил лицензионные ключи без умысла. Однако этим воспользовался второй сотрудник и растиражировал информацию с корыстной целью, умышленно нарушая политики безопасности компании.

Анализ «серой зоны» информационных потоков компании

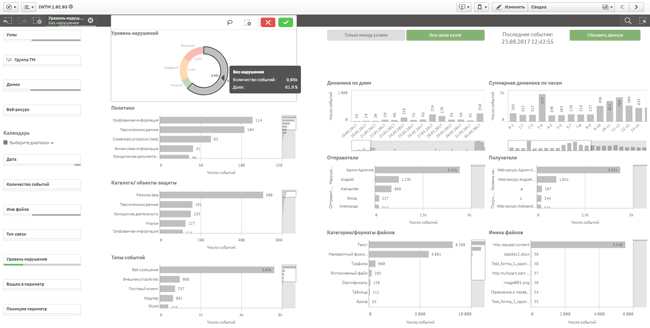

В этом сценарии демонстрируется исследование «серой зоны» информационных потоков, то есть тех данных, которые остаются за пределами корпоративных политик безопасности. Для этого в листе «Сводка» необходимо выбрать уровень нарушений: «без нарушений».

Рисунок 11. Изучение событий в «серой зоне»

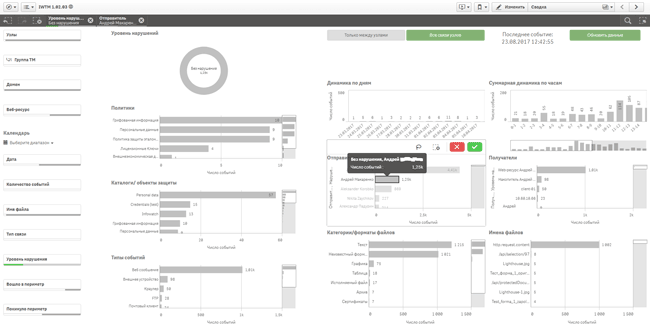

В общей сводке «серых» событий можно выявить наиболее активных нарушителей.

Рисунок 12. Выявление топа нарушителей в событиях «серой зоны»

Двигаясь в логике продукта, можно построить граф связей самого активного нарушителя. На графе в числе прочих отразилась связь сотрудника с подозрительным источником — FTP DARPA.

Рисунок 13. Подозрительный источник (DARPA) на графе связей

Кликнув по этой подозрительной связи, офицер безопасности получает возможность просмотреть детали. В «Деталях» видно, что сотрудник обменивался с этим ресурсом документами — стандартами и другой официальной документацией.

Рисунок 14. Детали взаимодействия сотрудника с подозрительным ресурсом

Выявление связанных инцидентов (развитие инцидента в «серой зоне»)

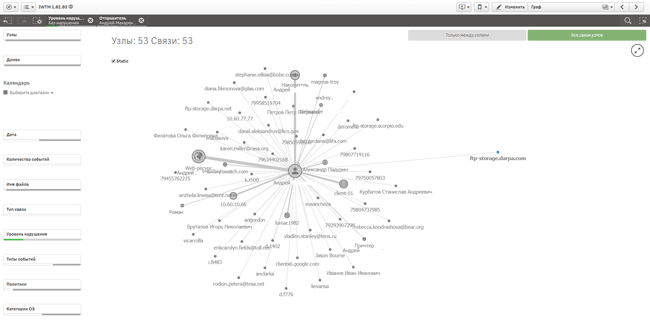

После выявления инцидента, связанного с передачей файлов на FTP DARPA, можно изучить случаи обращения к данному хранилищу других сотрудников. Для этого необходимо в фильтре «Узлы» задать поисковую маску *darpa*. Система по запросу выдает все события, связанные с объектом DARPA.

Рисунок 15. Выдача системой событий по конкретному запросу

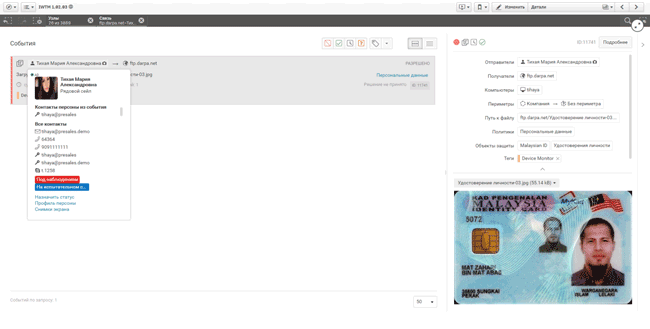

На графе связей отобразилось несколько параллельных коммуникаций по данному запросу. Предположим, офицер безопасности хочет углубиться в детали этих коммуникаций и начать исследование активностей одного из сотрудников (в данном примере — Марии Тихой). Для этого достаточно кликнуть мышью по связи на графе.

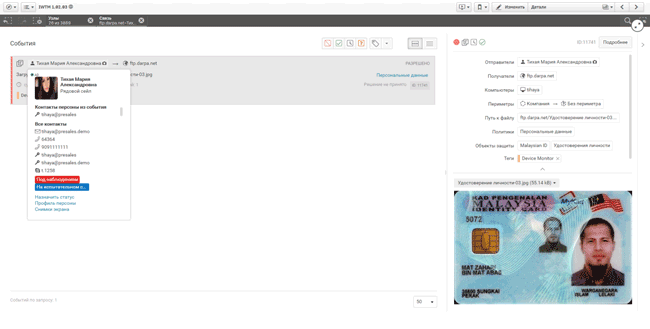

В «Деталях» видно, что Мария Тихая передавала персональные данные на FTP DARPA, а именно — ID малайского гражданина (Malaysia ID).

Рисунок 16. Детали события: передача ID

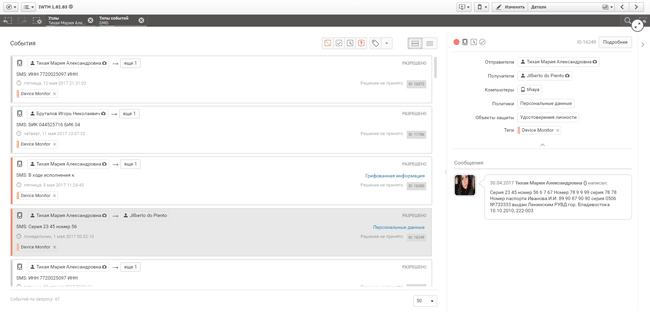

Развивая расследование, можно изучить досье подозреваемого сотрудника. Из досье становится очевидным, что этот сотрудник отправлял какие-то данные на неизвестные мобильные номера. Перейдя в «Детали», офицер безопасности обнаруживает, что помимо персональных данных гражданина Малайзии сотрудник отправлял по SMS паспортные данные других сотрудников компании.

Рисунок 17. Детали события: передача персональных данных по SMS

Контроль сотрудников под подозрением

Рассмотрим ситуацию, когда в компании работает иностранный сотрудник (экспат), который находится у службы ИБ под подозрением — Джейсон Борн (Jason Bourne).

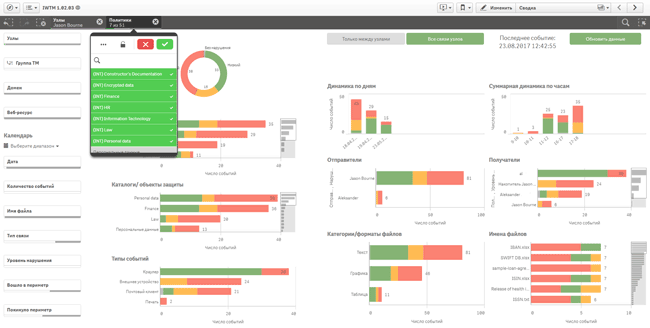

Рисунок 18. Досье на сотрудника

Для постоянного контроля такого сотрудника прежде всего необходимо сформировать на него подробное досье. Во вкладке «Досье» можно просмотреть политики, которые нарушает такой сотрудник. Предположим, офицера безопасности интересуют случаи нарушения международных политик (в консоли они отображаются с приставкой INT — international).

По выборке видно, что наиболее часто Джейсон Борн нарушает политики, связанные с финансовой информацией и персональными данными.

Рисунок 19. Нарушаемые политики и связанные с ними объекты защиты

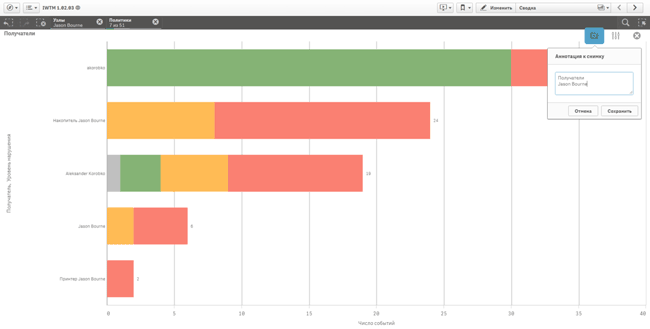

Кому передавал нарушитель эти данные? Диаграмма показывает, кто из сотрудников чаще всех получал информацию и копировал ее на накопитель.

Рисунок 20. Получатели конфиденциальных данных от нарушителя

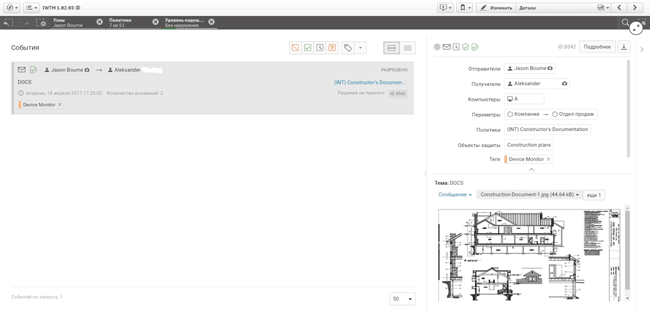

Продвигаясь в расследовании дальше, офицер безопасности анализирует события «серой зоны». В «серой зоне» отобразилась коммуникация с единственным сотрудником, что вызывает подозрение. После перехода в «Детали» выясняется, что сотрудник под подозрением передавал своему подельнику конструкторскую документацию.

Рисунок 21. Случай передачи конструкторской документации

Формирование досье на сотрудника

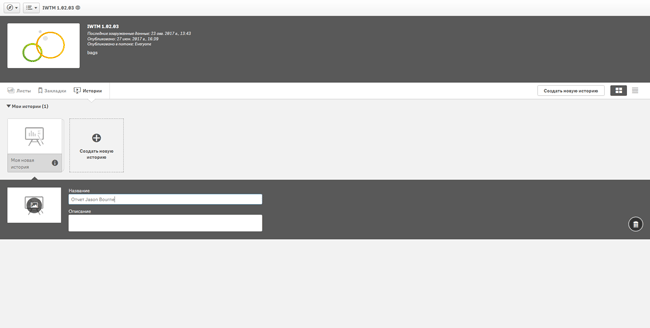

Очень часто офицерам безопасности необходимо регулярно предоставлять отчеты по сотрудникам в особой группе риска их непосредственным руководителям или даже топ-менеджменту. В InfoWatch Vision эту рутинную задачу можно автоматизировать. Для этого на начальном экране консоли IW Vision необходимо создать новую историю.

Рисунок 22. Создание досье на персону для руководителя

К отчету можно прикрепить фотографию пользователя, а само досье наполнять контентом по принципу подготовки презентации в Power Point — вставлять необходимые диаграммы и срезы данных в виде слайдов презентации. Отчет сохраняется в формате PPTX для отправки по электронной почте, а при просмотре через консоль продукта все данные обновляются в автоматическом режиме.

Рисунок 23. Пример возможной структуры досье

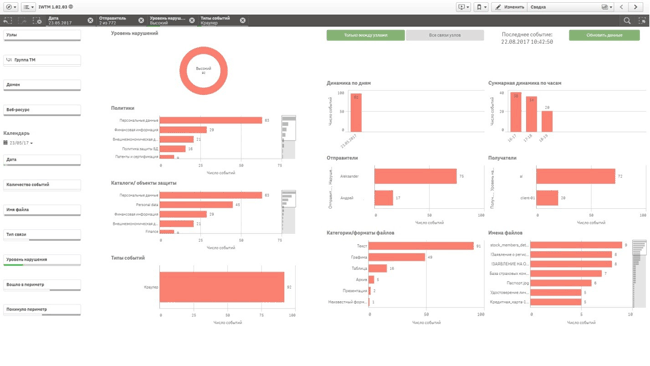

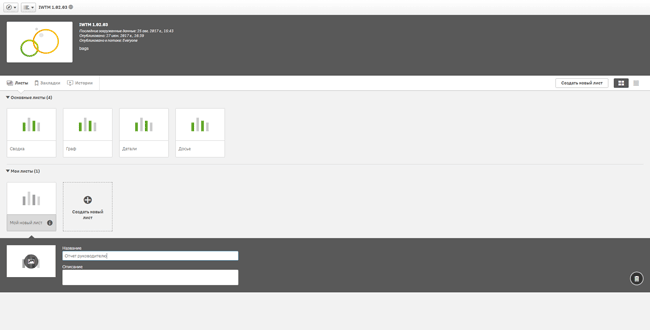

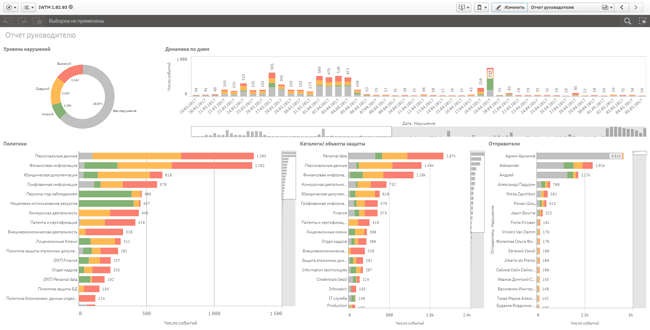

Вовлечение бизнеса в мониторинг ИБ: создание листа мониторинга для руководителя

В InfoWatch Vision 1.1 можно создать специальный лист, который будет служить «окном» мониторинга для топ-менеджмента.

Рисунок 24. Создание нового листа мониторинга для топ-менеджера

Для этого в консоли InfoWatch Vision создается новый лист (Мои листы — Создать новый лист). На изначально пустой лист по принципу виджетов добавляются нужные графики и метрики. Лист будет всегда отражать актуальную информацию, потому что он динамически обновляется.

Рисунок 25. Аналитический отчет

Отметим, что данный инструмент мониторинга доступен руководителю не только с ПК, но и с мобильного устройства.

Рисунок 26. Мобильность: ИБ-аналитика в любом месте и в любое время

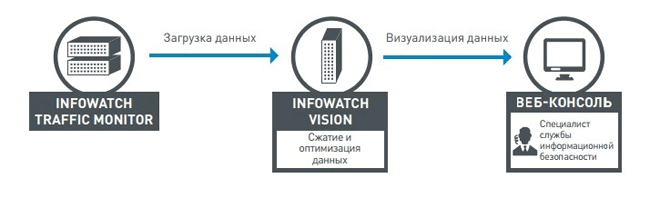

Архитектура InfoWatch Vision 1.1

Продукт InfoWatch Vision обогащает функциональность DLP-системы необходимыми средствами анализа и визуализации. При установке InfoWatch Vision происходит автоматическая загрузка информации из базы данных InfoWatch Traffic Monitor. Загруженная информация находится в оперативной памяти InfoWatch Vision. Использование принципа in-memory позволяет значительно ускорить вычисления и подготовку отчетов. Поэтому любой срез информации в InfoWatch Vision доступен буквально по одному клику мыши.

Рисунок 27. Архитектура InfoWatch Vision 1.1

Архитектура решения также включает веб-консоль, которая служит рабочим инструментом для регулярной работы с событиями и проведения расследований. При таком подходе использование веб-консоли InfoWatch Traffic Monitor необходимо лишь для корректировки и обновления политик безопасности.

Системные требования

При подборе аппаратной основы для работы InfoWatch Vision самым важным параметром является объем оперативной памяти, так как именно в ней производятся все действия с данными. Для расчета необходимых параметров памяти заказчику необходимо учитывать следующие параметры:

- Количество рабочих станций под управлением системы InfoWatch Traffic Monitor.

- Период времени для анализа событий: то есть, за какой временной отрезок требуется загружать информацию из InfoWatch Traffic Monitor в InfoWatch Vision. Можно ограничиться 1 месяцем, а можно выбрать более длительный исторический период, предшествующий загрузке, — даже все время хранения данных в базе InfoWatch Traffic Monitor. Компания InfoWatch рекомендует ограничиваться следующим горизонтом постоянного контроля: при регулярной работе офицеру безопасности вполне может быть достаточно статистики за 1—2 месяца.

- Количество событий в базе данных за требуемый период анализа (например, за 3 последних месяца в компании произошло 3,4 млн событий).

Таблица 1. Объемы оперативной памяти (в ГБ), необходимые для разных исторических отрезков при определенном количестве рабочих станций под контролем DLP-системы InfoWatch Traffic Monitor

| Рабочие станции InfoWatch Traffic Monitor | 100 | 200 | 300 | 400 | 500 | 600 | 700 | 800 | 900 | 100 | 1500 | 2000 | 2500 | 3000 | 3500 | 4000 |

| 1 мес. | 8 | 8 | 8 | 8 | 8 | 16 | 16 | 16 | 16 | 16 | 24 | 32 | 40 | 48 | 56 | 64 |

| 3 мес. | 8 | 16 | 16 | 24 | 24 | 32 | 40 | 40 | 48 | 48 | 72 | 96 | 120 | 144 | 168 | 192 |

| 6 мес. | 16 | 24 | 32 | 40 | 48 | 64 | 72 | 80 | 96 | 96 | 144 | 192 | 240 | 288 | 336 | 384 |

| 12 мес. | 24 | 40 | 64 | 80 | 96 | 115 | 134 | 154 | 173 | 192 | 288 | 384 | 480 | 576 | 672 | 768 |

Объем оперативной памяти для анализа информации в компаниях с количеством рабочих станций от 4500 рассчитывается индивидуально.

Опционально для заказчиков InfoWatch Vision 1.1 доступна функция загрузки данных по периодам. Это позволяет решить проблему высоких технических требований.

Процессор: для сервера 8—16 ядер — 2800—3500 Гц.

Жесткий диск: 500 Гб — 1 Тб.

Операционная система: Windows Server 2008/2012/2016

Выводы

В данном обзоре изложена информация о новой версии решения для визуальной аналитики корпоративных информационных потоков и проведения расследований — InfoWatch Vision 1.1. Сочетание мощных средств мониторинга, анализа, отчетности и визуализации данных позволяет руководителям бизнеса и офицерам безопасности держать руку на пульсе событий в компании, оперативно реагируя на нештатные ситуации. В поле зрения системы даже «серые зоны», которые обычно остаются за пределами досягаемости DLP-решений.

В InfoWatch Vision все необходимые данные всегда под рукой — операции происходят в оперативной памяти и для уточнения информации не нужно делать новый запрос. На фильтрацию миллионов событий требуются считанные секунды. Конструктор отчетов позволяет представлять данные в различных разрезах. Правда, разработчики по-прежнему предлагают весьма небольшой пакет шаблонов для формирования отчетности.

В InfoWatch 1.1. реализована поддержка филиальной структуры — теперь у заказчиков появилась возможность создать единый центр статистики и управления инцидентами в удаленных офисах.

Кроме того, компания InfoWatch адаптировала новую версию продукта для использования зарубежными заказчиками, реализовав английскую локализацию.

Стоит отметить, что продукт предназначен для использования в крупных компаниях, включая территориально распределенные. При этом продукт весьма требователен к объему серверной оперативной памяти, поскольку все вычисления ведутся в режиме in-memory. Для небольших предприятий использование Vision 1.1 может быть нецелесообразным.

Достоинства:

- легкое управление, интуитивно понятное не только специалистам по ИБ, но и бизнес-подразделениям;

- отличные средства визуализации потоков данных и анализа активностей благодаря интерактивному веб-интерфейсу;

- поддержка филиальной структуры с возможностями контроля офицеров ИБ на местах;

- удобный конструктор отчетов.

Недостатки:

- высокие требования к аппаратному обеспечению (требуется мощный сервер);

- решение заточено на работу в крупных компаниях, не подходит для малого и среднего бизнеса;

- ограниченный выбор шаблонов для формирования отчетов.