Согласно новому отчёту KeepItOn, за 2021 год выявлено 182 случая полной или частичной блокировки доступа к интернету в 34 странах мира. Проведён анализ типов вводимой блокировки, методов их обнаружения и обхода. Названы инструменты, которые позволяют надёжно выявить подобные инциденты.

- Введение

- Типы блокировки доступа к интернету

- Блокировка – зло или польза?

- Детальный анализ типов блокировки интернета

- Выводы

Введение

Международное движение KeepItOn опубликовало в начале июня отчёт с результатами глобального исследования по теме выявления случаев блокировки доступа к интернету в 2021 году.

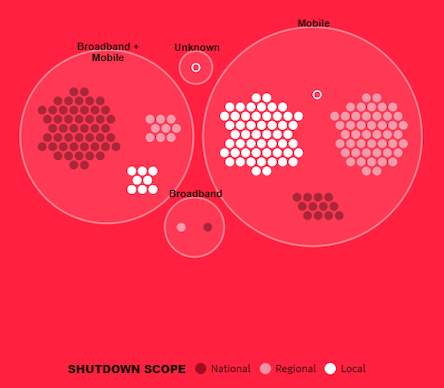

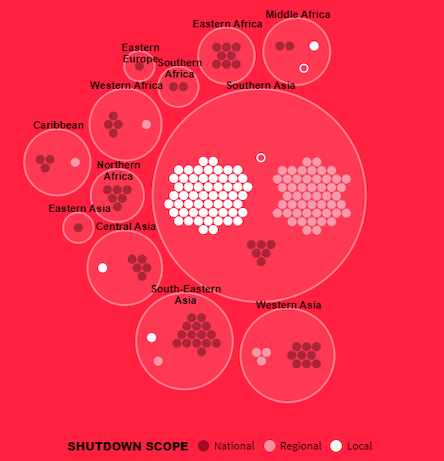

Согласно полученным данным, в течение прошлого года было зарегистрировано 182 таких инцидента в 34 странах мира. Их масштаб был различным, от общей блокировки глобального трафика до местного ограничения доступа к интернету. Учитывались случаи как отключения доступа только в мобильных сетях на ограниченной территории, так и полной блокировки в мобильных и магистральных сетях.

По собранной статистике проведён анализ инструментов, которые применялись для реализации того или иного вида блокировки. Названы способы, позволяющие выявить случаи блокировки, а также обойти их, если есть такая возможность. Поскольку данные собирались сразу из разных источников, можно говорить о высокой степени достоверности опубликованных результатов.

Движение KeepItOn существует с 2016 года. Оно объединяет в своих рядах свыше 280 организаций различного профиля из 105 стран мира. Партнёрами сообщества выступают самые разные организации: представители гражданского общества, местные и международные СМИ, правительства стран, региональные и международные управляющие органы, межправительственные организации, провайдеры телекоммуникационных и интернет-услуг, технические платформы, отраслевые ассоциации, исследовательские центры и ЦОДы, центры сетевых измерений, дипломатические миссии и многие другие.

В число партнёров KeepItOn входят и крупные технологические компании, такие как Oracle, Google, Meta (организация, признанная в России экстремистской), Cloudflare, Mozilla, различные сообщества, например Internet Outage Detection & Analysis (IODA) и Open Observatory of Network Interference (OONI), ряд специализированных веб-сайтов.

Рисунок 1. Статистика блокировок интернета в 2021 году (по типу сетей). Источник: KeepItOn

Типы блокировки доступа к интернету

Согласно классификации KeepItOn, в мире встречается восемь основных типов блокировки интернета:

- Отключение базовой инфраструктуры — физическое отключение каналов связи на территории страны или отдельного региона.

- Вмешательство в маршрутизацию — вмешательство в свободный обмен трафиком операторов связи.

- Манипулирование системой доменных имён (DNS) — подмена ответов DNS-систем.

- Фильтрация — отсечение отдельных сетевых ресурсов без установки полной блокировки доступа.

- Глубокая проверка пакетов (DPI) — блокировка по отдельным признакам, например по протоколам.

- Подмена инфраструктуры — подмена легитимной инфраструктуры на её имитацию или искажённую копию.

- Атака «отказ в обслуживании» (DoS) — глобальная блокировка за счёт подавления пропускной способности магистральных каналов связи.

- Дросселирование (Throttling) — особый вид блокировки, когда запрещённый сетевой ресурс остаётся доступным, но остаточная пропускная способность канала доступа становится настолько малой, что эффективно пользоваться таким сетевым ресурсом оказывается затруднительно.

Блокировка — зло или польза?

Блокировка доступа к интернет-ресурсам, строго говоря, не является однозначным проявлением «добра» или «зла». Трактовка во многом зависит от целей совершаемых действий, а также отношения к ним.

Например, недавно сообщалось, что эксперты антивирусной компании ESET проанализировали, как разные страны решают проблемы с запрещёнными или вредоносными сайтами. Результаты исследования показали, что Россия заняла первое место по числу заблокированных веб-ресурсов.

Доля отфильтрованных фейковых сайтов в России составила 12,8 %. В топ-5 вошли Япония (8,2 %), Польша (5 %), Перу (4,6 %) и Украина (4,1 %).

Речь в данном случае идёт о блокировке сайтов, контент которых был признан (тем или иным уполномоченным органом) как фейковый. В результате сайт классифицируется как источник распространения поддельных данных и подлежит фильтрации.

Детальный анализ типов блокировки интернета

Рассмотрим в деталях каждый вид блокировки в отдельности.

Отключение базовой инфраструктуры

Данный тип блокировки осуществляется чаще всего путём отключения питания магистральной электросети или вышек сотовой связи в районе действия блокировки. Заказчик при этом может скрывать истинную причину происходящего, что ставит пользователей в тупик относительно оценки событий.

Метод отличается высокой надёжностью блокировки. Физическое восстановление трафика возможно только после возобновления подачи электропитания. Но реализация этого метода, особенно в мобильных сетях, может столкнуться с риском отказа в её осуществлении или симуляции ввода блокировки, особенно если речь идёт о необходимых действиях телеком-оператора, штаб-квартира которого находится в другой стране. В этом случае возникают законодательные или процедурные препятствия для ввода режима блокировки на определённой территории. В то же время такой способ позволяет ввести блокировку единовременно, а эффект срабатывания проявится немедленно.

Обнаружить отключение базовой инфраструктуры сети не представляет особого труда. Но гораздо труднее выявить причину. Отключение питания необязательно связано с блокировкой, это может быть также результатом технического сбоя или непреднамеренного отключения.

Возможность обхода блокировки: в отдельных случаях для обхода физического отключения инфраструктуры можно использовать спутниковые каналы связи, каналы пакетного и цифрового радио, альтернативную телекоммуникационную инфраструктуру, а также оборудование работающее от аккумуляторов.

Рисунок 2. Статистика блокировок интернета в 2021 году (по регионам). Источник: KeepItOn

Вмешательство в маршрутизацию

Это вариант блокировки наиболее прост в реализации для заказчика. Он также эффективен, особенно когда ставится широкая задача — полностью блокировать доступ ко внешним ресурсам за пределами страны.

Суть метода состоит в том, чтобы заменить маршрутную информацию в ключевых узлах сетевой инфраструктуры (на шлюзах сочленения с международным интернетом).

В то же время у этого способа есть и свои минусы. На распространение изменений, внесённых в таблицы маршрутизации, требуется время. Поэтому эффект блокировки не может наступить мгновенно. Невозможно также мгновенное восстановление доступа после возврата маршрутов в оригинальное состояние.

Кроме того, многие протоколы маршрутизации имеют специальные механизмы, которые помогают им автоматически обходить возникающие на коммуникационных узлах перегрузки или отключения. В определённой степени это препятствует распространению процесса блокировки.

Как выявить блокировку: манипуляции с таблицами маршрутизации выявляются в сетях автоматически. Информацию об этом получают операторы связи.

Возможность обхода блокировки: обойти этот вариант блокировки трудно. Единственный способ — иметь вход в интернет через сегмент сети, где нет подмены маршрутизации.

Манипулирование системой доменных имён

Манипулирование DNS похоже на вмешательство в маршрутизацию, но в этом случае делается акцент на IP-адресации ресурсов.

Этим способом часто пользуются мошенники. Например, подменяя DNS-адрес коммуникационной платформы, можно перенаправить трафик на вредоносный ресурс или обеспечить отключение услуг блокируемой платформы.

Действия правительств реализуются по аналогичной схеме. Для реализации важно, чтобы государство имело возможность напрямую работать с интернет-провайдерами. Именно на их адреса первичных DNS-серверов приходят пользователи, если в своих настройках сети они выбрали опцию автоматического получения данных.

Возможность обхода блокировки: для обхода блокировки следует использовать доверенные и неподконтрольные регулятору DNS-серверы.

В случае работающего спуфинга (перехвата и подмены трафика) следует применять VPN и доверенные DNS-серверы, находящиеся вне юрисдикции регулятора. Для выстраивания более сильной защиты может пригодиться использование DNSSEC (безопасного DNS), DoT (DNS через TLS) или DoH (DNS через HTTPS). DoT и DoH шифруют DNS-трафик.

Существуют и более действенные меры для обхода блокировок через DNS-серверы. Это — размещение сайтов в дипвебе (Deep Web), например в «луковом» домене .ONION. Именно так, например, поступил Twitter, который запустил «луковый» сервис после блокировки социальной сети на территории России.

Суть метода состоит в том, что адреса «луковых» сайтов, хотя и могут выглядеть вполне «читаемыми» (например, ab7q4c5dl4xys5sn.onion), не зарегистрированы в системе DNS. Поэтому их блокировка на уровне DNS неосуществима.

Адрес «лукового» сайта является первой частью хешированного SHA-1 открытого ключа RSA. При его вводе Tor-подобный сервис не отправляет адрес на разрешение через DNS-сервер для получения нужного IP-адреса, а запрашивает каталог скрытых сервисов. Его может запустить добровольно любой желающий.

В результате Tor-сервис Twitter, реализованный на базе инструмента Enterprise Onion Toolkit (EOTK), позволяет владельцам веб-ресурсов добавлять URL вида «*.onion» к своему домену за считаные минуты.

Впрочем, вопросы остаются. Использование браузера Tor, а по сути — применение лежащей в его основе особой технологии маршрутизации попало под блокировку на территории нашей страны. Поэтому некоммерческая организация Tor Project, стоящая за его разработкой, подала апелляцию на решение российского суда о блокировке. Помогать НКО в обжаловании решения будет «Роскомсвобода».

Надо добавить, что данная технология не только обеспечивает размещение маркетплейсов различных запрещённых продуктов и услуг, а, по слухам, также очень широко используется, например, в научных исследованиях, в работе альтернативных, непубличных сетей, в том числе оборонных, правоохранительных, правозащитных направлений. Поэтому решение проблемы не настолько просто и прямолинейно, как может показаться с первого взгляда.

Фильтрация

Блокировка путём фильтрации обычно реализуется через настройку сетевых устройств. Так можно легко настроить блокировку доступа к определённым коммуникационным платформам, например Facebook (социальная сеть, признанная в России экстремистской), Twitter, WhatsApp.

Для блокировки обычно используется сетевое устройство, находящееся в магистральной сети. Если заказчик не имеет прямого доступа к такому устройству, то он выдаёт соответствующее предписание каждому оператору или провайдеру, работающему в стране. Это предписание является обязательным к исполнению.

Второй, децентрализованный, способ установки блокировки легко отличить от первого по важному признаку: применение разных правил фильтрации для блокировки определённого веб-ресурса у разных операторов / провайдеров. Расхождения возникают из-за того, что среди операторов не существует заранее выверенных, единообразных правил установки запретов. Поэтому блокировка со стороны одного интернет-провайдера может распространяться, например, на всю структуру домена, тогда как другой оператор может блокировать только базовый домен, оставляя без контроля те части, которые находятся ниже (что позволяет пользователям обходить ограничения).

Данный тип блокировки легко реализовать, когда количество участвующих в фильтрации устройств невелико. Поэтому такой способ активно применяют внутри крупных компаний, когда хотят, например, установить запрет на доступ к социальным платформам с рабочих мест внутри корпоративных сетей. В то же время для реализации фильтрации на общенациональном уровне требуется привлечение значительных инвестиций: для проектирования, развёртывания и обслуживания таких перенастроенных сетей.

Устройства, участвующие в фильтрации, работают на анализе метаданных, относящихся к коммуникационному трафику: исходный и целевой IP-адреса, имя и адрес домена назначения, порт источника и порт назначения, полный путь к ресурсу, расширение файла и т. д.

Возможность обхода блокировки: в большинстве случаев для обхода такой блокировки достаточно перейти на использование доверенного VPN-сервиса. Можно также пользоваться открытыми защищёнными (HTTPS) прокси-серверами, расположенными за пределами подвергшейся фильтрации сети.

Рисунок 3. Фильтрация мобильных сетей активно применяется при народных волнениях. Источник: Techpoint Africa

Глубокая проверка пакетов (DPI)

В арсенале многих государств широко представлены различные средства DPI, которые применяются для онлайн-наблюдения в целях защиты национальной безопасности или борьбы с организованной преступностью. Некоторые страны, такие как Китай, широко используют также технологию встраивания DPI в потребительские устройства для разрыва соединений в сетях, которые не соответствуют протоколам из списка разрешённых (также называемого «белым списком»).

Устройства DPI, которые установлены на ключевых сетевых магистралях, могут быть использованы для выполнения DPI-блокировки. С их помощью можно реализовать фильтрацию в национальном масштабе с применением всевозможных разрешающих правил или эвристических подходов, основанных на оценке содержания сообщений, привлекать метаданные. Это создаёт исключительную гибкость в настройке блокировки. Более того, DPI позволяет также выявлять приёмы, которые используются подписчиками блокируемого веб-ресурса для обхода установленной цензуры, например через запутывание выбора протокола.

В то же время DPI-блокировки очень сложны для внедрения на национальном уровне. При включении этой опции возникают значительные задержки в сети. Пакеты приходится вытягивать из сети, затем собирать обратно в соответствии с протоколом их передачи более высокого уровня. Требуется проводить проверки на соответствие действующим правилам. Всё это сильно усложняет работу сети.

Возможность обхода блокировки: для обхода блокировки чаще всего применяют VPN или открытый прокси-сервер HTTPS, который расположен за пределами подвергшейся блокировке сети. Если устройство DPI является логическим, то выявить его и обойти становится значительно труднее. В таких случаях часто используют прокси-серверы, которые запутывают реальные связи и позволяют скрыть использование доступа к запрещённому контенту.

Подмена инфраструктуры

Этот способ блокировки чаще всего относят к мошенничеству, когда вследствие злонамеренной подмены законной инфраструктуры пользователь попадает на её имитацию. Реализуется он следующим образом: «злоумышленник» внедряет (обычно временно) в локальный или сетевой сегмент уже существующей инфраструктуры дополнительный механизм, посредством которого происходит клонирование последней. У пользователя создаётся впечатление, что, обращаясь по привычному адресу, он продолжает работать с законной инфраструктурой, хотя вместо неё он прозрачно подключает свои устройства к мошеннической сети. В этом случае его коммуникации передаются в руки оператора-мошенника.

Подобный тип блокировки чаще всего реализуют в радиосетях путём подмены мобильных точек доступа (Wi-Fi).

Блокировка этого типа может выполняться с разными целями — от вывода оборудования пользователя из строя до реализации попыток кражи данных или проникновения в частную сеть. Выявить этот тип блокировки могут только сами пользователи, если используют подходящие средства контроля.

Возможность обхода блокировки: обычно единственным действенным средством обхода при установке этого типа блокировки является прекращение работы через мошеннические узлы. Например, в случае обнаружения перехвата сети через Wi-Fi можно перейти на проводное (Ethernet) соединение.

В случае обнаружения блокировки этого типа в мобильных сетях выход может состоять в переходе на внешнюю MESH-антенну (например, goTenna). Однако если блокировку этого типа устанавливает государство, то такой способ приемлем до тех пор, пока власти ещё не развернули соответствующее оборудование для компрометации MESH-сетей.

Атака «отказ в обслуживании» (DoS)

Блокировку путём проведения DDoS- и DoS-атак могут использовать злоумышленники — например, когда они предпринимают попытку вывести из рабочего состояния интернет-коммуникации страны. Если для России такой вариант смотрится нереальным, то для небольших стран он вполне реализуем.

Примером подобной атаки может служить история произошедшая в ноябре 2016 года. Тогда создатели ботнета Mirai попытались отключить подводный кабель, через который Либерия получала доступ к интернету. Их попытка завершилась провалом, но эффект был замечен.

Этим же способом могут воспользоваться и правительства, если они поставили перед собой цель лишить население небольшой страны доступа к интернету. Атака может быть осуществлена силами третьей компании.

К этому типу блокировки относятся также способы подавления мобильного доступа к интернету через установку радиопомех. Они будут мешать нормальной работе оборудования, приводя к невозможности пользоваться интернетом. Примером реального применения можно назвать отключение доступа к спутниковому интернету в Иране.

Возможность обхода блокировки: лучшим способом смягчения DDoS-атаки в этом случае будет использование провайдера услуг защиты от отказа в обслуживании (DoSP). Однако настройку таких систем надо проводить до того, когда начнётся фактическая атака.

Существуют бесплатные DoSP для гражданских организаций: Project Galileo от Cloudflare и Deflect от компании eQualit.ie.

В то же время в случае блокировки через установку радиопомех обойти её практически невозможно.

Дросселирование

Блокировка интернета путем «дросселирования» — это искусственное уменьшение полосы пропускания. Оно не приводит к остановке трафика, но настолько занижает пропускную способность, что несмотря на доступность интернета и его служб работать с ними становится практически невозможно. Это делает запрашиваемую веб-службу или ресурс бесполезными.

Существует немало технических средств для ограничения или замедления доступа к интернету. К ним относятся регулирование QoS (качества обслуживания) по используемому протоколу, управление пропускной способностью по IP-адресам источника или получателя, управление настройкой IP-подсетей, выстраивание VLAN (виртуальных локальных сетей) или управление MAC-адресами, применение политик к формированию трафика, запуск глубокой проверки пакетов на уровне 5 и выше модели OSI, управление NIC (контроллером сетевого интерфейса) или разделение портов на канальном уровне 2 в OSI.

Эти методы позволяют ограничить трафик для всех соединений (или только для части из них) по протоколу, источнику, месту назначения передачи пакетов и т. д.

Возможность обхода блокировки: для восстановления доступа при таком способе блокировки следует использовать VPN, коммуникационные платформы с промежуточным хранением данных или прокси-серверы обфускации (которые затрудняют правильную интерпретацию передаваемых данных). Можно также применить инкапсулирование трафика в другой протокол, не затронутый регулированием.

К сожалению, доступные варианты обхода обычно дают ограниченную пропускную способность и высокую задержку.

Выводы

Многочисленные блокировки доступа к интернету, которые были выявлены движением KeepItOn в 34 странах мира за 2021 год, позволили подготовить отчёт о ландшафте применяемых технологий, распространённости инцидентов, способах их выявления и обхода. Цель публикации этого исследования — показать гражданам и заинтересованным компаниям широту применяемых решений, их сильные и слабые стороны, а также риски, с которыми могут сталкиваться те или иные общественные группы.