Сертификат AM Test Lab

Номер сертификата: 72

Дата выдачи: 15.09.2010

Срок действия: 15.09.2015

2. Системные требования SecurIT Zlock

3. Основные возможности SecurIT Zlock

5. Работа и настройка SecurIT Zlock

Введение

Мы уже знакомили Вас, Уважаемые читатели, с продукцией компании SecurIT. Не так давно был опубликован обзор SecurIT Zgate (часть 1, часть 2). Сегодня мы расскажем о ещё одном продукте компании SecurIT – Zlock версии 2.5.

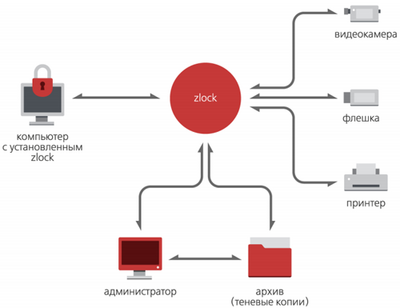

Основное назначение системы SecurIT Zlock — разграничение прав доступа пользователей к внешним и внутренним устройствам компьютеров в масштабах организации. Zlock позволяет предотвратить утечки корпоративной информации, а также полностью контролировать все данные, записываемые на устройства.

SecurIT Zlock дает возможность гибко настраивать права доступа пользователей и групп пользователей к любым устройствам. Это обеспечивает существенное снижение риска утечек как через устройства, подключаемые к внешним портам (USB, LPT, COM, IrDA, PCMCIA, IEEE 1394 и т.д.), так и через внутренние устройства (сетевые карты, модемы, Bluetooth, Wi-Fi, CD/DVD-дисководы и т. д.). Кроме этого, Zlock может контролировать доступ к локальным и сетевым принтерам.

В SecurIT Zlock впервые для систем подобного класса была реализована система мониторинга клиентских модулей, которая позволяет администратору безопасности в реальном времени получать информацию о событиях Zlock. Это дает возможность максимально оперативно реагировать на любые несанкционированные и подозрительные действия со стороны пользователей.

Использование SecurIT Zlock позволяет свести к минимуму риск утечки конфиденциальной информации, значительно затруднить деятельность инсайдеров, и предоставить руководству предприятия полную информацию для расследования инцидентов.

Перейдем непосредственно к обзору SecurIT Zlock.

Системные требования SecurIT Zlock

Минимальные системные требования

Аппаратные и программные средства | Консоль | Клиентский модуль | Сервер журналов |

| Процессор | Pentium II или выше | ||

| Оперативная память | 128 Мб и выше | ||

| Порты | Свободный USB- порт (для лицен- зионного ключа) | ||

| ОС | Windows 2000 SP4 / XP SP2 (32 и 64 бит)/ 2003 SP1 (32 и 64 бит)/ Vista (32 и 64 бит) / 7 32 и 64 бит | ||

| Прочие программные средства | Сетевой протокол TCP/IP (для удаленного управления) | ||

Основные возможности SecurIT Zlock

Система SecurIT Zlock позволяет обеспечить надежную защиту данных компании от утечек на внешних носителях путем разграничения доступа к любым внешним устройствам и портам компьютера

Политики доступа

Разграничение доступа к внешним устройствам в SecurIT Zlock осуществляется на основе политик доступа. Политика доступа — это логическое понятие, которое связывает описание устройств и прав доступа к ним.

Поддерживаемые устройства

Система SecurIT Zlock позволяет разграничивать доступ к следующим видам устройств:

- любые USB-устройства — flash-накопители, цифровые камеры и аудиоплееры, карманные компьютеры и т. д.;

- локальные и сетевые принтеры;

- внутренние устройства — контроллеры Wi-Fi, Bluetooth, IrDA, сетевые карты и модемы, FDD-, CD- и DVD-дисководы, жесткие диски;

- порты LPT, COM и IEEE 1394;

- любые устройства, имеющие символическое имя.

В SecurIT Zlock есть возможность создать каталог устройств, который будет хранить всю информацию об устройствах сети и позволит создавать политики на основе этих данных.

SecurIT Zlock может использовать такую информацию об устройстве, как внутренний серийный номер, класс устройства, производитель, а также ряд дополнительных параметров, которые позволяют идентифицировать конкретное устройство или класс устройств.

Удаленное управление

Удаленное управление системой Zlock осуществляется через единую консоль для решений SecurIT. C помощью нее администратор может устанавливать клиентские части, создавать и распространять политики Zlock, производить мониторинг рабочих станций, просматривать логи и данные теневого копирования.

Взаимодействие с Active Directory

В Zlock реализована тесная интеграция с Active Directory. Она заключается в возможности загрузки доменной структуры и списка компьютеров корпоративной сети в Zlock. Это позволяет увеличить удобство использования системы и повысить возможности по масштабируемости.

Развертывание и управление Zlock можно осуществлять не только из консоли управления Zlock, но и с помощью групповых политик (group policy) Active Directory. Через групповые политики можно выполнять установку, удаление и обновление Zlock, а также распространение политик доступа и настроек системы.

Мониторинг

В Zlock существует возможность мониторинга клиентских рабочих станций. Данная функция предусматривает периодический опрос клиентских модулей Zlock и выдачу предупреждений в случае попытки несанкционированного отключения Zlock на рабочей станции, изменения настроек или политик доступа.

Сбор событий и их анализ

Система Zlock реализует расширенный функционал по ведению и анализу журнала событий. В журнал записываются все существенные события, в том числе:

- подключение и отключение устройств;

- изменение политик доступа;

- операции с файлами (чтение, запись, удаление и переименование файлов) на контролируемых устройствах.

Предоставление доступа к устройствам по телефону

В Zlock реализована возможность разрешить пользователям доступ к устройствам, используя лишь телефонную связь с администратором Zlock. Это необходимо в тех случаях, когда пользователю нужно срочно получить доступ к определенному устройству или группе устройств, а он находится не в корпоративной сети. В такой ситуации сотрудник компании и администратор просто обмениваются секретными кодами, в результате чего создаются и применяются новые политики доступа

Теневое копирование

В Zlock существует возможность автоматически выполнять теневое копирование (shadow copy) файлов, которые пользователи записывают на внешние накопители. Это позволяет контролировать ситуацию даже в том случае, если пользователю разрешена запись на внешние устройства, поскольку администратор безопасности всегда будет точно знать, какую информацию сотрудник записывает на внешние накопители.

Вся информация, записываемая пользователем на внешний носитель, незаметно для него копируется в защищенное хранилище на локальной машине и потом переносится на сервер. Функция теневого копирования создает точные копии файлов, которые пользователь записывают на устройства, и расширяет возможности аудита, позволяя проводить расследование возможных инцидентов.

Сервер журналирования

В Zlock есть возможность сохранять журналируемые события на сервер журналирования. Он позволяет быстрее и надежнее собирать, хранить и обрабатывать журналы событий Zlock.

Клиентские модули Zlock записывают все происходящие события на сервер журналирования, при этом, если он недоступен, информация о событиях временно хранится на клиенте. Когда соединение с сервером восстанавливается, эта информация пересылается на сервер.

Сервер журналов может записывать информацию о событиях в базу данных MS SQL или в XML-файлы. Использование для хранения событий системы базы данных MS SQL позволяет обеспечить более высокую надежность и производительность.

Контроль целостности Zlock

В Zlock имеется возможность контроля целостности файлов и настроек Zlock. Если какие-либо компоненты Zlock были несанкционированно модифицированы, возможность входа в систему будет лишь у администратора. Это позволит защитить Zlock от изменений со стороны пользователей и вредоносных программ.

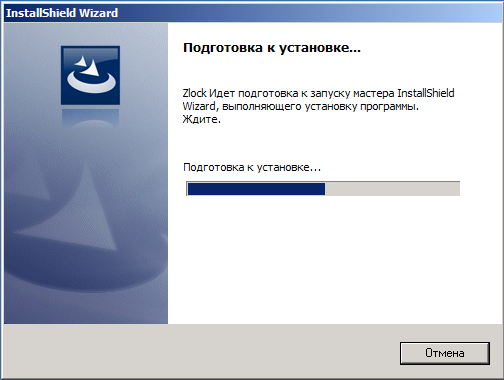

Установка SecurIT Zlock

Установка проста. Мастер инсталляции использует стандартный InstallShield.

Рисунок 1: Начало установки SecurIT Zlock

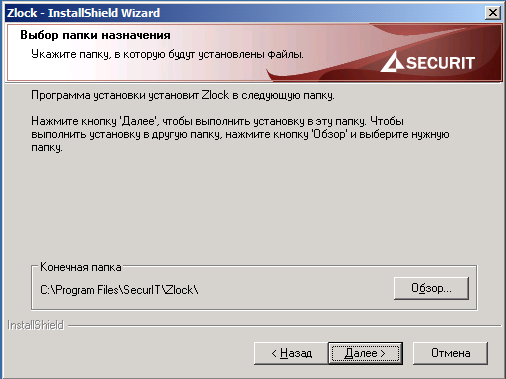

Далее, необходимо выбрать каталог для установки SecurIT Zlock.

Рисунок 2: Выбор каталога для установки SecurIT Zlock

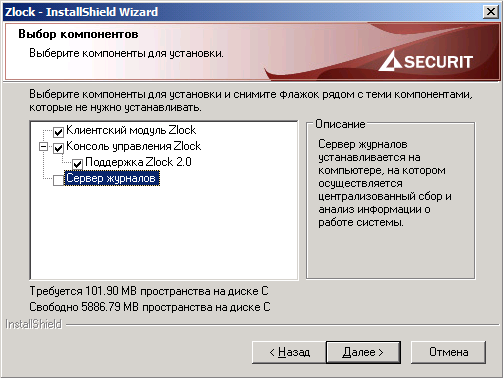

После выбора каталога, необходимо выбрать какие компоненты будут устанавливаться.

Можно установить клиентскую часть SecurIT Zlock, консоль управления, поддержку SecurIT Zlock 2.0, сервер журналов.

Рисунок 3: Выбор компонентов для установки SecurIT Zlock

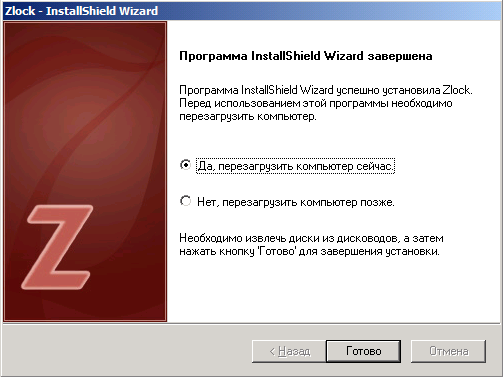

Для завершения установки необходима перезагрузка.

Рисунок 4: Запрос перезагрузки для окончания установки SecurIT Zlock

Работа и настройка SecurIT Zlock

Работа с SecurIT Zgate ведётся через консоль управления. Консоль управления едина для всей линейки продуктов компании SecurIT. Структура консоли управления описана в обзоре SecurIT Zgate

Для связи с клиентами SecurIT Zlock используется протокол TCP/IP и порт 1246. Не забудьте открыть этот порт в фаерволле. В дальнейшем можно при необходимости изменить этот порт.

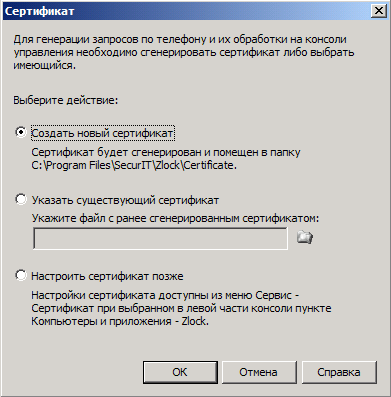

При первом запуске консоли будет предложено создать или установить существующий сертификат, который будет использоваться для генерации запросов по телефону и их обработки на консоли управления. Сертификат можно настроить и позже (рисунок 5).

Рисунок 5: Запрос сертификата

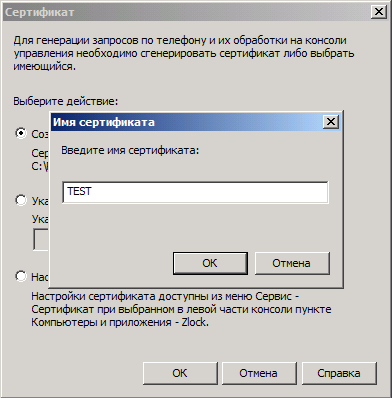

Выберем "Создать новый сертификат", будет запрошено имя нового сертификата (рисунок 6).

Рисунок 6: Запрос имени нового сертификата

После этого сертификат будет автоматически создан и установлен.

Теперь можно приступать к установке клиентской части.

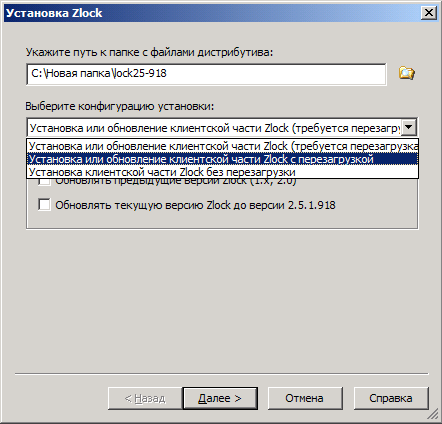

Для установки клиентской части SecurIT Zlock на рабочую станцию необходимо выбрать нужный нам компьютер в разделе "Без приложений" консоли управления и, щёлкнув правой кнопкой мыши на нём, выполнить команду меню "Установить или обновить Zlock". Потребуется указать каталог с дистрибутивом SecurIT Zlock (рисунок 7).

Рисунок 7: Выбор каталога с дистрибутивом SecurIT Zlock и задание параметров установки

Также, в этом окне, помимо указания каталога с дистрибутивом, можно указать дополнительные параметры установки.

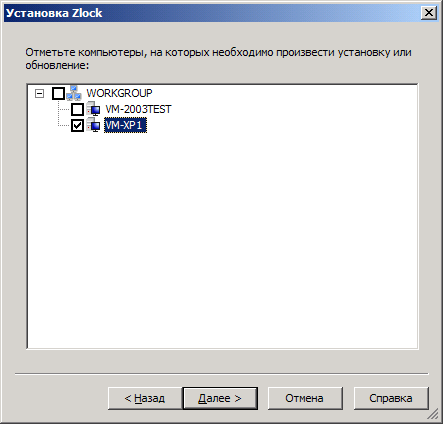

Следующий этап установки – выбор рабочих станций (рисунок 8). Хотя мы уже выбрали рабочую станцию, можно выбрать ещё несколько рабочих станций или все.

Рисунок 8: Выбор рабочих станций для установки клиентской части SecurIT Zlock

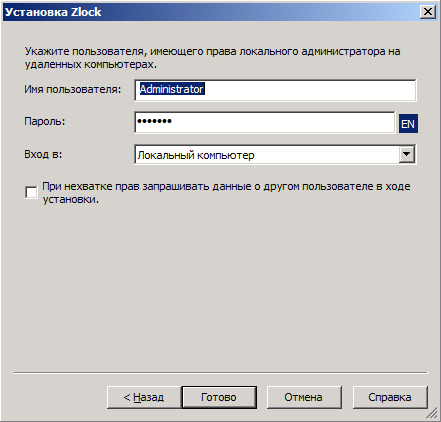

Завершающий этап установки – указание учётных данных пользователя, имеющего административные права на удалённых компьютерах (рисунок 9).

Рисунок 9: Ввод учётных данных пользователя, имеющего административные права на удалённых компьютерах

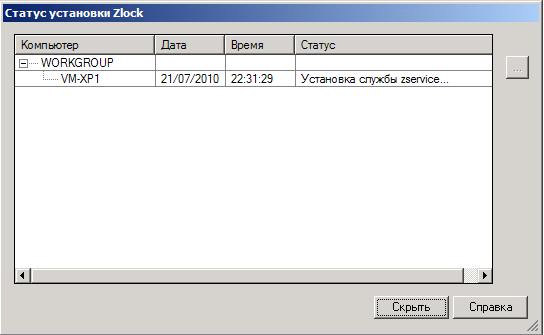

Рисунок 10: Статус установки клиентской части SecurIT Zlock на удалённый компьютер

Установка займет некоторое время.

По окончанию установки, компьютер из группы "Без приложений" будет автоматически перенесён в группу "Zlock".

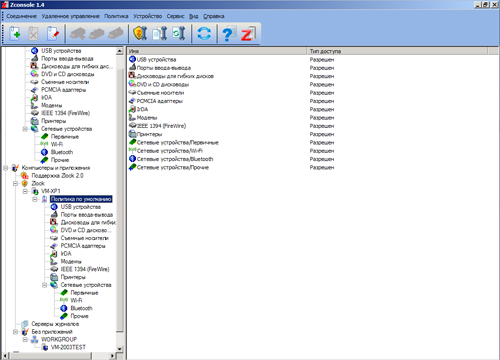

Для начала работы с клиентской частью необходимо установить соединение с удалённым компьютером. Для этого необходимо щёлкнуть правой кнопкой мыши на нужном компьютере в группе Zlock и выполнить команду меню "Установить соединение", после чего будет создана и применена к этому компьютеру политика по умолчанию (рисунок 11).

Рисунок 11: Соединение с клиентской частью установлено, можно начинать работу с Zconsole

Принцип работы SecurIT Zlock базируется на политиках и правилах доступа.

Политика доступа – это логическое понятие, связывающее одно или несколько устройств и правило доступа к ним для различных пользователей и групп пользователей. Каждая политика имеет следующие свойства:

- идентификатор – уникальное имя политики доступа;

- приоритет – представляет собой число в диапазоне от 0 до 32 (0 - наименьший, 32 – наивысший приоритет). Если какое-либо устройство относится более чем к одной политике, применяется политика с наивысшим приоритетом;

- набор описаний устройств, к которым будут применяться политики;

- правило доступа к устройствам;

- расписание политики, задающее ее время действия;

- опция Постоянная политика, которая определяет, будет ли данная политика удаляться при загрузке политик через Group Policy;

- опции теневого копирования и обработки файловых операций;

- правило применения политики в зависимости от нахождения компьютера в локальной сети или за ее пределами.

Специальная политика доступа – Политика по умолчанию предназначена для определения доступа к устройствам, которые не попали ни в одну из существующих политик. Эта политика имеет приоритет ниже, чем политика с приоритетом 0.

Диалоговое окно Политики доступа по умолчанию дает возможность установить необходимые правила доступа для каждого типа устройств, перечисленных в списке.

Система Zlock позволяет установить следующие правила доступа:

- полный доступ к устройствам для всех пользователей;

- доступ к устройствам только на чтение для всех пользователей;

- запрет доступа к устройствам для всех пользователей;

- индивидуальная настройка прав доступа к устройствам для пользователей и групп.

Для корректной работы некоторых USB-устройств, например электронных ключей, и принтеров, при использовании выборочного доступа, требуется полный доступ к ним пользователя SYSTEM. После

установки индивидуальных прав доступа проверьте работоспособность устройства в такой конфигурации

При подключении устройства к компьютеру драйвер Zlock просматривает все описания устройств и пытается найти политику, к которой можно его отнести:

- если устройство подходит более чем к одной политике, то выбирается политика с наивысшим приоритетом;

- если устройство подходит более чем к одной политике с одинаковым приоритетом, то выбирается политика с максимальным разрешенным уровнем доступа (уровни доступа в порядке возрастания:

- доступ запрещен, только чтение, доступ разрешен индивидуально, доступ разрешен);

- если ни одной подходящей политики не найдено, то применяется Политика по умолчанию.

Политики не применяются к USB-устройствам интерфейса с пользователем (HID), таким как клавиатуры и мыши.

Определив политикой по умолчанию права доступа ко всем устройствам, которые не попадут ни в одну политику, необходимо создать политику, которая будет определять права доступа к конкретно нужным устройствам.

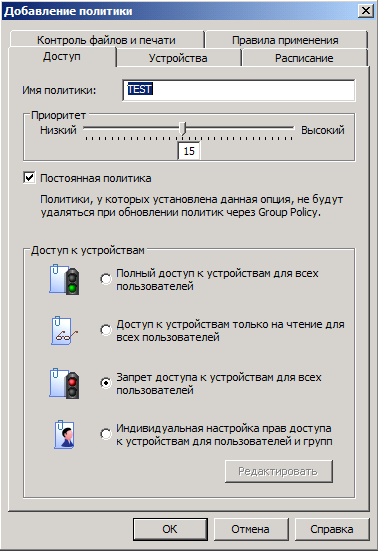

Для создания новой политики доступа необходимо выбрать пункт Добавить из меню Политика (рисунок 12).

Рисунок 12: Добавление новой политики для SecurIT Zlock

Рассмотрим более подробно создание политики.

Закладка Доступ. Тут задаётся имя политики (в нашем варианте - TEST), приоритет политики, права доступа к устройствам. При необходимости можно включить опцию Постоянная политика. Включенная опция означает, что эта политика не будет удаляться при загрузке политик через Group Policy.

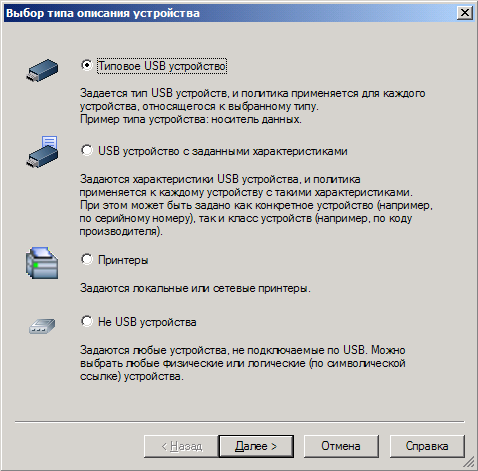

Для задания устройств, к которым будет применяться политика, выбрать вкладку Устройства. Для добавления нового устройства в политику нажать кнопку "+" (рисунок 13).

Рисунок 13: Добавление типов устройств в SecurIT Zlock

Как видим, можно выбрать четыре глобальных типа устройств.

Рассмотрим каждый из них.

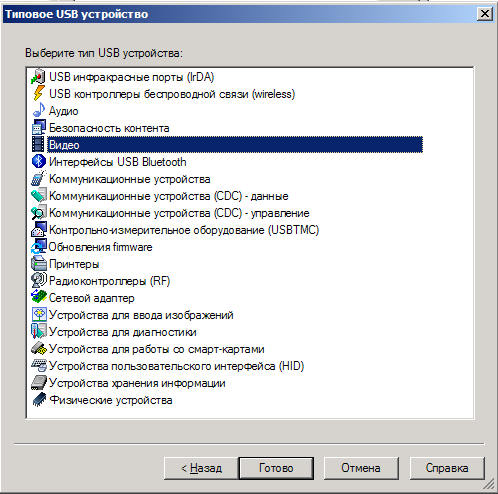

Типовое USB устройство (рисунок 14).

Достаточно выбрать любой класс устройств.

Рисунок 14: Типовое USB устройство в SecurIT Zlock

USB устройство с заданными характеристиками (рисунок 15).

Можно выбрать USB устройство в списке (в списке отображаются устройства, подключенные к локальному или удаленному компьютеру, кроме того, можно добавить устройства из каталога устройств), выбрать характеристики, по которым устройство будет идентифицироваться.

Рисунок 15: USB устройство с заданными характеристиками

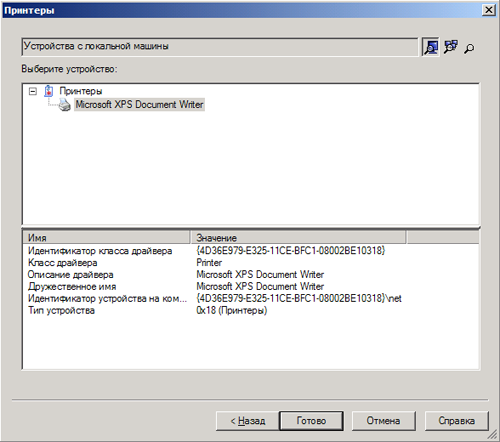

Принтеры (рисунок 16). Задаются локальные или сетевые принтеры.

Рисунок 16: Принтеры в настройках SecurIT Zlock

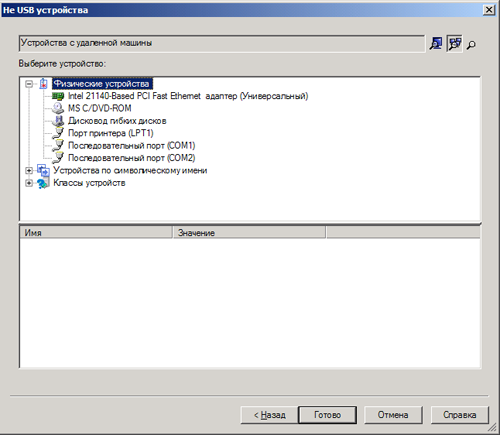

Не USB устройства (рисунок 17). Открываем соответствующий раздел древовидного списка и выбираем в открывшемся списке физическое устройство, устройство по символическому имени или класс устройств.

Рисунок 17: Не USB устройства в настройках SecurIT Zlock

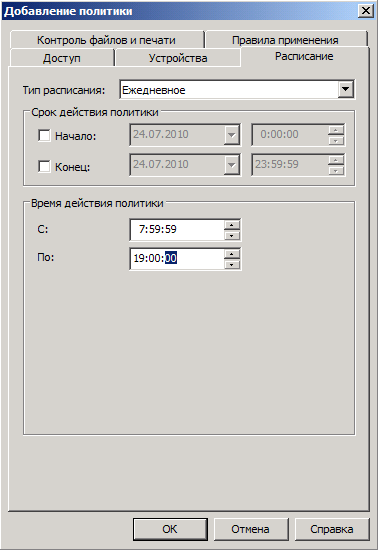

Закладка Расписание (рисунок 18). Очень удобной возможность является создание расписания действия политики. К примеру, можно задать ежедневное расписание применения политики с 7:59:59 до 19:00

Рисунок 18: Создание расписания действия политики в SecurIT Zlock

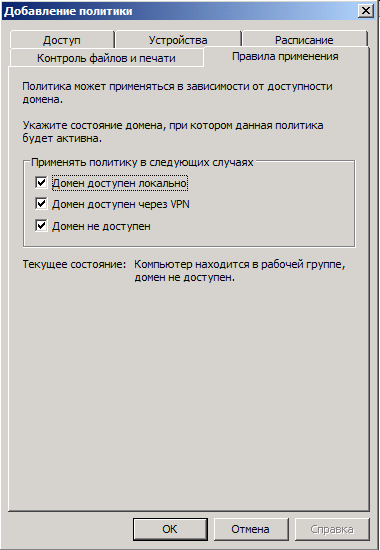

Закладка Правила применения (рисунок 19). Политика может применяться в зависимости от доступности домена – домен доступен локально, домен доступен через VPN, домен не доступен. Следует указать, при каком состоянии домена политика будет активна. Тут же отображается текущее состояние рабочей станции.

Рисунок 19: Правила применения политики в SecurIT Zlock

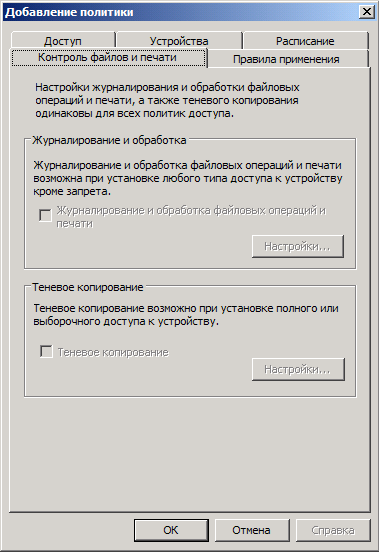

Закладка Контроль файлов и печати (рисунок 20). Можно настроить журналирование и обработку файловых операций, а также функцию теневого копирования файлов.

Условия, при которых доступны эти опции, видны на рисунке.

Рисунок 20: Контроль файлов и печати в SecurIT Zlock

Что такое теневое копирование и обработка файловых операций?

Zlock позволяет обрабатывать и журналировать операции с файлами и принтерами и создавать теневые копии копируемых файлов и распечатываемых документов.

В SecurIT Zlock поддерживается теневое копирование трех видов:

- теневое копирование файлов;

- теневое копирование записи на CD/DVD;

- теневое копирование печати.

Теневое копирование файлов предназначено для контроля информации, которая записывается на внешние носители. При включенной опции теневого копирования файл перед записью на сменный носитель сначала копируется в локальное хранилище – каталог на локальном жестком диске.

В дальнейшем из локального хранилища файлы переносятся на сервер, и все данные фиксируются для последующего анализа на сервере журналов. Если на компьютере, на котором выполняется анализ журнала, установлено приложение, соответствующее типу скопированного файла, то файл можно открыть для просмотра.

В сохраняемые данные входят:

- дата;

- время;

- пользователь;

- компьютер;

- устройство при теневом копировании файлов и CD/DVD;

- файл теневой копии (для накопителей).

- приложение, из которого идет печать (для принтеров);

- название принтера (для принтеров);

- файл с изображением (для принтеров).

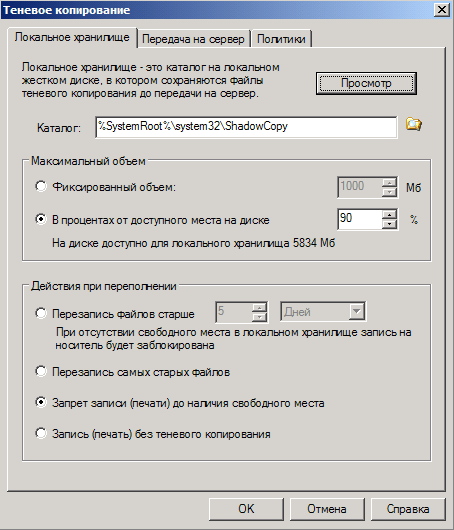

Настройку теневого копирования можно произвести, открыв меню Сервис и выполнив там команду Теневое Копирование (рисунок 21).

Рисунок 21: Настройки теневого копирования в SecurIT Zlock

На закладке Локальное хранилище настраивается, куда будет осуществляться теневое копирование, сколько места резервировать под него и как следует обрабатывать переполнение хранилища теневых копий.

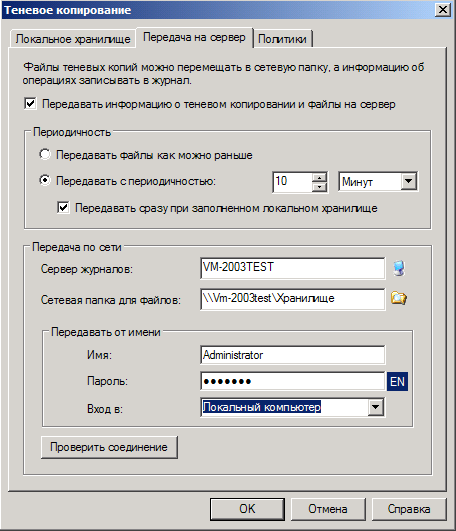

Закладка Передача на Сервер (рисунок 22). Передача теневых копий на сервер происходит следующим образом – сначала файл копируется из локального хранилища на сетевую папку, а затем в журнал на сервере журналов заносится соответствующая запись. После этого запись из локального хранилища удаляется.

Рисунок 22: Настройки передачи файлов на сервер в SecurIT Zlock

Чтобы включить передачу, необходимо отметить опцию Передавать информацию о теневом копировании и файлы на сервер. Также, можно задать параметры отправки теневых копий: передать как можно раньше, установить период отправки, а также передать сразу, если локальное хранилище теневых копий заполнено. Для передачи по сети необходимо указать сервер журналов, сетевую папку для хранения теневых копий, а также учётные данные пользователя, от имени которого будет осуществляться доступ к серверу журналов и сетевой папке. Правильность задания всех параметров можно проверить, нажав кнопку "Проверить соединение". Указанный пользователь должен иметь право на запись в сетевую папку и на запись событий на сервер журналов.

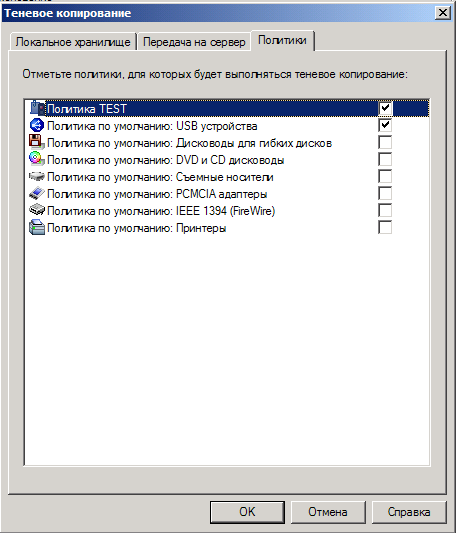

На вкладке Политики отмечаются политики, для которых производится теневое копирование (рисунок 23).

Рисунок 23: Политики, для которых будет применяться теневое копирование

В свойствах каждой политики можно настроить журналирование и обработку файловых операций и печати.

При записи на CD/DVD список записанных файлов извлекается из образа диска, созданного при теневом копировании. В папке локального хранилища необходимо наличие достаточного количества свободного места для создания образа диска.

Для настройки контроля файловых операций необходимо открыть меню Сервис и выполнить команду Файловые операции (рисунок 24).

Рисунок 24: Настройка журналирования и обработки файловых операций в SecurIT Zlock

Сначала нужно отметить, к каким политикам нужно применить контроль файловых операций.

Далее необходимо нажать на кнопку "+" и выбрать действие при файловых операциях: Журналирование,

Скрипт или Журналирование на сервер.

Сервер журналов. Для централизованного хранения и обработки информации, которая поступает от клиентских частей SecurIT Zlock, применяется сервер журналов.

При получении информации от клиентской части системы сервер журналов может сохранять ее на локальном компьютере в XML-файле либо в базе данных на SQL-сервере.

Для изменения настроек хранения сервера журналов необходимо:

- Развернуть элемент дерева Компьютеры и приложения.

- В дереве приложения Серверы журналов выбрать рабочую станцию.

- Дважды щелкнуть мышью по пункту Настройки

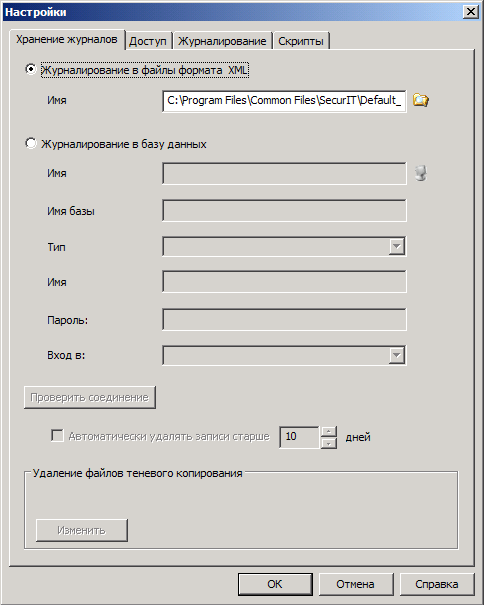

Вкладка Хранение журналов (рисунок 25). При получении информации от клиентской части системы сервер журналов может сохранять ее на локальном компьютере в XML-файле либо в базе данных на SQL-сервере.

Рисунок 25: Настройки хранения журналов в SecurIT Zlock

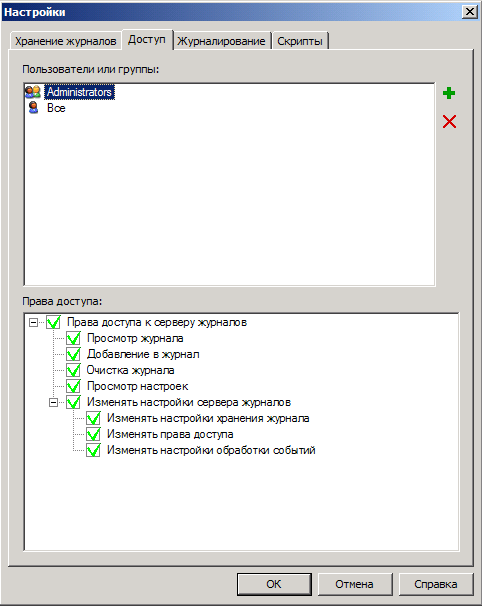

Во вкладке Доступ (рисунок 26) можно разрешить или запретить пользователям:

- изменять настройки сервера журналов;

- изменять права на управление сервером журналов;

- изменять настройки обработки внутренних событий сервера журналов;

- просматривать настройки;

- просматривать журнал;

- добавлять записи в журнал;

- выполнять очистку журнала.

Рисунок 26: Настройки прав доступа к серверу журналов в SecurIT Zlock

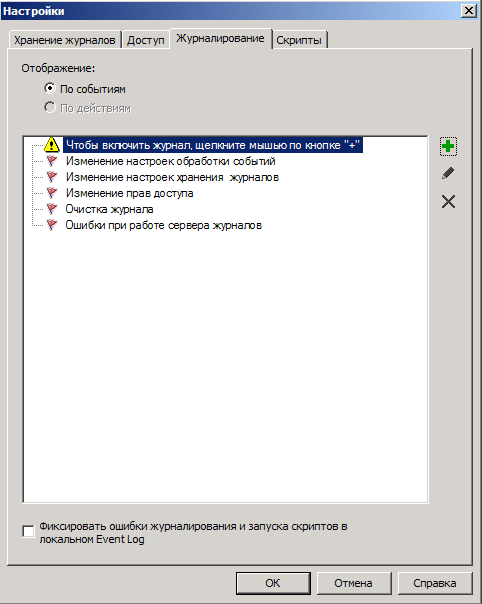

Вкладка Журналирование (рисунок 27). В этой вкладке настраивается журналирование внутренних событий сервера.

Внутренними событиями сервера журналов являются:

- изменение настроек обработки событий;

- изменение настроек обработки журналов;

- изменение прав на журналирование;

- изменение прав на управление журналом;

- очистка журнала;

- ошибки при работе сервера журналов (невозможность соединения с сервером, отказ в записи и т.д.).

Журналировать можно в файл, EventLog и базу данных MSSQL.

Рисунок 27: Журналирование внутренних событий в SecurIT Zlock

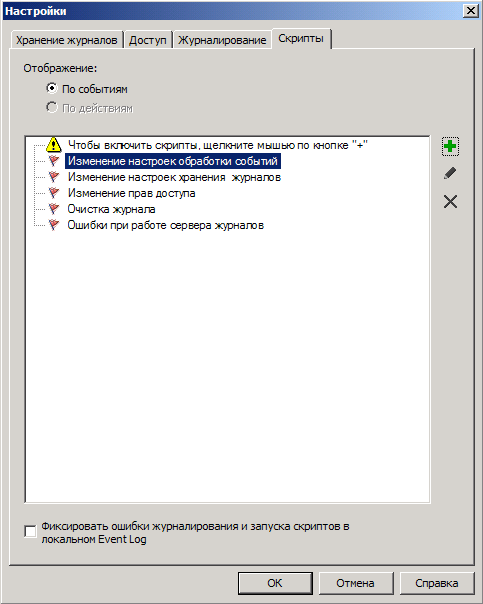

Вкладка Скрипты (рисунок 28). Скрипты предназначены для выполнения определённого действия в случае, если произошло определённое внутреннее событие сервера.

Рисунок 28: Настройки скриптов в SecurIT Zlock

Мониторинг состояния системы Zlock

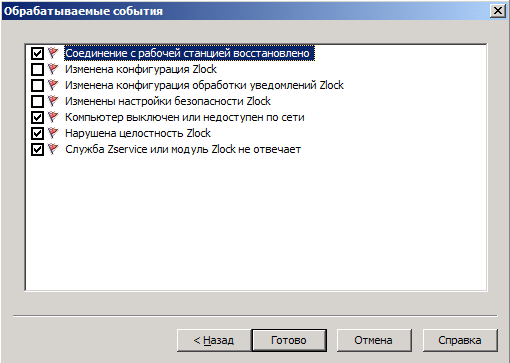

Система Zlock позволяет вести мониторинг состояния удаленных рабочих станций для выявления каких-либо несанкционированных действий с системой. Через определенные промежутки времени специальный модуль службы Zservice, установленный совместно с консолью администратора, производит опрос рабочих станций и выявляет следующие ситуации:

- соединение с рабочей станцией восстановлено – это значит, что система Zlock функционирует нормально после, например, перезагрузки удаленного компьютера;

- изменена конфигурация Zlock – это означает, что имело место несанкционированное изменение политик Zlock непосредственно на удаленной машине или с использованием удаленного управления (изменение политик с той же консоли администратора, где работает мониторинг, считается санкционированным);

- изменена конфигурация обработки уведомлений Zlock – это означает, что имело место несанкционированное изменение обработки событий (журналирования) Zlock как непосредственно на удаленной машине, так и с какой-либо другой удаленной консоли администратора (изменение настроек обработки событий с той же консоли администратора, где работает мониторинг, считается санкционированным);

- изменены настройки безопасности Zlock – имело место несанкционированное изменение прав доступа к управлению системой Zlock или изменение сертификата, такое изменение могло произойти как непосредственно на удаленной машине, так и с какой-либо другой удаленной консоли администратора (изменение настроек доступа с той же консоли администратора, где работает мониторинг, считается санкционированным);

- нарушена целостность Zlock – это означает, что была проведена проверка наличия и целостности всех необходимых модулей, драйверов, записей в реестре и выявлено нарушение целостности Zlock;

- рабочая станция выключена или не доступна по сети – это означает, что станция недоступна по сети, то есть отсоединена от сети или выключена;

- служба Zservice или модуль Zlock не отвечает – удаленный компьютер доступен по сети, но служба Zservice или модуль Zlock на нем не отвечает.

Если произойдёт любая из вышеописанных ситуаций, то модуль мониторинга произведёт заданное событие обработки.

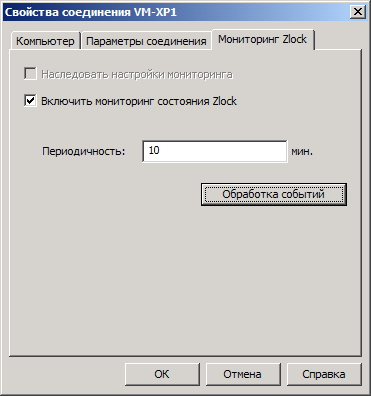

Для того чтобы включить мониторинг рабочей станции, группы, или домена надо:

1. Открыть в дереве пункт Компьютеры и приложения и выбрать необходимый элемент дерева – рабочую станцию, группу либо домен.

2. Выбрать пункт Свойства соединения в меню Соединение и перейти на вкладку Мониторинг Zlock (рисунок 29).

Рисунок 29: Включение мониторинга клиентской части SecurIT Zlock на рабочей станции

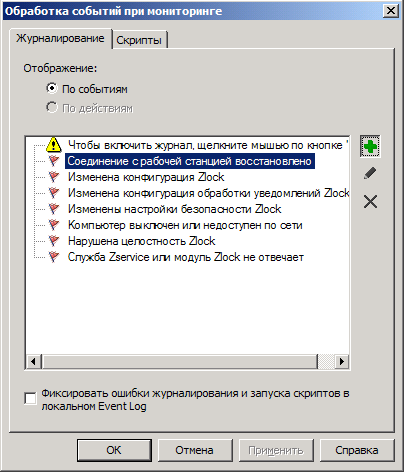

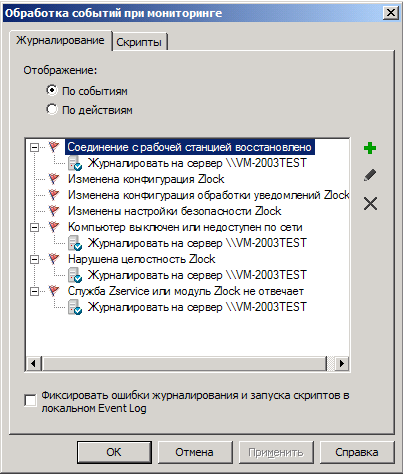

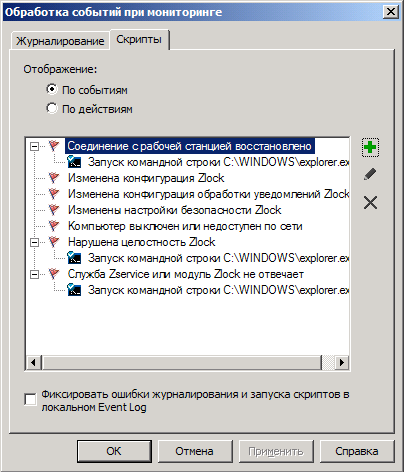

Обработку событий можно настроить, нажав кнопку Обработка событий (рисунок 30).

Рисунок 30: Настройка обработки событий при мониторинге в SecurIT Zlock

Мониторинг рабочих станций осуществляется в фоновом режиме, независимо от запущенной консоли управления и сеанса пользователя. Для работы мониторинга к компьютеру должен быть подсоединен лицензионный ключ.

Для добавления варианта обработки события необходимо нажать кнопку "+". В качестве обработки событий выступают журналирование и запуск скрипта.

Доступно журналирование в EventLog, файл, на сервер журналов и в базу данных MSSQL.

Рисунок 31: Выбор типа обрабатываемого события в SecurIT Zlock

Рисунок 32: Настроено журналирование в качестве обработки событий

Рисунок 33: Настроено выполнение внешней программы в качестве обработки событий

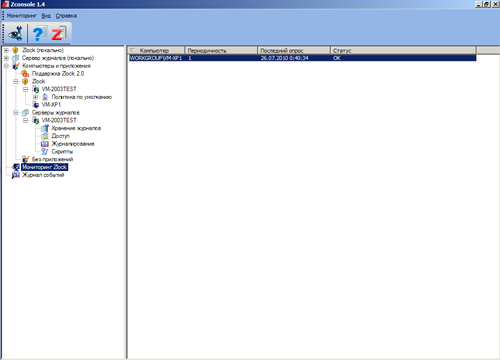

Статус мониторинга можно посмотреть в разделе Мониторинг (рисунок 34).

Рисунок 34: Статус мониторинга в Zconsole

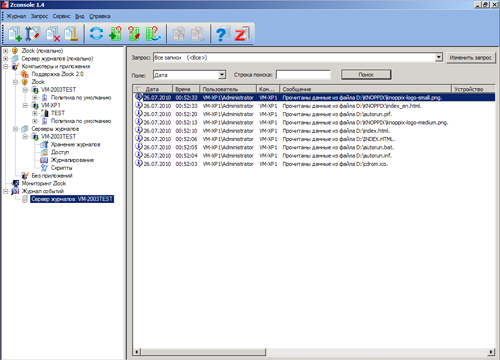

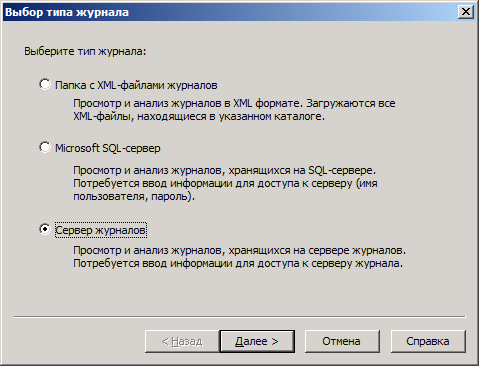

Для просмотра и анализа журналов служит модуль Журнал событий, находящийся в дереве консоли управления.

Доступно три типа журнала (рисунок 35):

- Папка с XML-файлами журналов;

- Microsoft SQL сервер;

- Сервер журналов.

Рисунок 35: Выбор типа журнала

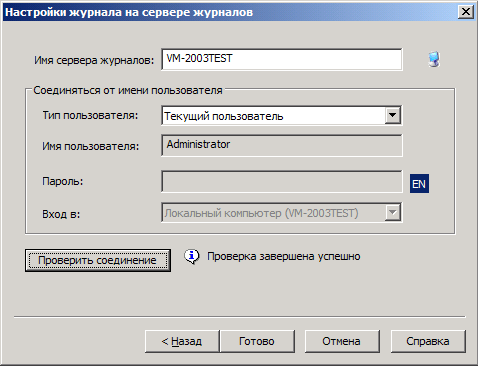

В качестве примера выберем тип Сервер журналов.

Далее не обходимо выбрать сервер журналов и указати данные учётной записи, от шимени которой будет осуществляться доступ к этому серверу. Также, можно проверить правильность введеннях даннях, нажав кнопку Проверить соединение (рисунок 36).

Рисунок 36: Настройки журнала на сервере журналов

Рисунок 37: Просмотр событий удалённой рабочей станции в SecurIT Zlock

Для удобства работы с событиями, к событиям можно применять фильтр. Фильтровать можно как по типу событий, так и по дополнительным атрибутам.

А теперь рассмотрим ещё одну важную функцию SecurIT Zlock – работа с файлами конфигурации.

Понятие «конфигурация Zlock» означает набор следующей информации:

- политики доступа;

- политика по умолчанию;

- настройки обработки событий (журналирование);

- настройки обработки файловых операций;

- настройки доступа к функциям Zlock;

- настройки области уведомления;

- настройки теневого копирования;

- проверка целостности;

- сертификат.

Конфигурацию SecurIT Zlock можно сохранять, восстанавливать и распространять на другие рабочие станции. Эта возможность избавляет персонал от утомительной однообразной работы по настройке клиентских частей SecurIT Zlock, сводя риск ошибки в конфигурации к минимуму, а также позволяет внести изменения в конфигурацию клиентских частей SecurIT Zlock на всех (или части) рабочих станциях в считанные минуты.

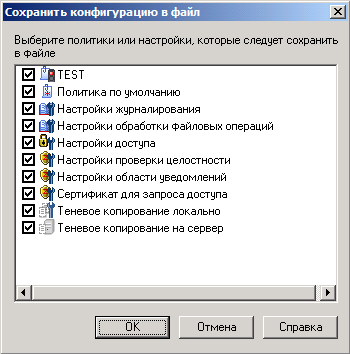

Сохранять конфигурацию можно полностью или частями. Для сохранения в файл конфигурации SecurIT Zlock служит пункт Сохранить конфигурацию как… в меню Сервис (рисунок 38).

Рисунок 38: Сохранение конфигурации SecurIT Zlock

После нажатия кнопки ОК необходимо указать каталог, куда будет сохранён файл конфигурации, а также указать имя файла конфигурации.

Если сохранить конфигурацию в файл с именем default.zcfg и поместить файл в каталог с дистрибутивом Zlock, то при установке системы будет автоматически загружена конфигурация из этого файла.

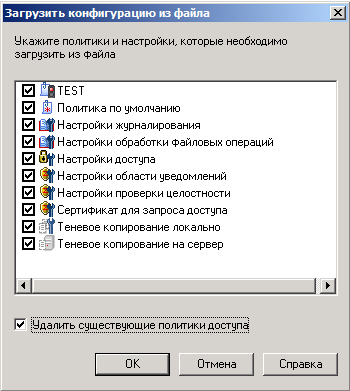

Загрузка конфигурации из файла производится с помощью пункта Загрузить конфигурацию как… из меню Сервис. После выбора файла нужно отметить необходимые разделы конфигурации и нажать ОК (рисунок 39).

Рисунок 39: Загрузка файла конфигурации SecurIT Zlock

Опция Удалить существующие политики доступа означает, что перед загрузкой конфигурации все существующие на компьютере на момент загрузки конфигурации политики доступа будут удалены.

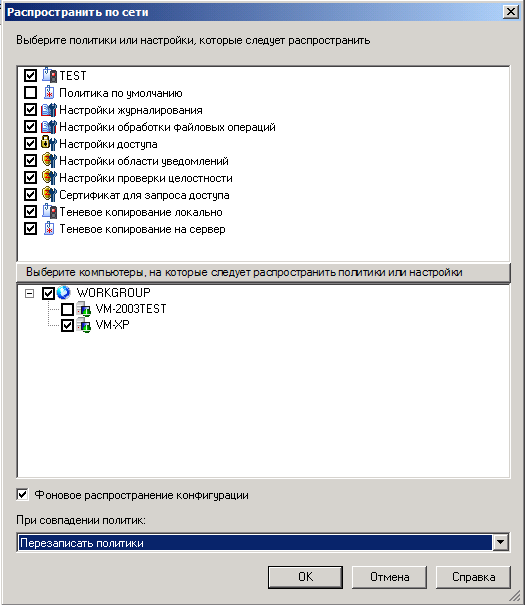

Для того чтобы распространить конфигурацию SecurIT Zlock на другие рабочие станции (рисунок 40) необходимо:

- Установить соединение с удалённой рабочей станцией;

- Выбрать команду Распространить конфигурацию… из меню Сервис.

Рисунок 40: Распространение файла конфигурации SecurIT Zlock

Для распространения конфигурации вместе с консолью управления устанавливается модуль расширения для редактора групповой политики (Group Policy Editor), посредством которого можно задать сетевые пути файлов с конфигурацией SecurIT Zlock. Клиентская часть в момент обновления групповой политики загружает из Group Policy эти пути и применяет настройки согласно указанным конфигурационным файлам.

На этом мы заканчиваем наш краткий обзор системы SecurIT Zlock. В этом обзоре мы постарались максимально информативно рассказать об основных возможностях этой системы.

Выводы

После ознакомления уже со вторым продуктом компании SecurIT, можно с уверенностью сказать – эта компания знает, что делает. SecurIT Zlock создан с целью максимально усложнить и без того трудную жизнь инсайдеров. В продукте ясно видна чёткая логическая линия разработки и воплощения поставленных задач.

SecurIT Zlock достаточно простой в работе. Большой список устройств, который может контролировать SecurIT Zlock, а также возможность описания устройства по определённым параметрам, впечатляет.

Ещё один плюс – интеграция с Active Directory, которая позволяет использовать возможности Active Directory для развёртывания клиентской части SecurIT Zlock, а также применение политик SecurIT Zlock через Group Policy.

Важной особенностью SecurIT Zlock является возможность теневого копирования информации, которая записывается пользователями на внешние носители, включая распечатку на принтерах, что позволяет осуществлять дополнительный контроль над документооборотом предприятия.

Разработчики не забыли и вариант, когда рабочая станция не имеет каналов связи с центром управления Zlock, но контроль всё же нужен. В этом случае на помощь приходит предоставление доступа к устройствам по телефону или e-mail.

В целом, можно сказать, что использование SecurIT Zlock в бизнесе с высокой вероятностью не даст инсайдерам нанести ущерб компании путём кражи конфиденциальной информации.

Из минусов стоит отметить не очень удобную систему отчётности и ориентированность на MSSQL для хранения журналов, хотелось бы видеть эту возможность и для других баз данных. Из пожеланий разработчикам можно отметить использование web-консоли для своих продуктов.

По информации разработчика, уже осенью этого года будет выпущен Zlock 3.0. Там появится собственный сервер центрального администрирования, на котором будут храниться политики безопасности и настройки для всех агентов Zlock. Появление нового компонента облегчит жизнь офицерам безопасности в случаях, когда есть ограничение доступа к групповым политикам домена или домен вовсе отсутствует. В версии 3.0 разработчик обещал добавить специальную историю подключенных ранее устройств, которую можно будет использовать при создании новых политик, и поддержку СУБД Oracle. Ну, а в намеченном на 2011 год Zlock 4.0 было обещано появление принципиально новых возможностей, которых нет ни у одной системы подобного класса.

Автор обзора:

Алексей Баранов